O APT Activity Report da ESET, que abrange do segundo ao terceiro trimestre de 2025, resume as principais atividades de determinados grupos de ameaças persistentes avançadas (APT) documentadas pela equipe de pesquisa da ESET entre abril e setembro de 2025. As operações destacadas são representativas do panorama mais amplo de ameaças investigado durante esse período. Elas ilustram as principais tendências e desenvolvimentos e representam apenas uma pequena parte dos dados de inteligência em cibersegurança fornecidos aos clientes dos relatórios sobre APT da ESET.

Grupos APT são conjuntos organizados de cibercriminosos que conduzem ataques cibernéticos sofisticados, direcionados e de longa duração para espionagem, sabotagem ou roubo de dados de alto valor, mantendo acesso furtivo à rede por meses ou anos. Esses grupos, muitas vezes patrocinados por Estados ou bem financiados, combinam múltiplos vetores de ataque, movem-se lateralmente, escalam privilégios e usam comando e controle para persistir até atingirem objetivos definidos.

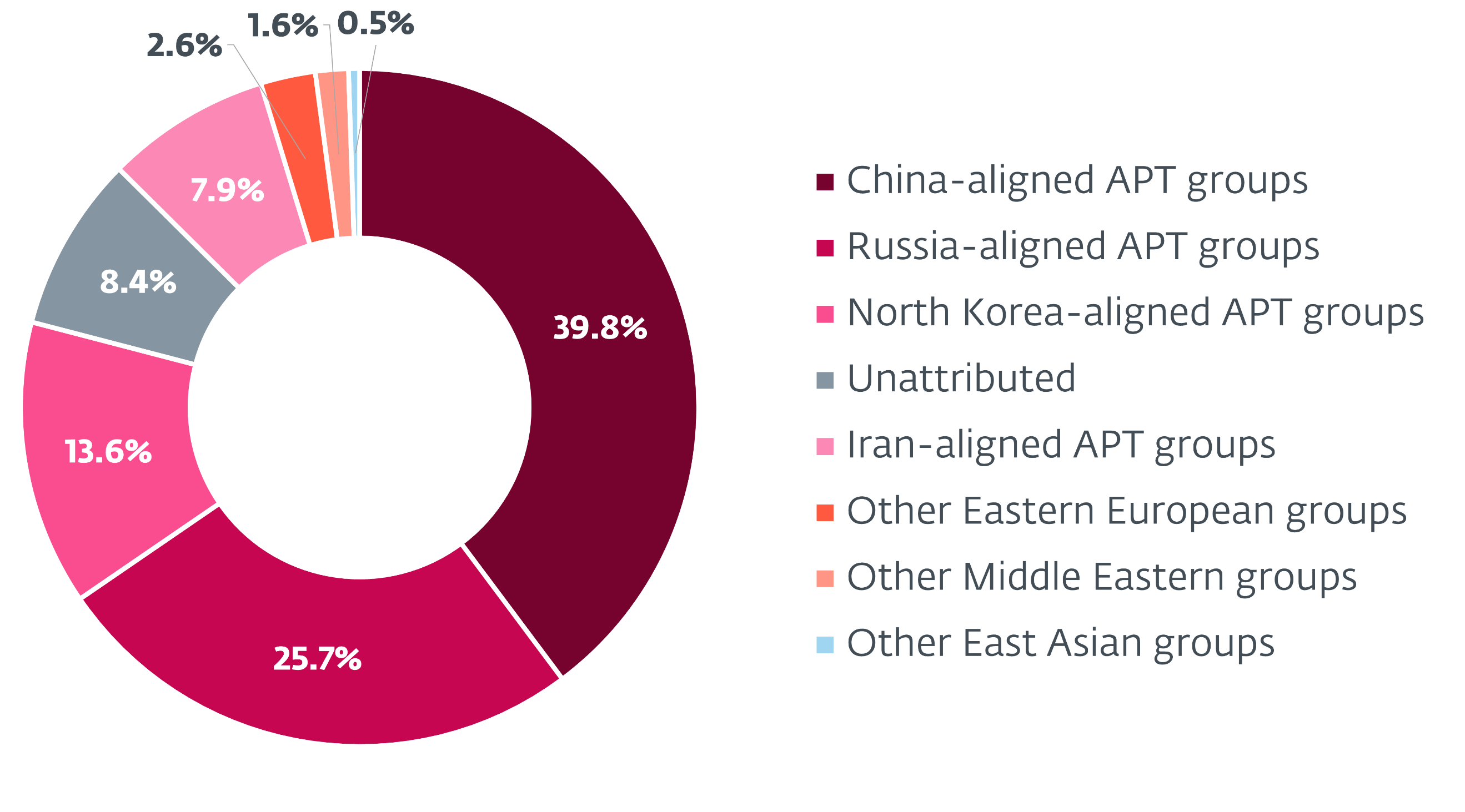

Durante o período analisado, os grupos de APT alinhados com a China continuaram promovendo os objetivos geopolíticos de Pequim. Observamos um uso crescente da técnica man in the middle tanto para o acesso inicial quanto para o movimento lateral, empregada por grupos como PlushDaemon, SinisterEye, Evasive Panda e TheWizards.

Em aparente resposta ao interesse estratégico da administração Trump na América Latina, e possivelmente também à atual disputa de poder entre Estados Unidos e China, o FamousSparrow intensificou operações na região, mirando diversos órgãos governamentais.

O Mustang Panda manteve-se muito ativo no Sudeste Asiático, nos Estados Unidos e na Europa, com foco nos setores governamental, de engenharia e de transporte marítimo. O Flax Typhoon concentrou-se no setor de saúde de Taiwan, explorando servidores web públicos e implantando webshells para comprometer suas vítimas. O grupo mantém com frequência sua infraestrutura de VPN SoftEther e também passou a utilizar um proxy de código aberto, o BUUT.

Enquanto isso, o Speccom mirou o setor energético da Ásia Central com o suposto objetivo de obter maior visibilidade sobre as operações financiadas pela China e reduzir sua dependência de importações marítimas. Um dos backdoors do conjunto de ferramentas do grupo, o BLOODALCHEMY, parece ser favorecido por vários cibercriminosos alinhados com a China.

Observamos um aumento contínuo nas atividades de spearphishing do grupo MuddyWater, alinhado com o Irã. O grupo adotou a técnica de enviar e-mails de spearphishing internamente, a partir de caixas de entrada comprometidas dentro da organização-alvo, com uma taxa de sucesso notavelmente alta. Outros grupos alinhados com o Irã permaneceram ativos: BladedFeline adotou uma nova infraestrutura, enquanto GalaxyGato implantou um backdoor C5 aprimorado. O GalaxyGato também introduziu um elemento interessante em sua campanha ao explorar o sequestro da ordem de busca de DLL (DLL search order hijacking) para roubar credenciais.

Os cibercriminosos alinhados com a Coreia do Norte concentraram-se no setor de criptomoedas e, em particular, expandiram suas operações para o Uzbequistão, um país que anteriormente não havia sido observado em seu escopo de atuação. Nos últimos meses, foram documentadas várias novas campanhas conduzidas por DeceptiveDevelopment, Lazarus, Kimsuky e Konni, com o objetivo de espionar, promover as prioridades geopolíticas de Pyongyang e gerar receitas para o regime. Kimsuky experimentou a técnica ClickFix para atacar instituições diplomáticas, grupos de reflexão e acadêmicos sul-coreanos, enquanto o Konni utilizou engenharia social com um foco incomum em sistemas macOS.

Os grupos alinhados com a Rússia continuaram focados na Ucrânia e em países com vínculos estratégicos com ela, ao mesmo tempo que ampliaram suas operações para entidades europeias. O spearphishing permaneceu como seu principal método de ataque.

Em particular, o RomCom explorou uma vulnerabilidade zero

A atividade do grupo concentrou-se principalmente nos setores de manufatura, financeiro, de defesa e logístico da União Europeia e do Canadá. O Gamaredon continuou sendo o grupo de APT mais ativo direcionado à Ucrânia, com um aumento notável na intensidade e na frequência de suas operações. Esse aumento de atividade coincidiu com um raro caso de cooperação entre grupos de APT alinhados com a Rússia, já que o Gamaredon implantou seletivamente um backdoor do Turla. O conjunto de ferramentas do Gamaredon, possivelmente também impulsionado por colaboração, continuou evoluindo, por exemplo, com a incorporação de novos infostealers ou serviços de tunelamento.

Sandworm, assim como o Gamaredon, manteve foco na Ucrânia, porém com motivação destrutiva mais do que de ciberespionagem. O grupo implantou limpadores de dados (ZEROLOT, Sting) contra entidades governamentais, empresas dos setores de energia e logística e, de forma ainda mais notável, contra o setor de grãos, com o provável objetivo de enfraquecer a economia ucraniana.

Outro grupo criminoso alinhado com a Rússia, o InedibleOchotense, conduziu uma campanha de spearphishing se passando pela ESET. Essa campanha incluía e-mails e mensagens via Signal que continham um instalador da ESET trojanizado, levando ao download de um produto legítimo da ESET junto com o backdoor Kalambur.

Por fim, entre as atividades mais destacadas de grupos menos conhecidos está o FrostyNeighbor, que explora uma vulnerabilidade de XSS no Roundcube. Empresas polonesas e lituanas foram alvo de e-mails de spearphishing que se passavam por empresas polonesas. As mensagens continham um uso e uma combinação distintivos de marcadores e emojis, uma estrutura que remetia a conteúdo gerado por IA, sugerindo um possível uso de IA na campanha.

As cargas úteis entregues incluíam um ladrão de credenciais e um ladrão de mensagens de e-mail. Também identificamos no Iraque uma família de spyware para Android até então desconhecida, à qual demos o nome de Wibag. Disfarçado como o aplicativo YouTube, o Wibag mira plataformas de mensagens como Telegram e WhatsApp, além de Instagram, Facebook e Snapchat. Suas capacidades incluem registro de teclas e extração de mensagens SMS, registros de chamadas, dados de localização, contatos, gravações de tela e gravações de chamadas do WhatsApp e de chamadas telefônicas normais.

Curiosamente, a página de login do painel de administração do spyware exibe o logotipo do Serviço de Segurança Nacional do Iraque.

As atividades maliciosas descritas no APT Activity Report Q2 2025–Q3 2025 são detectadas pelos produtos da ESET; a inteligência compartilhada baseia-se principalmente em dados de telemetria de propriedade da ESET e foi verificada pela equipe de pesquisa da ESET.