Ataques de ransomware já aparecem com frequência na grande imprensa, mostrando que seu impacto atinge diversos setores. No momento da redação deste artigo, em 2025, o Brasil registrou 101 ataques a organizações, realizados por 32 grupos diferentes, atingindo 13 setores distintos.

Mas o ransomware não está presente apenas no Brasil. Para dimensionar o impacto dessa ameaça em nível global, segundo o Data Breach Report 2025 da Verizon, o ransomware esteve presente em 31% do total de incidentes de segurança, um aumento de 14% em relação ao ano anterior. Além disso, de acordo com o mesmo relatório, foi responsável por 44% das vazamentos de dados analisados. No caso das pequenas e médias empresas, os ataques de ransomware responderam por 88% das vazamentos de dados, enquanto em organizações maiores o ransomware esteve envolvido em 39% das violações de dados.

A seguir, confira os cinco grupos de ransomware que mais vítimas acumularam no Brasil até o momento. Vamos analisar suas características, TTPs mais comuns e os setores mais visados. É importante notar que essas conclusões não vêm da nossa telemetria, mas de um conjunto de casos públicos de ambientes comprometidos; portanto, o número real de incidentes provavelmente é maior do que o divulgado.

Principais grupos

Agora sim vamos às informações dos cinco grupos mais atuantes no Brasil, em cada um dos grupos citarei três características que considero essenciais, a forma como o grupo opera, a quais setores direcionam mais seus esforços e um exemplo de ataque ocorrido no Brasil em 2025 que tenha vindo à público, além é claro do nome do grupo em questão.

Lockbit

Originalmente conhecido como ABCD, o LockBit surgiu no final de 2019 e rapidamente evoluiu, sendo considerado um dos ransomwares mais predominante do mundo em 2022. Conhecido por seu modelo de Ransomware como Serviço (RaaS), o grupo lançou diversas versões ao longo dos anos, chegando atualmente à versão 5.0. Em 2024, após uma ampla operação internacional, agências de segurança pública indiciaram dois cidadãos russos ligados ao grupo e apreenderam vários websites associados à organização criminosa, marcando um dos maiores golpes já aplicados contra o LockBit. No entanto, o grupo ressurgiu com uma nova variante.

Modus operandi: Atua também como Ransomware as a Service, possui uma enorme capacidade de adaptação, permitindo que configurações sejam feitas no momento da compilação da ameaça que fazem com que ela altere a forma como ele se comportará no momento da execução, impactando também suas capacidades de atuação posterior. Pode permear ambientes através da exploração de servidores RDP, campanhas de phishing e utilizando contas válidas obtidas previamente.

Setores afetados: Procura direcionar os ataques a setores de infraestruturas críticas como governo, energia, saúde e transportes.

Ataque no Brasil: a documentação do ataque a AEAMG, órgão relacionado à CEMIG, importante empresa de produção e distribuição de energia elétrica, ocorreu dia 16 de abril de 2025.

Ransomhub

O RansomHub surgiu no início de 2024, durante o ataque à Change Healthcare, marcando sua entrada no cenário do cibercrime logo após a dissolução do grupo ALPHV/BlackCat. Operando no modelo de Ransomware como Serviço (RaaS), o grupo anunciou seu programa de afiliados no fórum criminoso RAMP, destacando uma taxa fixa de 10% e prometendo uma “nova geração de ransomware”. Famoso por sua tática de dupla extorsão, o RansomHub ganhou notoriedade pela exploração de dados sensíveis da área da saúde, tornando seus ataques ainda mais incisivos.

Modus operandi: Mesmo sendo um grupo recente, iniciando suas atividades em 2024, rapidamente ganhou notoriedade. Fornece Ransomware as a Service e costuma utilizar exploração de vulnerabilidades para o acesso inicial. Dentre os serviços explorados estão o Citrix ADC, diferentes versões do FortiOS e BIG IP, o compartilhamento de arquivos do Windows (SMBv1).

Setores afetados: Teve como foco a área da saúde e estendeu suas operações para outros segmentos.

Ataques no Brasil: A GBS Net, empresa focada em telecomunicações teve 30Gb de dados vazados após o ataque do grupo.

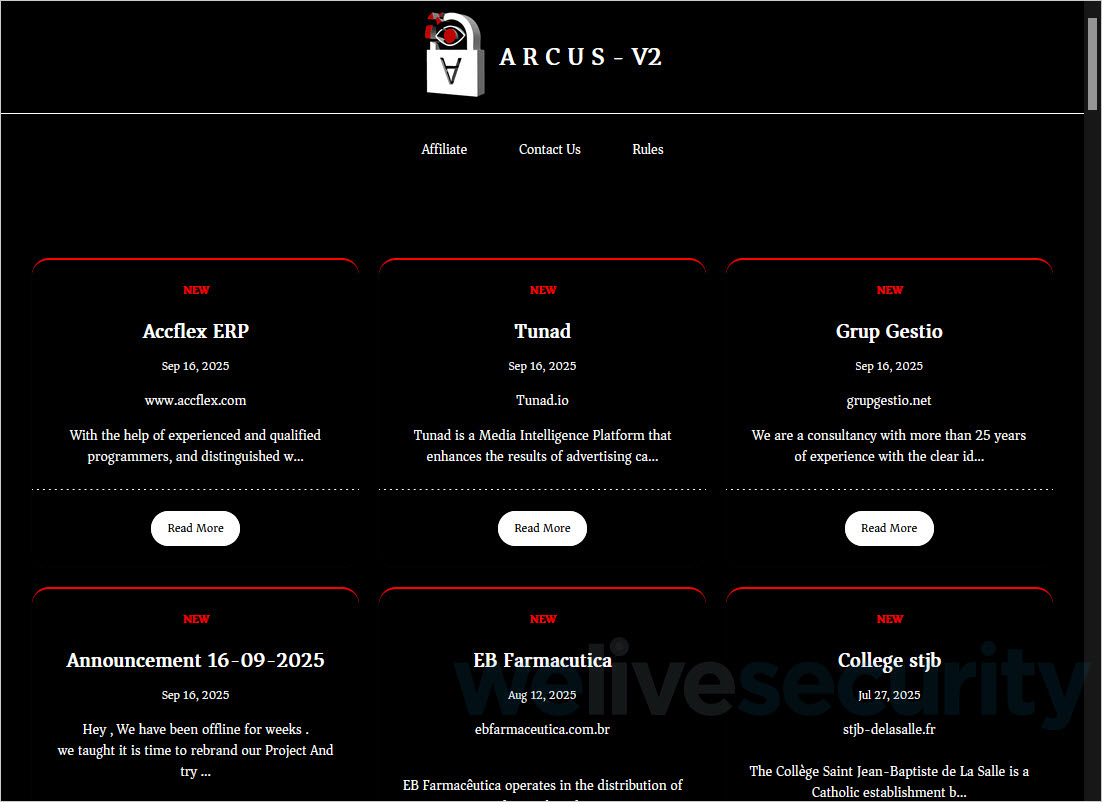

Arcus Media

O Arcus Media surgiu em meados de 2024, também adotando o modelo de Ransomware como Serviço (RaaS) e utilizando o phishing como principal vetor de acesso inicial às vítimas. Conhecido por ser um grupo altamente restrito, o Arcus Media limita severamente a entrada de novos membros, mantendo uma estrutura fechada e controlada. Assim como outros grupos atuais, aplica a dupla extorsão, mas com foco especial em dados da área da saúde, aumentando assim seu poder de barganha.

Modus operandi: Como boa parte dos grupos mais desenvolvidos também oferece o ransomware como serviço e tem como característica o desenvolvimento integral das ameaças propagadas, não reutilizando dados de outros grupos. Tem sua estrutura disposta na rede TOR e utiliza e-mails de phishing e exploração de vulnerabilidade para permear os ambientes, além de aplicarem dupla extorsão em suas vítimas, criptografando os dados e vazando informações. Os responsáveis pelo mantenimento deste ransomware se destacam por serem rigorosos no controle de seus afiliados, o que ajuda a evitar que informações internas do grupo sejam descobertas.

Setores afetados: Tecnologia, serviços, manufatura e saúde.

Ataques no Brasil: O grupo atacou a EB Farmacêutica em agosto de 2025.

Imagem 1: Página de ataques – Arcus Media

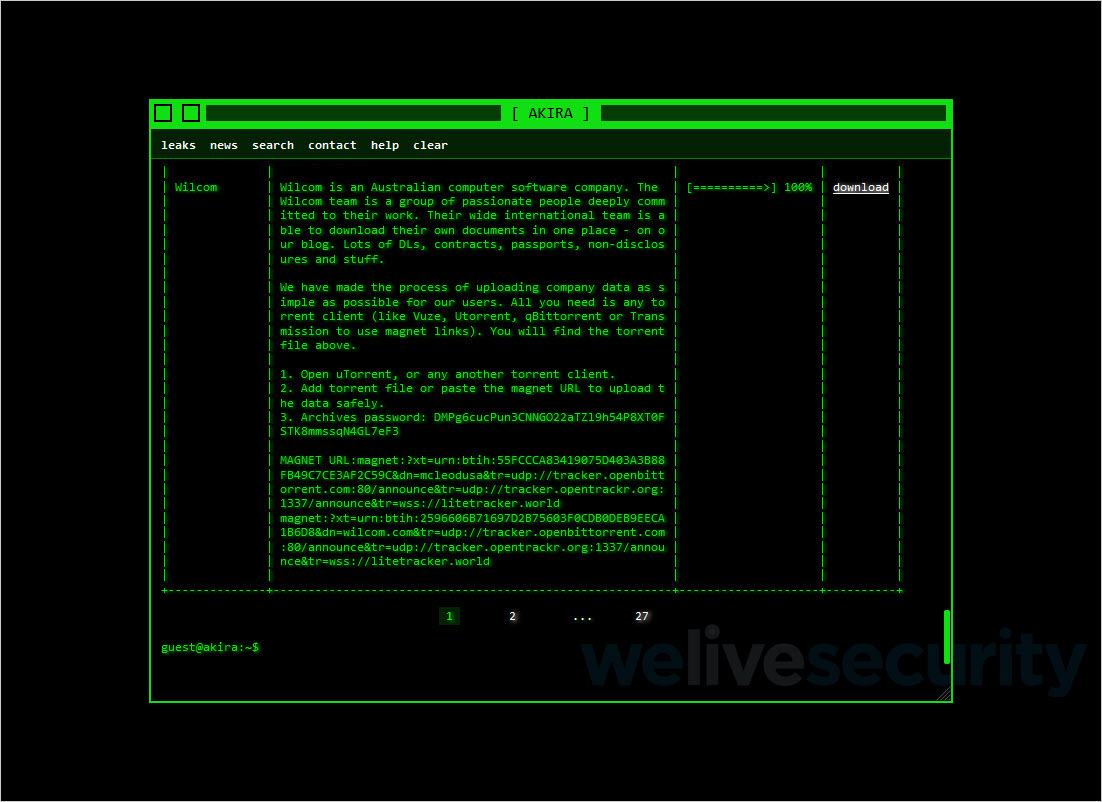

Akira

Surgido em março de 2023, o grupo foi possivelmente formado por ex-membros do grupo Conti e, como é comum a boa parte dos grandes grupos, opera no modelo de Ransomware como Serviço (RaaS). Baseado na rede TOR, o grupo direciona seus ataques principalmente ao setor empresarial, abrangendo também construção, infraestrutura crítica, educação, manufatura, varejo e tecnologia. Conhecido por atacar grandes empresas, o Akira realiza roubo de dados utilizando ferramentas legítimas como FileZilla, RClone, WinSCP e WinRAR, além de empregar LOLBins (Living Off the Land Binaries) para dificultar a detecção e aumentar a eficácia de suas campanhas.

Modus operandi: O grupo desenvolve o código malicioso em linguagem C++ e sua estrutura se baseia na versão 2 do ransomware CONTI. Para comprometer seus alvos utiliza principalmente de contas válidas e exploração de vulnerabilidades presentes em servidores e dispositivos expostos diretamente à internet como equipamentos CISCO e servidores VMWare.

Setores afetados: O setor mais atacado pelo grupo foi o de manufatura,

Ataques no Brasil: Um dos ataques realizados em 2025 foi à construtora Helbor, o grupo obteve 54Gb de dados sensíveis.

Babuk2

O Babuk2, também conhecido como Bjorka ou SkyWave, teve sua primeira atividade identificada em janeiro de 2021, surgindo como uma nova fase após o colapso do grupo original Babuk. Após vazamentos internos e a exposição de seu código-fonte, o grupo se reorganizou, adotando o foco em roubo e extorsão de dados em vez do uso direto de ransomware. Operando por meio de um programa de afiliados na dark web, o Babuk2 aplica a dupla extorsão e tem como alvos organizações no Brasil, Estados Unidos, China, Índia, Alemanha e França, especialmente dos setores de governo, saúde e infraestrutura crítica. O grupo é conhecido por explorar vulnerabilidades em sistemas desatualizados para obter acesso inicial e ampliar seu alcance global.

Modus operandi: Não há como citar o Babuk2 sem mencionar as controvérsias envolvendo o grupo, análises feitas dissecando o malware apontam que o grupo reutiliza boa parte do código do Lockbit 3.0 e que sua forma de extorsão tem correlação com o canal. Como meio de permear os ambientes o grupo utiliza phishing/spear phishing e exploração de aplicações e serviços diretamente expostos à internet.

Setores afetados: Órgãos públicos, tecnologia, saúde e serviços.

Ataques no Brasil: Analisando a atuação do grupo é possível perceber um foco em alvos militares ou que sejam relacionados a área militar, no caso do Brasil não foi diferente. O ataque desferido contra a Nuclep, empresa pensada para atender às necessidades do programa nuclear brasileiro, obteve mais de 1.7Tb de informações relacionadas mineração e criação de artefatos nucleares, submarinos, coordenadas, detalhes de funcionários dentre muitos outros.

Reflexões

Ataques de ransomware já aparecem com frequência na grande imprensa, mostrando que seu impacto atinge diversos setores. A Cibersecurity Ventures estima que os custos com ransomware chegarão a US$ 57 bilhões em 2025, e a tendência é de crescimento. Impactos financeiros dessa magnitude afetam a saúde econômica das empresas.

Embora cibercriminosos foquem em setores com maior potencial de ganho, como infraestrutura crítica, finanças e saúde, muitos atuam como prestadores de Ransomware-as-a-Service, aumentando o risco para qualquer organização. A recente evolução das IAs generativas também tem aperfeiçoado técnicas de phishing e deepfakes, tornando os ataques ainda mais convincentes.

Lembre-se que, mesmo que neste artigo eu tenha citado alguns dos maiores grupos cibercriminosos em operação no mundo hoje quase todos eles oferecem Ransomware as a Service, isso significa que, mesmo que que esses grandes grupos não tenham motivos para ter seu ambiente como alvo, eles podem prover os recursos para que pessoas mal-intencionadas ou cibercriminosos com interesses mais próximos a você consigam desferir ataques quase tão nocivos quanto os desferidos pelo próprio grupo em si.

Procure sempre evoluir a maturidade de segurança do ambiente independentemente ao tamanho, os ataques ficam mais sofisticados a cada dia e é imprescindível evoluir também.

Espero que as informações e TTPs fornecidos neste artigo sejam úteis para basear o direcionamento de esforços nessa evolução de maturidade e caso tenha ficado com alguma dúvida ou tenha sugestões de temas relacionados à segurança da informação que gostaria que abordássemos nas próximas publicações, conte-nos nos comentários.

Principais TTPs:

Abaixo listo os principais TTPs relacionados aos grupos mencionados neste artigo:

Mitre ATT&CK

| Tactica | ID | Name | |

| Inicial Access | T1190 | Exploit Public-Facing Application | Uma das principais formas de acesso inicial a um ambiente é a exploração de vulnerabilidades e boa parte dos grupos cibercriminosos fazem uso dessa técnica. Os alvos podem ser servidores de página, banco de dados, SSh entre outro. |

| T1133 | External Remote Services | Serviços que permitem acesso remoto como VNC e RDP são presentes em quase todos os ambientes, isso faz com que sejam um vetor de ataque em potencial. | |

| T1078 | Valid Accounts | Credenciais válidas podem ser obtidas de diversas formas, de campanhas de phishing previamente realizadas a obtenção direta com colaboradores da empresa. Em posse de uma credencial válida o caminho dos cibercriminosos costuma ser mais fácil, podendo permitir que eles consigam não apenas o acesso inicial como também uma possibilidade de escalação de privilérios e persistência no ambiente. | |

| Execution | T1562 | Impair Defense | Quando softwares de proteção não são adequadamente protegidos eles também podem se tornar alvo do ataque, permitindo que criminosos os desabilitem, fazendo com que o comprometimento do amibente se torne mais fácil |

| T1059 | Command and Scripting Interpret | Já dentro do ambiente os criminosos usam ferramentas legitimas do próprio sistema para realizar ações maliciosas, evitando assim sua detecção. | |

| T1569 | System Services | Seguindo a linha de utilizar recursos legítimos do sistema é possivel realizar modificações em serviços presentes no sistema operacional para que executem comandos ou softwares que sejam benéficos aos criminosos. | |

| T1047 | Windows Management Instrumentation | Uma ferramenta de gestão poderosa do Windows, o WMI permite que diversos tipos de comandos sejam executados para instalação de softwares ou coleta de informações. | |

| Persistence | T1112 | Modify Registry | Adicionar um executavel no registro é umas das formas mais classicas de persistência e é mutio utilizada mesmo por grupos avançandos, permitindo por exemplo que a ameaça seja executada novamente assim que o host for reiniciado. |

| T1133 | External Remote Services | Serviços que permitem acesso remoto como VNC e RDP são presentes em quase todos os ambientes, isso faz com que sejam um vetor de ataque em potencial. | |

| T1078 | Valid Accounts | Credenciais válidas podem ser obtidas de diversas formas, de campanhas de phishing previamente realizadas a obtenção direta com colaboradores da empresa. Em posse de uma credencial válida o caminho dos cibercriminosos costuma ser mais fácil, podendo permitir que eles consigam não apenas o acesso inicial como também uma possibilidade de escalação de privilérios e persistência no ambiente | |

| Privilege Escalation | T1078 | Valid Accounts | Credenciais válidas podem ser obtidas de diversas formas, de campanhas de phishing previamente realizadas a obtenção direta com colaboradores da empresa. Em posse de uma credencial válida o caminho dos cibercriminosos costuma ser mais fácil, podendo permitir que eles consigam não apenas o acesso inicial como também uma possibilidade de escalação de privilérios e persistência no ambiente. |

| Defense Evation | T1112 | Impair Defenses | Quando softwares de proteção não são adequadamente protegidos eles também podem se tornar alvo do ataque, permitindo que criminosos os desabilitem, fazendo com que o comprometimento do amibente se torne mais fácil. |

| T1112 | Modify Registry | Adicionar um executavel no registro é umas das formas mais classicas de persistência e é mutio utilizada mesmo por grupos avançandos, permitindo por exemplo que a ameaça seja executada novamente assim que o host for reiniciado. | |

| T1070 | Indicator Removal | Caso o ambiente não conte com um centralizador de logs e o atacante apague os historicos locais a analise do incidente pode se tornar inviável. | |

| T1078 | Valid Accounts | Credenciais válidas podem ser obtidas de diversas formas, de campanhas de phishing previamente realizadas a obtenção direta com colaboradores da empresa. Em posse de uma credencial válida o caminho dos cibercriminosos costuma ser mais fácil, podendo permitir que eles consigam não apenas o acesso inicial como também uma possibilidade de escalação de privilérios e persistência no ambiente. | |

| Discovery | T1082 | System Information Discovery | A possibilidade de obtenção de informações do sistema e seus serviços pode acontecer tanto local quanto remotamente. No caso da abordagem remota é possivel adotar medidas que evitam este tipo de coleta. |

| Lateral Movement | T1570 | Lateral Tool Transfer | É comum que ferramentas de transferência, sejam elas legítimas ou não, sejam utilizadas em ataques, elas permitem que os criminsos acessem ou gerenciem hosts partindo de um único ponto. |

| T1021 | Remote Services | Serviços habilitados exclusivamente dentro da rede também podem ser alvos de ataque caso não sejam adequadamente protegidos. Mesmo que um host ou servidor não esteja exposto à internet é necessário que seus serviços sejam adequadamente geridos e protegidos. | |

| Impact | T1486 | Data Encrypted for Impact | A técnica mais presente em ataques de ransomware é, obviamente, a criptografia dos dados. A técnica costuma ser usada para aumentar o poder de negociação dos criminsos |

| T1490 | Inhibit System Recovery | Apagar arquivos ou comprometer serviços específicos, como backups por exemplo, podem evitar que um ambiente seja capaz de se recuperar pós incidente, tornando-o mais suscetível à chantagem dos criminosos. | |

| T1489 | Service Stop | Similar ao que citei no ponto anterior, a parada de serviços específicos pode causar um impacto devastador no ambiente atacado, impedindo que serviços essenciais funcionem ou evitando uma possível tentativa de recuperação. |