Os ataques de ransomware evoluíram significativamente nos últimos anos. Se antes o foco era quase exclusivamente a criptografia de arquivos para interromper as operações, hoje os grupos criminosos combinam diferentes técnicas e pressão psicológica para maximizar a coerção sobre as vítimas. Nesse novo modelo, os chamados sites de vazamento de dados tornaram-se a espinha dorsal da estratégia de extorsão.

Nesta publicação, explicaremos o que são esses sites, como são utilizados pelos grupos de ransomware, quais são as consequências para as empresas vítimas e apresentaremos alguns exemplos.

Quais são os sites de vazamento de dados usados por grupos de ransomware?

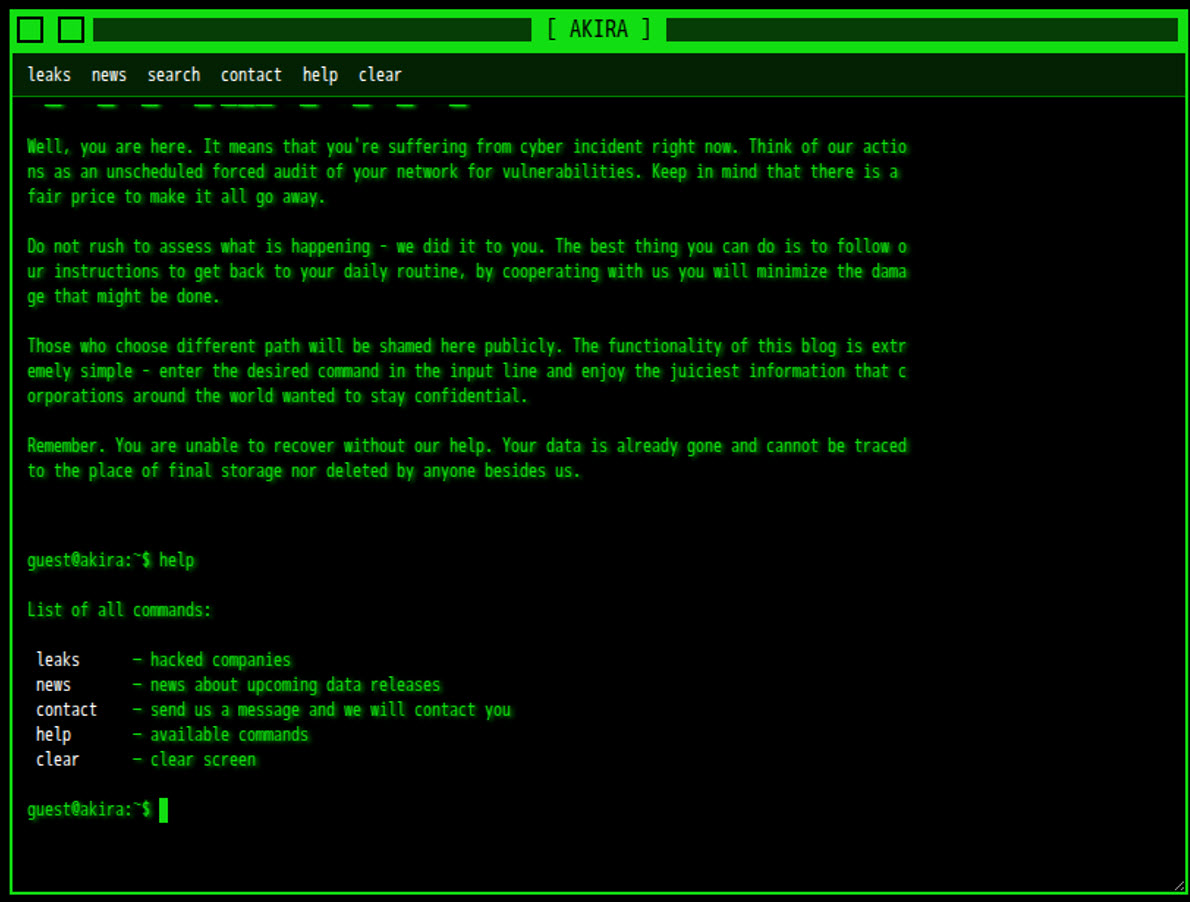

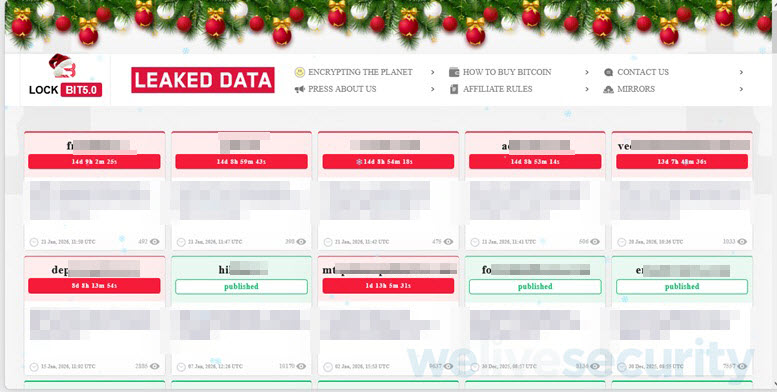

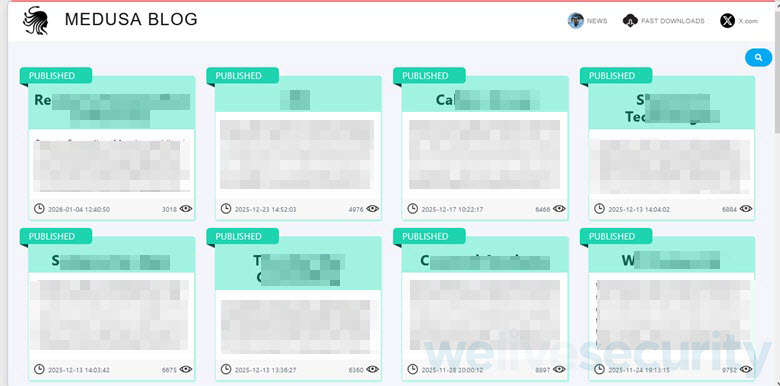

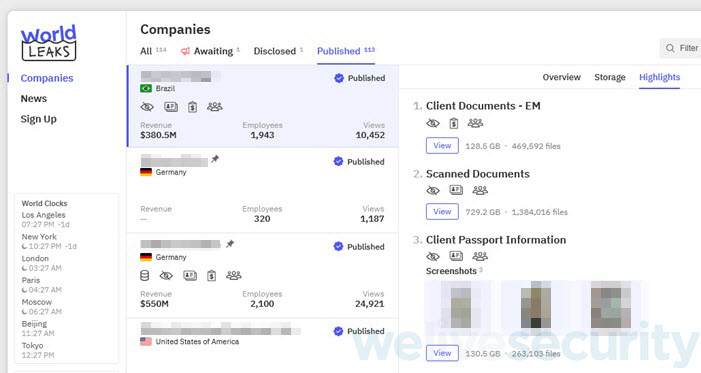

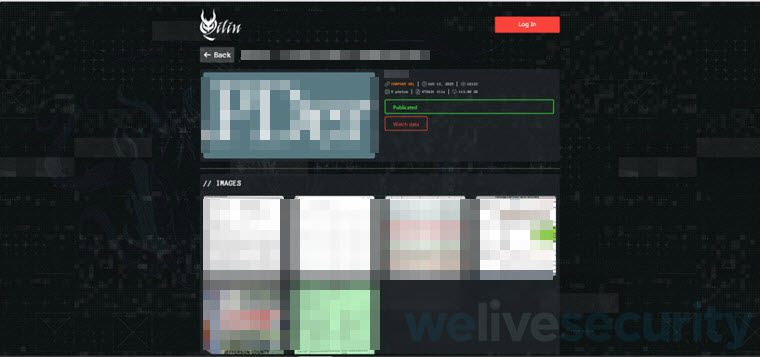

Esses sites são portais administrados por grupos de ransomware para publicar dados roubados e ameaçar as vítimas com vazamentos públicos. Normalmente hospedados na dark web e acessíveis por meio da rede Tor, esses ambientes fazem parte do núcleo da estratégia de extorsão, exibindo informações sobre ataques em andamento ou já concluídos.

Na prática, funcionam como vitrines públicas de atividades criminosas, nas quais os próprios grupos anunciam suas vítimas, hospedam amostras dos dados roubados e estabelecem prazos para o pagamento do resgate antes que as informações sejam divulgadas integralmente.

Nesses sites, os criminosos geralmente divulgam:

- Nome da empresa ou instituição visada;

- Amostras dos dados vazados como prova de acesso indevido;

- Quantidade aproximada de dados roubados;

- Condições de pagamento antes da divulgação pública das informações.

- Ao transformar o ataque em um evento público, os grupos de ransomware ampliam significativamente os riscos reputacionais, legais e comerciais para a vítima.

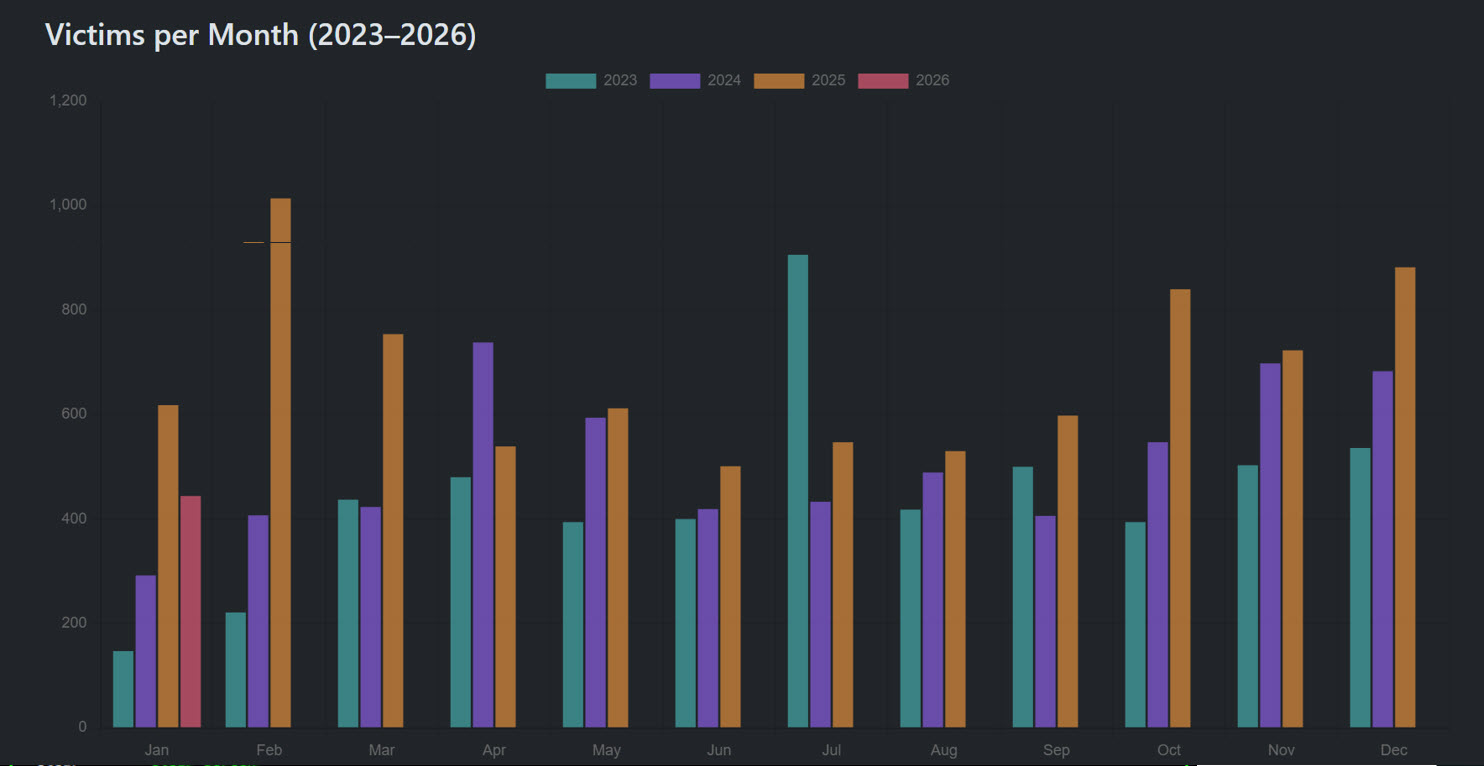

Crescimento dos sites de vazamento de dados e número de vítimas expostas

De acordo com dados do Ransomware.Live, consolidados a partir de diversas análises do setor, havia mais de 1.590 vítimas listadas em sites de vazamento de ransomware durante o terceiro trimestre de 2025. Esses números confirmam que essa tática deixou de ser um fenômeno isolado e se tornou uma ameaça global em crescimento.

Sites de vazamento de dados como um mecanismo de chantagem

Os sites de vazamento de dados são elementos estruturais da estratégia de extorsão dos grupos de ransomware, funcionando como um mecanismo de chantagem e pressão cuidadosamente projetado para forçar a vítima a negociar.

Ao tornar o ataque público, o que inicialmente é um problema técnico rapidamente se transforma em uma crise reputacional, jurídica e comercial. A organização passa a enfrentar a possibilidade concreta de exposição de informações confidenciais, perda de confiança do mercado e sanções legais, além das dificuldades operacionais decorrentes da indisponibilidade de seus sistemas.

Além disso, a exploração das informações roubadas pode ampliar significativamente o impacto de um vazamento. Por um lado, os dados podem ser utilizados em ataques ainda mais direcionados, como campanhas personalizadas de engenharia social. Por outro, terceiros, como clientes e parceiros das empresas afetadas, também podem ser expostos a novos riscos e ataques subsequentes.

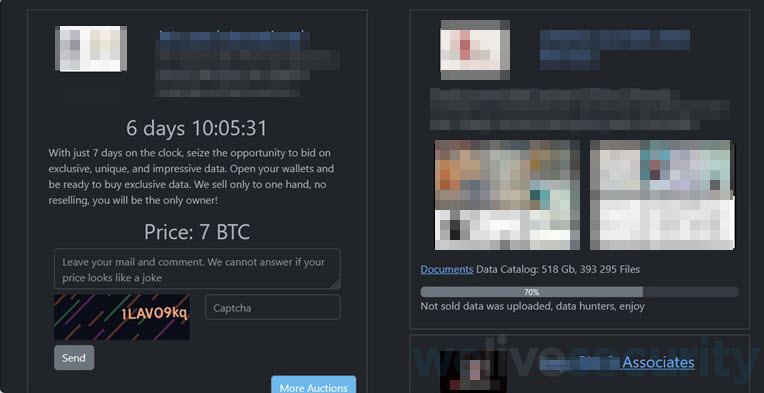

Na prática, esses sites são utilizados para gerar quatro tipos principais de chantagem:

- Prova de comprometimento: a divulgação de exemplos de documentos demonstra que os criminosos realmente tiveram acesso aos dados e não estão blefando.

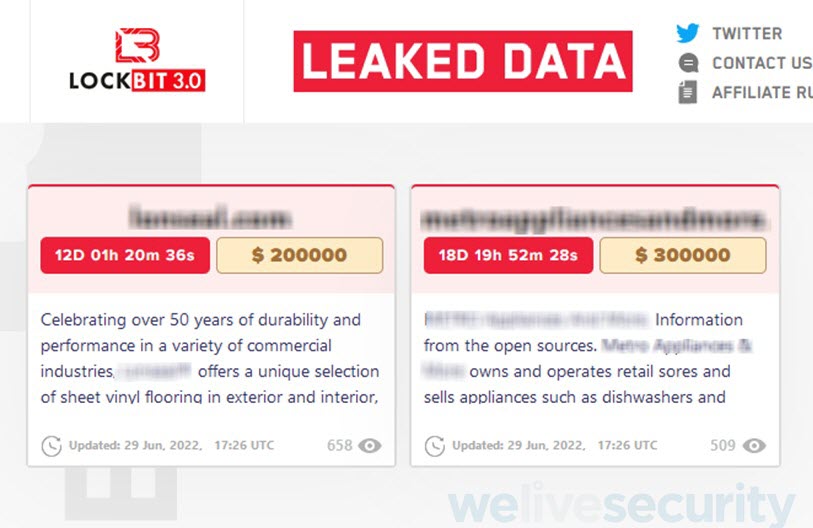

- Urgência artificial: prazos e contagens regressivas criam a sensação de que o tempo está se esgotando, forçando a vítima a tomar decisões rápidas.

- Exposição pública: a simples associação do nome da organização a um vazamento já causa prejuízos à reputação e atrai a atenção da imprensa e de órgãos reguladores.

- Pressão legal e regulatória: a ameaça de divulgação gera riscos de multas, investigações e ações judiciais, aumentando significativamente o custo do não pagamento.

Esse conjunto de fatores faz com que os sites de vazamento de dados sejam muito mais do que um simples canal de publicação. Eles se transformam em um instrumento de coerção, usado para inclinar a balança da negociação a favor dos cibercriminosos e aumentar significativamente a probabilidade de pagamento do resgate.

Outras formas de uso pelos grupos de ransomware

Além de extorquir as vítimas ao divulgar seus nomes, pressioná-las a pagar um resgate e ameaçar publicar ou tornar públicos os dados roubados, alguns grupos de ransomware foram além e passaram a explorar outros usos para esses sites.

Um exemplo são os chamados programas de bug bounty, como os promovidos pela LockBit, que oferecem recompensas a quem identificar falhas de segurança e outros tipos de vulnerabilidades.

Alguns grupos também utilizam esses espaços para tentar estabelecer contato com funcionários das empresas afetadas, com o objetivo de obter acesso inicial ou informações internas. Esse cenário reforça a importância de as organizações manterem controles de acesso bem definidos e adotarem medidas preventivas para evitar ataques que possam ter início dentro da própria empresa.

Muitos grupos também utilizam esses sites para explicar como funciona seu modelo de negócios e recrutar afiliados, que passam a integrar o modelo de ransomware como serviço (RaaS).

Nesse modelo, os operadores recrutam afiliados e oferecem acesso à infraestrutura de malware em troca de uma porcentagem dos lucros. São esses afiliados os responsáveis pela distribuição do malware, o que permite que diferentes operadores atuem simultaneamente dentro do mesmo grupo.

Como parte do processo de extorsão, os sites de vazamento de dados também são utilizados para orientar as vítimas sobre como realizar o pagamento e quais condições são impostas pelos cibercriminosos.

Por que essa estratégia funciona

A eficácia dos sites de vazamento não se limita à ameaça técnica; ela também se baseia na exploração de vulnerabilidades que vão além da tecnologia. Ao expor publicamente uma organização e ameaçar divulgar seus dados, os grupos de ransomware transferem o problema do âmbito da TI para o núcleo da governança corporativa.

A ameaça de vazamento desencadeia simultaneamente diferentes tipos de risco: prejuízos à reputação, perda de confiança de clientes e parceiros, impactos financeiros, sanções regulatórias e ações judiciais. Isso cria um ambiente de alta pressão, no qual a vítima precisa tomar decisões rapidamente, muitas vezes sem tempo suficiente para avaliar todas as consequências.

Além disso, os ataques de ransomware também evoluíram em sua execução. Em muitos casos, os grupos nem mesmo criptografam os sistemas, concentrando-se diretamente na exfiltração de dados com foco no vazamento público. Nesse cenário, a empresa deixa de comunicar o incidente de forma planejada e passa a reagir à narrativa imposta pelos criminosos, intensificando o estresse interno e a insegurança da liderança.

Esse modelo de extorsão ajuda a explicar por que o ransomware continua sendo um negócio lucrativo. De acordo com a revista Cybercrime, com base em análises da Cybersecurity Ventures, espera-se que os custos globais causados por ataques de ransomware ultrapassem US$ 265 bilhões por ano, o que equivale a aproximadamente R$ 1,378 trilhão, até 2031. Esse valor considera pagamentos de resgate, tempo de inatividade, perda de dados e custos de recuperação.

Nesse contexto, pagar o resgate pode parecer uma solução para reduzir prejuízos legais e à reputação, mas a recomendação é nunca efetuar o pagamento. Por um lado, o pagamento não garante que a vítima receberá seus arquivos de volta ou que os dados não serão vazados ou comercializados posteriormente. Muitas empresas que pagaram o resgate já foram atacadas novamente. Por outro, o pagamento também contribui para o crescimento desse modelo e fortalece os grupos criminosos, perpetuando o ciclo de extorsão.

As consequências de ter seus dados publicados em um site de vazamento de dados

Além do ataque de ransomware e do pedido de resgate, muitos grupos disponibilizam nesses sites a possibilidade de baixar as informações roubadas, permitindo que qualquer pessoa tenha acesso a esses dados. Esse material alimenta um mercado de compra e venda de informações, o que pode resultar em outros ataques, como campanhas de phishing personalizadas, fraude de identidade ou ações direcionadas a empresas da cadeia de suprimentos.

O ransomware continua sendo um negócio lucrativo

Ao transformar o vazamento de dados em um espetáculo público, os grupos de ransomware redefiniram a lógica da extorsão digital. Os sites de vazamento de dados deixaram de ser um recurso secundário e se consolidaram como o principal instrumento de coerção, capaz de ampliar os danos reputacionais, legais e financeiros muito além do impacto técnico inicial.

Nesse modelo, a chantagem não termina com a criptografia dos sistemas; ela está apenas começando. A exposição pública determina o ritmo da negociação e transfere o controle da narrativa para os cibercriminosos, explicando por que o ransomware continua sendo um negócio altamente lucrativo e por que os vazamentos de dados se tornaram uma de suas armas mais eficazes.