A equipe de pesquisa da ESET descobriu uma vulnerabilidade até então desconhecida no WinRAR que está sendo explorada ativamente pelo grupo RomCom, alinhado à Rússia. Esta já é pelo menos a terceira vez que o RomCom é flagrado explorando uma falha zero-day significativa em ataques reais. Casos anteriores incluem a exploração da CVE-2023-36884 por meio do Microsoft Word em junho de 2023, além da exploração combinada da CVE-2024-9680 com outra vulnerabilidade inédita no Windows (CVE-2024-49039), que afetava versões vulneráveis do Firefox, Thunderbird e Tor Browser e permitia a execução arbitrária de código no contexto do usuário logado, em outubro de 2024.

Pontos principais deste artigo:

- Se você utiliza o WinRAR ou outros componentes afetados, como as versões para Windows de suas ferramentas de linha de comando, UnRAR.dll ou o código-fonte portátil do UnRAR, atualize imediatamente para a versão mais recente.

- Em 18 de julho de 2025, a equipe de pesquisa da ESET descobriu uma vulnerabilidade zero-day até então desconhecida no WinRAR, sendo explorada ativamente.

- A análise do exploit levou à identificação da vulnerabilidade, agora registrada como CVE-2025-8088: uma falha de path traversal, possível graças ao uso de fluxos de dados alternativos. Após notificação imediata, o WinRAR lançou uma versão corrigida em 30 de julho de 2025.

- A vulnerabilidade permite ocultar arquivos maliciosos em um arquivo compactado, que são implantados silenciosamente durante a extração.

- Tentativas de exploração bem-sucedidas entregaram diversos backdoors utilizados pelo grupo RomCom, especificamente variantes do SnipBot, RustyClaw e o agente Mythic.

- Esta campanha teve como alvo empresas dos setores financeiro, manufatura, defesa e logística na Europa e no Canadá.

Perfil do RomCom

RomCom (também conhecido como Storm-0978, Tropical Scorpius ou UNC2596) é um grupo alinhado à Rússia que realiza tanto campanhas oportunistas contra setores empresariais selecionados quanto operações de espionagem direcionadas. O foco do grupo passou a incluir operações de espionagem voltadas à coleta de inteligência, em paralelo com suas operações de cibercrime mais convencionais. O backdoor comumente utilizado pelo grupo é capaz de executar comandos e baixar módulos adicionais na máquina da vítima.

Descoberta da falha CVE-2025-8088

Em 18 de julho de 2025, observamos uma DLL maliciosa chamada msedge.dll em um arquivo RAR que continha caminhos incomuns, chamando nossa atenção. Após análise detalhada, descobrimos que os cibercriminosos estavam explorando uma vulnerabilidade até então desconhecida no WinRAR, afetando inclusive a versão vigente na época, 7.12. Em 24 de julho de 2025, entramos em contato com o desenvolvedor do WinRAR, e no mesmo dia a vulnerabilidade foi corrigida com a publicação da versão beta 1 do WinRAR 7.13. A versão final do WinRAR 7.13 foi lançada em 30 de julho de 2025. Recomenda-se que os usuários do WinRAR instalem a versão mais recente o quanto antes para reduzir os riscos. Vale destacar que soluções de software que dependem das versões públicas do UnRAR.dll para Windows ou do código-fonte correspondente também são afetadas, especialmente se não tiverem atualizado suas dependências.

A vulnerabilidade, identificada como CVE-2025-8088, utiliza fluxos de dados alternativos (ADSes) para realizar path traversal. Vale lembrar que uma vulnerabilidade similar de path traversal (CVE

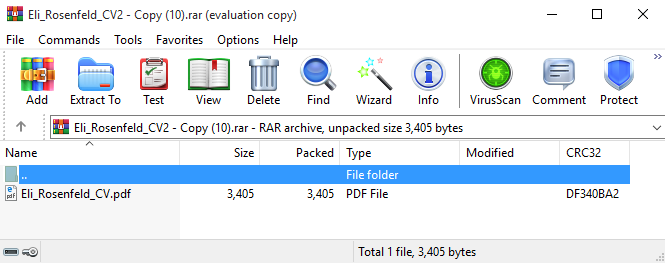

Os cibercriminosos estruturaram o arquivo para aparentar conter apenas um item inofensivo (como mostra a Imagem 1), quando, na verdade, escondia múltiplos ADS maliciosos, sem qualquer sinal visível para o usuário.

Quando a vítima abre este arquivo aparentemente inofensivo, o WinRAR o descompacta juntamente com todos os seus ADSes. Por exemplo, no caso do Eli_Rosenfeld_CV2 - Copy (10).rar, uma DLL maliciosa é implantada em %TEMP%. Da mesma forma, um arquivo LNK malicioso é colocado no diretório de inicialização do Windows, garantindo persistência através da execução no login do usuário.

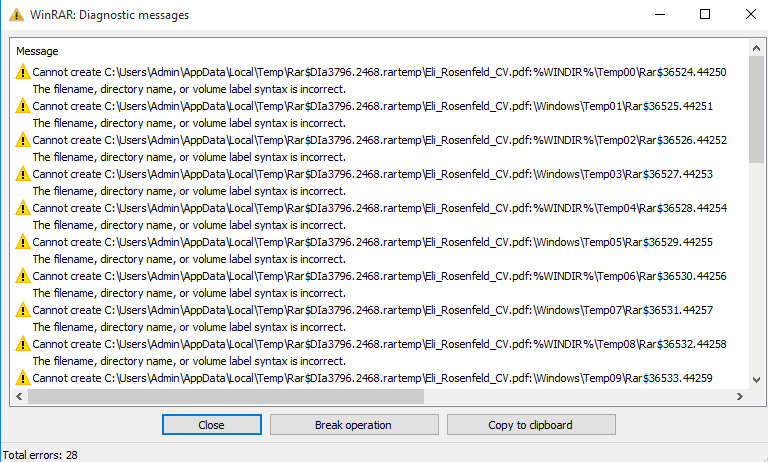

Para aumentar a taxa de sucesso, os cibercriminosos incluíram múltiplos ADSes com profundidades crescentes de elementos de caminho relativo do diretório pai (..). Isso, porém, resulta em caminhos inexistentes, sobre os quais o WinRAR exibe avisos visíveis. De forma curiosa, os cibercriminosos adicionaram ADSes com dados fictícios, propositalmente associados a caminhos inválidos. Acredita-se que essa estratégia tenha sido usada para desviar a atenção da vítima e impedir que ela perceba os caminhos suspeitos da DLL e do LNK (ver Imagem 2). Apenas ao rolar a interface do WinRAR para baixo é que os caminhos maliciosos se tornam visíveis, como mostrado na Imagem 3.

Cadeia de comprometimento

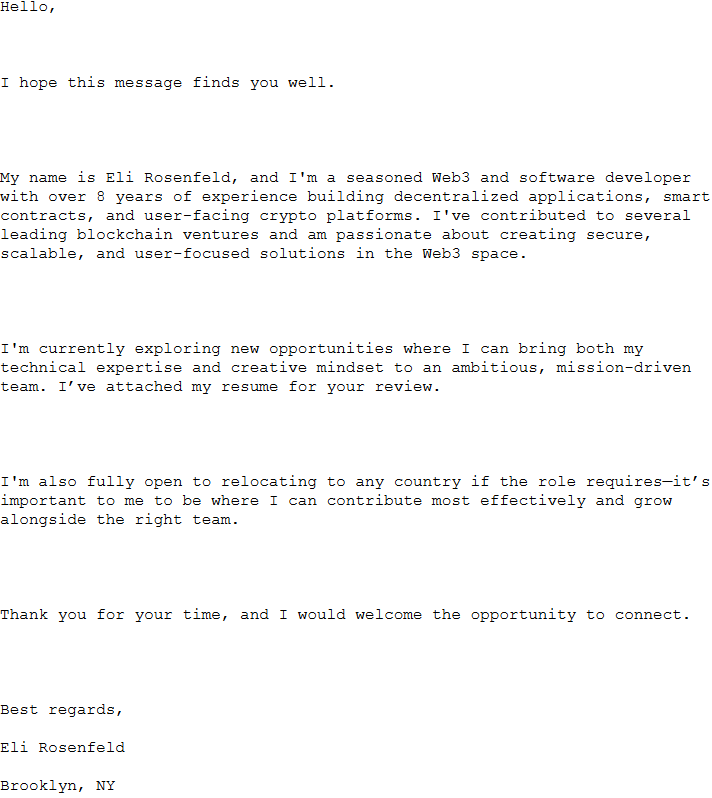

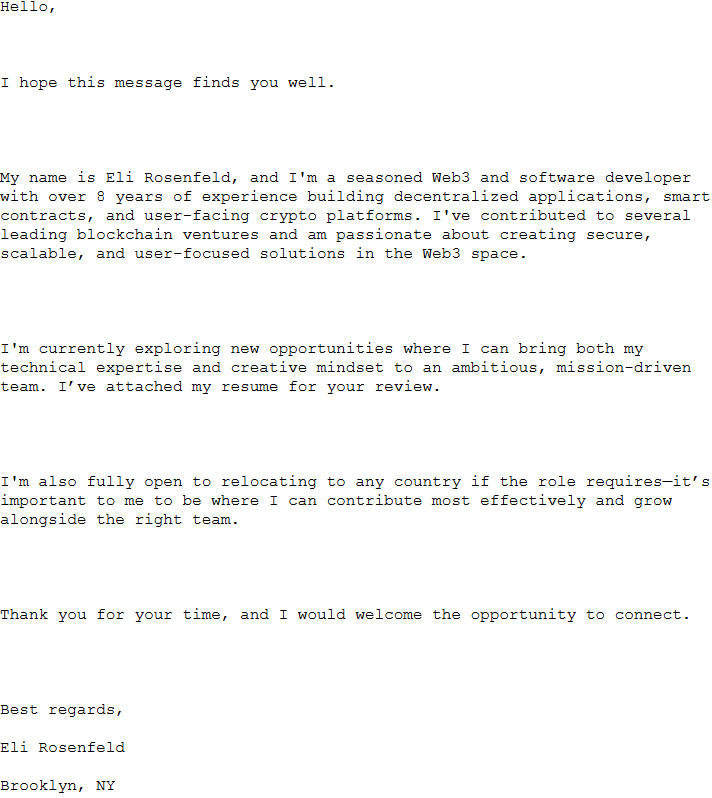

De acordo com a telemetria da ESET, esses arquivos foram utilizados em campanhas de spearphishing entre 18 e 21 de julho de 2025, direcionadas a empresas dos setores financeiro, de manufatura, defesa e logística na Europa e no Canadá. A Tabela 1 contém os e-mails de spearphishing, incluindo remetente, assunto e nome do arquivo anexado, utilizados nas campanhas, e a Figura 4 mostra a mensagem observada em um desses e-mails. Em todos os casos, os atacantes enviaram um currículo na esperança de que um alvo curioso o abrisse. Segundo a telemetria da ESET, nenhum dos alvos foi comprometido.

Tabela 1. E-mails de spearphishing observados na telemetria da ESET.

| Sender | Subject | Attachment |

| Simona <2constheatcomshirl@seznam[.]cz> | Experienced Web3 Developer – CV Attached for Consideration | Eli_Rosenfeld_CV2 - Copy (100) - Copy - Copy - Copy - Copy - Copy - Copy.rar |

| Eli_Rosenfeld_CV2 - Copy (100) - Copy - Copy - Copy - Copy - Copy.rar | ||

| Eli_Rosenfeld_CV2 - Copy (100) - Copy - Copy - Copy - Copy.rar | ||

| Eli_Rosenfeld_CV2 - Copy (10).rar | ||

| Marshall Rico <geoshilovyf@gmx[.]com> | Motivated Applicant - Resume Enclosed | cv_submission.rar |

| Simona <93leocarperpiyd@seznam[.]cz> | ||

| Simona <93geoprobmenfuuu@seznam[.]cz> | ||

| Simona <2constheatcomshirl@seznam[.]cz> | ||

| Simona <3tiafratferpate@seznam[.]cz> | ||

| Russell Martin <sampnestpihydbi@gmx[.]com> | Job Application | Datos adjuntos sin título 00170.dat |

| Pepita Cordero <stefanmuribi@gmx[.]net> | Application for Job Openings - Pepita Cordero | JobDocs_July2025.rar |

| Sacchetti Jami <patricklofiri@gmx[.]net> | Application for Job Openings - Sacchetti Jami | Recruitment_Dossier_July_2025.rar |

| Jennifer Hunt <emponafinpu@gmx[.]com> | Applying for the Role | cv_submission.rar |

Esses arquivos RAR sempre contêm dois arquivos maliciosos: um arquivo LNK, extraído para o diretório de inicialização do Windows, e um DLL ou EXE, extraído para %TEMP% ou %LOCALAPPDATA%. Alguns dos arquivos compartilham o mesmo malware. Identificamos três cadeias de execução.

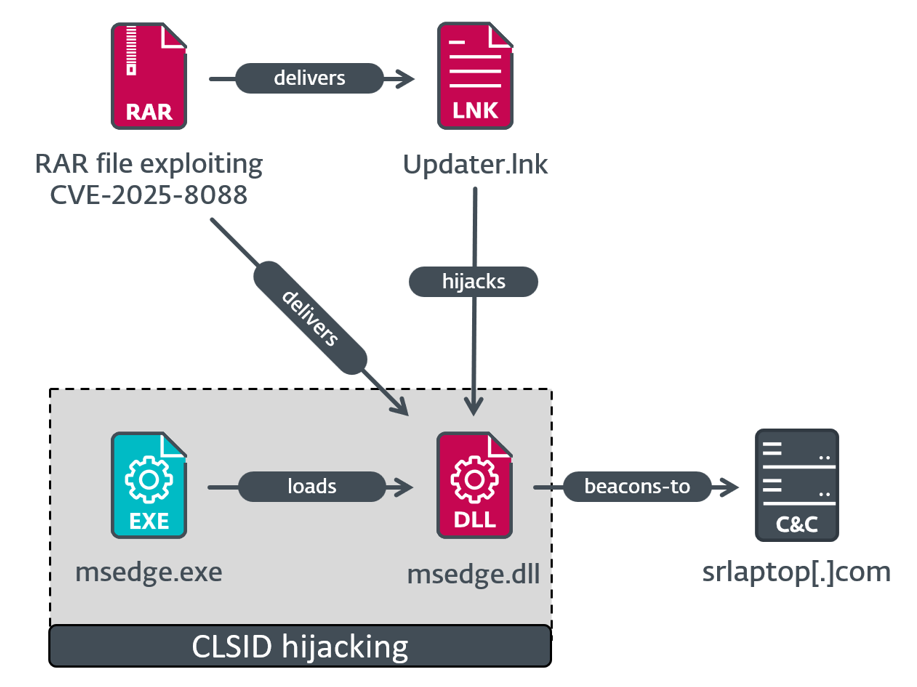

Cadeia de execução do agente Mythic

Na primeira cadeia de execução, ilustrada na Imagem 5, o arquivo LNK malicioso Updater.lnk adiciona o valor de registro HKCU\SOFTWARE\Classes\CLSID{1299CF18-C4F5-4B6A-BB0F-2299F0398E27}\InprocServer32 e define como %TEMP%\msedge.dll. Isso é usado para acionar a execução desse DLL via sequestro de COM (COM hijacking). Especificamente, o CLSID corresponde ao objeto PSFactoryBuffer presente no npmproxy.dll.

Como resultado, qualquer executável tentando carregá-lo (por exemplo, o Microsoft Edge) acionará a execução do código do DLL malicioso. Este DLL é responsável por descriptografar shellcode embutido usando AES e, em seguida, executá-lo. Curiosamente, ele obtém o nome de domínio da máquina atual, que normalmente contém o nome da empresa, e compara com um valor codificado, encerrando a execução caso os dois valores não coincidam. Isso indica que os atacantes realizaram reconhecimento prévio, confirmando que este e-mail era altamente direcionado.

O shellcode carregado parece ser um perfil dynamichttp C2 para o agente Mythic, com o seguinte servidor de C&C: https://srlaptop[.]com/s/0.7.8/clarity.js.

Ele inclui uma configuração padrão para o perfil dynamichttp C2, além de uma configuração personalizada, mostrada na Imagem 6. Assim como na etapa anterior, essa configuração traz um domínio do alvo codificado (hardcoded).

{'disable_etw': '2', 'block_non_ms_dlls': '3', 'child_process': 'wmic.exe', 'use_winhttp': 1, 'inject_method': '1', 'dll_side': ['MsEdge', 'OneDrive'], 'domain': '[REDACTED]'}Cadeia de execução da variante SnipBot

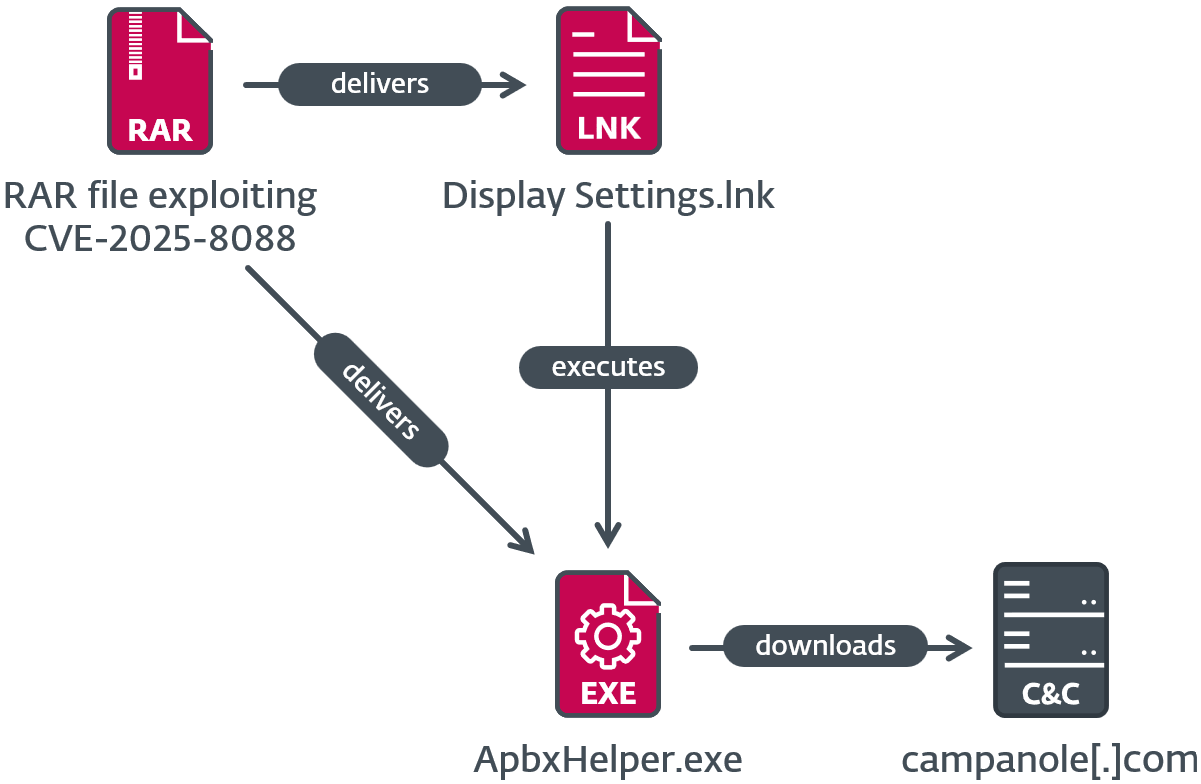

Na segunda cadeia de execução, representada na Imagem 7, o arquivo LNK malicioso Display Settings.lnk executa %LOCALAPPDATA%\ApbxHelper.exe. Trata-se de uma versão modificada do PuTTY CAC, que é um fork do PuTTY, e está assinada com um certificado de assinatura de código inválido.

O código adicional utiliza o nome do arquivo como chave para descriptografar strings e a próxima etapa, que é o shellcode. O shellcode parece ser uma variante do SnipBot, malware atribuído ao grupo RomCom pela UNIT 42. A execução do shellcode só ocorre se um valor específico de registro (68 para esta amostra) estiver presente na chave de registro HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\RecentDocs\ (ou seja, se pelo menos 69 documentos foram abertos recentemente); trata-se de uma técnica anti-análise para impedir a execução em máquinas virtuais ou sandboxes vazias.

Se pelo menos 69 documentos tiverem sido abertos recentemente, o shellcode da etapa seguinte é descriptografado utilizando o nome da chave do Registro (por exemplo, "68", convertido de string para inteiro) e então executado, resultando no download de uma nova etapa a partir de https://campanole[.]com/TOfrPOseJKZ.

Também encontramos um ApbxHelper.exe idêntico dentro do arquivo Adverse_Effect_Medical_Records_2025.rar, enviado ao VirusTotal a partir da Alemanha. Este arquivo também explora a vulnerabilidade CVE-2025-8088.

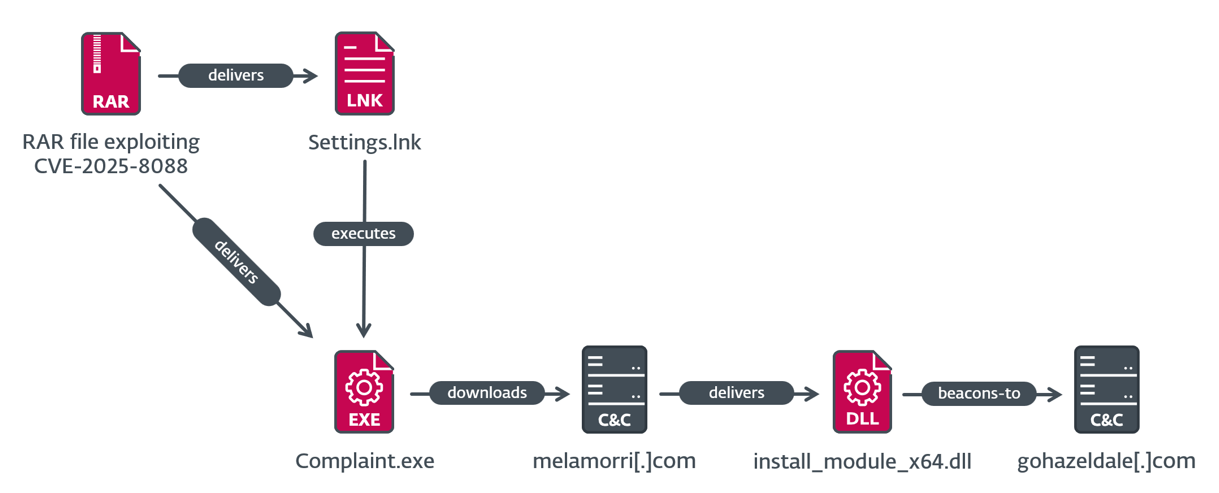

Cadeia de execução do MeltingClaw

No terceiro caso de execução, mostrado na Imagem 8, o arquivo LNK malicioso Settings.lnk executa %LOCALAPPDATA%\Complaint.exe, que corresponde ao RustyClaw – um downloader escrito em Rust previamente analisado pela Talos. Esta amostra está assinada com um certificado de assinatura de código inválido, diferente do certificado usado na variante SnipBot.

O RustyClaw faz o download e executa outro payload a partir de https://melamorri[.]com/iEZGPctehTZ. Esse payload (SHA-1: 01D32FE88ECDEA2B934A00805E138034BF85BF83), com o nome interno install_module_x64.dll, corresponde parcialmente à análise do MeltingClaw feita pela Proofpoint, outro downloader atribuído ao RomCom. O servidor de comando e controle (C&C) da amostra MeltingClaw observada é https://gohazeldale[.]com.

Atribuição

Atribuímos as atividades observadas ao RomCom com alto nível de confiança, com base na região alvo, nas TTPs e no malware utilizado.

Esta não é a primeira vez que o RomCom utiliza exploits para comprometer suas vítimas. Em junho de 2023, o grupo conduziu uma campanha de spearphishing contra órgãos governamentais e de defesa na Europa, utilizando iscas relacionadas ao Congresso Mundial Ucraniano. O documento do Microsoft Word anexado ao e-mail tentava explorar a vulnerabilidade CVE-2023-36884, conforme documentado pela equipe de Threat Research and Intelligence da BlackBerry.

Em 8 de outubro de 2024, o grupo explorou uma vulnerabilidade então desconhecida no navegador Firefox. O exploit tinha como alvo uma falha de use-after-free nas timelines de animação do Firefox, permitindo que um cibercriminoso alcançasse a execução de código em um processo de conteúdo, com o objetivo de entregar o backdoor RomCom. O identificador de vulnerabilidade CVE-2024-9680 foi atribuído, conforme documentado em um de nossos artigos publicados anteriormente.

Outras atividades

Estamos cientes de que essa vulnerabilidade também foi explorada por outro grupo de cibercriminosos e descoberta, de forma independente, pela empresa russa de cibersegurança BI.ZONE. É importante destacar que esse segundo grupo começou a explorar a CVE-2025-8088 apenas alguns dias após o RomCom ter iniciado sua campanha.

Conclusão

Ao explorar uma vulnerabilidade zero-day até então desconhecida no WinRAR, o grupo RomCom demonstrou, mais uma vez, disposição para investir tempo e recursos significativos em suas operações cibernéticas. Este já é, ao menos, o terceiro caso documentado em que o RomCom faz uso de uma zero-day em ataques reais, reforçando seu foco constante em adquirir e explorar falhas para conduzir ataques direcionados. A campanha observada teve como alvo setores alinhados aos interesses típicos de grupos APT associados à Rússia, o que sugere uma motivação geopolítica por trás da operação.

Agradecemos à equipe do WinRAR pela cooperação e pela agilidade em disponibilizar uma correção em apenas um dia. Também deixamos um agradecimento especial a Peter Košinár pelo apoio fundamental durante a análise.

Indicadores de Comprometimento

Você pode encontrar uma lista completa de indicadores de comprometimento (IoCs) e amostras em nosso repositório no GitHub.

Arquivos

| SHA-1 | Filename | Detection | Description |

| 371A5B8BA86FBCAB80D4 |

Adverse_Effect_Medi |

LNK/Agent.AJN

Win64/Agent.GPM

|

Archive exploiting CVE‑2025‑8088; found on VirusTotal. |

| D43F49E6A586658B5422 |

cv_submission.rar |

LNK/Agent.AJN July

Win64/Agent.GPM

|

Archive exploiting CVE‑2025‑8088. |

| F77DBA76010A9988C9CE |

Eli_Rosenfeld_CV2 - |

Win64/Agent.GMQ | Archive exploiting CVE‑2025‑8088. |

| 676086860055F6591FED |

Datos adjuntos sin |

LNK/Agent.AJN

Win64/Agent.GPM

|

Archive exploiting CVE‑2025‑8088. |

| 1F25E062E8E9A4F1792C |

JobDocs_July2025.rar |

LNK/Agent.AJN

Win64/TrojanDownlo

|

Archive exploiting CVE‑2025‑8088. |

| C340625C779911165E39 |

cv_submission.rar |

LNK/Agent.AJN

Win64/Agent.GPM

|

Archive exploiting CVE‑2025‑8088. |

| C94A6BD6EC88385E4E83 |

Recruitment_Dossier |

LNK/Agent.AJN

Win64/TrojanDownlo

|

Archive exploiting CVE‑2025‑8088. |

| 01D32FE88ECDEA2B934A |

install_module_x64 |

Win64/Agent.GNV | MeltingClaw |

| AE687BEF963CB30A3788 |

msedge.dll | Win64/Agent.GMQ | Mythic agent used by RomCom |

| AB79081D0E26EA278D3D |

Complaint.exe | Win64/TrojanDownlo |

RustyClaw |

| 1AEA26A2E2A7711F89D0 |

ApbxHelper.exe | Win64/Agent.GPM | SnipBot variant |

Rede

| IP | Domain | Hosting provider | First seen | Details |

| 162.19.175[.]44 | gohazeldale |

OVH SAS | 2025‑06‑05 | MeltingClaw C&C server. |

| 194.36.209[.]127 | srlaptop[.]com | CGI GLOBAL LIMITED | 2025‑07‑09 | C&C server of the Mythic agent used by RomCom. |

| 85.158.108[.]62 | melamorri[.]com | HZ‑HOSTING‑LTD | 2025‑07‑07 | RustyClaw C&C server. |

| 185.173.235[.]134 | campanole[.]com | FiberXpress BV | 2025‑07‑18 | C&C server of the SnipBot variant. |

Técnicas MITRE ATT&CK

Esta tabela foi elaborada usando a versão 17 do framework MITRE ATT&CK.

| Tactic | ID | Name | Description |

| Resource Development | T1583 | Acquire Infrastructure | RomCom sets up VPSes and buys domain names. |

| T1587.001 | Develop Capabilities: Malware | RomCom develops malware in multiple programming languages. | |

| T1587.004 | Develop Capabilities: Exploits | RomCom may develop exploits used for initial compromise. | |

| T1588.005 | Obtain Capabilities: Exploits | RomCom may acquire exploits used for initial compromise. | |

| T1588.006 | Obtain Capabilities: Vulnerabilities | RomCom may obtain information about vulnerabilities that it uses for targeting victims. | |

| T1608 | Stage Capabilities | RomCom stages malware on multiple delivery servers. | |

| Initial Access | T1566.001 | Phishing: Spearphishing Attachment | RomCom compromises victims with a malicious RAR attachment sent via spearphishing. |

| Execution | T1204.002 | User Execution: Malicious File | RomCom lures victims into opening a weaponized RAR archive containing an exploit. |

| Persistence | T1547.001 | Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder | For persistence, RomCom stores a LNK file in the Startup folder. |

| T1546.015 | Event Triggered Execution: Component Object Model Hijacking | RomCom hijacks CLSIDs for persistence. | |

| Defense Evasion | T1497 | Virtualization/Sandbox Evasion | RomCom detects virtual environments by checking for enough RecentDocs. |

| T1480 | Execution Guardrails | RomCom stops execution if running in a virtual environment. It also checks for a hardcoded domain name before executing. | |

| T1036.001 | Masquerading: Invalid Code Signature | RomCom tries to appear more legitimate to users and security tools that improperly handle digital signatures. | |

| T1027.007 | Obfuscated Files or Information: Dynamic API Resolution | RomCom decrypts and resolves API dynamically. | |

| T1027.013 | Obfuscated Files or Information: Encrypted/Encoded File | RomCom decrypts shellcode based on filename and machine artifacts. | |

| Credential Access | T1555.003 | Credentials from Password Stores: Credentials from Web Browsers | The RomCom backdoor collects passwords, cookies, and sessions using a browser stealer module. |

| T1552.001 | Unsecured Credentials: Credentials In Files | The RomCom backdoor collects passwords using a file reconnaissance module. | |

| Discovery | T1087 | Account Discovery | The RomCom backdoor collects username, computer, and domain data. |

| T1518 | Software Discovery | The RomCom backdoor collects information about installed software and versions. | |

| Lateral Movement | T1021 | Remote Services | The RomCom backdoor creates SSH tunnels to move laterally within compromised networks. |

| Collection | T1560 | Archive Collected Data | The RomCom backdoor stores data in a ZIP archive for exfiltration. |

| T1185 | Man in the Browser | The RomCom backdoor steals browser cookies, history, and saved passwords. | |

| T1005 | Data from Local System | The RomCom backdoor collects specific file types based on file extensions. | |

| T1114.001 | Email Collection: Local Email Collection | The RomCom backdoor collects files with .msg, .eml, and .email extensions. | |

| T1113 | Screen Capture | The RomCom backdoor takes screenshots of the victim’s computer. | |

| Command and Control | T1071.001 | Application Layer Protocol: Web Protocols | The RomCom backdoor uses HTTP or HTTPS as a C&C protocol. |

| T1573.002 | Encrypted Channel: Asymmetric Cryptography | The RomCom backdoor encrypts communication using SSL certificates. | |

| Exfiltration | T1041 | Exfiltration Over C2 Channel | The RomCom backdoor exfiltrates data using the HTTPS C&C channel. |

| Impact | T1657 | Financial Theft | RomCom compromises companies for financial interest. |