A equipe de pesquisa da ESET observou recentemente uma nova ocorrência da Operação DreamJob, uma campanha que monitoramos sob o guarda-chuva do grupo Lazarus, alinhado à Coreia do Norte, na qual diversas empresas europeias atuantes no setor de defesa foram alvo de ataques. Algumas delas estão fortemente envolvidas no setor de veículos aéreos não tripulados (UAV), o que sugere que a operação possa estar relacionada aos esforços atuais da Coreia do Norte para expandir seu programa de drones. Este post analisa as implicações geopolíticas mais amplas da campanha e apresenta uma visão geral das ferramentas utilizadas pelos cibercriminosos.

Pontos principais deste post:

- Os ataques do grupo Lazarus contra empresas que desenvolvem tecnologia de veículos aéreos não tripulados coincidem com a recente evolução do programa norte-coreano de drones.

- Suspeita-se que o principal objetivo dos cibercriminosos era o roubo de informações proprietárias e conhecimentos técnicos de fabricação.

- Com base na técnica de engenharia social utilizada para obter acesso inicial, na trojanização de projetos de código aberto do GitHub e na implantação do ScoringMathTea, consideramos que esses ataques representam uma nova onda da campanha Operação DreamJob.

- A evolução mais significativa do grupo é a introdução de novas bibliotecas projetadas para o proxy DLL e a seleção de novos projetos de código aberto para serem trojanizados, aprimorando assim as técnicas de evasão.

Perfil do Lazarus e sua Operação DreamJob

O grupo Lazarus (também conhecido como HIDDEN COBRA) é um grupo APT vinculado à Coreia do Norte que está ativo pelo menos desde 2009. O grupo é responsável por incidentes de grande repercussão, como o ataque à Sony Pictures Entertainment e ciberataques de dezenas de milhões de dólares em 2016, o surto do WannaCryptor (também conhecido como WannaCry) em 2017 e um longo histórico de ataques disruptivos contra infraestruturas públicas e críticas da Coreia do Sul desde, pelo menos, 2011.

A diversidade, o volume e a excentricidade na execução das campanhas do Lazarus definem o grupo, que atua nos três pilares das atividades cibercriminosas: ciberespionagem, cibersabotagem e busca de ganhos financeiros.

Operação DreamJob é o codinome para campanhas do Lazarus baseadas principalmente em engenharia social, especialmente no uso de falsas ofertas de emprego para cargos de prestígio ou alto perfil (o "emprego dos sonhos"). O nome foi cunhado em um blog da ClearSky em 2020 e se sobrepõe a campanhas como DeathNote e Operation North Star.

Os alvos estão principalmente nos setores aeroespacial e de defesa, seguidos por empresas de engenharia e tecnologia e pelo setor de mídia e entretenimento.

Nessas campanhas, os cibercriminosos costumam implantar plugins de código aberto troyanizados para softwares como Notepad++ e WinMerge que atuam como droppers e loaders, além de cargas como ImprudentCook, ScoringMathTea, BlindingCan, miniBlindingCan, LightlessCan para Windows, e SimplexTea para Linux. O objetivo principal é o ciberespionagem, com foco no roubo de dados confidenciais, propriedade intelectual e informações privilegiadas; o objetivo secundário é o ganho financeiro.

Resumo

A partir do fim de março de 2025, a telemetria da ESET registrou ciberataques que remetem às campanhas da Operação DreamJob. Os cibercriminosos visaram, sucessivamente, três empresas europeias ativas no setor de defesa. Embora suas atividades sejam um pouco distintas, essas entidades podem ser descritas como:

- Uma empresa de engenharia metalúrgica (Europa Sudeste);

- Um fabricante de componentes aeronáuticos (Europa Central);

- Uma empresa de defesa (Europa Central).

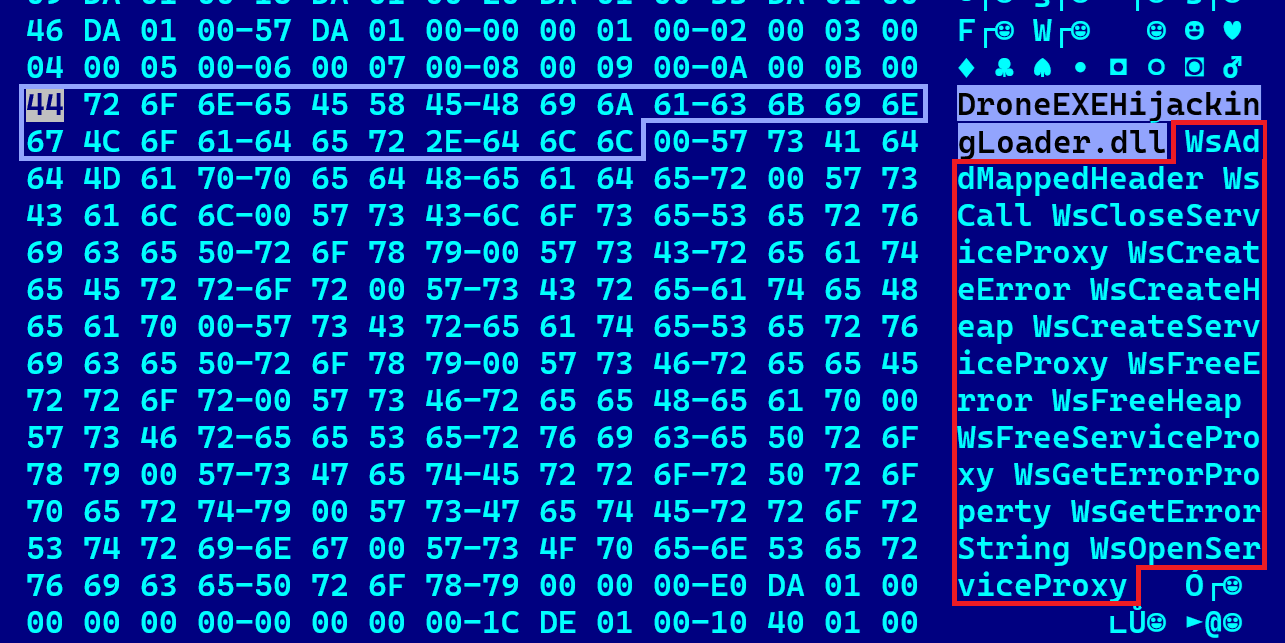

Em todos os casos, tratava-se de droppers cujo nome interno de DLL era DroneEXEHijackingLoader.dll, o que nos direcionou ao segmento de drones. É provável que o acesso inicial tenha sido obtido por engenharia social, uma especialidade da Operação DreamJob. O método mais comum envolve falsas ofertas de emprego lucrativas com um toque de malware: a vítima recebe um documento isca com a descrição do cargo e um leitor de PDF troyanizado para abri-lo.

O principal payload implantado nos alvos foi o ScoringMathTea, um RAT que oferece controle total da máquina comprometida aos cibercriminosos. Sua primeira aparição remonta ao fim de 2022, quando seu dropper foi enviado ao VirusTotal; pouco depois passou a ser observado em ambiente real e, desde então, em múltiplos ataques atribuídos às campanhas da Operação DreamJob do Lazarus, tornando-se o payload preferido há cerca de três anos. Ele utiliza servidores comprometidos para a comunicação de C2, e o componente do servidor costuma ser armazenado dentro da pasta do WordPress que contém temas ou plugins.

Em resumo, atribuímos esta atividade com alto nível de confiança ao Lazarus, em particular às suas campanhas relacionadas à Operação DreamJob, com base no seguinte:

- O acesso inicial foi obtido por engenharia social, convencendo o alvo a executar malware disfarçado de descrição de vaga.

- A trojanização de projetos de código aberto e o subsequente desenho de suas exports para habilitar side-loading de DLL parece ser uma abordagem específica da Operação DreamJob.

- O payload de destaque nas fases posteriores, ScoringMathTea, foi utilizado em múltiplos ataques semelhantes no passado.

- Os setores visados, localizados na Europa, coincidem com os alvos de instâncias anteriores da Operação DreamJob (aeroespacial, defesa, engenharia).

Contexto geopolítico

As três organizações-alvo fabricam diferentes tipos de equipamentos militares (ou componentes), muitos atualmente empregados na Ucrânia como resultado da assistência militar de países europeus. No período em que se observou a atividade da Operação DreamJob, havia soldados norte-coreanos destacados na Rússia, aparentemente para apoiar Moscou na defesa contra a ofensiva ucraniana na província de Kursk.

Nesse contexto, é plausível que a Operação DreamJob buscasse obter informações sensíveis sobre sistemas de armas ocidentais hoje em uso na guerra entre Rússia e Ucrânia. De forma mais ampla, essas empresas atuam em categorias de materiais que também são fabricados internamente pela Coreia do Norte, o que pode indicar interesse em aperfeiçoar projetos e processos próprios. Não há indícios, porém, de que as organizações-alvo forneçam material às forças armadas sul-coreanas, fator que poderia, por si, explicar o interesse do grupo.

Chama a atenção que ao menos duas das empresas estejam claramente envolvidas em tecnologia de veículos aéreos não tripulados: uma produz componentes críticos para drones, e a outra desenvolve software relacionado a UAVs.

O interesse por know-how relacionado a UAVs é particularmente relevante e ecoa reportagens recentes que indicam que Pyongyang vem investindo fortemente em capacidades nacionais de fabricação de drones.

Embora esse esforço remonte a mais de uma década, muitos observadores avaliam que a experiência recente da Coreia do Norte com a guerra moderna na frente Rússia–Ucrânia só reforçou a determinação do regime em expandir seu programa de aeronaves não tripuladas.

Há indícios de que o país recebe apoio russo para produzir uma versão própria do drone suicida Shahed, de origem iraniana, ao mesmo tempo em que desenvolve UAVs de ataque de baixo custo com potencial de exportação para países africanos e do Oriente Médio.

Avaliando a "conexão drone"

Se há algo evidente é que a Coreia do Norte recorreu amplamente à engenharia reversa e ao roubo de propriedade intelectual para desenvolver suas capacidades nacionais em veículos aéreos não tripulados. Como mostram relatórios recentes de fontes abertas, o atual drone de reconhecimento emblemático do país, o Saetbyol-4, parece um calco do Northrop Grumman RQ-4 Global Hawk, enquanto seu drone de combate multimissão, o Saetbyol-9, guarda semelhança impressionante com o MQ-9 Reaper da General Atomics.

O fato de ambas as designações reproduzirem o número associado aos seus equivalentes norte-americanos pode até ser um "aceno" pouco sutil nessa direção. Ainda que o desempenho desses aparelhos possa diferir de seus homólogos dos Estados Unidos, não há dúvida de que estes últimos serviram como forte inspiração para os projetos norte-coreanos.

É aqui que as capacidades cibernéticas provavelmente entram em cena. Embora seja plausível que Pyongyang tenha mobilizado outros recursos de inteligência para auxiliar na cópia de UAVs ocidentais, há indícios de que o ciberespionagem pode ter desempenhado um papel. Nos últimos anos, múltiplas campanhas atribuídas a grupos APT alinhados à Coreia do Norte afetaram o setor aeroespacial, incluindo especificamente tecnologia de UAV, sendo a Operação North Star, que apresenta certa sobreposição com a Operação DreamJob, um desses exemplos.

Em 2020, pesquisadores da ESET documentaram uma campanha similar denominada Operação In(ter)ception, posteriormente atribuída ao Lazarus com alto grau de confiança. Considerando que vários grupos relacionados ao Lazarus foram formalmente vinculados aos serviços de inteligência norte-coreanos por autoridades dos Estados Unidos e outros órgãos, esses precedentes sugerem fortemente que o ciberespionagem é provavelmente uma das ferramentas utilizadas pelo regime para a engenharia reversa de UAVs ocidentais e que grupos sob o amplo guarda-chuva do Lazarus participam ativamente desse esforço.

Nesse contexto, é provável que a Operação DreamJob tivesse, ao menos em parte, o objetivo de roubar informações proprietárias e know-how de fabricação de veículos aéreos não tripulados. A referência a "Drone" observada em um dos droppers reforça de maneira significativa essa hipótese.

Para deixar claro, só é possível formular hipóteses sobre o tipo específico de informação visada pela Operação DreamJob. Encontramos, no entanto, evidências de que uma das instituições-alvo participa da produção de ao menos dois modelos de UAV atualmente empregados na Ucrânia e que a Coreia do Norte pode ter encontrado no front. Essa instituição também integra a cadeia de suprimentos de drones avançados de rotor único (ou seja, helicópteros não tripulados), um tipo de aeronave que Pyongyang está desenvolvendo ativamente, mas que até agora não conseguiu militarizar.

Esses fatores podem estar entre as possíveis motivações para as atividades observadas na Operação DreamJob. De forma mais ampla, considerando que a Coreia do Norte está construindo uma fábrica para produção em massa de UAVs, é plausível que busque conhecimento privilegiado sobre processos industriais e técnicas de fabricação de UAVs.

Ferramentas

Relatórios da Mandiant (Google) de setembro de 2024 e da Kaspersky de dezembro de 2024 descrevem as ferramentas usadas pelo Lazarus na Operação DreamJob em 2024. Nesta seção, listamos as ferramentas para as quais o grupo migrou na Operação DreamJob em 2025. Com base na posição na cadeia de execução, distinguimos dois tipos: estágios iniciais, compostos por diversos droppers, loaders e downloaders; e estágios principais, que incluem cargas úteis como RATs e downloaders complexos capazes de conceder controle suficiente sobre a máquina comprometida.

Além dos casos observados in-the-wild na telemetria da ESET, a atividade dos cibercriminosos também apareceu em envios ao VirusTotal no mesmo período. Um leitor MuPDF troyanizado, o QuanPinLoader, um loader disfarçado como biblioteca Microsoft DirectInput (dinput.dll) e uma variante do ScoringMathTea foram enviados da Itália em abril e junho de 2025; já o BinMergeLoader foi enviado em agosto de 2025 a partir da Espanha.

Droppers, loaders e downloaders

Em geral, os atacantes do Lazarus são altamente ativos e implantam seus backdoors contra múltiplos alvos. Esse uso frequente expõe as ferramentas e facilita sua detecção. Como contramedida, o grupo antepõe à cadeia de execução uma série de droppers, loaders e downloaders simples.

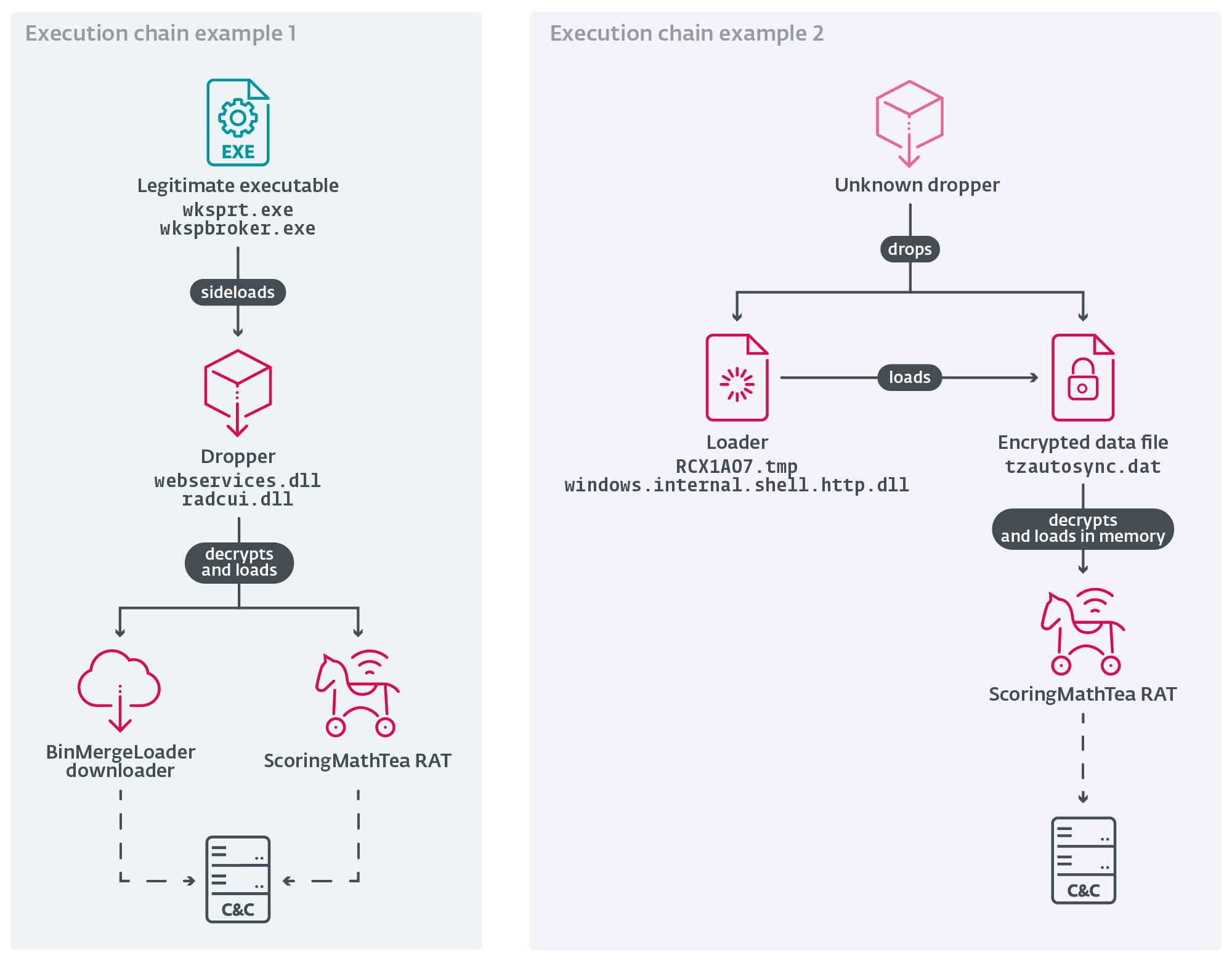

Normalmente, os loaders buscam a próxima etapa no sistema de arquivos ou no Registro, a decifram usando AES-128 ou ChaCha20 e a carregam manualmente em memória por meio de rotinas implementadas na biblioteca MemoryModule; um dropper é basicamente um loader que incorpora a próxima etapa dentro do próprio binário. O payload principal, o ScoringMathTea em todos os casos observados, nunca é gravado em disco de forma não cifrada. A Figura 1 apresenta exemplos de cadeias de execução.

Em alguns casos, os cibercriminosos também implantaram um downloader que chamamos de BinMergeLoader, semelhante ao malware MISTPEN relatado pela Mandiant do Google. O BinMergeLoader aproveita a Microsoft Graph API e utiliza tokens da API da Microsoft para autenticação.

Os cibercriminosos decidiram incorporar suas rotinas de carregamento maliciosas em projetos de código aberto disponíveis no GitHub. A escolha do projeto varia de um ataque para outro. Em 2025, observamos os seguintes programas maliciosos:

- Um visualizador TightVNC trojanizado e um leitor MuPDF que funcionam como downloaders.

- Uma biblioteca libpcre v8.45 trojanizada para Windows, que atua como loader.

- Um loader que usa o símbolo chinês mandarim 样 (yàng na transliteração Pinyin) como ícone nos recursos. Ele também contém a cadeia SampleIMESimplifiedQuanPin.txt, o que sugere que provavelmente se baseia no projeto de código aberto Sample IME, uma demonstração de editor de métodos de entrada baseada em TSF. Chamamos essa amostra de QuanPinLoader.

- Loaders construídos a partir do projeto de código aberto DirectX Wrappers.

- Downloaders desenvolvidos a partir de plugins de código aberto para o WinMerge (DisplayBinaryFiles e HideFirstLetter). Chamamos os dois plugins trojanizados de BinMergeLoader.

- Plugins de código aberto trojanizados para o Notepad++, especificamente um downloader muito semelhante ao BinMergeLoader (NPPHexEditor v10.0.0, de MacKenzie Cumings) e um dropper de carga desconhecida (ComparePlus v1.1.0, de Pavel Nedev). Este último binário contém o caminho PDB E:\Work\Troy\안정화\wksprt\comparePlus-master\Notepad++\plugins\ComparePlus\ComparePlus.pdb, o que sugere a origem do projeto (comparePlus-master) e o processo pai legítimo previsto (wksprt)). Além disso, 안정화 significa "estável" em coreano, indicando que o código foi adequadamente testado e é confiável.

Um dos droppers (SHA-1: 03D9B8F0FCF9173D2964CE7173D21E681DFA8DA4) tem o nome interno de DLL DroneEXEHijackingLoader.dll e está disfarçado como uma biblioteca de runtime de Serviços Web do Windows para ser carregado por side-loading com sucesso; ver Figura 2. Avaliamos que a substring drone foi usada tanto para designar um dispositivo UAV quanto como nome interno da campanha do cibercriminoso.

A Tabela 1 apresenta uma combinação típica de executáveis (EXE) legítimos e bibliotecas de vínculo dinâmico (DLL) maliciosas enviados ao sistema da vítima (análoga à Tabela 1 do nosso post sobre um ataque a uma empresa aeroespacial espanhola em 2023). As DLLs da terceira coluna são aplicações de código aberto trojanizadas (veja a quarta coluna para o projeto subjacente) ou um binário de malware independente sem esse contexto benigno, com um EXE legítimo realizando o side-loading.

A pasta de localização (primeira coluna) é incomum para esse tipo de aplicativo legítimo.

As DLLs maliciosas empregam a técnica de proxy de DLL para não interromper a execução.

Assim, quando uma DLL também é um projeto trojanizado, ela contém dois conjuntos heterogêneos de exports: primeiro, o conjunto de funções necessárias ao proxy de DLL e, segundo, o conjunto de funções exportadas pelo projeto de código aberto.

Tabela 1. Resumo dos binários envolvidos no ataque.

| Location folder | Legitimate parent process | Malicious side-loaded DLL | Trojanized project (payload) |

| N/A | wksprt.exe* | webservices |

ComparePlus v1.1.0 (N/A) |

|

%ALLUSERSPROFILE%\EMC\ %ALLUSERSPROFILE%\Adobe\ |

wksprt.exe | webservices |

Standalone (ScoringMathTea) |

| %ALLUSERSPROFILE%\ | wkspbroker.exe | radcui.dll | DirectX wrappers d3d8.dll/ddraw.dll (ScoringMathTea) |

| %APPDATA%\Microsoft\RemoteApp\ | wkspbroker.exe | radcui.dll | Standalone (BinMergeLoader) |

* Denotes a VirusTotal submission and its likely parent process. The payload is unknown, since a long command-line argument is required for its decryption from the trojanized project.

* Indica um envio ao VirusTotal e seu provável parent process. O payload é desconhecido, pois é necessário um argumento de linha de comando extenso para que seja decifrado a partir do projeto trojanizado.

ScoringMathTea

ScoringMathTea é uma RAT complexa que suporta cerca de 40 comandos. [O nome combina a raiz ScoringMath, tomada de um domínio de C&C usado por uma variante inicial (www.scoringmnmathleague[.]org), com o sufixo -Tea, designação da equipe de pesquisa da ESET para payloads alinhados com a Coreia do Norte. Foi documentada publicamente pela primeira vez pela Kaspersky em abril de 2023 e, mais tarde, pela Microsoft em outubro de 2023 sob o nome ForestTiger, que segue o nome interno da DLL ou informações de PDB encontradas em algumas amostras.

Seu primeiro aparecimento remonta a envios ao VirusTotal feitos a partir de Portugal e da Alemanha em outubro de 2022, quando seu dropper se passava por um arquivo-isca de vaga de emprego com temática da Airbus. A funcionalidade implementada é a habitual nas operações do Lazarus: manipulação de arquivos e processos, troca de configuração, coleta de informações do sistema da vítima, abertura de conexão TCP e execução de comandos locais ou de novas cargas baixadas do servidor de C&C. A versão atual não exibe mudanças drásticas no conjunto de funções nem no parsing de comandos, o que indica que o payload vem recebendo melhorias contínuas e correções menores.

Na telemetria da ESET, o ScoringMathTea foi observado em ataques contra uma empresa de tecnologia da Índia em janeiro de 2023, uma empresa de defesa da Polônia em março de 2023, uma companhia britânica de automação industrial em outubro de 2023 e uma empresa aeroespacial italiana em setembro de 2025. Ao que tudo indica, trata-se de uma das cargas úteis "de assinatura" das campanhas da Operação DreamJob, embora o Lazarus disponha de payloads mais sofisticados, como o LightlessCan.

Conclusão

Há quase três anos, o Lazarus mantém um modus operandi consistente, implantando seu payload preferido, o ScoringMathTea, e reutilizando métodos semelhantes para trojanizar aplicações de código aberto. Essa estratégia, previsível porém eficaz, oferece polimorfismo suficiente para contornar detecções de segurança, ainda que não baste para mascarar a identidade do grupo e impedir a atribuição.

Além disso, mesmo com a ampla cobertura midiática da Operação DreamJob e do uso de engenharia social, o nível de conscientização de funcionários em setores sensíveis, tecnologia, engenharia e defesa, continua insuficiente para mitigar os riscos de processos de contratação suspeitos.

Ainda que caibam hipóteses alternativas, há fortes razões para considerar que esta campanha da Operação DreamJob buscou, em grande medida, obter informações sensíveis sobre tecnologias relacionadas a veículos aéreos não tripulados. À luz dos esforços atuais da Coreia do Norte para expandir sua indústria e seu arsenal de drones, é provável que outras organizações ativas nesse segmento atraiam o interesse de atores de ameaça alinhados a Pyongyang em um futuro próximo.

Indicadores de Comprometimento

No nosso repositório no GitHub, você encontra a lista completa de indicadores de comprometimento e amostras.

Arquivos

SHA-1

Filename

Detection

Description

28978E987BC59E75CA22

TSMSISrv.dll

Win64/NukeSped.TL

QuanPinLoader.

5E5BBA521F0034D342CC

libmupdf.dll

Win64/NukeSped.TE

A loader disguised as a MuPDF rendering library v3.3.3.

B12EEB595FEEC2CFBF9A

radcui.dll

Win64/NukeSped.TO

A dropper disguised as a RemoteApp and Desktop Connection UI Component library.

26AA2643B07C48CB6943

HideFirstLetter

Win64/NukeSped.TO

BinMergeLoader.

0CB73D70FD4132A4FF54

libpcre.dll

Win64/NukeSped.TP

A loader that is a trojanized libpcre library.

03D9B8F0FCF9173D2964

webservices.dll

Win64/NukeSped.RN

A dropper disguised as a Microsoft Web Services Runtime library.

71D0DDB7C6CAC4BA2BDE

N/A

Win64/NukeSped.RN

ScoringMathTea.

87B2DF764455164C6982

webservices.dll

Win64/NukeSped.RW

A dropper disguised as a Microsoft Web Services Runtime library.

E670C4275EC24D403E0D

N/A

Win64/NukeSped.RW

ScoringMathTea.

B6D8D8F5E0864F5DA788

radcui.dll

Win64/NukeSped.TF

A loader disguised as a RemoteApp and Desktop Connection UI Component library.

5B85DD485FD516AA1F44

RCX1A07.tmp

Win64/NukeSped.TH

A loader of an encrypted ScoringMathTea.

B68C49841DC48E367203

TSMSISrv.dll

Win64/NukeSped.TL

QuanPinLoader.

AC16B1BAEDE349E48243

cache.dat

Win64/NukeSped.QK

A decrypted ScoringMathTea RAT.

2AA341B03FAC3054C576

msadomr.dll

Win64/NukeSped.SP

A loader disguised as a Microsoft DirectInput library.

CB7834BE7DE07F893520

ComparePlus.dll

Win64/NukeSped.SJ

A trojanized Notepad++ plugin disguised as a Microsoft Web Services Runtime library. A dropper from VirusTotal.

262B4ED6AC6A977135DE

tzautosync.dat

Win64/NukeSped.RW

A decrypted ScoringMathTea, stored encrypted on the disk.

086816466D9D9C12FCAD

N/A

Win64/NukeSped.RN

ScoringMathTea.

2A2B20FDDD65BA28E7C5

cache.dat

Win64/NukeSped.SN

A downloader similar to BinMergeLoader built as a trojanized NPPHexEditor plugin.

Rede

| IP | Domain | Hosting provider | First seen | Details |

| 23.111.133[.]162 | coralsunmarine[.]com | HIVELOCITY, Inc. | 2024-06-06 | ScoringMathTea C&C server: https://coralsunmarine[.]com/wp-content/themes/flatsome/inc/functions/function-hand.php |

| 104.21.80[.]1 | kazitradebd[.]com | Cloudflare, Inc. | 2025-01-11 | ScoringMathTea C&C server: https://kazitradebd[.]com/wp-content/themes/hello-elementor/includes/customizer/customizer-hand.php |

| 70.32.24[.]131 | oldlinewoodwork |

A2 Hosting, Inc. | 2024-06-14 | ScoringMathTea C&C server: https://oldlinewoodwork[.]com/wp-content/themes/zubin/inc/index.php |

| 185.148.129[.]24 | www.mnmathleague |

A2 Hosting, Inc. | 2024-06-15 | ScoringMathTea C&C server: https://www.mnmathleague[.]org/ckeditor/adapters/index.php |

| 66.29.144[.]75 | pierregems[.]com | Namecheap, Inc. | 2024-08-11 | ScoringMathTea C&C server: https://pierregems[.]com/wp-content/themes/woodmart/inc/configs/js-hand.php |

| 108.181.92[.]71 | www.scgestor.com[.]br | Psychz Networks | 2024-07-15 | ScoringMathTea C&C server: https://www.scgestor.com[.]br/wp-content/themes/vantage/inc/template-headers.php |

| 104.247.162[.]67 | galaterrace[.]com | GNET Internet Telekomunikasyon A.S. | 2024-06-27 | ScoringMathTea C&C server: https://galaterrace[.]com/wp-content/themes/hello-elementor/includes/functions.php |

| 193.39.187[.]165 | ecudecode[.]mx | Heymman Servers Corporation | 2025-05-14 | ScoringMathTea C&C server: https://ecudecode[.]mx/redsocial/wp-content/themes/buddyx/inc/Customizer/usercomp.php |

| 172.67.193[.]139 | www.anvil.org[.]ph | Cloudflare, Inc. | 2025-02-22 | ScoringMathTea C&C server: https://www.anvil.org[.]ph/list/images/index.php |

| 77.55.252[.]111 | partnerls[.]pl | Nazwa.pl Sp.z.o.o. | 2025-06-02 | ScoringMathTea C&C server: https://partnerls.pl/wp-content/themes/public/index.php |

| 45.148.29[.]122 | trainingpharmacist |

Webdock.io ApS | 2024-06-13 | ScoringMathTea C&C server: https://trainingpharmacist.co.uk/bootstrap/bootstrap.php |

| 75.102.23[.]3 | mediostresbarbas |

DEFT.COM | 2024-06-05 | ScoringMathTea C&C server: https://mediostresbarbas.com[.]ar/php_scrip/banahosting/index.php |

| 152.42.239[.]211 | www.bandarpowder |

DigitalOcean, LLC | 2024-09-19 | ScoringMathTea C&C server: https://www.bandarpowder[.]com/public/assets/buttons/bootstrap.php |

| 95.217.119[.]214 | spaincaramoon |

Hetzner Online GmbH | 2025-04-30 | ScoringMathTea C&C server: https://spaincaramoon[.]com/realestate/wp-content/plugins/gravityforms/forward.php |

Técnicas ATT&CK da MITRE

Esta tabela foi elaborada utilizando a versão 17 do framework MITRE ATT&CK.

|

Tactic |

ID |

Name |

Description |

|

Resource Development |

Compromise Infrastructure: Server |

ScoringMathTea uses compromised servers for C&C. |

|

|

Develop Capabilities: Malware |

All stages in the attack were likely developed by the attackers. |

||

|

Execution |

Native API |

Windows APIs are essential for ScoringMathTea to function and are resolved dynamically at runtime. |

|

|

Shared Modules |

ScoringMathTea is able to load a downloaded DLL with the exports fun00 or exportfun00. |

||

|

User Execution: Malicious File |

Lazarus attackers relied on the execution of trojanized PDF readers. |

||

|

Persistence |

Hijack Execution Flow: DLL Side-Loading |

Trojanized droppers (webservices.dll, radcui.dll) use legitimate programs (wksprt.exe, wkspbroker.exe) for their loading. |

|

|

Defense Evasion |

Access Token Manipulation: Create Process with Token |

ScoringMathTea can create a new process in the security context of the user represented by a specified token. |

|

|

Deobfuscate/Decode Files or Information |

The main payload, ScoringMathTea, is always encrypted on the file system. |

||

|

Obfuscated Files or Information: Dynamic API Resolution |

ScoringMathTea resolves Windows APIs dynamically. |

||

|

Obfuscated Files or Information: Embedded Payloads |

The droppers of all malicious chains contain an embedded data array with an additional stage. |

||

|

Reflective Code Loading |

The droppers and loaders use reflective DLL injection. |

||

|

Process Injection |

ScoringMathTea and BinMergeLoader can reflectively load a DLL in the process specified by the PID. |

||

|

Discovery |

File and Directory Discovery |

ScoringMathTea can locate a file by its name. |

|

|

Process Discovery |

ScoringMathTea can list all running processes. |

||

|

System Information Discovery |

ScoringMathTea can mimic the ver command. |

||

|

Command and Control |

Application Layer Protocol: Web Protocols |

ScoringMathTea and BinMergeLoader use HTTP and HTTPS for C&C. |

|

|

Encrypted Channel: Symmetric Cryptography |

ScoringMathTea encrypts C&C traffic using the IDEA algorithm and BinMergeLoader using the AES algorithm. |

||

|

Data Encoding: Standard Encoding |

ScoringMathTea adds a base64-encoding layer to its encrypted C&C traffic. |

||

|

Exfiltration |

Exfiltration Over C2 Channel |

ScoringMathTea can exfiltrate data to its C&C server. |