A ESET colaborou com a Microsoft, BitSight, Lumen, Cloudflare, CleanDNS e GMO Registry em uma operação global de desarticulação do Lumma Stealer, um infostealer conhecido e oferecido como malware-como-serviço (MaaS). A operação teve como alvo a infraestrutura do Lumma Stealer, incluindo todos os servidores de comando e controle (C&C) conhecidos no último ano, tornando a rede de exfiltração ou grande parte dela é inoperante.

Principais pontos desta publicação:

- A ESET participou de uma operação global coordenada para desarticular o Lumma Stealer.

- A ESET forneceu análises técnicas, informações estatísticas e extraiu dados essenciais de dezenas de milhares de amostras de malware.

- Apresentamos uma visão geral do ecossistema MaaS (malware as a service) do Lumma Stealer.

- Também fornecemos uma análise técnica e uma visão da evolução das principais características estáticas e dinâmicas do Lumma Stealer, que foram fundamentais para o esforço de desarticulação.

Contribuição para a operação de desarticulação

Os sistemas automatizados da ESET processaram dezenas de milhares de amostras do Lumma Stealer, analisando-as para extrair elementos-chave, como servidores de comando e controle (C&C) e identificadores de afiliados. Isso nos permitiu monitorar continuamente a atividade do Lumma Stealer, acompanhar atualizações no seu desenvolvimento, agrupar afiliados e muito mais.

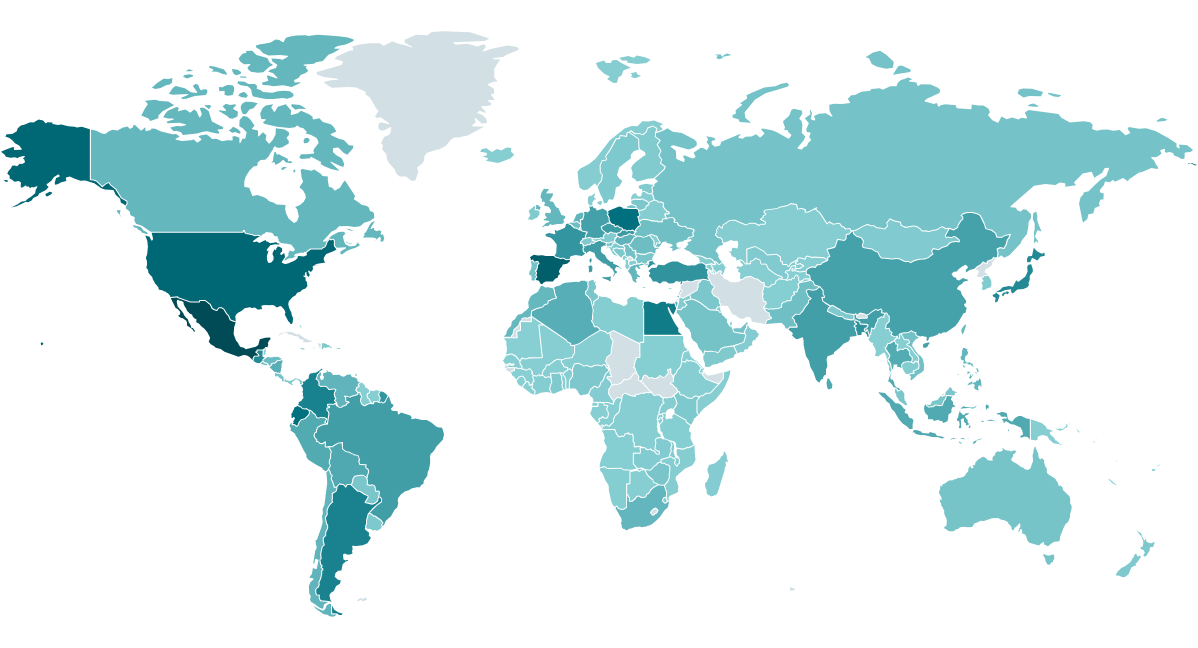

Famílias de malware do tipo infostealer, como o Lumma Stealer, geralmente são apenas um prenúncio de ataques futuros muito mais devastadores. As credenciais coletadas são altamente valorizadas no submundo do cibercrime, sendo vendidas por corretores de acesso inicial a diversos outros cibercriminosos, incluindo afiliados de ransomware. O Lumma Stealer tem sido um dos infostealers mais prevalentes nos últimos dois anos, e a telemetria da ESET (ver Figura 1) confirma que ele atingiu todas as regiões do mundo.

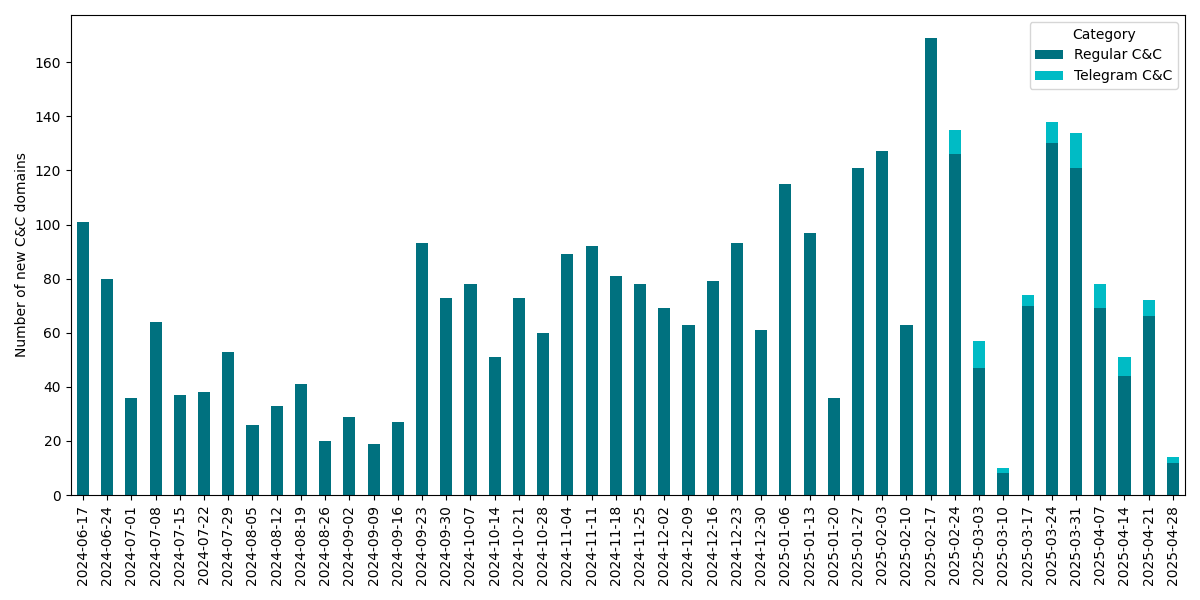

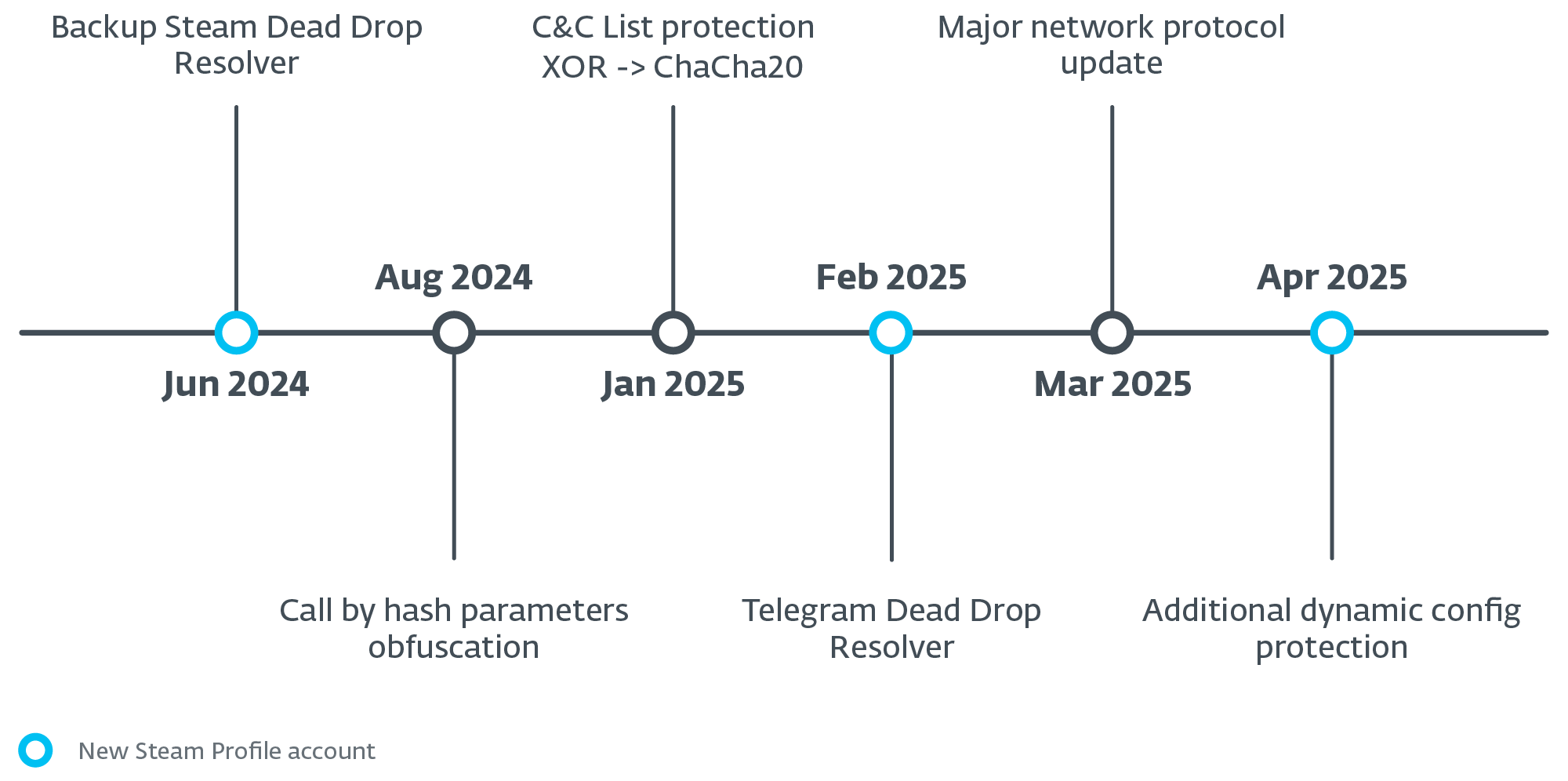

Os desenvolvedores do Lumma Stealer estiveram ativamente desenvolvendo e mantendo o malware. Observamos regularmente atualizações no código, que vão desde correções menores de bugs até a substituição completa dos algoritmos de criptografia de strings e alterações no protocolo de rede. Os operadores também mantiveram de forma ativa a infraestrutura compartilhada da rede de exfiltração. Entre 17 de junho de 2024 e 1º de maio de 2025, observamos um total de 3.353 domínios C&C únicos, com uma média de aproximadamente 74 novos domínios surgindo a cada semana, incluindo atualizações ocasionais nos resolvedores de dead-drop baseados no Telegram (veja a Figura 2). Detalhes sobre a infraestrutura da rede serão discutidos mais adiante neste blogpost.

Essa evolução contínua ressalta a ameaça significativa representada pelo Lumma Stealer e destaca a importância e complexidade do esforço de desarticulação.

Contexto

Nos últimos dois anos, o Lumma Stealer (também conhecido como LummaC ou LummaC2) emergiu como um dos infostealers mais ativos no ecossistema do cibercrime, tornando-se uma ferramenta preferida entre os cibercriminosos devido ao desenvolvimento constante de suas funcionalidades e à sua infraestrutura oferecida como serviço.

Malware as a service

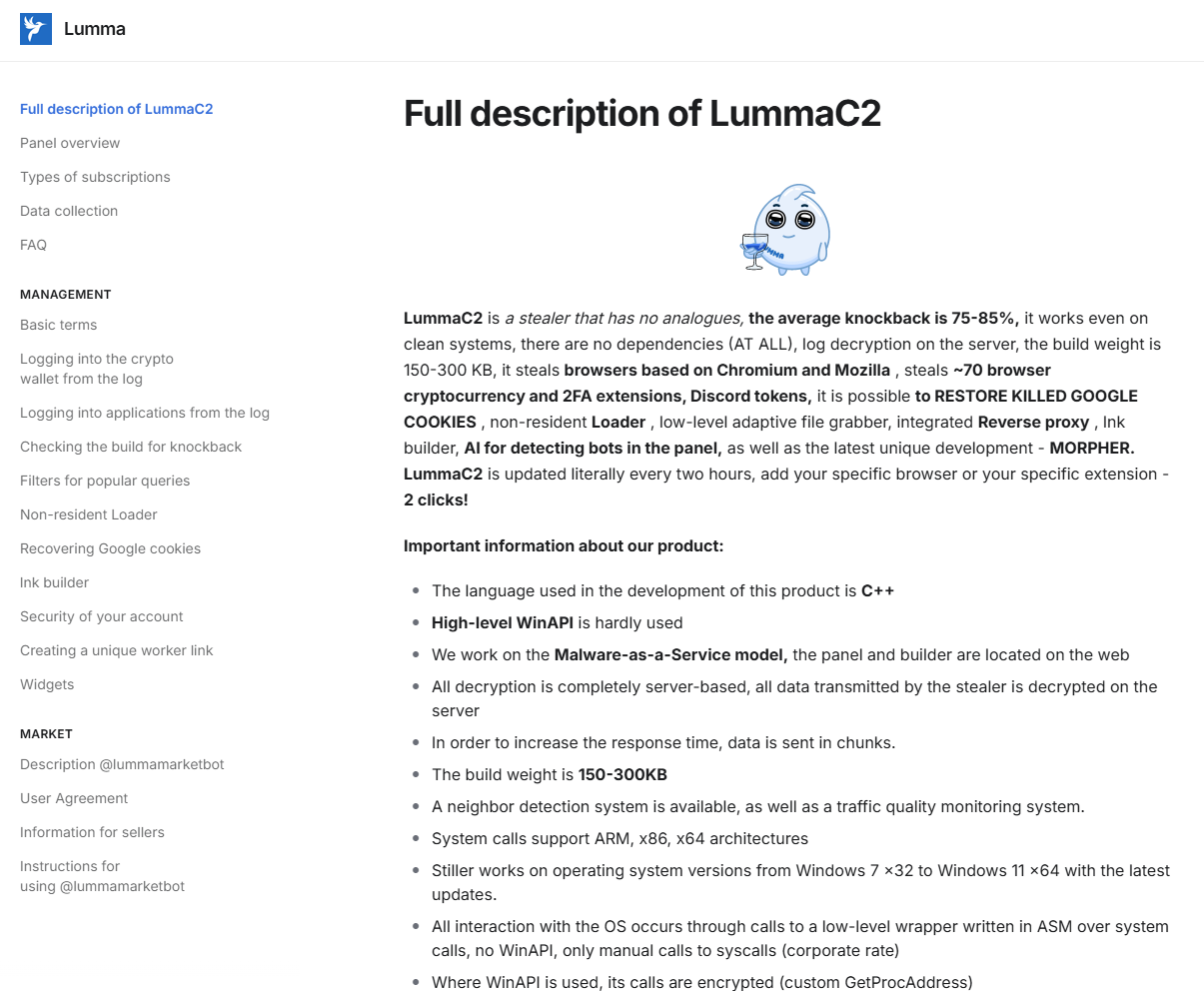

O Lumma Stealer adota o conceito de malware as a service (MaaS), no qual os afiliados pagam uma taxa mensal, conforme seu nível, para receber as versões mais recentes do malware e a infraestrutura de rede necessária para a exfiltração de dados. Os afiliados têm acesso a um painel de gerenciamento com interface amigável, onde podem baixar os dados exfiltrados e as credenciais coletadas.

O modelo de assinatura em níveis varia de 250 a 1.000 dólares por mês, cada um com recursos cada vez mais sofisticados. Os níveis mais baixos incluem opções básicas de filtragem e download de registros, enquanto os níveis mais altos oferecem coleta de dados personalizada, ferramentas de evasão e acesso antecipado a novas funcionalidades. O plano mais caro prioriza furtividade e adaptabilidade, oferecendo geração de builds exclusivas e menor taxa de detecção.

Os operadores do Lumma Stealer também criaram um marketplace no Telegram com um sistema de avaliação para que os afiliados possam vender dados roubados sem intermediários. Esse marketplace foi amplamente documentado na pesquisa da Cybereason. Além disso, eles mantêm uma documentação pública do painel de gerenciamento para afiliados e compartilham periodicamente atualizações e correções em fóruns de hacking, como mostrado na Figura 3.

A documentação aberta não só auxilia afiliados com menos experiência a utilizar o serviço de malware, como também oferece insights valiosos para pesquisadores de segurança. Os desenvolvedores focam nas builds do malware, no pipeline de dados e na manutenção da infraestrutura, enquanto os afiliados são responsáveis pela distribuição do malware. Essas informações, combinadas com a popularidade do serviço, resultam em uma grande variedade de vetores de comprometimento.

Os métodos comuns de distribuição incluem phishing, software crackeado e outros instaladores de malware, como SmokeLoader, DarkGate, Amadey, Vidar, entre outros. Esquemas populares de phishing envolvem páginas falsas de CAPTCHA ou ClickFix, fóruns fraudulentos com software crackeado, repositórios falsos no GitHub, links fraudulentos em fóruns do Reddit, entre muitos outros.

Análise técnica

Diversas análises públicas já foram feitas sobre o Lumma Stealer e seus vetores de comprometimento. Nosso foco aqui, porém, são os aspectos relevantes para a desarticulação. Nesta seção, vamos apresentar brevemente as principais propriedades estáticas e dinâmicas que temos extraído ativamente do Lumma Stealer.

Propriedades estáticas do Lumma Stealer

Diversas informações vêm incorporadas nas amostras do malware Lumma Stealer, o que naturalmente representa um alvo ideal para extração automatizada. Além dos dados óbvios de interesse, os domínios dos servidores de comando e controle (C&C), as amostras também contêm strings identificadoras que vinculam a amostra a um afiliado específico e a uma campanha, além de um identificador opcional que leva a uma configuração dinâmica personalizada. Esses identificadores são usados na comunicação de rede com o servidor C&C durante a exfiltração de dados e nas solicitações de configuração dinâmica. Nas seções a seguir, analisamos essas propriedades com mais profundidade.

Domínios C&C

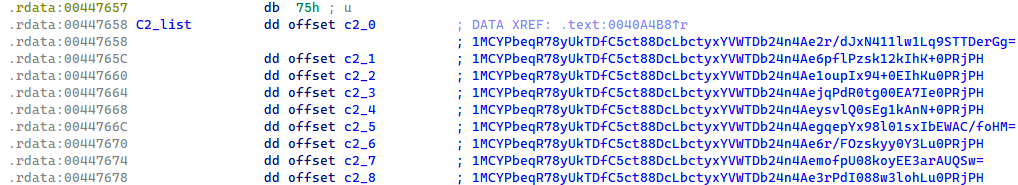

Cada amostra do Lumma Stealer contém uma lista de nove domínios C&C criptografados. Embora os métodos de criptografia tenham evoluído ao longo do tempo, a estrutura característica do array permaneceu consistente até o momento da redação deste texto.

Com base no versionamento interno das amostras do Lumma Stealer, que é fortemente protegido por ofuscação de strings na pilha, sabemos que até janeiro de 2025 os domínios C&C nas amostras eram protegidos por uma função XOR e codificação base64 (veja a Figura 4). Quando a string codificada em base64 era decodificada, revelava uma estrutura onde os primeiros 32 bytes serviam como chave XOR, e os bytes restantes continham o domínio C&C criptografado.

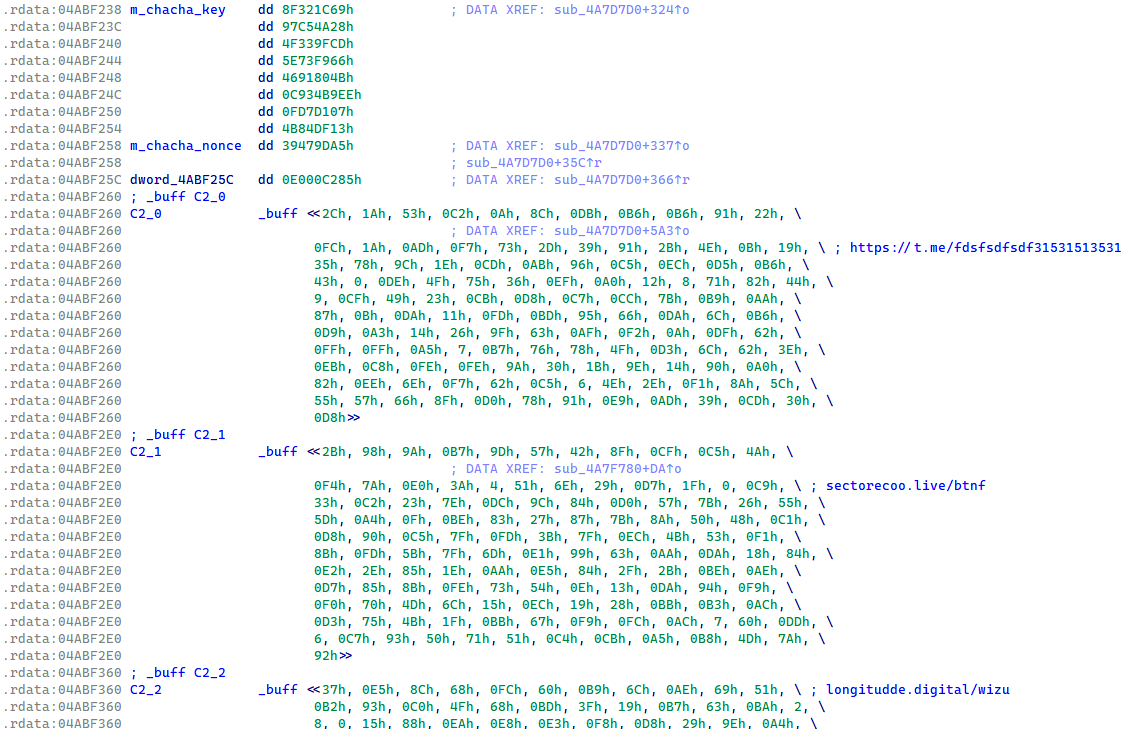

Em janeiro de 2025, o Lumma Stealer passou a proteger a lista de domínios C&C com criptografia ChaCha20, utilizando uma única chave e nonce codificados diretamente no binário (veja a Figura 5). Essa forma de proteção da lista de C&C nos executáveis do Lumma Stealer permaneceu inalterada até o momento da publicação.

Dead-drop resolvers

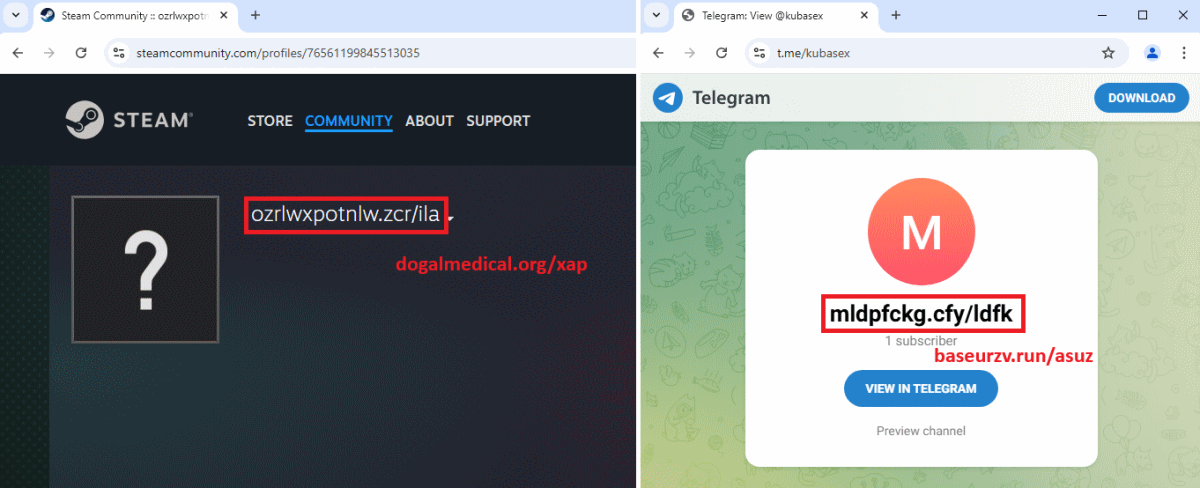

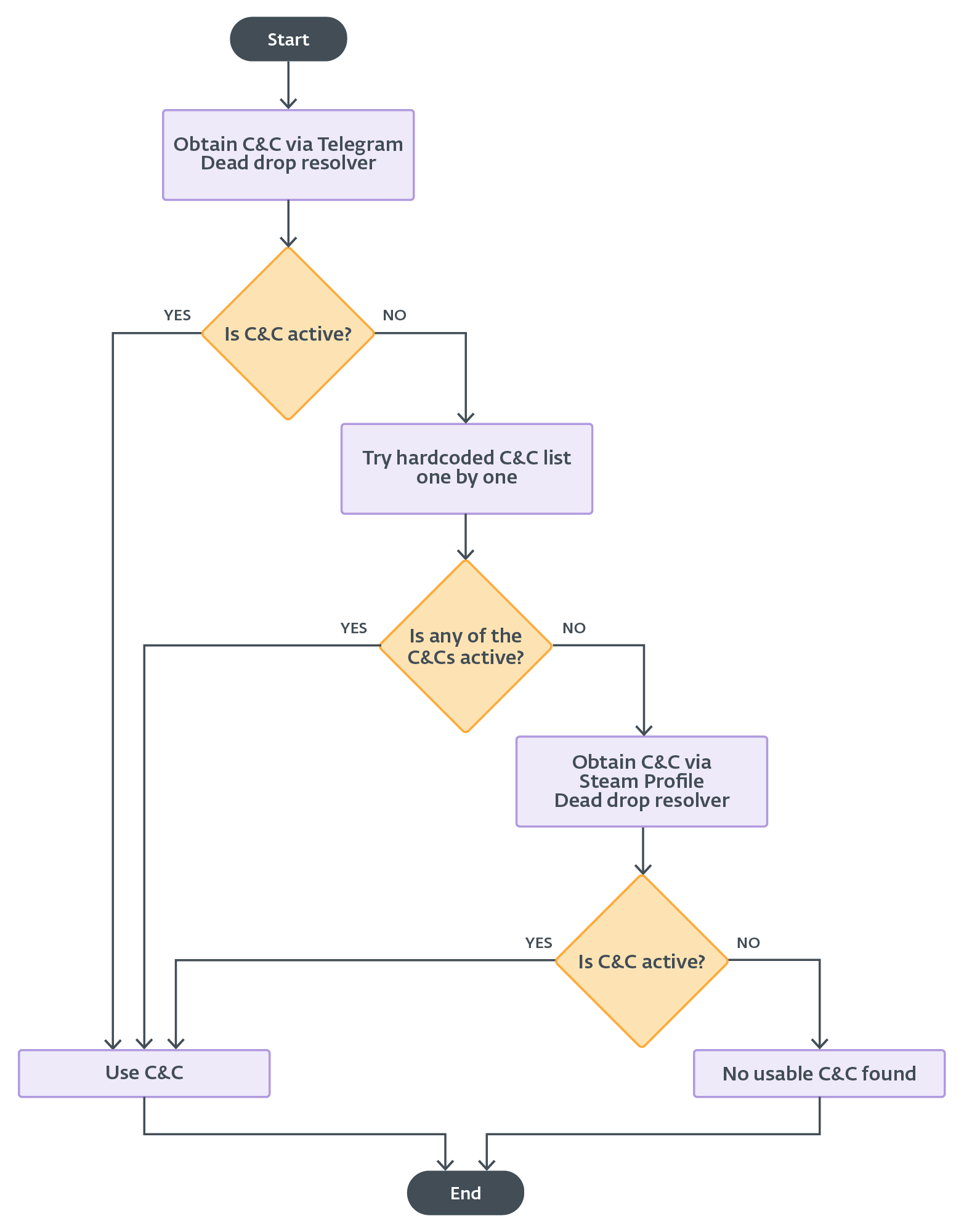

Desde junho de 2024, cada nova build do Lumma Stealer passou a incluir um recurso para obtenção de um servidor C&C de backup. Caso nenhum dos servidores C&C da configuração estática responda ao Lumma Stealer, um C&C de backup é extraído de uma página de perfil fictícia da Steam, que atua como um dead-drop resolver.

A URL do perfil da Steam é fortemente protegida no binário, da mesma forma que a string de versão. A URL criptografada do C&C de backup é definida no nome do perfil da Steam, conforme mostrado na Figura 6, e a proteção empregada é uma cifra de César simples (ROT11).

Em fevereiro de 2025, o Lumma Stealer recebeu uma atualização que incluiu um novo recurso para obtenção de uma URL principal de C&C a partir de um dead-drop resolver em um canal do Telegram. A URL do C&C é extraída do campo de título do canal do Telegram e é protegida pelo mesmo algoritmo utilizado no resolver com perfil da Steam.

A principal diferença entre os dead-drop resolvers do Telegram e da Steam é que a opção do Telegram é testada primeiro, enquanto o perfil da Steam é usado apenas como último recurso, caso a comunicação com os servidores C&C obtidos anteriormente não seja bem-sucedida (ver Figura 16).

Além disso, acreditamos que o dead-drop resolver via Telegram esteja disponível apenas para assinaturas de nível superior. Isso porque muitas amostras analisadas não contêm a URL do Telegram definida e, portanto, o malware ignora esse método.

Identificador do Lumma Stealer

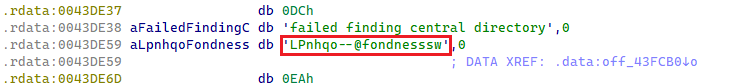

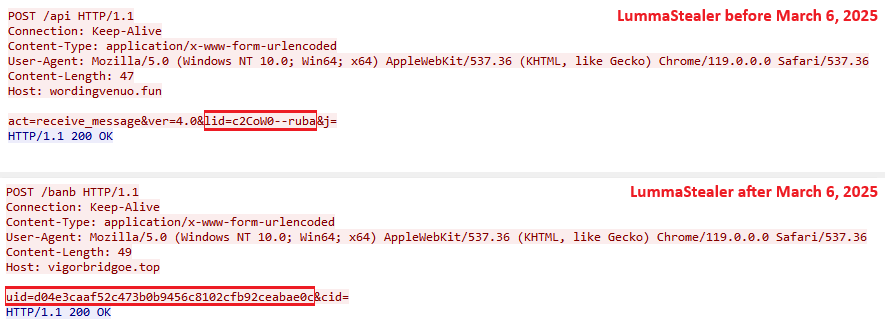

Cada amostra do Lumma Stealer contém um identificador exclusivo de afiliado codificado diretamente no binário, conhecido como LID. Ele é incorporado em texto simples e utilizado na comunicação com os servidores C&C.

Até março de 2025, a string do parâmetro LID seguia um formato estruturado, delimitado por dois traços (ver Figura 7). Uma análise detalhada da string de afiliado LID será apresentada em uma seção posterior.

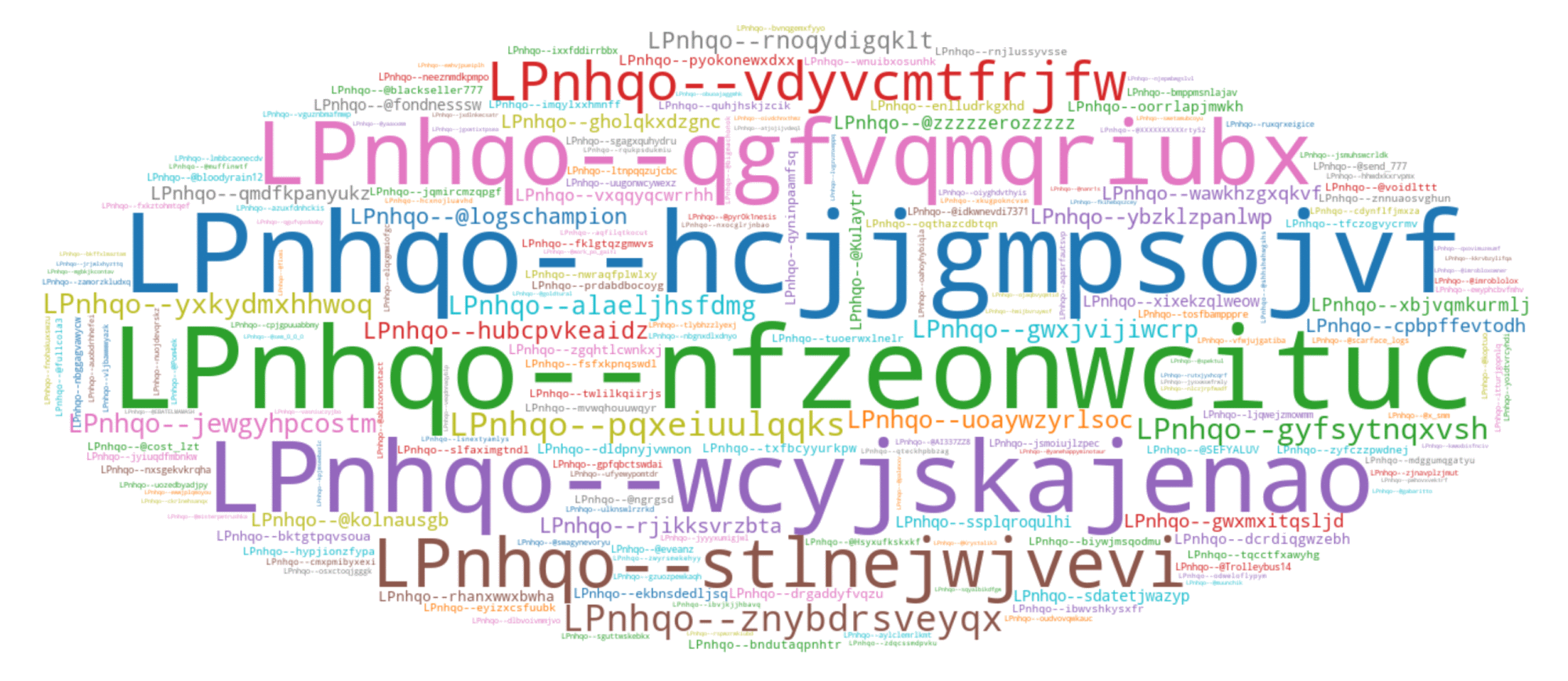

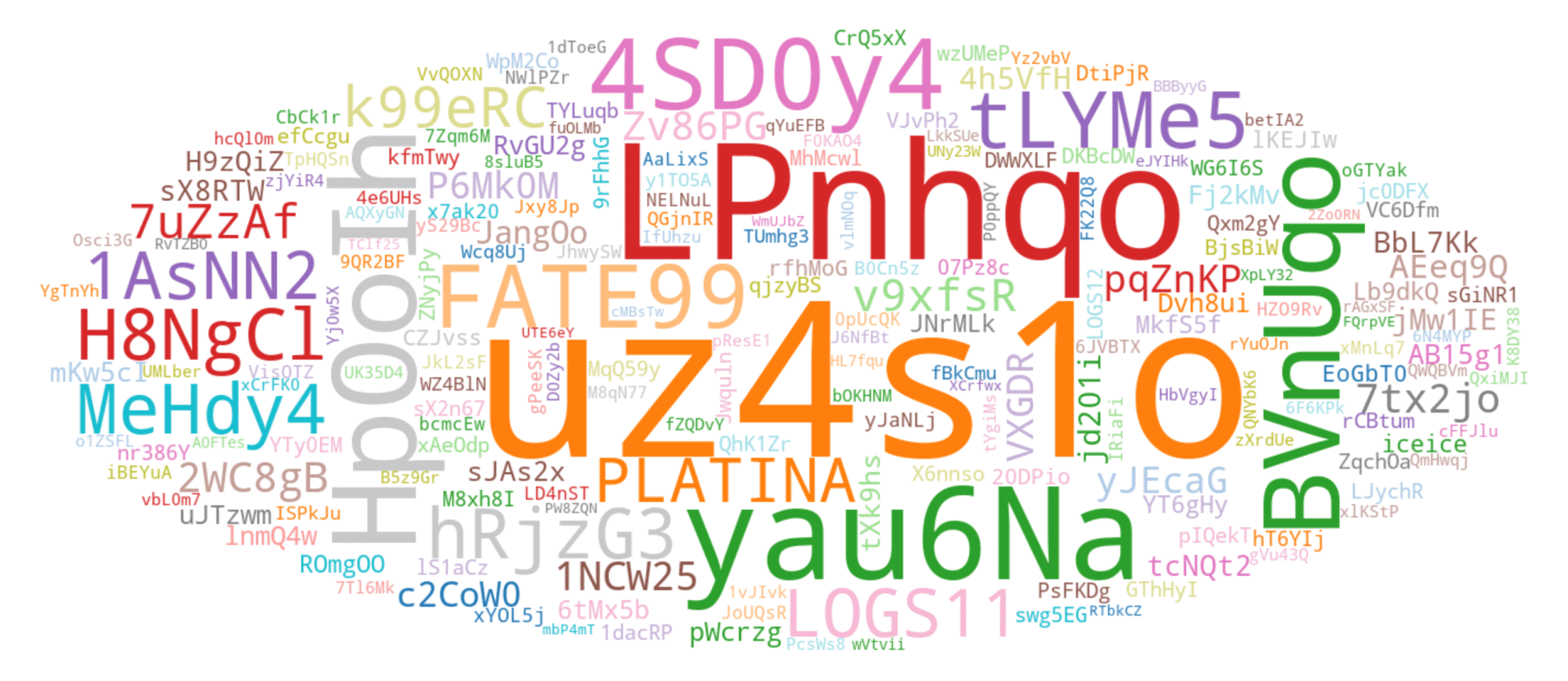

Embora o LID mais prevalente observado durante nosso monitoramento comece com a sequência uz4s1o, o segundo LID mais comum, que inicia com LPnhqo, oferece um exemplo melhor para visualizar a variabilidade típica dos LIDs.

Na nuvem de palavras da Figura 8, apresentamos os 200 principais LIDs coletados durante nosso monitoramento, todos começando com LPnhqo.

No início de março de 2025, o Lumma Stealer passou a utilizar identificadores em formato hexadecimal, chamados internamente de UID (veja a Figura 9).

Identificador de configuração opcional

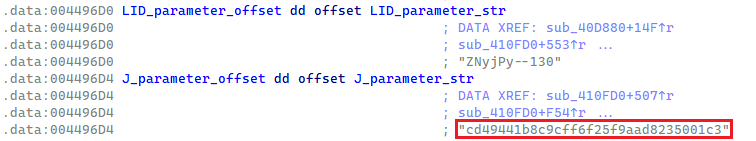

Além do parâmetro LID, as amostras do Lumma Stealer podem conter um parâmetro opcional, referido internamente como J. Quando presente, esse parâmetro está em texto claro e é formatado como uma string hexadecimal ASCII de 32 bytes (veja a Figura 10).

O parâmetro J é utilizado na solicitação ao servidor C&C para configuração dinâmica, trazendo definições adicionais para a exfiltração. Abordaremos a configuração dinâmica com mais detalhes em uma seção posterior.

Se o parâmetro J estiver ausente na amostra do Lumma Stealer, uma string vazia é usada na solicitação ao servidor C&C, e uma configuração padrão é recuperada. Diferentemente do LID, o parâmetro J raramente aparece nas amostras do Lumma Stealer. Contudo, quando presente, ele desempenha um papel crucial, pois permite obter uma configuração dinâmica que aumenta significativamente as capacidades do malware, tornando-o uma ferramenta de exfiltração mais versátil para os cibercriminosos.

Em março de 2025, quando o parâmetro LID foi renomeado para UID e seu formato alterado, o parâmetro J também foi renomeado para CID, sem mudanças em seu formato ou função.

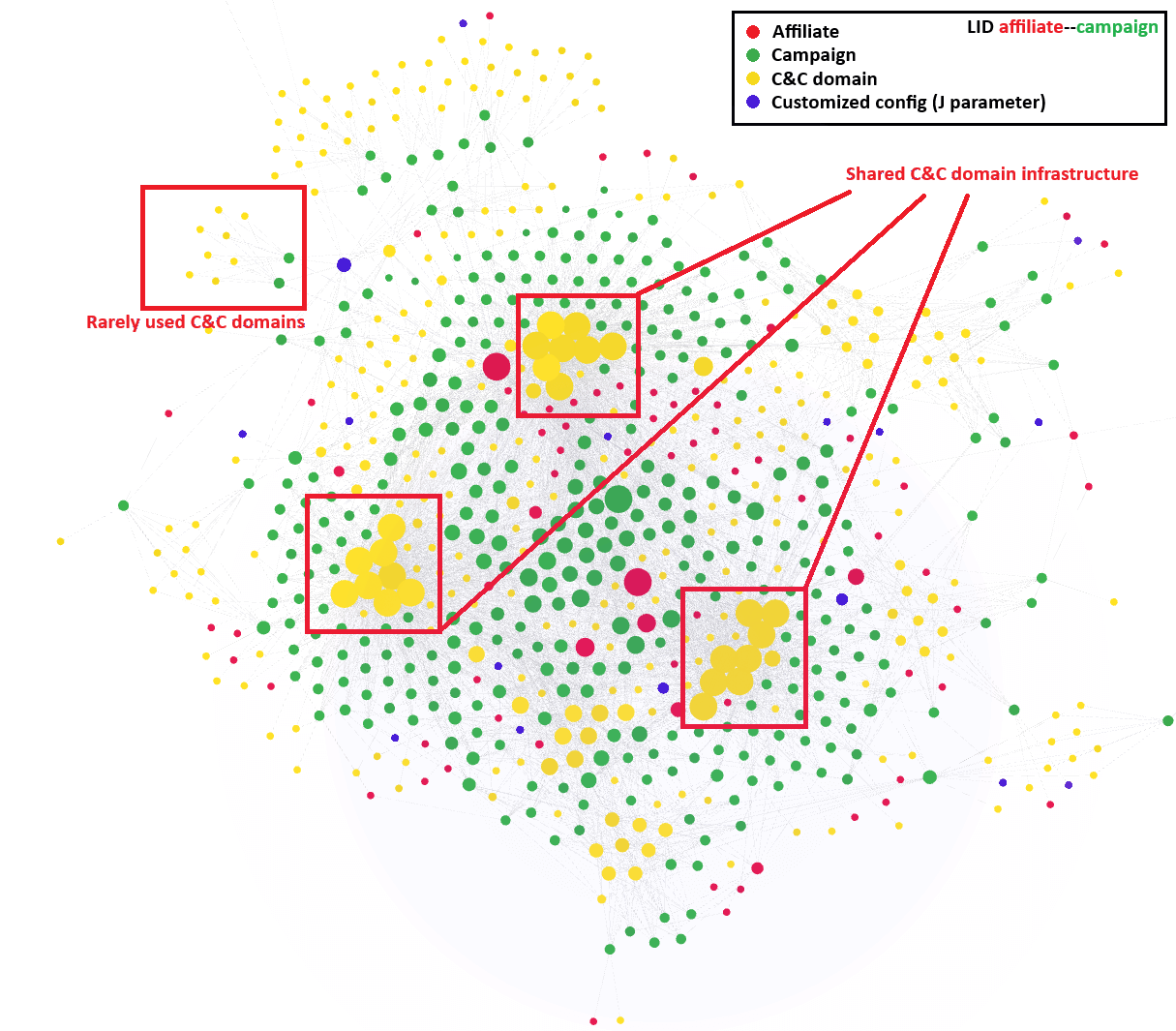

Análise das propriedades estáticas

A partir do nosso monitoramento de longo prazo e da análise estatística dos parâmetros LID, acreditamos que o primeiro segmento do LID identifica o afiliado, enquanto o segundo segmento diferencia as campanhas. Com base nessa suposição, você pode ver os 200 principais identificadores de afiliados na Figura 11.

Além disso, conseguimos criar uma visualização das atividades dos afiliados ao longo do último ano (veja a Figura 12). Essa visualização destaca uma semana de janeiro de 2025. Esse tipo de representação nos forneceu insights valiosos sobre os padrões e comportamentos de diferentes cibercriminosos. Além disso, as visualizações revelam uma infraestrutura compartilhada de C&C baseada em domínios entre a maioria dos afiliados do Lumma Stealer. Ao mesmo tempo, conseguimos identificar domínios de C&C usados com menor frequência, que suspeitamos serem reservados para afiliados de níveis mais altos ou campanhas mais importantes.

Propriedades dinâmicas do Lumma Stealer

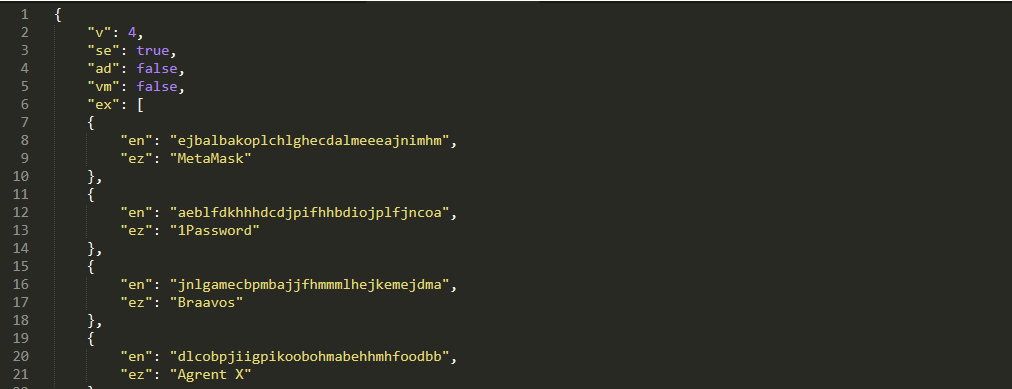

O Lumma Stealer recupera uma configuração dinâmica do servidor C&C, que contém definições que especificam o que deve ser escaneado para exfiltração (veja a Tabela 1). O foco principal está em roubar dados de extensões de navegadores web e bancos de dados que contenham senhas, cookies de sessão, histórico de navegação e dados de preenchimento automático.

Além dos navegadores, ele também foca em roubar dados de gerenciadores de senhas, VPNs, clientes FTP, serviços em nuvem, aplicativos de desktop remoto, clientes de e-mail, carteiras de criptomoedas e aplicativos para anotações.

Tabela 1. Campos JSON da configuração dinâmica.

| Key | Description |

| v | Dynamic config version. |

| se | Option for taking a screenshot of the victim’s machine for exfiltration. |

| ex | List of Chromium-based browser extensions to target for exfiltration. Each entry consists of: · The extension ID, stored as en. · The extension name, stored as ez. |

| c | Definition of files targeted for exfiltration. The most interesting entries are: · The path for file scanning, stored as p. · The file extension list filter for exfiltration, stored as m. · The maximum folder scanning depth, stored as d. · The maximum file size for exfiltration, stored as fs. |

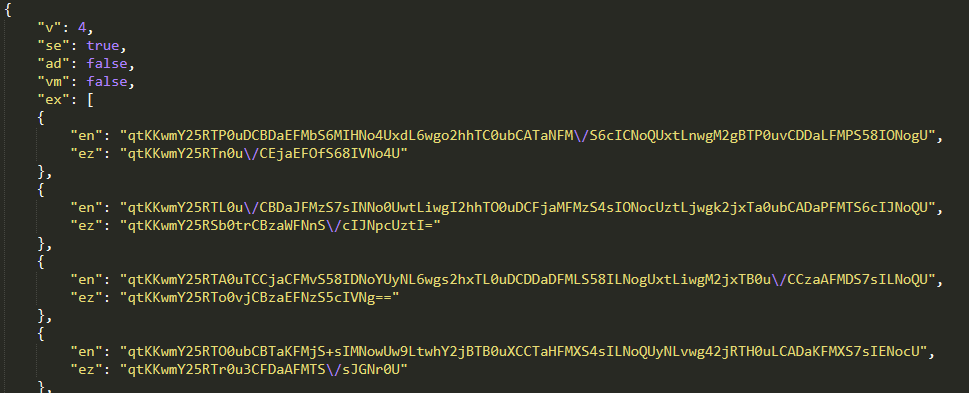

Embora não tenhamos observado mudanças significativas nas configurações padrão, esse recurso amplia a capacidade do malware de realizar exfiltração direcionada (veja a Figura 13). Uma visão abrangente dos campos da configuração já foi detalhadamente documentada nesta pesquisa da SpyCloud.

A configuração está em formato JSON e é baixada do servidor C&C usando uma requisição HTTPS POST que inclui o identificador LID, o parâmetro opcional J e uma string User-Agent específica e fixa.

A proteção da configuração dinâmica mudou algumas vezes recentemente. Anteriormente, ela era protegida da mesma forma que a lista estática de C&C, por uma função XOR de 32 bytes e codificação base64. Em março de 2025, a proteção mudou para ChaCha20, onde a chave e o nonce foram adicionados antes da configuração criptografada.

A string User-Agent é importante de ser seguida, pois fornecê-la corretamente é essencial para receber a configuração dinâmica. Em abril de 2025, o Lumma Stealer introduziu uma camada adicional de ofuscação ao criptografar os valores JSON usando uma função XOR de 8 bytes (veja a Figura 14).

Essa variante criptografada da configuração dinâmica é entregue quando uma versão ligeiramente atualizada da string User-Agent é especificada (veja a Tabela 2).

Tabela 2. Variantes de User-Agent.

| User-Agent | Description |

| Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/119.0.0.0 Safari/537.36 | Old User-Agent string resulting in a dynamic configuration variant shown in Figure 13. |

| Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/109.0.0.0 Safari/537.36 | New User-Agent string resulting in a dynamic configuration variant with encryption of some values (Figure 14). |

Além dessa abordagem de configuração dinâmica, as amostras do Lumma Stealer ainda contêm instruções codificadas para exfiltrar arquivos. Isso inclui dados de aplicações como Outlook ou Thunderbird, informações de contas Steam e tokens de contas Discord (veja este blogpost da SpyCloud). Essa combinação de configurações dinâmicas e codificadas garante que o Lumma Stealer possa coletar de forma eficaz uma ampla variedade de dados valiosos.

Para resumir todas as mudanças estáticas e dinâmicas mencionadas até agora, criamos uma linha do tempo (Figura 15) destacando os desenvolvimentos mais significativos observados no malware Lumma Stealer ao longo do último ano.

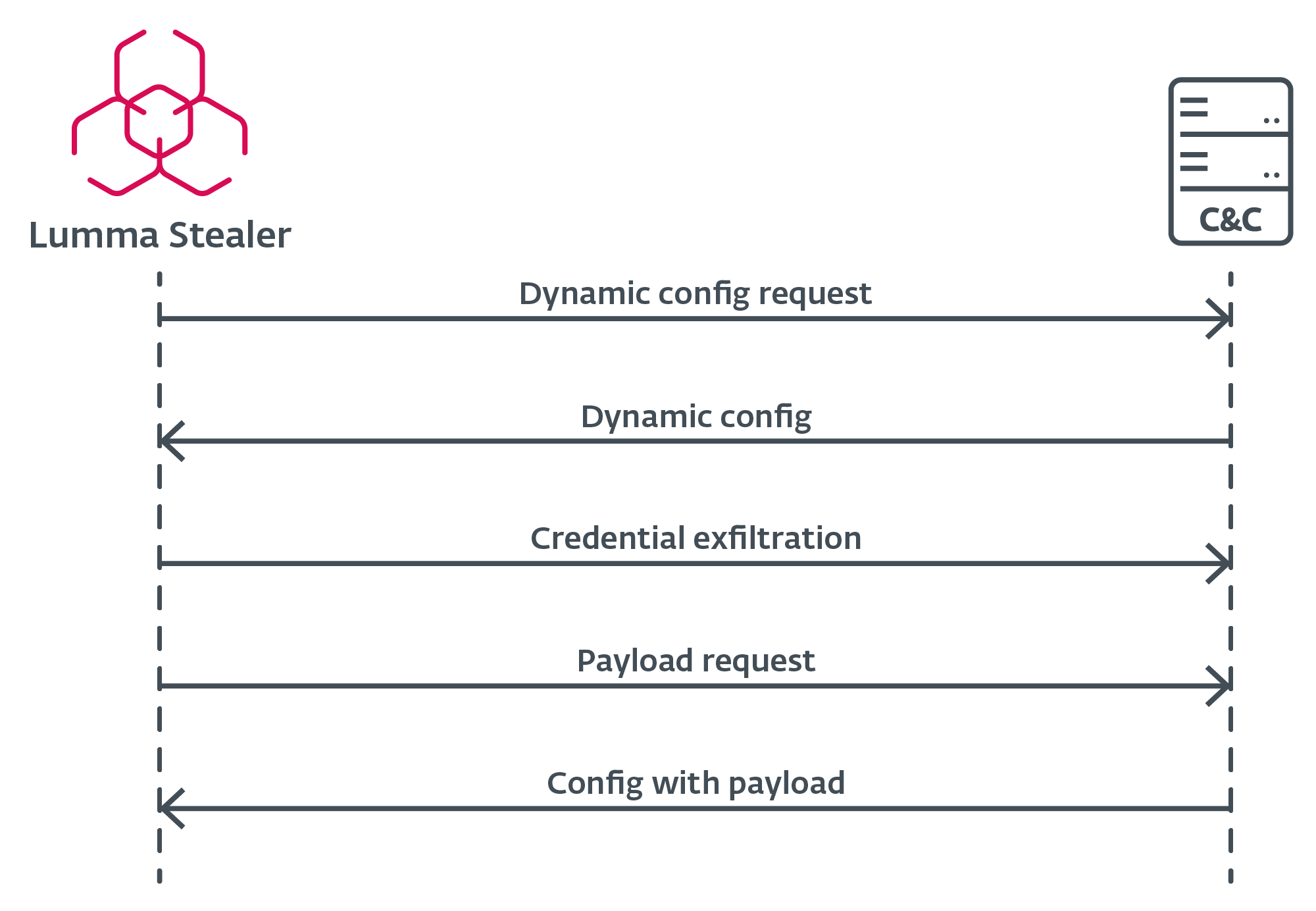

Comunicação C&C

Durante todo o período de monitoramento do Lumma Stealer, todos os domínios de C&C extraídos direcionavam consistentemente para os serviços da Cloudflare, que são utilizados para ocultar a infraestrutura real de C&C do Lumma Stealer. Os serviços da Cloudflare também são usados para os servidores de C&C localizados via dead-drop resolvers.

Primeiro, o Lumma Stealer precisa obter um servidor de C&C ativo. O mecanismo dessa escolha é ilustrado no fluxograma mostrado na Figura 16.

Handshake

Embora a requisição de handshake real para o servidor C&C não esteja presente nas versões mais recentes do Lumma Stealer, vale mencionar, pois foi uma funcionalidade acompanhada por nós durante bastante tempo. A requisição de handshake era uma solicitação HTTPS POST contendo act=live e um User-Agent fixo. Servidores ativos respondiam com a mensagem em texto simples ok.

Requisição de configuração

Quando o Lumma Stealer identifica um servidor C&C ativo, ele solicita a configuração via uma requisição HTTPS POST (Figura 17), que inclui os parâmetros LID e J como dados. Se o parâmetro J não estiver presente na amostra, o Lumma Stealer recupera a configuração padrão do servidor C&C. Essa configuração especifica o que deve ser escaneado para exfiltração, permitindo que o malware se adapte a diferentes alvos e ambientes.

Execução de payload adicional

Após o Lumma Stealer exfiltrar com sucesso os dados sensíveis e credenciais coletadas, ele realiza uma última requisição HTTPS POST para o servidor C&C — desta vez, com um ID de hardware da vítima adicional chamado hwid. Essa requisição final recupera uma configuração de um payload adicional a ser executado na máquina da vítima. O payload em si ou uma URL para download fazem parte dessa configuração. Vale notar que esse payload nem sempre é fornecido.

Técnicas de ofuscação anti-análise

O Lumma Stealer utiliza algumas técnicas eficazes de anti-emulação para dificultar ao máximo a análise. Essas técnicas são projetadas para evitar a detecção e atrapalhar o trabalho dos analistas de segurança.

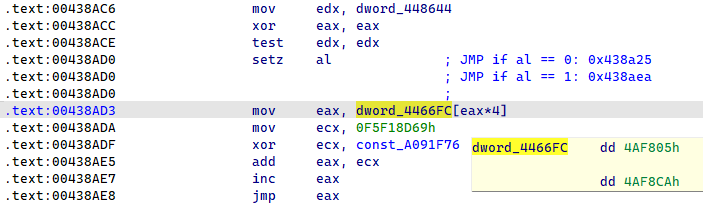

Ofuscação por salto indireto

Uma das principais técnicas de ofuscação empregadas pelo Lumma Stealer é o achatamento indireto do fluxo de controle, como mostrado na Figura 18. Esse método desorganiza efetivamente os blocos de código das funções, tornando quase impossível acompanhar a lógica da função. Ao achatar o fluxo de controle, o malware torna suas operações mais obscuras, complicando o processo de análise. Para uma exploração detalhada dessa técnica e uma análise minuciosa desses padrões de ofuscação, junto com um esboço da solução, você pode consultar este artigo completo da Mandiant.

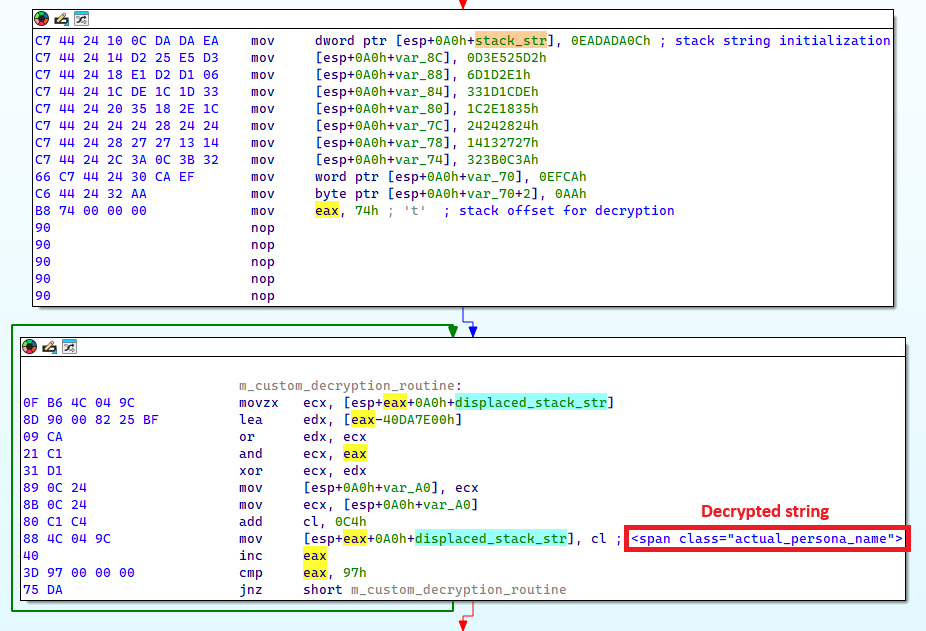

Outra técnica utilizada pelo Lumma Stealer é o uso de strings criptografadas na pilha, como ilustrado na Figura 19. Esse método oculta efetivamente dados binários e várias strings importantes dentro da amostra do Lumma Stealer, dificultando a análise estática do binário. Além disso, cada string criptografada possui uma função matemática única para sua descriptografia, adicionando mais uma camada de complexidade ao processo de análise.

Ofuscação de API de importação

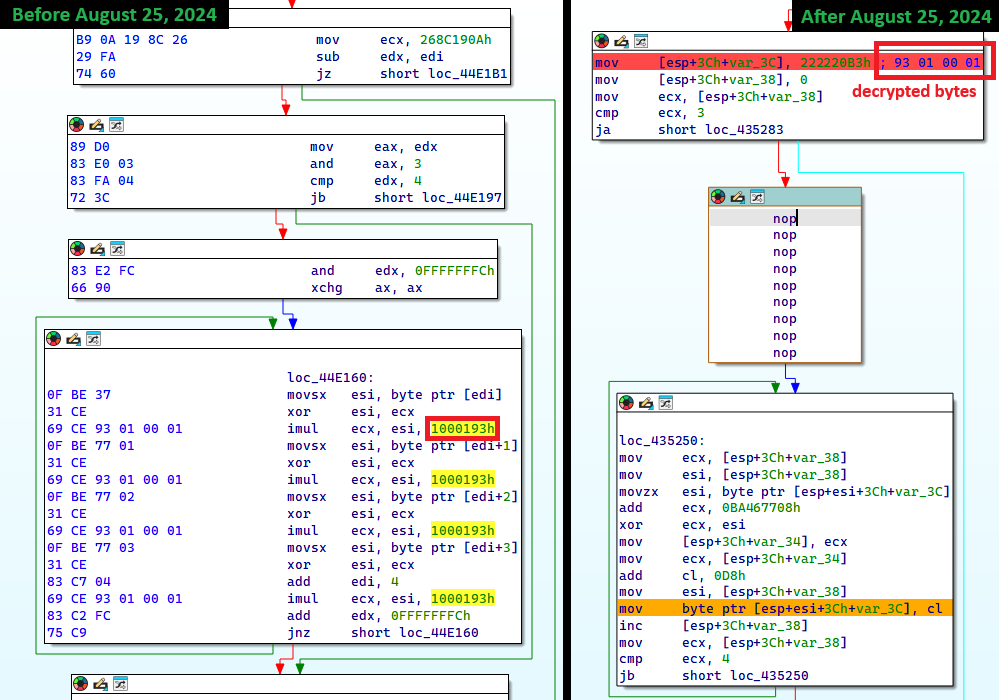

No Lumma Stealer, as importações são resolvidas em tempo de execução. Os nomes das importações são convertidos em hashes usando o algoritmo FNV-1a, sendo que cada build utiliza uma base de offset personalizada. Como mostrado na Figura 20, desde 25 de agosto de 2024, o Lumma Stealer também ofusca os parâmetros do algoritmo de hash FNV usando strings armazenadas na pilha (stack strings).

Conclusão

Esta operação global de interrupção só foi possível graças ao nosso monitoramento de longo prazo do Lumma Stealer, cuja visão geral apresentamos neste blogpost. Descrevemos o modus operandi do grupo responsável pelo Lumma Stealer e o funcionamento do seu serviço. Além disso, documentamos os identificadores estáticos importantes e o mecanismo de comunicação com os servidores C&C, bem como sua evolução ao longo do último ano. Por fim, resumimos as principais técnicas de ofuscação que tornam a análise do Lumma Stealer desafiadora.

A operação de interrupção, liderada pela Microsoft, visa apreender todos os domínios C&C conhecidos do Lumma Stealer, tornando sua infraestrutura de exfiltração inoperante. A ESET continuará acompanhando outros infostealers, além de monitorar de perto qualquer atividade relacionada ao Lumma Stealer após esta operação de interrupção.

Indicadores de Comprometimento

SHA-1

Filename

Detection

Description

6F94CFAABB19491F2B8E

AcroRd32.exe

Win32/Spy.Lumma Stealer.B

Lumma Stealer sample – Build 2024-06-27.

C5D3278284666863D758

Notion.exe

Win32/Spy.Lumma Stealer.B

Lumma Stealer sample – Build 2024-07-14.

5FA1EDC42ABB42D54D98

explorer.exe

Win32/Spy.Lumma Stealer.B

Lumma Stealer sample – Build 2024-08-08.

0D744811CF41606DEB41

aspnet_regiis

Win32/Spy.Lumma Stealer.B

Lumma Stealer sample – Build 2024-08-25.

2E3D4C2A7C68DE2DD31A

nslookup.exe

Win32/Spy.Lumma Stealer.B

Lumma Stealer sample – Build 2024-09-20.

09734D99A278B3CF59FE

nslookup.exe

Win32/Spy.Lumma Stealer.B

Lumma Stealer sample – Build 2024-10-04.

1435D389C72A5855A5D6

BitLockerToGo

Win32/Spy.Lumma Stealer.B

Lumma Stealer sample – Build 2024-11-09.

2CCCEA9E1990D6BC7755

external.exe

Win32/Spy.Lumma Stealer.B

Lumma Stealer sample – Build 2024-12-23.

658550E697D9499DB782

Wemod-Premium-Unlocker-2025

MSIL/GenKryptik.HGWU

Lumma Stealer sample – Build 2025-01-18.

070A001AC12139CC1238

khykuQw.exe

Win32/Kryptik.HYUC

Lumma Stealer sample – Build 2025-02-27.

1FD806B1A0425340704F

Start.exe

Win64/Injector.WR

Lumma Stealer sample – Build 2025-03-24.

F4840C887CAAFF0D5E07

loader.exe

Win64/Kryptik.FAZ

Lumma Stealer sample – Build 2025-04-15.

8F58C4A16717176DFE3C

Set-up.exe

Win32/Spy.Lumma Stealer.B

Lumma Stealer sample – Build 2025-04-23.

Rede

| IP | Domain | Hosting provider | First seen | Details |

| 172.67.134[.]100 | cooperatvassquaidmew[.]xyz | Cloudflare, Inc. | 2024‑06‑27 | Lumma Stealer C&C server. |

| 172.67.175[.]165 | crisisrottenyjs[.]xyz | Cloudflare, Inc. | 2024‑06‑27 | Lumma Stealer C&C server. |

| 188.114.96[.]1 | deadtrainingactioniw[.]xyz tamedgeesy[.]sbs nighetwhisper[.]top |

Cloudflare, Inc. | 2024‑06‑27 | Lumma Stealer C&C server. |

| 172.67.141[.]43 | exuberanttjdkwo[.]xyz | Cloudflare, Inc. | 2024‑06‑27 | Lumma Stealer C&C server. |

| 188.114.96[.]3 | grandcommonyktsju[.]xyz | Cloudflare, Inc. | 2024‑06‑27 | Lumma Stealer C&C server. |

| 104.21.92[.]96 | qualificationjdwko[.]xyz | Cloudflare, Inc. | 2024‑06‑27 | Lumma Stealer C&C server. |

| 172.67.209[.]200 | sweetcalcutangkdow[.]xyz | Cloudflare, Inc. | 2024‑06‑27 | Lumma Stealer C&C server. |

| 104.21.49[.]80 | wordingnatturedowo[.]xyz | Cloudflare, Inc. | 2024‑06‑27 | Lumma Stealer C&C server. |

| 188.114.97[.]0 | bigmouthudiop[.]shop froytnewqowv[.]shop locatedblsoqp[.]shop stagedchheiqwo[.]shop |

Cloudflare, Inc. | 2024‑07‑16 | Lumma Stealer C&C server. |

| 104.21.19[.]156 | callosallsaospz[.]shop | Cloudflare, Inc. | 2024‑07‑18 | Lumma Stealer C&C server. |

| 172.67.153[.]40 | indexterityszcoxp[.]shop | Cloudflare, Inc. | 2024‑07‑18 | Lumma Stealer C&C server. |

| 172.67.192[.]52 | lariatedzugspd[.]shop | Cloudflare, Inc. | 2024‑07‑18 | Lumma Stealer C&C server. |

| 172.67.213[.]85 | liernessfornicsa[.]shop | Cloudflare, Inc. | 2024‑07‑18 | Lumma Stealer C&C server. |

| 172.67.137[.]78 | outpointsozp[.]shop | Cloudflare, Inc. | 2024‑07‑18 | Lumma Stealer C&C server. |

| 172.67.221[.]214 | shepherdlyopzc[.]shop | Cloudflare, Inc. | 2024‑07‑18 | Lumma Stealer C&C server. |

| 172.67.204[.]158 | unseaffarignsk[.]shop | Cloudflare, Inc. | 2024‑07‑18 | Lumma Stealer C&C server. |

| 172.67.178[.]194 | upknittsoappz[.]shop | Cloudflare, Inc. | 2024‑07‑18 | Lumma Stealer C&C server. |

| 188.114.97[.]3 | bassizcellskz[.]shop byteplusx[.]digital sparkiob[.]digital longitudde[.]digital |

Cloudflare, Inc. | 2024‑08‑07 | Lumma Stealer C&C server. |

| 104.21.47[.]141 | celebratioopz[.]shop | Cloudflare, Inc. | 2024‑08‑07 | Lumma Stealer C&C server. |

| 172.67.158[.]159 | complaintsipzzx[.]shop | Cloudflare, Inc. | 2024‑08‑07 | Lumma Stealer C&C server. |

| 172.67.204[.]20 | deallerospfosu[.]shop | Cloudflare, Inc. | 2024‑08‑07 | Lumma Stealer C&C server. |

| 104.21.35[.]48 | languagedscie[.]shop | Cloudflare, Inc. | 2024‑08‑07 | Lumma Stealer C&C server. |

| 104.21.73[.]43 | mennyudosirso[.]shop | Cloudflare, Inc. | 2024‑08‑07 | Lumma Stealer C&C server. |

| 188.114.97[.]9 | quialitsuzoxm[.]shop | Cloudflare, Inc. | 2024‑08‑07 | Lumma Stealer C&C server. |

| 172.67.166[.]231 | writerospzm[.]shop | Cloudflare, Inc. | 2024‑08‑07 | Lumma Stealer C&C server. |

| 104.21.16[.]180 | caffegclasiqwp[.]shop | Cloudflare, Inc. | 2024‑08‑24 | Lumma Stealer C&C server. |

| 172.67.146[.]35 | condedqpwqm[.]shop | Cloudflare, Inc. | 2024‑08‑24 | Lumma Stealer C&C server. |

| N/A | evoliutwoqm[.]shop | N/A | 2024‑08‑24 | Lumma Stealer C&C server. |

| 188.114.96[.]0 | millyscroqwp[.]shop stamppreewntnq[.]shop advennture[.]top |

Cloudflare, Inc. | 2024‑08‑24 | Lumma Stealer C&C server. |

| 104.21.67[.]155 | traineiwnqo[.]shop | Cloudflare, Inc. | 2024‑08‑24 | Lumma Stealer C&C server. |

| 94.140.14[.]33 | achievenmtynwjq[.]shop carrtychaintnyw[.]shop chickerkuso[.]shop metallygaricwo[.]shop milldymarskwom[.]shop opponnentduei[.]shop puredoffustow[.]shop quotamkdsdqo[.]shop bemuzzeki[.]sbs exemplarou[.]sbs exilepolsiy[.]sbs frizzettei[.]sbs invinjurhey[.]sbs isoplethui[.]sbs laddyirekyi[.]sbs wickedneatr[.]sbs |

Cloudflare, Inc. | 2024‑09‑21 | Lumma Stealer C&C server. |

| 188.114.97[.]4 | usseorganizedw[.]shop bellflamre[.]click tripfflux[.]world |

Cloudflare, Inc. | 2024‑09‑24 | Lumma Stealer C&C server. |

| 104.21.44[.]84 | beerishint[.]sbs | Cloudflare, Inc. | 2024‑10‑06 | Lumma Stealer C&C server. |

| 104.21.64[.]84 | 1212tank.activitydmy[.]icu | Cloudflare, Inc. | 2024‑11‑12 | Lumma Stealer C&C server. |

| 104.21.93[.]246 | brownieyuz[.]sbs | Cloudflare, Inc. | 2024‑11‑08 | Lumma Stealer C&C server. |

| 172.67.189[.]210 | ducksringjk[.]sbs | Cloudflare, Inc. | 2024‑11‑08 | Lumma Stealer C&C server. |

| 172.67.146[.]64 | explainvees[.]sbs | Cloudflare, Inc. | 2024‑11‑08 | Lumma Stealer C&C server. |

| 104.21.90[.]226 | relalingj[.]sbs | Cloudflare, Inc. | 2024‑11‑08 | Lumma Stealer C&C server. |

| 104.21.14[.]17 | repostebhu[.]sbs | Cloudflare, Inc. | 2024‑11‑08 | Lumma Stealer C&C server. |

| 172.67.192[.]43 | rottieud[.]sbs | Cloudflare, Inc. | 2024‑11‑08 | Lumma Stealer C&C server. |

| 188.114.97[.]1 | thinkyyokej[.]sbs | Cloudflare, Inc. | 2024‑11‑08 | Lumma Stealer C&C server. |

| 188.114.97[.]7 | bashfulacid[.]lat tentabatte[.]lat |

Cloudflare, Inc. | 2024‑12‑23 | Lumma Stealer C&C server. |

| 104.21.86[.]54 | curverpluch[.]lat | Cloudflare, Inc. | 2024‑12‑23 | Lumma Stealer C&C server. |

| 104.21.66[.]86 | lev‑tolstoi[.]com | Cloudflare, Inc. | 2024‑12‑17 | Lumma Stealer C&C server. |

| 172.64.80[.]1 | manyrestro[.]lat toppyneedus[.]biz |

Cloudflare, Inc. | 2024‑12‑23 | Lumma Stealer C&C server. |

| 188.114.97[.]2 | shapestickyr[.]lat | Cloudflare, Inc. | 2024‑12‑23 | Lumma Stealer C&C server. |

| 172.67.192[.]247 | slipperyloo[.]lat | Cloudflare, Inc. | 2024‑12‑23 | Lumma Stealer C&C server. |

| 104.105.90[.]131 | steamcommunity[.]com steamcommunity[.]com |

Akamai Technologies, Inc. | 2024‑06‑27 | Steam profile dead‑drop resolvers. |

| 172.67.146[.]68 | talkynicer[.]lat | Cloudflare, Inc. | 2024‑12‑23 | Lumma Stealer C&C server. |

| 172.67.184[.]241 | wordyfindy[.]lat | Cloudflare, Inc. | 2024‑12‑23 | Lumma Stealer C&C server. |

| N/A | beevasyeip[.]bond | N/A | 2025‑01‑22 | Lumma Stealer C&C server. |

| N/A | broadecatez[.]bond | N/A | 2025‑01‑22 | Lumma Stealer C&C server. |

| N/A | encirelk[.]cyou | N/A | 2025‑01‑28 | Lumma Stealer C&C server. |

| N/A | granystearr[.]bond | N/A | 2025‑01‑22 | Lumma Stealer C&C server. |

| N/A | quarrelepek[.]bond | N/A | 2025‑01‑22 | Lumma Stealer C&C server. |

| N/A | rockemineu[.]bond | N/A | 2025‑01‑28 | Lumma Stealer C&C server. |

| 104.21.19[.]91 | suggestyuoz[.]biz | Cloudflare, Inc. | 2025‑01‑22 | Lumma Stealer C&C server. |

| N/A | tranuqlekper[.]bond | N/A | 2025‑01‑22 | Lumma Stealer C&C server. |

| 104.21.69[.]194 | codxefusion[.]top | Cloudflare, Inc. | 2025‑02‑28 | Lumma Stealer C&C server. |

| 104.21.80[.]1 | earthsymphzony[.]today climatologfy[.]top |

Cloudflare, Inc. | 2025‑02‑26 | Lumma Stealer C&C server. |

| 104.21.88[.]16 | experimentalideas[.]today | Cloudflare, Inc. | 2025‑03‑01 | Lumma Stealer C&C server. |

| 172.67.146[.]181 | gadgethgfub[.]icu | Cloudflare, Inc. | 2025‑03‑01 | Lumma Stealer C&C server. |

| 104.21.48[.]238 | hardrwarehaven[.]run | Cloudflare, Inc. | 2025‑02‑28 | Lumma Stealer C&C server. |

| 104.21.16[.]1 | hardswarehub[.]today pixtreev[.]run |

Cloudflare, Inc. | 2025‑02‑28 | Lumma Stealer C&C server. |

| 104.21.39[.]95 | quietswtreams[.]life | Cloudflare, Inc. | 2025‑02‑26 | Lumma Stealer C&C server. |

| 172.67.222[.]46 | socialsscesforum[.]icu | Cloudflare, Inc. | 2025‑03‑03 | Lumma Stealer C&C server. |

| 172.67.191[.]187 | techmindzs[.]live | Cloudflare, Inc. | 2025‑03‑01 | Lumma Stealer C&C server. |

| 172.67.214[.]226 | techspherxe[.]top | Cloudflare, Inc. | 2025‑03‑01 | Lumma Stealer C&C server. |

| 104.21.26[.]124 | appgridn[.]live | Cloudflare, Inc. | 2025‑03‑24 | Lumma Stealer C&C server. |

| 172.67.178[.]7 | lunoxorn[.]top | Cloudflare, Inc. | 2025‑03‑31 | Lumma Stealer C&C server. |

| 104.21.47[.]117 | skynetxc[.]live | Cloudflare, Inc. | 2025‑03‑24 | Lumma Stealer C&C server. |

| 104.21.72[.]121 | targett[.]top | Cloudflare, Inc. | 2025‑03‑20 | Lumma Stealer C&C server. |

| 188.114.96[.]2 | travewlio[.]shop | Cloudflare, Inc. | 2025‑03‑20 | Lumma Stealer C&C server. |

| 104.21.42[.]7 | changeaie[.]top | Cloudflare, Inc. | 2025‑04‑08 | Lumma Stealer C&C server. |

| 104.21.85[.]126 | clarmodq[.]top | Cloudflare, Inc. | 2025‑04‑08 | Lumma Stealer C&C server. |

| 172.67.161[.]40 | liftally[.]top | Cloudflare, Inc. | 2025‑04‑08 | Lumma Stealer C&C server. |

| 172.67.176[.]107 | piratetwrath[.]run | Cloudflare, Inc. | 2025‑04‑17 | Lumma Stealer C&C server. |

| 172.67.215[.]114 | quilltayle[.]live | Cloudflare, Inc. | 2025‑04‑17 | Lumma Stealer C&C server. |

| 172.67.143[.]12 | salaccgfa[.]top | Cloudflare, Inc. | 2025‑04‑08 | Lumma Stealer C&C server. |

| 104.21.5[.]146 | starofliught[.]top | Cloudflare, Inc. | 2025‑04‑17 | Lumma Stealer C&C server. |

| 104.21.32[.]1 | zestmodp[.]top | Cloudflare, Inc. | 2025‑04‑08 | Lumma Stealer C&C server. |

| 172.67.147[.]123 | equatorf[.]run | Cloudflare, Inc. | 2025‑04‑21 | Lumma Stealer C&C server. |

| 104.21.112[.]1 | hemispherexz[.]top | Cloudflare, Inc. | 2025‑04‑21 | Lumma Stealer C&C server. |

| 104.21.20[.]106 | latitudert[.]live | Cloudflare, Inc. | 2025‑04‑21 | Lumma Stealer C&C server. |

| 172.67.216[.]12 | sectorecoo[.]live | Cloudflare, Inc. | 2025‑04‑19 | Lumma Stealer C&C server. |

Técnicas MITRE ATT&CK

Esta tabela foi construída usando a versão 17 do framework MITRE ATT&CK.

| Tactic | ID | Name | Description |

| Resource Development | T1587.001 | Develop Capabilities: Malware | Lumma Stealer operators actively developed their malware as a product for their service. |

| T1583.001 | Acquire Infrastructure: Domains | Lumma Stealer operators registered domains for their exfiltration infrastructure. | |

| T1583.006 | Acquire Infrastructure: Web Services | Lumma Stealer operators used Cloudflare services to hide their infrastructure. Lumma Stealer also hid its C&C URLs in public services like dummy Steam profiles or empty Telegram channels. | |

| Execution | T1059.003 | Command-Line Interface: Windows Command Shell | Lumma Stealer executes cmd.exe to delete temporary files. |

| T1106 | Native API | Lumma Stealer executes a variety of Windows APIs, including VirtualAlloc, LoadLibraryA, and GetProcAddress. | |

| T1204.001 | User Execution: Malicious Link | Lumma Stealer operators offer a simple LNK packing feature for their malware builds. | |

| T1047 | Windows Management Instrumentation | Lumma Stealer uses WMI queries to gather system information. | |

| Defense Evasion | T1622 | Debugger Evasion | Lumma Stealer checks for debugger presence. |

| T1140 | Deobfuscate/Decode Files or Information | Lumma Stealer uses ChaCha20 for C&C list and dynamic config encryption. | |

| T1027.007 | Obfuscated Files or Information: Dynamic API Resolution | Lumma Stealer resolves API names at runtime using the FNV-1a hash algorithm. | |

| T1027.013 | Obfuscated Files or Information: Encrypted/Encoded File | Lumma Stealer encrypts strings and important binary data using stack strings or ChaCha20. | |

| Credential Access | T1555.003 | Credentials from Password Stores: Credentials from Web Browsers | Lumma Stealer gathers credentials from multiple browsers. |

| T1539 | Steal Web Session Cookie | Lumma Stealer gathers cookies from multiple browsers. | |

| Discovery | T1217 | Browser Bookmark Discovery | Lumma Stealer checks and collects various information about installed browsers on victims’ machines. |

| T1012 | Query Registry | Lumma Stealer queries registry keys to list installed software on victims’ machines. | |

| T1057 | Process Discovery | Lumma Stealer sends the process list to its C&C server. | |

| T1518 | Software Discovery | Lumma Stealer sends a list of installed software to its C&C server. | |

| T1082 | System Information Discovery | Lumma Stealer sends system information to its C&C server. | |

| T1124 | System Time Discovery | Lumma Stealer sends the current system time and time zone to its C&C server. | |

| Collection | T1560 | Archive Collected Data | Lumma Stealer compresses gathered data before exfiltration to its C&C server. |

| T1119 | Automated Collection | Lumma Stealer's exfiltration capabilities are fully automated and based on a configuration file. | |

| T1113 | Screen Capture | Lumma Stealer takes screenshots of victims’ machines based on dynamic configuration. | |

| T1005 | Data from Local System | Lumma Stealer collects local system data from victims’ machines. | |

| Command and Control | T1071.001 | Application Layer Protocol: Web Protocols | Lumma Stealer uses HTTPS communication with its C&C servers. |

| T1132.001 | Data Encoding: Standard Encoding | Lumma Stealer used base64 encoding for obtaining its configuration from the C&C server. | |

| T1573.001 | Encrypted Channel: Symmetric Cryptography | Lumma Stealer uses additional ChaCha20 encryption under the HTTPS network protocol. | |

| T1008 | Fallback Channels | Lumma Stealer employs backup dead-drop resolvers in Steam profiles and Telegram channels. | |

| T1102.001 | Web Service: Dead Drop Resolver | Lumma Stealer employs backup dead-drop resolvers in Steam profiles and Telegram channels. | |

| Exfiltration | T1020 | Automated Exfiltration | Lumma Stealer exfiltrates stolen credentials and data over the C&C channel. |

| T1041 | Exfiltration Over C2 Channel | Lumma Stealer exfiltrates stolen credentials and data over the C&C channel. |