Segundo anunciou o Departamento de Justiça dos Estados Unidos, o FBI e o Serviço de Investigação Criminal de Defesa (DCIS) do Departamento de Defesa dos EUA conseguiram desmantelar a infraestrutura do famoso infostealer Danabot. A ESET é uma das diversas empresas de cibersegurança que participaram desse esforço de longo prazo, tendo se envolvido desde 2018. Nossa contribuição incluiu a realização de análises técnicas do malware e de sua infraestrutura de backend, bem como a identificação dos servidores de comando e controle (C&C) do Danabot.

O esforço conjunto para desmantelar a operação também levou à identificação de indivíduos responsáveis pelo desenvolvimento, comercialização e administração do Danabot, entre outras atividades. A ESET participou da iniciativa ao lado da Amazon, CrowdStrike, Flashpoint, Google, Intel471, PayPal, Proofpoint, Team Cymru, Zscaler e Europol.

Como o Danabot foi amplamente desarticulado, aproveitamos esta oportunidade para compartilhar nosso conhecimento sobre o funcionamento dessa operação de malware como serviço (MaaS), abordando as funcionalidades presentes nas versões mais recentes do malware, o modelo de negócios dos operadores e uma visão geral das ferramentas disponibilizadas aos afiliados. Além de roubar dados confidenciais, observamos que o Danabot também era utilizado para distribuir outros malwares, inclusive ransomware, em sistemas já comprometidos.

Principais pontos deste post:

- A ESET vem monitorando a atividade do Danabot desde 2018 como parte de um esforço global que resultou em uma grande interrupção da infraestrutura do malware.

- Embora tenha sido desenvolvido principalmente como um infostealer e trojan bancário, o Danabot também foi utilizado para distribuir outros tipos de malware, incluindo ransomware.

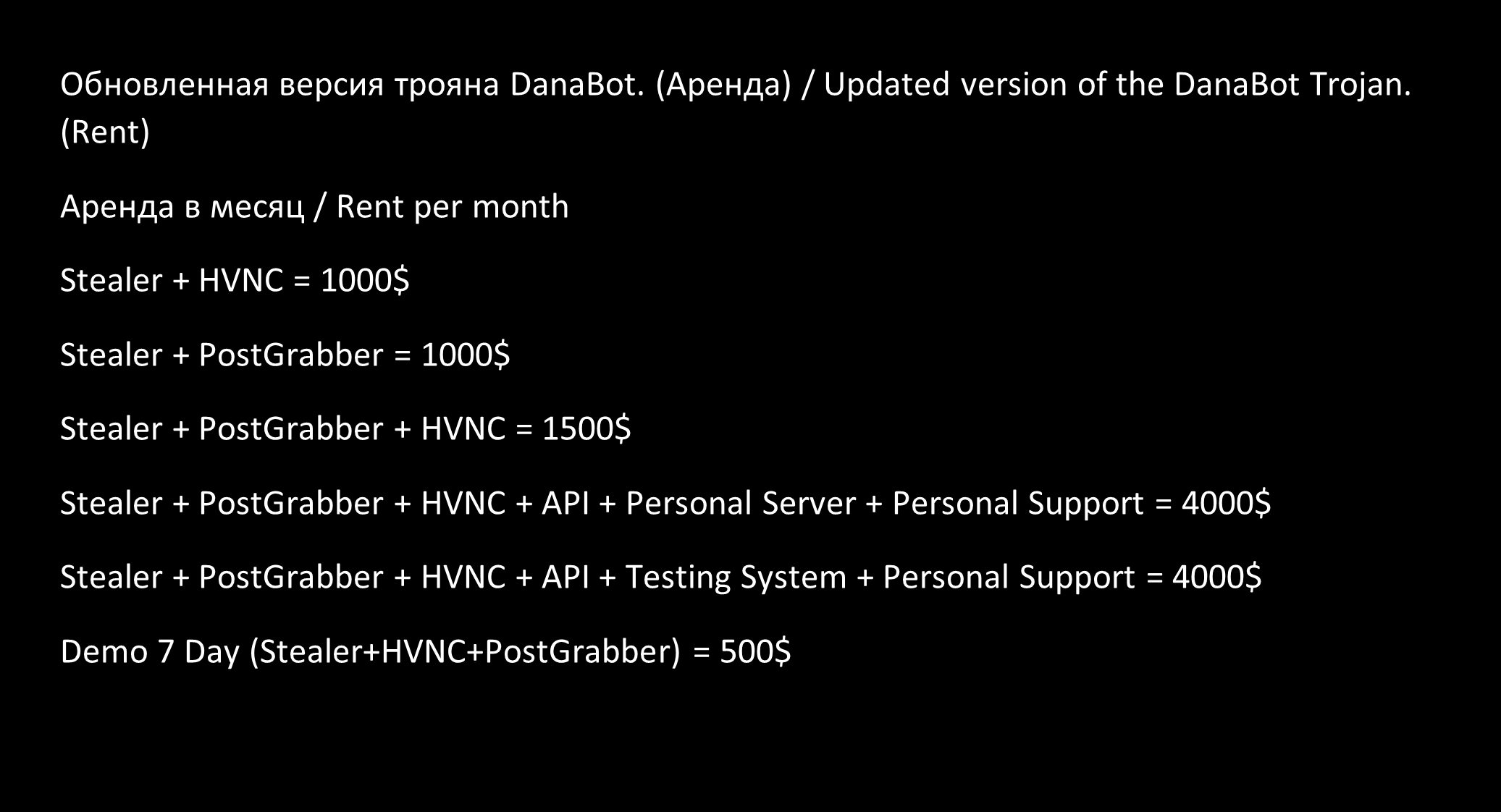

- Os operadores do Danabot promovem seu kit de ferramentas em fóruns clandestinos, oferecendo diversas opções de aluguel para possíveis afiliados.

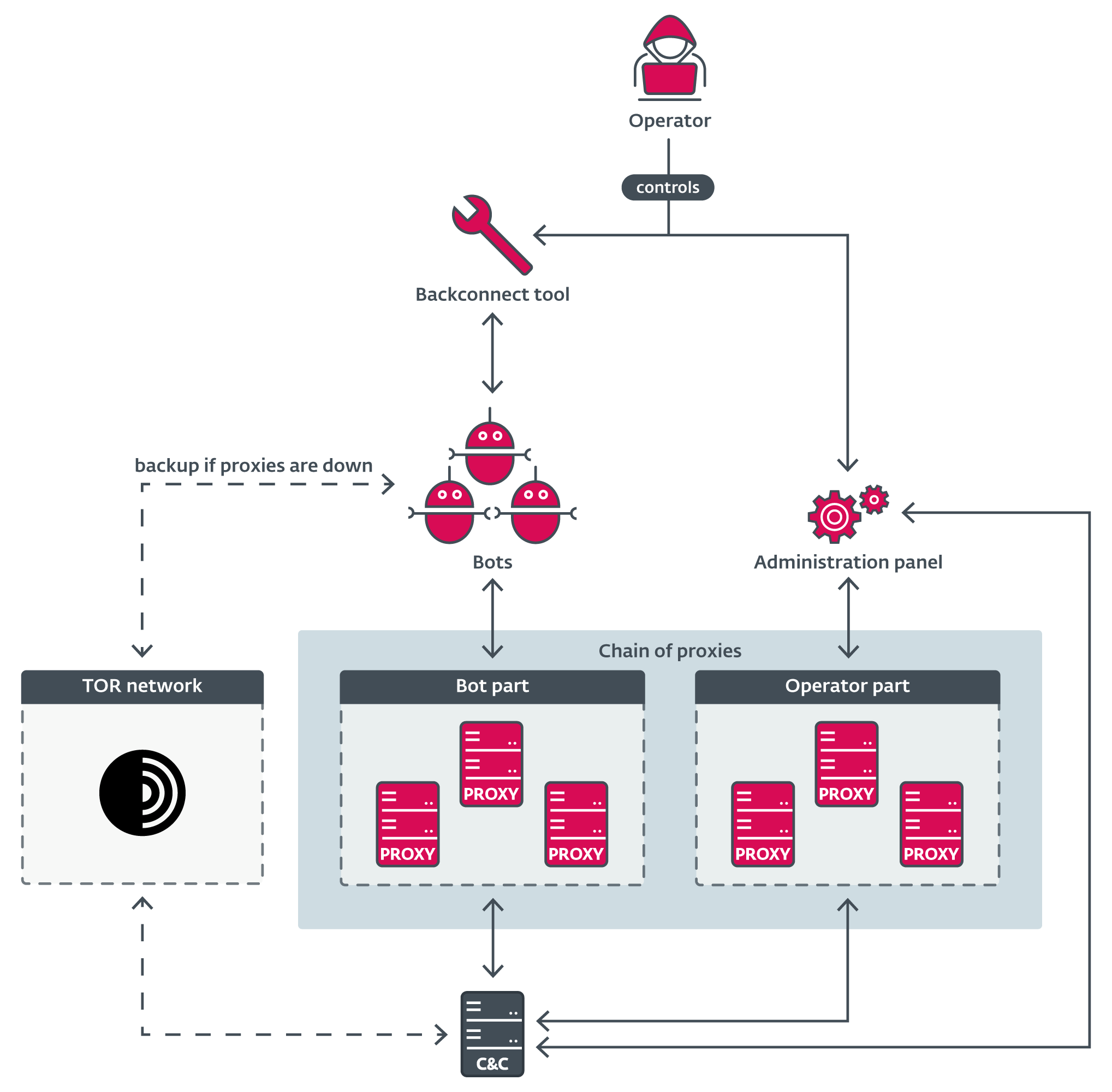

- O pacote típico fornecido pelos cibercriminosos por trás Danabot aos afiliados inclui um painel de administração, uma ferramenta de backconnect para controle em tempo real dos bots e um aplicativo de servidor proxy que retransmite a comunicação entre os bots e o servidor de comando e controle (C&C) real.

- Os afiliados podem escolher entre diferentes opções para gerar novas versões do Danabot, sendo sua responsabilidade distribuí-las por meio de campanhas próprias.

Antecedentes

O Danabot, pertencente a um grupo de famílias de malware do tipo infostealer e/ou trojan bancário codificadas na linguagem de programação Delphi, ganhou notoriedade em 2018 ao ser utilizado em uma campanha de spam direcionada a usuários na Austrália. Desde então, o Danabot expandiu-se para outros mercados por meio de diversas campanhas, passou por várias atualizações significativas em sua infraestrutura interna e backend, e teve períodos de alta e baixa popularidade entre os cibercriminosos.

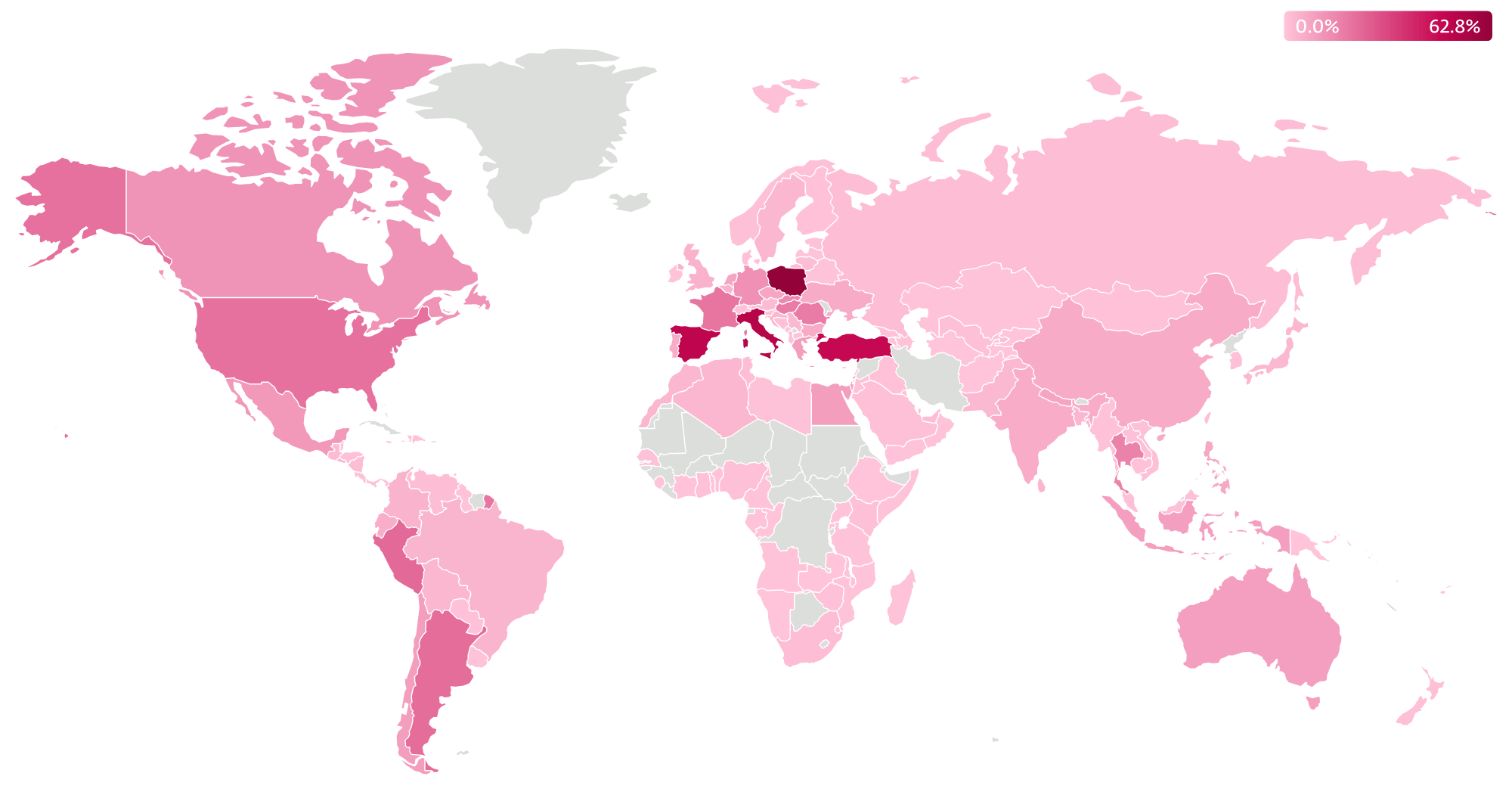

Desde o início do nosso monitoramento, em 2018, a ESET rastreou e analisou um número substancial de amostras distintas e identificou mais de 1.000 servidores de comando e controle (C&C) únicos. Ao longo desse período, a ESET examinou diversas campanhas do Danabot ao redor do mundo, sendo a Polônia, historicamente, um dos países mais atacados, como pode ser observado na Figura 1.

Além das atividades típicas do cibercrime, o Danabot também foi utilizado em ações menos convencionais, como o uso de máquinas comprometidas para realizar ataques DDoS. Por exemplo, um ataque DDoS contra o Ministério da Defesa da Ucrânia foi detectado pela Zscaler logo após a invasão russa ao país. Um módulo DDoS muito semelhante ao usado nesse ataque também foi utilizado por um operador do Danabot para atacar um site russo dedicado ao desenvolvimento com Arduino. É provável que essas ações tenham sido motivadas pelas ambições e motivações políticas do próprio afiliado.

Apresentação do grupo Danabot

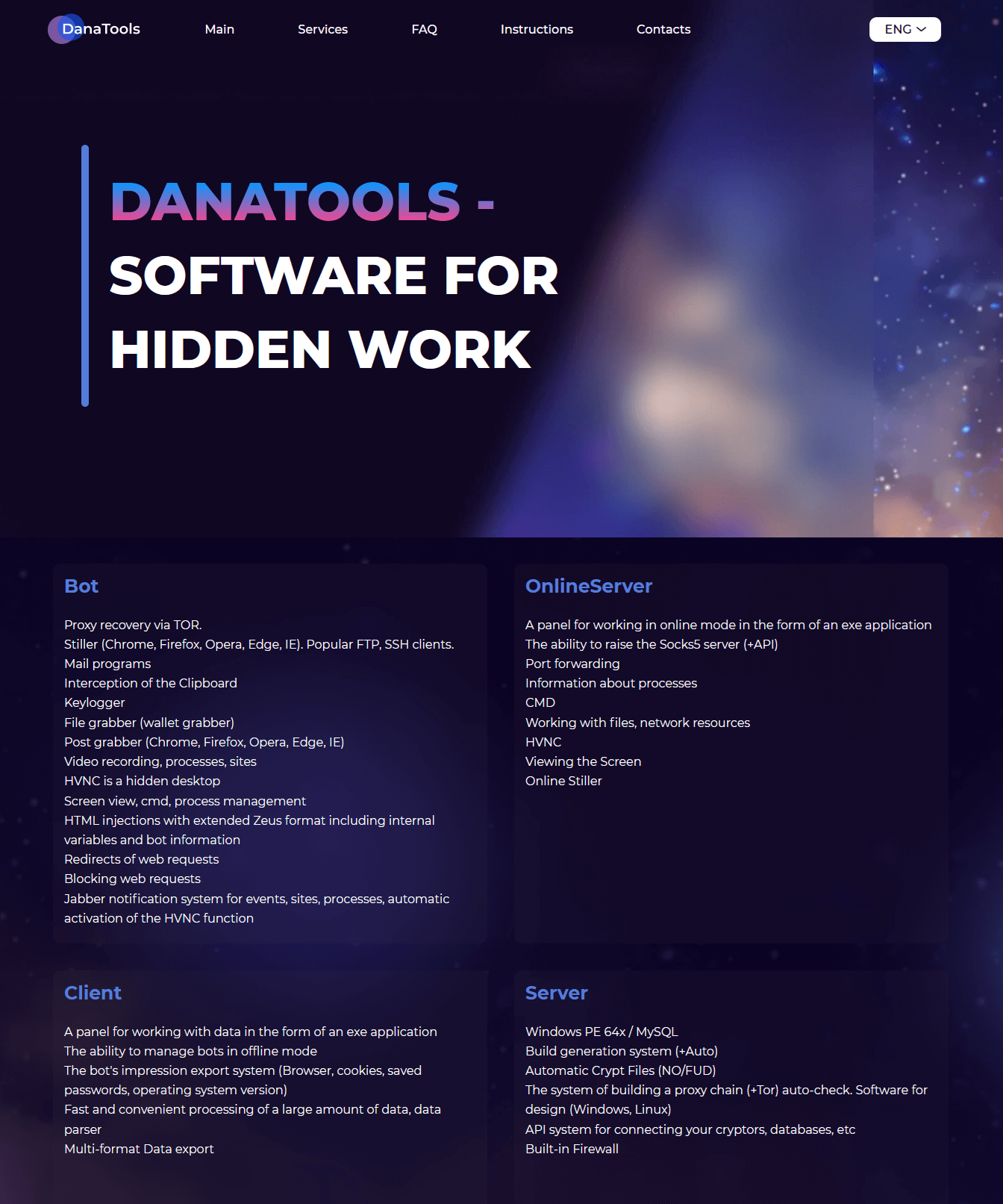

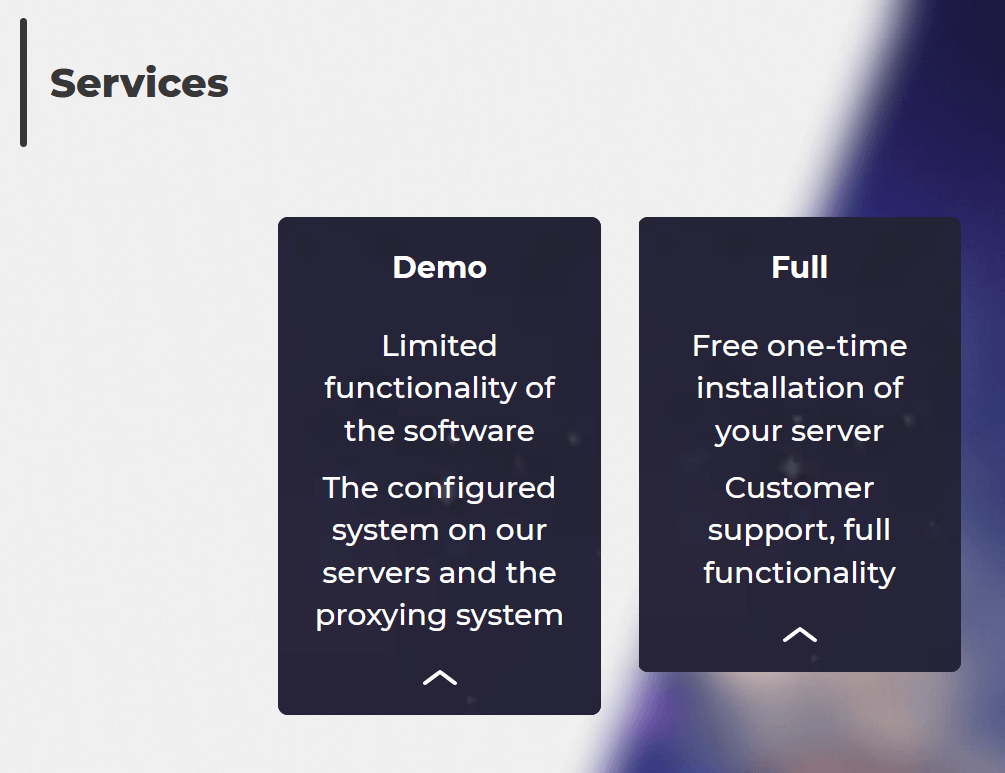

Os cibercriminosos por trás do Danabot operam como um grupo único, oferecendo sua ferramenta a afiliados em potencial, que posteriormente a utilizam para fins maliciosos próprios, estabelecendo e gerenciando suas próprias redes de bots. Os cibercriminosos chegaram a desenvolver uma página de suporte na rede Tor com informações detalhadas sobre as capacidades da ferramenta, como mostrado na Figura 2.

Para atrair novos clientes, o Danabot é frequentemente divulgado em fóruns clandestinos pelo usuário JimmBee, que atua como um dos principais desenvolvedores e administradores do malware e de seu conjunto de ferramentas. Outro membro de destaque do grupo Danabot é um usuário conhecido nesses fóruns como Onix, que coadministra a infraestrutura do Danabot e também é responsável pelas operações comerciais.

Resumo de funcionalidades

Os criadores do Danabot desenvolveram uma ampla variedade de recursos para auxiliar seus clientes na realização de atividades maliciosas. Entre as funcionalidades mais relevantes oferecidas pelo Danabot, destacam-se:

- Capacidade de roubar diversos dados de navegadores, clientes de e-mail, clientes FTP e outros programas populares;

- Keylogging (registro de teclas digitadas) e gravação de tela;

- Controle remoto em tempo real dos sistemas das vítimas;

- Comando FileGrabber, comumente utilizado para roubar carteiras de criptomoedas;

- Suporte a webinjects do tipo Zeus e captura de formulários;

- Carregamento e execução arbitrária de payloads (cargas maliciosas).

Além do uso de suas capacidades de roubo de informações, ao longo dos anos observamos uma variedade de payloads distribuídos por meio do Danabot, incluindo:

- SystemBC,

- Rescoms,

- Ursnif,

- Smokeloader,

- Zloader,

- Lumma Stealer,

- RompeRécords,

- Latrodectus,

- Ferramenta de administração remota NetSupport Manager.

Também identificamos casos em que o Danabot foi utilizado para baixar ransomware em sistemas já comprometidos. Podemos citar os seguintes exemplos: LockBit, Buran, Crisis e, em diversas ocasiões, uma variante classificada como NonRansomware.

A capacidade do Danabot de baixar e executar payloads arbitrários não é o único recurso usado para distribuir malwares adicionais. O Danabot também foi observado atuando como ferramenta para ceder o controle da botnet a operadores de ransomware, conforme relatado pela Microsoft Threat Intelligence no final de 2023.

Métodos de distribuição

Ao longo de sua existência, conforme nosso monitoramento, o Danabot foi uma ferramenta escolhida por muitos cibercriminosos, e cada um deles utilizou diferentes meios de distribuição. Os desenvolvedores do Danabot chegaram a firmar parcerias com criadores de diversos cryptors e loaders de malware, oferecendo preços promocionais em pacotes de distribuição para seus clientes, facilitando o processo de disseminação. Um exemplo desse tipo de loader promovido é o Matanbuchus.

Com o passar dos anos, observamos uma ampla variedade de métodos de distribuição utilizados pelos afiliados do Danabot, incluindo:

- Diversas variantes de campanhas de spam por e-mail;

- Outros malwares como Smokeloader, DarkGate e Matanbuchus;

- Uso indevido de anúncios do Google (Google Ads).

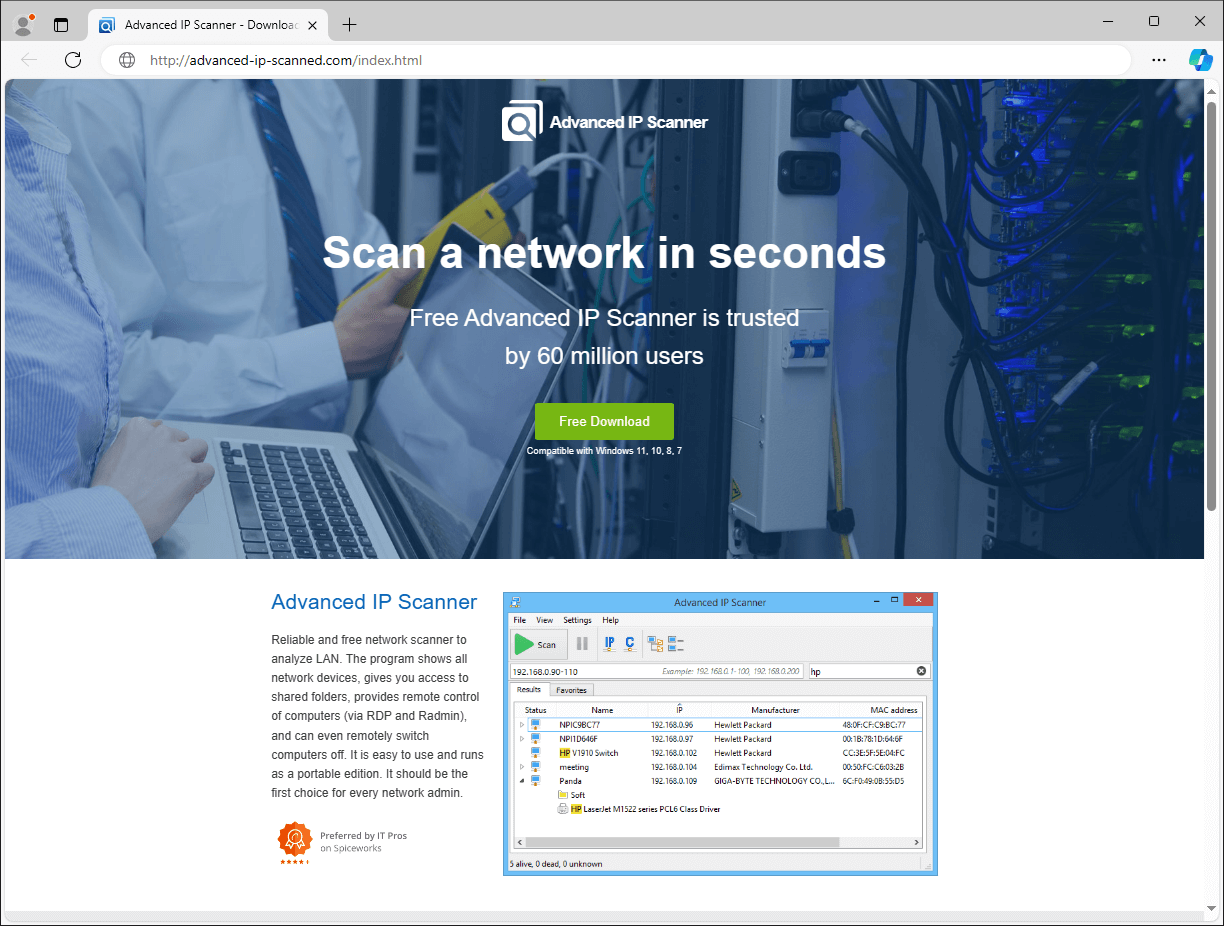

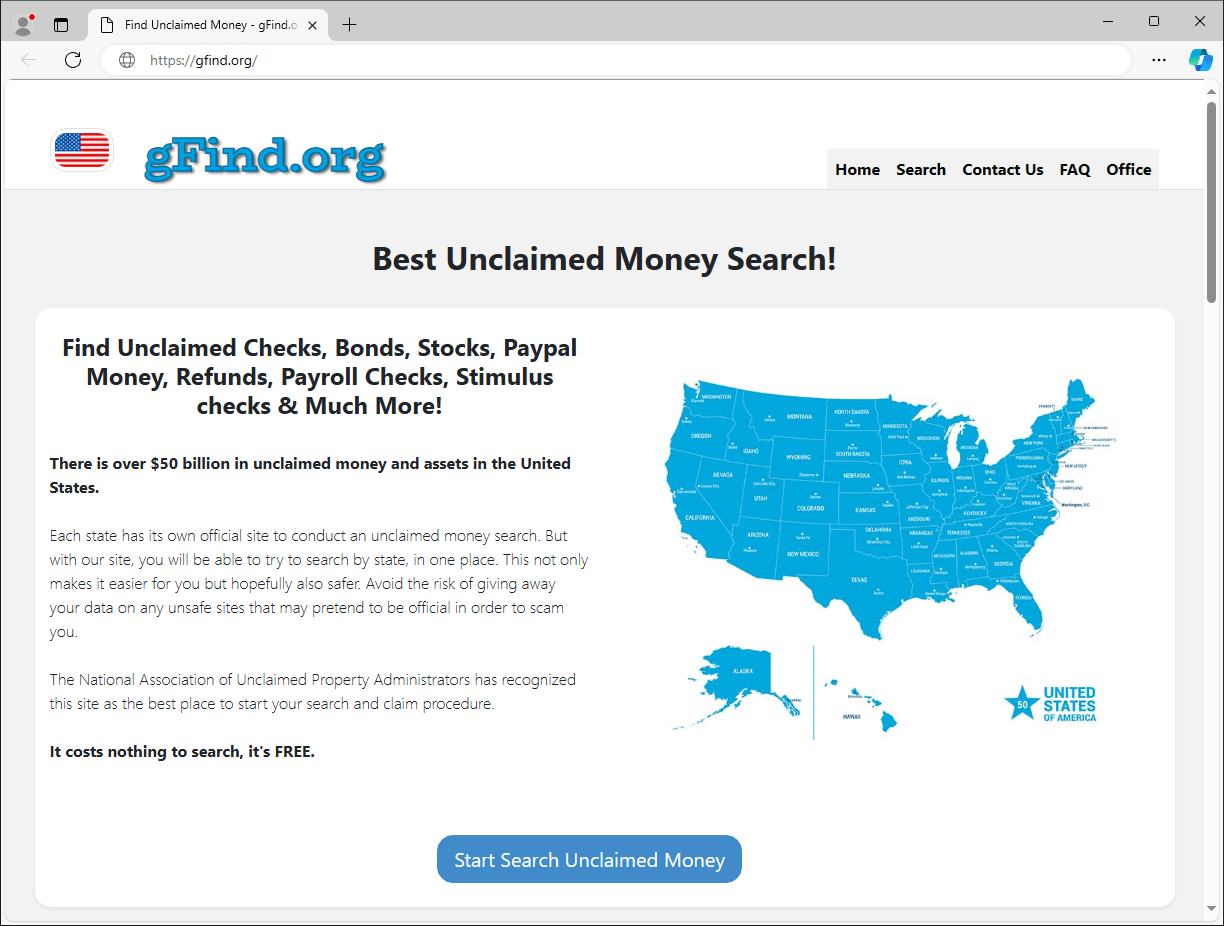

Mais recentemente, entre todos os mecanismos de distribuição observados, o uso indevido de anúncios do Google para exibir sites aparentemente legítimos, mas, na verdade, maliciosos, entre os links patrocinados nos resultados de busca, destaca-se como um dos métodos mais proeminentes para atrair vítimas e levá-las a baixar o Danabot. A tática mais popular consiste em empacotar o malware com softwares legítimos e oferecê-lo por meio de sites falsos de software (Figura 3) ou sites que prometem falsamente ajudar usuários a recuperar valores não reclamados (Figura 4).

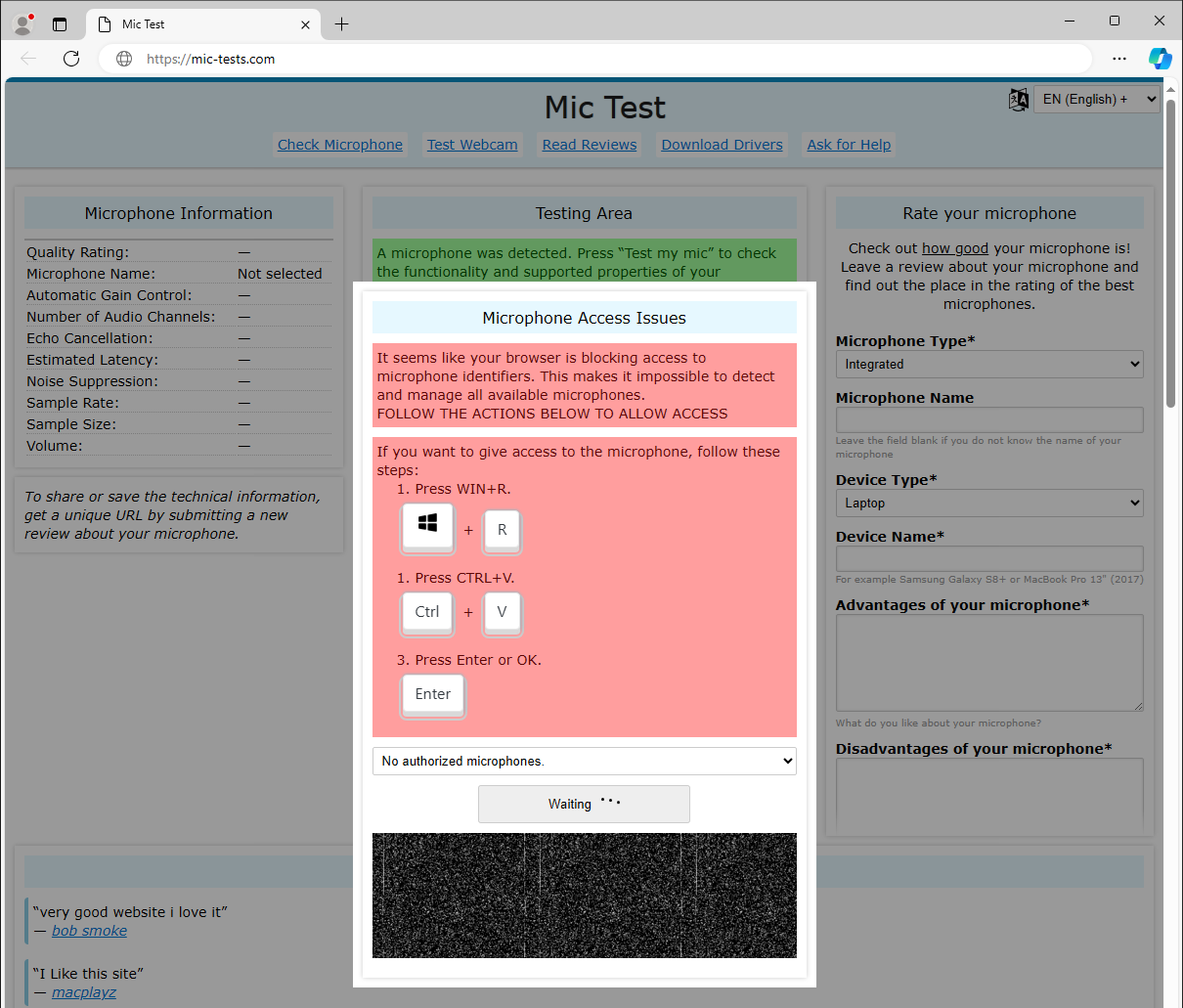

A adição mais recente a essas técnicas de engenharia social envolve sites falsos que oferecem soluções para problemas digitais inventados, com o único objetivo de induzir a vítima a executar um comando malicioso oculto que é secretamente copiado para a área de transferência (clipboard) do usuário. A Figura 5 mostra um exemplo de site desse tipo, que leva ao download do Danabot.

Infraestrutura

Visão geral

Inicialmente, os criadores do Danabot dependiam de um único servidor centralizado para gerenciar todas as conexões dos bots e todos os dados dos afiliados, como as configurações de comandos e as informações coletadas das vítimas. Sem dúvida, essa abordagem centralizada impactava negativamente o desempenho do servidor e o tornava mais suscetível a interrupções. Essa provavelmente é uma das razões pelas quais observamos uma mudança nos modelos de negócios e na infraestrutura nas versões mais recentes.

Além de alugar sua própria infraestrutura, criminosos por trás do Danabot agora oferecem a instalação de um servidor privado, operado pelo próprio afiliado, conforme anunciado em seu site de suporte (Figura 6).

As opções de aluguel, oferecidas por meio de um fórum clandestino em julho de 2023, estão ilustradas na Figura 7.

Vale destacar que, de acordo com nosso monitoramento, o aluguel de uma conta na infraestrutura compartilhada controlada pelos criadores do Danabot parece ser a opção mais popular entre os cibercriminosos.

Quando os afiliados alugam uma dessas opções, recebem ferramentas e credenciais para se conectar ao servidor de C&C e gerenciar sua própria botnet por meio de um painel de administração. A seguir, abordamos as diferentes partes do conjunto de ferramentas típico.

Aplicação do servidor C&C

A aplicação do servidor independente vem na forma de um arquivo DLL e funciona como o cérebro da botnet. Ela é instalada em um servidor Windows e utiliza um banco de dados MySQL para gerenciamento dos dados. Os bots se conectam a esse servidor para enviar os dados roubados e receber as ordens emitidas pelos afiliados.

Os afiliados acessam esse servidor por meio da aplicação do painel de administração para gerenciar sua botnet. Essa aplicação de servidor de C&C está disponível para instalação local somente para afiliados que optarem pela opção de servidor pessoal de nível superior.

Já os afiliados que escolherem operar suas botnets na infraestrutura do Danabot recebem os dados de conexão para o servidor de C&C já configurado, não precisando hospedar seu próprio servidor de C&C.

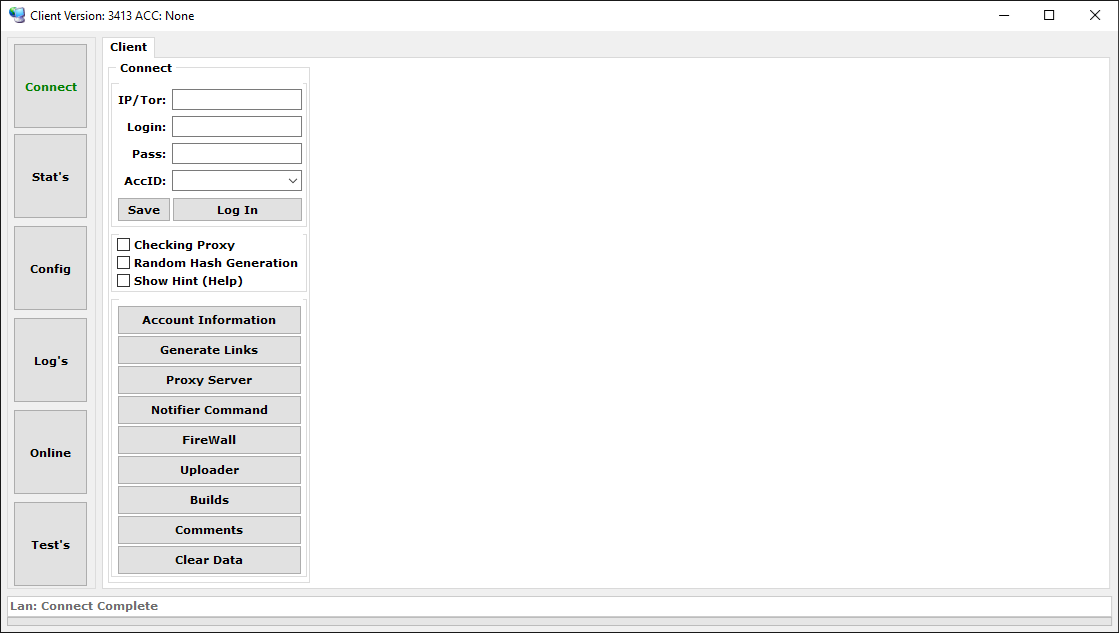

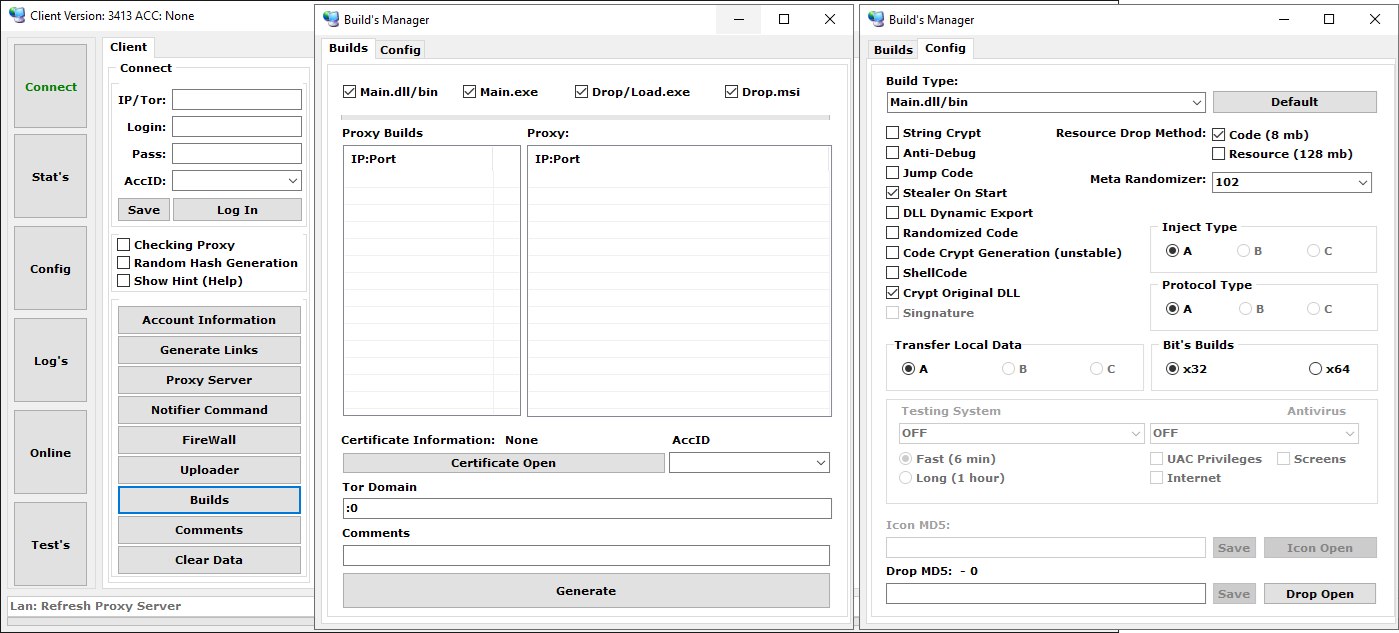

Painel de administração

O painel de administração, mostrado na Figura 8, é uma aplicação com interface gráfica (GUI) e representa a ferramenta mais importante para o operador da botnet.

Ele permite que o afiliado se conecte ao servidor de C&C e execute diversas tarefas, como:

- Gerenciar bots e obter estatísticas da botnet;

- Emitir vários comandos e realizar configurações avançadas para os bots;

- Visualizar e exportar de forma prática os dados coletados das vítimas;

- Gerenciar o sistema de notificações e configurar alertas para eventos acionados pelos bots;

- Gerar novas versões do Danabot;

- Configurar uma cadeia de servidores proxy para a comunicação entre os bots e o servidor de C&C.

A seguir, destacaremos mais detalhes e exemplos das funcionalidades mais interessantes do painel de administração.

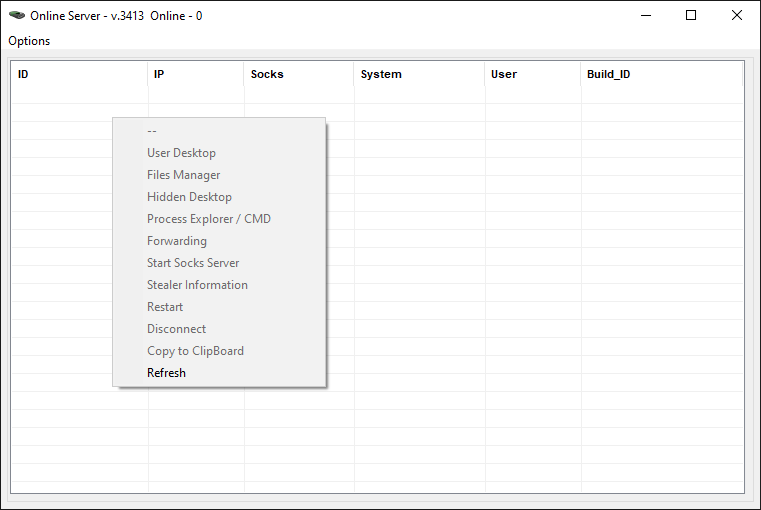

Ferramenta Backconnect

Outra ferramenta importante para a administração é o utilitário independente que permite aos operadores da botnet se conectarem remotamente e controlarem seus bots on-line. As ações disponíveis para o controle remoto, conforme exibidas na ferramenta, estão ilustradas na Figura 9. Provavelmente, as funções mais interessantes para os cibercriminosos são a possibilidade de visualizar e controlar o computador da vítima por meio de uma conexão de desktop remoto, além de realizar o reconhecimento do sistema de arquivos usando o gerenciador de arquivos embutido.

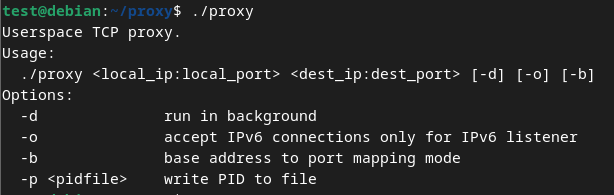

Aplicação do servidor proxy

Os bots geralmente não se conectam diretamente ao servidor principal do C&C, mas utilizam uma cadeia de proxies para retransmitir o tráfego e ocultar a localização do backend real do C&C. Para facilitar essa estratégia, os criadores do Danabot fornecem uma aplicação de servidor proxy, disponível para sistemas Windows e Linux. A Figura 10 mostra a mensagem de uso da versão Linux dessa simples aplicação de servidor proxy.

Além do uso de proxies, os bots podem ser configurados para se comunicar com o servidor através da rede Tor, caso todas as cadeias de proxies deixem de estar disponíveis. Para essa comunicação, é utilizado um módulo Tor opcional que pode ser baixado.

Os afiliados também costumam usar essa aplicação de servidor proxy como intermediária entre seu painel de administração e o servidor C&C, para aumentar ainda mais seu anonimato.

Quando tudo isso se combina, a infraestrutura típica pode ser visualizada como mostrado na Figura 11.

Internals

Comunicação

O Danabot utiliza seu próprio protocolo de comunicação C&C com os dados criptografados usando AES-256. As chaves de sessão AES geradas, únicas para cada mensagem, são criptografadas adicionalmente usando RSA. As chaves de sessão AES, geradas para cada mensagem de forma única, são então criptografadas com pares de chaves RSA, garantindo toda a comunicação. Vale destacar que o protocolo de comunicação e a estrutura dos pacotes passaram por várias atualizações ao longo do tempo.

A estrutura atual dos dados do pacote de um comando típico, antes de ser criptografado, está ilustrada na Tabela 1. Gostaríamos de ressaltar que a maioria dos campos é usada apenas na primeira solicitação do ciclo de comunicação para autenticar o bot, e ficam sem configuração nos comandos posteriores.

Tabela 1. Estrutura de pacotes utilizada na comunicação do Danabot.

| Offset | Size (bytes) | Description |

| 0x00 | 0x04 | Size of the packet. |

| 0x04 | 0x08 | Random value. |

| 0x0C | 0x08 | Sum of the two values above. |

| 0x14 | 0x04 | Account ID used to differentiate affiliates in the previous versions. This field contains a random value in newer versions. |

| 0x18 | 0x04 | Command. |

| 0x1C | 0x04 | Subcommand. |

| 0x20 | 0x04 | Danabot version. |

| 0x24 | 0x04 | IsUserAdmin flag. |

| 0x28 | 0x04 | Process integrity level. |

| 0x2C | 0x04 | OS architecture x86/x64. |

| 0x30 | 0x04 | Encoded Windows version. |

| 0x34 | 0x04 | Time zone bias as a DWORD value. |

| 0x38 | 0x04 | Unknown bytes; set to 0 in the current versions. |

| 0x3C | 0x04 | Tor active flag. |

| 0x40 | 0x04 | Unknown bytes; set to 0 in the current versions. |

| 0x44 | 0x18 | Padding null bytes. |

| 0x5C | 0x21 | Bot ID Delphi string (a string preceded by a length byte). |

| 0x7D | 0x21 | Build ID hardcoded Delphi string. |

| 0x9E | 0x21 | MD5 checksum of concatenated Account ID, Bot ID, and Build ID strings. |

| 0xBF | 0x29 | Command dependent string used in some commands complemented by its CRC-32 and a string size. |

| 0xE8 | 0xDF | Padding null bytes. |

As versões mais recentes do Danabot também adicionam uma quantidade aleatória de bytes, aparentemente lixo, ao final da estrutura do pacote antes de ser criptografado. Vale destacar que os criadores do Danabot nem sempre seguem as melhores práticas de programação. Essa adição de bytes aleatórios foi feita redimensionando o buffer de memória originalmente alocado para conter a estrutura do pacote, ao invés de limpar ou inicializar essa nova área adquirida. Isso resultou na inclusão involuntária de regiões de memória adjacentes do processo dentro do pacote de dados enviado do bot para o servidor, e, mais importante, no sentido inverso também.

Essas regiões de memória anexadas, capturadas e decifradas na comunicação entre servidor e bot, às vezes continham informações interessantes da memória do processo do servidor, fornecendo aos pesquisadores dados valiosos sobre a infraestrutura do Danabot e seus usuários. Esse erro foi introduzido em 2022 e corrigido nas versões mais recentes do Danabot em fevereiro de 2025.

Diversas equipes de pesquisa já analisaram outros detalhes da comunicação e criptografia, portanto não entraremos em mais profundidade neste post.

Builds

Os operadores das botnets têm várias opções para gerar novas compilações do Danabot e distribuí-las às suas vítimas. Pelo que sabemos, embora o operador possa configurar o processo de compilação e o resultado desejado por meio da aplicação do painel de administração, o processo de compilação em si é realizado nos servidores dos criadores do Danabot.

Após gerar a compilação selecionada, o operador recebe os links para download das builds e fica responsável por distribuí-las em suas campanhas.

A Figura 12 mostra um exemplo da janela de configuração de uma build e as opções disponíveis, como a lista de servidores C&C a serem configurados no arquivo binário final, vários métodos de ofuscação, arquitetura da build (bitness), entre outras.

Atualmente, o Danabot oferece quatro tipos básicos de payload, descritos na Tabela 2.

Tabela 2. Variantes de builds disponíveis.

Payload type

Description

Main.dll

Generates a sole main component in the form of a DLL to be distributed and loaded via rundll32.exe or regsvr32.exe.

Main.exe

Generates a loader in the form of an EXE that may contain the abovementioned main component DLL or download it from one of the configured C&C servers.

Drop.exe

Generates a dropper with an embedded main component DLL to be dropped to disk.

Drop.msi

Generates an MSI package with an embedded main component DLL to be loaded.

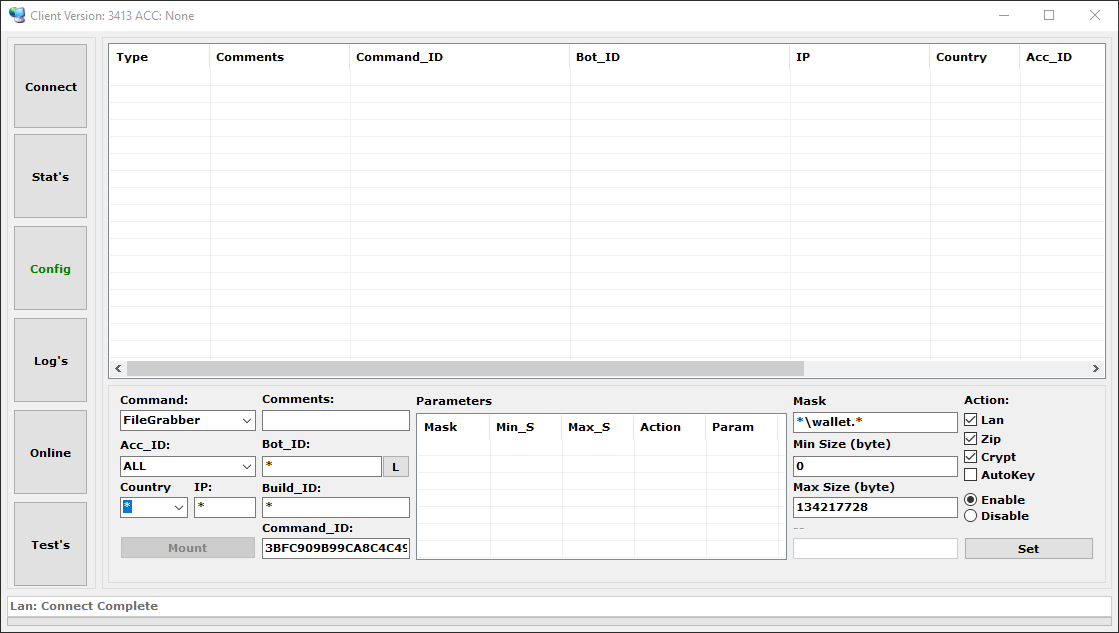

Configuração de comandos

Um operador da botnet pode enviar uma configuração avançada aos bots por meio do painel de administração. Em seguida, os bots são instruídos a executar vários comandos conforme as instruções recebidas. A Figura 13 mostra um exemplo desse tipo de configuração de comandos.

A Tabela 3 lista os comandos disponíveis que podem ser emitidos. Cada tarefa possui suas opções específicas para melhor se adaptar às necessidades do operador.

Tabela 3. Comandos disponíveis.

Command

Description

Video

Record a video of the selected application or website.

KeyLogger

Capture keystrokes from the selected application.

PostFilter

Grab information from certain websites’ forms.

WebInject

Allow Zeus-like webinjects on certain loaded websites to alter their function.

Redirect

Allow redirection of certain URLs.

Block

Block access to configured URLs.

Screens

Take screenshots of a selected application or website at certain intervals.

Alerts

Allow notifications to be sent to a selected Jabber account on a configurable event.

Uninstall

Uninstall the bot from the system.

UAC

Provide support for privilege escalation.

FileGrabber

Allow certain files to be uploaded to the C&C if found on the victim’s hard disk.

TorActive

Enable loading of a Tor module and allow connection via the Tor network if all C&C servers are inaccessible.

Stealer

Enable/disable the stealer functionality and set its update interval.

TimeOut

Set interval for the bot to contact its C&C server.

Install

Configure the bot’s installation on the system and its persistence.

Exclusion

Set exclusions in Windows Defender or Windows Firewall for a selected process.

ConfigSave

Save the bot’s configuration before its termination.

HideProcess

Hide the bot’s process.

CoreProtect

Allow the main component to be injected into an additional process.

Payloads adicionais

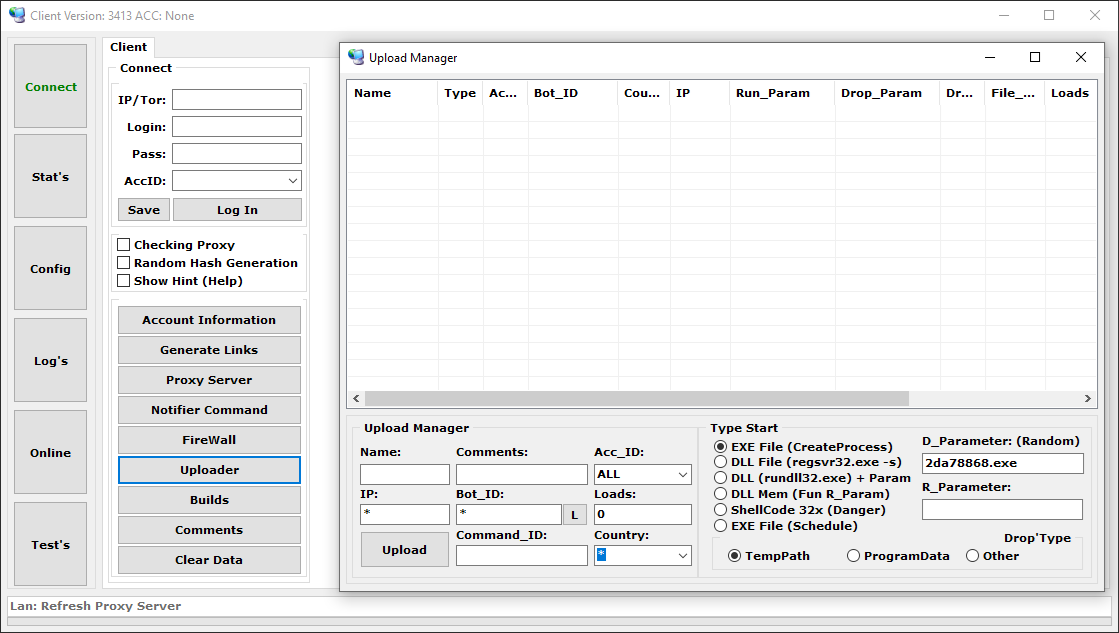

O Danabot também oferece a possibilidade de baixar e executar outros arquivos executáveis. Essa função permite ao operador da botnet configurar a instalação de malwares adicionais no sistema comprometido, como mencionado anteriormente. A Figura 14 mostra as opções disponíveis para essa função na aplicação do painel de administração.

Conclusão

Danabot é uma operação MaaS (Malware-as-a-Service) em grande escala que distribui uma ampla gama de ferramentas para os afiliados do malware. Nossa pesquisa e investigação sobrer esse infostealer, iniciada em 2018, resultou na análise do conjunto de ferramentas do Danabot apresentada neste post. Os esforços das autoridades e de várias empresas de cibersegurança, incluindo a ESET, levaram à interrupção da infraestrutura do malware. Resta saber se o Danabot conseguirá se recuperar do desmantelamento. No entanto, o impacto certamente será sentido, pois as forças policiais conseguiram desmascarar vários indivíduos envolvidos nas operações do malware.

Indicadores de Comprometimento

Arquivos

| SHA-1 | Filename | Detection | Description |

| 6D361CD9ADBF1630AF7B |

N/A | Win32/Spy.Danabot.X | Loader of the main component (version 4006). |

| A7475753CB865AEC8DC4 |

N/A | Win32/Spy.Danabot.O | Main component (version 4006). |

| 787EAB54714F76099EC3 |

N/A | Win32/Spy.Danabot.AC | Dropper component (version 3272). |

| 17B78AD12B1AE1C037C5 |

1c0e7316. |

MSIL/Kryptik.AMBV | Lockbit payload (variant Black) distributed by Danabot. |

Rede

| IP | Domain | Hosting provider | First seen | Details |

| 212.18.104[.]245 | N/A | GLOBAL CONNECTIVITY SOLUTIONS LLP | 2025‑03‑25 | Danabot proxy C&C server |

| 212.18.104[.]246 | N/A | GLOBAL CONNECTIVITY SOLUTIONS LLP | 2025‑03‑25 | Danabot proxy C&C server |

| 34.16.215[.]110 | N/A | Google LLC | 2024‑10‑10 | Danabot proxy C&C server |

| 34.65.116[.]208 | N/A | Google LLC | 2024‑10‑10 | Danabot proxy C&C server |

| 34.168.100[.]35 | N/A | Google LLC | 2024‑11‑27 | Danabot proxy C&C server |

| N/A | advanced-ip-scanned.com | N/A | 2023‑08‑21 | Deceptive website used in Danabot distribution |

| N/A | gfind.org | N/A | 2022‑06‑15 | Deceptive website used in Danabot distribution |

| N/A | mic-tests.com | N/A | 2024‑12‑07 | Deceptive website used in Danabot distribution |

Técnicas ATT&CK do MITRE

Esta tabela foi elaborada utilizando a versão 17 do framework MITRE ATT&CK.

| Tactic | ID | Name | Description |

| Resource Development | T1583.003 | Acquire Infrastructure: Virtual Private Server | Danabot operators use VPS in their infrastructure. |

| T1583.004 | Acquire Infrastructure: Server | Danabot operators acquire multiple servers for C&C communication. | |

| T1587.001 | Develop Capabilities: Malware | Danabot authors have developed custom malware tools. | |

| T1608.001 | Stage Capabilities: Upload Malware | Danabot operators upload other malware to their infrastructure for further spreading. | |

| T1583.008 | Acquire Infrastructure: Malvertising | Malvertising is a popular method of Danabot distribution. | |

| Initial Access | T1566.001 | Phishing: Spearphishing Attachment | Phishing is a common method used for distribution. |

| Execution | T1106 | Native API | Dynamic Windows API resolution is used by Danabot. |

| T1204.001 | User Execution: Malicious Link | Luring users into downloading Danabot via a malicious link is a popular distribution choice. | |

| T1204.002 | User Execution: Malicious File | Danabot is often distributed as a file to be opened by the user. | |

| Privilege Escalation | T1548.002 | Abuse Elevation Control Mechanism: Bypass User Account Control | Several methods are used by Danabot to bypass User Account Control. |

| Defense Evasion | T1027.007 | Obfuscated Files or Information: Dynamic API Resolution | Danabot uses hashing for dynamic API resolution. |

| T1055.001 | Process Injection: Dynamic-link Library Injection | Danabot has the ability to inject itself into other processes. | |

| T1218.007 | System Binary Proxy Execution: Msiexec | An MSI package is one of the possible distribution methods. | |

| T1218.010 | System Binary Proxy Execution: Regsvr32 | regsvr32.exe can be used to execute the main Danabot module. | |

| T1218.011 | System Binary Proxy Execution: Rundll32 | rundll32.exe can be used to execute the main Danabot module. | |

| T1656 | Impersonation | Danabot uses impersonation in its phishing campaigns. | |

| Credential Access | T1555.003 | Credentials from Password Stores: Credentials from Web Browsers | Danabot has the ability to steal various data from browsers. |

| T1539 | Steal Web Session Cookie | Danabot can steal cookies. | |

| Discovery | T1010 | Application Window Discovery | Danabot can be configured to steal data based on the active window. |

| T1217 | Browser Information Discovery | Data, such as browsing history, can be gathered by Danabot. | |

| T1083 | File and Directory Discovery | Danabot can be configured to gather certain files from the compromised file system. | |

| T1057 | Process Discovery | Danabot can enumerate running processes on a compromised system. | |

| Lateral Movement | T1021.001 | Remote Services: Remote Desktop Protocol | Danabot operators can use the remote desktop module to access compromised systems. |

| T1021.005 | Remote Services: VNC | VNC is one of the supported features for controlling a compromised system. | |

| Collection | T1056.001 | Input Capture: Keylogging | Keylogging is one of Danabot’s features. |

| T1560.002 | Archive Collected Data: Archive via Library | Danabot can use zlib and ZIP to compress collected data. | |

| T1560.003 | Archive Collected Data: Archive via Custom Method | Collected data is further encrypted using AES and RSA cyphers. | |

| T1119 | Automated Collection | Danabot can be configured to collect various data automatically. | |

| T1185 | Browser Session Hijacking | Danabot can perform AitB attacks via webinjects. | |

| T1115 | Clipboard Data | Danabot can collect information stored in the clipboard. | |

| T1005 | Data from Local System | Danabot can be configured to search for sensitive data on a local file system. | |

| T1113 | Screen Capture | Danabot can be configured to capture screenshots of applications and web pages. | |

| T1125 | Video Capture | Danabot can capture video from the compromised system. | |

| Command and Control | T1132.001 | Data Encoding: Standard Encoding | Traffic between bot and C&C server is compressed using ZIP and zlib. |

| T1001.001 | Data Obfuscation: Junk Data | Junk bytes are added to data to be sent between bot and C&C server. | |

| T1573.001 | Encrypted Channel: Symmetric Cryptography | AES-256 is used as one of the encryption methods of C&C communication. | |

| T1573.002 | Encrypted Channel: Asymmetric Cryptography | RSA is used as one of the encryption methods of C&C communication. | |

| T1008 | Fallback Channels | The Tor module can be used as a fallback channel in case all regular C&C servers are not responding. | |

| T1095 | Non-Application Layer Protocol | Danabot uses its own custom TCP protocol for communication. | |

| T1571 | Non-Standard Port | Danabot can communicate on any port. | |

| T1090.003 | Proxy: Multi-hop Proxy | A chain of proxy servers is used to hide the location of the real C&C server. | |

| T1219 | Remote Access Software | Danabot has support for remote access. | |

| Exfiltration | T1020 | Automated Exfiltration | Danabot can be configured to gather various data from a compromised system. |

| T1030 | Data Transfer Size Limits | Danabot can be configured to avoid sending large files from a compromised system. | |

| T1041 | Exfiltration Over C2 Channel | Gathered data is exfiltrated through standard C&C communication. | |

| Impact | T1498 | Network Denial of Service | Danabot employed a module to perform various DDoS attacks. |