Em julho de 2025, a Microsoft confirmou que um conjunto de vulnerabilidades zero-day no SharePoint Server, chamado ToolShell, está sendo explorado ativamente. O ToolShell é composto pelas falhas CVE-2025-53770, uma vulnerabilidade de execução remota de código, e CVE-2025-53771, uma vulnerabilidade de falsificação de servidor. Esses ataques têm como alvo servidores Microsoft SharePoint instalados localmente, especialmente aqueles que rodam as versões SharePoint Subscription Edition, SharePoint 2019 ou SharePoint 2016. O SharePoint Online, incluído no Microsoft 365, não é afetado. A exploração dessas vulnerabilidades permite que cibercriminosos acessem sistemas restritos e roubem informações sensíveis.

A partir de 17 de julho, o ToolShell passou a ser amplamente explorado por diferentes tipos de cibercriminosos, desde golpistas até grupos APT patrocinados por países. Como o SharePoint é integrado a outros serviços da Microsoft, como Office, Teams, OneDrive e Outlook, uma invasão pode conceder aos cibercriminosos um nível impressionante de acesso à rede afetada.

Durante esses ataques, os criminosos frequentemente encadeiam quatro vulnerabilidades: as já corrigidas CVE-2025-49704 e CVE-2025-49706, juntamente com as mencionadas CVE-2025-53770 e CVE-2025-53771. Desde 22 de julho, as falhas CVE-2025-53770 e CVE-2025-53771 também já receberam correções.

Payloads de Webshell

A exploração do ToolShell permite que os cibercriminosos contornem a autenticação multifator (MFA) e o login único (SSO). Após obter acesso ao servidor alvo, os invasores foram vistos implantando webshells maliciosos para extrair informações do sistema comprometido. Um dos scripts usados com frequência para esse fim é chamado spinstall0.aspx, que monitoramos como MSIL/Webshell.JS.

Além disso, em 22 de julho de 2025, observamos que os cibercriminosos tentaram implantar outros webshells ASP simples, capazes de executar comandos fornecidos pelos invasores via cmd.exe. Esses webshells foram instalados com os seguintes nomes de arquivos: ghostfile346.aspx, ghostfile399.aspx, ghostfile807.aspx, ghostfile972.aspx e ghostfile913.aspx.

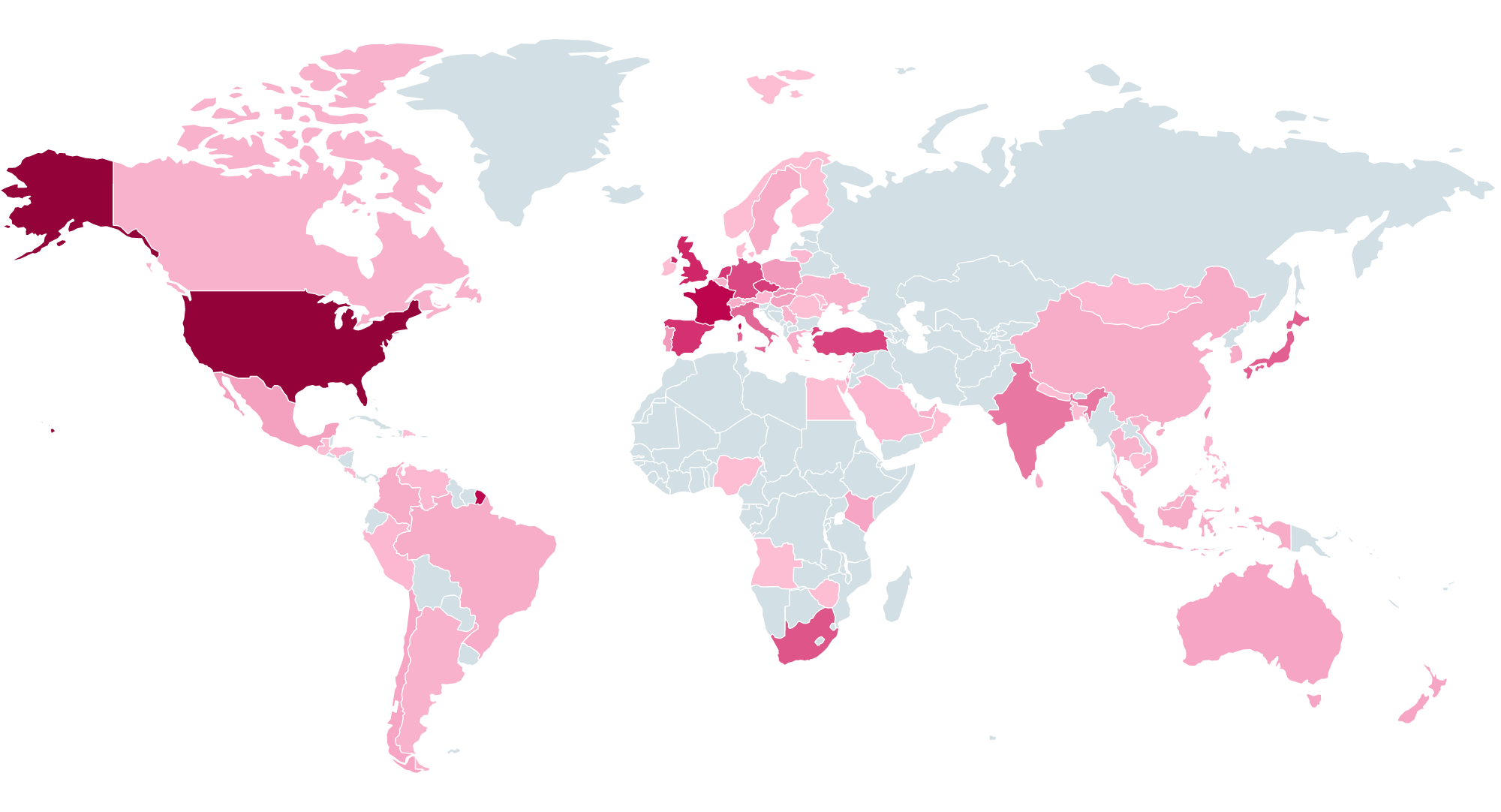

Os produtos ESET detectaram pela primeira vez uma tentativa de exploração da vulnerabilidade Sharepoint/Exploit.CVE-2025-49704 em 17 de julho, na Alemanha. No entanto, como essa tentativa foi bloqueada, o payload final do webshell não chegou a ser entregue ao sistema alvo. O primeiro registro do payload em si foi em 18 de julho, em um servidor na Itália. Como mostrado na Imagem 1, desde então observamos a exploração ativa do ToolShell em todo o mundo, com os Estados Unidos (13,3% dos ataques) sendo o país mais visado, segundo nossos dados de telemetria.

Monitoramento dos ataques

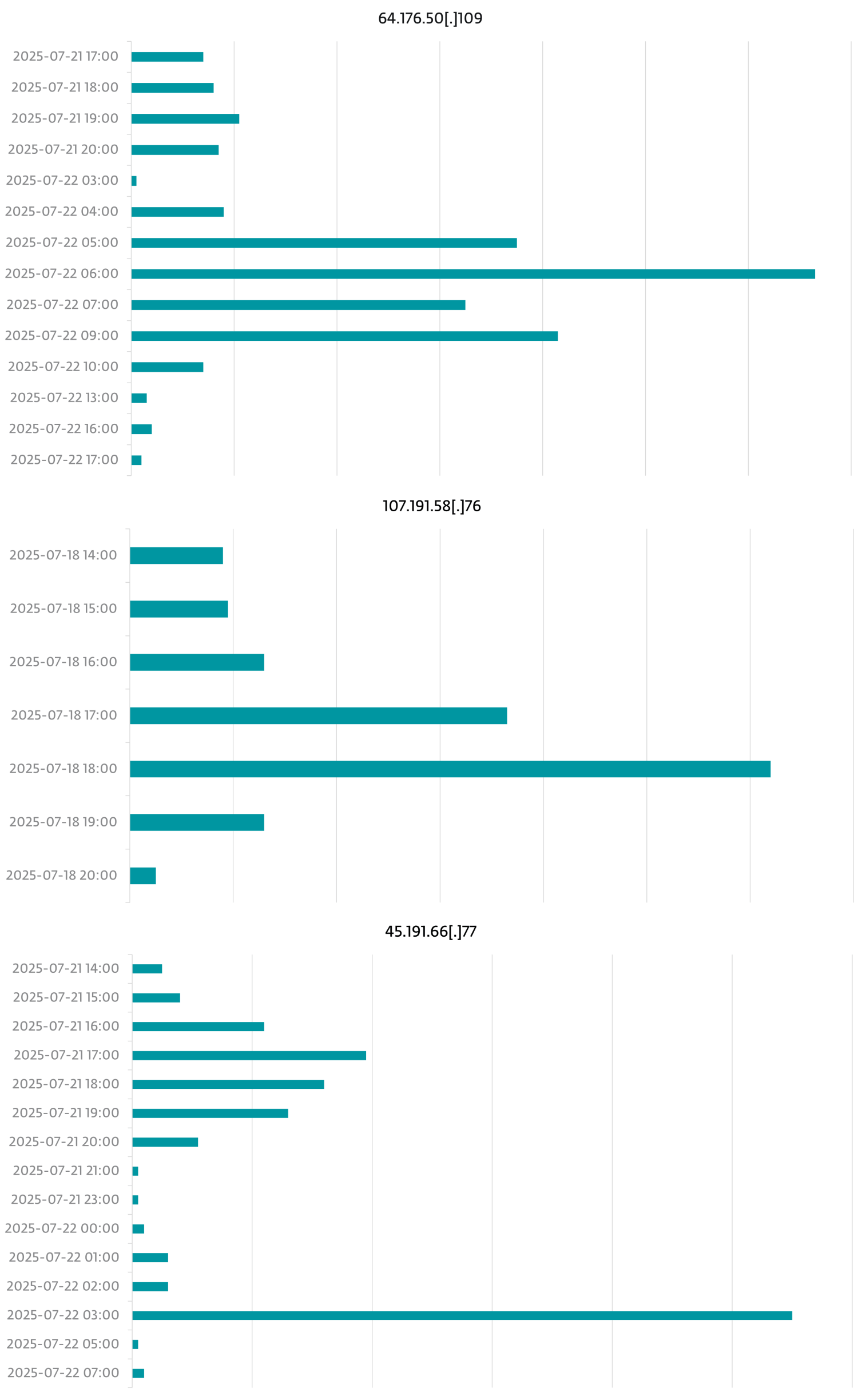

Nosso monitoramento dos ataques ToolShell, entre 17 e 22 de julho, revelou que eles estavam sendo realizados a partir dos endereços IP apresentados na Tabela 1 (todos os horários estão em UTC).

Tabela 1. Endereços IP dos cibercriminosos.

IP address

Attack start date

Attack end date

96.9.125[.]147

2025-07-17 09:00

2025-07-17 16:00

107.191.58[.]76

2025-07-18 14:00

2025-07-18 20:00

104.238.159[.]149

2025-07-19 04:00

2025-07-19 09:00

139.59.11[.]66

2025-07-21 11:00

2025-07-21 16:00

154.223.19[.]106

2025-07-21 13:00

2025-07-22 18:00

103.151.172[.]92

2025-07-21 14:00

2025-07-21 16:00

45.191.66[.]77

2025-07-21 14:00

2025-07-22 07:00

83.136.182[.]237

2025-07-21 14:00

2025-07-21 16:00

162.248.74[.]92

2025-07-21 14:00

2025-07-21 17:00

38.54.106[.]11

2025-07-21 15:00

2025-07-21 15:00

206.166.251[.]228

2025-07-21 16:00

2025-07-22 16:00

45.77.155[.]170

2025-07-21 16:00

2025-07-21 19:00

64.176.50[.]109

2025-07-21 17:00

2025-07-22 17:00

149.28.17[.]188

2025-07-22 03:00

2025-07-22 03:00

173.239.247[.]32

2025-07-22 05:00

2025-07-22 05:00

109.105.193[.]76

2025-07-22 05:00

2025-07-22 16:00

2.56.190[.]139

2025-07-22 06:00

2025-07-22 07:00

141.164.60[.]10

2025-07-22 07:00

2025-07-22 18:00

124.56.42[.]75

2025-07-22 13:00

2025-07-22 18:00

A Imagem 2 mostra a linha do tempo dos ataques originados pelos três endereços IP mais ativos.

De forma preocupante, a Microsoft relatou que diversos cibercriminosos ligados à China também passaram a explorar essas vulnerabilidades. Do nosso lado, detectamos um backdoor associado ao LuckyMouse, um grupo de ciberespionagem que tem como alvo principal governos, empresas de telecomunicações e organizações internacionais, em uma máquina no Vietnã comprometida via ToolShell. Neste momento, não está claro se o sistema já havia sido comprometido anteriormente ou se o backdoor foi inserido durante o ataque atual.

Mesmo assim, os grupos APT ligados à China certamente aproveitaram a oportunidade para adicionar essa cadeia de exploração aos seus arsenais. De acordo com nossos dados de telemetria, as vítimas dos ataques ToolShell incluem diversas organizações governamentais de alto valor, que já são alvos frequentes desses grupos.

Agora que a vulnerabilidade já se tornou pública, é provável que muitos outros cibercriminosos oportunistas tentem explorar sistemas que ainda não foram atualizados. As tentativas de exploração continuam em andamento e certamente vão persistir. Por isso, se você utiliza o SharePoint Server, recomenda-se (de acordo com as orientações da Microsoft):

- Utilizar apenas versões com suporte;

- Aplicar as atualizações de segurança mais recentes;

- Garantir de que a Antimalware Scan Interface esteja ativada e configurada corretamente, com uma solução de cibersegurança adequada;

- Realizar a rotação das machine keys ASP.NET do SharePoint Server.

Indicadores de Comprometimento

Uma lista completa de indicadores de comprometimento (IoCs) e amostras pode ser encontrada em nosso repositório no GitHub.

Arquivos

| SHA-1 | Filename | Detection | Description |

| F5B60A8EAD96703080E7 |

spinstall0.aspx | MSIL/Webshell.JS | Webshell deployed via SharePoint vulnerabilities |

Rede

| IP | Domain | Hosting provider | First seen | Details |

| 96.9.125[.]147 | N/A | BL Networks | 2025-07-17 | IP address exploiting SharePoint vulnerabilities. |

| 107.191.58[.]76 | N/A | The Constant Company, LLC | 2025-07-18 | IP address exploiting SharePoint vulnerabilities. |

| 104.238.159[.]149 | N/A | The Constant Company, LLC | 2025-07-19 | IP address exploiting SharePoint vulnerabilities. |

| 139.59.11[.]66 | N/A | DigitalOcean, LLC | 2025-07-21 | IP address exploiting SharePoint vulnerabilities. |

| 154.223.19[.]106 | N/A | Kaopu Cloud HK Limited | 2025-07-21 | IP address exploiting SharePoint vulnerabilities. |

| 103.151.172[.]92 | N/A | IKUUU NETWORK LTD | 2025-07-21 | IP address exploiting SharePoint vulnerabilities. |

| 45.191.66[.]77 | N/A | VIACLIP INTERNET E TELECOMUNICAÇÕES LTDA | 2025-07-21 | IP address exploiting SharePoint vulnerabilities. |

| 83.136.182[.]237 | N/A | Alina Gatsaniuk | 2025-07-21 | IP address exploiting SharePoint vulnerabilities. |

| 162.248.74[.]92 | N/A | xTom GmbH | 2025-07-21 | IP address exploiting SharePoint vulnerabilities. |

| 38.54.106[.]11 | N/A | Kaopu Cloud HK Limited | 2025-07-21 | IP address exploiting SharePoint vulnerabilities. |

| 206.166.251[.]228 | N/A | BL Networks | 2025-07-21 | IP address exploiting SharePoint vulnerabilities. |

| 45.77.155[.]170 | N/A | Vultr Holdings, LLC | 2025-07-21 | IP address exploiting SharePoint vulnerabilities. |

| 64.176.50[.]109 | N/A | The Constant Company, LLC | 2025-07-21 | IP address exploiting SharePoint vulnerabilities. |

| 149.28.17[.]188 | N/A | The Constant Company, LLC | 2025-07-22 | IP address exploiting SharePoint vulnerabilities. |

| 173.239.247[.]32 | N/A | GSL Networks Pty LTD | 2025-07-22 | IP address exploiting SharePoint vulnerabilities. |

| 109.105.193[.]76 | N/A | Haruka Network Limited | 2025-07-22 | IP address exploiting SharePoint vulnerabilities. |

| 2.56.190[.]139 | N/A | Alina Gatsaniuk | 2025-07-22 | IP address exploiting SharePoint vulnerabilities. |

| 141.164.60[.]10 | N/A | The Constant Company, LLC | 2025-07-22 | IP address exploiting SharePoint vulnerabilities. |

| 124.56.42[.]75 | N/A | IP Manager | 2025-07-22 | IP address exploiting SharePoint vulnerabilities. |

Técnicas MITRE ATT&CK

Esta tabela foi construída utilizando a versão 17 do framework MITRE ATT&CK.

| Tactic | ID | Name | Description |

| Initial Access | T1190 | Exploit Public-Facing Application | Threat actors exploited CVE-2025-49704, CVE-2025-49706, CVE-2025-53770, and CVE‑2025-53771 to compromise on-premises Microsoft SharePoint servers. |

| Execution | T1059.003 | Command and Scripting Interpreter: Windows Command Shell | The deployed webshells execute attacker-supplied commands via cmd.exe. |

| Persistence | T1505.003 | Server Software Component: Web Shell | Threat actors deployed webshells to compromised servers. |

| Collection | T1005 | Data from Local System | The deployed webshells allow the attackers to extract information from the compromised systems. |