Na América Latina, o cenário de dispositivos como smartphones e tablets apresenta características bastante claras. A região concentra um volume elevado de detecções de malware para Android, com destaque para o Brasil e o México, segundo o ESET Threat Report, e isso não é coincidência. Diferentemente das regiões mais ao norte do continente ou da Europa, o Android é o sistema operacional predominante, com ampla vantagem sobre outras plataformas. De acordo com as observações globais da ESET, o smartphone é o principal dispositivo para a maioria das pessoas, e aparelhos mais recentes coexistem com modelos que já não recebem atualizações. Essa combinação de alta dependência do dispositivo móvel, fragmentação do ecossistema e uso de versões desatualizadas cria um ambiente favorável à proliferação de ameaças.

Além disso, muitos dos canais de disseminação dessas ameaças seguem plenamente ativos na região. Campanhas de SMS ou mensagens contendo links diretos, APKs modificados distribuídos fora das lojas oficiais e aplicativos que chegam às lojas formais com pouquíssimas avaliações ou sinais de atividade legítima continuam figurando entre os principais vetores de ataque. Esse ecossistema favorece tanto a circulação de famílias de malware já conhecidas quanto o surgimento constante de variantes novas ou pouco sofisticadas, que ainda assim conseguem alcançar um grande número de usuários.

A seguir, analisaremos as três famílias de ameaças para dispositivos Android mais detectadas na América Latina em 2025.

Trojan.Android/Exploit.CVE-2012-6636

O CVE-2012-6636 é uma vulnerabilidade antiga, mas que ainda persiste no ecossistema móvel por um motivo específico: muitos aplicativos Android continuam utilizando componentes legados, ou seja, partes de software antigas ou obsoletas. A falha afeta aplicativos que fazem uso do WebView com configurações inseguras e que foram compilados com versões anteriores ao Android 4.2. Mesmo em dispositivos modernos, esses aplicativos podem manter esse comportamento vulnerável. Nesse contexto, uma página web mal-intencionada carregada dentro do próprio WebView pode interagir com o código interno do aplicativo de formas que não deveriam ser possíveis, abrindo caminho para a execução de ações não autorizadas.

No atual cenário de ameaças para dispositivos móveis, essa exploração não costuma ser o foco de campanhas complexas, mas aparece incorporada em APKs distribuídos fora das lojas oficiais ou presente em aplicativos que não recebem mais atualizações.

Existem exploits públicos para o CVE-2012-6636, incluindo módulos incorporados em estruturas como o Metasploit, o que facilita o uso por cibercriminosos. Ele também é um velho conhecido: foi relatado como um dos exploits mais prevalentes para Android em 2023, de acordo com o ESET Security Report 2024.

Trojan.Android/Exploit.Lotoor

O Lotoor não é um exploit único, mas uma família de exploits de escalonamento de privilégios utilizada há mais de uma década para obter acesso root em dispositivos Android. Ele reúne um conjunto de técnicas que exploram vulnerabilidades do sistema operacional em diferentes versões iniciais do Android, especialmente falhas identificadas entre 2010 e 2013, período marcado por atualizações lentas e aplicação irregular de patches de segurança. Sob esse guarda-chuva, surgiram exploits que se aproveitavam de erros em drivers, serviços do sistema ou no gerenciamento de memória, permitindo a execução de código com privilégios superiores aos de um aplicativo comum.

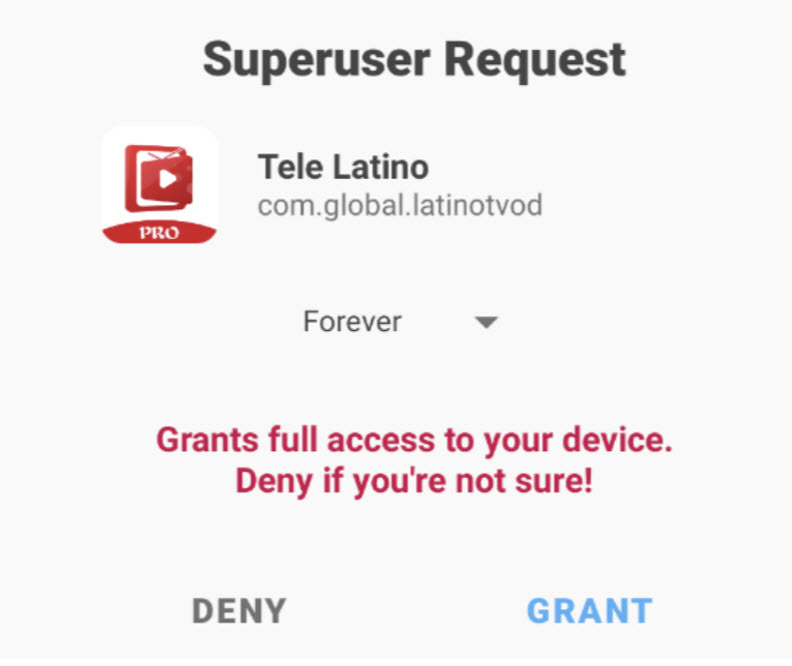

Originalmente, muitas dessas técnicas ganharam popularidade em contextos legítimos de rooting, nos quais a comunidade buscava remover restrições impostas pelos fabricantes. Com o tempo, malwares voltados a dispositivos móveis passaram a incorporá-las por um motivo claro: quando executadas em dispositivos desatualizados, essas técnicas permitem contornar o modelo de permissões do Android e obter controle total do sistema. Essa herança “dupla” ajuda a explicar a existência de múltiplas variantes e o reaparecimento recorrente de seus módulos em ferramentas mal-intencionadas, usadas para habilitar capacidades avançadas, como a desinstalação de aplicativos de segurança, a modificação de configurações internas ou a instalação de cargas adicionais.

Esta não é a primeira vez que o Lotoor aparece entre os exploits mais relevantes. Como discutido em um post anterior, ele já havia sido apresentado no Virus Bulletin em 2011 como um dos exploits mais disseminados daquele ano.

Trojan.Android/Pandora

O Pandora é uma ameaça associada a uma variante do Mirai adaptada para o ecossistema Android. Ela foi observada pela primeira vez em 2023, em aplicativos de streaming populares na América Latina, especialmente em dispositivos Android TV e aparelhos frequentemente utilizados para acessar conteúdo não oficial. Nesses cenários, cibercriminosos distribuem APKs que se apresentam como aplicativos legítimos de streaming, mas que incluem um componente malicioso capaz de incorporar o dispositivo a uma botnet. Em alguns casos, identificou-se que o firmware modificado já vinha infectado desde a origem, ampliando significativamente o alcance do ataque.

Uma vez instalado, o Pandora se comunica com um servidor de comando e controle, recebe instruções e executa funcionalidades típicas de botnets baseadas no Mirai, com foco principal na realização de ataques distribuídos de negação de serviço. O diferencial dessa ameaça está no vetor de infecção: aplicativos amplamente utilizados para consumo de conteúdo multimídia, com alta adoção na América Latina e que, muitas vezes, não passam por processos rigorosos de validação de segurança.

Saiba mais: Apps de streaming transformam Android TV Boxes em zumbis para ataques DDoS.

Dicas de segurança

Essa perspectiva para 2025 mostra que as ameaças ao Android continuam dependendo de vetores bem conhecidos e da falta de atualizações de dispositivos e aplicativos, mantendo exploits e famílias que existem há anos. No entanto, isso não significa que o risco esteja limitado ao "business as usual". Há também ameaças menos massivas, mas igualmente relevantes, como trojans bancários ou aplicativos de empréstimo falsos, que agem de forma muito mais direcionada e buscam um impacto direto nas finanças do usuário. E, paralelamente, as ameaças emergentes e as técnicas cada vez mais inovadoras, como o malware capaz de clonar cartões via NFC, refletem um ecossistema móvel em constante evolução com um nível crescente de sofisticação.

Mais do que nunca, é fundamental proteger nossas informações e dispositivos contra essas ameaças. Com essas dicas, você evitará uma grande dor de cabeça:

- Mantenha seu dispositivo atualizado e não use versões mais antigas do Android se houver a possibilidade de atualização;

- Instale aplicativos somente de lojas oficiais ou fontes verificadas;

- Evite APKs de fontes desconhecidas, mesmo que eles prometam recursos premium ou conteúdo gratuito;

- Verifique as permissões, a atividade do desenvolvedor e o número real de avaliações antes de instalar um aplicativo;

- Use soluções de segurança confiáveis que detectem exploits, trojans e comportamentos anômalos;

- Evite desativar as proteções do sistema ou permitir a instalação de aplicativos desconhecidos;

- Desconfie de mensagens, links ou anúncios que prometam atalhos, descontos ou recursos especiais.