Infostealers seguem como uma das ameaças mais persistentes e lucrativas em 2025. Especializados no roubo de credenciais, dados financeiros e outras informações sensíveis, esses malwares continuam crescendo em volume e sofisticação, com destaque para sua atividade em países como Brasil, México e Argentina.

Desde trojans bancários, como o Amavaldo ou o Guildma - com elevada atividade no Brasil - até RATs avançados utilizados em ciberataques de alta performance, como o Agent Tesla, os infostealers destacam-se pela sua capacidade de operar de forma silenciosa e eficaz, facilitando a rápida conversão das informações roubadas em lucro para os criminosos.

A atividade dos infostealers na América Latina tem crescido não só em volume, mas também em diversidade. Algumas famílias estão presentes há anos, enquanto outras surgiram mais recentemente e ganharam destaque devido à sua velocidade de evolução ou à sua integração com outros componentes maliciosos.

O que são infostealers e como funcionam?

Os infostealers são tipos de malware concebidos para roubar informações sensíveis de forma furtiva, sem deixar rasto. A facilidade com que podem ser adquiridos como Malware-as-a-Service (MaaS), o seu baixo custo de implementação e a rápida monetização dos dados roubados explicam a sua popularidade entre os cibercriminosos.

Depois de se infiltrarem em um sistema ou rede corporativa, coletam informações úteis para invadir contas, escalar privilégios, realizar novos ataques ou vendê-las na dark web..

O próprio infostealer empacota as informações roubadas e envia-as para os servidores dos cibercriminosos ou, como tem sido a tendência nos últimos anos, para contas anônimas de mensagens instantâneas, como o Discord ou o Telegram.

Entre as informações mais cobiçadas, encontramos:

- Credenciais armazenadas em browsers, clientes FTP, aplicações web ou desktop;

- Tokens de login ativos, que permitem contornar as autenticações mesmo que a conta esteja protegida com autenticação em duas etapas;

- Histórico de navegação, cookies, fórmulas de preenchimento automático e dados de cartões armazenados nos browsers;

- Arquivos específicos, como planilhas em Excel, contratos PDF, entre outros;

- Capturas ou gravações de tela, e listas de processos ou software instalado.

A atividade dos infostealers na América Latina

A seguir, apresentamos uma análise das famílias mais detectadas pela ESET na América Latina durante o primeiro semestre de 2025.

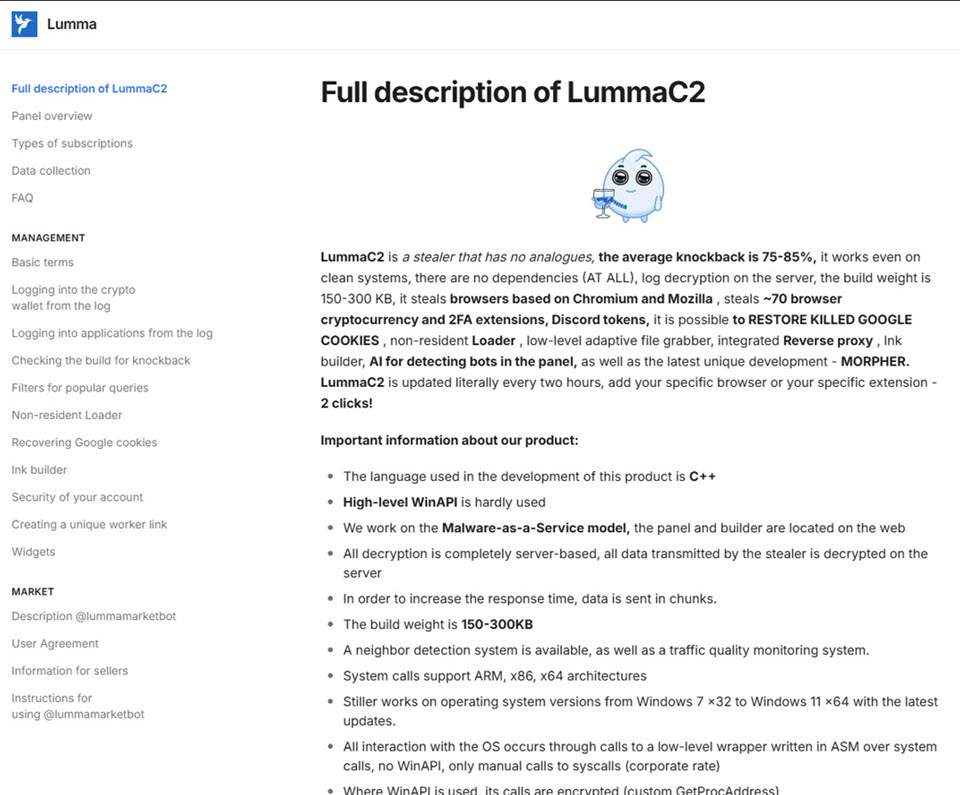

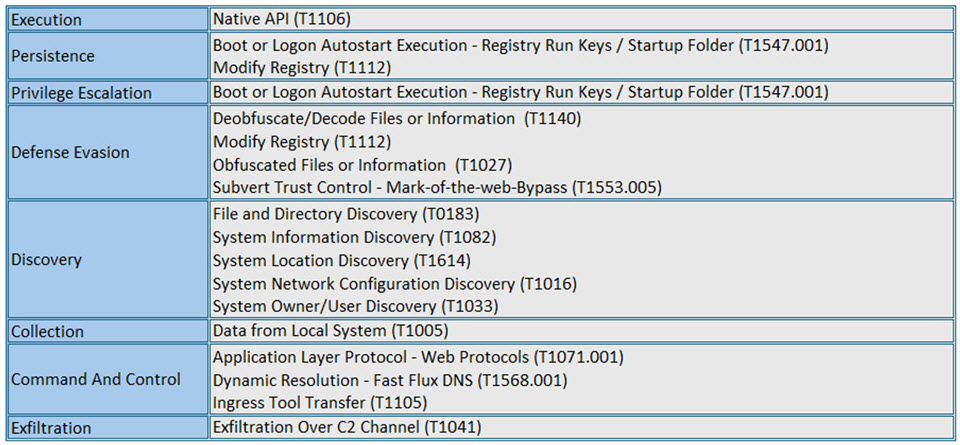

LummaStealer

O LummaStealer é uma ameaça que surgiu por volta de 2022 e evoluiu rapidamente sob o modelo de malware como serviço ou malware-as-a-service (MaaS). Além de ser o infostealer mais detectado pelos sistemas da ESET - com mais de 4 mil detecções únicas em 2025 apenas na América Latina - é um dos stealers mais vendidos nos mercados clandestinos.

Vendido como um "produto" que pode ser comprado por diferentes atacantes, os possíveis métodos de acesso inicial são muito diversos. A distribuição é normalmente feita através de falsos instaladores de aplicações baixados de sites fraudulentos, malvertising, redes sociais e e-mails infectados. No entanto, em campanhas mais complexas, também foi utilizado como carga útil final em computadores corporativos através de loaders personalizados.

Um dos pontos que torna este malware interessante para os cibercriminosos é a sua arquitetura modular e plug-and-play. Ou seja, contém um núcleo "base" com funções essenciais, como a persistência ou a comunicação com o servidor C&C, e depois módulos adicionais que podem ser adicionados ou removidos de acordo com as necessidades do atacante.

Entre os módulos mais utilizados estão o keylogger, a exfiltração via FTP, a execução remota de comandos e outros. Estes módulos podem ser baixados dinamicamente, ativados em determinadas condições ou mesmo alterados sem ter de recompilar toda a ameaça.

Na América Latina, esse código malicioso tem sido altamente ativo no Brasil, México e Argentina, participando de campanhas contra empresas de todos os tamanhos e capacidades. Durante o mês de maio de 2025, a ESET participou da operação de interrupção global desse malware, processando um grande número de amostras para extrair elementos como servidores e afiliados.

Amadey

O Amadey é uma ameaça ativa desde pelo menos 2018 que permanece relevante em 2025 devido à sua capacidade de desempenhar um duplo papel: funciona como um infostealer básico e também como um carregador de outras ameaças mais destrutivas.

Embora não tenha a sofisticação de outras famílias mais recentes, esta versatilidade permite que a ameaça se mantenha relevante em uma variedade de campanhas, especialmente naquelas em que os atacantes procuram manter um perfil discreto.

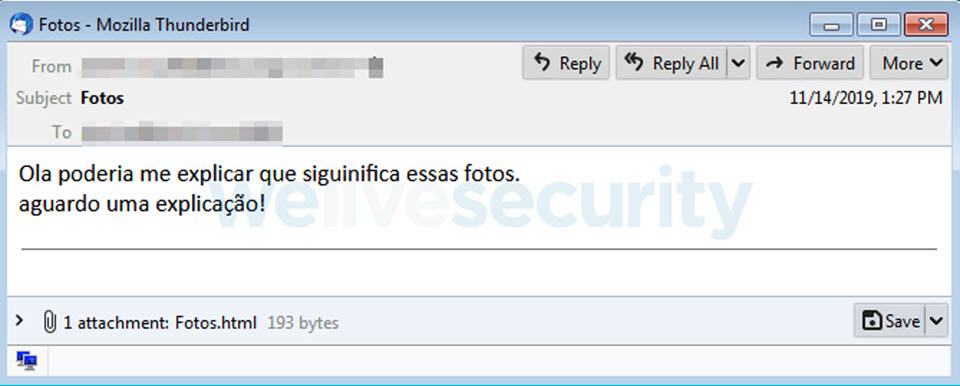

A sua distribuição está frequentemente associada a malspam: mensagens de e-mail que tentam induzir o usuário a descarregar um anexo malicioso ou a clicar em links para documentos maliciosos. Também aparece como um payload secundário, descarregado por outros trojans que inicialmente comprometem o sistema e depois o utilizam como ponte para outros ataques.

Entre os dados que o Amadey normalmente procura estão:

- Credenciais de clientes de e-mails;

- Contas FTP;

- Informações de interesse técnico, tais como detalhes do sistema, processos em execução e configuração da rede.

Porta de entrada para outras cadeias de infeção complexas

Embora a sua capacidade de roubo não seja tão extensa como a de outros modernos stealers, a sua força reside na sua utilidade como passo intermédio em cadeias de infeção complexas.

Durante de 2025, o Amadey foi frequentemente visto como "porta de entrada" em campanhas onde são descarregadas famílias de ransomware ou trojans bancários, aproveitando a sua leveza e baixo nível de deteção para abrir caminho sem levantar suspeitas.

Apesar do tempo de atuação, e com quase 2500 detecções únicas na região, o Amadey continua desempenhando um papel importante no ecossistema de malware, funcionando como um elo fundamental em cadeias de infeção de várias fases.

Rozena

O Rozena é uma ameaça que tem estado ativa desde pelo menos 2015, combinando funções de infostealer e backdoor. Embora não seja uma das famílias mais proeminentes nas campanhas em que é utilizada, destaca-se pela sua versatilidade e pela sua utilização em campanhas localizadas com alvos específicos.

É distribuído principalmente através de phishings "benignos" sob a forma de documentos Office maliciosos (geralmente com macros ou exploits) ou executáveis falsos.

Mais recentemente, os atacantes recorreram ao Discord como canal de distribuição e como meio de alojar componentes desta ameaça. Os atacantes tiram partido da funcionalidade do Discord como plataforma de mensagens e armazenamento para carregar arquivos maliciosos (por exemplo, carregados em canais ou servidores privados) e depois baixá-los através de scripts ou links diretos. Esta estratégia, que já vimos em outras campanhas na América Latina, permite contornar os filtros tradicionais, uma vez que os domínios e subdomínios do Discord são frequentemente permitidos por defeito em muitas redes corporativas.

As suas capacidades incluem o roubo de informações sensíveis, como credenciais e dados do sistema, bem como a capacidade de configurar reverse shells utilizando o PowerShell, permitindo ao atacante assumir o controlo remoto do sistema comprometido.

Um dos aspectos mais relevantes da atividade recente do Rozena é o seu comportamento sem arquivos em algumas campanhas. Isto significa que o código malicioso não é necessariamente guardado como um arquivo no disco, mas pode ser executado diretamente na memória, quer através de macros, scripts ou shellcode injetado. Esta abordagem reduz a pegada do sistema e torna-o mais difícil de detetar por soluções de verificação baseadas em arquivos, o que o torna uma opção atrativa para campanhas que dão prioridade à dissimulação e à persistência.

Guildma

O Guildma faz parte do ecossistema de trojans bancários que teve origem no Brasil e está ativo há vários anos, evoluindo constantemente tanto em termos de capacidades como de técnicas de distribuição. É uma das ameaças mais representativas de malware financeiro na América Latina, com um elevado nível de direcionamento para os bancos latino-americanos.

O Guildma inclui uma lógica específica para interagir com as plataformas financeiras da região, simulando cliques, manipulando formulários e adaptando-se às interfaces das instituições bancárias locais. Esta personalização torna-o especialmente eficaz em ambientes onde outros trojans mais genéricos falham.

Em termos de presença na América Latina, o Brasil é o seu principal território, mas nos últimos anos têm sido observadas campanhas dirigidas a usuários de quase todos os países da região.

São distribuídos através de campanhas de e-mail em massa, utilizando uma variedade de iscas: desde algumas mais "alinhadas" com o assunto, como multas ou faturas, até pretextos que geram apenas curiosidade na vítima. As mensagens incluem frequentemente anexos maliciosos ou ligações que conduzem ao descarregamento da ameaça.

A nível funcional, o Guildma comporta-se como um trojan bancário clássico, com as caraterísticas de um ladrão: captura credenciais, monitoriza o teclado, faz gravações de tela e é capaz de interferir com logins bancárias em tempo real. O seu objetivo é claro: roubar informações financeiras e credenciais que permitam o acesso às contas bancárias dos usuários afetados.

Formbook e Xloader

O Formbook é uma família de malware comercial que circula desde 2016 e que, embora tenha diminuído de atividade, continua a ter uma forte presença global, incluindo campanhas ativas na América Latina. Inicialmente distribuído como malware-as-a-service em fóruns clandestinos, caracterizou-se desde o início por ser leve, acessível, eficaz e interessante para os atacantes envolvidos na compra e venda de ameaças. Devido a esta natureza, o modo de distribuição depende dos seus compradores, o que permite uma variedade de vetores de acesso inicial, embora as campanhas de e-mail com anexos sejam as mais comuns.

O seu principal objetivo é o roubo de informações, nomeadamente de credenciais através de formulários Web, captura de teclas e exfiltração de dados de browsers e clientes de e-mail. Também tem a capacidade de tirar screenshots e recolher detalhes do sistema comprometido. A nível técnico, é notável pela sua evasividade: utiliza técnicas de ofuscação e anti-sandboxing. Para uma análise puramente técnica, recomendamos que continue lendo este artigo.

Uma particularidade desta ameaça é a sua evolução direta sob a forma do XLoader, uma versão atualizada que amplia as suas funcionalidades e altera a sua estratégia de distribuição. Ao contrário do Formbook, que tinha como alvo principal os sistemas Windows, o XLoader introduziu variantes capazes de atacar também os sistemas macOS, alargando o espetro de alvos. Além disso, o XLoader mantém muitas das capacidades de recolha de informação do seu antecessor, mas acrescenta melhorias na persistência e técnicas anti-defesa mais significativas, como o sideload de DLL.

O XLoader foi comercializado como um sucessor mais robusto, com maior incidência em campanhas distribuídas através de e-mails maliciosos, documentos infectados e sites falsos. O seu aparecimento demonstra a persistência do modelo Formbook: simples de implantar, baixo custo de entrada, mas ferramentas eficazes para a coleta de dados em grande escala.

No contexto regional, tanto o Formbook como o XLoader foram detectados em campanhas contra indivíduos e organizações, muitas vezes através de campanhas de malware com anexos ofuscados ou ligações diretas para descarregamento. O seu baixo perfil e facilidade de utilização significam que continuam a ser uma ferramenta no arsenal de atacantes menos sofisticados, mas igualmente eficazes.

Com a evolução constante dos infostealers e sua integração a ecossistemas de malware cada vez mais sofisticados, é essencial que indivíduos e empresas adotem soluções de segurança robustas, mantenham seus sistemas atualizados e estejam atentos às técnicas mais recentes utilizadas por cibercriminosos. A conscientização continua sendo uma das principais armas na luta contra essas ameaças.