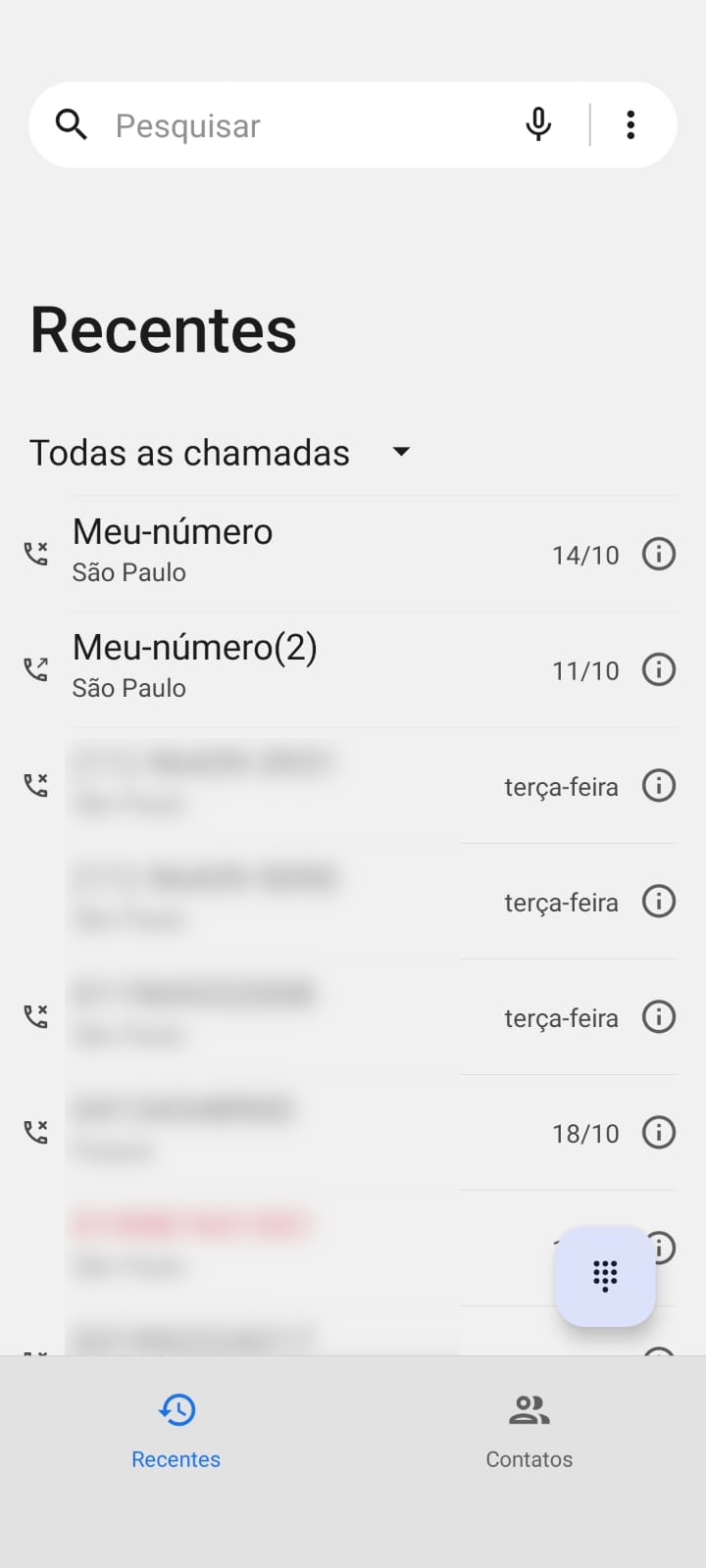

Nos últimos dias percebi um aumento significativo na quantidade de ligações que recebo, apesar de estranhar não tinha considerado a relevância do fato. Um dia depois um familiar me chamou para perguntar se havia algo errado com o telefone dele, pois ele estava recebendo ligações de seu próprio número. Pouco depois outras pessoas me abordaram perguntando sobre a mesma coisa, elas pensavam que seus números de celular estavam realizando chamadas para o próprio aparelho, afinal, como seria possível que fosse uma ligação externa?

Foi aí que aconteceu comigo, recebi uma ligação supostamente originada de um número idêntico ao meu. Pela frequência com que ligações deste tipo tem ocorrido com pessoas próximas a mim, resolvi escrever sobre este tema para auxiliar pessoas que possam estar passando por cenários semelhantes.

O primeiro ponto a ser esclarecido é que, normalmente, não se trata de nenhum tipo de erro do aparelho, e sim de uma ligação externa. Este tipo de abordagem, em que a chamada é originada por um número idêntico ou muito similar ao utilizado no aparelho, costuma utilizar técnicas de spoofing.

Caso não tenha familiaridade com o termo, resumindo de forma simples e focando a explicação no tema proposto para este artigo, spoofing é uma técnica que permite que a origem da ligação seja modificada para qualquer número desejado por quem está realizado a chamada. Como os criminosos já possuem o número de contato das vítimas, antes que o contato seja feito a central telefônica configurada pelos criminosos faz com que o número que será discado também seja usado como identificador de chamada, mascarando assim o número real de contato daquela linha telefônica.

Vale salientar que em quase todos os casos este tipo de técnica é usada com propósitos maliciosos.

E qual a finalidade de ligações deste tipo, visto que normalmente ao atendê-la a chamada é encerrada após um robô falar alguma coisa ou até sem que nada seja dito?

A forma como estas ligações acontecem tem a estrutura de um scanning. Uma varredura feita para identificar quais números estão ativos ou não. Se prestarmos atenção ao período em que isso está acontecendo, é imediatamente antes de das algumas das sazonalidades mais significativas do ano, a Black Friday e o Natal.

Como não acredito em coincidências interpreto essa varredura como uma preparação, uma coleta de informações para que criminosos entendam quais serão suas vítimas em potencial.

Tendo isso em mente existem muitos desfechos possíveis após a ligação de varredura. Apesar de ser bastante difícil, vamos imaginar que os únicos dados que os criminosos tenham sejam o número de telefone e o nome completo das possíveis vítimas, isso já permitiria uma série de abordagens, para exemplificar este artigo destacarei duas que considero serem as principais:

- Contato da falsa central de atendimento. Este tipo de abordagem tem se tornado cada vez mais comum no Brasil. Criminosos contratam uma série de pessoas para simular uma central de atendimento, neste exemplo me refiro a central que liga ativamente para as vítimas em potencial. As histórias contadas pela falsa central variam de acordo com a criatividade dos criminosos, podendo se passar por algum grande banco, bandeiras de cartão de crédito ou alguma loja online. Seja qual for a desculpa os desfechos da ligação costumam ser a obtenção de mais informações sobre a vítima ou instrui-la a pagar alguma suposta dívida ou taxa de regularização para que nenhum inconveniente lhe seja gerado no futuro.

- Engenharia social através de aplicativos. Em posse do número de telefone os criminosos identificam se a vítima em potencial possui WhatsApp, Telegram, Signal ou quaisquer outros aplicativos de troca de mensagens e passam a enviar diversos tipos de golpes de engenharia social. Similar à central de atendimento falsa, as abordagens costumam variar de acordo com a criatividade dos criminosos o que difere são os desfechos, além de procurar por informações ou extrair dinheiro das vítimas, os criminosos podem enviar arquivos que infectem seus dispositivos. Essa infecção pode permitir que os cibercriminosos tenham controle total do dispositivo, viabilizando até que os dispositivos das vítimas realizem ataques a outras pessoas ou empresas.

Como se proteger

É possível adotar medidas que auxiliem a impedir que abordagens desse tipo sejam bem-sucedidas, listarei algumas delas abaixo:

- Atenção a todas as chamadas que receber: O fato de receber uma ligação nos dias de hoje já é suspeito por si só, mesmo que ela não tenha sido supostamente realizada pelo seu próprio número de telefone. Sempre que receber qualquer ligação, mesmo que ela tenha sido supostamente originada de um número/contato que você conheça, desconfie. Muitos golpes podem ser iniciados em uma simples ligação.

- Desconfie de toda e qualquer abordagem passiva: Estendendo a dica anterior para algo mais amplo, desconfie de toda e qualquer abordagem que você receber de forma passiva, ou seja, que você não tenha solicitado previamente. Esses contatos podem acontecer por e-mail, aplicativo de troca de mensagens, redes sociais dentre outros meios, o importante é manter-se alerta sempre, e nunca seguir procedimentos sugeridos.

- Não forneça ou confirme nenhuma informação: Uma das ferramentas utilizadas para aumentar a credibilidade dos golpes é a confirmação de fragmentos de informações, criminosos em posse de partes dos seus dados entram em contato para que você forneça as partes restantes que faltam a eles. Estes dados podem ser obtidos em muitos locais, por isso é importante nunca passar ou confirmar nenhum tipo de informação, mesmo que o argumento pareça convincente. Só preencha dados em formulários de cadastro caso tenha certeza de que se trata da página oficial da empresa que você está contatando.

- Proteja todos os dispositivos. Não existem exceções para essa recomendação, mas caso queira priorizar primeiro a proteção de algum dispositivo em específico sugiro começar pelos que são de manuseio constante. Se um dispositivo está frequentemente ao seu alcance a tendência é que ele frequentemente processe informações importantes para você, proteja-o com um bom software de proteção de endpoint e garanta que esta proteção esteja sempre ativa, atualizada e configurada para barrar ameaças.