Assim como a tecnologia avança, o cibercrime não fica para trás. Cibercriminosos desenvolvem constantemente novas táticas para obter informações confidenciais ou ganhos financeiros. Nesse contexto, surge uma técnica relativamente recente de engenharia social conhecida como ClickFix, utilizada para distribuir malware nos dispositivos das vítimas.

Neste post, vamos analisar do que se trata essa técnica e como esse tipo de ataque funciona.

O que é o ClickFix?

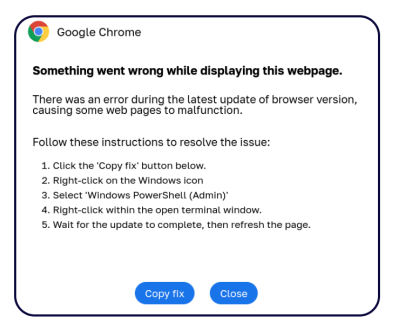

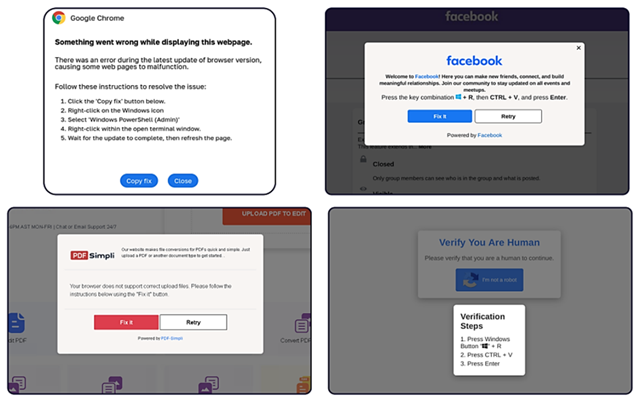

Documentada pela primeira vez no início de 2024, essa técnica de engenharia social se vale de janelas pop-up que simulam falhas técnicas para enganar as vítimas e levá-las a executar scripts maliciosos. As desculpas variam: desde a necessidade de atualizar o navegador, passando por erros ao abrir documentos, até supostos problemas com o microfone em plataformas como Google Meet ou Zoom ou a exigência de preencher um CAPTCHA para continuar.

O nome dessa técnica se deve ao fato de que as notificações falsas geralmente contêm um botão com alguma variação do verbo "to fix" (Fix it, How to fix, Fix). No entanto, o que realmente está sendo executado é o download de um malware.

Essas instruções geralmente são:

- Clicar no botão para copiar o código que "resolve" o problema

- Pressionar as teclas [Win] + [R]

- Pressionar as teclas [Ctrl] + [V]

- Pressionar [Enter]

O que acontece por trás de toda essa sequência é, na verdade:

- A primeira instrução copia um script invisível para o usuário;

- A segunda abre a janela Executar;

- A terceira cola o script do PowerShell na janela Executar;

- Com o quarto passo, o código é iniciado com os privilégios do usuário atual, e o malware é baixado e instalado no dispositivo.

Leia mais: O que é engenharia social?

Como funcionam os ataques de ClickFix?

Primeiro, os cibercriminosos obtêm permissões de administrador em sites por meio de credenciais roubadas, o que lhes permite instalar plugins falsos nessas páginas. Esses plugins injetam códigos JavaScript maliciosos, contendo uma variante conhecida de malware. Quando executado no navegador, esse código exibe notificações falsas de atualização do navegador, induzindo as vítimas a instalar o malware no dispositivo. Estamos falando de trojans de acesso remoto ou infostealers, como Vidar Stealer, DarkGate e Lumma Stealer.

Na prática, a tática ClickFix busca enganar as pessoas para que elas mesmas executem o malware, sem a necessidade de um download direto pelo navegador ou a execução manual de arquivos. Na verdade, o malware é executado diretamente na memória, em vez de ser salvo no disco. Dessa forma, consegue evitar os mecanismos de segurança do navegador e não desperta suspeitas nos usuários.

Durante esse tipo de ataque, os sites comprometidos exibem alertas falsos, que avisam que a página ou o documento não pode ser exibido até que o usuário clique em "Fix It" e siga os passos indicados. Ao fazer isso, o usuário acaba executando um código malicioso e instalando malware, sem perceber.

É importante mencionar que a chamada para ação dirigida à vítima pode variar: desde "Corrigir o problema" até "Comprove que você não é um robô" (páginas falsas de CAPTCHA). A seguir, alguns exemplos de como esse ataque se apresenta em sites maliciosos que se fazem passar por serviços como o Google Chrome e o Facebook.

Assim, a técnica foi empregada em diversas campanhas de distribuição de malware, envolvendo sites comprometidos, infraestruturas maliciosas de distribuição e até e-mails de phishing.

Segundo o Departamento de Saúde e Serviços Humanos dos Estados Unidos, em seu relatório sobre a distribuição desse malware, "os cibercriminosos também podem estar mirando usuários que buscam jogos, leitores de PDF, navegadores Web3 e aplicativos de mensagens".

ClickFix: exemplos de campanhas recentes

Em maio de 2025, foi identificada uma campanha em que cibercriminosos distribuíam malware usando a técnica ClickFix, mas por meio de vídeos no TikTok possivelmente gerados por IA. Qual o objetivo? Infectar os dispositivos com infostealers como Vidar e StealC, fazendo com que as vítimas executem comandos maliciosos em seus sistemas, sob a justificativa de que assim poderiam desbloquear funções premium ou ativar softwares legítimos.

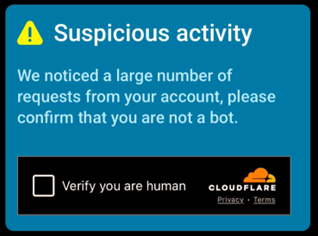

Em março daquele ano, uma campanha chamada ClearFake também utilizou a técnica ClickFix para distribuir malwares do tipo Lumma Stealer e Vidar Stealer, desta vez por meio de verificações falsas de reCAPTCHA e Cloudflare Turnstile.

Mas há ainda mais exemplos. Em outubro de 2024, por meio de páginas falsas do Google Meet, infostealers foram distribuídos em sistemas Windows e macOS, usando a técnica ClickFix. A tática já mencionada é a mesma: exibir mensagens de um suposto erro no navegador para que a vítima execute um código malicioso em PowerShell.

Em um último exemplo, compartilhado por um usuário no X, alerta-se sobre controles falsos de bots da Cloudflare que executam comandos se o usuário clicar.

Como se proteger desse tipo de ataque?

Para não ser vítima dos ataques envolvendo ClickFix, há medidas concretas que podem ser adotadas. Por exemplo:

- Informar-se: a educação sobre essa e outras táticas de engenharia social e phishing é fundamental para reconhecê-las e não cair na armadilha;

- Ter uma solução antimalware: é o primeiro passo para estar protegido, sempre mantendo-a atualizada;

- Ativar a autenticação em dois fatores: é essencial caso as credenciais de acesso às suas contas caiam em mãos erradas;

- Manter-se atualizado com as versões dos sistemas operacionais, softwares e aplicativos.