Les fichiers PDF font désormais partie intégrante de notre quotidien numérique, tant dans la sphère professionnelle que privée. Compatibles avec tous les systèmes d’exploitation et appareils, ils sont simples à créer et à partager. Chaque jour, des milliers de fichiers PDF (Portable Document Format) circulent par e-mail ou via des plateformes de messagerie. Il est fort probable que vous en ayez ouvert un aujourd’hui sans y prêter attention.

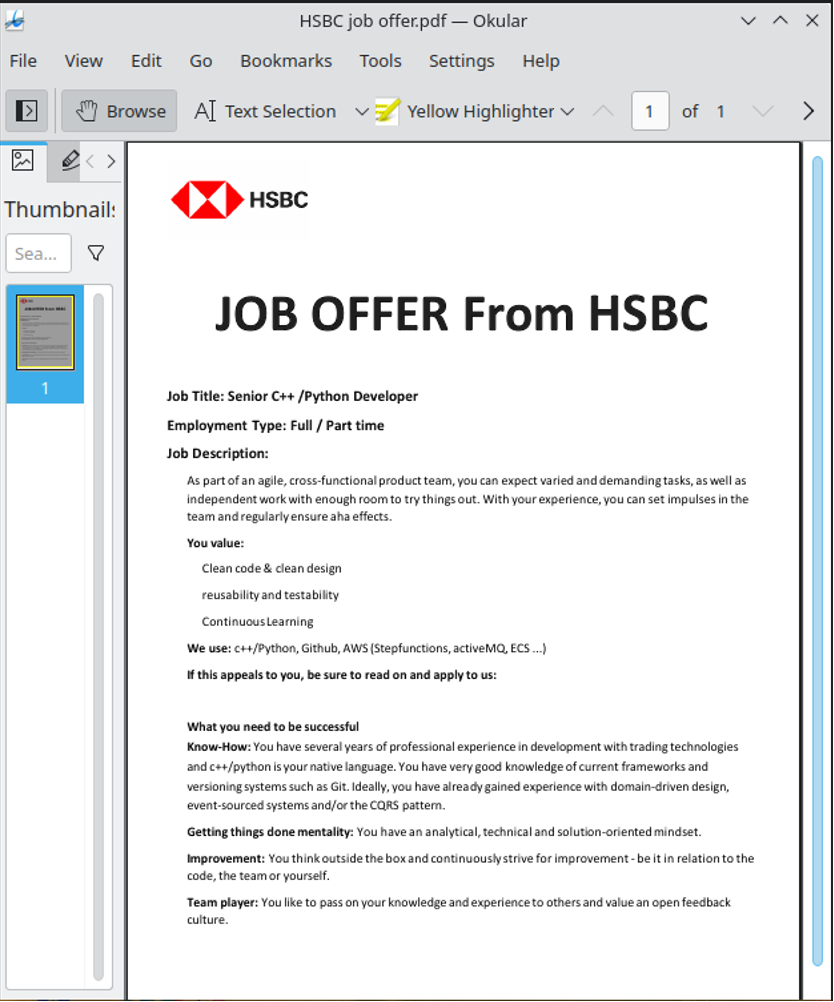

Pourtant, cette familiarité fait précisément des PDF le camouflage idéal pour dissimuler toutes sortes de menaces informatiques. À première vue, un fichier PDF paraît aussi inoffensif qu'un document numérique ordinaire. Un utilisateur lambda ne peut pas distinguer facilement un PDF infecté par un logiciel malveillant, ou même un autre type de fichier déguisé en PDF, d'une simple facture, d'un curriculum vitae ou d'un formulaire administratif standard.

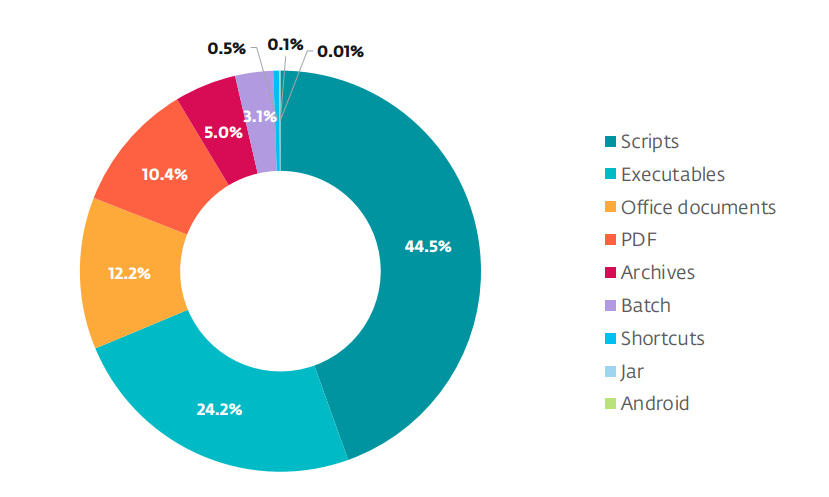

Les experts en cybersécurité observent que les fichiers PDF sont régulièrement utilisés comme appâts, notamment dans les campagnes d’ingénierie sociale à grande échelle, mais aussi dans les attaques ciblées menées par des groupes APT ou lors d’exploits de type zero-day. Les dernières données de télémétrie d’ESET confirment que les PDF figurent parmi les formats les plus exploités dans les campagnes malveillantes.

Un loup déguisé en agneau

Les fichiers PDF piégés sont souvent envoyés en pièce jointe ou via des liens dans des courriels d’hameçonnage, incitant les destinataires à agir rapidement. Comme dans toute campagne d’ingénierie sociale, les messages sont conçus pour provoquer des émotions fortes : urgence (« dernière notification »), peur (« compte suspendu »), ou curiosité (« résultats disponibles »). L’objectif est de vous faire baisser votre vigilance et vous pousser à ouvrir le fichier ou cliquer sur un lien, à l’aide de formulations pressantes comme « payer maintenant » ou « consulter immédiatement ».

Les méthodes d’attaque sont variées et ont évolué au fil du temps :

- Scripts intégrés : exécutés à l’ouverture du fichier, ils permettent aux attaquants de lancer des actions ou de déployer des charges malveillantes. Le JavaScript, utilisé légitimement pour créer des formulaires ou automatiser des tâches, peut aussi servir à télécharger ou exécuter du code malveillant.

- Liens dissimulés ou malveillants : ils redirigent vers des pages de vol d’identifiants ou incitent à télécharger des fichiers ZIP ou des exécutables dangereux.

- L'exploitation de failles dans les lecteurs de PDF : des objets malformés ou du contenu spécialement conçu peuvent tirer parti de vulnérabilités présentes dans les versions obsolètes des lecteurs de PDF les plus utilisés et provoquer l'exécution de code malveillant, comme ce fut le cas avec une faille de sécurité touchant Adobe Reader et documentée par les chercheurs d'ESET.

- Fichiers déguisés : certains fichiers aux apparences des PDF sont en réalité des scripts, des exécutables ou des documents Office malveillants. Par exemple, un fichier nommé « invoice.pdf » peut en réalité lancer un programme malveillant.

À ce sujet, ESET a récemment documenté une campagne diffusant le cheval de Troie bancaire Grandoreiro. Elle débutait par un e-mail incitant la victime à ouvrir un document soi-disant au format PDF, qui était en réalité une archive ZIP contenant un fichier VBScript déclenchant l’infection et permettant aux cybercriminels d’accéder aux identifiants bancaires.

Comment reconnaître un PDF suspect

Voici quelques signes qui doivent vous alerter :

- Nom de fichier trompeur ou double extension : des noms comme invoice.pdf.exe ou document.pdf.scr sont des indicateurs clairs. Ces fichiers ne sont pas des PDF, mais sont conçus pour en avoir l’apparence.

- Expéditeur douteux : l’adresse e-mail ou le nom de l’expéditeur ne correspond pas à l’organisation mentionnée dans le document. Le domaine peut être mal orthographié ou suspect.

- Fichier compressé : le PDF est contenu dans une archive ZIP ou RAR, souvent pour contourner les filtres de sécurité.

- Message inattendu ou hors contexte : demandez-vous si vous avez sollicité ce fichier, si vous connaissez l’expéditeur, et si le contenu est cohérent avec votre relation.

Que faire en cas de doute ?

Si vous recevez un fichier PDF suspect, voici les précautions à prendre :

- Ne l’ouvrez pas immédiatement. En cas de doute, mieux vaut s’abstenir.

- Vérifiez l’expéditeur et le contexte. Contactez-le via un autre canal (téléphone, messagerie interne) pour confirmer l’envoi.

- Contrôlez l’extension et la taille du fichier. Activez l’affichage des extensions sur votre système et assurez-vous qu’il s’agit bien d’un fichier .pdf, dont la taille semble raisonnable.

- Analysez le fichier avec un antivirus ou utilisez un service comme VirusTotal pour un premier diagnostic.

- Ouvrez avec prudence. Si vous devez absolument consulter le fichier, utilisez un lecteur PDF à jour avec des fonctions de sécurité comme le sandboxing ou la vue protégée (Adobe Reader en propose une).

Que faire si vous avez ouvert un PDF suspect

- Déconnectez-vous immédiatement d'Internet pour limiter les risques d'exfiltration de données ou de téléchargement de programmes malveillants supplémentaires.

- Lancez une analyse complète de votre ordinateur avec une solution de sécurité actualisée. Si vous n'en possédez pas, effectuez une vérification ponctuelle avec un outil tel que le scanner gratuit d'ESET.

- Examinez les processus en cours d'exécution et les connexions réseau pour détecter d'éventuelles anomalies. Si vous manquez d'expertise technique, faites appel à un professionnel pour mener l'enquête.

- Modifiez les mots de passe de vos comptes bancaires et autres comptes sensibles, surtout si vous suspectez un vol d'identifiants, mais faites-le depuis un appareil différent de celui sur lequel vous avez ouvert le PDF.

- Signalez l'incident à votre service informatique ou à l'équipe de sécurité (dans le cas où vous auriez ouvert le fichier sur votre ordinateur professionnel).

Autres recommandations

Ces principes éprouvés vous aideront considérablement à vous protéger contre les PDF malveillants :

- Si vous n'attendiez pas ce fichier, ne l'ouvrez pas, du moins pas avant d'avoir vérifié qu'il est authentique.

- Apprenez à reconnaître les escroqueries par hameçonnage.

- Étant donné que de nombreuses attaques exploitent des vulnérabilités logicielles connues, maintenez votre système d'exploitation et l'ensemble de vos logiciels, y compris les lecteurs PDF, régulièrement à jour.

- Activez le mode protégé ou le mode bac à sable dans votre lecteur PDF et envisagez d'ajuster ou de désactiver les paramètres JavaScript.

- Utilisez une solution de sécurité multicouche reconnue sur tous vos appareils.

On peut affirmer sans risque que les cybercriminels continueront d'exploiter la confiance que nous accordons aux fichiers PDF. L'utilisation malveillante des PDF nous rappelle également que les menaces informatiques ne se présentent généralement pas sous une forme manifestement suspecte. La règle d'or s'applique ici aussi : traitez chaque lien et pièce jointe inattendue avec la plus grande prudence et appuyez-vous sur des outils fiables pour protéger vos données et vos équipements.