Tout comme la vie et la mort mystérieuse du pharaon Toutânkhamon, également connu sous le nom de roi Tut, le paysage des menaces en Amérique latine (LATAM) reste entouré de mystère. Cela est principalement dû au fait que les campagnes malveillantes en cours dans la région ne suscitent qu'une attention limitée à l'échelle mondiale. Si des événements notables tels que les attaques de distributeurs automatiques de billets, les chevaux de Troie bancaires nés au Brésil et les opérations de cyberespionnage Machete ont fait l'objet d'une couverture médiatique, nous sommes conscients que l'histoire ne s'arrête pas là.

À l'instar des fouilles archéologiques du tombeau du roi Tut, qui ont permis de mieux comprendre la vie des anciens Égyptiens, nous nous sommes lancés dans une enquête sur les cybermenaces moins médiatisées qui touchent les pays d'Amérique latine. Notre initiative, baptisée Opération King TUT (The Universe of Threats), visait à explorer cet important paysage de menaces. Le 5 octobre, nous avons présenté les résultats de notre analyse comparative lors de la conférence Virus Bulletin 2023: le document complet de la conférence peut être lu ici.

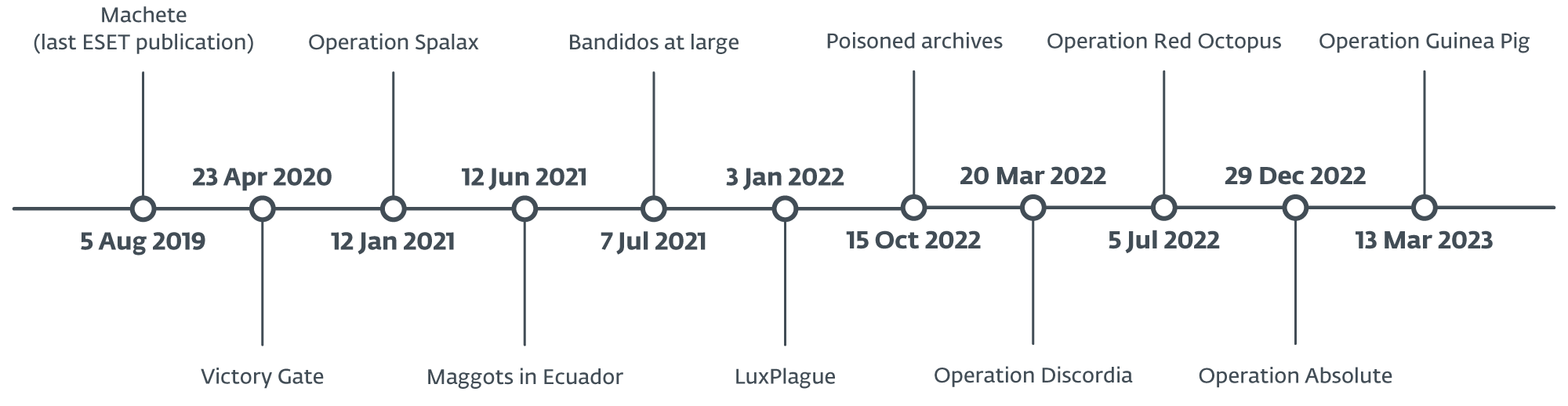

Dans cette analyse, nous avons choisi de revenir sur diverses campagnes publiquement documentées ciblant la région LATAM entre 2019 et 2023, comme le montre la chronologie ci-dessous. Toutes ces activités cybercriminelles sont détectées exclusivement en Amérique latine et ne sont pas associées à des logiciels criminels mondiaux. Comme chacune de ces opérations a ses propres caractéristiques et ne semble pas liée à un acteur de menace connu, il est fort probable que plusieurs acteurs soient en jeu.

Nos recherches ont révélé une évolution notable des logiciels criminels opportunistes et simplistes vers des menaces plus complexes. Nous avons notamment observé une transition dans le ciblage, passant d'un intérêt pour le grand public à des utilisateurs de premier plan, y compris des entreprises et des entités gouvernementales. Ces acteurs de la menace mettent continuellement à jour leurs outils, introduisant différentes techniques d'évasion pour accroître le succès de leurs campagnes. En outre, ils ont étendu leurs activités criminelles au-delà de l'Amérique latine, à l'image des trojans bancaires nés au Brésil.

Notre comparaison montre également que la majorité des campagnes malveillantes observées dans la région visent les entreprises, y compris les secteurs gouvernementaux, en utilisant principalement des courriels de spearphishing pour atteindre les victimes potentielles, souvent en se faisant passer pour des organisations reconnues dans des pays spécifiques de la région, en particulier des entités gouvernementales ou fiscales.

La précision et la spécificité observées dans ces attaques témoignent d'un niveau élevé de ciblage, indiquant que les acteurs de la menace ont une connaissance détaillée de leurs victimes potentielles. Dans ces campagnes, les attaquants utilisent des composants malveillants tels que des téléchargeurs et des droppers, principalement créés en PowerShell et VBS.

En ce qui concerne les outils utilisés dans ces opérations malveillantes en Amérique latine, nos observations indiquent une préférence pour les RAT, en particulier ceux des familles njRAT et AsyncRAT. En outre, dans les campagnes visant principalement les entités gouvernementales, nous avons identifié l'utilisation d'autres familles de logiciels malveillants comme Bandook et Remcos, bien que dans une moindre mesure.

Sur la base des conclusions de notre comparaison, nous pensons qu'il n'y a pas qu'un seul groupe derrière la prolifération de ces types de campagnes et que ces groupes recherchent activement des techniques et des moyens différents pour que leurs campagnes soient aussi fructueuses que possible. En outre, nous soupçonnons que les disparités socio-économiques qui prévalent en Amérique latine peuvent influencer le modus operandi des attaquants dans cette région, bien que cet aspect particulier dépasse le cadre de notre recherche. Le document complet de la conférence VB2023 sur l'opération King TUT est disponible ici.

Les indicateurs de compromission agrégés sont disponibles sur notre dépôt GitHub.

Pour toute question concernant nos recherches publiées sur WeLiveSecurity, veuillez nous contacter à l'adresse threatintel@eset.com.

ESET Research propose des rapports de renseignements privés sur les APT et des flux de données. Pour toute question concernant ce service, visitez la page ESET Threat Intelligence.