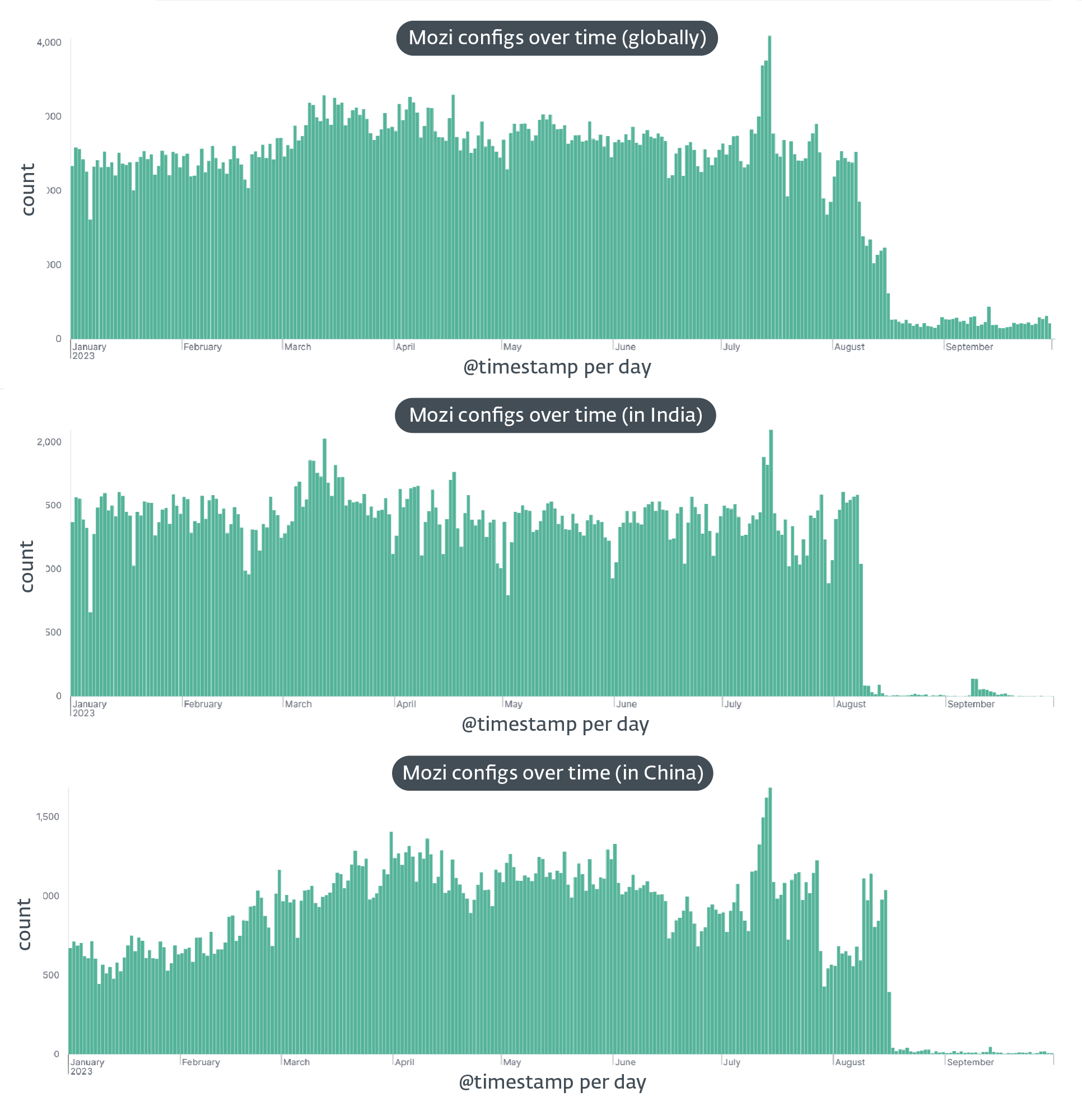

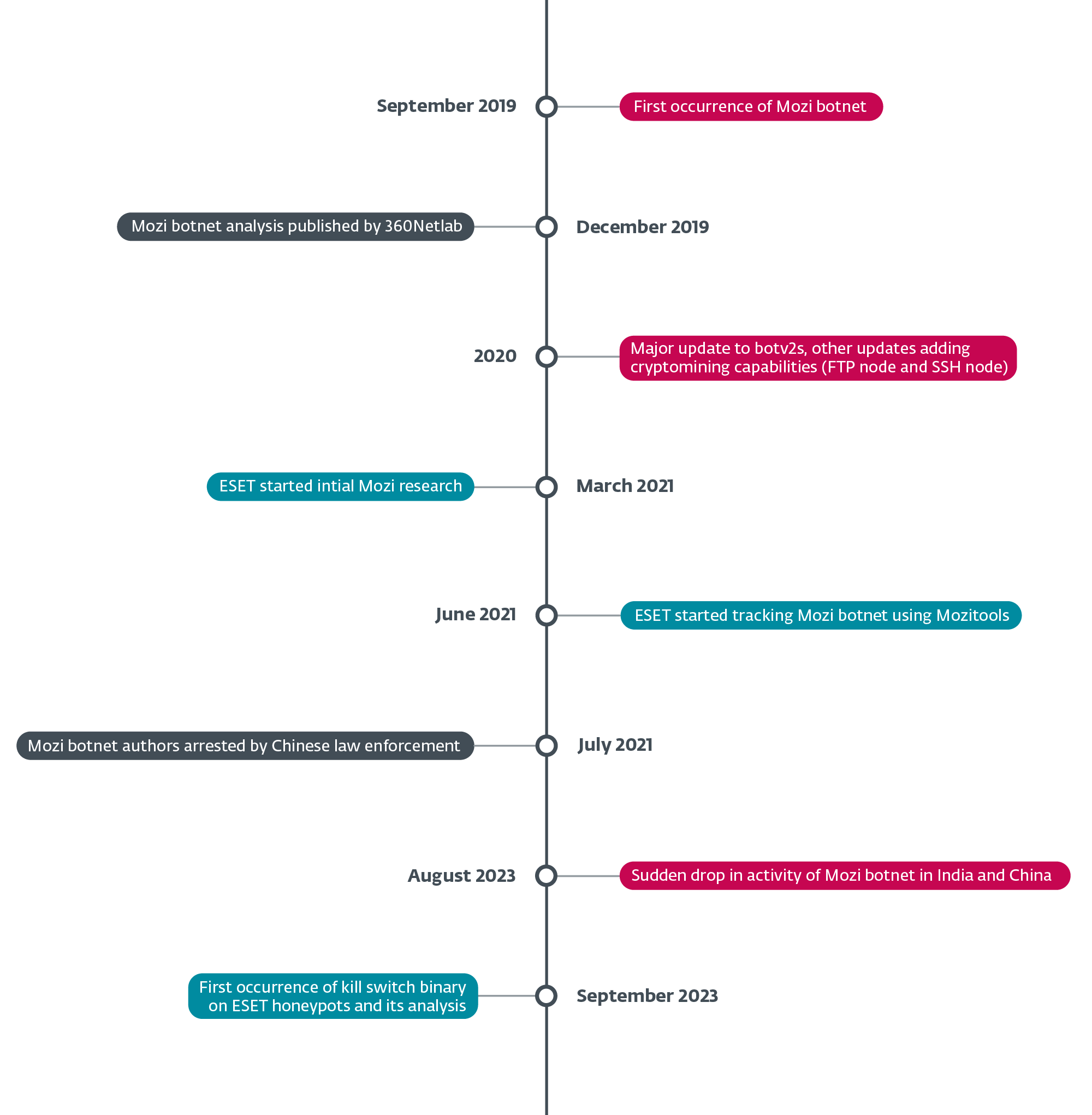

En août 2023, le célèbre botnet Mozi, tristement célèbre pour avoir exploité les vulnérabilités de centaines de milliers d'appareils IoT chaque année, a connu une baisse d'activité soudaine et imprévue. Observée pour la première fois en Inde le8 août 2023 et une semaine plus tard en Chine le16 août, cette mystérieuse disparition a privé les bots Mozi de la plupart de leurs fonctionnalités.

Notre enquête sur cet événement nous a conduits à la découverte d'un kill switch le27 septembre 2023. Nous avons repéré la charge utile de contrôle (fichier de configuration) dans un message UDP (User Datagram Protocol) qui ne comportait pas l'encapsulation typique du protocole BT-DHT (distributed sloppy hash table) de BitTorrent. La personne à l'origine du démantèlement a envoyé la charge utile de contrôle huit fois, en demandant à chaque fois au bot de télécharger et d'installer une mise à jour de lui-même via HTTP.

Le kill switch a démontré plusieurs fonctionnalités, notamment

- tuer le processus parent, c'est-à-dire le logiciel malveillant Mozi d'origine,

- désactiver certains services système tels que sshd et dropbear,

- remplacer le fichier Mozi original par lui-même

- exécuter certaines commandes de configuration du routeur ou de l'appareil,

- désactiver l'accès à divers ports(iptables -j DROP), et

- en établissant le même point d'ancrage que le fichier Mozi original remplacé

Nous avons identifié deux versions de la charge utile de contrôle, la dernière fonctionnant comme une enveloppe contenant la première avec des modifications mineures, telles que l'ajout d'une fonction permettant d'envoyer un ping à un serveur distant, probablement à des fins statistiques.

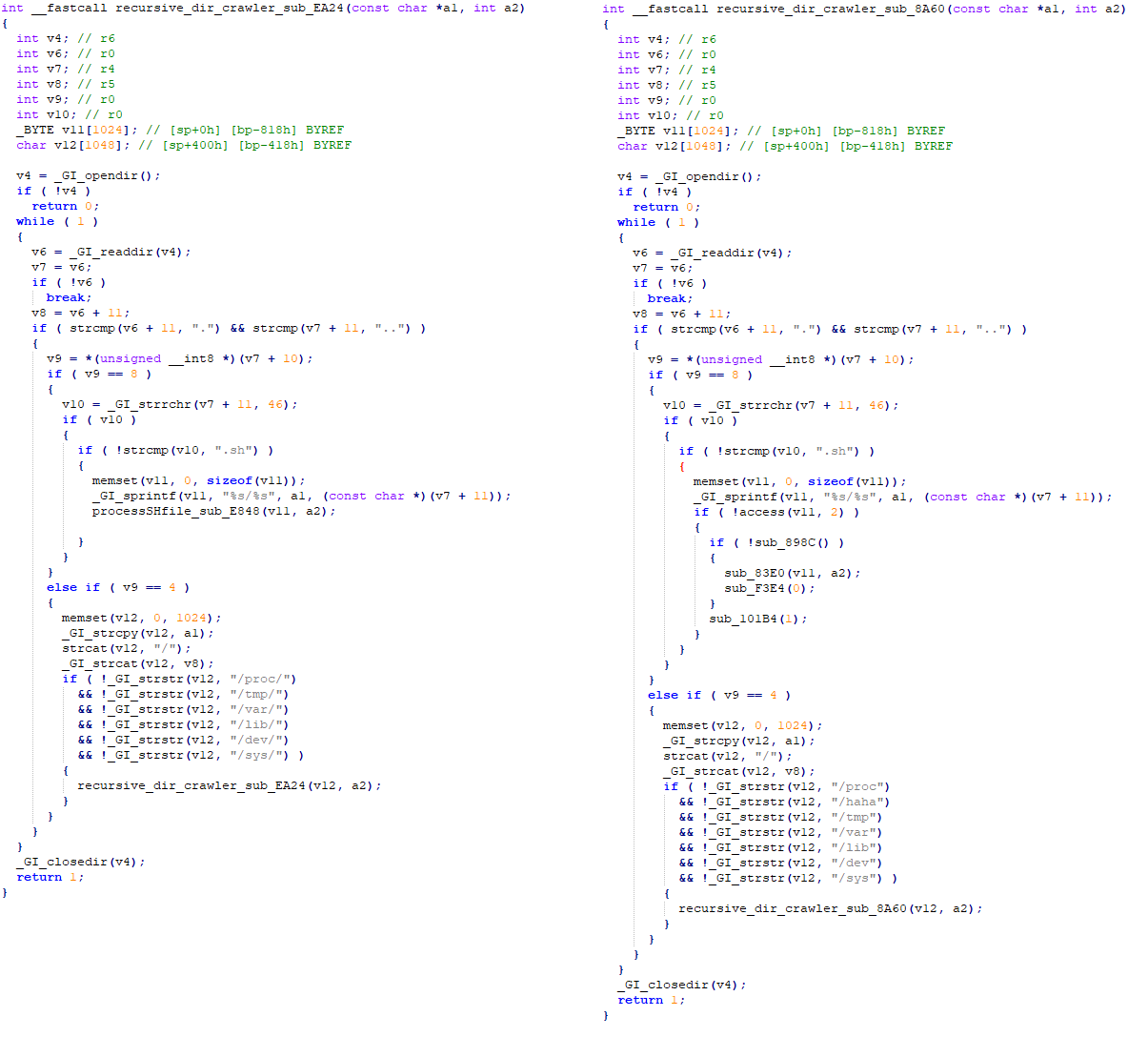

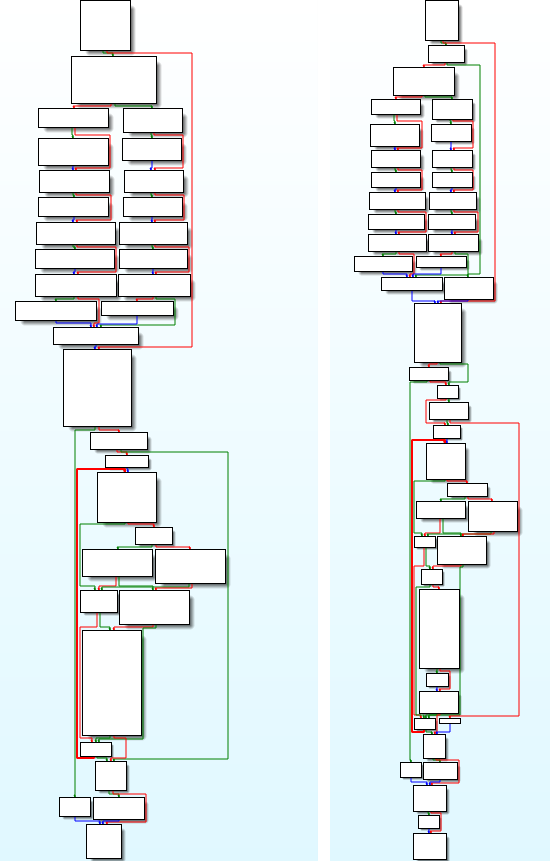

Malgré la réduction drastique des fonctionnalités, les bots Mozi ont persisté, ce qui témoigne d'une attaque délibérée et calculée. Notre analyse du kill switch montre un lien étroit entre le code source original du botnet et les binaires récemment utilisés, ainsi que l'utilisation des bonnes clés privées pour signer la charge utile de contrôle (voir la figure 2).

Cela nous amène à formuler l'hypothèse selon laquelle il y aurait deux origines potentielles à ce démantèlement : les créateurs du botnet Mozi ou les forces de l'ordre chinoises qui ont forcé la coopération des créateurs. Le ciblage séquentiel des bots en Inde, puis en Chine, suggère que le démantèlement a été effectué délibérément, un pays étant ciblé en premier et l'autre une semaine plus tard.

La disparition de l'un des botnets IoT les plus prolifiques est un cas fascinant de cyberjustice, qui nous fournit des informations techniques intéressantes sur la manière dont ces botnets sont créés, exploités et démantelés dans la nature. Nous continuons à enquêter sur cette affaire et publierons une analyse détaillée dans les mois à venir. Mais pour l'instant, la question reste entière : Qui a tué Mozi ?

Pour toute question concernant nos recherches publiées sur WeLiveSecurity, veuillez nous contacter à l'adresse threatintel@eset.com.

ESET Research propose des rapports privés de renseignements sur les APT et des flux de données. Pour toute question concernant ce service, visitez la page ESET Threat Intelligence.

IoCs

Fichiers

|

SHA-1 |

Filename |

Detection |

Description |

|

758BA1AB22DD37F0F9D6FD09419BFEF44F810345 |

mozi.m |

Linux/Mozi.A |

Original Mozi bot. |

|

9DEF707F156DD4B0147FF3F5D1065AA7D9F058AA |

ud.7 |

Linux/Mozi.C |

Mozi bot kill switch. |

Réseau

|

IP |

Domain |

Hosting provider |

First seen |

Details |

|

157.119.75[.]16 |

N/A |

AS135373 EFLYPRO-AS-AP EFLY NETWORK LIMITED |

2023-09-20 |

Kill switch hosting server |

Techniques ATT&CK de MITRE

Ce tableau a été construit en utilisant la version 13 du cadre ATT&CK de MITRE.

|

Tactic |

ID |

Name |

Description |

|

Resource Development |

Acquire Infrastructure: Virtual Private Server |

The Mozi kill switch operators rented a server at eflycloud.com to host the update files. The Mozi kill switch operators rented multiple servers that send payloads on BT-DHT networks. |

|

|

Initial Access |

Exploit Public-Facing Application |

The Mozi kill switch operators sent an update command to Mozi clients on a BT-DHT network. |

|

|

Persistence |

Boot or Logon Initialization Scripts: RC Scripts |

The kill switch creates multiple scripts, such as /etc/rc.d/rc.local, to establish persistence. |

|

|

Exfiltration |

Exfiltration Over Alternative Protocol: Exfiltration Over Unencrypted Non-C2 Protocol |

The kill switch sends an ICMP ping to the operator perhaps for the purpose of monitoring. |

|

|

Impact |

Service Stop |

The kill switch stops the SSH service and blocks access to it with iptables. |