Les chercheurs d'ESET ont identifié ce qui semble être une attaque de type "watering-hole" sur un site web d'actualités régionales qui diffuse des informations sur le Gilgit-Baltistan, une région contestée administrée par le Pakistan. Lorsqu'elle est ouverte sur un appareil mobile, la version urdu du site Hunza News offre aux lecteurs la possibilité de télécharger l'application Android Hunza News directement à partir du site web, mais l'application a des capacités d'espionnage malveillantes. Nous avons nommé ce logiciel espion inconnu Kamran en raison du nom de son paquet com.kamran.hunzanews. Kamran est un prénom courant au Pakistan et dans d'autres régions de langue ourdou ; en farsi, langue parlée par certaines minorités du Gilgit-Baltistan, il signifie chanceux ou chanceuse.

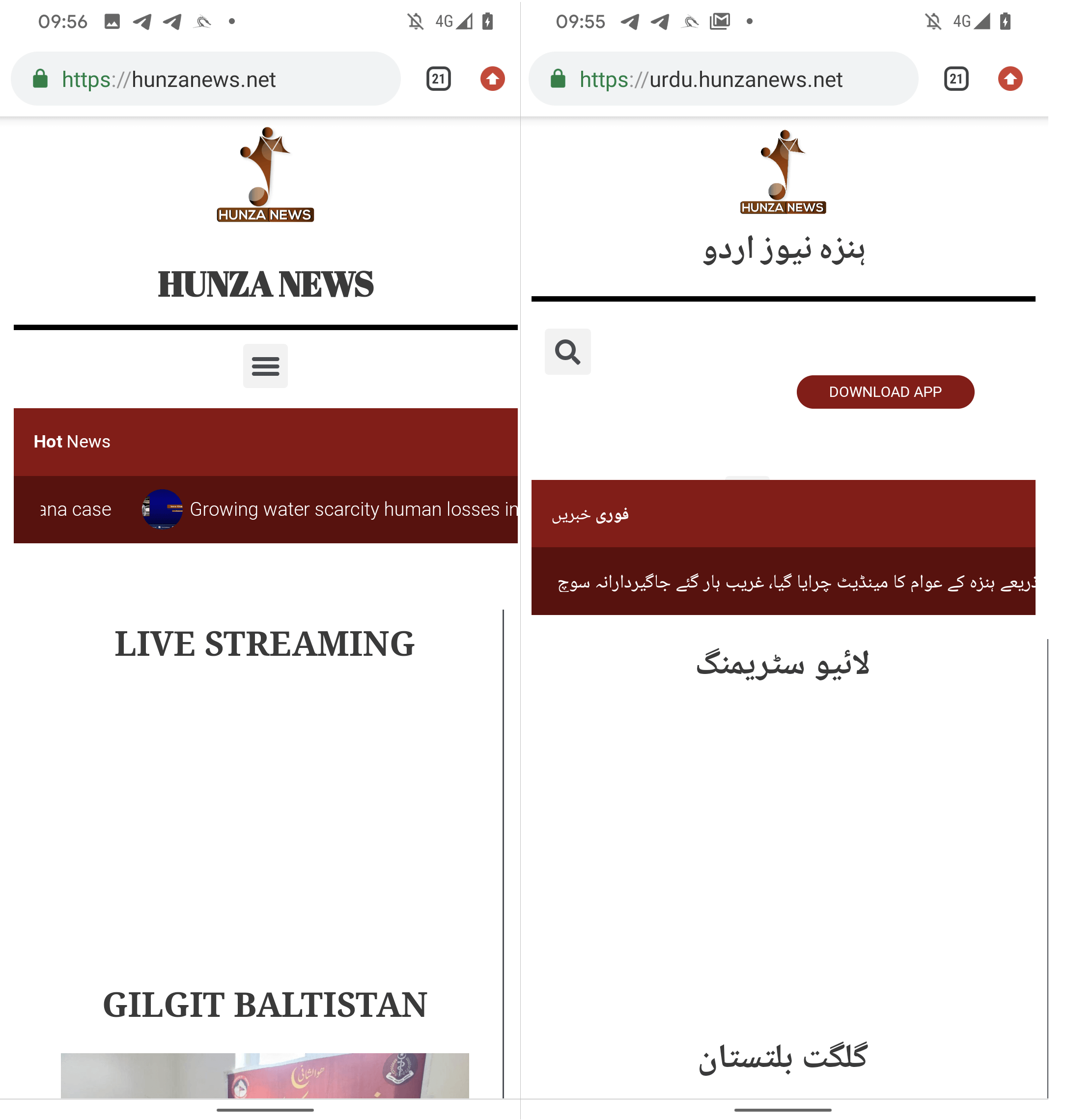

Le site web de Hunza News a des versions anglaise et ourdou ; la version mobile anglaise ne propose pas d'application à télécharger. La version mobile en anglais ne propose pas d'application à télécharger, mais la version mobile en ourdou propose de télécharger le logiciel espion Android. Il convient de mentionner que les versions anglaise et ourdou pour ordinateur de bureau proposent également le logiciel espion Android, bien qu'il ne soit pas compatible avec les systèmes d'exploitation des ordinateurs de bureau. Nous avons contacté le site web au sujet du logiciel malveillant Android. Cependant, nous n'avons reçu aucune réponse avant la publication de notre article de blog.

Points clés du rapport :

- Le logiciel espion Android, que nous avons baptisé Kamran, a été distribué via une possible attaque de type "watering-hole" sur le site web Hunza News.

- Le logiciel malveillant cible uniquement les utilisateurs parlant l'ourdou dans le Gilgit-Baltistan, une région administrée par le Pakistan.

- Le logiciel espion Kamran affiche le contenu du site web Hunza News et contient un code malveillant personnalisé.

- Nos recherches montrent qu'au moins 20 appareils mobiles ont été compromis.

Au lancement, l'application malveillante invite l'utilisateur à lui accorder des autorisations d'accès à diverses données. Si elle est acceptée, elle recueille des données sur les contacts, les événements du calendrier, les journaux d'appels, les informations de localisation, les fichiers de l'appareil, les messages SMS, les images, etc. Comme cette application malveillante n'a jamais été proposée par le Google Play store et qu'elle est téléchargée à partir d'une source non identifiée, appelée Inconnu par Google, l'utilisateur est invité à activer l'option d'installation d'applications provenant de sources inconnues pour l'installer.

L'application malveillante est apparue sur le site web entre le 7 janvier 2023 et le 21 mars 2023 ; le certificat de développeur de l'application malveillante a été émis le 10 janvier 2023. Au cours de cette période, des manifestations ont eu lieu au Gilgit-Baltistan pour diverses raisons : droits fonciers, problèmes fiscaux, pannes d'électricité prolongées et diminution des livraisons de blé subventionné. La région, représentée sur la carte de la figure 1, est placée sous l'autorité administrative du Pakistan et comprend la partie nord de la région du Cachemire, qui fait l'objet d'un différend entre l'Inde et le Pakistan depuis 1947 et entre l'Inde et la Chine depuis 1959.

Vue d'ensemble

Hunza News, qui tire probablement son nom du district ou de la vallée de Hunza, est un journal en ligne qui diffuse des informations sur la région du Gilgit-Baltistan.

La région, qui compte environ 1,5 million d'habitants, est célèbre pour la présence de certaines des plus hautes montagnes du monde, abritant cinq des célèbres "huit mille" (montagnes culminant à plus de 8 000 mètres au-dessus du niveau de la mer), notamment le K2, et est donc fréquemment visitée par les touristes internationaux, les trekkeurs et les alpinistes. En raison des manifestations qui ont eu lieu au printemps 2023 et de celles qui se dérouleront en septembre 2023, les États-Unis et le Canada ont émis des conseils de voyage pour cette région, et l'Allemagne a suggéré aux touristes de se tenir informés de la situation actuelle.

Le Gilgit-Baltistan est également un carrefour important en raison de la Karakoram Highway, la seule route carrossable reliant le Pakistan et la Chine, car elle permet à cette dernière de faciliter le commerce et le transit d'énergie en accédant à la mer d'Arabie. La partie pakistanaise de la route est actuellement en cours de reconstruction et d'amélioration ; les efforts sont financés à la fois par le Pakistan et la Chine. La route est souvent bloquée par des dégâts causés par les intempéries ou par des manifestations.

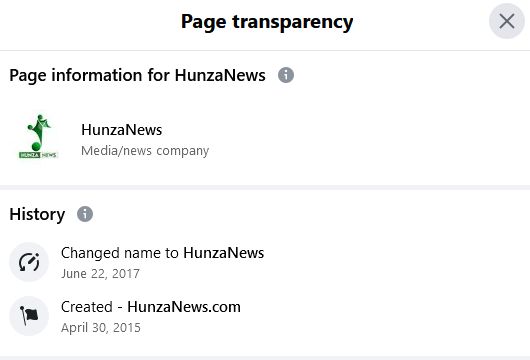

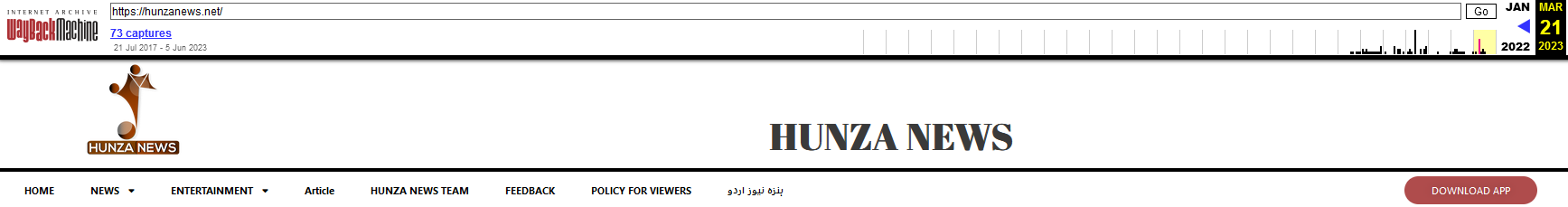

Le site web Hunza News propose du contenu en deux langues : L'anglais et l'ourdou. Avec l'anglais, l'ourdou a le statut de langue nationale au Pakistan, et au Gilgit-Baltistan, il sert de langue commune ou de langue passerelle pour les communications interethniques. Le domaine officiel de Hunza News est hunzanews.net, enregistré le22 mai 2017, et publie régulièrement des articles en ligne depuis lors, comme en témoignent les données d'Internet Archive pour hunzanews.net.

Avant 2022, ce journal en ligne utilisait également un autre domaine, hunzanews.com, comme l'indiquent les informations sur la transparence des pages sur la page Facebook du site (voir Figure 2) et les enregistrements d'Internet Archive de hunzanews.com, les données d'Internet Archive montrent également que hunzanews.com diffusait des nouvelles depuis 2013 ; par conséquent, pendant environ cinq ans, ce journal en ligne publiait des articles via deux sites web : hunzanews.net et hunzanews.com. Cela signifie également que ce journal en ligne est actif et gagne des lecteurs en ligne depuis plus de 10 ans.

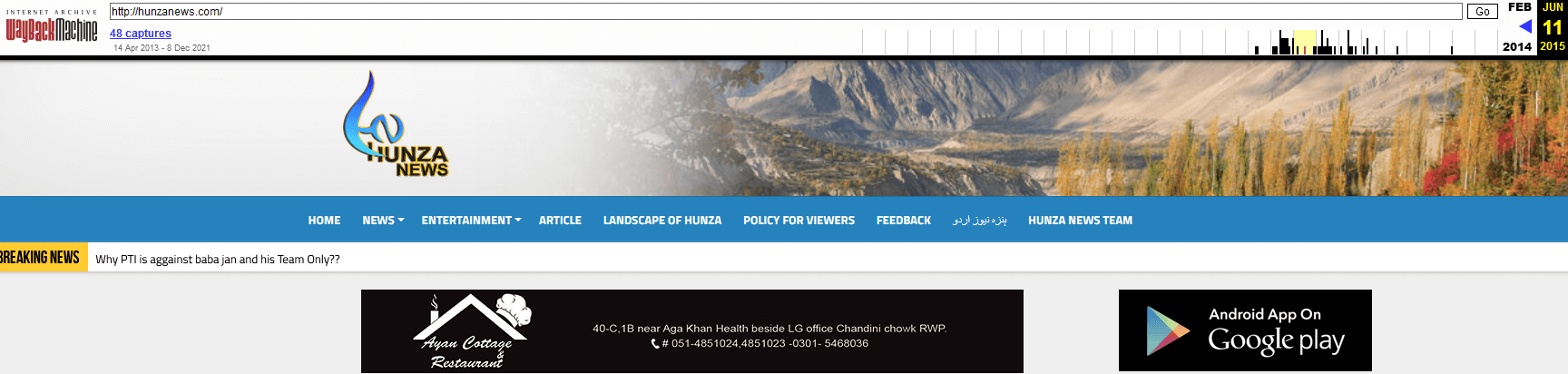

En 2015, hunzanews.com a commencé à fournir une application Android légitime, comme le montre la figure 3, qui était disponible sur le Google Play store. D'après les données disponibles, nous pensons que deux versions de cette application ont été publiées, aucune ne contenant de fonctionnalité malveillante. L'objectif de ces applications était de présenter le contenu du site web aux lecteurs de manière conviviale.

Au cours du second semestre 2022, le nouveau site hunzanews.net a fait l'objet de mises à jour visuelles, y compris la suppression de l'option de téléchargement de l'application Android sur Google Play. En outre, l'application officielle a été retirée de la boutique Google Play, probablement en raison de son incompatibilité avec les derniers systèmes d'exploitation Android.

Pendant quelques semaines, de décembre 2022 au moins jusqu'au 7 janvier 2023, le site web n'offrait aucune option de téléchargement de l'application mobile officielle, comme le montre la figure 4.

Sur la base des enregistrements d'Internet Archive, il est évident qu'au moins depuis le 21 mars 2023, le site web a réintroduit l'option pour les utilisateurs de télécharger une application Android, accessible via le bouton TÉLÉCHARGER APP, comme le montre la figure 5. Il n'y a pas de données pour la période comprise entre le7 janvier et le21 mars 2023, qui pourraient nous aider à déterminer la date exacte de la réapparition de l'application sur le site web.

En analysant plusieurs versions du site web, nous sommes tombés sur quelque chose d'intéressant : la consultation du site web dans un navigateur de bureau dans l'une ou l'autre des versions linguistiques de Hunza News - anglais(hunzanews.net) ou urdu(urdu.hunzanews.net) - affiche de manière évidente le bouton TÉLÉCHARGER L'APP en haut de la page web. L'application téléchargée est une application native Android qui ne peut pas être installée sur un ordinateur de bureau et le compromettre.

Toutefois, sur un appareil mobile, ce bouton est exclusivement visible sur la variante en langue ourdou(urdu.hunzanews.net), comme le montre la figure 6.

Avec un degré de confiance élevé, nous pouvons affirmer que l'application malveillante cible spécifiquement les utilisateurs parlant l'ourdou qui accèdent au site web via un appareil Android. L'application malveillante est disponible sur le site web depuis le premier trimestre 2023.

Un clic sur le bouton DOWNLOAD APP déclenche un téléchargement à partir de https://hunzanews[.]net/wp-content/uploads/apk/app-release.apk. Comme cette application malveillante n'a jamais été proposée par le magasin Google Play et qu'elle est téléchargée à partir d'un site tiers, l'utilisateur est prié d'activer l'option par défaut d'Android permettant d'installer des applications de sources inconnues.

L'application malveillante, appelée Hunza News, est un logiciel espion précédemment inconnu que nous avons nommé Kamran et qui est analysé dans la section Kamran ci-dessous.

ESET Research a contacté Hunza News au sujet de Kamran. Avant la publication de notre article de blog, nous n'avons reçu aucune forme de commentaire ou de réponse de la part du site web.

Victimologie

Sur la base des résultats de nos recherches, nous avons pu identifier au moins 22 smartphones compromis, dont cinq sont situés au Pakistan.

Kamran

Kamran est un logiciel espion Android non documenté qui se caractérise par une composition de code unique, distincte des autres logiciels espions connus. ESET détecte ce logiciel espion sous le nom de Android/Spy.Kamran.

Nous n'avons identifié qu'une seule version d'une application malveillante contenant Kamran, celle qui peut être téléchargée à partir du site Web Hunza News. Comme nous l'avons expliqué dans la section "Vue d'ensemble", nous ne sommes pas en mesure de préciser la date exacte à laquelle l'application a été placée sur le site Hunza News. Toutefois, le certificat de développeur associé (empreinte SHA-1 : DCC1A353A178ABF4F441A5587E15644A388C9D9C), utilisé pour signer l'application Android, a été délivré le10 janvier 2023. Cette date permet de déterminer la date la plus proche à laquelle l'application malveillante a été créée.

En revanche, les applications légitimes de Hunza News qui étaient auparavant disponibles sur Google Play étaient signées avec un certificat de développeur différent (empreinte SHA-1 : BC2B7C4DF3B895BE4C7378D056792664FCEEC591). Ces applications propres et légitimes ne présentent aucune similitude de code avec l'application malveillante identifiée.

Au lancement, Kamran invite l'utilisateur à accorder des autorisations pour accéder à diverses données stockées sur l'appareil de la victime, telles que les contacts, les événements du calendrier, les journaux d'appels, les informations de localisation, les fichiers de l'appareil, les messages SMS et les images. Il présente également une fenêtre d'interface utilisateur offrant des options pour visiter les comptes de médias sociaux de Hunza News et pour sélectionner la langue anglaise ou urdu pour le chargement du contenu de hunzanews.net, comme le montre la figure 7.

Si les autorisations susmentionnées sont accordées, le logiciel espion Kamran recueille automatiquement les données sensibles de l'utilisateur, notamment les suivantes

- Les messages SMS

- la liste des contacts

- journaux d'appels

- les événements du calendrier

- localisation de l'appareil

- liste des applications installées

- messages SMS reçus

- informations sur l'appareil

- images

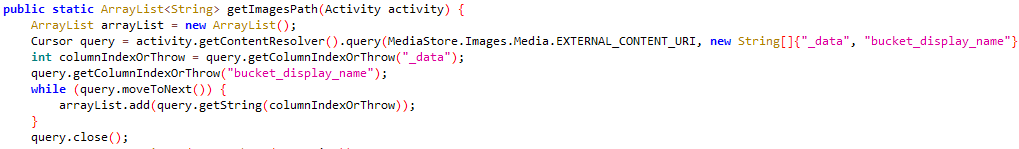

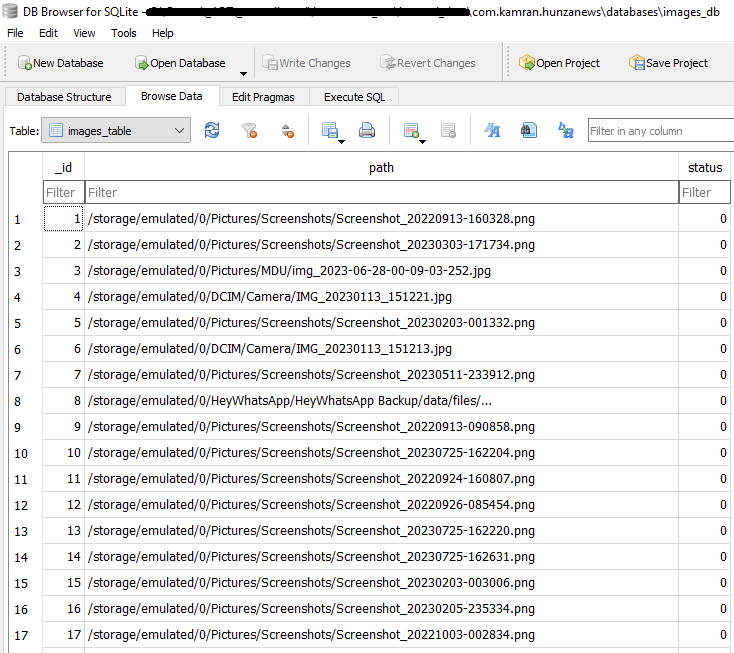

Il est intéressant de noter que Kamran identifie les fichiers images accessibles sur l'appareil (comme le montre la figure 8), obtient les chemins d'accès à ces images et stocke ces données dans une base de données images_db, comme le montre la figure 9. Cette base de données est stockée dans la mémoire interne du logiciel malveillant.

Tous les types de données, y compris les fichiers d'images, sont téléchargés vers un serveur de commande et de contrôle (C&C) codé en dur. Il est intéressant de noter que les opérateurs ont choisi d'utiliser Firebase, une plateforme web, comme serveur C&C : https://[EXPURGÉ].firebaseio[.]com. Le serveur C&C a été signalé à Google, car la plateforme est fournie par cette société technologique.

Il est important de noter que le logiciel malveillant ne dispose pas de capacités de contrôle à distance. Par conséquent, les données de l'utilisateur sont exfiltrées via HTTPS vers le serveur C&C de Firebase uniquement lorsque l'utilisateur ouvre l'application ; l'exfiltration des données ne peut pas s'effectuer en arrière-plan lorsque l'application est fermée. Kamran ne dispose d'aucun mécanisme permettant de savoir quelles données ont été exfiltrées, de sorte qu'il envoie sans cesse les mêmes données, ainsi que toute nouvelle donnée répondant à ses critères de recherche, à son C&C.

Conclusion

Kamran est un logiciel espion Android inconnu jusqu'à présent qui cible les personnes parlant l'ourdou dans la région du Gilgit-Baltistan. Nos recherches indiquent que l'application malveillante contenant Kamran a été distribuée depuis au moins 2023 via ce qui est probablement une attaque de point d'eau sur un journal local en ligne nommé Hunza News.

Kamran présente une base de code unique, distincte des autres logiciels espions Android, ce qui empêche de l'attribuer à un groupe connu de menaces persistantes avancées (APT).

Cette étude montre également qu'il est important de réitérer l'importance de télécharger des applications exclusivement à partir de sources officielles et fiables.

Pour toute question concernant nos recherches publiées sur WeLiveSecurity, veuillez nous contacter à l'adresse threatintel@eset.com.

ESET Research propose des rapports privés de renseignements sur les APT et des flux de données. Pour toute question sur ce service, visitez la page ESET Threat Intelligence.

IoCs

Fichiers

|

SHA-1 |

Package name |

Detection |

Description |

|

0F0259F288141EDBE4AB2B8032911C69E03817D2 |

com.kamran.hunzanews |

Android/Spy.Kamran.A |

Kamran spyware. |

Réseau

|

IP |

Domain |

Hosting provider |

First seen |

Details |

|

34.120.160[.]131 |

[REDACTED].firebaseio[.]com |

Google LLC |

2023-07-26 |

C&C server. |

|

191.101.13[.]235 |

hunzanews[.]net |

Domain.com, LLC |

2017-05-22 |

Distribution website. |

Techniques ATT&CK de MITRE

Ce tableau a été construit en utilisant la version 13 du cadre ATT&CK de MITRE.

|

Tactic |

ID |

Name |

Description |

|

Discovery |

Software Discovery |

Kamran spyware can obtain a list of installed applications. |

|

|

File and Directory Discovery |

Kamran spyware can list image files on external storage. |

||

|

System Information Discovery |

Kamran spyware can extract information about the device, including device model, OS version, and common system information. |

||

|

Collection |

Data from Local System |

Kamran spyware can exfiltrate image files from a device. |

|

|

Location Tracking |

Kamran spyware tracks device location. |

||

|

Protected User Data: Calendar Entries |

Kamran spyware can extract calendar entries. |

||

|

Protected User Data: Call Logs |

Kamran spyware can extract call logs. |

||

|

Protected User Data: Contact List |

Kamran spyware can extract the device’s contact list. |

||

|

Protected User Data: SMS Messages |

Kamran spyware can extract SMS messages and intercept received SMS. |

||

|

Command and Control |

Application Layer Protocol: Web Protocols |

Kamran spyware uses HTTPS to communicate with its C&C server. |

|

|

Web Service: One-Way Communication |

Kamran uses Google’s Firebase server as its C&C server. |

||

|

Exfiltration |

Exfiltration Over C2 Channel |

Kamran spyware exfiltrates data using HTTPS. |