Juste au moment où nous nous remettions de l'attaque de la chaîne d'approvisionnement de SolarWinds, nous voyons le logiciel de gestion informatique de Kaseya, couramment utilisé dans les environnements de fournisseurs de services gérés (MSP), frappé par une autre attaque dans une série de piratages de la chaîne d'approvisionnement. Comme pour l'incident de SolarWinds, cette dernière attaque utilise un processus de diffusion de logiciels malveillants en deux étapes, en passant par la porte arrière des environnements technologiques. Contrairement à SolarWinds, les cybercriminels à l'origine de cette attaque avaient apparemment en vue un gain monétaire plutôt que le cyberespionnage, et ont fini par implanter un ransomware tout en exploitant la relation de confiance entre Kaseya et ses clients.

Les chercheurs en sécurité d'ESET surveillent ce rançongiciel, qui est généralement attribué au gang REvil dont les produits de sécurité d'ESET détectent le logiciel malveillant Sodinokibi. Notre analyse préliminaire confirme cette attribution.

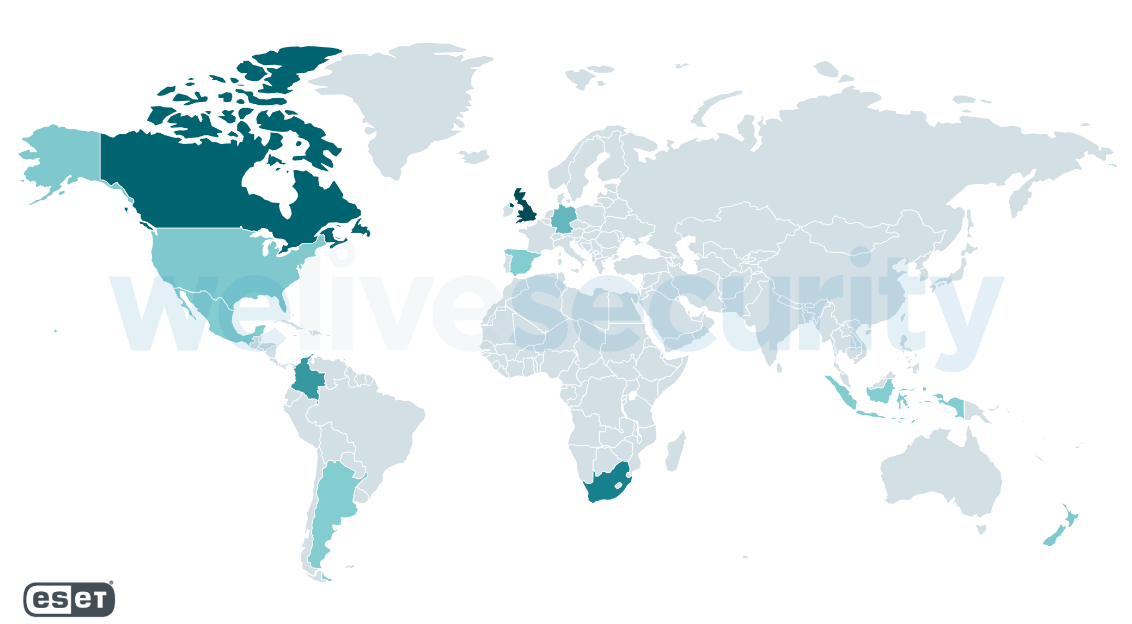

Figure 1. Victimes par pays

ESET a ajouté la détection de cette variante du rançongiciel en tant que trojan Win32/Filecoder.Sodinokibi.N le 2 juillet à 15h22 (EDT ; UTC-04:00). Cette détection inclut à la fois le corps principal du ransomware, ainsi que les DLL qu'il charge latéralement. La télémétrie d'ESET montre que la majorité des rapports proviennent du Royaume-Uni, d'Afrique du Sud, du Canada, d'Allemagne, des États-Unis et de Colombie.

Kaseya, pour sa part, s'est empressé de trier l'incident et a envoyé des notifications aux personnes potentiellement affectées en leur conseillant d'arrêter immédiatement les serveurs VSA sur site potentiellement affectés.

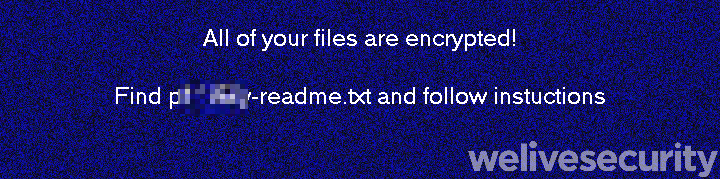

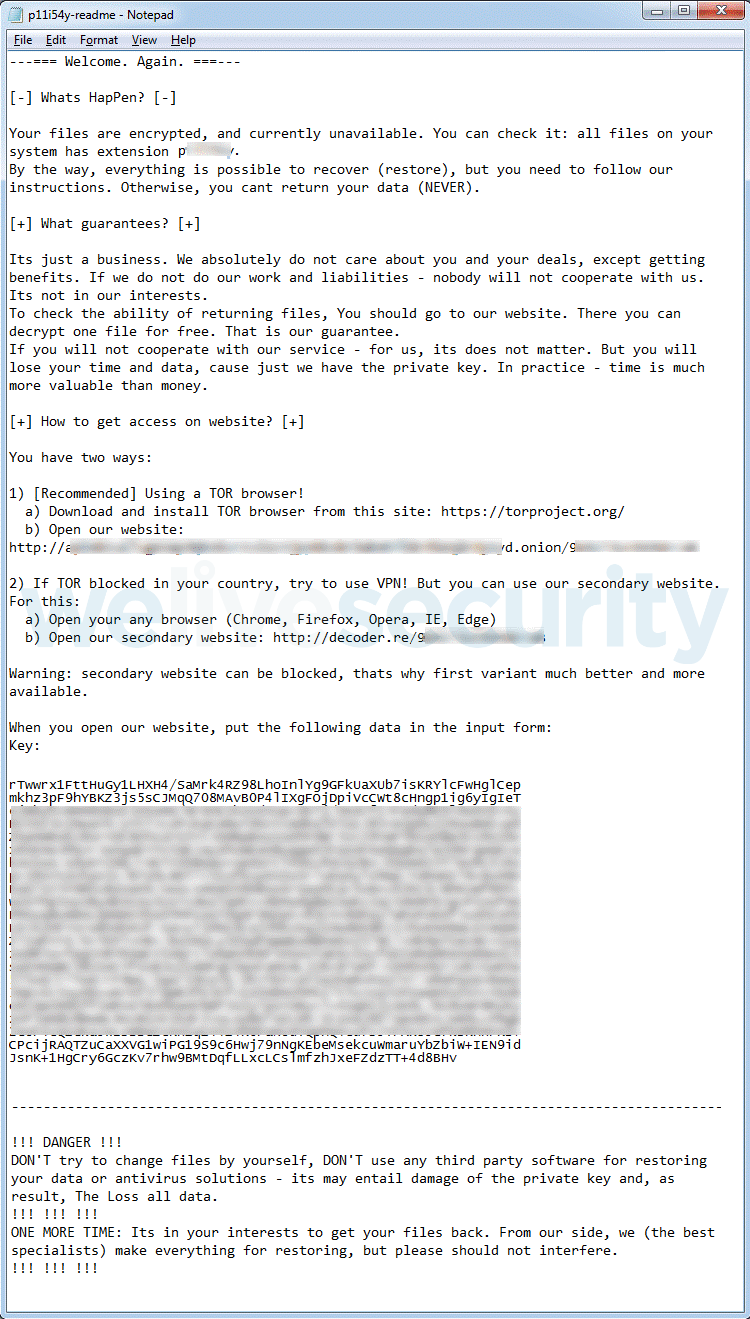

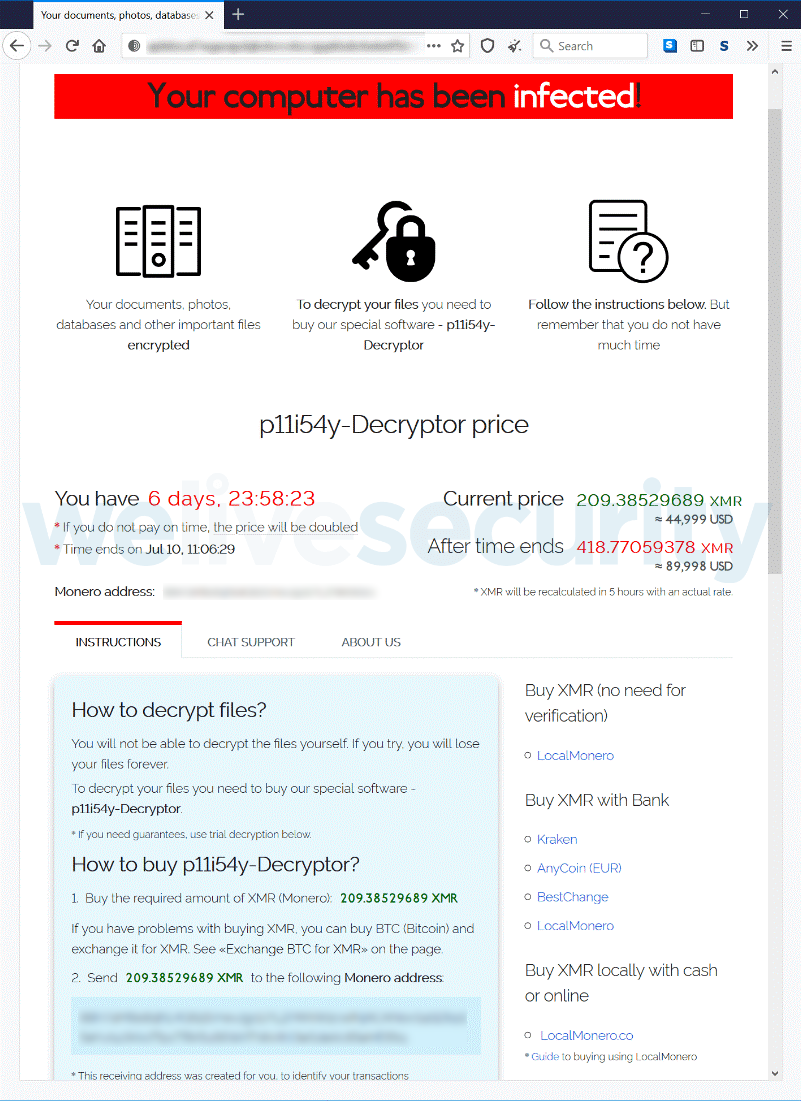

Ce conseil ne pouvait pas venir trop tôt. Une fois le serveur infesté, le logiciel malveillant ferme l'accès administratif et commence à crypter les données, ce qui est le précurseur du cycle complet de l'attaque par rançongiciel. Une fois le processus de chiffrement complété, le fond d'écran du système se transforme en une image similaire à celle de la Figure 2, et la note de rançon à laquelle elle fait référence ressemble à la Figure 3, si la victime la cherche et l'ouvre.

Figure 2. Le fond d'écran du système est modifié en une image semblable à celle-ci. (La deuxième image a été recadrée pour une meilleure lisibilité).

La première partie du nom du fichier « readme » est aléatoire.

Figure 3. La note de rançon (nous avons enveloppé le texte pour en faciliter la lecture).

Selon un rapport, des centaines d'organisations ont maintenant des données cryptées en leur sein, et se démènent pour les contenir et informer les équipes informatiques afin qu'elles agissent rapidement.

Figure 4. La page vers laquelle les victimes sont redirigées

Bien que des fournisseurs tels qu’ESET détectent ces logiciels malveillants, il y a eu un décalage entre le moment où les serveurs touchés ont été frappés par les attaques et celui où les équipes d'assistance et les logiciels ont pu réagir, ce qui fait que les premières infestations ont eu le temps de faire leurs dégâts.

Les informations sont diffusées à plusieurs endroits, notamment par le secteur de la sécurité qui se mobilise, en temps réel, pour aider les clients par tous les moyens possibles.

Si vous avez des serveurs susceptibles d'être affectés, il est essentiel de suivre les informations au fur et à mesure qu'elles émergent et de fermer les machines potentiellement vulnérables, ou du moins de les isoler du réseau jusqu'à ce que davantage d'informations soient disponibles. Kaseya publie également des mises à jour régulières sur son site Web.

Indicateurs de compromission (IoCs)

Les fichiers suivants sont associés au rançongiciel Win32/Filecoder.Sodinokibi.N :

| Filename | SHA-256 hash | ESET detection name |

|---|---|---|

| agent.exe | D55F983C994CAA160EC63A59F6B4250FE67FB3E8C43A388AEC60A4A6978E9F1E | Win32/Filecoder.Sodinokibi.N |

| mpsvc.dll | E2A24AB94F865CAEACDF2C3AD015F31F23008AC6DB8312C2CBFB32E4A5466EA2 | Win32/Filecoder.Sodinokibi.N |

| mpsvc.dll | 8DD620D9AEB35960BB766458C8890EDE987C33D239CF730F93FE49D90AE759DD | Win32/Filecoder.Sodinokibi.N |