Des millions d'appareils pourraient être vulnérables à l'empoisonnement du cache du système de noms de domaine (DNS) et aux attaques d'exécution de code à distance en raison des sept failles de sécurité du dnsmasq, logiciel de transfert et de mise en cache du DNS que l'on trouve couramment dans les smartphones, les ordinateurs de bureau, les serveurs, les routeurs et autres appareils de l'Internet des objets, selon la société de sécurité israélienne JSOF, qui a découvert les failles de sécurité.

Appelées collectivement DNSpooq, les vulnérabilités de l'utilitaire open-source affectent une variété de dispositifs et de micrologiciels, y compris ceux fabriqués par certaines des plus grandes entreprises technologiques mondiales.

« Certaines des vulnérabilités de DNSpooq permettent l'empoisonnement du cache DNS et l'une des vulnérabilités de DNSpooq pourrait permettre l'exécution d'un code à distance qui pourrait permettre le rachat de nombreuses marques de routeurs domestiques et d'autres équipements de réseau, avec des millions d'appareils touchés, et plus d'un million de cas directement exposés à l'Internet », avertit JSOF. Selon Shodan, près de 1,2 million de serveurs dnsmasq sont exposés à l'internet, avec des dispositifs encore plus vulnérables confinés aux réseaux internes mais également à risque.

DE LECTURE CONNEXES : Attaques DNS : comment celles‑ci essaient de vous diriger vers de fausses pages

Les chercheurs ont identifié pas moins de 40 fournisseurs qui utilisent dnsmasq dans une large gamme de produits et dans divers micrologiciels et logiciels. La liste comprend de grands noms tels que Cisco, Asus AT&T, Comcast, Siemens, Dell, Linksys, Qualcomm, Motorola et IBM, pour n'en citer que quelques-uns. La question de savoir si et dans quelle mesure les appareils sont concernés dépend de la manière dont ils utilisent dnsmasq.

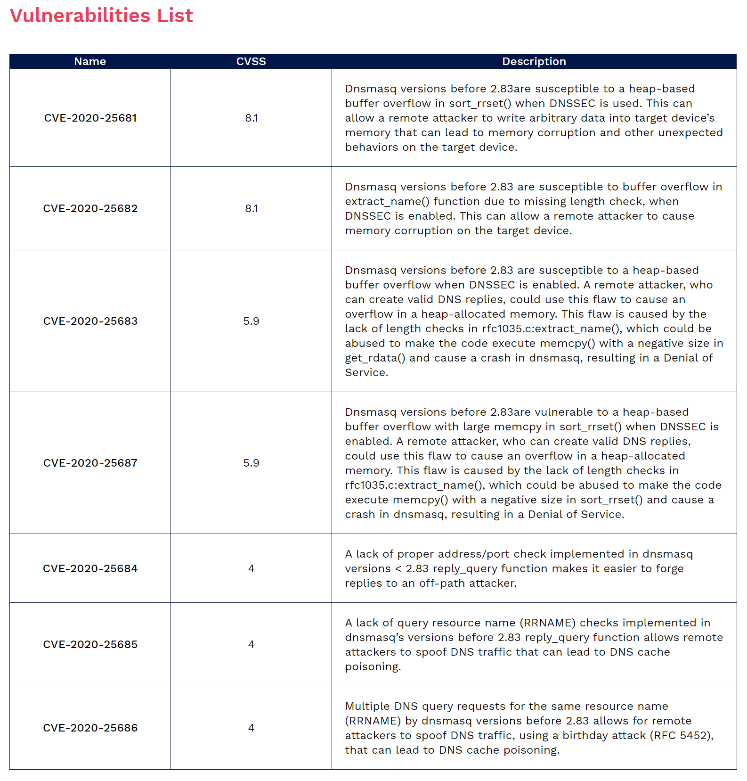

DNSpooq comprend sept vulnérabilités réparties en deux groupes : trois qui pourraient permettre des attaques par empoisonnement du cache DNS et quatre vulnérabilités par débordement de mémoire tampon, dont l'une pourrait conduire à l'exécution de code à distance et à la prise de contrôle des appareils.

Un aperçu des vulnérabilités de DNSpooq (source : JSOF)

« L'impact de l'empoisonnement du cache DNS du serveur de transfert DNS de l'équipement de routage peut potentiellement conduire à différents types de fraude si les utilisateurs croient qu'ils naviguent vers un site Web mais sont en fait routés vers un autre », ont déclaré les chercheurs. Ils ont ajouté que chaque appareil susceptible d'être empoisonné par le DNS cache pourrait également être pris par un attaquant.

Bien que les bogues de sécurité présentent un risque limité, une fois enchaînés et combinés, ils pourraient également être utilisés pour mener des attaques par déni de service distribué (DDoS) ainsi que des attaques par vers qui pourraient propager des logiciels malveillants entre les appareils et les réseaux.

Les chercheurs ont révélé les vulnérabilités en août 2020 et ont rendu publique leur découverte après la fin de l'embargo ce mois-ci. Tout en soulignant un certain nombre de contournements dans son white paper technique sur DNSpooq, le JSOF a conseillé à tous d'appliquer le meilleur "antidote" - la mise à jour vers la version 2.83 de dnsmasq. Dans l'intervalle, plusieurs fournisseurs ont publié leurs avis, mesures d'atténuation, solutions de contournement et correctifs respectifs, qui sont désormais répertoriés sur le site web du CERT Coordination Center de l'université Carnegie Mellon. La Cybersecurity and Infrastructure Security Agency (CISA) avait également quelques conseils à partager avec les organisations qui utilisent des produits vulnérables.

En juin 2020, JSOF a découvert et divulgué 19 vulnérabilités de sécurité qui ont été collectivement baptisées Ripple20 et dont on a constaté qu'elles affectaient une bibliothèque logicielle TCP/IP populaire utilisée par des millions de dispositifs connectés.