Au cours des dernières années, des centaines de millions de foyers sont devenus plus intelligents et connectés à Internet grâce à l'un des appareils d'aide à domicile les plus populaires. Malgré les efforts de certains fournisseurs pour développer ces appareils en gardant la sécurité à l'esprit, l'équipe de recherche d'ESET Smart Home a découvert que même le populaire Amazon Echo - le matériel original d'Amazon Alexa - était ouvert aux vulnérabilités Key Reinstallation Attack (KRACK). Ce fut également le cas pour au moins une génération de lecteurs électroniques Amazon Kindle largement utilisés.

Toutes les failles identifiées ont été signalées à l'équipe de sécurité d'Amazon, qui les a ensuite corrigées.

Les attaques KRACK

En 2017, deux chercheurs belges, Mathy Vanhoef et Frank Piessens, ont fait une révélation surprenante. Ils avaient trouvé de sérieuses faiblesses dans la norme WPA2, un protocole qui, à l'époque, sécurisait pratiquement tous les réseaux Wi-Fi modernes. Comme décrit dans leur article, les attaques de KRACK visaient principalement la poignée de main quadruple - un mécanisme utilisé à deux fins : confirmer que le client et le point d'accès possèdent les bonnes informations d'identification et négocier la clé utilisée pour chiffrer le trafic.

L'équipe de Vanhoef a découvert qu'un adversaire pouvait tromper un dispositif victime et l'amener à réinitialiser la clé par paire utilisée dans la session en cours (ce n'est pas le mot de passe Wi-Fi) en créant et rejouant des messages cryptographiques de poignée de main. En exploitant cette faille, un attaquant est capable de reconstruire progressivement le flux XOR de chiffrement et de renifler ensuite le trafic réseau de la victime.

Quel était le problème d’Alexa?

Même deux ans plus tard, de nombreux appareils compatibles Wi-Fi sont encore vulnérables aux attaques KRACK. Comme l'a démontré l'équipe de recherche d'ESET Smart Home, cela comprenait plusieurs appareils Amazon. Amazon ayant vendu des dizaines de millions d'Amazon Echos rien qu'aux États-Unis et des dizaines de millions d'Amazon Kindles, cela représentait un risque considérable pour la sécurité.

Dans le cadre de nos recherches, nous avons testé la 1ère génération d'Amazon Echo (matériel original d'Amazon Alexa) et la 8ème génération d'Amazon Kindle. Nos expériences se sont principalement concentrées sur la résilience des dispositifs contre les différentes attaques KRACK, en utilisant les scripts mis à disposition par l'équipe de Vanhoef.

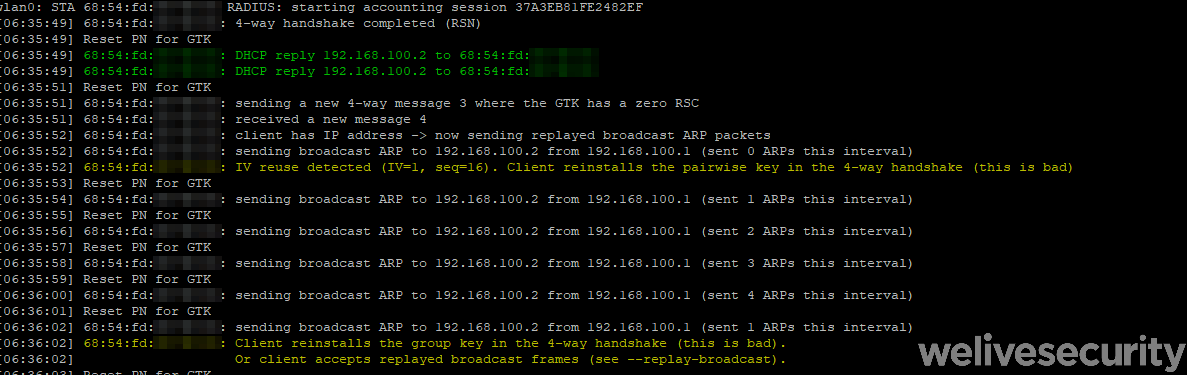

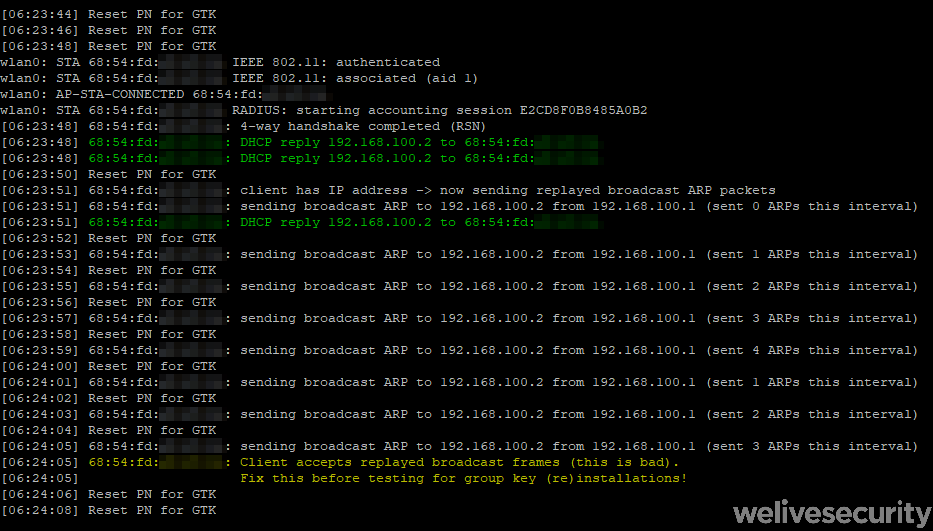

Les appareils Echo 1ère génération et Amazon Kindle 8e génération se sont avérés vulnérables à deux vulnérabilités KRACK. En utilisant les scripts de Vanhoef, nous avons pu reproduire la réinstallation de la clé de cryptage par paire (PTK-TK) dans le four-way handshake (CVE-2017-13077) et la réinstallation de la clé de groupe (GTK) dans le four-way handshake (CVE-2017-13078).

Ces vulnérabilités sont assez graves car elles permettent à un attaquant de le faire :

- rejouer d'anciens paquets pour exécuter une attaque DoS, perturber la communication réseau ou rejouer l'attaque;

- déchiffrer toute donnée ou information transmise par la victime;

- en fonction de la configuration du réseau : forger des paquets de données, faire en sorte que l'appareil rejette des paquets ou même injecter de nouveaux paquets;

- intercepter des informations sensibles telles que des mots de passe ou des cookies de session.

Amazon home assistant était également vulnérable à une autre vulnérabilité du réseau, sans rapport avec KRACK : une attaque de rediffusion - une attaque de réseau dans laquelle une transmission de diffusion valide est répétée frauduleusement et ensuite acceptée par l'appareil cible. Il s'agit d'une attaque de bas niveau dont un adversaire peut abuser pour lancer une attaque par déni de service (DoS) ou collecter des paquets pour une cryptoanalyse future ou une attaque par force brute.

Rapports et correctifs

La recherche ESET a rapporté toutes les vulnérabilités identifiées dans Echo et Kindle à Amazon le 23 octobre 2018 et a reçu la confirmation du problème à la même date. Le 8 janvier 2019, ESET a reçu la confirmation que l'équipe de sécurité d'Amazon avait reproduit les problèmes signalés, préparé des correctifs et les distribuerait aux utilisateurs dans les semaines à venir.

Pour corriger les vulnérabilités CVE-2017-13077 et CVE-2017-13078 sur plusieurs millions d'appareils Echo 1ère génération et Amazon Kindle 8ème génération, Amazon a publié et distribué une nouvelle version du wpa_supplicant - une application logicielle sur le périphérique client responsable de l'authentification correcte sur le réseau Wi-Fi.

Conclusion

L'équipe de recherche d'ESET Smart Home a découvert que les appareils Amazon Echo de 1ère génération et Amazon Kindle de 8ème génération étaient sensibles à diverses attaques KRACK. Nous avons signalé tous les problèmes identifiés au fabricant pour correction.

Il est à noter que les attaques KRACK - comme toute autre attaque contre les réseaux Wi-Fi - nécessitent une grande proximité pour être efficaces. Cela signifie que l'attaquant et les dispositifs de la victime doivent tous deux être à portée du même réseau radio Wi-Fi pour que le compromis ait lieu.

Les attaques contre Amazon - et probablement d'autres - dispositifs sont également peu susceptibles d'affecter de manière significative la sécurité des informations envoyées sur le réseau. Ceci est dû au fait que la plupart des données sensibles sont protégées par des mesures de sécurité supplémentaires en plus du cryptage standard WPA/WPA2, à savoir le cryptage HTTPS utilisant le cryptage TLS.

Les exploits décrits ci-dessus n'affectent que la sécurité du WPA/WPA2. En cas de succès, l'effet serait similaire à celui d'une victime utilisant un réseau Wi-Fi non protégé. Par conséquent, l'impact pratique concernerait principalement les données qui ne sont pas correctement protégées par d'autres couches du réseau telles que TLS - ou lorsqu'elles sont combinées à d'autres exploits - et dépassent le cadre de cet article.

Dans tous les cas, nous conseillons à tous les utilisateurs d'Amazon de vérifier - via leur application Echo et leurs paramètres Kindle - qu'ils utilisent les derniers micrologiciels Echo et Kindle.

Remerciements au spécialiste de la sensibilisation à la sécurité d'ESET Ondrej Kubovič, pour son aide avec cet article.