Les amateurs de TV coréenne devraient se méfier d'une campagne en cours propageant un logiciel malveillant via les sites de torrent, en utilisant des films sud-coréens et des émissions de télévision comme appât. Le logiciel malveillant permet à l'attaquant de raccorder l'ordinateur compromis à un botnet et de le contrôler à distance.

Le malware est une version modifiée d'une backdoor (ou porte dérobée) publiquement disponible, appelée GoBot2. Les modifications au code source sont des techniques d'évasion principalement spécifiques de la Corée du Sud, qui sont décrites en détail dans ce blogpost. En raison de l’emphase sur la Corée du Sud dans cette campagne, nous avons appelé GoBotKR cette variante de Win64/GoBot2.

Selon la télémétrie d’ESET, GoBotKR a été actif depuis le mars de 2018. On compte des centaines de détections, la Corée du Sud étant le pays le plus affecté (80 %), suivi par la Chine (10 %) et Taiwan (5 %).

Distribution

GoBotKR s'est étendu via les sites de torrent sud-coréens et chinois, en prétendant être des films coréens et les émissions de télévision ainsi que quelques jeux.

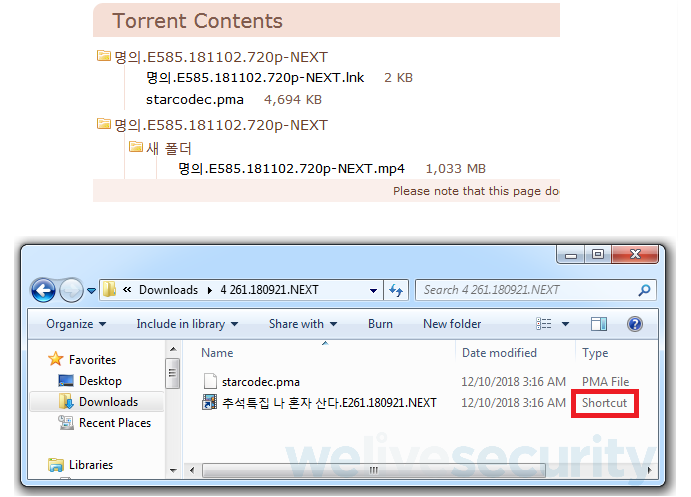

Les attaquants derrière cette campagne essaient de duper des utilisateurs à exécuter le logiciel malveillant, en piégeant le contenu de torrents pour y inclure ce malware, tout en utilisant de faux noms de fichiers, extensions et icônes. Notre analyse montre que les torrents se faisant passer pour des films ou émissions de télévision contiennent généralement les types de dossiers suivants :

- Le dossier MP4 attendu

- Un exécutable malveillant masqué comme un fichier archivé PMA avec un nom de fichier imitant des installateurs codés différents

- Un dossier LNK malveillant avec un nom de fichier et une icône rappelant le fichier vidéo attendu par les utilisteurs.

La figure 1 montre des exemples de contenus de torrent de cette campagne malveillante.

Figure 1. Les contenus de quelques torrents livrant le logiciel malveillant (la vidéo MP4 n’apparait pas sur la deuxième capture d’écran). Le logiciel malveillant est exécuté par un dossier LNK avec une icône et nom de fichier trompeur

Donc, comment les utilisateurs sont-ils compromis précisément?

L'ouverture directe du fichier MP4 prévu n'entraînera aucune action malveillante. Le problème ici est que le fichier MP4 est souvent caché dans un autre répertoire, et les utilisateurs peuvent rencontrer le fichier LNK malveillant qui l'imite en premier. Le fait que l'extension du fichier LNK ne s'affiche normalement pas dans l'Explorateur Windows, comme le montre la deuxième capture d'écran de la Figure 1, dans le fichier portant le nom coréen, augmente encore les chances que les utilisateurs tombent dans le panneau.

Un clic sur le fichier LNK trompeur exécute le logiciel malveillant. Cependant, il ouvre également le fichier prévu (en l'occurrence une vidéo), donnant aux victimes peu de raisons de soupçonner le problème.

Le renommage du fichier EXE malveillant en fichier PMA est aussi probablement fait pour éviter de soulever des soupçons de la part des victimes potentielles. Nous avons également vu cette technique utilisant les jeux comme leurre, arborant des noms de fichiers et des extensions pertinentes pour le jeu.

Au cours de notre enquête, nous avons vu les noms de fichiers suivants utilisés pour les exécutables malveillants : starcodec.pma, WedCodec.pma et Codec.pma (déguisement de film/TV) et leak.dll (déguisement de jeu). Le nom « starcodec » imite le codec coréen Starcodec.

Capacités

GoBotKR a été construit sur la base d'une porte dérobée nommée GoBot2, dont le code source est disponible publiquement depuis mars 2017. La version originale et la version modifiée sont écrites en GoLang, aussi connu sous le nom de Go. Bien qu'encore relativement rares pour les logiciels malveillants, de nouvelles variantes de logiciels malveillants GoLang font leur apparition, probablement en raison des défis posés aux analystes par la nature volumineuse de ses exécutables compilés.

Les fonctionnalités du GoBotKR recoupent largement le code source du GoBot2 publié, avec un minimum de modifications. Dans l'ensemble, le logiciel malveillant n'est pas particulièrement complexe sur le plan technique et sa mise en œuvre est assez simple. La plupart des fonctionnalités sont implémentées avec l'utilisation des bibliothèques GoLang, et en exécutant les commandes Windows (telles que cmd, ipconfig, netsh, shutdown, start, systeminfo, taskkill, ver, whoami, et wmic), et des utilitaires tiers tels que des clients BitTorrent et uTorrent.

Renseignements recueillis

En fin de compte, les acteurs derrière GoBotKR construisent un réseau de robots qui peuvent ensuite être utilisés pour effectuer des attaques DDoS de différents types (par exemple SYN Flood, UDP Flood et Slowloris). Par conséquent, après avoir été exécuté, GoBotKR collecte d'abord des informations système sur l'ordinateur compromis, y compris la configuration réseau, les informations de version du système d'exploitation, les versions CPU et GPU. En particulier, il collecte une liste des logiciels antivirus installés.

Ces informations sont envoyées à un serveur C&C, qui aide les attaquants à déterminer quels robots doivent être utilisés dans les attaques respectives. Tous les serveurs C&C que nous avons extraits des échantillons de logiciels malveillants analysés sont hébergés en Corée du Sud et ont été enregistrés par la même personne.

Commandes du bot

Une fois que la communication avec le serveur C&C est établie, le serveur donne des instructions à l'ordinateur compromis avec des commandes de porte dérobée. GoBotKR prend en charge des fonctions de botnet assez standard, qui servent principalement trois objectifs principaux :

- Permettre les abus de l'ordinateur compromis;

- Permettre aux opérateurs de réseaux de zombies de contrôler ou d'étendre le réseau de zombies;

- Échapper à la détection ou se cacher de l'utilisateur.

Voici les commandes supportées : - Mener une attaque DDoS sur une victime donnée;

- accéder à une URL;

- exécuter un fichier, une commande, un script;

- se mettre à jour, se terminer ou se désinstaller lui-même;

- arrêter/redémarrer/ déconnecter l'ordinateur;

- changer la page d'accueil dans IE;

- changer l'arrière-plan du bureau;

- initier (seed) des torrents;

- se copier sur un support amovible connecté et configurer la fonction AutoRun;

- se copier dans les dossiers publics des services de stockage en nuage (Dropbox, OneDrive, Google Drive);

- un serveur proxy inversé

- exécuter un serveur http;

- modifier les paramètres du pare-feu, éditer le fichier hosts, ouvrir un port;

- activer/désactiver le gestionnaire de tâches;

- activer/désactiver les éditeurs de registre Windows;

- activer/désactiver l'invite de commande;

- terminer (kill) un processus;

- masquer une fenêtre de processus.

Deux commandes présentent un intérêt particulier : initier les torrents (Seed torrent) et la capacité de mener une attaque DDoS (Carry out a DDoS attack).

La commande Seed torrents permet aux attaquants d'utiliser à mauvais escient les machines victimes pour semer des fichiers arbitraires à l'aide des programmes BitTorrent et uTorrent, même si ceux-ci ne sont pas déjà installés sur le système. Ceci peut être utilisé comme un mécanisme pour distribuer encore davantage le logiciel malveillant.

La commande Carry out a DDoS attack permet aux attaquants d'abuser de la bande passante du réseau de la victime pour bloquer la disponibilité de services ciblés, tels que les sites Web. D'après notre analyse, c'est très probablement l'objectif principal du botnet GoBotKR.

Techniques d'évasion

Dans cette section, nous explorons les techniques d'évasion utilisées par la porte dérobée GoBotKR. Alors que de nombreuses techniques étaient déjà présentes dans le code source accessible au public, les auteurs de GoBotKR les ont encore développées avec des fonctionnalités spécifiques à la Corée du Sud. Cela nous montre que les attaquants ont personnalisé le malware pour un public spécifique, tout en faisant des efforts supplémentaires pour ne pas être détectés dans leur campagne.

Techniques tirées de GoBot2

Les techniques de détection, d'évasion et d'anti-analyse suivantes sont utilisées par GoBotKR et ont été adoptées à partir du code source de GoBot2 :

- Le logiciel malveillant installe deux instances de lui-même sur le système. La deuxième instance (chien de garde) vérifie si la première instance est toujours active et la réinstalle si elle a été supprimée du système.

- Le logiciel malveillant utilise des techniques de contournement antivirus (il alloue de gros blocs de mémoire et retarde l'exécution de la charge utile malveillante pour empêcher les moteurs antivirus d'émuler le code en raison des contraintes de ressources).

- Le logiciel malveillant peut détecter certains outils de sécurité et d'analyse, tels que les débogueurs. S'il est détecté, il se termine tout seul.

- Le logiciel malveillant se termine de lui-même si les informations IP de la victime suggèrent l'une des organisations figurant sur la liste noire (par ex. Amazon, BitDefender, Cisco, ESET). Il utilise des sites Web légitimes externes pour interroger les informations IP et rechercher des chaînes de caractères codées en dur dans ces informations (par exemple « cloud », « Cisco », « Microsoft »), plutôt que des fonctions API.

- Le logiciel malveillant se termine de lui-même si son nom de fichier est composé de 32 caractères hexadécimaux, ce qui empêche l'exécution de la charge utile dans certaines sandboxes automatisées.

Modifications de GoBotKR spécifiques à la Corée du Sud

Les créateurs de GoBotKR ont ajouté trois nouvelles techniques d'évasion, liées à leur intérêt pour la Corée du Sud :

- Comme expliqué dans la section précédente, le logiciel malveillant utilise les informations IP de l'ordinateur compromis pour détecter s'il fonctionne dans l'une des organisations figurant sur la liste noire. Dans GoBot2, l'adresse IP de la victime est déterminée en accédant à Amazon Web Services ou dnsDynamicet en analysant la réponse.

Dans les échantillons de GoBotKR que nous avons analysés, ces URLs sont remplacées par les plateformes en ligne sud-coréennes Naver et Daum. - GoBotKR dispose d'une nouvelle technique d'évasion qui analyse les processus en cours d'exécution sur le système compromis pour détecter les produits antivirus sélectionnés (énumérés dans le Tableau 1). Si l'un des produits est détecté, le logiciel malveillant se termine et supprime certaines traces de son activité de l'hôte. La liste des processus détectés comprend les produits d'AhnLab, une société de sécurité sud-coréenne.

| Process name substring | Associated company/product |

|---|---|

| V3Lite | AhnLab, V3 Internet Security |

| V3Clinic | AhnLab, V3 Internet Security |

| RwVnSvc | AhnLab Anti-Ransomware Tool |

| Ksde | Kaspersky |

| kavsvc | Kaspersky |

| avp | Kaspersky |

| Avast | Avast |

| McUICnt | McAfee |

| 360 | 360 Total Security |

| kxe | Kingsoft Antivirus |

| kwsprotect | Kingsoft Internet Security |

| BitDefender | BitDefender |

| Avira | Avira |

| ByteFence | ByteFence |

Tableau 1. Liste des produits de sécurité détectés par GoBotKR

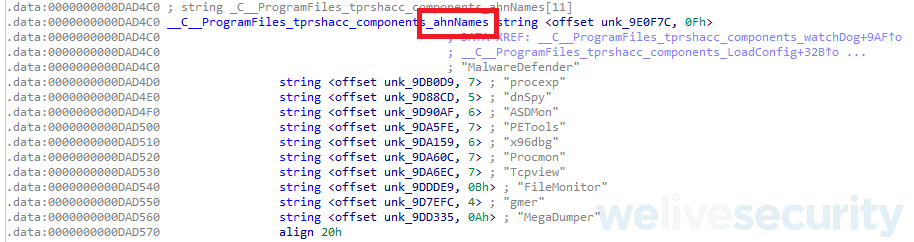

- Le logiciel malveillant tente de détecter les outils d'analyse fonctionnant sur le système. Elle se termine d'elle-même si l'un d'eux est détecté. La liste est appelée à l’interne « ahnNames », ce qui pourrait être une autre référence à AhnLab.

Figure 2. La liste noire des processus en cours d'exécution de ce logiciel malveillant, appelé à l’interne « ahnNames »

En plus des références AhnLab, les techniques de défense décrites aux deuxième et troisième points ont été ajoutées au code source sous la forme d'un fichier nommé AhnLab.go, selon les métadonnées obtenues à partir du logiciel malveillant.

Ligne du temps

Parce que le logiciel malveillant se propage via des torrents, beaucoup d'échantillons sont cassés ou incomplets. Nous avons toutefois été en mesure de récupérer les serveurs C&C et les informations de version internes.

Depuis que ce logiciel malveillant a été détecté pour la première fois, nous avons détecté des échantillons avec les versions internes 2.0, 2.3, 2.4, et 2.5. Chacune de ces versions s'accompagne de quelques améliorations techniques mineures ou de différences de mise en œuvre. La dénomination de versions diffère de celle utilisé par le code source du GoBot2, qui utilise le nom interne « ArchDuke ».

Le tableau 2 énumère les différentes versions de GoBotKR détectées par les systèmes ESET entre mai 2018 et le moment de la rédaction du présent document. La ligne de temps présente les dates de versionnement internes et de détection du logiciel malveillant, puisque les horodatages PE ont été effacés des échantillons.

| First seen | Internal version | Functionality linked to South Korea | C&C server |

|---|---|---|---|

| May 2018 | 2.0 | No | https://jtbcsupport[.]site:7777/ |

| Jul 2018 | 2.0 | Yes | https://jtbcsupport[.]site:7777/ |

| Aug 2018 | 2.0 | Yes | https://higamebit[.]com:6446/ |

| Sep 2018 | 2.3 | Yes | https://kingdomain[.]site:6556/ |

| Sep 2018 | 2.3 | Yes | https://bitgamego[.]com:6446/ |

| Sep 2018 | 2.3 | Yes | https://higamebit[.]com:6446/ |

| Sep 2018 | 2.3 | Yes | https://helloking[.]site:6446/ |

| Jan 2019 | 2.4 | Yes | https://kingdomain[.]site:6556/ |

| Jan 2019 | 2.5 | Yes | https://kingdomain[.]site:6556/ |

Tableau 2. Chronologie des versions de GoBotKR

Comme le montre le tableau ci-haut, les premiers échantillons de logiciels malveillants détectés en mai 2018 n'étaient pas encore adaptés aux cibles sud-coréennes et étaient donc presque identiques au code source du GoBot2. Cependant, nous avons pu les relier à des échantillons plus récents, parce qu'ils utilisaient le même serveur C&C.

Comment rester en sécurité

Si vous pensez avoir été victime de cette campagne de logiciels malveillants, nous vous recommandons de scanner votre ordinateur avec une solution de sécurité fiable. Les produits ESET détectent et bloquent ce logiciel malveillant sous le nom de détection Win64/GoBot2. Vous pouvez utiliser le Scanner en ligne gratuit d'ESET pour vérifier la présence de cette menace sur votre ordinateur et supprimer tout ce qui est détecté. Les clients ESET existants sont automatiquement protégés contre ces menaces.

Le contenu piraté distribué via les sites torrent est un vecteur bien connu pour la diffusion de toutes sortes de logiciels malveillants. Pour éviter des attaques similaires à l'avenir, tenez-vous en aux sources officielles lorsque vous téléchargez du contenu. Avant de lancer les fichiers téléchargés, vérifiez si leurs extensions correspondent aux types de fichiers prévus. Pour protéger votre ordinateur, nous vous conseillons d'effectuer régulièrement des correctifs et d'utiliser des logiciels de sécurité réputés.

Indicateurs de compromission (IoCs)

Noms de détection d’ESET

Win64/GoBot2

Serveurs C&C

jtbcsupport[.]site

kingdomain[.]site

higamebit[.]com

bitgamego[.]com

helloking[.]site

SHA-1

Notez que certains échantillons de logiciels malveillants peuvent être corrompus en raison de la nature de leur mécanisme de distribution (via torrents).

Version 2.0

038C69021F4091F0B1BE3F059FCDC1C4FA8885D2

092A4F085A01E0D61418114726B9F9EF9F4683C3

11953296BBC2B26303DED2F92FB8677BD8320326

11BF60CC2B8AC0321635834820460824D76965DE

275EE3BD90996EF54DB5931CBDF35B059D379E0E

424215E74EA64FC3A55FE9C94B74AFC4EA593699

4899912880FF7B881145B72A415C7662625E062E

6560BD68CD0CA0402AB28D8ABE52909EB2BA1E10

6A58E32DFF59BAEE432E5D351EAD7C7CB939CCB7

6BE3A40D89DDCDCFA37926A29CE5BCC5FF182D12

77EAE50B8C424338C2987D6DFF52CE0F0BBBD98F

A04EB443942DD3906A883119429BF09A3601B3E0

A61D72BA8AE6A216F1D5013A05CEA8D4F96E81E1

B60DA1F89313751FAA21DD394D6D862CC8C2DBE4

B7CEAE53118890011B695E358633CCD35E8CD577

BDBA27E525D6DC698C1CF90B07F4FB85956E9C28

C31955C4D3C38591BBC8A2089F23B5558146267B

D688A58001E41A8CA22EABCA309DA9FCD2910CB3

DD18D7B0ADE5E65EFDE920C9261E8890B4105B75

E0046D91BED1B3A09243C43760599DC9D8F99953

E00F1BB85A277A8C1ED081642EF76413B2FF7EA9

EA968D757281E6BB5D9334E7F2C9ECDA69EA15A9

F9C40789C780174F6BB377AE46F49B94E402AE77

FFF263FA9E16F7945BCE21D0F6C11C75DAA241D8

Version 2.3

018927A35B2CEC08D5493CB75BAA62D6956D0109

063C462E98453AD6E4091A5AB35613CAF19DF415

082A026BD14F69AF46641ABF20520B3D2D0D6E6A

084A7E6B7DD955554FCED021DF58458C7E66EBB2

097248EB38277DA879F5D606179C746DB6BB2C54

0DBA9DDBBB12FA4FE22CD4EE16EF8DCC73B7D295

0E9D0C1A82DFB53DF9BB8B75D3A90B2236704498

0F4BB3FC6771D306565E1002B3327A9F2AED92AF

14129424593DC8B1865F491A9CA92BE753B2A7F0

16703AE741257EAF2EC76E097D17F379E3FCB29D

1BE6DB3F30B41A8777819C9D04056923C74E052E

1C4FDDDBB8402D3A1E70E5DCD4C0187C6F55ABA3

1F966B8540CF9716640DF39FA0B97FBA62200C1F

1FCE2D1735C226DC688EC191B18EF773D0B51830

2145B398927E056AFEA963CCEE39D60760F4FD21

2172B67E6E17944C74468634C1BB52269187D633

227198CB1BB02601E6E707892DC50CB9F11D1C62

25E43D900CD7AA89A209F97CC8B1E718B2E98F6B

2B0D9C7D0D9C847822283EBCB7D4E650A5DC8104

2C4B970778D8F4441EB93DA34A279E7A678E370A

2F6320819D541AE804873EA5AD3E93C0B21028F3

2F635862C92A31CE39F87262D77FC022810F40D3

31AE67F632FC6B278BD6D50D298585BF53A844DB

3356BFD26189533E8E77BFC6E59A5ED25F6BE1E2

354D5135660292C9D4DD5C394ECAAC5DC3719D8A

37902317F4B751C80C4404F6FC6A831602B9B540

3918E9F79C154F6031DA52A21F1F7477715B28BC

3B0B403BAFC72FD86EEC6474886AA7233083888F

3DD1A7A8533676FD471C69AD39DCEE0FBBE7E1FD

4186AECA8B229B51EFD559E7B839E669374673AD

426D064FDBB9AFB694F67F37942BBBD0C2E4AD69

42C4F415580B0EB17E139E92A2DA111BF6CCAF7F

446C3F1EFB3A44FEA98F23AEBBC925DD0C330BE6

4596E0D116A511E204A57877538EA26D174E269E

46D398B78C2DFF0118100B6507F049E867E5195F

4709995AC0FB5F32129AAD235755A8BEB9B355ED

47918740BA72FD3857F209069D6674AF8EFD411B

49A56E7A0BCF3538555078BFFA7DDBB60ADF0DDE

4C3D825798056EEF7E3FE33BDA777F9E70D4E7D4

4F4781B24879DF51652DF3FB24F156F76F78B376

4F6E7EA69CD44E5065EAD8655BC4105375D33A06

5B96C0349C07D6B37F1D3EC9F792CB5848FC48C6

5CD88B03821C3B84D7397D166233A15C0041B38B

5D93972D0352DF08DC06FF5AF120B328654B272F

5E7BEB4E8A35B234D263DDE0AED33C6C9A0D1D57

60CA70EDA899EE58AD419F513F5FB279B89C87A4

60D3445A6A15C8396356AC6F9807965A8E7BFA67

60F638CAD3116DB2FE580C31800A66836D534986

64FC3A6B5F0FA745D66DC66ED2FBC75A7C71C747

660C360B3DF4354FDAFA6454B7E19588FFE296E1

6D90CC4FF3A7F91FDFD904E73CDE3351F14EA828

6FC19EB46CAFC1A18F99119EB7353DE116F1BDFD

718957E417194A6EBD3B55C77AB3EB405E30257B

734F33BCDBF062DDEA90B2B89AF5DC4F0B292594

7688C3DCD43605BDC5E3AED03F6D87E18AEAC9AC

779366C5B356383A2286441EB84140C13000510C

7CD7334FC7CE9701A7C4FE091CC3EC01D07363D9

7DF8023457D50FF9F66CDB4C914206A163BD1713

7F95715B0BF80B7BBECC757D613084D76334101C

830F1387DFEC3D7F8D5678EED8A7C45C76B5DBE6

8368E9DEAE2F880D37232E57240CA893472C8BD3

8AFECBF940273C979D01856E1332EFF6EFE24D09

900E1C9666EECACA47DD59D908EED5480CF92953

9166AB0420C9223F23AC5C4EC5503F75505E5770

94D723C409EF4C4308113F3DBB3CB7E1084C3E12

966B722D6180AC774CFF51CFD20A1C1B966E3F43

98826BC207F1914867572561B4E0643DBE8FD8E4

9DD65F76AAF739AEF7EB9D4601ED366B3B48B121

9E6E772E41F452ED695310BCFA2B88429F12100A

9EDA0E8C2F0EDE283DC1457E4967002BDF3D376F

A9A0A33466B54A5617F986F6B160E10C5B8D81DA

AEF7725E9B945C7BCCCD7A23B1C1C1E40EEAC774

B052FC4D36F40C225397127EFB31628E8B96DC48

B563B60ED58C99199CCAB44496F858A5D42E54E7

B56A6FB4EC95793407752294782EF914EF497C8F

B57736D4F14F4E157D23C14E627A817A03C2DE24

B703848F4BC390E3E9516E3E4C746AD7C616FF96

B8F46453C1E5C03DAD1C07AB8705BE3E4F4224D2

BB7438119A8A2F79CF06BDAA14D8CACA57E05B17

BB89551AA131832395B1589C0E25D3F013A22A24

BCD2027681DD5628F0741B79B1D7C2AC4573D8E2

BD3859586D4C1701498EEFD05BB2E016848CE95D

BF42743314770340DDB5C80F22F39C6E07F74252

BFCB367868E4CFBA880E41B37241E089382F424C

C0B5CE4D03AED769DCCD5BA2BB5296C7D9F55F68

C13BED8DADA964EBF2A88786715FF83F0A1A8BCA

CBA77FE9FA0759AE0CD073D3B126F73BEB340814

CC98D9E90B7DA6E314434A246653B718ABF72FBB

CD880876565DF58EAFC033C0D207E2B2613F8C0D

CE1B68F65E2CC9A060996E58101B80C907C63377

D1D603E24FD82B6BE32B99A25A86F6CD46F3A8AF

D7423A1F56FFF460031419856FE4F7C557E1A2BF

D8ACB99F04A5EC3E355B947885E02977D6C37AF0

DA6603AC6CB47A3C448CB232EB0116BD62C7B7E4

DD1E3544F8363517556A91EBA40E85EE3638528E

DE5F6E4F559BD9FD716271AA35AFF961DF620B84

DEEC9543303C8211AD2C781F4AA936EFC191F64F

DFF022EC8223676E0D792DD126EE91B0D3059C4C

E22D6F80F0FA05446D3AF7D57EB920BA89DBEE9E

E31ABA7D0BBE49F7E66BD04379BC4837A7C91E46

E3204213E526C6ED3F8BE49D8E493DB5E92EC52A

E51519CF8C9522B4266D7CFC7125AF111DB259E7

E6AB36FE3BBDE63B28BFDF27D8890048FEA1E66D

E95A1D9E57821EBA66B421A587A014EB297DE69F

EA2BB07BB8AD5BFE1F0E92AD7B64D960600924C9

EBB140CDF75386E0FA7746910EB6596323184A7F

EDFA500254F315407783F302E85A27D8C802E4F8

EE8198049EBE16E2BA86163361FE4B5F7768FA2E

F0C6B2DEAB37A6BF78E4DF66FC4DD538F5658F6A

F15ED7BE791A2DD2446A7EF5DF748ACB474C0E98

F3DD44C8FC41D466685D8F3B9D3EA59C479230B6

F8353AB3D4D6575FD68BE1ECCF6446A5100925C9

FA22EB25A1FCBD26D5E6B88B464B61BCC4B303C2

FAEE079AABB92B4C887BA3FBEE4D1D63732D72A3

FD37E55481C7941B420950B0979586BDE2BA6B8A

FFD169CBB8E6DC9F1465AC82DDDC4C99AB59C619

Version 2.4

896FB40BACBF8B51A06AAF49523DE720D1C21D53

A997A5316D4936F70CDF697DF7E65796CE11B607

Version 2.5

27ED3426EA5DB2843B312E476FFFCF41BA4FDD31

C4074FCC7A600707ADCAF3DD5C0931E6CBF01B48

Valeurs de registre

La clé de registre utilisée par GoBotKR est une sous-clé sous[HKCU\SOFTWARE] avec un nom de variable provenant d'une liste codée en dur, imitant pour la plupart les noms de logiciels légitimes.

Les valeurs de registre suivantes sont utilisées :

ID

INSTALL

NAME

VERSION

REMASTER

LAST

WATCHDOC

Techniques MITRE ATT&CK

| Tactic | ID | Name | Description |

|---|---|---|---|

| Initial Access | T1189 | Drive-by Compromise | GoBotKR has been distributed through torrent file-sharing websites to South Korean victims, using games or Korean movie/TV series as a lure. |

| Execution | T1059 | Command-Line Interface | GoBotKR uses cmd.exe to execute commands. |

| T1064 | Scripting | GoBotKR can download and execute scripts . | |

| T1204 | User Execution | GoBotKR makes their malware look like the torrent content that the user intended to download, in order to entice a user to click on it. | |

| Persistence | T1060 | Registry Run Keys / Startup Folder | GoBotKR installs itself under registry run keys to establish persistence. |

| T1053 | Scheduled Task | GoBotKR schedules a task that adds a registry run key to establish malware persistence. | |

| Privilege Escalation | T1088 | Bypass User Account Control | GoBotKR attempts to bypass UAC using Registry Hijacking. |

| Defense Evasion | T1140 | Deobfuscate/Decode Files or Information | GoBotKR has used base64 to obfuscate strings, commands and files. |

| T1089 | Disabling Security Tools | GoBotKR may use netsh to add local firewall rule exceptions. | |

| T1158 | Hidden Files and Directories | GoBotKR stores itself in a file with Hidden and System attributes. | |

| T1070 | Indicator Removal on Host | GoBotKR removes the Zone identifier from the ADS (Alternate Data Streams) of the file, to conceal the fact the file has been downloaded from the internet. | |

| T1036 | Masquerading | GoBotKR uses filenames and registry key names associated with legitimate software. | |

| T1112 | Modify Registry | GoBotKR stores its configuration data in registry keys.

GoBotKR can modify registry keys to disable Task Manager, Registry Editor and Command Prompt. |

|

| T1027 | Obfuscated Files or Information | GoBotKR uses base64 to obfuscate strings, commands and files. | |

| T1108 | Redundant Access | GoBotKR installs a second copy of itself on the system, which monitors and reinstalls the primary copy if it has been removed. | |

| T1497 | Virtualization/Sandbox Evasion | GoBotKR performs several checks on the compromised machine to avoid being emulated or executed in a sandbox. | |

| Discovery | T1063 | Security Software Discovery | GoBotKR checks for processes associated with security products and debugging tools, and terminates itself if any are detected. It can enumerate installed antivirus software using the wmic command. |

| T1082 | System Information Discovery | GoBotKR uses wmic, systeminfo and ver commands to collect information about the system and the installed software. | |

| T1016 | System Network Configuration Discovery | GoBotKR uses netsh and ipconfig to collect information about the network configuration. It has used Naver and Daum portals to obtain the client IP address. | |

| T1033 | System Owner/User Discovery | GoBotKR uses whoami to obtain information about the victimized user. It runs tests to determine the privilege level of the compromised user. | |

| T1124 | System Time Discovery | GoBotKR can obtain the date and time of the compromised system. | |

| Lateral Movement | T1105 | Remote File Copy | GoBotKR attempts to copy itself into public folders of cloud storage services (Google Drive, Dropbox, OneDrive).

It is also able to spread itself by instructing the compromised machine to seed torrents with the malicious file. |

| T1091 | Replication Through Removable Media | GoBotKR can drop itself onto removable media and relies on Autorun to execute the malicious file when a user opens the removable media on another system. | |

| Collection | T1113 | Screen Capture | GoBotKR is capable of capturing screenshots. |

| Command and Control | T1090 | Connection Proxy | GoBotKR can be used as a proxy server. |

| T1132 | Data Encoding | The communication with the C&C server is base64 encoded. | |

| T1105 | Remote File Copy | GoBotKR can download additional files and update itself. | |

| T1071 | Standard Application Layer Protocol | GoBotKR uses HTTP or HTTPS for C&C. | |

| T1065 | Uncommonly Used Port | GoBotKR uses non-standard ports, such as 6446, 6556 and 7777, for C&C. | |

| Impact | T1499 | Endpoint Denial of Service | GoBotKR has been used to execute endpoint DDoS attacks – for example, TCP Flood or SYN Flood. |

| T1498 | Network Denial of Service | GoBotKR has been used to execute network DDoS. | |

| T1496 | Resource Hijacking | GoBotKR can use the compromised computer’s network bandwidth to seed torrents or execute DDoS. |