Google a révélé que la dernière mise à jour pour Google Chrome, mise en ligne à la fin de la semaine dernière, a comblé une faille de sécurité que les attaquants exploitaient déjà dans la nature.

« Google est au courant d'informations selon lesquelles un exploit pour CVE-2019-5786 est présent dans la nature, » a indiqué la société dans une mise à jour publiée mardi après la publication initiale de l'avis vendredi dernier. Mardi également, un tweet de Justin Schuh, ingénieur en sécurité chez Chrome, a souligné davantage l'urgence de la question : « [Comme], sérieusement, mettez à jour vos installations Chrome.... [Comme] à cette minute même. »

La vulnérabilité, qui affecte le navigateur sous Windows, Mac et Linux a été rapportée le 27 février par Clément Lecigne, membre du groupe d'analyse des menaces de Google.

La faille de sécurité est un bogue de corruption de mémoire de type « use-after-free » dans l'API FileReader du navigateur, un composant du navigateur permettant aux applications Web de lire des fichiers stockés localement. Cela dit, l'exploitation de la vulnérabilité peut causer plus de dommages que le nom de l'API ne l'indique. Comme le révèle une note du Center for Internet Security (CIS), les attaquants pourraient alors réussir à exécuter à distance du code arbitraire sur le système ciblé :

« Selon les privilèges associés à cette application, un attaquant pourrait alors installer des programmes, afficher, modifier ou supprimer des données, ou créer de nouveaux comptes avec tous les droits d'utilisateur, » précise la note. Ce jour zéro peut être déclenché lorsqu'un utilisateur est attiré sur une page Web spécialement conçue à cet effet.

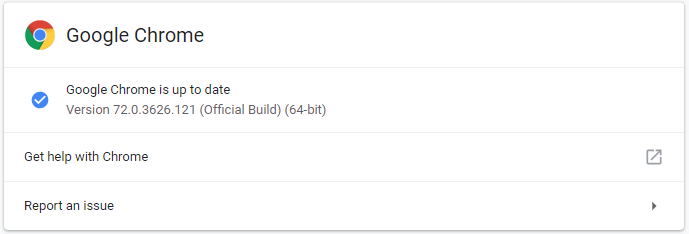

À la lumière de tout cela, il est conseillé aux utilisateurs d’effectuer la mise à jour vers la version 72.0.3626.121 de Chrome, si ce n’est pas déjà fait. La façon la plus simple de vérifier si une mise à jour est en attente est sans doute de taper chrome://settings/help dans la barre d'adresse du navigateur et, si votre navigateur n'est pas à jour, de suivre les instructions de mise à jour.