Les chercheurs d'ESET ont découvert une nouvelle famille d’outils d’administration à distance (ou RAT, pour Remote Administration Tools) sur Android, qui a abusé du protocole Telegram pour la commande et le contrôle, et l'exfiltration des données.

En enquêtant sur ce qui, au début, semblait être une hausse de l’activité d’IRRAT et de TeleRAT, précédemment découverts, nous avons identifié une toute nouvelle famille de logiciels malveillants qui se répand depuis au moins août 2017. En mars 2018, son code source a été mis gratuitement à disposition sur les canaux de piratage de Telegram et, par conséquent, des centaines de variantes parallèles du malware ont circulé dans la nature.

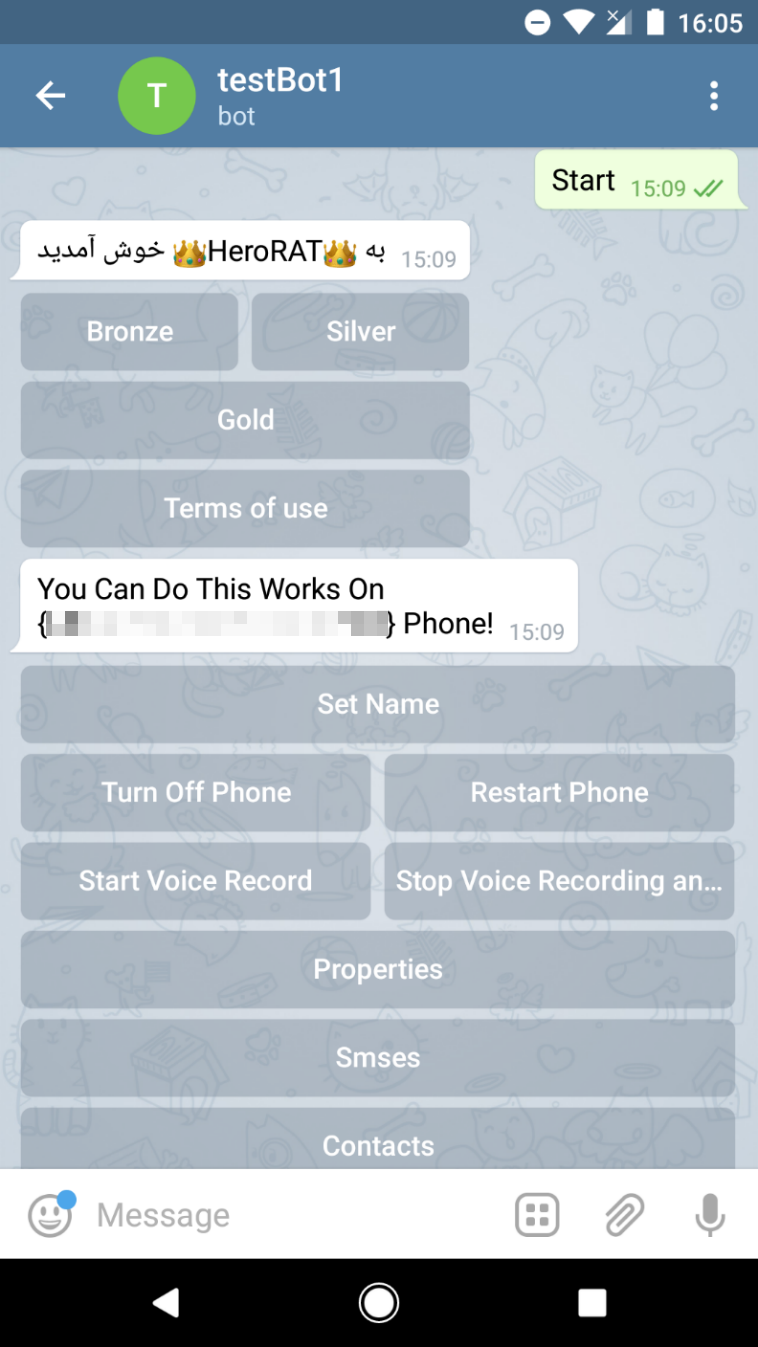

L'une de ces variantes se démarque des autres. Bien que son code source soit librement disponible, elle est proposée à la vente sur un canal de télégramme dédié, commercialisé sous le nom de HeroRat. Il est disponible en trois modèles de prix en fonction de la fonctionnalité, et est livré avec un canal vidéo de support. Il n'est pas clair si cette variante a été créée à partir du code source ayant fait l'objet d'une fuite, ou s’il s’agit de l'original dont le code source a fait l'objet d'une fuite.

Comment fonctionne-t-il?

Les attaquants amènent les victimes à télécharger le RAT en le diffusant sous diverses formes attrayantes, via des boutiques d'applications tierces, des médias sociaux et des applications de messagerie. Nous avons observé ce logiciel malveillant distribué principalement en Iran, sous forme d'applications promettant des bitcoins gratuits, des connexions Internet gratuites et des adeptes supplémentaires sur les médias sociaux. Le logiciel malveillant n'a pas été vu sur Google Play.

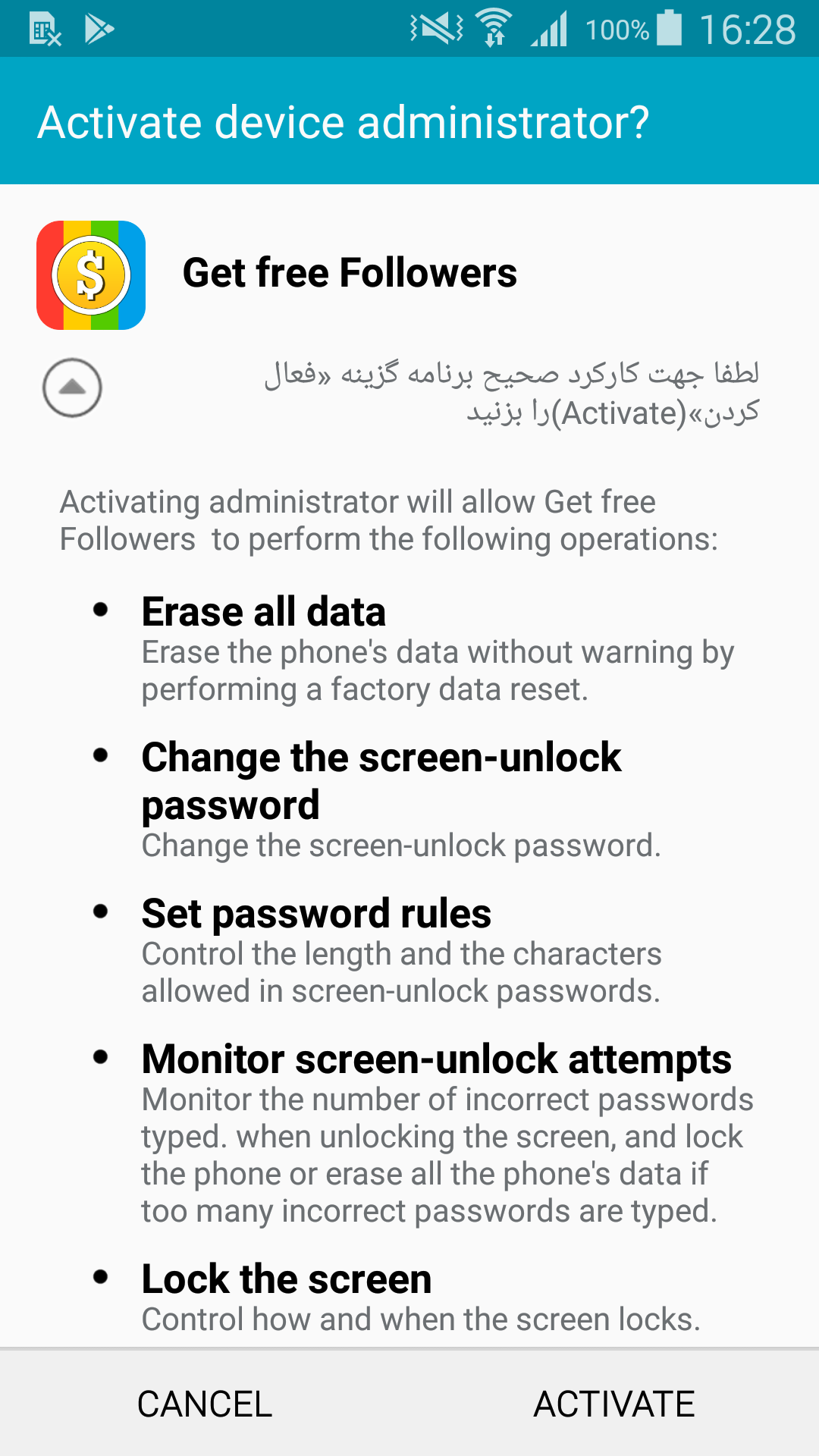

Le logiciel malveillant fonctionne sur toutes les versions d'Android. Cependant, les utilisateurs touchés doivent accepter les permissions requises par l'application (y compris parfois l'activation de l'application en tant qu'administrateur de périphérique). C’est ici que l'ingénierie sociale entre en jeu.

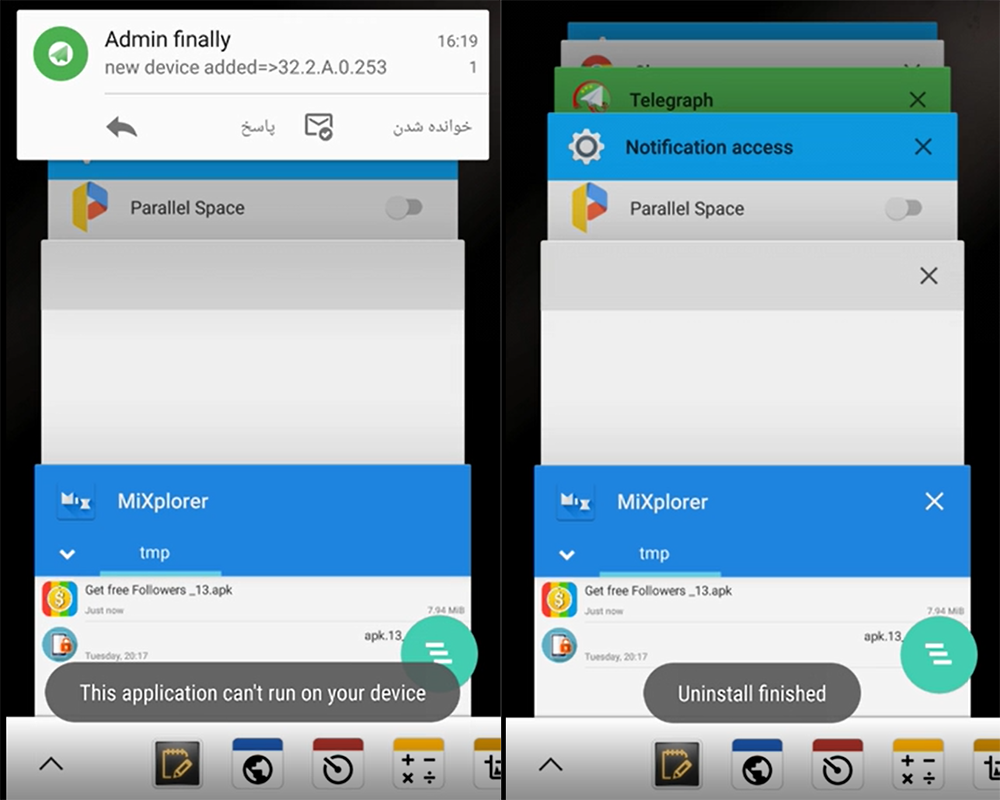

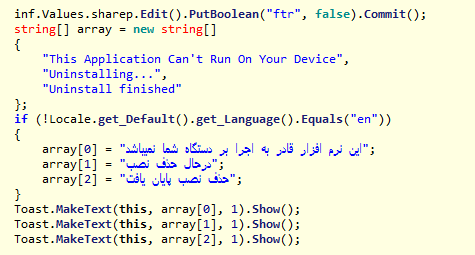

Une fois le logiciel malveillant installé et lancé sur l'appareil de la victime, une petite fenêtre popup apparaît, affirmant que l'application ne peut pas s'exécuter sur l'appareil et sera donc désinstallé. Dans les variantes que nous avons analysées, le faux message de désinstallation peut être affiché en anglais ou en persan, selon les paramètres de langue de l'appareil cible.

Une fois la désinstallation en apparence terminée, l'icône de l'application disparaît. Du côté de l'attaquant, cependant, un nouvel appareil victime vient d'être enregistré.

Figure 3 - Démonstration par l'auteur de HeroRat de l'installation du RAT sur son propre appareil (captures d'écran d'une vidéo d'instruction fournie par l'auteur du logiciel malveillant)

Figure 4 - Code source du logiciel malveillant avec les faux messages de désinstallation en anglais et en persan

Après avoir obtenu l’accès à l'appareil de la victime, l'attaquant tire parti de la fonctionnalité de bot de Telegram pour contrôler le nouvel appareil. Chaque dispositif compromis est contrôlé par un bot, configuré et exploité par l'attaquant à l'aide de l'application Telegram.

Le logiciel malveillant dispose d’un large éventail de capacités d'espionnage et d'exfiltration de fichiers, y compris l'interception de messages texte et de contacts, l'envoi de messages texte et l'établissement d'appels, l'enregistrement audio et à l'écran, l'obtention de l'emplacement de l'appareil et le contrôle des paramètres de l'appareil.

La fonctionnalité de HeroRat est divisée en trois bundles (ou catégories) : bronze, argent et or, proposées à la vente pour 25, 50 et 100 USD, respectivement. Le code source lui-même est offert au prix audacieux de 650 USD par l'auteur de HeroRat.

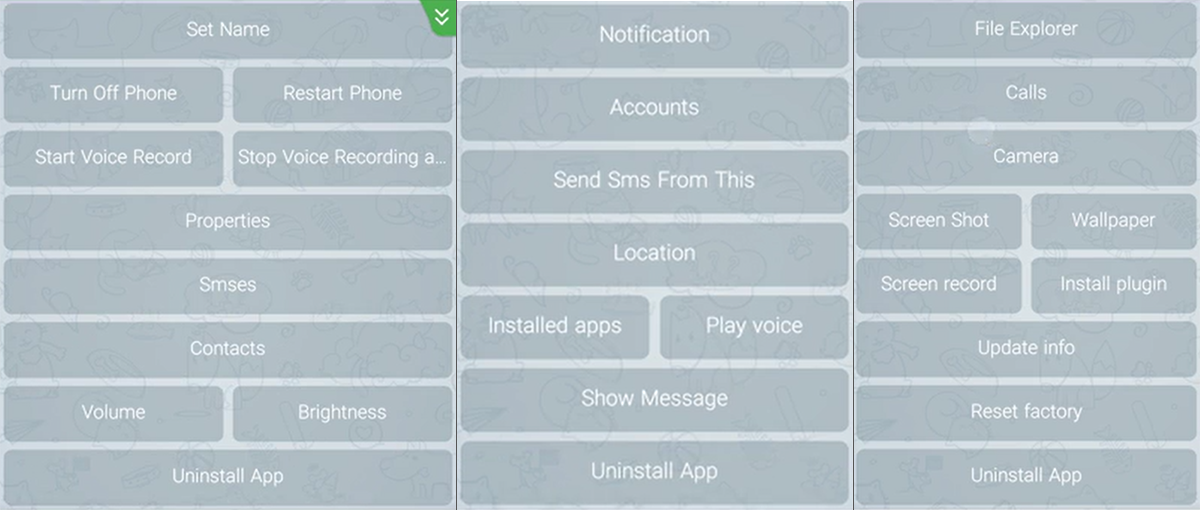

Les capacités du logiciel malveillant sont accessibles sous la forme de boutons cliquables dans l'interface du bot Telegram. Les attaquants peuvent contrôler les dispositifs victimes en appuyant simplement sur les boutons disponibles dans la version du logiciel malveillant qu'ils utilisent.

Figure 6 - Fonctionnalité HeroRat - de gauche à droite, « Panneau bronze », « Panneau argent » et « Panneau or » (captures d'écran d'une vidéo d'instruction fournie par l'auteur du logiciel)

Contrairement aux RATs Android précédemment analysés, qui sont écrits en Java Android standard, cette nouvelle famille de logiciels malveillants a été développée à partir de zéro en C# en utilisant le framework Xamarin - une combinaison rare pour les logiciels malveillants visant Android.

La façon dont le malware communique via le protocole Telegram a été adaptée à son langage de programmation - au lieu de l'API Telegram Bot utilisée par les RATs décrits précédemment, cette famille de logiciels malveillants utilise Telesharp, une bibliothèque pour créer des bots Telegram avec C#.

La communication des commandes et l'exfiltration des données des dispositifs compromis sont entièrement couvertes par le protocole Telegram. Cette mesure vise à éviter la détection basée sur le trafic vers des serveurs de téléchargement connus.

Comment rester en sécurité

Avec le code source du logiciel malveillant récemment rendu disponible gratuitement, de nouvelles mutations pourraient être développées et déployées n'importe où dans le monde. Comme la méthode de distribution et la forme de déguisement de ces logiciels malveillants varient d'un cas à l'autre, il ne suffit pas de vérifier la présence d'applications spécifiques sur votre appareil pour savoir si votre appareil a été compromis.

Si vous avez des raisons de croire que votre appareil a été compromis par ce logiciel malveillant, analysez-le à l'aide d'une solution de sécurité mobile fiable. Les systèmes ESET détectent et bloquent cette menace comme étant Android/Spy.Agent.AMS and Android/Agent.AQO.

Pour éviter d'être victime de logiciels malveillants visant Android, restez fidèle à la boutique officielle de Google Play lorsque vous téléchargez des applications, assurez-vous de lire les commentaires des utilisateurs avant de télécharger quoi que ce soit sur votre appareil et faites attention aux permissions que vous accordez aux applications avant et après l'installation.

Indicateurs de compromission (IoCs)

| Package Name | Hash | Detection |

|---|---|---|

| System.OS | 896FFA6CB6D7789662ACEDC3F9C024A0 | Android/Agent.AQO |

| Andro.OS | E16349E8BB8F76DCFF973CB71E9EA59E | Android/Spy.Agent.AMS |

| FreeInterNet.OS | 0E6FDBDF1FB1E758D2352407D4DBF91E | Android/Agent.AQO |