De nos jours, si vous demandez à un expert en sécurité des conseils de base pour être protégé sur le Web, l'une des choses les plus importantes qu'il vous dira probablement est de ne télécharger des logiciels qu’à partir de sources légitimes. Cependant, il arrive parfois qu’un conseil aussi élémentaire et évident ne vous évitera pas de rencontrer des logiciels malveillants. Nous avons trouvé trois applications cheval de Troie hébergées sur download.cnet.com, qui est l'un des sites d'hébergement de logiciels les plus populaires au monde, comme le montre son classement Alexa (163e).

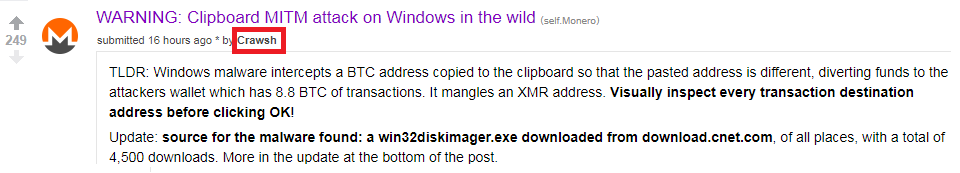

L'utilisateur Crawsh du forum Reddit (ou subreddit) /r/monero, a été l’une des victimes de ce type d’attaques. Heureusement pour lui, son histoire a connu une fin heureuse.

Il a pris conscience que quelque chose n’allait pas quand il a essayé de copier-coller son adresse Monero dans un autre endroit comme à son habitude, et n’a pas pu accéder au site, l’adresse était jugée invalide. En tant qu'utilisateur averti et expérimenté, il a rapidement commencé à enquêter pour connaître la cause de ce problème. Il a fini par déduire que ceci était causé par des logiciels malveillants - et il avait raison. Son adresse de portefeuille copiée-collée a été interceptée dans le presse-papier par un logiciel malveillant et remplacée par l'adresse bitcoin codée en dur de l'attaquant.

Heureusement pour Crawsh, l'adresse remplacée n’était valable que pour les bitcoins et le patch de l'adresse Monero rendue invalide; cette adresse a de plus été détectée par l'application cible avant l’envoi du moindre de ses Monero. Beaucoup d’autres victimes n’ont pas eu cette chance. Ces dernières ont tenté copier-coller leurs adresses bitcoins après avoir été infectée par le même logiciel malveillant, ce qui a permis aux attaquants de recevoir un total de 8,8 BTC à ce jour. Cette somme correspondait à environ 80 000 USD au 13 mars 2018. Crawsh a finalement écrit un article révélant des détails sur son cas sur /r/monero subreddit. C’est ce texte qui a mis la puce à l’oreille de notre chercheur en logiciel malveillant, qui a commencé à enquêter à son tour afin d’aider à faire la lumière sur cette histoire et a rapidement trouvé des informations très intéressantes.

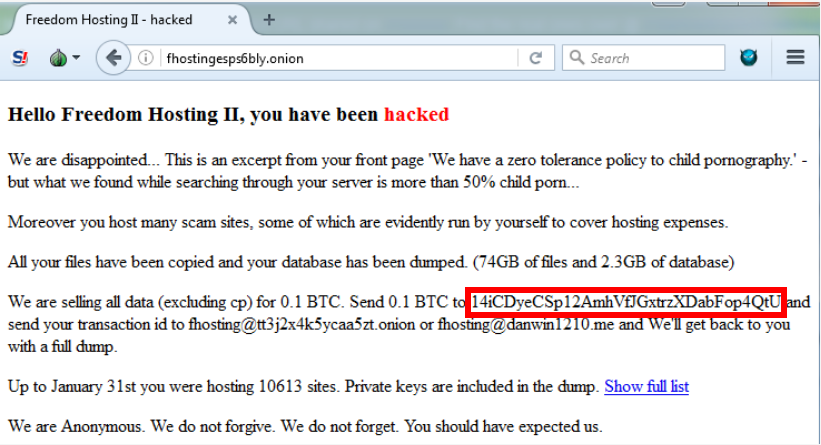

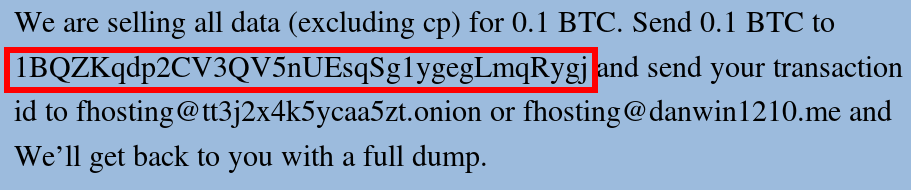

En recherchant l'adresse bitcoin de l'agresseur sur Google, nous avons pu retracer des victimes. Par exemple, quelqu'un a publié un article de blogue à propos d'un piratage de site Web (non lié à ce voleur de logiciels malveillants). Cependant, dans le texte du message, l'adresse du bitcoin original a été remplacée par l'adresse de l'auteur du logiciel malveillant, comme on le voit dans la deuxième image. Ainsi, l'auteur de cet article pourrait avoir été infecté par le voleur de bitcoins.

Distribution

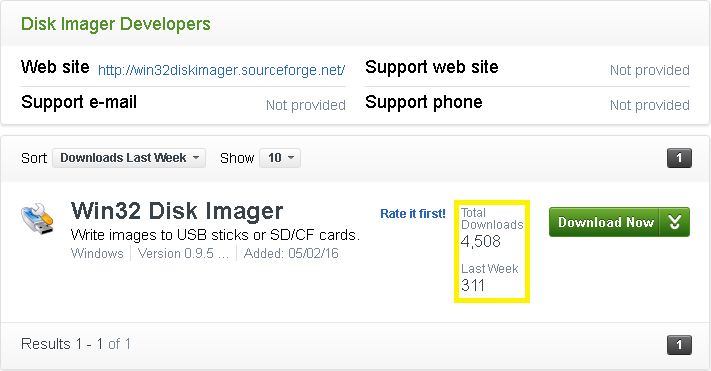

Nous avons découvert que la source de l'infection de Crawsh était une application cheval de Troie Win32 Disk Imager téléchargée du site download.com, où elle est hébergée depuis le 2 mai 2016.

ESET détecte l'application cheval de Troie comme une variante de MSIL/TrojanDropper.Agent.DQJ. Le programme a été téléchargé de CNET 311 fois la semaine dernière et plus de 4500 fois au total.

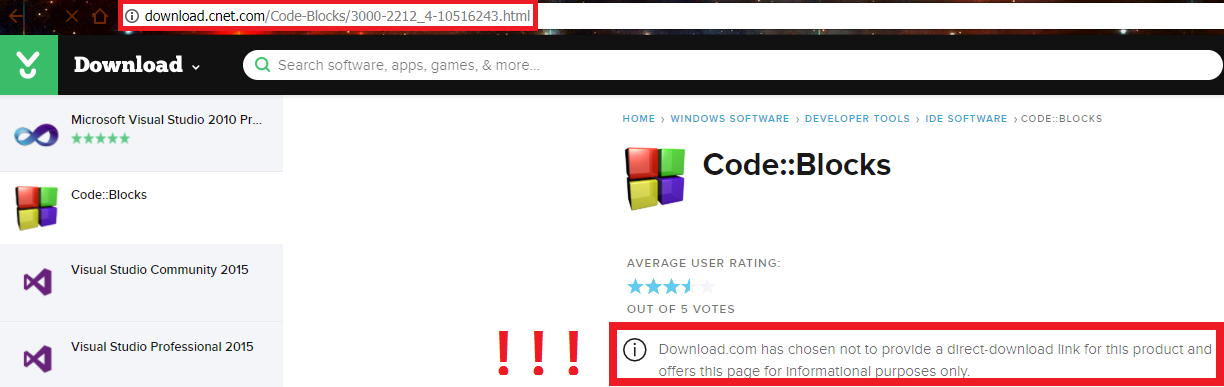

Plus tard au cours de l'enquête, nous avons découvert que le Win32 Disk Imager n'est pas la seule application cheval de Troie hébergée sur download.com. Nous avons trouvé au moins deux autres cas des mêmes auteurs. Le premier est CodeBlocks, qui a déjà été bloqué par CNET et contient la charge utile MSIL/ClipBanker.DF. Code Blocks est un IDE (Integrated Development Environment) populaire en open-source utilisé par de nombreux développeurs C/C++.

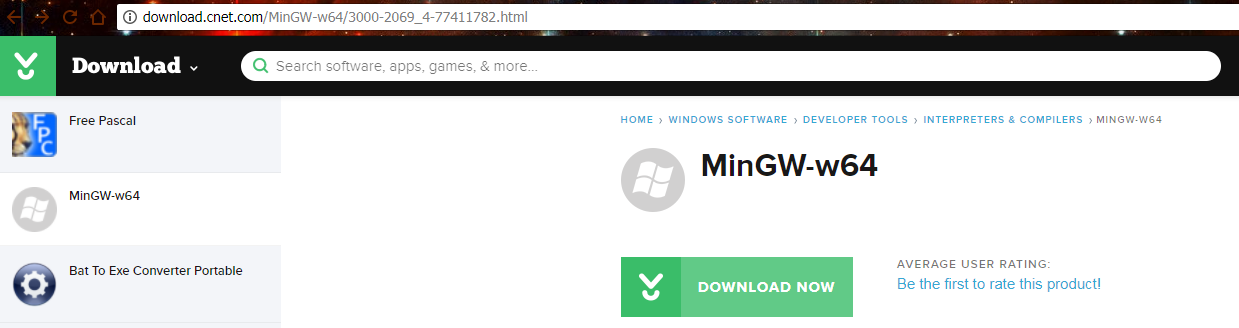

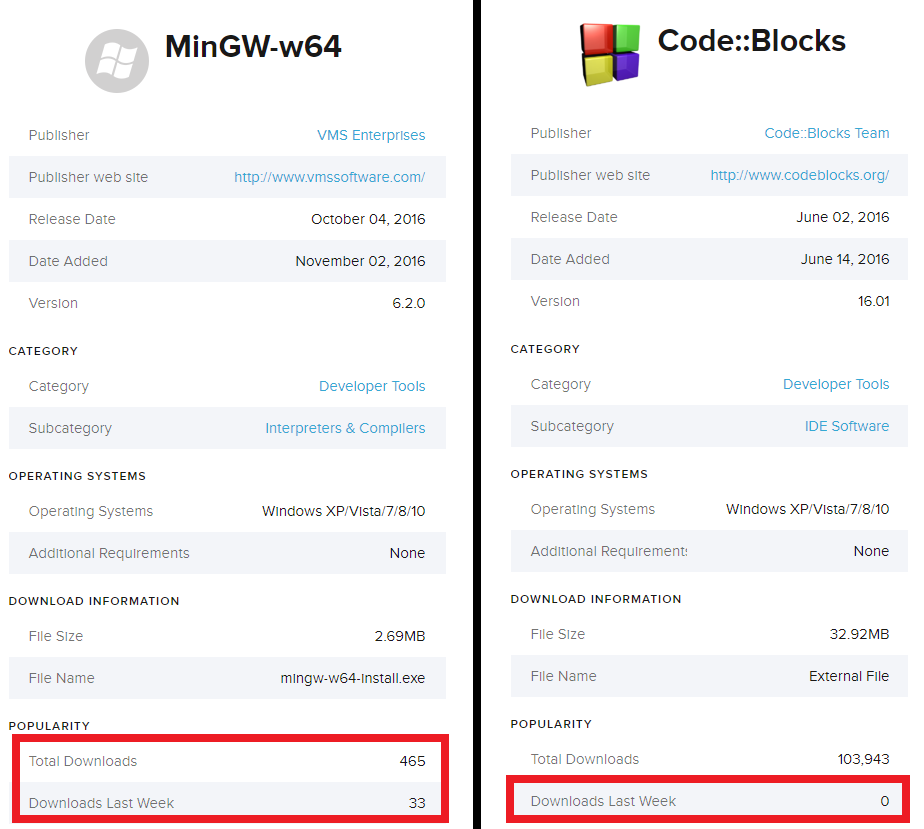

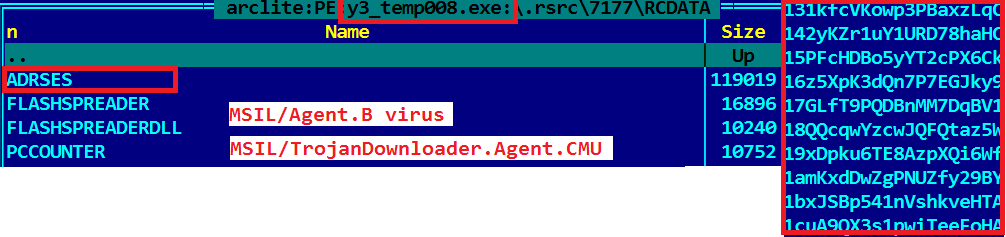

L'autre est MinGW-w64, qui était téléchargeable au début de notre enquête. Il contient plusieurs charges utiles malveillantes, dont un voleur de bitcoins et un virus. MinGW est essentiellement un port de GCC (GNU Compiler Collection) pour Microsoft Windows.

Vous trouverez ci-dessous les statistiques de popularité de ces deux logiciels (ces informations proviennent directement du site download.com). Notez que le nombre de téléchargements récents de CodeBlocks est de 0, car il a été supprimé par le CNET. Nous ne connaissons pas la date exacte de son retrait, mais nos données télémétriques indiquent qu'il pourrait avoir eu lieu aux environs du mois de mars 2017.

Après avoir été informé par ESET, CNET a rapidement retiré ces applications cheval de Troie de son site Web.

Analyse

Injecteur Cheval de Troie (MSIL/TrojanDropper.Agent.DQJ)

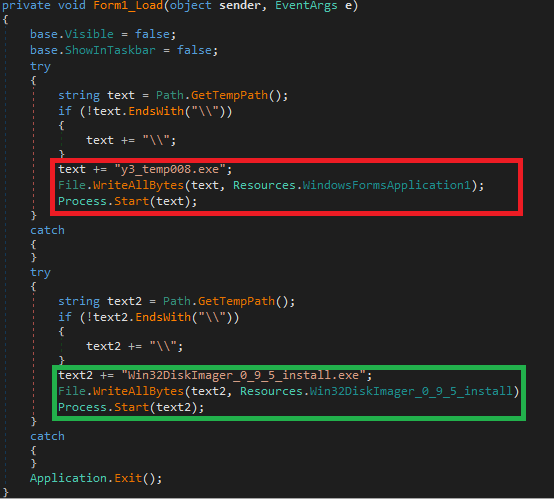

L'application cheval de Troie fonctionne par étapes. La première est un injecteur (ou dropper) très simple, qui extrait à la fois l'installateur légitime d'une application donnée Win32DiskImager, CodeBlocks, MinGw) et la charge utile malveillante des ressources, sauvegarde ces deux fichiers dans le dossier %temp% et les exécute.

Logiciel malveillant remplaçant les portefeuilles dans le presse-papiers (MSIL/ClipBanker.DF)

La charge utile est très similaire au compte-gouttes en termes de simplicité - le programme se copie lui-même dans le chemin d’accès %appdata%\Dibifu_8\go.exe et s'ajoute à la clé d'exécution du registre pour en assurer la persistance.

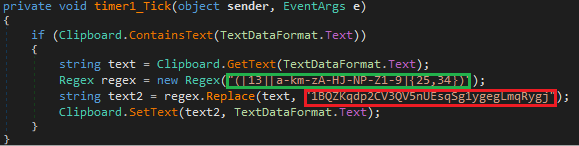

Le remplacement de l'adresse bitcoin dans le presse-papier est réalisé par un simple code de 4 lignes, affiché ci-dessus, qui recherche une adresse bitcoin avec un regex et la remplace par l'adresse de portefeuille codé en dur des attaquants : 1BQZKqdp2CV3QV5nUEsqSg1ygegLmqRygj.

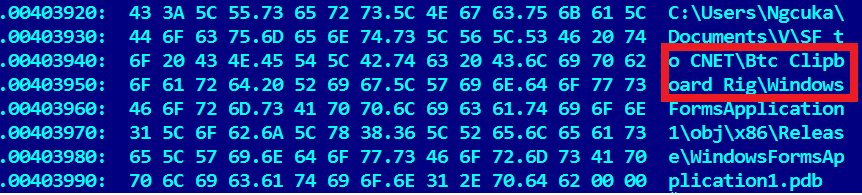

Les attaquants n'ont pas vraiment fait beaucoup d'efforts pour cacher leurs intentions, car même le chemin des symboles de débogage du dropper et de ClipBanker illustrent leurs intentions. Nous pensons que « SF à CENT » signifie SourceForce à CNET, parce que les trois applications ont toutes leurs instances propres sur le stockage du code source.

C:\Users\Ngcuka\Documents\V\SF to CNET\Btc Clipboard Rig\WindowsFormsApplication1\obj\x86\Release\WindowsFormsApplication1.pdb

Il existe plusieurs autres indicateurs de compromis que les victimes peuvent rechercher. Tout d'abord, la charge utile et le paquet cheval de Troie sont déposés sous y3_temp008.exe resp. Win32DiskImage_0_9_5_install.exe dans les répertoires temporaire et exécuté.

Un autre logiciel malveillant remplace les portefeuilles dans le presse-papiers (Win32/ClipBanker.DY)

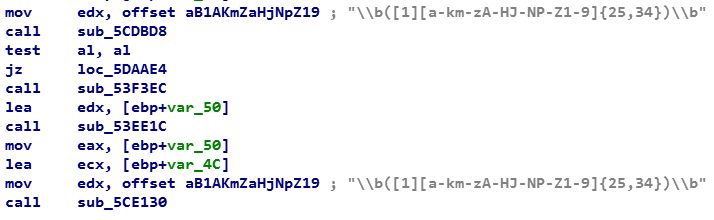

La charge utile est lâchée par l'application cheval de Troie MinGW-w64. Il s’agit d’une variante un peu plus sophistiquée, qui utilise une expression régulière similaire pour la recherche de portefeuille :

De plus, il contient des composants malveillants supplémentaires cryptés dans les ressources, ainsi qu'environ ~3500 adresses bitcoins des attaquants, qui sont utilisés pour remplacer les adresses de la victime par une adresse similaire basée sur les trois premiers caractères de la clé (tronquée dans l'image).

Les charges utiles supplémentaires livrées avec ce voleur de bitcoins ont également des chemins PDB. L'un d'entre eux est le suivant : C:\Users\Ngcuka\Documents\V\Flash Spreader\obj\x86\Release\MainV.pdb. Le nom d'utilisateur est identique à celui trouvé dans le chemin PDB du premier voleur de bitcoins. Ainsi, nous sommes confiants que tous ces logiciels malveillants ont été développés par le même auteur.

Comment nettoyer un système infecté

- Supprimez l’installer téléchargé win32diskimager.exe (SHA1: 0B1F49656DC5E4097441B04731DDDD02D4617566) resp. codeblocks.exe (SHA1: 7242AE29D2B5678C1429F57176DDEBA2679EF6EB) resp. mingw-w64-install.exe (SHA1: 590D0B13B6C8A7E39558D45DFEC4BDE3BBF24918) from your Download folder location

- Retirez exe du dossier %appdata%\dibifu_8\ (SHA1: E0BB415E858C379A859B8454BC9BA2370E239266)

- Retirez y3_temp008.exe du dossier %temp%\ (SHA1: 3AF17CDEBFE52B7064A0D8337CAE91ABE9B7E4E3, resp. C758F832935A30A865274AA683957B8CBC65DFDE )

- Supprimez l’entrée ScdBcd du registraire dans al clé HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run.

Au cours de notre enquête, nous avons avisé CNET, qui a rapidement retiré les applications concernées de son site Web, ce qui a empêché d'autres infections.

Si vous soupçonnez que vous avez pu être compromis, installez une solution antivirus qui devrait supprimer les fichiers automatiquement. Le meilleur conseil contre l'attaque de remplacement du presse-papier est de revérifier les adresses copiées lors des transactions!

Indicateurs de compromis (IoCs)

Applications cheval de Troie :

| win32diskimager.exe | 0B1F49656DC5E4097441B04731DDDD02D4617566 | MSIL/TrojanDropper.Agent.DQJ trojan |

|---|---|---|

| codeblocks.exe | 7242AE29D2B5678C1429F57176DDEBA2679EF6EB | MSIL/ClipBanker.EY trojan |

| mingw-w64-install.exe | 590D0B13B6C8A7E39558D45DFEC4BDE3BBF24918 | MSIL/TrojanDropper.Agent.DQJ trojan |

ClipBankers :

| mingw-w64 payload #1 | BE33BDFD9151D0BC897EE0739F1137A32E4437D9 | Win32/ClipBanker.DY trojan |

|---|---|---|

| mingw-w64 payload #2 | 2EABFFA385080A231156420F9F663DC237A9843B | Win32/ClipBanker.DY trojan |

| mingw-w64 payload #3 | 7B1E9A6E8AF6D24D13F6C561399584BFBAF6A2B5 | Win32/ClipBanker.DY trojan |

| codeblocks.exe payload | E65AE5D0CE1F675962031F16A978F582CC67D3D5 | MSIL/ClipBanker.AB trojan |

| win32diskimager.exe payload | E0BB415E858C379A859B8454BC9BA2370E239266 | MSIL/ClipBanker.DF trojan |

Un merci tout particulier à Matthieu Faou, Alexis Dorais-Joncas, David Jagoš, Robert Šuman, Vladislav Straka et /u/Crawsh de reddit pour leur travail dans cette enquête.