L'augmentation de la valeur de certaines monnaies numériques s'est traduite par une sorte de ruée vers la cryptomonnaie dans laquelle le minage est effectuée non seulement par des individus qui tentent de gagner légitimement de l'argent, mais aussi par des cybercriminels qui développent des menaces et lancent des attaques pour détourner des monnaies numériques (cryptojacking) ou pour utiliser d'une autre manière des ressources informatiques appartenant à des utilisateurs réguliers d'Internet qui contribuent alors involontairement à cette exploitation minière effectuée en leur nom.

Dans ce contexte, nous assistons dans ce contexte à des campagnes qui pourraient s'avérer agaçantes ou indésirables, mais pas nécessairement malveillantes. Plus précisément, nous parlons de ce qu'on appelle le cryptojacking, dont le meilleur exemple est l'outil CoinHive, un logiciel potentiellement indésirable qui est apparue sur divers sites Web il y a quelque temps.

Cryptojacking : logiciel malveillant ou greyware?

Avec l'augmentation du nombre de sites Web hébergeant CoinHive, le service minier de la cryptomonnaie Monero fonctionnant via les navigateurs (en insérant du code JavaScript pour utiliser la puissance de traitement des visiteurs du site), on a observé une augmentation du nombre de campagnes affectant les utilisateurs.

Ces campagnes n'ont pas pu, à proprement parler, être qualifiées de malveillantes, du fait des caractéristiques de la méthode de minage. Voilà pourquoi les solutions de sécurité proposées par ESET l'identifient comme un greyware, ou logiciel potentiellement indésirable (ou PUA pour Potentially Unwanted Application).

« Les questions entourant la détection des LPI incluent également des aspects dépassants les considérations strictement techniques. »

Commençons par quelques définitions. Tout d'abord, comme son nom l'indique, un logiciel potentiellement indésirable (LPI) est un programme qui, bien que n’étant pas de facto malveillant, puisque pouvant être utilisé à des fins légitimes, pourrait s'avérer gênant pour les utilisateurs, car il peut affecter les systèmes, les réseaux et la confidentialité des données. Une application potentiellement dangereuse ou indésirable est un logiciel (généralement commercial) qu'un attaquant pourrait utiliser, car il pourrait être utilisé pour installer d'autres logiciels indésirables, modifier le comportement du système, affecter ses performances ou exécuter des actions non désirées ou non autorisées par l'utilisateur. Son but premier, cependant, n'est pas de causer du tort.

Il nous reste à définir l’acte réel qu’est le cryptojacking. Il s’agit de l'utilisation non autorisée d’équipement appartenant à des utilisateurs visitant une page Web, afin d’aider les attaquants à effectuer le minage de cryptomonnaies. À strictement parler, on ne peut pas parler de logiciels malveillants pour définir le cryptojacking. En effet, de nombreux outils de ce type sont développés à des fins de gain financier par des moyens légitimes, c'est-à-dire avec le consentement des utilisateurs.

Prenons un cas fictif : Imaginons que, pour accéder à une page Web, l'utilisateur doit accepter les termes et conditions du site. Parmi les ces conditions, on indique que, lorsque l'utilisateur visite cette page, son processeur sera utilisé pendant un certain temps afin d'extraire une certaine cryptomonnaie. Si l'utilisateur lit les termes et conditions mais n’est pas en accord, il ne peut tout simplement pas visiter le site Web. S'il décide d'accepter, il saura que ses ressources électroniques seront utilisées à cette fin.

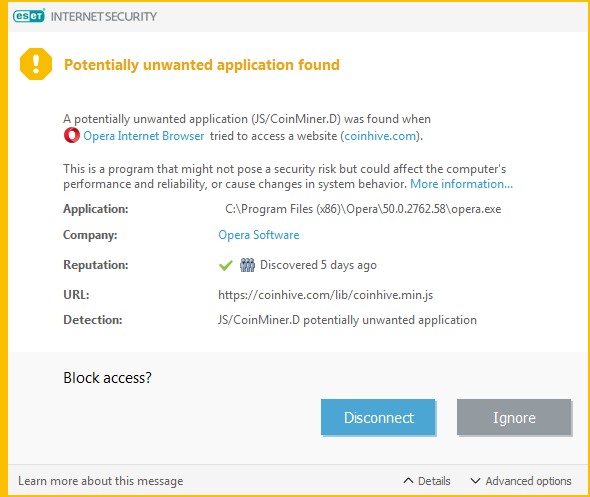

Le problème avec ce type de service réside donc dans le fait que les ressources de l'équipement d'un utilisateur sont utilisées pour extraire une cryptomonnaie sans l'autorisation de l'utilisateur et se déroulent à son insu, tout cela parce qu'il a visité un certain site Web. Pour cette raison, les solutions de sécurité permettent aux utilisateurs de choisir s'ils préfèrent bloquer l'accès au site qui héberge cette application ou s'ils préfèrent y accéder, comme le montre l'image suivante.

Dans ce cas, il est fondamental que l'utilisateur puisse identifier l'activité vexatoire sur son ordinateur et soit suffisamment bien informé pour prendre les décisions qui lui paraissent appropriées quant à l'utilisation de ses ressources informatiques.

Considérations concernant les LPI

Comme nous l'avons mentionné plus haut, ces types de logiciels adoptent généralement un comportement susceptible d'être indésirable pour l'utilisateur, mais ne posent généralement pas les actions typiques des logiciels malveillants, car ils demandent à l’utilisateur son consentement avant l'installation (le contrat de licence de l’utilisateur).

« Ces campagnes ne peuvent pas, à proprement parler, être qualifiées de malveillantes, vu les caractéristiques de la méthode de minage employée. »

Cependant, ils peuvent effectuer d'autres types d'actions, comme installer des applications supplémentaires, modifier le comportement de l'environnement dans lequel elles sont exécutées, installer une logiciel publicitaire sans avertissement afin d'afficher des publicités indésirables, modifier les paramètres du navigateur ou installer des barres d'outils. Ils peuvent servir d’outils pour de contrôle. Pensons par exemple à ceux qui permettent d'obtenir des mots de passe, et qui, en raison de cette fonctionnalité, peuvent être utilisés pour effectuer des actions malveillantes.

Les questions entourant la détection des LPI incluent également des aspects dépassants les considérations strictement techniques. Par exemple, on se doit de déterminer si l'application en question est vraiment légitime ou non, sur la base de l'intention de ses développeurs et des questions juridiques et éthiques que ces types de programmes peuvent soulever.

Pour pouvoir établir de manière concluante à quel point une application est malveillante ou si elle devrait plutôt être classée dans la catégorie des LPI, il faut tenir compte d'un large éventail de facteurs. On compte notamment parmi ces critères les fonctions et les utilisations qu'elle offre à l'utilisateur, le modèle ou le canal de distribution par lequel elle est obtenue et la menace potentielle qu'elle pourrait représenter pour la sécurité et la stabilité d'un système.

Les outils d'extraction de cryptomonnaies entrent également dans cette catégorie, car dans plusieurs cas, les sites Web ne peuvent pas avertir les utilisateurs puisqu'ils ont eux-mêmes été compromis, de sorte que même les administrateurs peuvent ne pas savoir qu'ils contribuent à l'extraction minière au profit d'un agresseur.

Les services de minage via des sites Web continuent de croître en popularité, avec des niveaux d'activité élevés au cours des dernières semaines et des derniers mois, ce qui pourrait signifier que le cryptojacking est en croissance, suite à la ruée vers la cryptomonnaie.

Crédits images : © vjkombajn/Pixabay.com