Au cours des derniers mois de l'année 2017, les entreprises en sécurité ont fait leurs propres prévisions sur les cyber-menaces entrantes et les mesures à prendre pour assurer une 2018 meilleure et plus sûre, préconisant souvent l'utilisation d'outils logiciels de protection fabriqués par ce vendeur. 2018 a commencé avec un scénario que presque personne n'aurait pu prévoir. Deux graves vulnérabilités de conception de processeurs ont été exposées, soit Meltdown et Spectre. Ces vulnérabilités peuvent permettre, avec certaines difficultés, de voler des informations sensibles et privées telles que les mots de passe, des photos, voire même des certificats de chiffrement.

Beaucoup de choses ont déjà été écrites sur ces vulnérabilités : si vous êtes un novice sur le sujet, nous vous suggérons de lire l'article d'Aryeh Goretsky Tout ce que vous devez savoir sur les vulnérabilités Meltdown et Spectre.

Maintenant, il y a un problème sous-jacent beaucoup plus vaste. Oui, les bogues logiciels se produisent; tout comme les bogues matériels. Les premiers sont généralement réglés en appliquant des correctifs au logiciel; dans la plupart des cas, les seconds sont corrigés en mettant à jour le microprogramme. Cependant, cela n'est pas possible avec les deux vulnérabilités qui nous concernent. Elles sont en effet causées par un défaut de conception dans l'architecture matérielle, et ne peuvent être corrigées qu'en remplaçant le matériel.

Heureusement, grâce à la coopération entre les fournisseurs de systèmes d'exploitation modernes et les fournisseurs de matériel informatique responsables des processeurs concernés, les systèmes d'exploitation peuvent être corrigés et complétés si nécessaire par des mises à jour de microprogramme supplémentaires pour le matériel. Des couches défensives supplémentaires empêchant le code malveillant d'exploiter les trous - ou au moins le rendant beaucoup plus difficile – représentent un moyen relativement simple de sécuriser votre bureau, ordinateur portable, tablette et smartphone. Parfois, cela se produit à la pénalité d'un ralentissement de la performance de l'appareil, mais il y a plus de sécurité que d'obscurité et parfois, il suffit de l'aspirer et de vivre avec la pénalité de performance. Pour être sûr, la seule autre option est soit de remplacer le matériel défectueux (dans ce cas, il n'y a pas encore de remplacement) soit de déconnecter l'appareil du réseau, pour ne plus jamais le rebrancher (actuellement non désirable ou pratique).

Et c'est exactement là que les problèmes commencent. Les processeurs fabriquées par AMD, ARM, Intel, et probablement d'autres, sont affectées par ces vulnérabilités: en particulier, les CPU ARM sont utilisés dans un grand nombre de périphériques de l’IdO, et ce sont des périphériques que tout le monde a, mais ils oublient qu'ils les ont une fois qu'ils fonctionnent, ce qui laisse un vide énorme pour les cybercriminels à exploiter. Selon ARM, ils « sécurisent » déjà un trillion (1.000.000.000.000.000) d'appareils. Certes, tous les processeurs ARM ne sont pas concernés, mais si même 0,1% d'entre eux le sont, cela signifie quand même un milliard (1.000.000.000) d'appareils affectés.

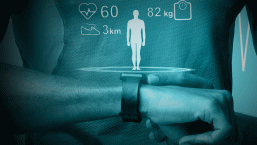

Les enjeux de l’IdO

Maintenant, j'entends déjà plusieurs commentaires : « Quel type de données sensibles peut être volé de mon éclairage Wi-Fi? Ou mon frigo? Ou de mon cadre photo numérique? Ou de ma Smart TV? » La réponse est simple : beaucoup. Pensez à votre mot de passe Wi-Fi (qui permettrait à n'importe qui d'accéder à votre réseau local), vos photos (heureusement, vous ne mettez que les bonnes photos sur le cadre photo numérique dans votre salon, n'est-ce pas? Ou avez-vous configuré un appareil pour vous connecter automatiquement à Instagram ou DropBox pour récupérer vos photos nouvellement prises?), vos références sur Netflix? Votre... Nous stockons aujourd’hui beaucoup d’informations sur nos appareils connectés.

En toute honnêteté, pour avoir accès à ces périphériques connectés, vos attaquants doivent avoir déjà compromis le réseau pour y accéder. À moins qu’il n’aient compromis la chaîne d'approvisionnement, ou les applications ou les widgets qui peuvent fonctionner sur le périphérique, ou... comme vous pouvez le voir, il existe de nombreuses façons d'accéder à ces périphériques.

Il est difficile, voire même impossible, de remplacer tous les processeurs dans tous les appareils. Ce serait trop coûteux, en plus du taux de réussite pour le dessoudage et le soudage de traverses dans des panneaux multicouches ne sera jamais de 100%. Dans le monde réel, les gens conservent leurs appareils existants jusqu' à la fin de leur cycle de vie. Ainsi, pour les années à venir, les gens habiteront avec dans leur ménage des appareils vulnérables.

Savez-vous combien de périphériques de l’IdO sont installés sur votre réseau local? Probablement pas. Il existe plusieurs produits, y compris ceux d'ESET, qui identifient tous les périphériques sensibles au réseau dans votre réseau. Si vous utilisez l'un d'entre eux, vous serez peut-être surpris de découvrir que certains appareils dont vous n'avez jamais réalisé qu'ils se trouvent chez vous.

Comme nous l'avons mentionné, il serait trop coûteux de remplacer tous les processeurs défectueux, en particulier dans les dispositifs connectés moins couteux. Sur ces derniers, même la mise à jour du micrologiciel (soit le patching) du système d'exploitation peut ne pas être possible. En guise d'avertissement, lorsque vous achetez un nouveau périphérique connecté, il est judicieux de vérifier sur quelle CPU il tourne, et si cette CPU est affectée par ces vulnérabilités. On s'attend à ce que certains dispositifs soient soudainement offerts à bon marché par le fabricant, dans l'espoir de se débarrasser de son stock de vieux CPU (plus) défectueux tout en fabriquant de nouveaux dispositifs avec des CPU mis à jour, lorsque ceux-ci deviennent disponibles. Donc, comme le veut l’adage : caveat emptor. Une affaire peut s'avérer un cauchemar une fois que vous la connectez à votre réseau.

Conclusion : l'IdO ou les dispositifs « intelligents » sont là pour rester, qu'ils soient affectés ou non; alors, prenez garde aux informations que vous y stockez.