Les chercheurs d’ESET ont découvert une variante Linux du logiciel malveillant KillDisk qui avait fait surface en Ukraine lors de cyberattaques visant les infrastructures essentielles du pays à la fin de 2015, ainsi que plusieurs cibles du secteur financier ukrainien en décembre 2016. Cette nouvelle variante du logiciel infecte les ordinateurs sous Linux, chiffre vos fichiers en échange d’une rançon et vous empêche de redémarrer votre ordinateur. Attention, car même si vous décidiez de payer la rançon exigée, il y a peu de chances de récupérer vos fichiers.

KillDisk : de l’élimination au chiffrement de données

KillDisk est un logiciel malveillant ravageur, utilisé par le groupe BlackEnergy, qui a fait les manchettes en paralysant le réseau électrique ukrainien en décembre 2015 et en s’attaquant à une importante agence de presse du pays en novembre 2015. Récemment, nous avons détecté des attaques de cybersabotage impliquant KillDisk qui avaient comme cibles le secteur financier ukrainien et qui étaient prévues pour le 6 décembre 2016. Pour l’occasion, un groupe surnommé TeleBots s’y était pris autrement en piratant la populaire application de messagerie Telegram.

Les cyberattaques impliquant KillDisk se sont poursuivies en décembre, ayant pour cible le secteur du transport maritime ukrainien. Les outils utilisés pour mener les attaques ont aussi évolué; les pirates profitent maintenant des portes dérobées Meterpreter et d’autres outils pour la communication C&C (commande et contrôle), délaissant l’interface de programmation de Telegram.

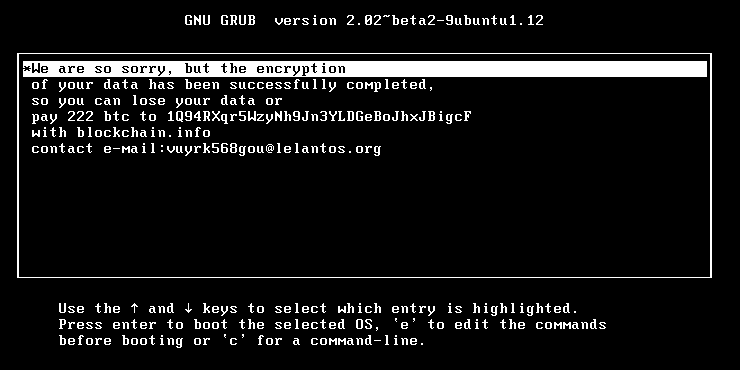

Alors que les anciennes variantes du logiciel malveillant avaient presque un côté artistique en s’inspirant de la populaire émission Mr. Robot, les plus récentes montrent un côté plus sombre en se transformant en logiciels de rançon ou rançongiciels. Après avoir chiffré les fichiers, le rançongiciel affiche un message provocateur « Nous sommes désolés... » et exige une rançon astronomique de 222 bitcoins, ce qui équivaut à près de 250 000 $ US à l’heure actuelle, en échange des fichiers.

Ces derniers rançongiciels de la famille KillDisk s’attaquent non seulement au système Windows, mais aussi à Linux, chose rarement observée. Ils peuvent infecter des postes informatiques sous Linux, tout comme leurs serveurs, causant alors des dommages d’autant plus importants.

Les variantes Windows détectées par ESET, soit Win32/KillDisk.NBK et Win32/KillDisk.NBL, chiffrent les fichiers selon une norme de chiffrement avancé AES (clé de chiffrement 256 bits générée par CryptGenRandom), puis chiffrent la clé secrète à l’aide du système RSA 1 024 bits. Pour éviter de chiffrer les fichiers en double, le logiciel malveillant insère le marqueur suivant à la fin de chaque fichier chiffré : DoN0t0uch7h!$CrYpteDfilE.

Les variantes Windows et Linux affichent un message de rançon identique : le montant exigé (222 bitcoins), l’adresse Bitcoin et le courriel du contact sont les mêmes.

Analyse technique de Linux/KillDisk.A

Si les détails de la rançon sont les mêmes, le fonctionnement technique de la plateforme est forcément différent d’un système à l’autre. Le message s’affiche de façon inhabituelle. Il utilise un programme d’amorçage GRUB. Lorsqu’il entre en action, le logiciel malveillant écrase le texte d’amorçage pour afficher la rançon.

Le processus de cryptage récursif fait son chemin dans le répertoire racine en ciblant les dossiers suivants et peut infiltrer jusqu’à 17 sous-répertoires :

/boot

/bin

/sbin

/lib/security

/lib64/security

/usr/local/etc

/etc

/mnt

/share

/media

/home

/usr

/tmp

/opt

/var

/root

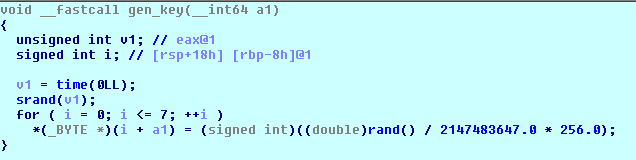

Les fichiers sont chiffrés selon une norme de chiffrement de données Triple DES appliquée aux blocs de fichiers de 4 096 octets. Chaque fichier est chiffré à l’aide d’un ensemble différent de clés de 64 bits.

Après avoir redémarré l’ordinateur, il sera impossible d’initialiser le système infecté.

Il faut savoir que payer la rançon demandée pour récupérer vos fichiers chiffrés équivaut à une perte de temps et d’argent. Les clés de chiffrement générées pour l’hôte infecté ne sont ni enregistrées localement ni envoyées à un serveur C&C (commande et contrôle).

De toute évidence, les cybercriminels qui ont lancé cette variante de KillDisk ne peuvent pas fournir les clés de déchiffrement aux victimes, même si celles-ci payaient le montant exorbitant réclamé par le rançongiciel.

Par ailleurs, les chercheurs d’ESET ont découvert une faille dans la méthode de chiffrement du rançongiciel s’attaquant à Linux. Il y a donc espoir de récupérer les fichiers, bien que la tâche s’annonce complexe. (Cela ne s’applique pas à la version Windows du logiciel.)

Conclusion : pourquoi lancer un rançongiciel?

En surveillant les cyberattaques menées par BlackEnergy et TeleBots, nous avons constaté l’évolution du programme KillDisk, aussi simple que ravageur. Au fil des ans, nous avons détecté des séries d’attaques non forcément liées, qui visaient des cibles de divers secteurs, dont les infrastructures essentielles et les institutions gouvernementales. Le ou les groupes à l’origine de ces activités ont exploré divers supports : des ordinateurs personnels sous Windows contrôlant des systèmes SCADA/SCI ou des postes informatiques d’une agence de presse. Cette nouvelle variante de KillDisk permet aux pirates informatiques de détruire des fichiers en s’attaquant au système d’exploitation Linux. Toutefois, les liens entre les responsables des attaques restent flous, faute de preuve directe.

Étant donné le contexte de cyberespionnage et de cybersabotage entourant les dernières attaques, la transformation du logiciel malveillant en rançongiciel est plutôt inhabituelle. De plus, vu la rançon (250 000 $ US) et le peu de chance que les victimes déboursent un montant aussi élevé, et le fait que les pirates n’ont pas mis en place de moyen pour déchiffrer les fichiers, tout porte à croire que l’attaque est vouée à l’échec et qu’il ne s’agit pas d’une vraie campagne de rançongiciel.

Peu importe les motifs réels, en cas d’attaque, suivez nos conseils : ne payez surtout pas la rançon, car vous n’avez aucune garantie de récupérer vos données. La prévention reste la meilleure forme de protection. Il faut s’informer, mettre à jour les systèmes, corriger les failles, installer une solution de sécurité fiable, effectuer des sauvegardes et s’assurer de pouvoir restaurer les données.

Indicateurs de compromission (IoCs, Indicators of Compromise)

Algorithme de hachage des fichiers SHA1

Chevaux de Troie Win32/KillDisk.NBK et Win32/KillDisk.NBL :

2379A29B4C137AFB7C0FD80A58020F5E09716437

25074A17F5544B6F70BA3E66AB9B08ADF2702D41

95FC35948E0CE9171DFB0E972ADD2B5D03DC6938

B2E566C3CE8DA3C6D9B4DC2811D5D08729DC2900

84A2959B0AB36E1F4E3ABD61F378DC554684C9FC

92FE49F6A758492363215A58D62DF701AFB63F66

26633A02C56EA0DF49D35AA98F0FB538335F071C

Cheval de Troie Linux/KillDisk.A :

8F43BDF6C2F926C160A65CBCDD4C4738A3745C0C

Message de la rançon:

We are so sorry, but the encryption

of your data has been successfully completed,

so you can lose your data or

pay 222 btc to 1Q94RXqr5WzyNh9Jn3YLDGeBoJhxJBigcF

with blockchain.info

contact e-mail:vuyrk568gou@lelantos.org