Virus Bulletin a publié cette semaine le rapport Modern Attacks on Russian Financial Institutions que nous avons présenté à Denver plus tôt cette année. Dans ce rapport, nous nous intéressons aux différents acteurs qui ciblent les institutions financières de cette région, ainsi que les systèmes visés par ces attaques.

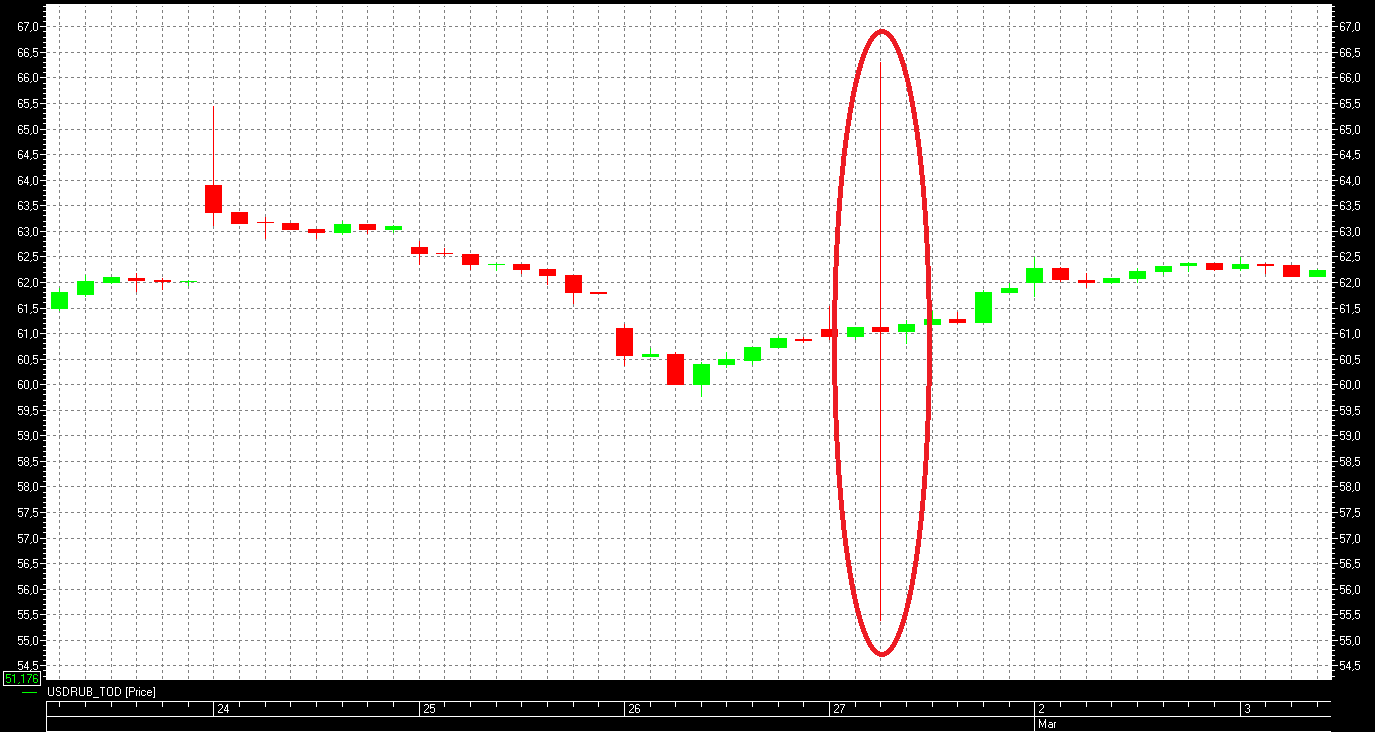

Au cours des dernières années, le nombre de cyberattaques contre les institutions financières russes a considérablement augmenté. Un élément important de cette tendance est la spécialisation des auteurs de ces menaces, comme en témoignent clairement certaines attaques présentées dans notre rapport. Pensons notamment à celle ciblant le taux de change du rouble. Dans ce cas, documenté par Group-IB, les fraudeurs ont pris le contrôle d’un terminal de négociation, qu’ils ont utilisé pour émettre des ordres d’achat et de vente pour le rouble russe. Cette action a entraîné une fluctuation anormale du taux de change USD/RUB ce jour-là, comme l’illustre la figure ci-dessous :

Dans ce rapport, nous avons recensé différents groupes, notamment Buhtrap et Corkow, ayant la capacité de mener des attaques complexes contre les institutions financières russes. Ces groupes ont d’ailleurs fait l’objet d’une surveillance étroite de notre part au cours des dernières années. Nous avons également tenté de mettre en lumière certaines similitudes entre ces groupes, notamment la façon dont ils compromettent initialement une organisation, la longue planification que ces attaques leur demandent, ainsi que l’acharnement dont ils font preuve pour ce qui est de percer les défenses des réseaux de leurs victimes.

La plupart de ces groupes ont recours au harponnage pour essayer de compromettre des organisations d’intérêts. Comme l’illustre la figure ci-dessous, ouvrir la pièce jointe d’un courriel harpon sur un système vulnérable compromettra ce dernier. D’autres outils, tels qu’un outil d’administration à distance, seront téléchargés et installés sur la machine de la victime afin que l’attaquant puisse en prendre le plein contrôle. Une fois dans le réseau, les criminels fouillent généralement dans une vue générale, à la recherche de systèmes de grande valeur.

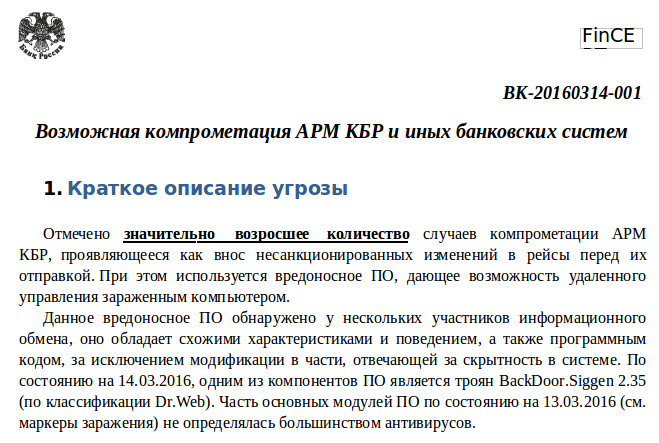

Dans une tentative de légitimer le courriel harpon qu’ils ont envoyé à leurs cibles, les attaquants vont souvent mettre au point un document leurre. Nous avons vu plusieurs types de documents leurres semblables à celui présenté dans l’image ci-dessous. Dans ce cas-ci, les attaquants se font passer pour FinCERT, une organisation créée par le gouvernement russe pour fournir de l’aide et des conseils à ses institutions financières.

Nous avons choisi cette capture d’écran pour une bonne raison. Le titre du document mentionne le système АРМ КБР, lequel a suscité plusieurs malentendus récemment. Tout a commencé lorsque la Banque centrale de Russie a publié un rapport annuel sur la stabilité financière de ses institutions. À la page 37, la Banque aborde le sujet des risques cybernétiques et déclare qu’en 2016, des attaques ont été tentées contre АРМ КБР. Par ces tentatives, les pirates souhaitaient voler 2,87 milliards de roubles (soit environ 45 millions de dollars). Dans son rapport, la Banque indique également avoir réussi à empêcher le vol de 1,67 milliard de roubles (26 millions de dollars).

Bon nombre d’entre vous ne savent peut-être pas ce qu’est АРМ КБР. Voici donc un extrait de notre rapport VB2016 :

Les banques russes utilisent un système spécial pour s’échanger des fonds. Une banque regroupe dans un lot de règlements (банковский рейс) tous les paiements versés à d’autres banques russes au cours d’une période donnée. Lorsque le lot est prêt à être envoyé, la banque signe et chiffre les données à l’aide d’un logiciel spécial appelé Automated Working Station of the Central Bank Client (AWS CBC). Elle envoie ensuite le lot à la Banque centrale de Russie. D’habitude, une banque envoie un tel lot cinq fois par jour. Le logiciel AWS CBC est accessible gratuitement sur le site officiel de la Banque centrale.

Lorsqu’un attaquant réussit à compromettre une machine sur lequel ce système est installé, il peut modifier les données du lot de règlements avant qu’elles ne soient signées et chiffrées. Par exemple, un attaquant pourrait modifier le compte de destination afin que le transfert soit versé dans les comptes bancaires qu’il contrôle. Par ailleurs, un attaquant pourrait simplement ajouter de nouvelles entrées au lot de règlements. Toutes ces possibilités sont envisageables parce que le logiciel AWS CBC ne vérifie pas l’intégrité ni la validité des données. Il incombe aux banques de s’assurer que ces données ne sont ni accessibles ni modifiés par des utilisateurs non autorisés.

La confusion est née du fait que certaines publications ont affirmé que la Banque centrale de Russie avait été victime de ce vol. Cependant, il s’est avéré que l’argent volé appartenait aux banques utilisant AWS CBC et, par conséquent, qu’il ne s’agissait pas de celui de la Banque centrale.

Les attaques contre AWS CBC ne sont qu’un des nombreux types d'attaques que nous abordons dans notre rapport. Nous abordons également des attaques ciblant des guichets automatiques bancaires, des systèmes de traitement de cartes, des terminaux SWIFT et des terminaux de négociation. À titre d’exemple, dans une attaque sophistiquée perpétrée par le groupe Carbanak, un guichet automatique pouvait se vider tout seul de son argent, qui était recueilli par des criminels qui se tenaient simplement à côté. Un complice communiquaient avec l’appareil, que les malfaiteurs sur place n’avaient donc pas à toucher.

En conclusion de notre rapport, nous avons tenté de prévoir si ces types d’attaques contre des institutions financières étaient susceptibles de se propager dans le reste du monde. Eh bien, la réponse n’a pas tardé. Des attaques contre la Banque centrale du Bangladesh ont fait les manchettes, les criminels ayant tenté de voler 950 millions de dollars par le réseau SWIFT.

Au cours des mois suivants, les journaux ont rapporté des attaques similaires contre des banques dans d’autres régions du monde. Nous avons également constaté que d’autres systèmes étaient visés par des criminels en dehors de la Russie et de ses pays voisins. Au mois de juillet 2016, les journaux ont annoncé qu’un groupe de personnes avaient visité des guichets automatiques à Taïwan et avaient réussi à y voler de l’argent sans aucune intervention physique. Bien que les auteurs de cette attaque demeurent inconnus à ce jour, les similitudes sont plus qu’évidentes.

Pour obtenir de plus amples renseignements, consultez notre article dans Virus Bulletin. Vous pouvez également voir l’enregistrement de la présentation ici.