Die ESET-Telemetrie aus dem vierten Quartal 2022 zeigt den Beginn einer neuen Kampagne von MuddyWater, einer Cyberspionage-Gruppe, die mit dem iranischen Ministerium für Geheimdienste und Sicherheit (MOIS) in Verbindung steht und mindestens seit 2017 aktiv ist. Die Gruppe zielt (in erster Linie) auf Opfer im Nahen Osten, Asien, Afrika, Europa und Nordamerika ab und konzentriert sich dabei auf Telekommunikationsunternehmen, Regierungsorganisationen und die Branchen Öl & Gas und Energie.

Für den MSP-interessierten Leser sticht aus der Kampagne vom Oktober 2022 hervor, dass vier Opfer, drei in Ägypten und eines in Saudi-Arabien, durch den Missbrauch von SimpleHelp, einer legitimen Remote-Support-Software, die von MSPs verwendet wird, kompromittiert wurden. Diese Entwicklung zeigt, wie wichtig die Übersicht zu behalten für MSPs ist. Wenn sie Hunderte oder gar Tausende von Softwaretypen einsetzen, haben sie keine andere Wahl, als Automatisierung zu nutzen und sicherzustellen, dass die SOC-Teams, die Sicherheitsadministratoren mit Kundenkontakt sowie die Erkennungs- und Reaktionsprozesse ausgereift sind und ständig verbessert werden.

Gute Werkzeuge für böse Menschen?

ESET Research fand heraus, dass die Betreiber von MuddyWater, wenn SimpleHelp auf der Festplatte eines Opfers vorhanden war, Ligolo, einen Reverse-Tunnel, einsetzten, um das System des Opfers mit ihren Command and Control (C&C)-Servern zu verbinden. Wie und wann MuddyWater in den Besitz der MSP-Tools kam oder in die MSP-Umgebung eindrang, ist unbekannt. Wir haben uns mit dem MSP in Verbindung gesetzt.

Während diese Kampagne weiterläuft, hat die Verwendung von SimpleHelp durch MuddyWater die C&C-Server von MuddyWater bisher erfolgreich verschleiert - die Befehle zum Starten von Ligolo über SimpleHelp wurden nicht erfasst. Unabhängig davon können wir bereits feststellen, dass die MuddyWater-Operatoren auch MiniDump (einen lsass.exe-Dumper), CredNinja und eine neue Version des Passwort-Dumpers MKL64 der Gruppe einsetzen.

Ende Oktober 2022 entdeckte ESET, dass MuddyWater ein benutzerdefiniertes Reverse-Tunneling-Tool bei demselben Opfer in Saudi-Arabien einsetzte. Obwohl der Zweck des Tools nicht sofort ersichtlich war, wird die Analyse fortgesetzt, und die Fortschritte können in unseren privaten APT-Reports verfolgt werden.

Neben der Verwendung von MiniDump zur Erlangung von Anmeldedaten aus LSASS-Dumps (Local Security Authority Subsystem Service) und der Nutzung des Penetrationstest-Tools CredNinja wendet MuddyWater auch andere Taktiken und Techniken an, z. B. die Verwendung beliebter MSP-Tools von ConnectWise, um Zugang zu den Systemen der Opfer zu erhalten.

ESET hat auch andere Techniken im Zusammenhang mit der Gruppe aufgespürt, wie etwa die Steganografie, bei der Daten in digitalen Medien wie Bildern, Audiospuren, Videoclips oder Textdateien verschleiert werden. Ein Bericht von ClearSky Cyber Security aus dem Jahr 2018, MuddyWater Operations in Lebanon and Oman, dokumentiert ebenfalls diese Verwendung und teilt Hashes für Malware, die in mehreren gefälschten Lebensläufen versteckt sind - MyCV.doc. ESET erkennt die verdeckte Malware als VBA/TrojanDownloader.Agent.

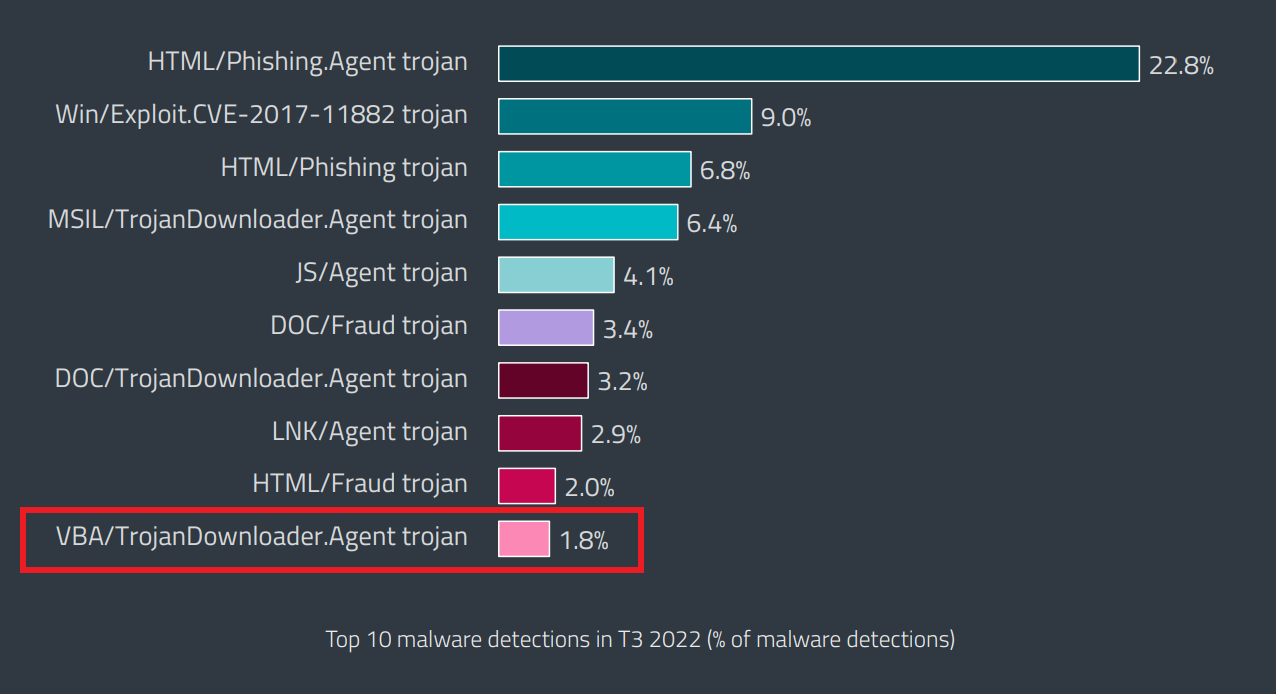

Obwohl seit der Veröffentlichung des ClearSky-Berichts vier Jahre vergangen sind und das Volumen der ESET-Erkennungen von der siebten Position (mit 3,4 %) im T3 2021 Threat Report auf die letzte Position (mit 1,8 %) im T3 2022 Threat Report gefallen ist, blieb VBA/TrojanDownloader.Agent in unserer Top-10-Malware-Erkennungsliste.

Entdeckungen von VBA/TrojanDownloader.Agent im ESET T3 2022 Threat Report. (Hinweis: Diese Erkennungen fassen verschiedene Malware-Familien/Skripte zusammen. Daher ist der oben genannte Prozentsatz des Trojaners VBA/TrojanDownloader.Agent kein ausschließlicher Nachweis für die Verwendung dieses Malware-Typs durch MuddyWater).

VBA-Makro-Angriffe nutzen in böser Absicht erstellte Microsoft Office-Dateien und versuchen, Benutzer (einschließlich MSP-Mitarbeiter und -Kunden) dazu zu bringen, die Ausführung von Makros zu aktivieren. Wird die Ausführung aktiviert, lädt das beigefügte bösartige Makro in der Regel zusätzliche Malware herunter und führt sie aus. Diese bösartigen Dokumente werden normalerweise als E-Mail-Anhänge versandt, die als wichtige Informationen für den Empfänger getarnt sind.

Ein Aufruf zum Handeln für MSPs und Unternehmen

MSP-Administratoren, die führende Produktivitäts-Tools wie Microsoft Word/Office 365/Outlook konfigurieren, haben im Grunde genommen ihre Hände genau an den Bedrohungsvektoren, die die von ihnen verwalteten Netzwerke bedrohen. Gleichzeitig haben SOC-Teammitglieder ihre eigenen EDR/XDR-Tools möglicherweise nicht gut konfiguriert, um zu erkennen, ob APTs wie MuddyWater oder kriminelle Organisationen versuchen, Techniken wie Steganografie zu nutzen, um auf ihre eigenen Systeme oder die ihrer Kunden zuzugreifen.

MSP benötigen sowohl eine vertrauenswürdige Netzwerkverbindung als auch einen privilegierten Zugang zu Kundensystemen, um ihre Dienste anbieten zu können; dies bedeutet, dass sie Risiken und Verantwortung für eine große Anzahl von Kunden übernehmen. Im Gegenzug übernehmen die Kunden auch Risiken aus der Tätigkeit und der Umgebung des von ihnen gewählten MSP. Dies hat gezeigt, dass XDR ein wichtiges Tool ist, um sowohl die eigenen Umgebungen als auch die Endpunkte, Geräte und Netzwerke der Kunden transparent zu machen und so sicherzustellen, dass aufkommende Bedrohungen, riskantes Mitarbeiterverhalten und unerwünschte Anwendungen weder die Gewinne noch den Ruf des Unternehmens gefährden. Der ausgereifte Einsatz von XDR-Tools durch MSPs zeigt auch, dass sie eine aktive Rolle bei der Bereitstellung einer speziellen Sicherheitsebene für den privilegierten Zugriff spielen, der ihnen von Kunden gewährt wird.

Wenn ausgereifte MSPs XDR verwalten, sind sie in einer viel besseren Position, um eine Vielzahl von Bedrohungen abzuwehren, einschließlich APT-Gruppen, die versuchen könnten, die Position ihrer Kunden in physischen und digitalen Lieferketten auszunutzen. Als Verteidiger tragen SOC-Teams und MSP-Administratoren eine doppelte Last: Sie müssen sowohl die interne Übersicht als auch die Übersicht über die Kundennetzwerke aufrechterhalten. Kunden sollten sich über die Sicherheitslage ihrer MSP Gedanken machen und die Bedrohungen verstehen, denen sie ausgesetzt sind, damit eine Kompromittierung ihres Anbieters nicht zu einer Kompromittierung ihrer selbst führt.

WEITERE INFORMATIONEN:

Kaseya und die Folgen: Was bei der MSP‑Auswahl zu beachten ist