Gerade erst haben wir den Supply-Chain-Angriff von SolarWinds hinter uns gebracht und nun das: Die IT-Management-Software Kaseya, die häufig von Managed Service Providern (MSP) eingesetzt wird, ist von einem weiteren Supply-Chain-Hack betroffen. Wie beim SolarWinds-Vorfall wird auch bei diesem neuen Angriff die Malware in zwei Schritten ausgeliefert, durch die Hintertüre im IT-Management. Doch im Gegensatz zu SolarWinds hatten die Cyberkriminellen hinter diesem Angriff offenbar eher monetäre Absichten als Cyberspionage im Sinn. Sie nutzten das Vertrauensverhältnis zwischen Kaseya und seinen Kunden aus, um Ransomware zu verbreiten und Geld zu erpressen.

Die Ransomware, die der REvil-Gang zugeschrieben und von ESET-Sicherheitsprodukten als Sodinokibi erkannt wird, wird von den ESET Sicherheitsforschern ständig beobachtet. Unsere vorläufige Analyse unterstützt die Zuschreibung zu diesem Akteur.

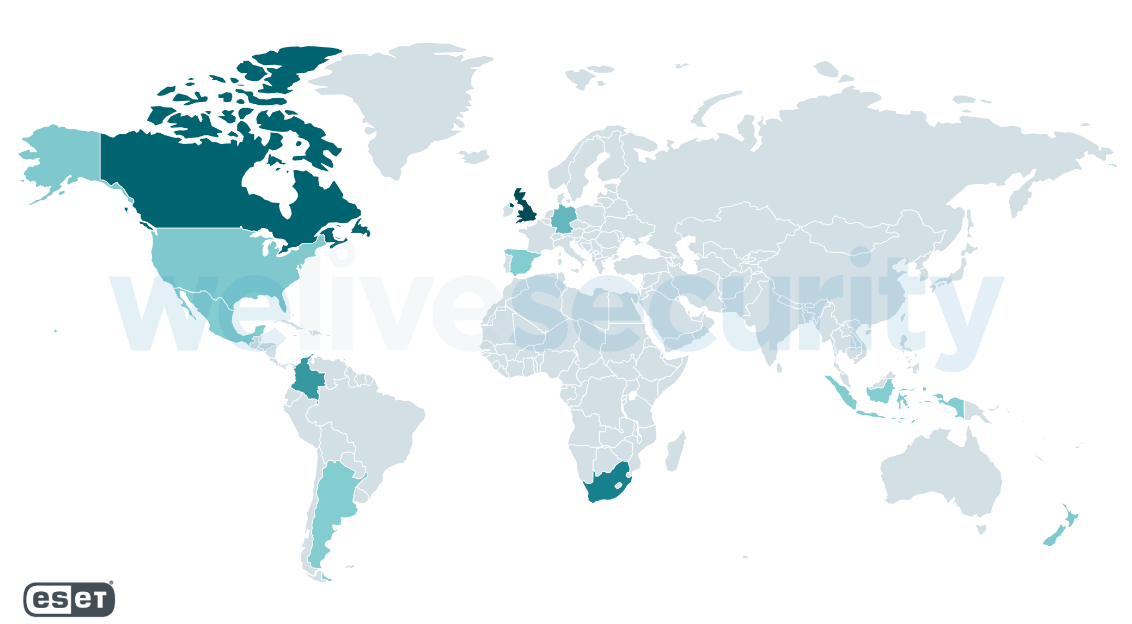

ESET hat am 2. Juli um 15:22 Uhr (EDT; UTC-04:00) die Erkennung dieser Variante der Ransomware als Trojaner Win32/Filecoder.Sodinokibi.N hinzugefügt. Diese Erkennung umfasst sowohl den Hauptteil der Ransomware als auch die von ihr geladenen DLLs. Die ESET-Telemetrie zeigt die meisten Berichte aus dem Vereinigten Königreich, Südafrika, Kanada, Deutschland, den Vereinigten Staaten und Kolumbien.

Kaseya ihrerseits hat sich beeilt, den Vorfall zu untersuchen. Insbesondere wurden potenziell betroffene Unternehmen benachrichtigt und ihnen geraten, potenziell betroffene lokale VSA-Server sofort herunterzufahren.

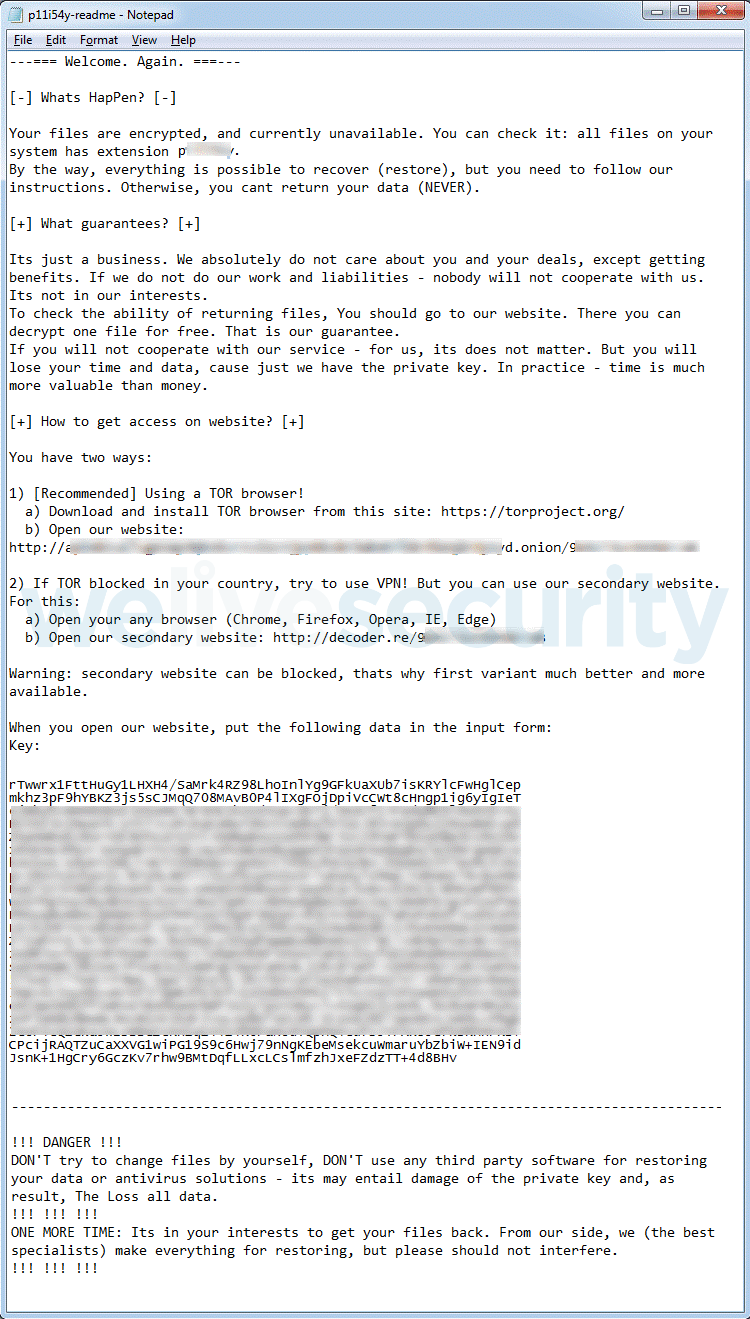

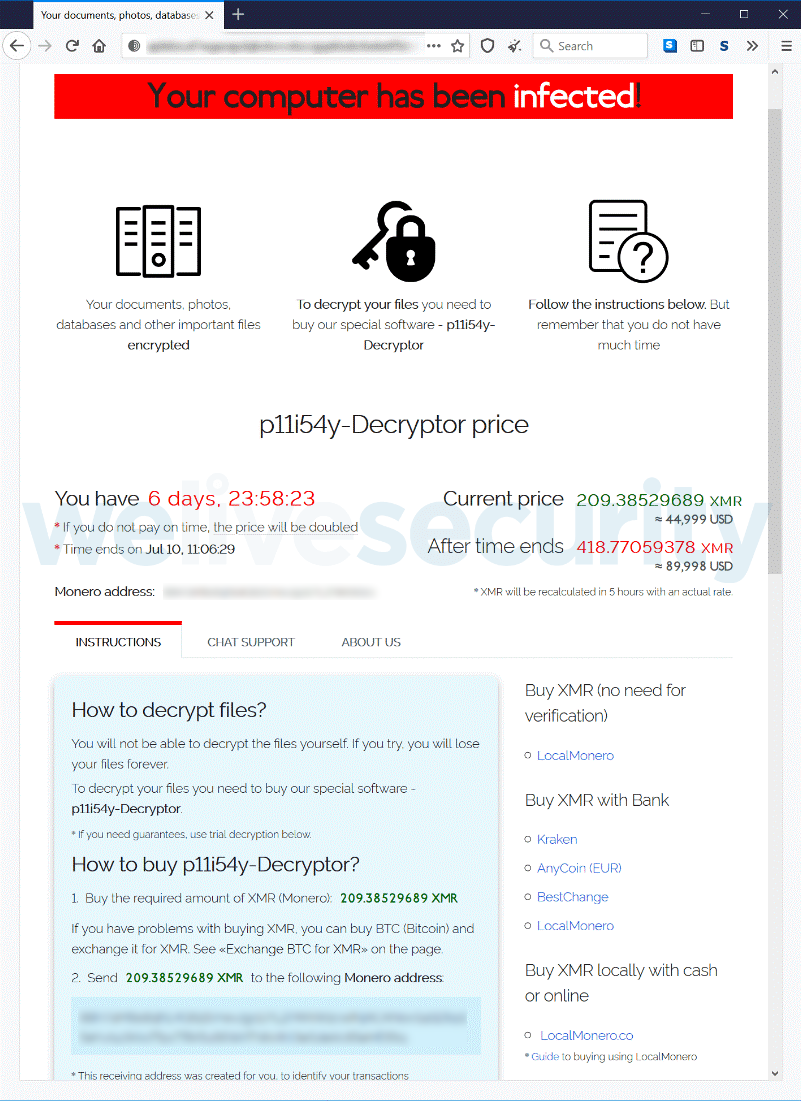

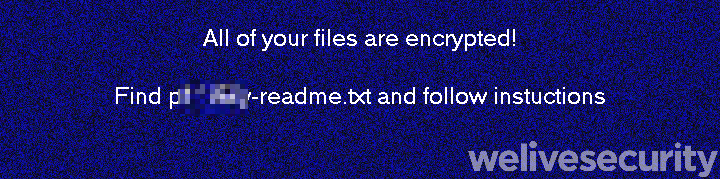

Dieser Rat konnte nicht früh genug kommen, denn sobald Server befallen sind, beendet die Malware den administrativen Zugriff und beginnt mit der Verschlüsselung von Daten, der Vorstufe des vollständigen Ransomware-Angriffszyklus. Sobald der Verschlüsselungsprozess abgeschlossen ist, wird das Desktop-Hintergrundbild des Systems auf ein Bild ähnlich dem in Abbildung 2 eingestellt, und die Lösegeldforderung, auf die es sich bezieht, sieht in etwa wie in Abbildung 3 aus, sollte ein Opfer danach suchen und es öffnen.

Abbildung 2. Der Systemhintergrund wird in ein Bild wie dieses geändert. (Das zweite Bild ist zur besseren Lesbarkeit beschnitten.)

Der erste Teil des „Readme“-Dateinamens ist zufällig benannt.

Einem Bericht zufolge wurden mittlerweile in Hunderten von Unternehmen Daten verschlüsselt und IT-Teams bemühen sich dort darum den Ransomware-Befall einzudämmen.

Obwohl Anbieter wie ESET diese Malware erkennen, gab es eine Verzögerung zwischen dem Angriffszeitpunkt auf betroffene Server und dem Zeitpunkt, an dem Supportteams und Software reagieren konnten. Das gab der Ransomware auf früh befallenen Systemen ausreichend Zeit, um Schaden anzurichten.

Es gibt mehrere Orte, an denen neue Informationen zu Lage verbreitet werden. Dazu gehört auch die IT-Sicherheitsbranche, die neue Informationen in Echtzeit sammelt und versucht ihren Kunden auf jede erdenkliche Weise zu helfen.

Falls Sie Server haben, die möglicherweise betroffen sein könnten, ist es wichtig, sich über neue Nachrichten zu informieren und potenziell anfällige Maschinen herunterzufahren oder sie zumindest vom Netzwerk zu isolieren, bis weitere Informationen verfügbar sind. Kaseya veröffentlicht zudem regelmäßig Updates auf seiner Website.

Kompromittierungsindikatoren (IoCs)

Die folgenden Dateien sind mit der Ransomware Win32/Filecoder.Sodinokibi.N verknüpft:

| Filename | SHA-256 hash | ESET detection name |

|---|---|---|

| agent.exe | D55F983C994CAA160EC63A59F6B4250FE67FB3E8C43A388AEC60A4A6978E9F1E | Win32/Filecoder.Sodinokibi.N |

| mpsvc.dll | E2A24AB94F865CAEACDF2C3AD015F31F23008AC6DB8312C2CBFB32E4A5466EA2 | Win32/Filecoder.Sodinokibi.N |

| mpsvc.dll | 8DD620D9AEB35960BB766458C8890EDE987C33D239CF730F93FE49D90AE759DD | Win32/Filecoder.Sodinokibi.N |