Unter mobiler Stalkerware versteht man Spionage-Apps, die von einem Stalker ohne Wissen des Opfers auf dessen Smartphone installiert werden. Sie werden auch als Spouseware bezeichnet, womit zum Ausdruck gebracht wird, dass es sich um Software zur Überwachung des Ehepartners/Partners handelt. Im Allgemeinen muss der Stalker physischen Zugriff auf das Gerät seines Opfers haben, um die Stalkerware heimlich installieren zu können. Aus diesem Grund sind die Nutzer von Stalkerware in der Regel Personen aus dem engeren Familien- oder Freundeskreis, oder der Arbeit.

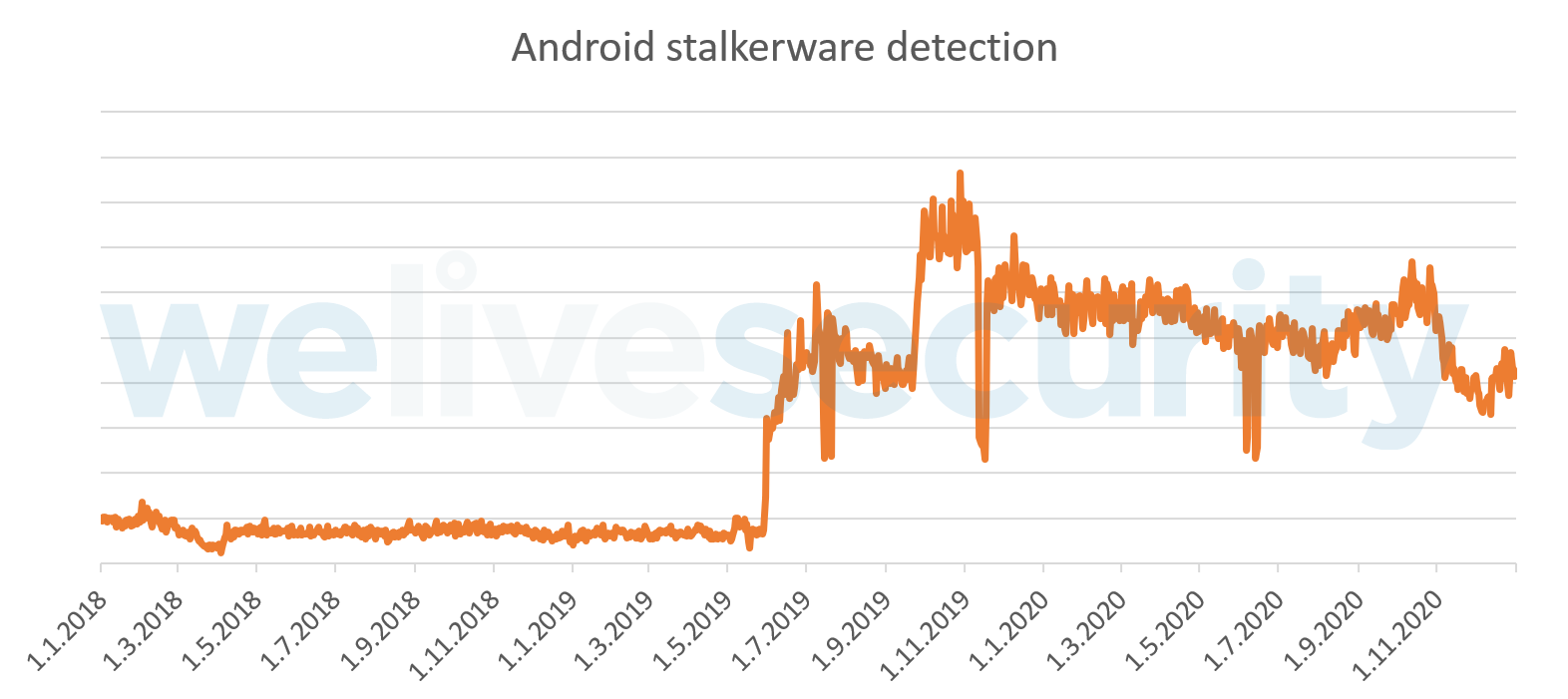

Basierend auf unserer Telemetrie sind Stalkerware-Apps in den letzten Jahren immer beliebter geworden. Im Jahr 2019 entdeckten wir fast fünfmal mehr Android-Stalkerware als im Jahr 2018 und im Jahr 2020 betrug der Anstieg zum Vorjahr immerhin noch 48 Prozent. Stalkerware verfügt in der Regel über viele Funktionen. Sie überwacht den GPS-Standort eines Geräts, Gespräche, Bilder, den Browserverlauf und vieles mehr. Außerdem speichert und überträgt sie alle diese Daten. Aus diesem Grund haben wir uns entschlossen, forensisch zu analysieren, wie diese Apps mit dem Schutz der Daten umgehen.

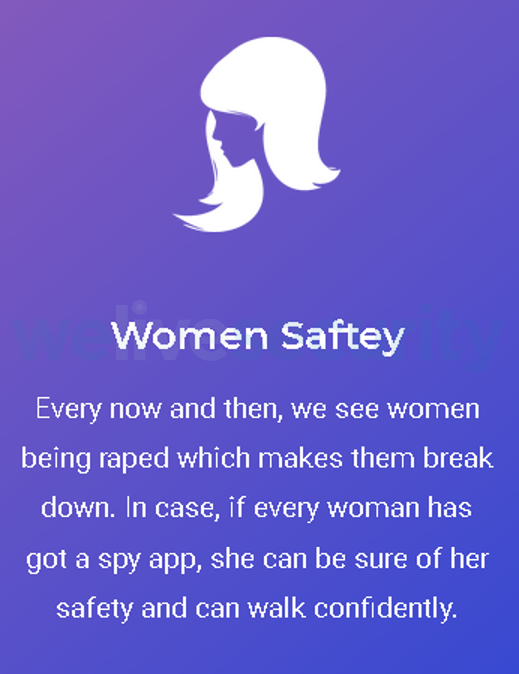

Damit Stalkerware-Anbieter nicht auffallen und nicht als Stalkerware gekennzeichnet werden, werden ihre Apps in vielen Fällen als Tools zum Schutz von Kindern, Mitarbeitern oder Frauen beworben. Auf den offiziellen Webseiten, die alles andere als schwer zu finden sind, wird jedoch häufig das Wort „Spionage“ verwendet. Der folgende Screenshot zeigt vielleicht die zynischste Behauptung solcher Seite, dass die Apps nämlich dem Schutz der Frauen dienen und Vergewaltigungen verhindern.

Mehr als 150 Sicherheitsprobleme in 58 Android-Stalkerware-Apps

Auf jeden Fall fördern Stalkerware-Apps ein ethisch eindeutig falsches Verhalten. Deswegen werden sie von den meisten mobilen Sicherheitslösungen als unerwünscht oder schädlich gekennzeichnet. Da diese Apps außerdem mehr Informationen sammeln, speichern und übertragen als jede andere App, die die Opfer installiert haben, waren wir daran interessiert, wie gut diese Apps diese besonders sensiblen Daten schützen.

Daher haben wir 86 Stalkerware-Apps (von 86 verschiedenen Anbietern) für das Betriebssystem Android manuell analysiert. In dieser Analyse definieren wir eine Person, die Stalkerware installiert, aus der Ferne überwacht oder steuert als Stalker. Ein Opfer ist die Zielperson, die ein Stalker über die Stalkerware ausspioniert. Außerdem bezeichnen wir eine dritte Person, die der Stalker und das Opfer normalerweise nicht kennen, als Angreifer. Dieser kann Sicherheits- und Datenschutzmängel in Stalkerware oder den zugehörigen Überwachungsdiensten ausnutzen.

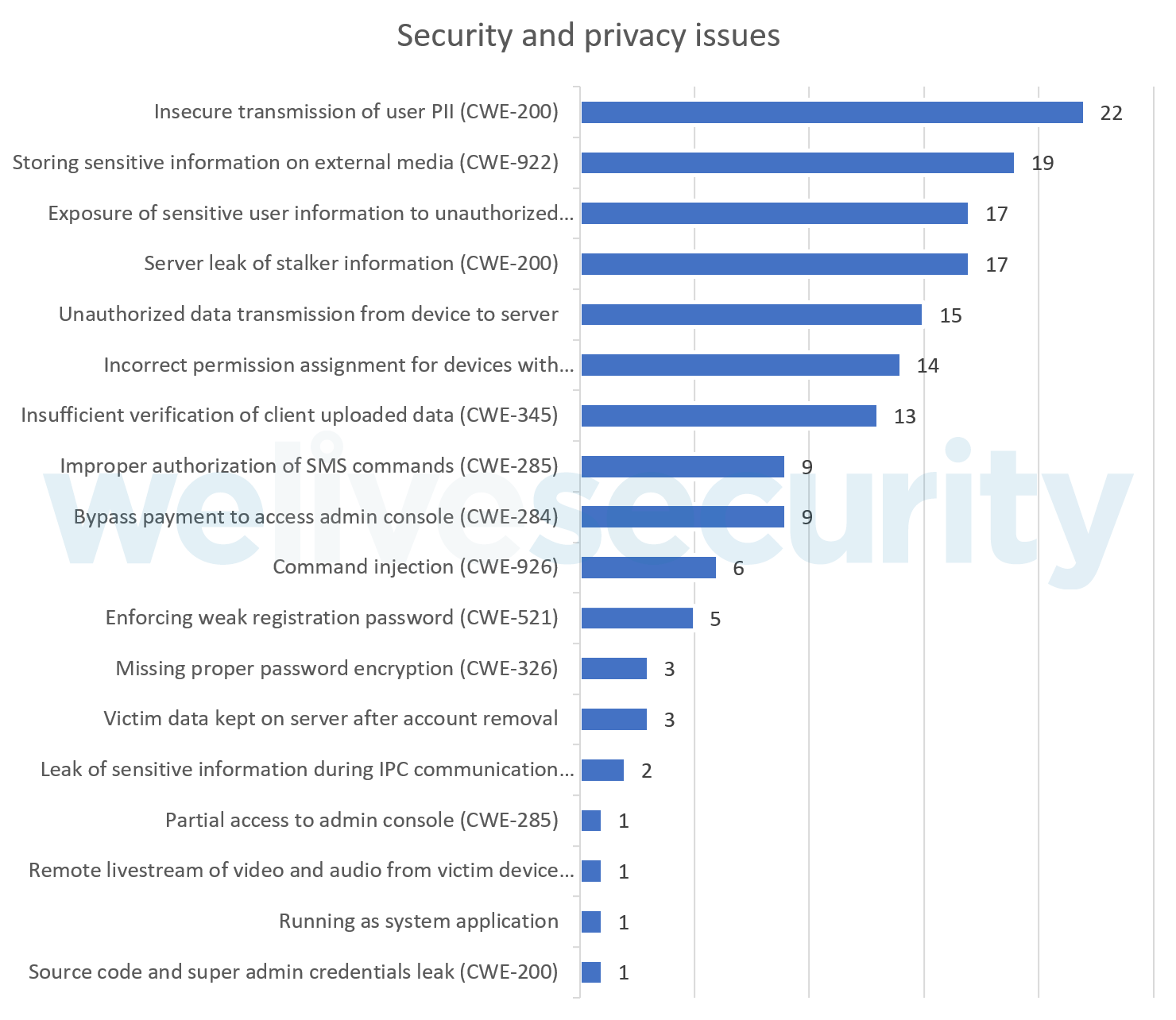

In der Analyse konnten viele schwerwiegende Sicherheits- und Datenschutzprobleme identifiziert werden, die dazu führen könnten, dass ein Angreifer die Kontrolle über das Gerät eines Opfers übernimmt sowie das Konto eines Stalkers übernimmt, die Daten des Opfers abfängt, das Opfer durch Hochladen von fingierten Beweisen reinlegt oder Schadcode auf dem Smartphone des Opfers ausführt. In 58 dieser Android-Anwendungen haben wir insgesamt 158 Sicherheits- und Datenschutzprobleme festgestellt, die schwerwiegende Auswirkungen auf ein Opfer haben können. Darüber hinaus kann sogar der Stalker oder der Anbieter der App einem gewissen Risiko ausgesetzt sein.

Entsprechend unserer 90-tägigen koordinierten Offenlegungsrichtlinie für Sicherheitslücken haben wir diese Probleme wiederholt den betroffenen Anbietern gemeldet. Leider haben bis heute nur sechs Anbieter die Probleme behoben, die wir in ihren Apps gemeldet haben. Vierundvierzig Anbieter haben nicht geantwortet und weitere sieben haben versprochen, die Probleme in einem bevorstehenden Update zu beheben, haben aber zum jetzigen Zeitpunkt noch keine gepatchten Updates veröffentlicht. Ein Anbieter sieht davon ab, die gemeldeten Probleme zu beheben.

Entdeckte Sicherheits- und Datenschutzprobleme

Die 158 Sicherheits- und Datenschutzprobleme in 58 Stalkerware-Apps werden nach Häufigkeit in der analysierten Stalkerware gelistet.

Fazit

Die Untersuchung zeigt, dass potenzielle Kunden von Stalkerware sich in zweifacher Hinsicht in Acht nehmen müssen. Die Verwendung solcher Spionage-Programme gegen Ehepartner, Angehörige und jedwede anderen Personen ist nicht nur kriminell und unethisch, sondern sie kann auch dazu führen, dass private und vertrauliche Informationen der Opfer offengelegt und zusätzlich durch Cyberangriffe und Betrug gefährdet werden. Und aufgrund der häufig engen Beziehungen zwischen Stalker und Opfer könnten auch private Informationen des Stalkers offengelegt werden. Daneben haben wir bei unseren Recherchen auch festgestellt, dass einige Stalking-Programme Informationen über die Stalker in der App speichern und die Daten ihrer Opfer auf einem Server speichern, selbst nachdem der Stalker die Löschung der Daten angefordert hat.

All dies ist ein Ausschnitt dessen, was wir während unserer Recherche gefunden haben. Mehr Informationen finden Sie in unserem Paper.