Googles Project Zero-Team hat in seinem Jahresrückblick 2020 bekannt gegeben, dass ein Viertel der im letzten Jahr festgestellten Zero-Day-Exploits hätte verhindert werden können, wenn die Anbieter geeignete Patches für die zugrunde liegenden Sicherheitslücken herausgegeben hätten. In dem Blogpost sprach das Team davon, dass von den 24 Zero-Day-Exploits, die 2020 in freier Wildbahn entdeckt wurden, sechs im Zusammenhang mit zuvor bekannt gewordenen Sicherheitslücken standen.

"Bei einigen dieser Zero-Day-Exploits mussten nur ein oder zwei Codezeilen geändert werden, um einen neues funktionierendes Exploit zu erhalten", sagte Maddie Stone, eine Sicherheitsforscherin von Project Zero.

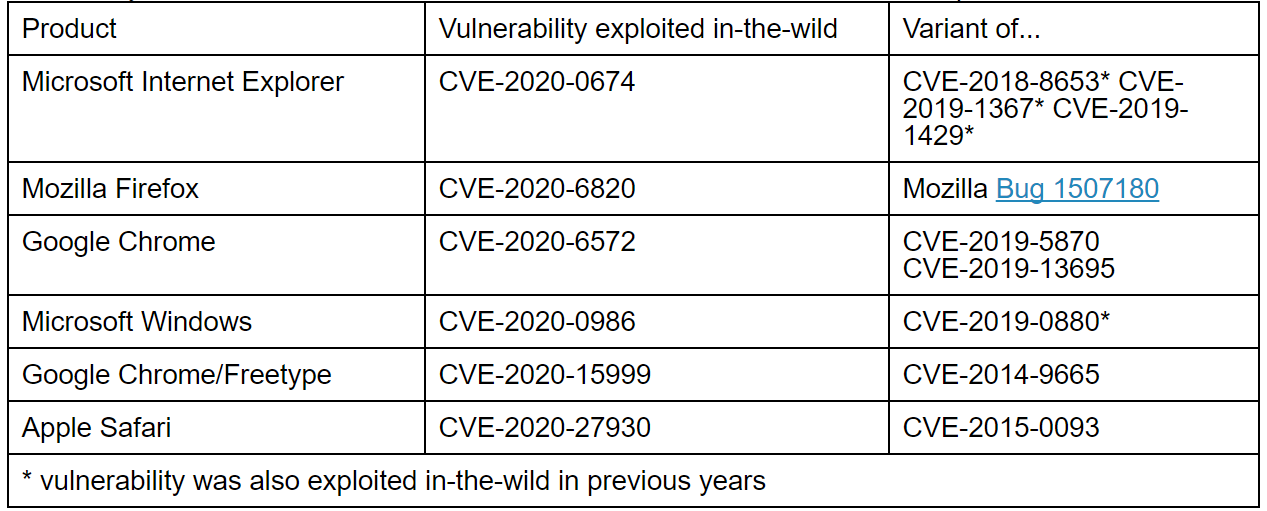

Die Liste enthält CVE-2020-0674, einen Zero-Day, der Internet Explorer betraf, und der eine Variante von CVE-2018-8653, CVE-2019-1367 und CVE-2019-1429 ist, die alle drei schon zuvor genutzt wurden.

Unter den anderen Beispielen befindet sich auch CVE-2020-27930, einer von drei Zero-Day-Lücken, die Apple im November 2020 behoben hat und die auch mit einer früheren Sicherheitslücke zusammenhängen - CVE-2015-0093. Auch eine Sicherheitslücke in der FreeType-Bibliothek, die als CVE-2020-15999 indiziert ist und die im letzten Oktober den Chrome-Webbrowser von Google bedrohte, war auf der Liste.

"Ein von vier gefundenen Zero-Day-Exploits hätte möglicherweise vermieden werden können, wenn zuvor eine gründlichere Untersuchung erfolgt und mehr Aufwand beim Patching betrieben worden wäre", sagte Stone.

Richtig und umfassend

Patches sind oft unvollständig in dem Sinne, dass sie „die Grundursache einer Sicherheitslücke nicht richtig und umfassend beheben“, beklagte das Project Zero-Team, das diese „In the Wild“ -Tabelle verwaltet, in der alle aktiv genutzten Zero-Day-Exploits seit 2014 aufgeführt sind.

Sie stellten fest, dass Anbieter meist „nur die Vorgehensweise aus dem Proof-of-Concept- oder Exploit-Beispiel unterbinden, anstatt die Sicherheitsanfälligkeit als Ganzes zu beheben und so alle Exploit-Möglichkeiten auszuräumen. Dies wiederum ermöglicht es Angreifern, Zero-Day-Exploits mit weniger Aufwand gegen Nutzer einzusetzen.

VERWANDTER ARTIKEL: Sicherheitsbegriffe erklärt: Was bedeutet Zero Day?

„Ein korrekter Patch behebt einen Fehler vollständig, was bedeutet, dass der Patch keine Ausnutzung der Sicherheitsanfälligkeit mehr zulässt. Ein umfassender Patch führt die Fehlerbehebung überall dort durch, wo sie durchgeführt werden muss, sodass auch Exploit-Varianten abgedeckt sind. Wir betrachten einen Patch daher nur dann als vollständig, wenn er sowohl richtig als auch umfassend ist“, sagte Stone.

Wie Stone es ausdrückt, besteht das übergeordnete Ziel darin, die Arbeit von Cyberkriminellen so schwer wie möglich zu machen: „Das Ziel ist es, Angreifer dazu zu zwingen, jedes Mal von vorne zu beginnen, wenn wir einen ihrer Exploits entdecken: Dann sind sie dazu gezwungen, jedes Mal eine völlig neue Sicherheitslücke zu entdecken und sie müssen Zeit in das Erlernen und Analysieren einer neuen Angriffsmöglichkeit investieren. Sie müssen jedes Mal einen völlig neuen Exploit entwickeln. Dazu brauchen wir korrekte und umfassende Korrekturen. “

Dieses Ziel zu erreichen ist vermutlich keine leichte Aufgabe, doch der Weg für Unternehmen ist klar - sie müssen investieren, Prioritäten setzen und planen.