APT-C-23 ist eine APT-Gruppe (APT, advanced and persistent threat), die hauptsächlich im Nahen Osten aktiv und auch unter dem Namen „Two-tailed Scorpion“ bekannt ist. Wir haben eine zuvor unbekannte Version einer Android-Spyware entdeckt und analysiert, die von der Gruppe verwendet wird. ESET-Produkte erkennen die Malware als Android/SpyC23.A.

Es ist bekannt, dass die APT-C-23-Gruppe sowohl Windows- als auch Android-Komponenten in ihren Operationen verwendet hat. Die Android-Komponenten wurden erstmals 2017 beschrieben. Im selben Jahr wurden mehrere Analysen der mobilen Malware von APT-C-23 veröffentlicht.

Im Vergleich zu den 2017 dokumentierten Versionen verfügt Android/SpyC23.A über erweiterte Spionagefunktionen, darunter das Lesen von Benachrichtigungen aus Messaging-Apps, Anruf- und Bildschirmaufzeichnung sowie neue Stealth-Funktionen wie das Löschen von Benachrichtigungen aus integrierten Android-Sicherheits-Apps. Die Spyware wird unter anderem über einen gefälschten Android App Store verbreitet, wobei populäre Apps als Köder verwendet werden.

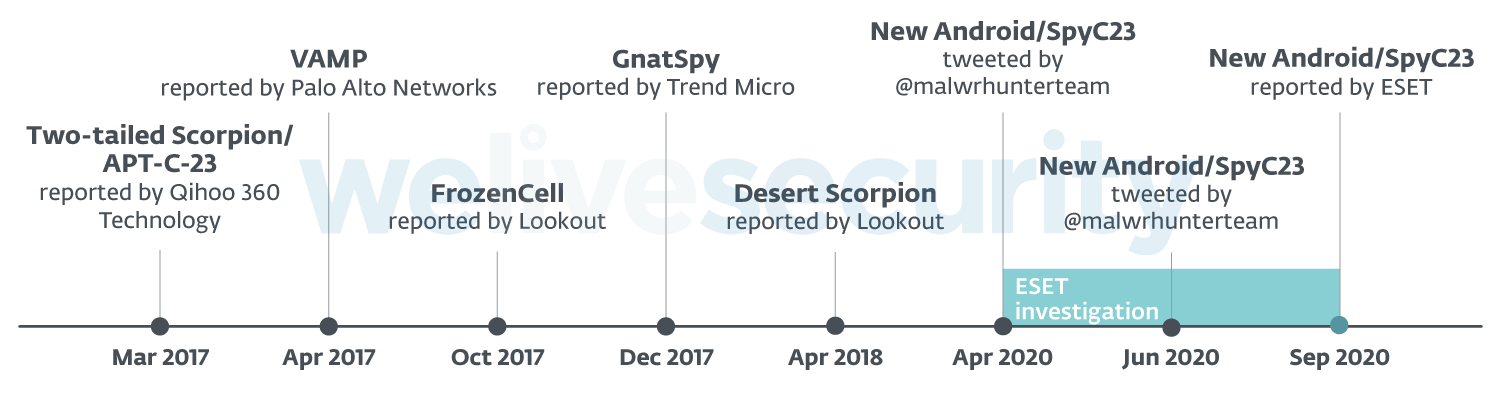

Zeitleiste und Entdeckung

Die Aktivitäten der Gruppe wurden erstmals im März 2017 von Qihoo 360 Technology unter dem Namen Two-tailed Scorpion beschrieben. Im selben Jahr beschrieben Palo Alto Networks, Lookout und Trend Micro andere Versionen der mobilen Malware und nannten diese VAMP, FrozenCell bzw. GnatSpy. Lookout veröffentlichte im April 2018 eine Analyse einer anderen Version der Malware mit Namen Desert Scorpion. Anfang 2020 meldete dann Check Point Research neue mobile Malware-Angriffe, die der APT-C-23-Gruppe zugeschrieben wurden.

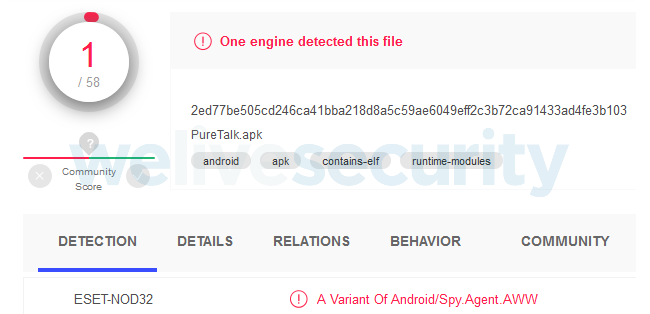

Im April 2020 twitterte @malwrhunterteam über ein neues Android-Malware-Sample. Laut VirusTotal hat zu diesem Zeitpunkt kein Sicherheitsanbieter außer ESET die Probe erkannt. In Zusammenarbeit mit @malwrhunterteam konnten wir die Malware dem Arsenal von APT-C-23 zuordnen.

Im Juni 2020 twitterte @malwrhunterteam über ein weiteres, nur von wenigen Virenscannern erkanntes Android-Malware-Sample, das mit dem Sample vom April in Zusammenhang stand. Eine genauere Analyse ergab dann, dass sowohl die April als auch die Juni-Entdeckung Varianten derselben neuen Android-Malware von APT-C-23 waren.

Abbildung 2 zeigt die Zeitleiste dieser Ereignisse.

Abbildung 2. Zeitleiste der bisher dokumentierten mobilen Malware von APT-C-23 und der Untersuchung von ESET 2020

Malware Distribution

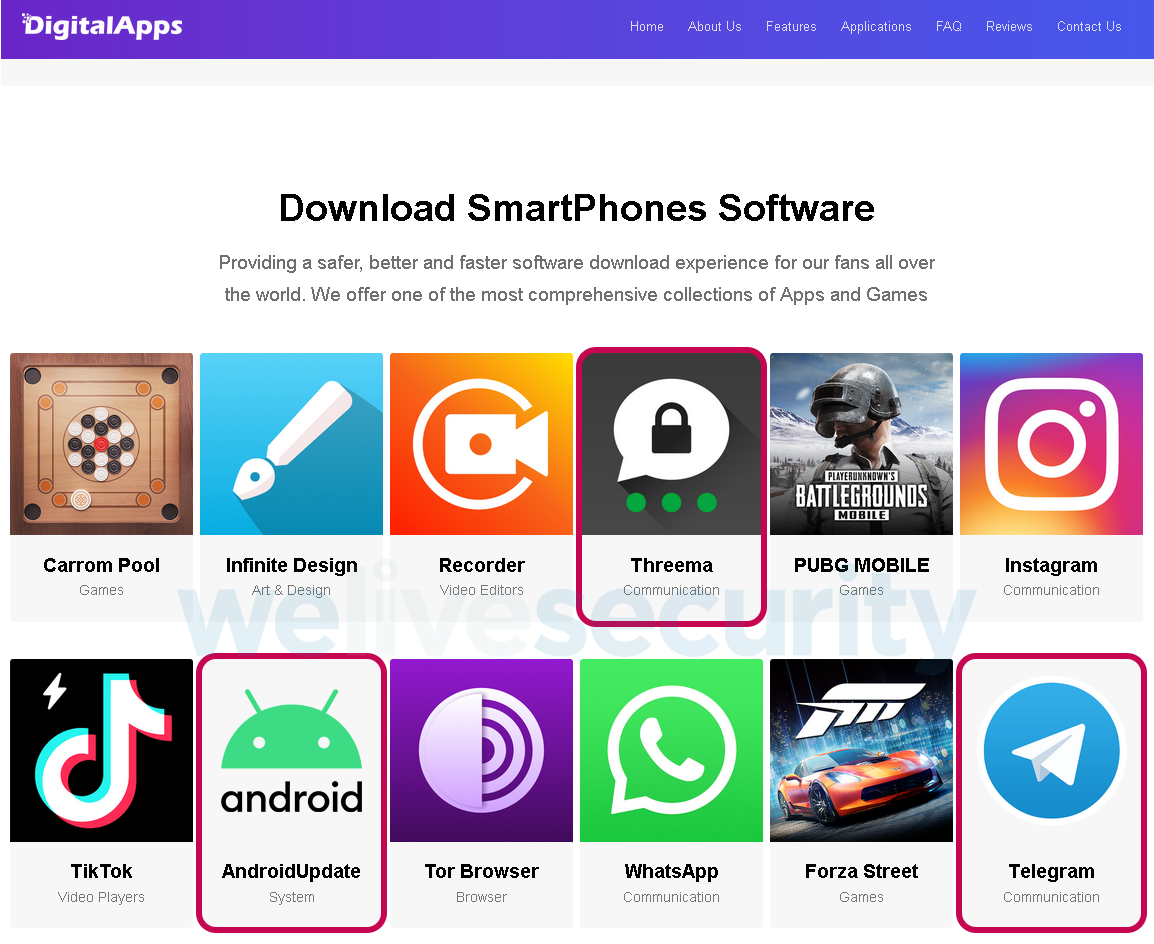

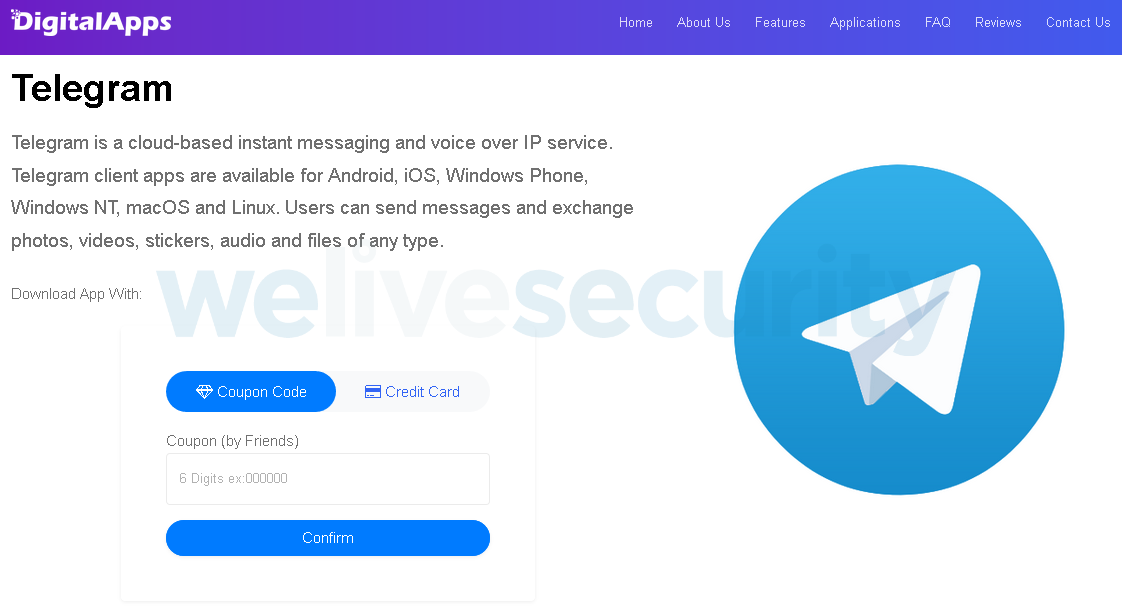

Aufgrund der Informationen von @malwrhunterteam konnten wir einen falschen Android-App-Store identifizieren, der zur Verbreitung der Malware verwendet wird. Zum Zeitpunkt der Analyse enthielt der in Abbildung 3 dargestellte App-Store von „DigitalApps“ sowohl bösartige als auch saubere Elemente. Die nicht-bösartigen Apps leiteten die Benutzer zu einem anderen inoffiziellen Android App Store weiter, der legitime Apps bereitstellt. Die Malware wurde in Apps versteckt, die sich als AndroidUpdate, Threema und Telegram ausgaben. Die beiden letztgenannten Köder luden die Malware sowie die imitierten Apps mit voller Funktionalität heruntergeladen. Dieser Mechanismus wird im Abschnitt Funktionalität ausführlich beschrieben.

Interessanterweise wurden der Download durch die Eingabe eines sechsstelligen Gutscheincodes eingeschränkt (siehe Abbildung 4). Dies kann eine Möglichkeit sein, dass nur diejenigen, auf die die Gruppe abzielt, die Malware installieren und die Hacker so länger unentdeckt bleiben. Obwohl wir keinen Gutscheincode hatten, war das Herunterladen der App allerdings kein Problem. Man musste lediglich "/download" an die URL anhängen.

Abbildung 4. Der gefälschte App Store, für den ein Gutscheincode zum Herunterladen von Malware erforderlich ist

Dieser gefälschte App Store ist wahrscheinlich nur eine der Verteilungsmethoden, die von der Gruppe verwendet werden. Unsere Telemetrie aus dem Jahr 2020 zeigte Samples, die sich als Apps ausgaben, die nicht nicht Teil dieses App Stores waren.

ESET Telemetriedaten

Laut unserer ESET Telemetrie und VirusTotal-Daten wurde Android/SpyC23.A erstmals im Mai 2019 in freier Wildbahn entdeckt.

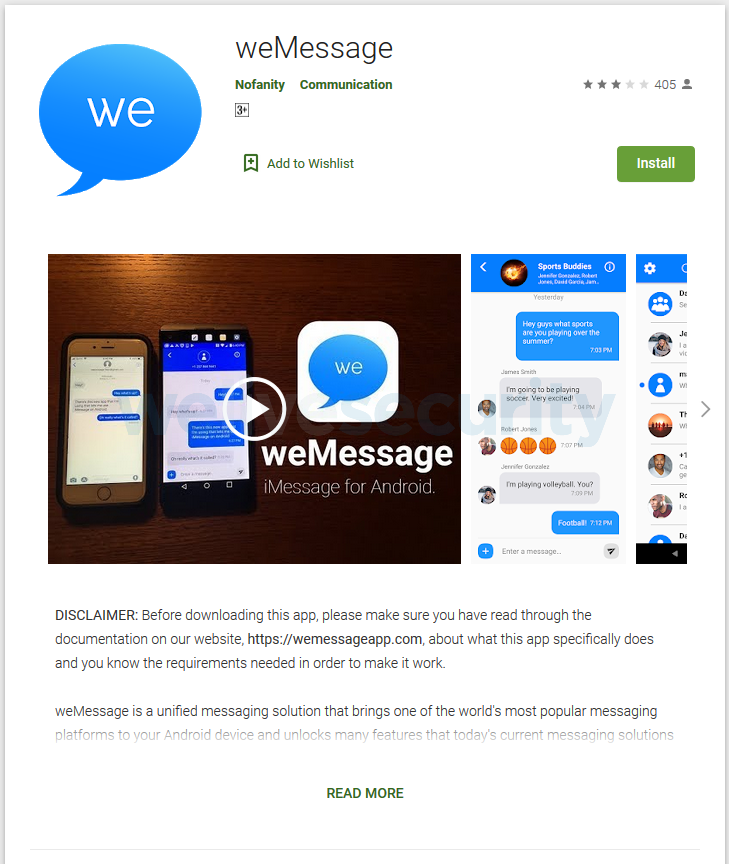

Im Juni 2020 blockierten ESET-Systeme diese Spyware auf Clients in Israel. Die erkannten Malware-Samples waren als Messaging-App „WeMessage“ getarnt (siehe Abbildung 5).

Während es bei Google Play eine legitime Messaging-App namens WeMessage gibt (siehe Abbildung 6), nutzt die bösartige App völlig andere Grafiken und erweckt nur durch Aneignung des Namens den Eindruck einer legitimen App. Bei unseren Nachforschungen konnten wir keine andere App finden, die dasselbe oder ein ähnliches User-Interface wie die bösartige WeMessage-App verwendet. Daher ist es möglich, dass die Angreifer eigene Grafiken erstellt haben.

Wir wissen nicht, wie diese bestimmte Version der Spyware verbreitet wurde - die bösartige WeMessage-App wurde im oben genannten falschen App Store nicht angeboten.

Funktionalität

Nach unseren Erkenntnissen gibt sich die Malware hauptsächlich als Messaging-App aus. Die Angreifer haben diese Tarnung möglicherweise deswegen gewählt, um die verschiedenen von der Malware angeforderten Berechtigungen zu rechtfertigen.

Installation und Berechtigungen

Vor der Installation fordert Android/SpyC23.A eine Reihe invasiver Berechtigungen an, darunter das Aufnehmen von Bildern und Videos, das Aufzeichnen von Audio, das Lesen und Ändern von Kontakten sowie das Lesen und Senden von SMS.

Nach der Installation fordert die Malware eine Reihe zusätzlicher, vertraulicher Berechtigungen an. Dabei werden Social-Engineering-ähnliche Techniken angewendet, um technisch unerfahrene Benutzer zu täuschen. Diese zusätzlichen Berechtigungsanforderungen werden als Sicherheits- und Datenschutzfunktionen getarnt:

- Aus Gründen der "Nachrichtenverschlüsselung" fordert die App die Erlaubnis an, die Benachrichtigungen des Benutzers zu lesen

- Um vermeintlich „Private Nachrichten“ zu ermöglichen, fordert die App die Erlaubnis an, Play Protect zu deaktivieren

- Unter dem Deckmantel "Privater Video-Chat" fordert die App die Erlaubnis an, den Bildschirm des Benutzers aufzuzeichnen

Diese Schritte werden im folgenden Video gezeigt.

Nach der Initialisierung der Malware werden die Opfer in den meisten Fällen aufgefordert, die als Köder verwendete legitime App (z. B. Threema), die im Installationspaket der Malware gespeichert ist, manuell zu installieren. Während die legitime App installiert wird, verbirgt die Malware ihre Präsenz auf dem betroffenen Gerät. Auf diese Weise haben die Opfer am Ende die funktionierende App, die sie herunterladen wollten, und Spyware, die lautlos im Hintergrund ausgeführt wird. In einigen Fällen (z. B. WeMessage, AndroidUpdate) hatten die heruntergeladenen Apps keine echte Funktionalität und dienten nur als Köder für die Installation der Spyware.

Beim ersten Start beginnt die Malware mit ihrem Command & Control-Server (C&C) zu kommunizieren. Es registriert das neue Opfer und sendet die Geräteinformationen des Opfers an den C&C.

Fähigkeiten

Basierend auf den empfangenen Befehlen kann Android/SpyC23.A die folgenden Aktionen ausführen:

- Fotos machen

- Ton aufnehmen

- Das WLAN neu startet

- Anrufprotokolle weiterleiten

- alle SMS-Nachrichten weiterleiten

- alle Kontakte weiterleiten

- Dateien vom Gerät herunterladen

- Dateien vom Gerät löschen

- Dateien mit bestimmten Erweiterungen (pdf, doc, docx, ppt, pptx, xls, xlsx, txt, Text, JPG, JPEG, PNG) stehlen

- Jede auf dem Gerät installierte App deinstallieren

- die APK-Installer von installierten Apps, stehlen

- das eigene App-Icon ausblenden

- Guthaben der SIM-Karte auf dem Gerät abrufen (dies funktioniert durch den Anruf bei drei verschiedenen Mobilfunkbetreibern: Jawwal, Wataniya, Estisalat).

Die folgenden Funktionen sind in Android/SpyC23.A im Vergleich zu den zuvor dokumentierten Versionen neu hinzugekommen:

- Bildschirm aufnehmen und Screenshots machen

- eingehende und ausgehende Anrufe in WhatsApp erfassen

- einen Anruf tätigen, während eine Overlay einen schwarzen Bildschirm vortäuscht (um die Anrufaktivität auszublenden).

- die Benachrichtigungstexte von ausgewählten Messaging- und Social Media-Apps lesen: WhatsApp, Facebook, Telegramm, Instagram, Skype, Messenger, Viber, imo

- Benachrichtigungen von integrierten Sicherheits-Apps auf einigen Android-Geräten schließen:

- SecurityLogAgent-Benachrichtigungen auf Samsung-Geräten (Paketname enthält "securitylogagent")

- Samsung-Benachrichtigungen (Paketname enthält "samsung.android")

- MIUI-Sicherheitsbenachrichtigungen auf Xiaomi-Geräten (Paketname enthält "com.miui.securitycenter")

- Telefonmanager auf Huawei-Geräten (Paketname enthält "huawei.systemmanager")

- seine eigenen Benachrichtigungen schließen (eine ungewöhnliche Funktion, die möglicherweise bei Fehlern oder Warnungen der Malware verwendet wird).

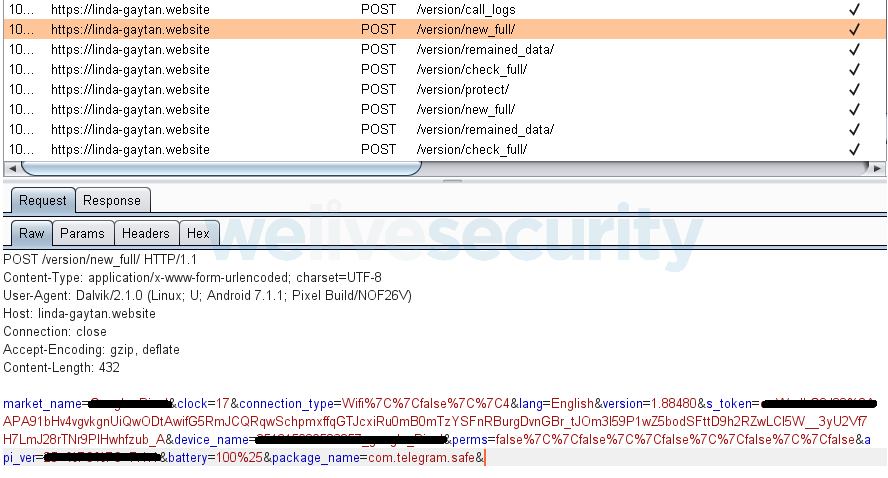

C&C-Kommunikation

Neben den Spionagefunktionen wurde auch die C&C-Kommunikation der Malware aktualisiert. In älteren Versionen war das verwendete C&C fest codiert und entweder im Klartext verfügbar oder trivial verschleiert und somit leichter zu identifizieren. In der aktualisierten Version ist der C&C mithilfe verschiedener Techniken gut versteckt und kann vom Angreifer aus der Ferne geändert werden.

In diesem Abschnitt wird beschrieben, wie Android/SpyC23.A seinen C&C-Server ermittelt.

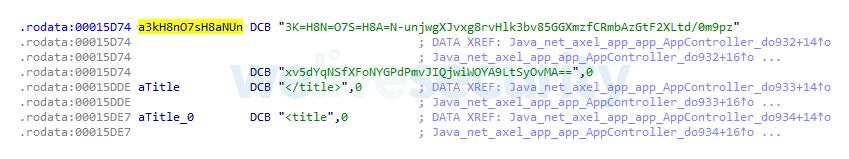

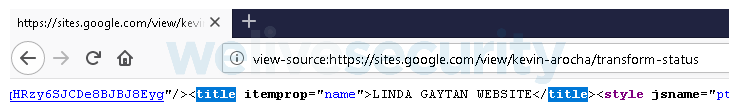

Die Malware verwendet eine native Bibliothek mit drei Funktionen. Zwei von ihnen geben das Öffnen und Schließen von HTML-title-Tags weiter und die dritte eine verschlüsselte Zeichenfolge.

Die verschlüsselte Zeichenfolge dient zwei Zwecken: Der erste Teil - vor dem Bindestrich („-“) - wird als Teil des Kennworts zum Verschlüsseln von Dateien verwendet, die vom betroffenen Gerät extrahiert werden. Der zweite Teil wird zuerst dekodiert (base64) und dann entschlüsselt (AES). Die entschlüsselte Zeichenfolge könnte beispielsweise ein Facebook-Profil als C&C vorschlagen, ist jedoch immer noch verschleiert.

Einige der Teilzeichenfolgen in dieser Zeichenfolge werden basierend auf einer einfachen Ersetzungstabelle ersetzt, und dann wird der Domänenteil der scheinbaren URL ersetzt.

Von dieser URL analysiert die Malware den title-Tag im HTML-Code.

Der letzte Schritt besteht darin, das erste Leerzeichen durch einen Bindestrich und das zweite durch einen Punkt zu ersetzen. Damit ist der C&C-Server ermittelt. Durch diesen Prozess können die Malware-Betreiber ihren C&C-Server dynamisch ändern.

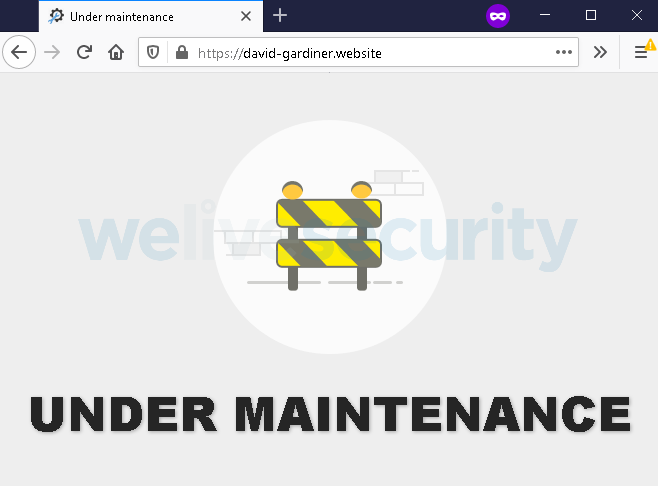

Die Live-C&C-Server der Malware stellen sich normalerweise als zu wartende Websites dar, die alle dasselbe Logo verwenden (siehe Abbildung 12).

Fazit

Unser Bericht zeigt, dass die APT-C-23-Gruppe ihr mobiles Toolset immer noch aktiv verbessert und neue Operationen ausführt. Android/SpyC32.A - die neueste Spyware-Version der Gruppe - bietet mehrere Verbesserungen, die sie für die Opfer gefährlicher machen.

Um zu verhindern, dass Android-Nutzer Spyware zum Opfer fallen, empfehlen wir nur Apps aus dem offiziellen Google Play Store zu installieren. In Fällen, in denen Datenschutzbedenken, Zugriffsprobleme oder andere Einschränkungen die Benutzer daran hindern, sollten Benutzer beim Herunterladen von Apps aus inoffiziellen Quellen besondere Vorsicht walten lassen. Wir empfehlen, den Entwickler der App zu überprüfen, die angeforderten Berechtigungen zu überprüfen und eine vertrauenswürdige und aktuelle mobile Sicherheitslösung zu verwenden.

Bei Fragen kontaktieren Sie uns unter threatintel@eset.com.

Indicators of Compromise (IoCs)

ESET detection name

Android/SpyC23.A

Hashes

9e78e0647e56374cf9f429dc3ce412171d0b999e

344f1a9dc7f8abd88d1c94f4323646829d80c555

56f321518401528278e0e79fac8c12a57d9fa545

9e1399fede12ce876cdb7c6fdc2742c75b1add9a

6f251160c9b08f56681ea9256f8ecf3c3bcc66f8

91c12c134d4943654af5d6c23043e9962cff83c2

78dd3c98a2074a8d7b5d74030a170f5a1b0b57d4

1c89cea8953f5f72339b14716cef2bd11c7ecf9a

e79849c9d3dc87ff6820c3f08ab90e6aeb9cc216

C&Cs

https://linda-gaytan[.]website

https://cecilia-gilbert[.]com

https://david-gardiner[.]website

https://javan-demsky[.]website

Distribution URL

https://digital-apps[.]store

MITRE ATT&CK techniques

This table was built using version 7 of the ATT&CK framework.

| Tactic | ID | Name | Description |

|---|---|---|---|

| Initial Access | T1444 | Masquerade as Legitimate Application | Android/SpyC23.A impersonates a legitimate chat application. |

| T1476 | Deliver Malicious App via Other Means | SpyC23.A can be downloaded from a malicious alternative app store. | |

| Execution | T1575 | Native Code | SpyC23.A uses a native method to retrieve an encrypted string to obtain its C&C. |

| Persistence | T1402 | Broadcast Receivers | SpyC23.A listens for the BOOT_COMPLETED broadcast, ensuring that the app's functionality will be activated every time the device starts. |

| Defense Evasion | T1508 | Suppress Application Icon | SpyC23.A hides its icon. |

| Discovery | T1418 | Application Discovery | SpyC23.A retrieves a list of installed apps. |

| T1420 | File and Directory Discovery | SpyC23.A retrieves the content of the external storage directory. | |

| T1426 | System Information Discovery | SpyC23.A retrieves details about the device. | |

| Collection | T1433 | Access Call Log | SpyC23.A exfiltrates call log history. |

| T1432 | Access Contact List | SpyC23.A exfiltrates the victim’s contact list. | |

| T1517 | Access Notifications | SpyC23.A exfiltrates messages from messaging and social media apps. | |

| T1429 | Capture Audio | SpyC23.A can record surroundings and calls. | |

| T1512 | Capture Camera | SpyC23.A can take pictures from the front or rear cameras. | |

| T1412 | Capture SMS Messages | SpyC23.A can exfiltrate sent and received SMS messages. | |

| T1533 | Data from Local System | SpyC23.A steals files with particular extensions from external media. | |

| T1513 | Screen Capture | SpyC23.A can take screenshots. | |

| Command and Control | T1438 | Alternative Network Mediums | SpyC23.A can use SMS to receive C&C messages. |

| T1437 | Standard Application Layer Protocol | SpyC23.A communicates with C&C using HTTPS and Firebase Cloud Messaging (FCM). | |

| T1544 | Remote File Copy | SpyC23.A can download attacker-specified files. | |

| Exfiltration | T1532 | Data Encrypted | Extracted data is transmitted in password-protected ZIP files. |

| Impact | T1447 | Delete Device Data | SpyC23.A can delete attacker-specified files from the device. |