Der 30. November ist der „Tag der Computersicherheit“. Das wussten Sie nicht? Das mag daran liegen, dass es eine Vielzahl verschiedener Tage für unterschiedliche Anlässe gibt. Nichtsdestotrotz wollen wir den Tag nutzen, um auf das Thema IT-Sicherheit hinzuweisen und Aufklärungsarbeit zu leisten. Der Tag der Computersicherheit wurde bereits 1988 von der US-amerikanischen „Association for Computer Security“ (Vereinigung zur Computersicherheit) ins Leben gerufen.

Ich erinnere mich: Ich hatte zu dieser Zeit gerade ersten zaghaften Kontakt zu einem Robotron KC85/87 und einem aus DDR-Komponenten zusammengestellten Schneider CPC Nachbau (nicht diese Variante, sondern vom Vater meines Freundes selbst zusammengestellt!). Das Internet war zu dieser Zeit noch in weiter Ferne! Doch schon damals galten grundlegende Regeln für die Sicherheit von Computersystemen und den Schutz persönlicher Daten. Während wir uns heutzutage weniger Gedanken machen müssen, wie denn eine stabile und (für die Gesundheit des Benutzers) sichere Stromversorgung herzustellen sei, war das Thema „Backup“ oder „Sicherheitskopie“ bereits von enormer Wichtigkeit. Die Datenträger dieser Zeit im „Heimgebrauch“ waren allesamt magnetischer Natur – egal ob Datasette (Audiokassetten als Speicher) oder die verschiedenen Formen der Floppy Disketten. Allzu oft sind wertvolle Informationen durch zu starke Lautsprechermagnete oder das Ablegen der Datenträger auf dem Monitor verloren gegangen. Erster Schritt war also immer die Kopie des Originalspeichers. EPROM Chips auf offenliegenden Platinen fanden sich zudem oft durch UV-Strahlung, wie die der Sonne zurückgesetzt, sodass man auch auf solche Dinge achten musste.

Im Laufe der Zeit haben sich einige, grundlegende Sicherheitshinweise erhalten, andere verändert oder neue sind hinzugekommen. Zum Anlass des Tages haben wir nun also die zehn wichtigsten Fragen zusammengestellt, die es im Zusammenhang mit Computersicherheit daheim und im Büro zu beachten gilt:

- Backup – Daten

„Was wäre, wenn diese Fotos, diese Arbeiten jetzt kaputt gingen oder gelöscht würden?“

Im privaten Bereich gibt es viele, teils kostenfreie Lösungen, die wertvolle Urlaubs- oder Kinderbilder, wichtige Unterlagen und E-Mails usw. in der Cloud sichern. Egal ob Google Drive, iCloud, OneDrive, Dropbox & Co. – alle haben zusätzlich den Vorteil, dass sich Daten sowohl vom heimischen PC oder Laptop als auch vom Smartphone und Tablet sichern und synchronisieren lassen. So sind diese Informationen von überall aus abrufbar. Wer seine Daten nicht in der Cloud speichern möchte, kann auch lokale Speichermedien verwenden. Das geht bei einem USB-Stick los, über eine externe Festplatte weiter, bis hin zu ganzen Netzwerkspeicherlösungen (NAS – Network Attached Storage) mit erweiterter Ausfallsicherheit durch mehrfache Kopien (RAID). - Backup – Hardware

„Was wäre, wenn dieser PC/Laptop oder dieses Smartphone/Tablet jetzt kaputt ginge?“

Die bestgesicherten Daten nützen wenig, wenn kein Gerät vorhanden ist, um diese abzurufen. Streikt der heimische Laptop oder PC ist oft die Panik groß. Ein neues Gerät kostet mehrere Hundert Euro und natürlich gehen die „Dinger“ immer dann kaputt, wenn kein Laden mehr geöffnet hat. Hier kann man vorsorgen: Kleinstcomputer, wie ein Raspberry Pi, lassen einen wenigstens die Zeit überbrücken, bis die Läden geöffnet sind, ein Reparaturdienst mit der Arbeit fertig oder das Budget wieder vorhanden ist. Für um die 30 Euro lassen sich damit die wichtigsten Büroarbeiten erledigen. Liegen Dokumente zum Beispiel im Google Drive, lassen sie sich dort direkt über Google Docs ohne Installation von Software bearbeiten.

Eine andere Alternative, die auch für Smartphones und Tablets gilt, ist alte Hardware nicht sofort zu entsorgen. Vor allem alte Laptops, die kein neues Windows oder macOS Betriebssystem mehr erhalten, können sich mit kostenfreien und nutzerfreundlichen Linuxsystemen wie Ubuntu als „Rückfallebene“ erhalten lassen. Bei Smartphones lässt sich mit nicht entsorgten Altgeräten zumindest die telefonische Erreichbarkeit sichern. Bitte beachten Sie dazu auch den Punkt 5 dieser Liste. - Alle aktuellen Geräte

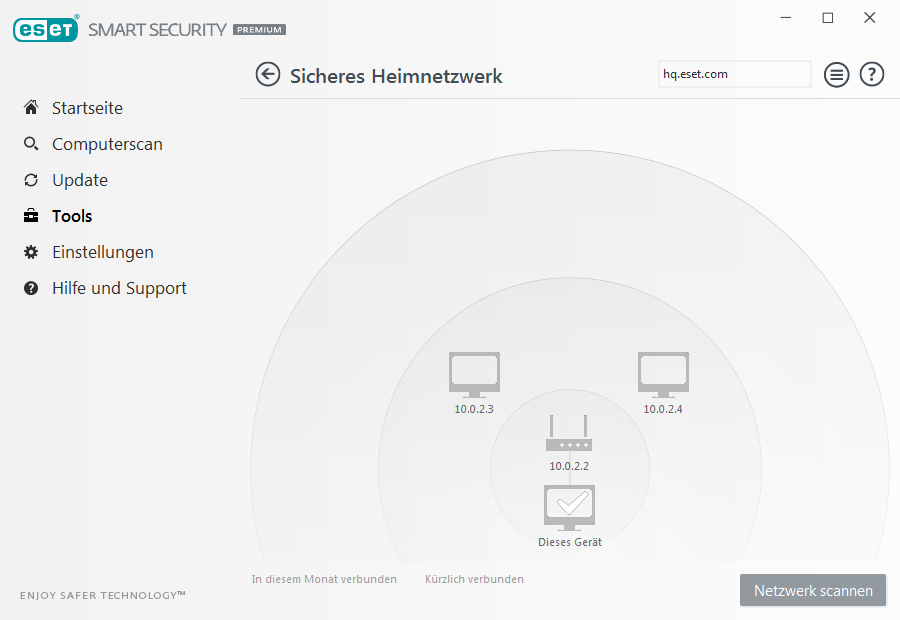

„Weiß ich wirklich sicher, welche Geräte sich in meinem Netzwerk befinden oder ich besitze?“

So komisch diese Frage im ersten Moment erscheint, stellen wir immer wieder fest, dass die meisten Nutzer zwar Laptop und Smartphone nennen können, dann aber ihre smarten Assistenten, den SmartTV, die Webcam usw. bei der Aufzählung vergessen. Ein guter und bequemer Weg, eine Auflistung der Netzwerkgeräte zu bekommen, sind „Softwarehelfer“ wie etwa der „Heimnetzwerk-Schutz“. Mit solchen Lösungen lassen sich nicht nur die Geräte auflisten, sondern sie auch auf mögliche Schwachstellen, fehlende Updates und laxe Konfigurationen überprüfen. - Netzwerksegmente

„Müssen alle Geräte im selben Netzwerk sein und somit jedes auf alle zugreifen können?“

Zugegeben: Die Frage klingt kompliziert. Die Idee dahinter jedoch ist, dass potentielle Angreifer nur eine Schwachstelle im SmartTV oder der Webcam finden müssen, um Zugriff auf alle anderen Geräte und somit auch die gespeicherten Daten zu erlangen. Erpressungsversuche oder pure Zerstörung sind häufig die Folge.

Das lässt sich eindämmen, indem mehr als ein Netzwerk zum Einsatz kommt. Man spricht dabei von Segmentierung. Dies lässt sich leichter als gedacht einrichten. Ein erster Schritt ist die „Zweckentfremdung“ des Gäste-(W)LANs. So kann man alle Geräte, die lediglich Internetzugang benötigen, aber nicht auf andere Geräte oder Daten zugreifen müssen, im separaten Netz „abtrennen“ und somit Kriminelle aussperren. Das Ganze lässt sich noch durch den Einsatz eines zweiten WLAN-Routers ausbauen, der an den Anschluss für das Gäste-LAN des Heimrouters angeschlossen wird. - Altgeräte

„Was sollte ich beachten, wenn ich das Gerät entsorgen/abgeben/verkaufen möchte?“

Wenn ein Gerät nicht mehr benötigt wird (wie etwa in Punkt 2 erwähnt), dann liegt es nahe, sich davon zu trennen. Es gibt Angebote der Serviceprovider, bei denen man beim Erwerb eines neuen Smartphones bis zu mehreren Hundert Euro für das Altgerät erhält oder auch immer wieder Spendenaktionen, bei denen die alten Handys & Co. für einen guten Zweck recycelt werden. Doch nicht nur Telefone, auch Festplatten oder unbrauchbar gewordene USB-Sticks werden ab und zu entsorgt. Diese Geräte sollten keinesfalls in den normalen Hausmüll gelangen, sondern immer in spezielle Elektroschrott-Tonnen geworfen werden. Solche befinden sich zum Beispiel auf dem örtlichen Wertstoffhof oder im Elektronikfachhandel. Doch neben den Umweltaspekten vergessen viele (Ex-)Nutzer, dass auf den Geräten unter Umständen noch wertvolle und persönliche Informationen gespeichert sein können! Sollten Sie das Smartphone z.B. innerhalb der Familie, etwa an die Kinder, weitergeben, so reicht oft ein Zurücksetzen auf den Werkszustand aus. Bei Abgabe „außerhalb“ empfiehlt es sich mittels spezieller Tools die Daten zu löschen oder anderweitig unbrauchbar zu machen. Starke Industriemagnete aus dem Elektronikfachhandel können magnetisch gespeicherte Informationen zerstören. Die rabiateste, aber effektivste Methode ist immer noch der gute alte Vorschlaghammer. - Passwörter/Zugänge

„Wo verwende ich welche Passwörter und geht das nicht vielleicht noch sicherer?“

Ein nicht totzukriegendes Sicherheitsthema sind Passwörter. Leicht zu erratende, wiederverwendete oder allgemein zu schwache und zu kurze Passwörter machen es Cybergangstern unnötig einfach, Daten zu stehlen oder Systeme zu manipulieren. Da der 30. November in diesem Jahr ein Samstag ist, scheint das die perfekte Gelegenheit, sich zu überlegen, wo man sich überall im Netz und an welchen Geräten anmeldet, ob nicht die ein oder andere Kombination aus Benutzername/E-Mail-Adresse und Passwort wiederverwendet wird und ob sich aus dem „admin123“ nicht vielleicht etwas Komplizierteres machen lässt. Dabei können heutzutage zuverlässig und recht sicher Passwortmanager Die Programme bieten das Erstellen von einzigartigen und langen Passwörtern an, speichern diese verschlüsselt lokal und über eine gesicherte Verbindung in der Cloud ab. So können Nutzer über entsprechende Apps die Zugangsdaten auch zwischen PC/Laptop und Smartphone synchronisieren. Das ist zwar nicht immer kostenfrei, sollte einem aber die durchaus überschaubare Investition wert sein.

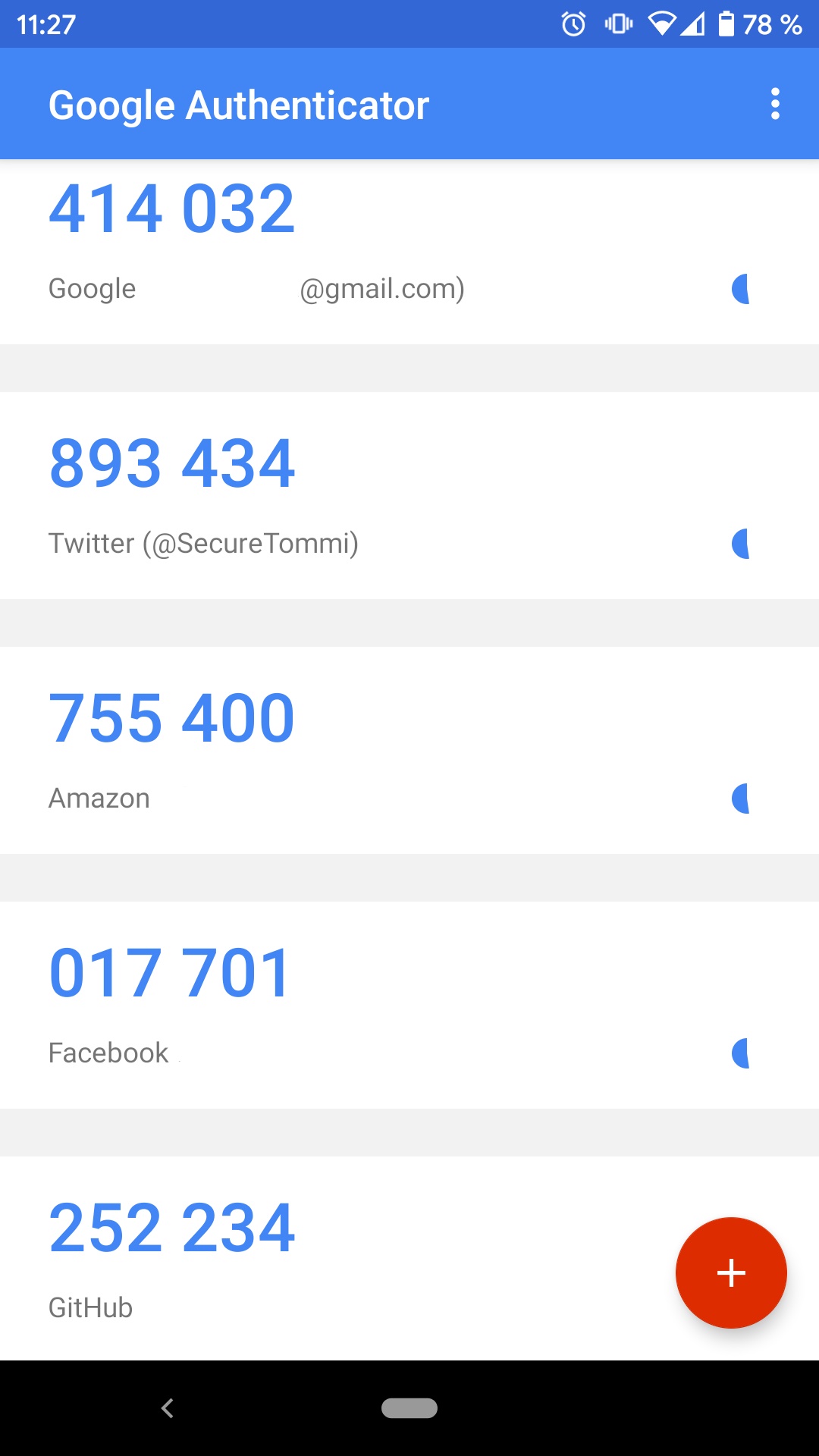

Darüber hinaus bieten immer mehr Onlinedienste sogenannte Mehr- oder Zwei-Faktor-Authentifizierungen (2FA) an. Manchmal wird dies auch „Anmeldung in zwei Schritten“ genannt. Die Idee hinter dem Prinzip ist, dass zusätzlich zum Nutzernamen und Passwort noch ein zweites, für diesen Vorgang einmaliges Passwort oder ein Code notwendig sind. Diese werden über spezielle Apps wie Google oder Microsoft Authenticator generiert. Bei diesen Tools lassen sich mehrere Dienste in einer App verknüpfen.Eine spezielle Webseite gibt eine Übersicht, welche Dienste 2FA anbieten. Der große Vorteil dabei ist, dass Kriminelle, obwohl sie das richtige Passwort in ihren Händen haben, nicht in die E-Mail-, Social-Media- oder Bankkonten gelangen können, solange sie nicht auch im Besitz des Smartphones der Opfer sind. Unter „Have I been pwned“ können Sie zudem prüfen, ob Ihre E-Mail-Adresse bereits Teil eines bekannten Datendiebstahls wurde.

Vergessen Sie außerdem nicht, das Passwort für das WLAN und den Routerzugriff zu überprüfen und gegebenenfalls zu ändern, falls es sich dabei noch um die Standardwerte des Providers handelt! - Zugriffsrechte

„Wer hat in welchem Umfang Zugriff aufs System?“

Diese Frage ist mindestens so alt wie die Möglichkeit, mit mehreren Nutzern am selben System zu arbeiten. Leider setzt ein Umdenken erst ein, seitdem aktuelle Betriebssysteme die Anwender nicht mehr automatisch zu Administratoren machen. Administrator- oder Root Rechte bedeuten im Endeffekt „Vollzugriff“. Gelangt Schadsoftware auf ein System, agiert sie in den meisten Fällen zuerst mit den Rechten des angemeldeten Users. Hat dieser Vollzugriff, dann hat ihn auch die Malware. Sie würde als Erstes den Malwareschutz deaktivieren und anschließend sich so im System verankern, dass sie jederzeit Vollzugriff hat, auch wenn sich zwischenzeitlich ein Benutzer mit weniger Rechten anmeldet. Achten Sie also darauf, dass nur so viele Nutzer mit so vielen Zugriffsrechten wie unbedingt nötig auf den PC/Laptop oder das Smartphone zugreifen können und teilen Sie weder Benutzerkonten noch Passwörter! - Malwareschutz

„Wie schütze ich mich und meine Familie vor schädlichen Mails und Webinhalten?“

Digitale Erpressungsversuche durch sogenannte Ransomware bestimmen die Meldungen in den Medien. Dabei trifft es nicht nur große Netzwerke und Krankenhäuser, sondern oft auch Privatanwender – vor allem, wenn sie keine Sicherungskopien ihrer wertvollen Daten angelegt haben (siehe Punkt 1). Schadsoftware, die Dateien verschlüsselt und zum Entschlüsseln Lösegeld verlangt, sind das eine. Daneben gibt es unzählige andere Arten von Bedrohungen, die es auf das Online-Banking, Spiele und Spielgegenstände oder auch einfach nur Zerstörung abgesehen haben. Entgegen anderslautender Versprechen schützen weder das Betriebssystem selbst („…mit Linux / macOS wäre das nicht passiert!“), noch „eingebaute“ Virenscanner wie der Windows Defender zuverlässig vor modernem Schadcode aller Art. Hauptverbreitungsweg von Malware sind E-Mails mit Links zu angeblichen Sonderangeboten, vermeintlichen Problemen der Hausbank oder von Online-Diensten, die Nutzer auf schädliche Webseiten lotsen wollen, oder letztlich manipulierte Anhänge der Mail, wie angebliche Bewerbungen oder Rechnungen.

Ein gutes, aktuelles Schutzprodukt verfügt über eine Kombination ausgefeilter Technologien, die auf mehreren Ebenen und an verschiedenen Stellen Schadsoftware erkennen kann. - Verschlüsselung

„Was passiert, wenn jemand meine Daten stiehlt?“

Datendiebstähle oder -verluste passieren immer wieder und häufiger. Vor allem Daten auf mobilen Datenträgern, wie USB-Sticks oder -Festplatten sowie Smartphones und Laptops, sind schnell vergessen, entwendet oder das Medium ist schlicht defekt. Die Alternative sind Cloud-Speicherdienste. Ab und zu sehen wir hier aber auch Datendiebstähle im großen Stil von privaten Datenspeichern. Solche Vorfälle lassen sich nie ganz verhindern. Wir können durch Verschlüsselung aber unterbinden, dass Unbefugte in der Lage sind, auch auf die verlorenen Daten zuzugreifen und sie zu missbrauchen. Für Cloudspeicher wie Dropbox, Drive & Co. gibt es dedizierte Verschlüsselungslösungen, die in der Benutzbarkeit dem unverschlüsselten Nutzen der Dienste in nichts mehr nachstehen. Smartphones mit aktuellem Android oder iOS verschlüsseln den Dateninhalt mittlerweile automatisch. Hier sind jedoch ein starkes Passwort oder ein langer PIN-Code – keinesfalls eine Wischgeste(!) – zum Entsperren des Geräts entscheidend, da die Entschlüsselung auf diesen basiert!

Für Wechselmedien wie Sticks und Festplatten existieren ebenfalls dedizierte Verschlüsselungslösungen, welche die Inhalte automatisch absichern können. Teilweise sind solche Angebote bereits Bestandteil von Security-Suiten. - Regelmäßige Updates für Geräte und Nutzer

„Wie kann ich mit der Entwicklung Schritt und den Überblick behalten?“

Die Computertechnik und die damit verbundenen Herausforderungen haben sich nicht erst seit 1988 teils dramatisch verändert. Die Welt und die IT sind täglich im Wandel. Da ist es gut, wenn man sich regelmäßig informiert und die obenstehenden Punkte regelmäßig überprüft und beherzigt. Nun haben wir bei ESET und WeLiveSecurity nicht die Weisheit für uns gepachtet. Aber wir laden Sie ein, unseren RSS Feed zu abonnieren und so regelmäßig neue Informationen in Ihren Posteingang zu bekommen. Andere Seiten mit regelmäßigen, deutschsprachigen IT- und IT-Security Informationen sind z.B. Heise oder auch Golem.

So können Nutzer regelmäßig ihr Wissen aktualisieren und erweitern. Aktualisierungen sind aber auch bei allen Geräten, Betriebssystemen und Anwendungen wichtig und sollten regelmäßig durchgeführt werden!

Dort, wo es möglich ist, sollten Updates am besten automatisch eingespielt werden, um keines zu vergessen. Häufig dienen vorhandene Aktualisierungen nicht dem Hinzufügen von Funktionen, sondern dem Schließen von entdeckten Lücken, Schwachstellen oder Fehlern.

WannaCry, Emotet und viele andere Schädlinge wären weit weniger bis gar nicht erfolgreich, würden Updates für Betriebssysteme und Schutzsoftware flächendeckend eingespielt.

Fazit

Auch wenn wir 1988 noch nicht von den Herausforderungen und technischen Entwicklungen von heute wussten, wurden die Zeichen der Zeit erkannt, dass Computersicherheit entscheidend ist – für Arbeitsplätze wie privat. Die Vernachlässigung von einfachsten Sicherheitsmaßnahmen haben den Milliardenmarkt „Cybercrime“ überhaupt erst möglich gemacht und begünstigen ihn weiterhin. Wir können als Softwareentwickler und Anwender jedoch den Kriminellen das Leben schwer und weniger lukrativ machen. Denn auch Gangster agieren nach marktwirtschaftlichen Prinzipien. Je höher der Aufwand, desto geringer der Ertrag und somit unwirtschaftlicher ist das Business.

Neben Cybercrime ist jedoch auch die „physische“ Sicherheit von Daten und Systemen entscheidend. Auch sie steht und fällt mit dem Verantwortungsbewusstsein der Nutzer.

Wir hoffen, diese Tipps helfen Ihnen auf dem Weg zur Computersicherheit

– ganz im Sinne von „Enjoy Safer Technology“.