Eine anhaltende Malware-Kampagne zielt derzeit auf den Balkan ab. Zwei Tools – eine Backdoor und ein Remote Access Trojaner – bedrohen dort ansässige Unternehmen. Wir gaben den Malware-Tools die Namen BalkanDoor bzw. BalkanRAT.

BalkanRAT ermöglicht Angreifern einen entfernten kompromittierten Computer über eine grafische Oberfläche fernzusteuern. BalkanDoor sorgt für die Fernsteuerung via Kommandozeile. ESET Sicherheitsprodukte erkennen die Cyber-Bedrohungen als Win{32,64}/BalkanRAT und Win32/BalkanDoor.

Bei der Malware-Kampagne setzen die Operatoren auf die Verbreitung von schädlichen E-Mails. Diese verteilen wiederum BalkanRAT und BalkanDoor auf den Rechnern der Opfer. Damit sind die Angreifer in der Lage, die volle Kontrolle über den kompromittierten PC zu erhalten. Durch die ungewöhnliche Zusammenstellung der Tools haben die Cyberkriminellen die Wahl, mithilfe welcher Methode sie Befehle auf dem ferngesteuerten PC ausführen.

Um die Aufmerksamkeit auf die schädlichen Mails zu lenken, entschieden sich die Malware-Operatoren für das Thema Steuern. Alle E-Mails samt Links und PDFs greifen das Thema in irgendeiner Weise auf. Offenbar richten sich die Cyber-Angriffe gegen Finanzabteilungen von Unternehmen im Balkan-Gebiet. Zwar werden Backdoors und RATs gerne für Cyber-Spionage-Zwecke eingesetzt. Dennoch gehen wir davon aus, dass diese Malware-Kampagne finanziell motiviert ist.

Die schädliche Kampagne ist seit mindestens Januar 2016 aktiv. Teilweise informierten serbische Security-Anbieter (2016) und das kroatische CERT (2017) knapp über den damaligen Stand der Malware-Kampagne. Jeder Bericht konzentrierte sich dabei nur auf eine der beiden angesprochenen Malware-Tools sowie auf ein einziges Land. Unsere Analyse stellt hingegen signifikante Überschneidungen dar, sowohl bei den Zielen als auch bei den Taktiken und den technischen Vorgehensweisen der Angreifer.

Unsere Ergebnisse zeigen, wie die Cyber-Angriffe inszeniert wurden und warum wir die Malware-Kampagne als eine langfristig angelegte betrachten.

Die ESET-Forschung warf mehr Licht ins Dunkle der Malware-Kampagne und verdeutlichte die Zusammenhänge. Dabei entdeckte man eine neue BalkanDoor-Version, welche mit neuer Installationsmethode daherkam: dem WinRAR ACE (CVE-2018-20250)-Exploit. Darüber hinaus konnten wir herausfinden, dass man beide Malware-Tools via Zertifikat digital signierte. Eines war sogar zum Zeitpunkt der Erstellung dieses Beitrags noch gültig. Dieses wurde durch SLOW BEER LTD ausgestellt. Nach unserem Hinweis zog die Zertifizierungsstelle das Zertifikat zurück.

Dieser Beitrag beschreibt den Funktionsumfang von BalkanDoor und BalkanRAT. Die Analysen werden zeigen, wie das zuerst genannte Tool als Windows Service läuft, um den Windows Logon Screen ferngesteuert zu deaktivieren – ohne Passwort oder das Starten eines Prozesses mit höchsten Rechten. Das zweite Tool missbraucht eine sonst legitime Remote Desktop Software (RDS) wie auch andere Tools und Skripte, um sich vor dem User des kompromittierten PCs zu verstecken.

Die Ziele und die Verbreitung der Malware-Kampagne

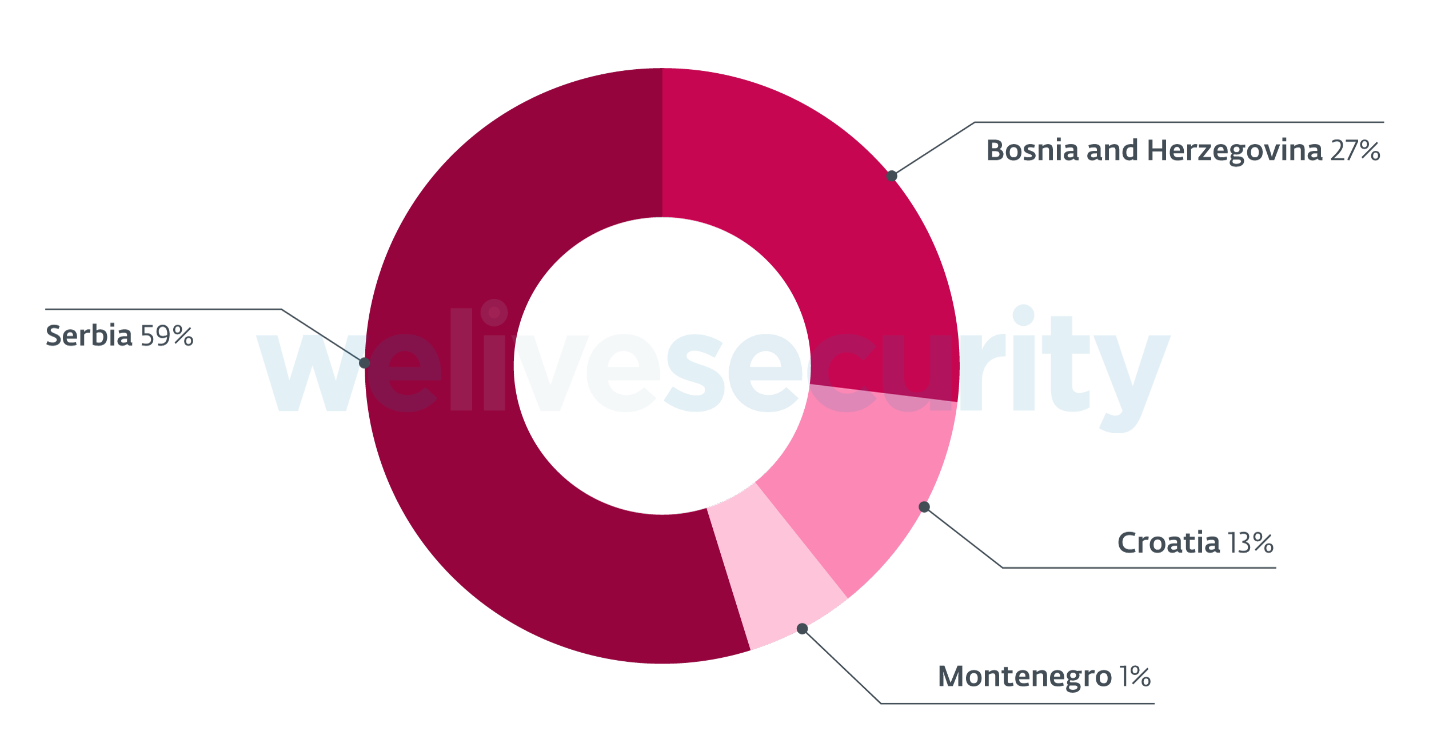

Sowohl BalkanRAT als auch BalkanDoor verbreiteten sich in Kroatien, Serbien, Montenegro sowie Bosnien und Herzegowina.

Unseren Telemetrie-Daten zufolge ist die Kampagne seit mindestens 2016 aktiv – die meisten Erkennungen gab es aber erst gegen Ende des Juli-Monats dieses Jahres.

Die Angreifer haben ihre Tools über böswillige E-Mails ("Malspam") mit Links zu einer böswilligen Datei verbreitet.

Die in den E-Mails enthaltenen Links halfen der Verbreitung von BalkanRAT und BalkanDoor, das sie sonst legitime Webseiten offizieller Einrichtungen nachahmten – wie beispielsweise:

| #colspan# | #colspan# | |

|---|---|---|

| Malicious domain | Real domain | Institution |

| pksrs[.]com | pks.rs | Chamber of Commerce and Industry of Serbia |

| porezna-uprava[.]com | porezna-uprava.hr | Ministry of Finance of Croatia, Tax Administration |

| porezna-uprava[.]net | #rowspan# | #rowspan# |

| pufbih[.]com | pufbih.ba | Tax Administration of the Federation of Bosnia and Herzegovina |

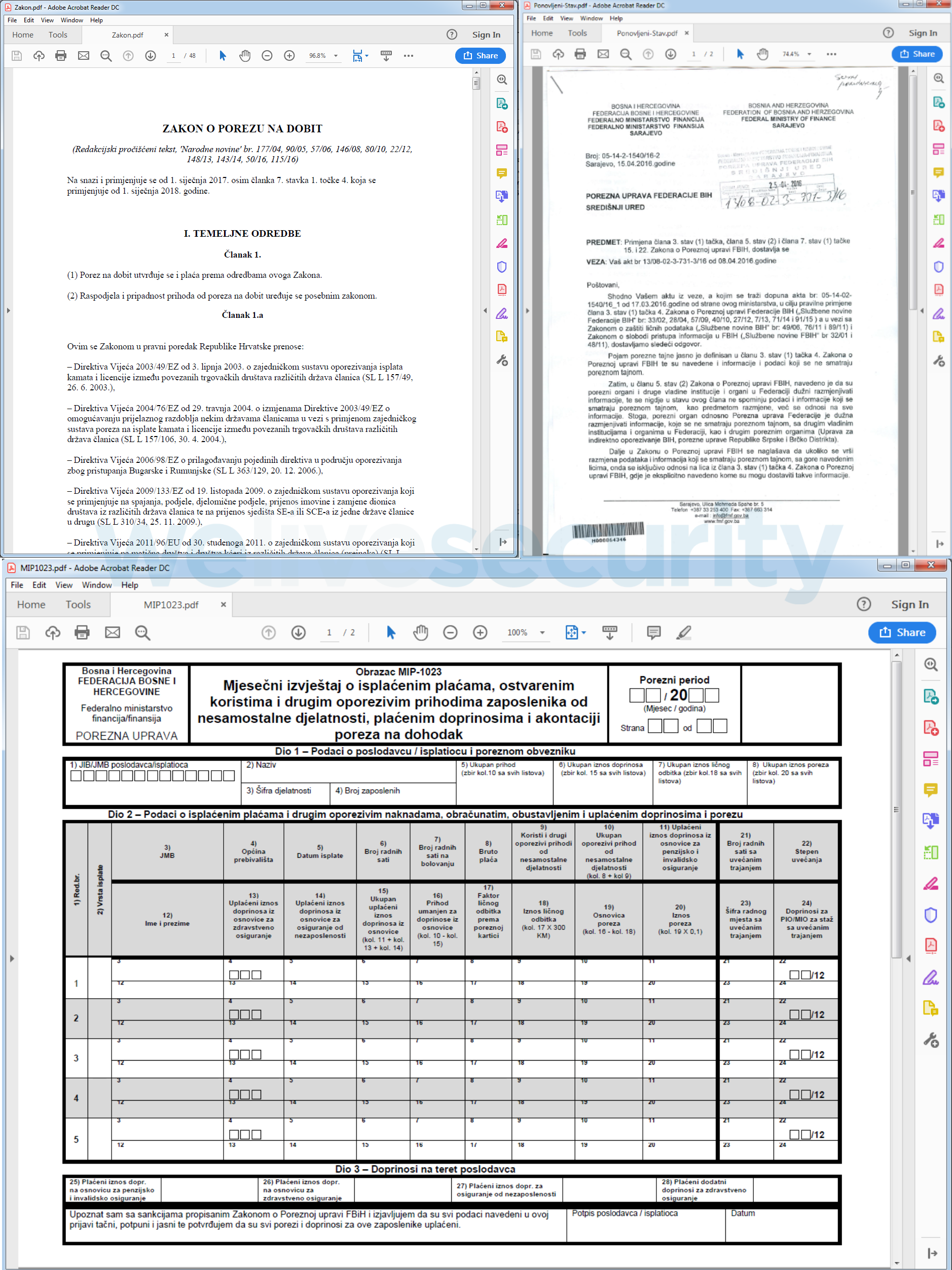

PDF-Köderdokumente griffen das Thema Steuern auf:

| #colspan# | #colspan# | |

|---|---|---|

| PDF name | Language | Content |

| MIP1023.pdf | Bosnian | Tax form |

| Ponovljeni-Stav.pdf | Bosnian | Tax law |

| AUG_1031.pdf | Bosnian | Instructions for using tax filing application |

| Zakon.pdf | Croatian | Tax law |

| ZPDG.pdf | Serbian | Tax law |

In den meisten Fällen werden die Links, die auf eine ausführbare Datei (.exe) lenken, als Links zu einer PDF-Datei getarnt. Die EXE ist ein WinRAR-Selbstextraktor, dessen Name und Symbol geändert wurden, um einem PDF-Dokument zu ähneln und den User hinters Licht zu führen. Wenn es ausgeführt wird, ist es so konfiguriert, dass es den Inhalt entpackt und das Täuschungs-PDF öffnet, um jeden Verdacht auszuschließen. Dann werden entweder BalkanRAT oder BalkanDoor unbemerkt ausgeführt.

In einigen der neusten BalkanDoor-Samples verbreitet sich Malware als ACE-Archiv, getarnt als RAR. Die Malware-Entwickler nutzen die WinRAR ACE Sicherheitslücke CVE-2018-20250 aus, um ihren Schadcode auszuteilen. Am 28. Februar 2019 schlossen die RAR-Entwickler die Sicherheitslücke mit Version 5.70. Vorherige Versionen waren dafür bekannt, für die Verbreitung von Malware herangezogen zu werden.

Die auf einem Exploit basierende Verbreitung von BalkanDoor geschieht auf verstohlenere Weise, da die heruntergeladene Datei nicht mehr ausgeführt werden muss. Das erweckt weniger Verdacht beim kompromittierten User.

Balkan Malware-Kampagne

Nach unseren Telemetrie-Daten zufolge gelangten die meiste Zeit immer beide Tools – BalkanDoor & BalkanRAT – auf die PCs der Opfer. Die Kombination der Tools bietet den Angreifern sowohl eine Kommandozeile als auch eine grafische Oberfläche für den Zugriff auf den kompromittierten Computer.

Das folgende Beispielszenario erklärt einen Angriff, wenn beide Tools auf einem PC bereitgestellt wurden:

Die Angreifer bemerken die Bildschirmsperre eines entfernten PCs. Der User verwendet seinen PC im Augenblick wahrscheinlich nicht. BalkanDoor kann einen Screenshot senden, der zeigt, dass der Computer gesperrt ist oder die Angreifer benutzten den View Only Mode von BalkanRAT. Mithilfe des BalkanDoor-Backdoors senden die Cyberkriminellen den Befehl zum Entsperren des Bildschirms. BalkanRAT ermöglicht ihnen dann, beliebiges aus- bzw. durchzuführen.

Selbst wenn die Opfer ihren Computer gerade nicht benutzen, besteht die Gefahr die Handlungen der Angreifer zu entdecken. Trotz dieses Nachteils kann die Verwendung des RDS-Tools hilfreich sein. Der Angreifer ist nicht an die im Backdoor enthaltenen Befehle oder auf seine Programmierkenntnisse beschränkt: Er kann Aktionen immer noch manuell ausführen, was bei einer Backdoor Unmengen an Code bedeuten würde.

Grundsätzlich könnte das Balkan-Toolset auch für Spionagezwecke eingesetzt werden. Allerdings zeigen nicht nur die Ziele und die Verbreitung der Malware, sondern auch unsere Analyse der Tools, dass die Angreifer auf Profit aus sind und nicht unbedingt spionieren wollen.

Im BalkanDoor-Backdoor gibt es keinen Kanal für den Upload von ausspionierten Dokumenten. Wenn die Malware für Spionage-Zwecke gedacht gewesen wäre, müsste es einen Exfiltrationskanal geben. Zumindest als Backup / Alternative zum manuellen Abgreifen von Daten.

Gegen Spionage-Zwecke spricht auch die API-Schnittstelle in BalkanRAT. Sie ermöglicht das auflisten verfügbarer Smartcards via SCardListReadersA/ SCardConnectA API. Smartcards werden in der Regel von Banken oder Regierungen zur Identitätsbestätigung des Inhabers ausgestellt. Bei Missbrauch können Smartcards illegale / betrügerische Aktivitäten erleichtern, wie z.B. das digitale Unterzeichnen eines Vertrags oder das Validieren einer Geldtransaktion usw.

In der Vergangenheit haben wir diese Funktion in Operation Buhtrap gesehen, einer Kampagne, die sich gegen russische Banken richtete.

Analyse der BalkanDoor

BalkanDoor ist eine simple Hintertür mit einer überschaubaren Anzahl von unterstützten Befehlen (Herunterladen und Ausführen einer Datei, Erstellen einer Remote-Shell, Erstellen eines Screenshots). Die Backdoor kann verwendet werden, um Aufgaben auf dem kompromittierten Computer zu automatisieren oder mehrere betroffene Computer gleichzeitig automatisch zu steuern. Seit dem Jahr 2016 sahen wir sechs Versionen der Hintertür mit verschiedenen unterstützten Befehlen.

Die Backdoor registriert sich im System selbst als Dienst unter verschiedenen Service Names (z.B. WindowsSvc, WindowsPrnt, WindowsConn oder WindowsErr). Flankierende Batch Skripte sichern darüber hinaus die Persistenz auf dem kompromittierten System via Registry Run Keys oder durch einen Eintrag im Startup Folder.

Nach der Installation der Backdoor stellt der Computer eine Verbindung zu einem C&C-Server her, identifiziert sich anhand des Computernamens und fordert Kommandos an. Die Backdoor kann über eine fest codierte Liste eine Verbindung zu einem der C&C-Server herstellen – eine Art Fallback. Eine Verbindung wird über HTTP oder HTTPS realisiert. Bei HTTPS werden die Serverzertifikate ignoriert.

Wenn keine Verbindung zustande kommt, kann die Backdoor auf den vom Benutzer konfigurierten Proxy zurückgreifen und den Verbindungsversuch wiederholen.

Die Backdoor-Befehle stammen aus einer INI-File. Darin stehen die Eigenschaften, welche die Befehle, Argumente und beabsichtigen Empfänger bestimmen. Durch Angabe der Empfängerliste kann der Angreifer seine Befehle an mehrere gefährdete Computer gleichzeitig senden, z.B. um automatisch Screenshots aller gefährdeten Computer zu erstellen.

| #colspan# | |

|---|---|

| Commands | Functionality |

| cn | Specifies computer name(s) of the intended recipients of the commands |

| du, int | Download and execute a file |

| du, ra, de, rpo | Download and execute a file, in the specified context and on a specified desktop |

| rip | Create a remote shell accessible from the specified IP address |

| scr_int, scr_dur | Capture a series of screenshots of the specified duration |

Darüber hinaus kann die Backdoor in verschiedenen Modi ausgeführt werden, welche durch die Befehlszeilenargumente bestimmt werden. Diese Modi können selbst als Backdoor-Befehle dienen (wenn von Remote-Shell ausgeführt):

| #colspan# | |

|---|---|

| Argument | Functionality |

| /unlock | Unlocks the screen |

| /rcmd | Creates a remote shell and redirects its input/output to the specified IP address |

| /takescr | Captures a series of screenshots, duration determined by other arguments |

| /run | Executes the specified command using cmd.exe |

| /runx | Executes the specified command using cmd.exe, on the active (input) desktop |

| /inst | Installs itself as a service and starts the main procedure (see /nosvc) |

| /start | Starts the associated service, which starts the main procedure (see /nosvc) |

| /nosvc | Main payload, communicates with C&C and interprets backdoor commands |

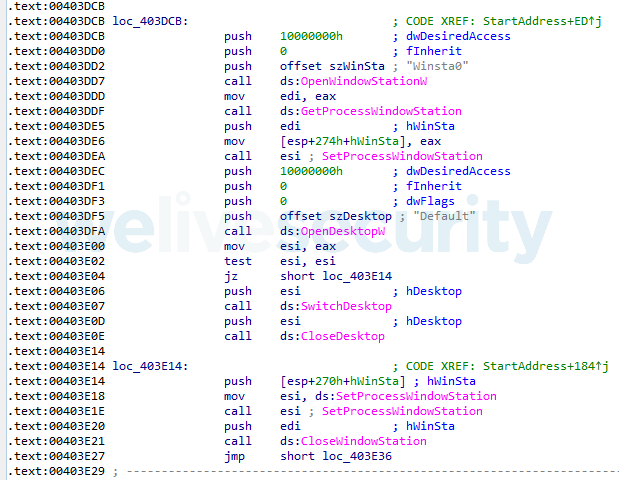

Unter allen BalkanDoor-Funktionalitäten ist das Entsperren der Bildschirmsperre ohne Passwort wohl am bedeutendsten.

Diese Funktion ist besonders dann praktisch für die Angreifer, wenn ein angemeldeter Benutzer den Computer sperrt. Der "Sperrbildschirm" ist nur ein weiterer Desktop für das System, sodass jede Malware mit den entsprechenden Berechtigungen per Befehl zu einem echten Desktop wechseln kann. Für diesen Vorgang ist kein Kennwort erforderlich.

Abbildung 3: Code, der für das Entsperren des Computers verantwortlich ist, wenn BalkanDoor mit dem Argument "/unlock" remote ausgeführt wird.

Analysis der BalkanRAT

BalkanRAT ist etwas komplizierter als BalkanDoor. Das Ziel des Remote Access Trojans (RAT) ist die Bereitstellung einer Remote Utilities Software Kopie – eine kommerzielle Software des russischen Herstellers Remote Utilities, LLC. Sie stellt den Remotezugriff auf einen Computer her oder wird für die Remoteverwaltung gebraucht. BalkanRAT stellt dem Angreifer auch die für den Remotezugriff erforderlichen Anmeldeinformationen zur Verfügung.

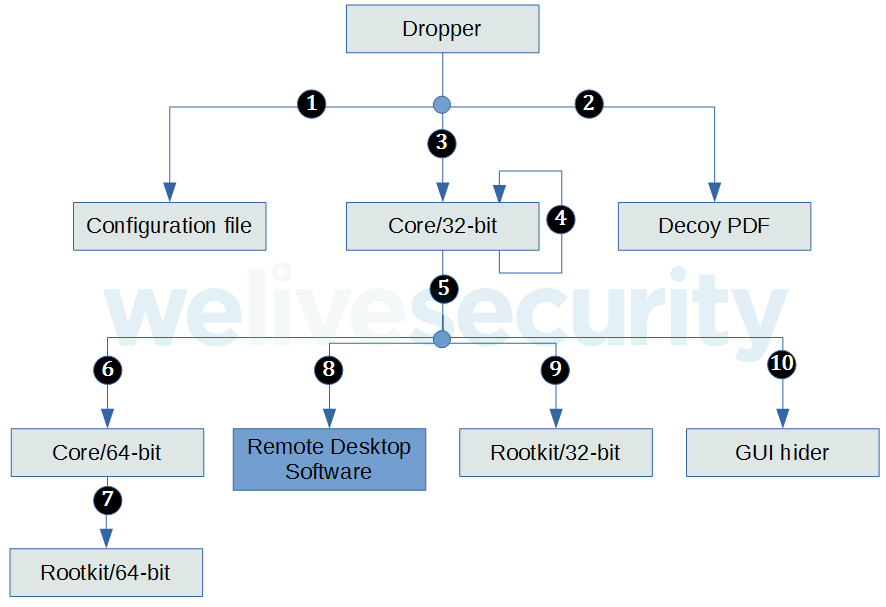

BalkanRAT verfügt über mehrere zusätzliche Komponenten, die das Laden, Installieren und Verbergen der RDS (Remote Desktop Software) unterstützen. Sie können Ausnahmen zur Firewall hinzufügen, das RDS-Fenster und das Taskleistensymbol ausblenden sowie das Vorhandensein aktiver Prozesse im Task-Manager verbergen.

- Der Dropper entpackt zuerst alle Komponenten; eine Konfigurationsdatei-Datei, die Remote Desktop Software und Kernkomponente (Für Installation verantwortlich) sowie ein Userland-Rootkit, ein GUI-Hider und eine Köder-PDF.

- Der Dropper öffnet die PDF-Datei, um keine Skepsis beim User zu erwecken.

- Im Installationsmodus führt der Dropper heimlich die Kernkomponente (32-Bit) aus.

- Die 32-Bit Kernkomponente installiert sich selbst so, dass sie bei jedem Start automatisch geladen wird. Außerdem fügt das Modul für die RDS eine Ausnahme zur Firewall hinzu. Zudem werden die in der Konfigurationsdatei angegebenen Befehle inst1 und inst2 ausgeführt. Die Komponente führt sich dann erneut im Stealth-Mode aus.

- In diesem Modus funktioniert die Kernkomponente wie ein Keylogger.

- Falls notwendig und möglich, führt sich die Komponente als 64-Bit-Version im Injection-Mode aus.

- Die 64-Bit Kernkomponente fügt das Userland-Rootkit (64-Bit) zu den Task-Manager-Prozessen hinzu. Das Rootkit versteckt die schädlichen Prozesse dann.

- Die 32-Bit Komponente lädt die RDS. Das RDS-Fenster wird wiederholt kontrolliert und geschlossen (da es sich um eine GUI-Anwendung handelt).

- Nun fügt die 32-Bit Kernkomponente das 32-Bit Userland-Rootkit zu den Task-Manager-Prozessen hinzu. Das Userland-Rootkit verbirgt dann die schädlichen Prozesse.

- Die Kernkomponente (32-Bit) führt zuletzt die in der Konfigurationsdatei angegebenen Befehle cmd1 und cmd2 aus. Durch einen dieser Befehle startet GUI-Hider, bei dem es sich um ein AutoHotKey-Skript handelt, das das Taskleistensymbol der RDS verbirgt.

Hinweis: Einige Komponenten sind optional. Manchmal werden sie auch als Gruppe bereitgestellt, die eine verschlüsselte Payload und den entsprechenden Loader umfassen. Auf diese Details gehen wir allerdings nicht näher ein.

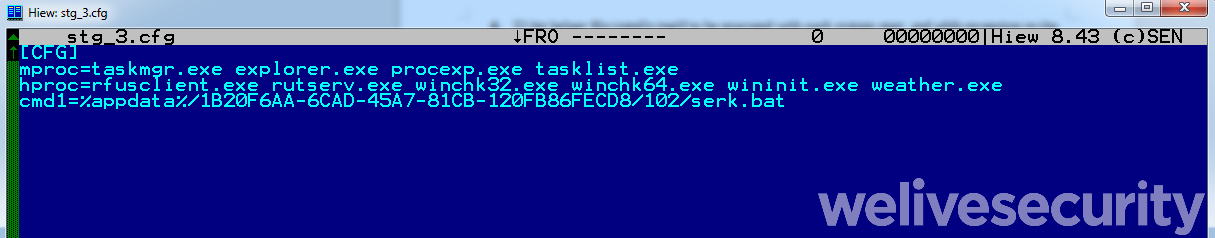

Die Konfigurationsdatei von BalkanRAT liegt im INI-Dateiformat vor (ähnlich wie bei BalkanDoor für die Backdoor-Befehle) und besitzt einen [CFG]- Abschnitt. Die INI-Datei wird von der Kernkomponente der Malware und dem Userland-Rootkit verwendet.

| Property | Functionality |

|---|---|

| inst1, inst2 | Commands executed by the core component during installation |

| cmd1, cmd2 | Command executed by the core component main payload |

| hproc | List of processes that should be hidden by userland rootkit |

| mproc | List of processes where userland rootkit is injected |

Der Kern von BalkanRAT gleicht einer Mehrzweckkomponente (32-Bit und 64-Bit Versionen vorhanden). Mithilfe von Befehlszeilen-Argumenten können verschiedene Modi ausgeführt werden. Der Kern ist für die Installation der BalkanRAT genauso verantwortlich, wie für das Starten des Userland-Rootkits und dem Hinzufügen von RDS-Ausnahmen zur Firewall.

| #colspan# | |

|---|---|

| Argument | Functionality |

| /rhc | Executes a batch file |

| /fwl | Adds exception to the firewall for the specified program |

| /sreg | Sets configuration data for the RDS in the registry (especially email address where the credentials should be sent) |

| /inst | Ensures persistence by adding itself to the [HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Windows] registry key under the “load” entry. Adds exception for the RDS to the local firewall. Executes itself again in the main mode (no arguments). |

| /inj | Injects the userland rootkit library into processes, as specified in the configuration file |

| (none) | Main mode. Executes the 64-bit version of itself (if applicable), injects the userland rootkit, executes the RDS and hides the window by changing its coordinates to values outside the screen. Another thread captures pressed keystrokes. |

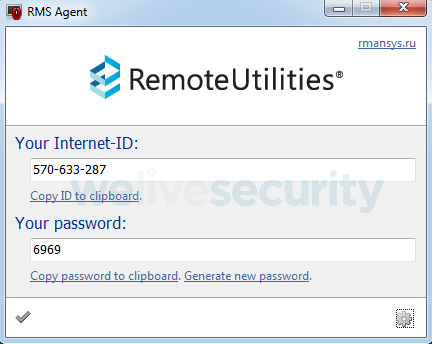

Der Hauptteil der BalkanRAT-Malware besteht aus der angesprochenen Kopie der Remote Utilities Software für den Remotezugriff. Anstatt der offiziellen Version, benutzen die Angreifer eine mit einem eigenen Zertifikat signierte Kopie.

Um eine Verbindung zum C&C-Server herstellen zu können, muss der Client-Computer mit einer eindeutigen ID und einem Passwort versehen werden, die der Server vorab generierte. Die von BalkanRAT bereitgestellte RDS ist so konfiguriert, dass das Passwort für alle Opfer dasselbe ist und die generierte eindeutige ID vom Tool an die E-Mail-Adresse des Angreifers gesendet wird.

Da das von BalkanRAT missbrauchte Remote Access Tool ansonsten legitim ist, kann es auf die Kommunikationsinfrastruktur von Remote Utilities (rutils.com, server.rutils.com) zurückgreifen. Für User und Antivirenprogramme gibt es kaum Anhaltspunkte, die Vorgehensweise als kritisch einzustufen.

Auf diese Weise gelangen Angreifer an die Anmeldedaten und können dadurch über die Remote Utilities Software auf die kompromittierten Rechner ferngesteuert zugreifen. Mit dem Tool können sie den Bildschirm übertragen, um die Aktivitäten des Users zu überwachen. Oder sie übernehmen den PC des Opfers im Ganzen.

Abbildung 6: Ein Fenster, das das Opfer niemals sieht. Bei einer legitimen Version von Remote Utilities ist dieses Fenster sichtbar. BalkanRAT versteckt es jedoch mithilfe der GUI-Hider-Funktion.

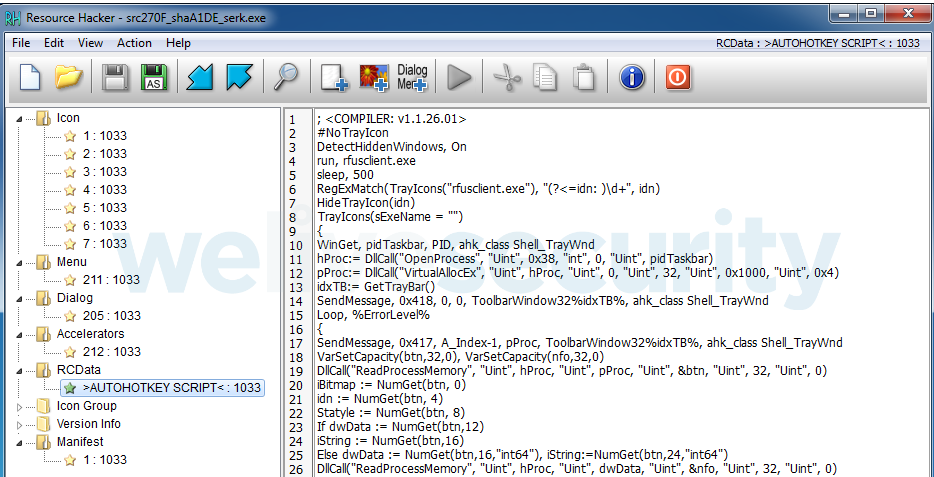

Um unerkannt zu bleiben, benutzt BalkanRAT das GUI-Hider-Feature. Mit Ausnahme einiger älterer Samples ist es als AutoHotKey-Skript implementiert und in eine .exe kompiliert. Dadurch kann das Feature auch auf Computern ausgeführt werden, die AutoHotKey nicht installiert haben. Das Skript sorgt unter anderem dafür, dass das Taskleistensymbol des RDS-Clients nicht zu sehen ist.

Abbildung 7: AutoHotKey-Skript, das in den Ressourcen-Abschnitt der ausführbaren Datei eingebettet ist.

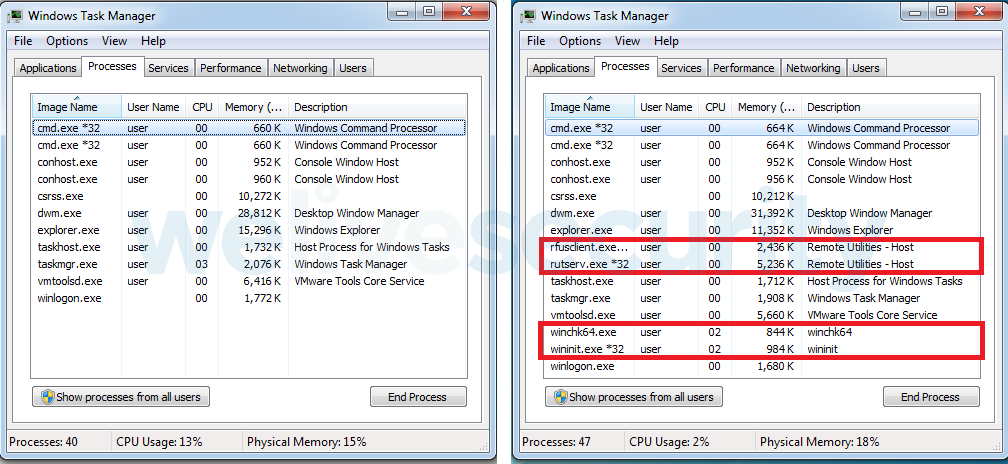

Das beachtliche an BalkanRAT ist nicht nur die Eigenschaft, die GUI zu verstecken, sondern auch Prozesse vor dem User verbergen zu können.

Um das zu erreichen, werden Userland-Rootkit-Bibliotheken in Prozesse eingefügt, die in der Konfigurationsdatei fest codiert sind. Das Userland-Rootkit verknüpft die NtQuerySystemInformation-Funktion mit dem Prozess, in den man es einbaut. Wird SystemProcessInformation abgefragt, werden alle Einträge für Prozesse mit den in der Konfigurationsdatei angegebenen Namen herausgefiltert. Infolgedessen zeigen herkömmliche Task-Manager die Prozesse, die die Angreifer vor dem Benutzer verbergen möchten, nicht an.

Abbildung 8: Links: Durch das Userland-Rootkit tauchen einige Prozesse im Task-Manager nicht auf. | Rechts: Ohne Rootkit sind alle Prozesse sichtbar.

Die Liste der ausgeblendeten Prozesse beinhaltet natürlich hauptsächlich jene von BalkanRAT. Allerdings tauchen dort auch Namen wie „weather.exe“ oder preserve.exe“ auf, die BalkanDoor zuzuordnen sind. Das stützt die These, dass die beiden Tools tatsächlich zusammen bereitgestellt werden.

Fazit

Sowohl BalkanRAT als auch BalkanDoor bringen beachtliche Funktionen mit sich und beide stellen ein erhebliches Risiko für die Opfer dar. In Kombination als Toolset bilden sie eine noch leistungsstärkere „Cyber-Waffe“.

Die Malware-Kampagne hat es vorrangig auf Buchhalter im Balkan-Gebiet abgesehen. Teilweise lassen sich Parallelen zu einer Kampagne gegen ukrainische Notare im Jahr 2016 ziehen. (Die einzige Quelle dazu in Russisch). In diesem Fall bestand das Ziel der Angreifer darin, die Kontrolle über einen Notarcomputer zu übernehmen und „im Auftrag des Notars“ illegale Handlungen durchzuführen.

Genauso wie Angreifer betrügerische Transaktionen im Namen eines Notars vollziehen können, sind sie auch in der Lage, sich als Manager einer Finanzabteilung auszugeben.

Um sich davor zu schützen sollten alle Personen in einem Unternehmen grundlegende Cyber Security Regeln verinnerlichen und befolgen. E-Mails mit Links und Anhängen sollten immer genau geprüft werden („Kenne ich den Absender und kann ich diesem vertrauen?“). Jegliche Software muss auf dem neusten Stand sein, um Exploits zu verhindern. Außerdem trägt eine proaktive Sicherheitslösung zum besseren Schutz vor Malware bei.

Indicators of Compromise (IoCs)

ESET detection names

Win32/BalkanDoor.A

Win32/BalkanDoor.B

Win32/BalkanRAT.A

Win32/BalkanRAT.B

Win64/BalkanRAT.A

Win64/BalkanRAT.B

SHA-1

BalkanDoor – executable files

02225C58A0800A8FFFE82F7614695FDEEB75C8B3

3E8AF08F2C64D9D305A129FDEA6B24ED3D8D9484

400FF3FD5BEF94DCBEAE24B5B8A6632DCD1D22A6

576EF0057982DE87CA029C736706E840031A27F4

5CC4F248595268A0C9988DAEE3F0F8F9F5AC0A7F

60EB2A19EC63FF36D13F472EC0E6A594C2778CE6

7AA3D6EA4736C3BF627DB1837B9C8D2B29D7AB8D

AC5383306459CE8CD19BFF412875F093B40427C6

BalkanRAT – executable files

006B8EF615550BA731A30FA83B0E03CD16D2A92D

030DC8C3832F664FA10EFA3105DFF0A9B6D48911

032884A46430039ED4E38518AA20742B79AB2678

09D18CD045285A753BCF4F42C6F10AF76913546A

0F7A95C89911E3DE9205FF6AA03E1A4FCE6BC551

13D8664B438DA278CEB9C8593AE85023432054CD

17EA62EBC5F86997FD7E303FBBFF3E343DA38FCC

1C03ED1ADF4B4E786EFC00F3D892217FAAAFB268

15EC88015FB554302DB131258C8C11C9E46209D4

21DE3EB6F39DF4DBBF2D1FE4B6467AAE3D9FBEBD

21EE61874F299661AECC5453F4D6D0EC5380DAD0

270F1FA36365273F14D89EE852D8A438A594CD05

30BA2213BE4355D619E20DA733F27F59DA7B937E

3170B45FB642301687A3A320282099B9D7B7F0F2

38E7FCD6038E688DEC9F1AF9D2D222B9BBC03A8C

3927B48D315F6712D33166A3B278B7835E76A6A9

3C1FF7BBE8BC2BE9E5531FFAD25B18F03C51CF6B

421F52733D334BE32C899670426C06CB72D92CDE

46E4B456729CF659527D2697BD8518E67B5A0056

4F8BA64DA7EA16A7CE5AA2C83BBFCE1C8646E424

500A447A187240706C059C16366FEDF1AA13EA77

555844CA5CD40DFC27778C2D3B6AFA43D1B76685

5A3201048D8D9D696102A3C3B98DA99C2CC4FF1F

64E3A46BF393936A79478C891654C1070CEC42D1

685314454A7D7987B38ADD2EDDBAC3DB9E78464F

6C83ABE56219CA656B71AA8C109E0955061DA536

6E27F7C61230452555B52B39AB9F51D42C725BED

6EF16FAA19FC4CEF66C4C1B66E58FB9CFFD8098E

72DB8CCC962E2D2C15AC30E98F7382E3ACDEDDA8

730E20EE7228080A7F90A238D9E65D55EDD84301

73E0A62F1AAAB3457D895B4B1E6E2119B8B8D167

7BA4D127C6CD6B5392870F0272C7045C9932DB17

7BF564891089377809D3F0C2C9E25FD087F5F42B

8852647B1C1A2EFA4F25FEA393D773F9FF94D6FA

8D9A804B1433A05216CFE1D4E61CE5EB092A3505

8F85738534158DB9C600A29B9DED8AC85C3DE8C1

963CF321740C4EF606FEC65FCE85FB3A9A6223AC

97926E2A7514D4078CF51EAC069A014309E607F1

9EA0C6A17EE4EB23371688972B7F4E6D4D53F3C8

9F2C6A44453E882098B17B66DE70C430C64C3B26

A1DEA762DD4329E77FE59526D4ABC0E15DE2BBBC

A56A299A8EEF9F4FF082184F66FAD1B76C7CACB8

A5ACE8F90C33CBDB12D398C0F227EC48F99551BF

AA4AD783DFE3CC6B0B9612814ED9418253203C50

AB311B53591C6625335B9B791676A44538B48821

AEDF43347AF24D266EC5D471723F4B30B4ACC0D0

B18222E93D25649BC1B67FAB4F9BF2B4C59D9A1A

B8F67BB5682B26ACD5969D9C6AC7B45FE07E79E1

BAD38D474D5CAAAC27082E6F727CAE269F64CF3C

BEEF0EE9397B01855C6DAA2BFF8002DB4899B121

BFE3F5CEC25181F1B6852E145013E548B920651E

C268CAB6D8EC267EEE463672809FAAEE99C2F446

C2F9FFDF518DA9E037F76902746DE89C2E2821E8

C3813734D3BFC07E339C05417055A1A106E2FBBD

C8CBBC175451A097E605E448F94C89D3E050ACD5

C90756A3C6F6DC34E12BABF5F26543510AACE704

C90B5471BBA3293C0A0E6829A81FBE2EB10B42B2

CD1BC431F53E9CFF8204279CDF274838DE8EBB61

CD82D898A3CEA623179456D9AE5FAD1FB5DA01A0

CDBB74CA0960F2E8631D49ACABF2CEA878AE35B8

CE7092FF909E9380CC647C3350AA3067E40C36A9

CEA70DB7FB8E851EF0D6A257A41C9CEE904345B5

CF7A8AFAC141E162A0204A49BAD0A49C259B5A45

DEEA26F5AF918CEC406B4F12184F0CAB2755B602

DFDFCC61770425A8D1520550C028D1DF2861E53F

E0007A2E0E9AE47DD028029C402D7D0A08EBBC25

E00C309E3FE09248B8AFCFF29FC1A79445C913DA

E95C651C539EAF73E142D1867A1A96098A5E219F

ECEEE01F4E8051F544062AE37D76A3DF2921DF82

F06CB000F9A25DDE791C7E5BC30917C74A8F2876

F26C663D5F6F534543A7C42B02254C98BB4EC0D5

F3BC2F436693B61FED7FA7DDF8BC7F27618F24F3

F6030AE46DC2CEF9C68DA1844F7DCEA4F25A90A3

FA19E71F9A836EA832B5D738D833C721D776781A

FFE23D510A24DB27C1C171D2BAF1FBEB18899039

Remote Utilities (otherwise legitimate releases signed by attackers’ certificates)

038ECEB80597DE438D8194F8F57245EB0239FF4B

2A1BB4BB455D3238A01E121165603A9B58B4D09D

34CE3FBEE3C487F4F467B9E8EB36844BB5ACB465

3B88D4047FA2B8F8FA6241320D81508EB676EA7A

400438EB302886FD064274188647E6653E455EED

42F70DAA8C75E97551935D2370142C8904F5A20D

446D3FBAE9889FE59AFAD02C6FB71D8838C3FC67

4D46FB773C02A9FF98E998DA4F0777FB5D9F796B

510C93D3DC620B17500C10369585F4AF7CF3CE0D

6A5CA3B9EE0A048F0AEE1E99CBF3943D84F597FF

6D53E7B5099CE11ACA176519620E8064D4FF9AD0

7CEC39AC6A436577E02E7E8FE8226A00E58564CB

8888014C16732CD5136A8315127BA50BB8BB94ED

A5A05BA6E24226F1BC575CBC12B9FC59F6039312

B77CFFF0E359946029120DD642505BC0A9713ECC

BC6F31D5EBC71FF83BACC0B4471FDEFC206B28D0

BE8A582360FB16A4B515CD633227D6A002D142FA

C6E62A113E95705F9B612CDBF49DAC6BAD2073BD

D8D27C742DA87292EF19A197594193C2C5E5F845

DBE0E084B2A8CE4711C3DF4E62E8062234BF6D3B

E56189FE86C9537C28099518D4F4EA2E42EF9EEE

E918192D2B5C565A9B2756A1D01070C6608F361C

Scripts

0BD6C70B7E2320F42F0CFC2A79E161614C7C4F66

7A41B912A3F99370DF4CD3791C91467E23B2AA82

A15AB505B79B88A9E868C95CE544942403C58CB6

A8A5980DE35FBF580497B43EF7E8499E004F9F38

B248E43BAB127D8E1E466821B96B7B7ECF37CB78

Configuration files

28F152154F6E6074EA0DE34214102119C8589583

37A2A15C52CAA7D63AF86778C2DD1D2D81D4A270

B4A847D7AAC4164CF90EA585E4842CBF938B26CF

Decoy PDF files

1E0C4A5F0FF2E835D12C3B6571AE6000E81A014B

8722441FF3678D154C89E312DB1A54951DD21C3F

88C3FDA42768C5B465FD680591639F2CDC933283

9F48E109675CDB0A53400358C27853DB48FCD156

C9B592BD7B69995C75CD5B1E4261B229C27FB479

Misused certificates

| #colspan# | #colspan# | #colspan# | #colspan# | #colspan# | |

|---|---|---|---|---|---|

| Name | Valid from | Valid to | SHA1 Thumbprint | Status at the time of writing | |

| AMO-K Limited Liability Company | llc.amo-k@list.ru | 2015/07/30 | 2016/07/28 | 4E36C4D10F1E3D820058E4D451C4A7B77856BDB3 | Expired |

| Valmpak, TOV | tov-valpak@mail.ru | 2016/04/10 | 2017/04/01 | 17D50E2DBBAF5F8F60BFFE1B90F4DD52FDB44A09 | Revoked |

| Valmpak, TOV | - | 2016/08/22 | 2017/11/04 | 4A362020F1AFD3BD0C67F12F55A5754D2E70338C | Revoked |

| 3D PEOPLE LIMITED | - | 2017/11/05 | 2018/11/06 | 936EDFB338D458FBACB25FE557F26AA3E101506E | Expired |

| ADUNIK LTD | - | 2017/10/11 | 2018/10/12 | E7DF448539D1E2671DCF787CF368AAC2ED8F5698 | Expired |

| SLOW BEER LTD | administrator@ slowbeerltd.info |

2019/01/25 | 2019/12/18 | 2359D644E48759F43993D34885167FECAFD40022 | Revoked |

File names

BalkanDoor

Dropper: Zakon.exe

Backdoors: weather.exe, winmihc.exe, Preserve.exe, PreservS.exe, WindowsConnect.exe

Scripts: weather.cmd, winmihc4.cmd, mihcupdate.cmd

Decoy PDF file: Zakon.pdf

BalkanRAT

Droppers: ZPDGI.exe, ZPDGV.exe, ZPDGE.exe, ZPDGO.exe, ZPDGU.exe, ZPDGA.exe, Ponovljeni-Stav.exe, AUG_1031.exe, MIP1023.exe

Configuration file: stg.cfg

Decoy PDF files: ZPDG.pdf, Ponovljeni-Stav.pdf, AUG_1031.pdf, MIP1023.pdf

Core component: winchk32.exe, wininit.exe, hide.exe, winchk64.exe

RDS: rutserv.exe, rfusclient.exe

Userland rootkit: winmmon.dll, winmmon64.dll

GUI hider components: serk.bat, serk.exe

Folder names

%WINDIR%\1B20F6AA-6CAD-45A7-81CB-120FB86FECD8

%WINDIR%\29D451CF-3548-4486-8465-A23029B8F6FA

%WINDIR%\B1EDD68E-6AD8-4A7E-91A1-3C30903B8DD4

%APPDATA%\1B20F6AA-6CAD-45A7-81CB-120FB86FECD8

%APPDATA%\29D451CF-3548-4486-8465-A23029B8F6FA

%APPDATA%\B1EDD68E-6AD8-4A7E-91A1-3C30903B8DD4

C&C servers

http://bestfriendsroot[.]com/smart.php

http://bestfriendsroot[.]com/weather.php

http://bestfriendsroot[.]com/zagreb.php

http://consaltingsolutionshere[.]com/smart.php

http://consaltingsolutionshere[.]com/weather.php

http://consaltingsolutionshere[.]com/zagreb.php

http://dogvipcare[.]net/kversion.php

http://hvar.dogvipcare[.]net/dekol.php

http://kimdotcomfriends[.]com/smart.php

http://kimdotcomfriends[.]com/weather.php

http://kimdotcomfriends[.]com/zagreb.php

http://limosinevipsalon[.]com/kversion.php

http://luxembourgprotections[.]com/kversion.php

http://malmevipbikes[.]se/kversion.php

http://split.malmevipbikes[.]se/dekol.php

http://zagreb.porezna-uprava[.]com/dekol.php

Email addresses used to exfiltrate Remote Utilities credentials

b.klokov@inbox.ru

galkin.valentin.83@bk.ru

gligorijmaskov@mail.ru

ivan.aslanov@newmail.ru

ivan.tatarov@qip.ru

melikov.viktor@yandex.ru

mr.aleksandrandreev@mail.ru

test@bbportal.info

tgerik@list.ru

vladzlobin@list.ru

MITRE ATT&CK techniques

BalkanRAT

| Tactic | ID | Name | Description |

|---|---|---|---|

| Initial Access | T1192 | Spearphishing Link | BalkanRAT is distributed via emails that contain links to malware. |

| Execution | T1059 | Command-Line Interface | BalkanRAT uses cmd.exe to execute files. |

| T1106 | Execution through API | BalkanRAT uses ShellExecuteExW and LoadLibrary APIs to execute other malware components. | |

| T1064 | Scripting | BalkanRAT uses batch scripts for malware installation and execution. | |

| T1204 | User Execution | BalkanRAT relies on the victim to execute the initial infiltration. The malware is disguised as PDF documents with misleading names, in order to entice the intended victim to click on it. | |

| Persistence | T1060 | Registry Run Keys / Startup Folder | BalkanRAT uses the following Registry Run key to establish persistence: [HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Windows], “load”. |

| Privilege Escalation | T1134 | Access Token Manipulation | BalkanRAT is able to impersonate the logged-on user using DuplicateTokenEx or ImpersonateLoggedOnUser APIs. |

| Defense Evasion | T1116 | Code Signing | BalkanRAT is digitally signed with code-signing certificates. |

| T1140 | Deobfuscate/Decode Files or Information | BalkanRAT decrypts and decompresses some of its components. | |

| T1089 | Disabling Security Tools | BalkanRAT is capable of adding exceptions to the local firewall, using its COM interface. | |

| T1112 | Modify Registry | BalkanRAT modifies the [HKEY_CURRENT_USER\Software\Usoris\Remote Utilities\Server\Parameters] registry key to store configuration of the RDS | |

| T1027 | Obfuscated Files or Information | Some components of BalkanRAT are compressed and then encrypted by a XOR cipher. | |

| T1055 | Process Injection | BalkanRAT injects a userland rootkit library into processes of task manager utilities. | |

| T1108 | Redundant Access | Operators of BalkanRAT have been seen deploying a second malicious tool (BalkanDoor) to preserve remote access in case BalkanRAT is removed. | |

| T1014 | Rootkit | BalkanRAT uses a userland rootkit that hooks the NtQuerySystemInformation function to hide the presence of malicious processes. | |

| T1143 | Hidden Window | BalkanRAT uses 3rd party remote desktop software and hides its window and tray icon in order to hide it from the user. | |

| Discovery | T1082 | System Information Discovery | BalkanRAT collects the computer name and the language settings from the compromised machine. |

| Collection | T1056 | Input Capture | BalkanRAT is capable of logging pressed keystrokes. |

| Command and Control | T1219 | Remote Access Tools | BalkanRAT has misused legitimate remote desktop software for remote access. |

BalkanDoor

| Tactic | ID | Name | Description |

|---|---|---|---|

| Initial Access | T1192 | Spearphishing Link | BalkanDoor is distributed via emails that contain links to download malware. |

| Execution | T1059 | Command-Line Interface | BalkanRAT uses cmd.exe to create a remote shell. |

| T1106 | Execution through API | BalkanRAT uses ShellExecuteExW and LoadLibrary APIs to execute files. | |

| T1203 | Exploitation for Client Execution | BalkanDoor can be distributed as an ACE archive disguised as a RAR archive, exploiting CVE-2018-20250 vulnerability in WinRAR to execute malicious code. | |

| T1064 | Scripting | BalkanDoor uses batch scripts for malware installation and execution. | |

| T1035 | Service Execution | BalkanDoor’s backdoor can be executed as a service. | |

| T1204 | User Execution | BalkanDoor relies on the victim to execute the initial infiltration. The malware is disguised as PDF documents or RAR archives with misleading names, in order to entice the intended victim to click on it. | |

| Persistence | T1050 | New Service | BalkanDoor can be installed as a new service, mimicking legitimate Windows services. |

| T1060 | Registry Run Keys / Startup Folder | BalkanDoor can be installed in the Registry Run key, or dropped in the Startup folder. | |

| Privilege Escalation | T1134 | Access Token Manipulation | BalkanDoor is able to create a process under the security context of a different user, using DuplicateTokenEx, SetTokenInformation or CreateProcessAsUserW APIs. |

| Defense Evasion | T1116 | Code Signing | BalkanDoor is digitally signed with code-signing certificates. |

| T1107 | File Deletion | BalkanDoor deletes files with backdoor commands after the commands have been executed. | |

| T1158 | Hidden Files and Directories | BalkanDoor sets attributes of its files to HIDDEN, SYSTEM and READONLY. | |

| T1036 | Masquerading | BalkanDoor can be installed as a service with names mimicking legitimate Windows services. | |

| T1108 | Redundant Access | Operators of BalkanDoor have been seen deploying a second malicious tool (BalkanRAT) to preserve remote access in case BalkanDoor is removed. | |

| Discovery | T1082 | System Information Discovery | BalkanDoor collects the computer name from the compromised machine. |

| Collection | T1113 | Screen Capture | BalkanDoor can capture screenshots of the compromised machine. |

| Command and Control | T1043 | Commonly Used Port | BalkanDoor uses ports 80 and 443 for C&C communication. |

| T1090 | Connection Proxy | BalkanDoor is capable of identifying a configured proxy server if one exists and then using it to make HTTP requests. | |

| T1008 | Fallback Channels | BalkanDoor can communicate over multiple C&C hosts. | |

| T1071 | Standard Application Layer Protocol | BalkanDoor uses HTTP or HTTPS for network communication. |