In diesem Blogpost fassen wir die Erkenntnisse aus dem ESET Whitepaper: „Okrum and Ketrican: An overview of recent Ke3chang group activity“ zusammen.

Die Ke3chang-Gruppe (auch als APT15 bekannt) ist eine Cybergang, die wahrscheinlich von China aus agiert. Ihre Aktivitäten reichen zurück bis ins Jahr 2010, wie aus dem FireEye-Bericht aus dem Jahr 2013 über Operation Ke3chang hervorgeht – eine Cyberspionage-Kampagne auf diplomatische Einrichtungen in Europa.

Wir verfolgten die schädlichen Aktivitäten der Gruppierung und entdeckten dabei eine bisher unbekannte Malware-Variante mit starker Verknüpfung zu Ke3chang. Wir tauften die Backdoor „Okrum“. Laut ESET-Telemetriedaten tauchte das Hintertürchen erstmals im Dezember 2016 auf. Damals wurden diplomatische Einrichtungen in der Slowakei, Belgien, Chile, Guatemala und Brasilien bis über den gesamten Zeitraum des Jahres 2017 angegriffen.

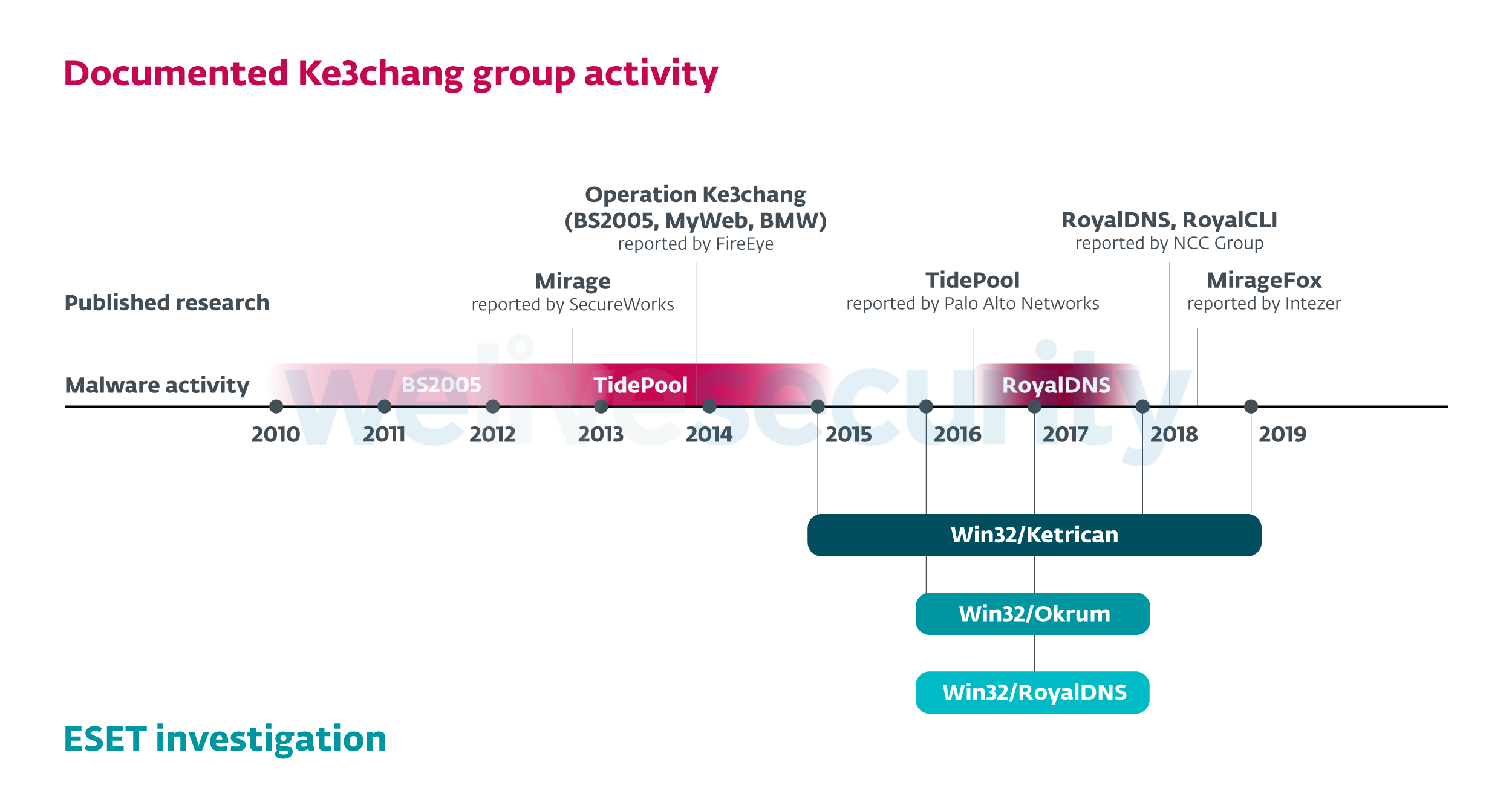

Seit dem Jahr 2015 sind uns außerdem neue Versionen bereits veröffentlichter Malware-Varianten bekannt, die wir auch der Ke3chang-Gruppe zuordnen. Es handelt sich um die BS2005 Backdoors aus Operation Ke3chang und um die RoyalDNS-Backdoor, worüber die NCC Group im Jahr 2018 berichtete.

Anmerkung: Neue Versionen der Ke3chang-Malware aus den Jahren 2015-2019 werden von ESET-Sicherheitsprodukten als Win32/Ketrican erkannt und in unserem Whitepaper und in diesem Blogpost als Ketrican-Backdoors/-Samples bezeichnet (mit dem entsprechenden Jahr gekennzeichnet).

Cybercrime-Untersuchungen im zeitlichen Verlauf

2015: Ketrican

In 2015 entdeckten wir neue auffällige Cyber-Aktivitäten in Europa. Die für Cyberattacken verantwortliche Gruppe schien besonderes Interesse an der Slowakei zu hegen, da von dort die meisten Malware-Samples stammen. Betroffen waren aber auch Kroatien, Tschechien und andere Länder.

Unsere technische Analyse der bei diesen Angriffen verwendeten Malware ergab enge Verknüpfungen zu den BS2005-Backdoors der Ke3chang-Operation sowie zu einer verwandten TidePool-Malware-Familie, die Palo Alto Networks im Jahr 2016 aufdeckte.

2016-2017: Okrum

Die Geschichte setzte sich Ende des Jahres 2016 fort. Damals entdeckten wir die neue, bisher unbekannte, Backdoor – Okrum. Uns fiel auf, dass sich die Verantwortlichen auf dieselben Ziele in der Slowakei konzentrierten, wie es schon beim Ketrican-Backdoor im Jahr 2015 der Fall war.

2017: Ketrican und RoyalDNS

Allmählich verdeutlichte sich die Verflechtung zwischen Okrum und Ketrician. Wir entdeckten, dass man die Okrum-Backdoor benutzte, um die Ketrican-Backdoor (2017er Kompilierung) auf Computern zu verteilen.

Im Jahr 2017 wurden dieselben Ziele wieder durch die Okrum-Malware kompromittiert. Dieses Mal benutzten die Cyberangreifer eine neue Version der RoyalDNS-Schadsoftware und die 2017er Ketrican-Backdoor.

2018: Ketrican

Im Jahr 2018 enttarnten wir eine neue Ketrican-Backdoor-Version, die allerlei Code-Verbesserung aufwies.

2019: Ketrican

Die Ke3chang-Cybergang ist auch in diesem Jahr aktiv. Im März begegnete uns ein neues Ketrican-Sample. Aus diesem geht hervor, dass man dieselben Ziele wie im Jahr 2018 anvisierte.

Insgesamt zeigt der zeitliche Verlauf, dass sich die Angreifer auf eine Gruppe von Zielen fokussierten, aber verschiedene bösartige Tools gegen diese einsetzten. Dabei offenbarten sie das bisher unbekannte Malware-Projekt Okrum. Abbildung 1 zeigt die Aktivitäten der Ke3chang-Cybergruppe und die von ESET erkannten Backdoors Okrum, Ketrican und RoyalDNS.

Abbildung 1: Aktivität von Ke3chang und die von ESET entdeckten Backdoors Okrum, Ketrican und RoyalDNS

Verbindung zur Ke3chang-Cybergang

Bei den Untersuchungen stellte sich heraus, dass die nach dem Jahr 2015 gefundenen Backdoors Okrum, Ketrican und RoyalDNS in Verbindung mit den Aktivitäten der Ke3chang-Gruppe. Auch die Backdoors weisen einen Konnex untereinander auf. Hier die wichtigsten Erkenntnisse:

- Die Ketrican-Backdoors aus den Jahren 2015 – 2019 stammen alle von einer Malware ab, die in Operation Ke3chang zum Einsatz kam.

- Die im Jahr 2017 von ESET erkannte RoyalDNS-Backdoor ähnelt der RoyalDNS-Backdoor, die in zuvor bekanntgewordenen Cyber-Angriffen auftauchte.

- Okrum steht in Verbindung zu den Ketrican-Backdoors, da es für die Verteilung einer neu kompilierten Ketrican-Backdoor im Jahr 2017 verantwortlich war.

- Okrum, Ketrican und RoyalDNS richten sich gegen dieselbe Art von Einrichtungen. Einige Okrum-Betroffene wurden bereits zuvor Opfer mehrerer Ketrican-/RoyalDNS-Backdoors.

- Okrum verhält sich ähnlich wie bereits vorher analysierte Ke3chang-Malware. Das Hintertür-Programm ist mit grundlegenden Backdoor-Befehlen ausgestattet und verlässt sich auf die manuelle Eingabe von Shell-Commands sowie das Ausführen von externen Tools zur Cyberspionage.

Okrum – Eine Backdoor der Ke3chang-Cybergang

Verteilung der Okrum-Backdoor und deren Ziele

Unseren Telemetrie-Daten nach zu urteilen, wurde Okrum dazu genutzt, diplomatische Einrichtungen in der Slowakei, Belgien, Chile, Guatemala und Brasilien auszuspionieren. Besonderes Interesse hatten die Cyberspione an der Slowakei.

Die Malware-Operatoren versuchten den schädlichen Traffic zu den C&C-Servern innerhalb des regulären Netzwerkverkehrs zu verstecken – beispielsweise in dem sie einen legitim-aussehenden Domain-Name registrierten. Slowakische Samples ahmten zum Beispiel ein slowakisches Maps-Portal (support.slovakmaps[.]com) nach. Auf ähnliche Weise versuchten auch Malware-Samples aus einem Spanisch sprechenden Land ihr wahres Vorhaben zu verschleiern. Hier registrierten die Cyberkriminellen den Domain-Name misiones.sportesisco[.]com.

Wie die Okrum-Malware allerdings erst auf die Geräte der Opfer gelangen konnte, bleibt rätselhaft.

Technische Details der Okrum-Backdoor

Das Hintertürchen-Programm besteht aus einer dynamischen Programmbibliothek (.dll), die durch zwei vorher auftretende Komponenten installiert und geladen wird. Während unserer Untersuchung änderte man die Implementierung der beiden Komponenten häufiger. Alle paar Monate wechselten die Malware-Entwickler die Implementierung des Okrum-Loaders und -Installers aktiv, um eventuellen Erkennungen durch Antivirus-Programme vorzubeugen. Deren Funktion blieb jedoch immer dieselbe. Zum Zeitpunkt der Erstellung dieses Beitrags, erkennen ESET-Antivirenprogramme sieben unterschiedliche Loader-Versionen und zwei Installer.

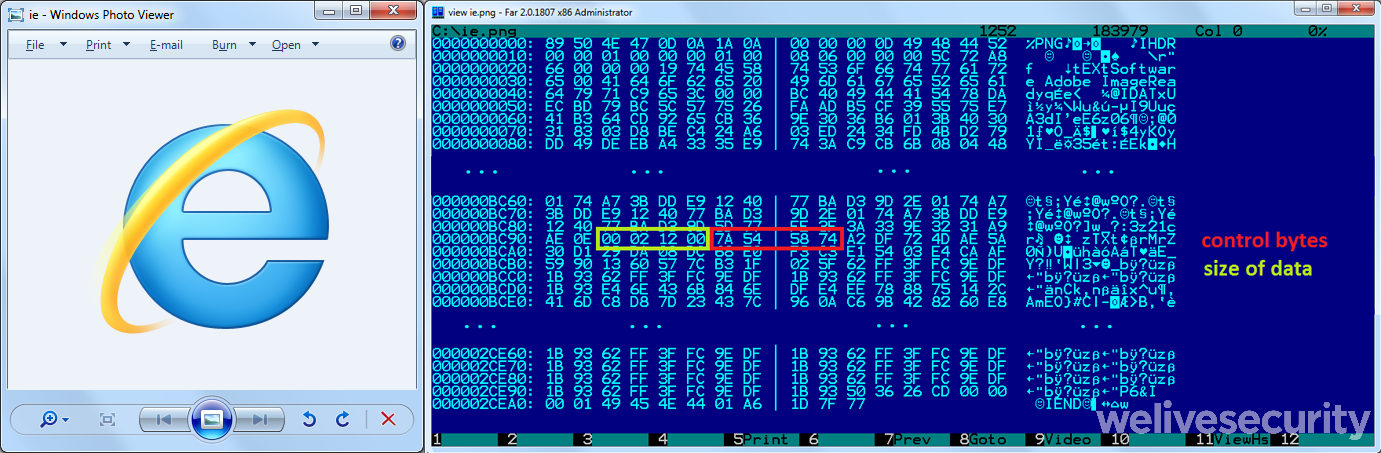

Der Okrum-Payload versteckt sich in einer PNG-Bilddatei. Was der User zu Gesicht bekommt, ist beispielsweise das Logo vom Internet Explorer, wie in Abbildung 2. Die Okrum-Loader sind aber in der Lage, verschlüsselte extra Bytes an Daten aus der PNG-Datei zu extrahieren. Dieses „Extra“ sieht man dem Bild nicht an. Diese Technik ist auch als Steganographie bekannt. Malware-Entwickler nutzten das, um verborgen gespeicherte Daten an Antiviren-Programmen vorbei zu schmuggeln.

Der Funktionsumfang von Okrum ist im Vergleich zu anderen Backdoors relativ klein. Die Okrum-Entwickler beschränkten sich auf grundlegende Backdoor-Befehle wie das Downloaden und Hochladen von Dateien und dem Ausführen von Dateien und Shell-Commands. Die meisten schädlichen Aktivitäten müssen durch Shell-Befehle initiiert werden oder man greift gleich ganz auf andere Tools und Software zurück. Auf diese gängige Praxis der Ke3chang-Cybergang wurde bereits in den Beiträgen von Intezer und NCC Group hingewiesen.

Es stellte sich heraus, dass Okrum auf verschiedene externe Tools zurückgreift. Dazu gehören Keylogger, Password Dump und Network Session Tools. Auch die Ketrican-Backdoors, die von uns zwischen den Jahren 2015 – 2019 entdeckt wurden, verwenden ähnliche Werkzeuge. Wir können nur mutmaßen, warum die Ke3chang-Gruppe auf diese Technik setzte. Vielleicht erfüllt die Kombination aus einfachem Backdoor und externen Tools ganz die Ansprüche der Cyberkriminellen. Ihnen entsteht auch weniger Entwicklungsaufwand. Möglicherweise ist das auch nur ein Versuch, verhaltensbasierten Malware-Entdeckungen zu entgehen.

Zu den von uns beobachteten Anti-Erkennungs-Techniken gehören die Anwendung von Steganographie im PNG-Bild, die Verwendung verschiedener Anti-Emulations- und Anti-Sandbox-Tricks sowie dar häufige Wechsel der Implementierung von Loader und Installer.

Fazit

Wir haben die Verknüpfung zwischen älterer Ke3chang-Malware und der neu entdeckten Okrum-Backdoor analysiert. Mit großer Sicherheit kann man behaupten, dass Okrum auch von der Ke3chang-Cybergang stammt. Ihre Handlungen, ausgehend vom Jahr 2015 bis jetzt, deuten darauf hin, dass sie weiterhin aktiv ist und daran arbeitet, Malware-Code im Laufe der Zeit zu verbessern.

Die ESET-Erkennungsnamen und andere Indicators of Compromise für diese Malware-Kampagne findet man im umfassenden ESET Whitepaper: „Okrum and Ketrican: An overview of recent Ke3chang group activity“.

MITRE ATT&CK techniques

| Tactic | ID | Name | Description |

|---|---|---|---|

| Execution | T1059 | Command-Line Interface | Okrum’s backdoor uses cmd.exe to execute arbitrary commands. |

| T1064 | Scripting | The backdoor uses batch scripts to update itself to a newer version. | |

| T1035 | Service Execution | The Stage 1 loader creates a new service named NtmsSvc to execute the payload. | |

| Persistence | T1050 | New Service | To establish persistence, Okrum installs itself as a new service named NtmSsvc. |

| T1060 | Registry Run Keys / Startup Folder | Okrum establishes persistence by creating a .lnk shortcut to itself in the Startup folder. | |

| T1053 | Scheduled Task | The installer component tries to achieve persistence by creating a scheduled task. | |

| T1023 | Shortcut Modification | Okrum establishes persistence by creating a .lnk shortcut to itself in the Startup folder. | |

| Privilege Escalation | T1134 | Access Token Manipulation | Okrum can impersonate a logged on user's security context using a call to the ImpersonateLoggedOnUser API. |

| Defense Evasion | T1140 | Deobfuscate/Decode Files or Information | The Stage 1 loader decrypts the backdoor code, embedded within the loader or within a legitimate PNG file. A custom XOR cipher or RC4 is used for decryption. |

| T1107 | File Deletion | Okrum’s backdoor deletes files after they have been successfully uploaded to C&C servers. | |

| T1158 | Hidden Files and Directories | Before exfiltration, Okrum’s backdoor uses hidden files to store logs and outputs from backdoor commands. | |

| T1066 | Indicator Removal from Tools | Okrum underwent regular technical improvements to evade antivirus detection. | |

| T1036 | Masquerading | Okrum establishes persistence by adding a new service NtmsSvc with the display name Removable Storage in an attempt to masquerade as a legitimate Removable Storage Manager. | |

| T1027 | Obfuscated Files or Information | Okrum's payload is encrypted and embedded within the Stage 1 loader, or within a legitimate PNG file. | |

| T1497 | Virtualization/Sandbox Evasion | The Stage 1 loader performs several checks on the victim's machine to avoid being emulated or executed in a sandbox. | |

| Credential Access | T1003 | Credential Dumping | Okrum was seen using MimikatzLite and modified Quarks PwDump to perform credential dumping. |

| Discovery | T1083 | File and Directory Discovery | Okrum was seen using DriveLetterView to enumerate drive information. |

| T1082 | System Information Discovery | Okrum collects computer name, locale information, and information about the OS and architecture. | |

| T1016 | System Network Configuration Discovery | Okrum collects network information, including host IP address, DNS and proxy information. | |

| T1049 | System Network Connections Discovery | Okrum used NetSess to discover NetBIOS sessions. | |

| T1033 | System Owner/User Discovery | Okrum collects the victim user name. | |

| T1124 | System Time Discovery | Okrum can obtain the date and time of the compromised system. | |

| Collection | T1056 | Input Capture | Okrum was seen using a keylogger tool to capture keystrokes. |

| Exfiltration | T1002 | Data Compressed | Okrum was seen using a RAR archiver tool to compress data. |

| T1022 | Data Encrypted | Okrum uses AES encryption and base64 encoding of files before exfiltration. | |

| T1041 | Exfiltration Over Command and Control Channel | Data exfiltration is done using the already opened channel with the C&C server. | |

| Command And Control | T1043 | Commonly Used Port | Okrum uses port 80 for C&C. |

| T1090 | Connection Proxy | Okrum identifies a proxy server if it exists and uses it to make HTTP requests. | |

| T1132 | Data Encoding | The communication with the C&C server is base64 encoded. | |

| T1001 | Data Obfuscation | The communication with the C&C server is hidden in the Cookie and Set-Cookie headers of HTTP requests. | |

| T1071 | Standard Application Layer Protocol | Okrum uses HTTP for communication with its C&C. | |

| T1032 | Standard Cryptographic Protocol | Okrum uses AES to encrypt network traffic. The key can be hardcoded or negotiated with the C&C server in the registration phase. |