Im May 2019 stieg der Bitcoin-Kurs wieder kräftig an. Momentan steht der Kurs so hoch, wie das letzte Mal im September 2018. Es überrascht wenig, dass dieses Ereignis auch wieder Cyberkriminelle auf den Plan ruft, die das große Geschäft wittern und versuchen, User von Kryptowährungen mit Hilfe von Scams und schädlichen Apps zu kompromittieren.

Eine schädliche Kryptowährungs-App haben Reddit-User im Google Play Store entdeckt. Die Fake-App ahmt die bekannte Krypto-Wallet App Trezor nach und benutzt dabei den Namen „Trezor Mobile Wallet“. Wir sahen zuvor noch keine andere Android Malware, welche die Trezor-Marke für eigene Zwecke missbraucht. Gespannt blickten wir auf die Möglichkeiten der Fake-App. Schließlich bietet Trezor Hardware-Wallets an, die eine physische Manipulation und Authentifizierung per PIN oder die Kenntnis des sogenannten Wiederherstellungs-Seeds erfordern, um an die gesicherte Kryptowährung zu gelangen. Ähnliche Restriktionen gelten für die offizielle App „TREZOR Manager“.

Eine Analyse der Fake Trezor Kryptowährungs-App ergab folgendes:

- Die Fake-App richtet durch die guten Sicherheitslevels von Trezor keinen Schaden an.

- Die Trezor Fake-App steht in Verbindung mit einer weiteren Fake-App namens „Coin Wallet – Bitcoin, Ripple, Ethereum, Tether“, welche in der Lage ist, ahnungslose User um ihr Geld zu bringen.

- Beide Fake-Apps basierend auf einem App-Template, das online verkauft wird.

Wir haben die Trezor Fake-App an das Google Security Team gemeldet und Trezor über die Veröffentlichung dieses Beitrags im Vorfeld informiert. Trezor bestätigte, dass für die User keine direkte Gefahr besteht (in Bezug auf die Trezor Fake-App). Allerdings äußerten sie Bedenken gegenüber den abgegriffenen E-Mail-Adressen, die für spätere Phishing-Kampagnen instrumentalisiert werden könnten.

Zum Zeitpunkt der Veröffentlichung dieses Artikels ist weder die Fake Trezor App noch die Fake Coin Wallet App im Google Play Store mehr zu finden.

Die Trezor Fake-App

Die sich als offizielle Trezor tarnende mobile Wallet App wurde am 1. Mai unter Angabe des Entwicklernamens „Trezor Inc.“ in den Google Play Store hochgeladen, wie man in Abbildung 1 erkennt. Insgesamt hinterließ die Trezor Fake-App Page auf den ersten Blick einen guten Eindruck – App-Name, Entwicklername, App-Kategorie, App-Beschreibung und auch die Bilder erweckten zunächst Vertrauen. Während unserer Analyse landete die Fake Trezor App sogar auf dem zweiten Platz auf der Suchergebnisseite im Google Play Store.

Abbildung 1: Fake Trezor App im Google Play Store

Wie verhält sich die Fake Trezor App?

Die Fassade fällt erst nach der Installation. Das Icon auf dem Homescreen unterscheidet sich stark von dem, was die User im Google Play Store vorfinden. Diese Unstimmigkeit deutet auf zweifelhafte Aktivitäten hin. Der Text im Icon lautet „Coin Wallet“ wie man in Abbildung 2 erkennt.

Abbildung 2: Das Icon der Trezor Fake-App nach der Installation

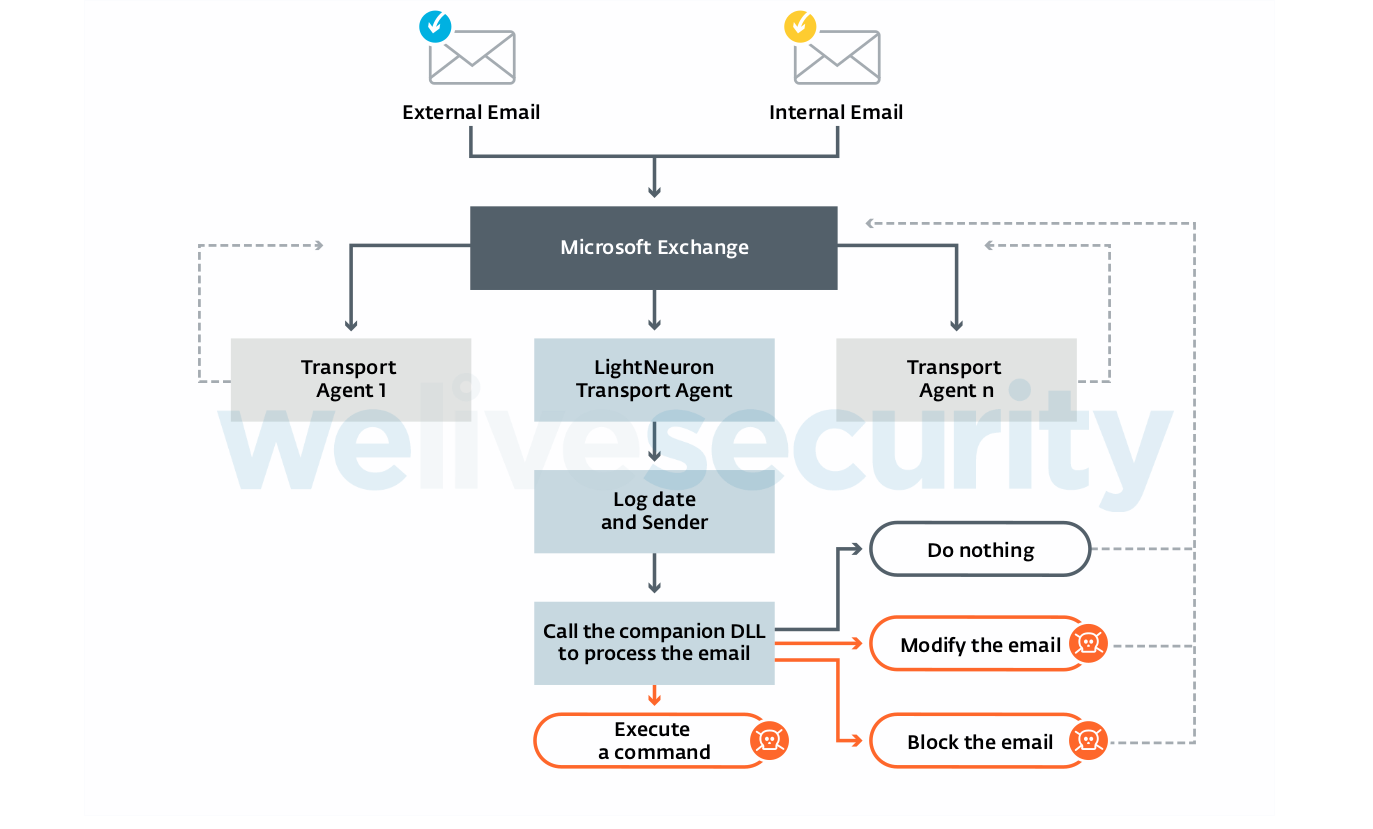

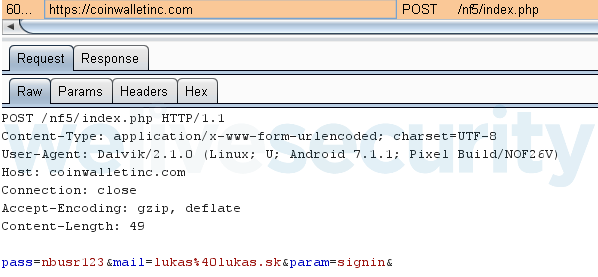

Startet der User die Android Fake-Anwendung ist bloß ein Login-Screen wie in Abbildung 3 zu sehen, allerdings ohne Hinweis auf Trezor. In anderen legitimen Anwendungen ist das auf diese Art nicht zu beobachten. Der generische Screen dient nur einem Zweck – dem Abgreifen von Login-Informationen – Allerdings ist unklar, welche Login-Informationen genau. Es ist auch nicht klar, welchen Nutzen diese für die Angreifer hätten, da das echte Trezor-Unternehmen mehrstufige Sicherheitslevel benutzt. Es ist egal, was ein User in die Form-Felder eingibt, alles wird an die Cyberkriminellen weitergeleitet, wie Abbildung 4 verdeutlicht.

Abbildung 3: Generischer Login-Screen der Trezor Fake-App

Abbildung 4: Eingegebene Informationen werden direkt an die Server der Cyberkriminellen gesendet

Wie man der Abbildung 4 entnimmt, sind die für den Datendiebstahl eingesetzten Server auf coinwalletinc.com gehostet. Ein Blick in das Domain-Register führte uns zu einer weiteren betrügerischen App. Sie heißt „Coin Wallet“ auf der Webseite und „Coin Wallet – Bitcoin, Ripple, Ethereum, Tether“ im Google Play Store. Die zweite Fake-App wird im Folgenden beschrieben.

Die Coin Wallet Fake-App

Beide Fake-Apps zeichnen viele Gemeinsamkeiten aus. Sie teilen nicht nur denselben Server, sondern teilweise auch gleichen Code sowie eine ähnliche Benutzeroberfläche. Die Coin Wallet Fake-App nutzt auf dem Android Homescreen das gleiche Icon wie die Trezor Fake-App.

Die Coin Wallet App wird auf der Homepage als weltweit führendes Krypto-Wallet angepriesen.

Abbildung 5: Darstellung der Coin Wallet Fake-App auf der eigenen Webseite

Die Webseite verlinkt zur Fake-App im Google Play Store. Dort war die App vom 7. Februar 2019 bis zum 5. Mai 2019 unter dem Namen „Coin Wallet – Bitcoin, Ripple, Ethereum, Tether“ (Abbildung 6) verfügbar. Während dieses Zeitraums installierten mehr als 1000 User die Fake-App.

Die Coin Wallet Webseite schien auch zur Apple Store App zu verlinken. Allerdings gelangte man unter der angegebenen URL lediglich zu einem PNG-Bild.

Abbildung 6: Die betrügerische Coin Wallet App im Google Play Store

Wie verhält sich die Fake Coin Wallet App?

Die Anwendung gibt vor, Krypto-Wallets für verschiedene Kryptowährungen verwalten zu können. Das ist allerdings nur ein Vorwand, um Kryptowährungen von den Usern zu stehlen. Wir bezeichnen das als Wallet Address Scam – wie schon in unserem letzten Beitrag zu Kryptowährungs-Malware.

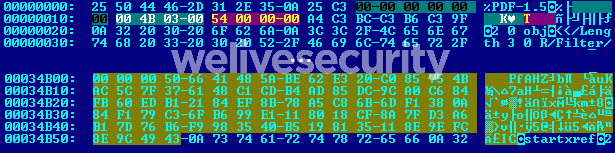

Den Android-Usern wird die Generierung einer einzigartigen Wallet-Adresse vorgegaukelt, wohin sie ihre Kryptowährung transferieren können. In Wirklichkeit gehört die Adresse natürlich den Cyberkriminellen hinter der Coin Wallet Fake-App. Nur sie besitzen den dazugehörigen private Key, der benötigt wird, um wieder an die Kryptowährung zu gelangen. Die Angreifer richteten ein Wallet für jede unterstützte Kryptowährung ein. Insgesamt waren das dreizehn Stück. Allen Opfern wurde dieselbe Krypto-Wallet-Adresse (pro Kryptowährung) ausgehändigt.

Beim Vergleich der beiden hier angesprochenen Fake-Apps fallen die ähnlichen grafischen Elemente auf. Es scheint so, als ob beide auf Basis desselben Templates entstanden sind. Bei einer Google-Suche nach „coinwallet app template“ stößt man schnell auf eine allgemeine Android Krypto-Wallet Vorlage, die für 40 US-Dollar erworben werden kann. Das Template ist an sich erst einmal harmlos. Allerdings entwickelten die Cyberkriminellen daraus ein bösartiges Tool. Das zeigt, wie Cyber-Angreifer recht schnell und kostengünstig Fake-Apps bauen, die täuschend echt wirken.

Wie schütze ich mich vor Fake Kryptowährungs-Apps?

Setzt sich die Bitcoin-Rally fort, fluten sicherlich weitere Fake Kryptowährungs-Apps den Google Play Store. Wer Apps auf seinem Smartphone installiert, sollte grundlegende Sicherheitsrichtlinien beachten – ganz besonders wenn es ums Geld geht:

- Man sollte nur Kryptowährungs-Apps vertrauen, die auch von den offiziellen Webseiten verlinkt werden.

- Sensible Informationen sollten nur in vertrauenswürdige Form-Felder eingegeben werden und auch nur dann, wenn man sich von der Sicherheit und Legitimität der App überzeugt hat.

- Das Smartphone oder Tablet sollte immer auf dem neusten Stand sein, d.h. verfügbare Software-Updates am besten automatisch installieren lassen.

- Eine verlässliche Mobile Security erhöht den Schutz der persönlichen und sensiblen Daten auf dem Mobilgerät enorm.

Indicators of Compromise (IoCs)

| Package Name | Hash | Detection |

|---|---|---|

| com.trezorwalletinc.cryptocurrency | 0021A89588C8CEB885A40FBCCA6DD76D | Trojan.Android/FakeApp.KO |

| com.walletinc.cryptocurrency | EE9E4AD693A0F0C9971145FB0FB0B85C | Trojan.Android/FakeApp.KO |

| Cryptocurrency | Wallet |

|---|---|

| BTC | 17jAe7hTZgNixT4MPZVGZD7fGKQpD9mppi |

| DOGE | DGf6dT2rd9evb4d6X9mzjd9uaFoyywjfrm |

| ETH | 0x69919d83F74adf1E6ACc3cCC66350bEA4b01E92C |

| LTC | Lg64xV4Mw41bV3pTKc5ooBJ4QZ81gHUuJ6 |

| BCH | qq9cjckr3r9wl5x4f3xcfshpcj72jcqk9uu2qa7ja2 |

| DASH | Xu6mkZNFxSGYFcDUEVWtUEcoMnfoGryAjS |

| ZEC | t1JKPTwHJcj6e5BDqLp5KayaXLWdMs6pKZo |

| XRP | raPXPSnw61Cbn2NWky39CrCL1AZC2dg6Am |

| USDT | 0x69919d83F74adf1E6ACc3cCC66350bEA4b01E92C |

| XLM | GDZ2AT7TU6N3LTMHUIX6J2DZHUDBU74X65ASOWEZUQGP7JMQ237KDBUX |

| TRX | TAm4fPA6yTQvaAjKs2zFqztfDPmnNzJqi2 |

| ADA | DdzFFzCqrhswWLJMdNPJK8EL2d5JdN8cSU1hbgStPhxDqLspXGRRgWkyknbw45KDvT2EJJhoPXuj2Vdsj6V6WWM5JABoZ4UhR7vnRopn |

| NEO | AJqeUDNrn1EfrPxUriKuRrYyhobhk78zvK |