SSH ist die Kurzform von Secure Shell. Mit Hilfe dieses Netzwerkprotokolls können Computer und andere Geräte (bspw. Server) über verschlüsselte Netzwerkverbindungen ferngesteuert verbunden werden. Allgemein hin dient das Protokoll zur Fern-Verwaltung von Linux-Servern via Kommandozeile. SSH stellt dabei die häufigste Methode dar, um virtuelle Systeme, dedizierte oder Cloud- sowie Linux-Server zu administrieren.

De Facto ist SSH auf nahezu allen Linux-Distributionen enthalten durch die portable Version von OpenSSH. Eine unter Angreifern beliebte Methode, um Persistenz auf kompromittierten Linux-Servern zu erlangen, ist das Einbauen einer Backdoor in den vorhandenen SSH-Server und -Client. Es gibt unterschiedliche Gründe, warum das Erschaffen von auf OpenSSH basierender Malware populär ist:

- Auf dem kompromittierten System muss kein neuer TCP-Port geöffnet werden. SSH sollte bereits vorhanden und aus dem Internet erreichbar sein.

- OpenSSH Daemon und Client sehen Passwörter im Klartext, sodass Cyberkriminelle Login-Daten ganz einfach stehlen können.

- Der OpenSSH Quellcode ist öffentlich für jeden zugänglich. Dadurch besteht aber auch die Gefahr, dass Backdoor-Varianten geschaffen werden, um andere bewusst zu kompromittieren.

- SSH ist so konzipiert, dass es relativ sicher gegen Man-in-the-Middle-Attacken und Beobachtungen von außen ist. Cyber-Angreifer nutzen diese Tatsache allerdings, um bösartige Aktivitäten unentdeckt bzw. getarnt auszuführen.

Um besser gegen Linux-Malware gefeit zu sein, machten sich ESET-Forscher auf die Jagd nach bekannten sowie unbekannten OpenSSH-Backdoors. Sie starteten ihre Untersuchungen, basierend auch auf dem Wissen von vorhergehenden Forschungen, wie beispielsweise Operation Windigo. In dem ausführlicheren Whitepaper beschrieb ESET detailliert, die verschiedenen Malware-Komponenten von Windigo und deren Zusammenwirken. Im Zentrum des Ganzen stand Ebury, das gleichzeitig OpenSSH-Backdoor und Login-Daten-Dieb auf einmal verkörperte. Ebury war auf zehntausenden kompromittierten Linux-Servern zu finden.

Was im Operation Windigo Whitepaper nicht diskutiert wurde, worüber ESET später aber auf Konferenzen sprach, bezieht sich auf einige Cyber-Angreifer und ihre Entdeckungsmethoden in Bezug auf fremde OpenSSH-Backdoors. Sie entwickelten ein Perl Script, das mehr als 40 Signaturen von verschiedenen „Hintertürchen“ enthält.

@sd = gs( 'IN: %s@ \(%s\) ', '-B 2' );

@sc = gc( 'OUT=> %s@%s \(%s\)', '-B 1' );

if ( $sd[1] =~ m|^/| or $sc[0] =~ m|^/| ) {

print

"mod_sshd29: '$sd[0]':'$sd[1]':'$sd[2]'\nmod_sshc29: '$sc[0]':'$sc[1]'\n";

ssh_ls( $sd[1], $sc[0] );

}

Abbildung 1: Beispielsignatur im Windigo Perl Script zum Erkennen von OpenSSH-Backdoors (sortierter Output)

Bei der Untersuchung der Signaturen stellte ESET schnell fest, dass keine Samples vorlagen, die mit den meisten der im Script beschriebenen Backdoors übereinstimmten. Die Malware-Operatoren hatten natürlich ein viel größeres Wissen und auch den größeren Einblick in die sich in „freier Wildbahn“ befindlichen SSH-Hintertüren. Um der Situation Herr zu werden, startete ESET eine Suche nach den fehlenden Malware-Samples. Dafür benutzten sie deren Signaturen. Das Half beim Aufspüren von Samples, welche der Informationssicherheits-Branche bisher verborgen blieben.

Heute veröffentlichen die ESET-Forscher ein Whitepaper, das sich auf 21 in freier Wildbahn befindliche OpenSSH Malware-Familien fokussiert. Einige davon sind bereits analysiert und Details über sie online veröffentlicht worden. Über die anderen gab es bisher noch keine Erkenntnisse.

Das neue ESET Whitepaper soll einen Überblick über aktuelle OpenSSH-Backdoors geben. Es ist das Resultat eines Langzeit-Forschungsprojekts, bei dem Honeypots erschaffen, Samples klassifiziert und verschiedene Malware-Familien analysiert wurden.

Den vollständigen ESET-Forschungsbericht gibt es hier:

Die OpenSSH-Backdoors

Kurz nach der Veröffentlichung des Windigo-Forschungsberichts, transferierte ESET die Malware-Signaturen aus dem oben bereits erwähnten Perl Script in YARA-Rules (nun auf GitHub). Die Regeln nutzten sie zum Aufspüren neuer Malware-Samples in verschiedenen Feeds. Auf diese Weise wurden neue Samples über mehr als drei Jahre gesammelt. Nach dem Herausfiltern von falschen Positiv-Entdeckungen blieben wenige hundert OpenSSH Trojaner-Binaries übrig. Die Analyse dieser Sammlung hebt die gemeinsame Verwendung von Funktionen in den verschiedenen Hintertüren hervor. Zwei davon sind wirklich erwähnenswert:

- 18 der 21 Malware-Familien besitzen ein Feature, dass das Stehlen von Login-Daten unterstützt.

- 17 der 21 Malware-Familien weisen eine Backdoor-Funktion auf, die Cyber-Angreifern eine persistente und gut getarnte Verbindung zum kompromittierten Computer erlaubt.

Weitere Details über die Gemeinsamkeiten der OpenSSH-Backdoors befinden sich im Whitepaper.

Parallel zu den Analysen der gesammelten Samples, bildete ESET eine benutzerdefinierte Honeypot-Architektur (detaillierter im Whitepaper), um den Umfang der Ergebnisse auszuweiten. Die Idee dahinter: Login-Daten sollten den Cyber-Angreifern bewusst offenbart werden, um die Exfiltrationstechniken der eingesetzten Malware-Samples einem Reverse Engineering unterziehen zu können. Das erlaubte den ESET-Forschern das Studieren des Angreifer-Verhaltens, wenn sie einen Server kompromittierten. Auf diesem Weg erhofften sie sich auch neuste Backdoor-Samples.

Das Verknüpfen der passiven Jagd mit Hilfe der YARA-Regelsätzen mit der Interaktion der Cyber-Angreifer und den Honeypots gibt uns einen Überblick darüber, wer die Angreifer sind und welche Fähigkeiten sie darbieten.

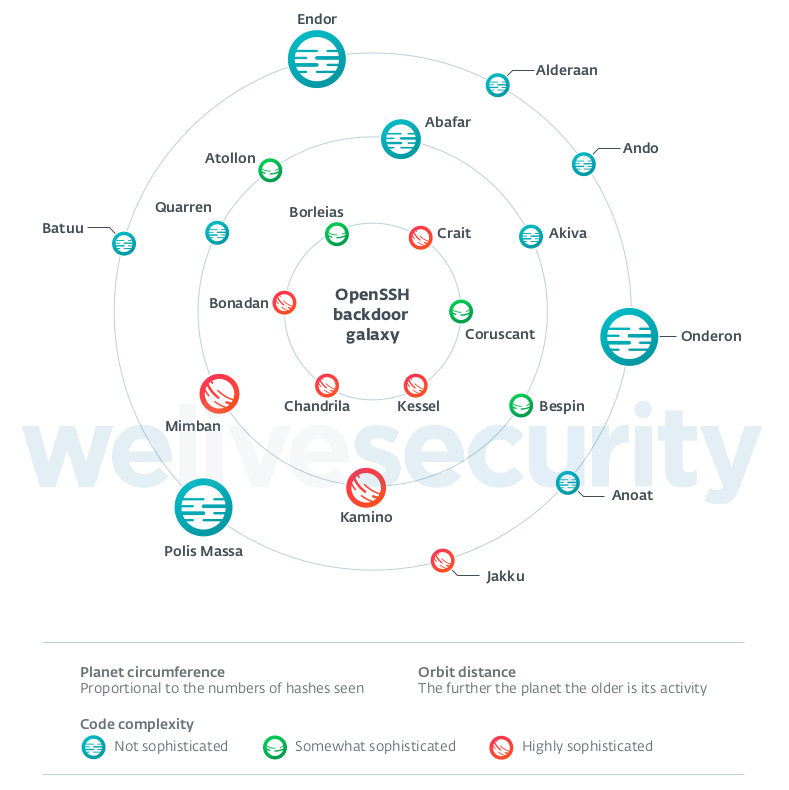

Die Galaxie der OpenSSH-Backdoors

Diese Grafik fasst die OpenSSH-Backdoor-Familien aus dem ESET-Research recht gut zusammen. Einige der Leserschaft werden es bereits bemerkt haben – Die Namen der Planeten stammen aus der Star Wars Saga. Sie korrespondieren allerdings nicht mit den ESET Erkennungsnamen – Für die ESET-Forscher ist es nur eine bequeme Methode, sie im Research wiederzuerkennen. Die offiziellen ESET-Erkennungsnamen und verschiedene IoC-Daten sind im Whitepaper zusammengestellt und in dem GitHub IoC Repository zu finden.

Der Maßstab zur Bewertung einer Malware-Familie kann sehr subjektiv ausfallen. Wir haben uns deshalb um größtmögliche Objektivität bemüht. Unsere Klassifizierung beruht auf folgenden Faktoren:

- Vorhandensein von Exfiltrationsmechanismen: C&C-Server, Netzwerkprotokoll, Verschlüsselter Datenverkehr und verschlüsselte Datenspeicherung, usw.

- Implementierung von Modulen, die zusätzliche Features zu OpenSSH bieten: Zusätzliche Kommandos, Crypto-Mining usw.

- Gebrauch von Verschlüsselung oder Verschleierungstaktiken, um Analysen und Reverse Engineering zu erschweren.

Jede Malware-Familie wird im Whitepaper genauer beschrieben. Aber schon aus der „Galaxie“-Grafik lassen sich einige Kernpunkte ableiten:

- Am Sample-Set erkennt man, dass die Code-Komplexität für die aller meisten Malware-Familien immer wichtiger wurde.

- ESET sammelte mehr Samples für ältere und einfachere Malware-Familien (häufig solche „von der Stange“). Das ist der Tatsache geschuldet, dass komplexere Malware oft schwieriger zu erkennen und weniger verbreitet ist.

Interessante SSH-Backdoors

Einige der von ESET gefundenen Backdoors sind nicht unbedingt neu oder aus technischen Sicht interessant. Es gibt allerdings ein paar Ausnahmen unter den Cyber-Angreifern, die zeigen, welchen Aufwand sie in die Wartung ihrer Botnets stecken.

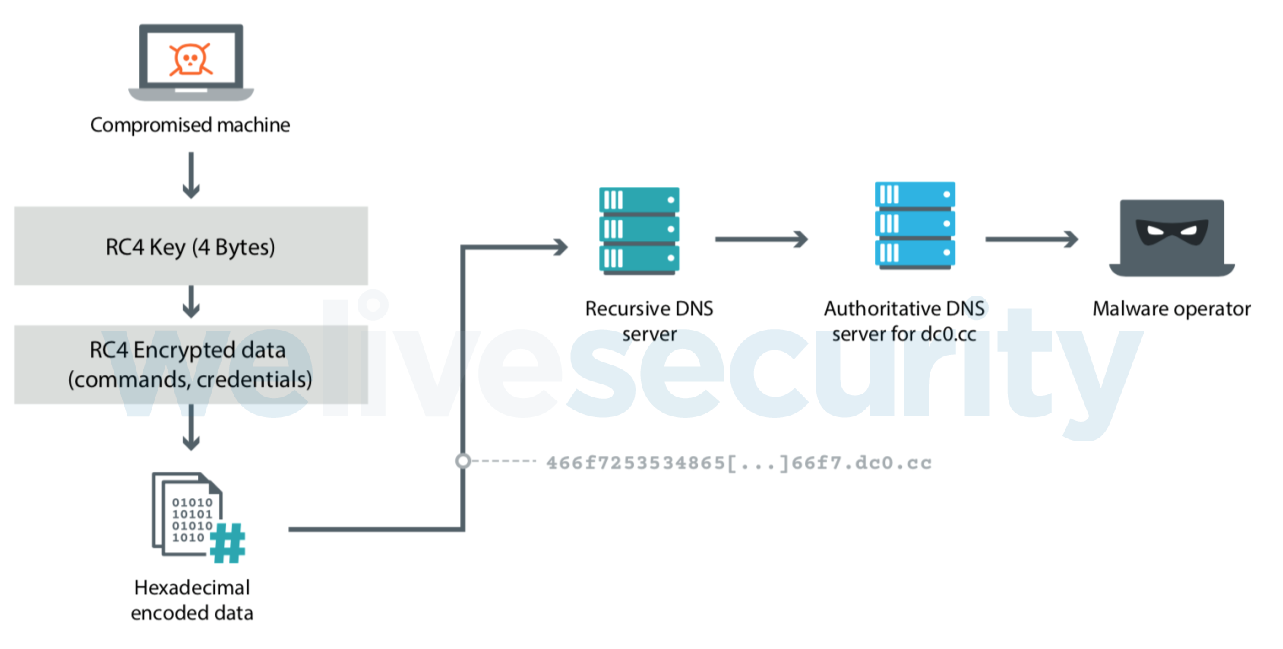

Eine interessante Backdoor ist Kessel. Es zeichnet sich durch die vielfältigen Kommunikationsmethoden mit den C&C-Servern aus. HTTP, raw TCP und DNS stellen kein Problem dar. Der C&C-Server fragt nicht nur nach gestohlenen Login-Daten, sondern kann auch zusätzliche Befehle senden, wie z. B. zum Hoch- oder Herunterladen von Dateien von Bots. Die gesamte C&C-Server-Kommunikation ist verschlüsselt. Die Backdoor ist noch recht neu: Die Server-Domain wurde erst im August 2018 registriert.

Abbildung 2: Kessel DNS-Exfiltration

Eine andere Backdoor ist Kamino. Aus den Sample-Analysen geht hervor, dass diese Bedrohung schon eine Weile existiert und sich in Bezug auf Verschleierungstechnik und Anwendung weiterentwickelte. Kamino wurde zuerst in einer Crimeware-Kampagne eingesetzt, um mit Hilfe der DarkLeech-Malware Traffic erfolgreich umzuleiten. Das dokumentierten die ESET-Researcher im Jahr 2013. Interessanterweise ist das die gleiche Backdoor, welche die Carbanak-Gang Jahre später beim Cyber-Angriff auf russische Banken einsetzten, wie Group-IB beschrieb.

Die Verschiebung von Crimeware hin zu gezielteren Angriffen ist verblüffend. Es verleitet, zu sagen, dass beides womöglich von denselben Cyber-Angreifern stammt. Es kann aber auch gut sein, dass der originäre Quellcode an verschiedene Cybercrime-Gruppen verkauft wurde.

Im Whitepaper sind detailliertere Analysen zu finden – auch zu Chandrila und Bonadan.

Malware-Erkennung und Maßnahmen zur Schadensabwehr

Da es sich bei den Malware-Samples hauptsächlich um aus den Kontext genommene Beispiele handelt, ist der ursprüngliche Angriffsvektor nur schwer nachzuvollziehen. Folgende Einfallstore sind denkbar:

- Gestohlene Login-Daten aus einem kompromittierten SSH-Client

- Brute-Force-Angriffe

- Ausnutzen einer Schwachstelle, die vom Server ausgeht.

Jeder der genannten Angriffsvektoren könnte auch in zukünftigen Cyber-Attacken verwendet werden. Deshalb sollte man folgende grundlegenden Sicherheitshinweise beachten:

- Stets aktuelles System benutzen

- SSH Key-Based Authentifizierung bevorzugen

- Remote Root-Login ausschalten

- Multi-Faktor-Authentifizierung in Erwägung ziehen

ESET-Sicherheitsprodukte erkennen die analysierten OpenSSH-Backdoors als Linux/SSHDoor Varianten. Die von uns zusätzlich definierten YARA-Regeln helfen außerdem dabei, potentielle Samples zu klassifizieren. Das Whitepaper enthält zudem weitere Informationen zur Überprüfung von OpenSSH-Files mit Linux-Paketmanagern, um die Integrität der installierten Executables zu verifizieren.

Schlussbetrachtung

Mit diesem Research verfolgte ESET das Ziel, OpenSSH-Backdoors und damit in Verbindung stehende Linux-Malware zu beleuchten. Aufgrund der Code-Komplexität wird der verfügbare Quellcode von einigen Cyber-Angreifern einfach wiederverwertet. Andere Malware-Entwickler stecken mehr Fleiß in die Entwicklung maßgeschneiderter Malware. Die extra aufgesetzte ESET-Honeypot-Architektur zeigt darüber hinaus, dass einige Angreifer immer noch aktiv und bei der Verbreitung ihrer Backdoors sehr vorsichtig sind.

Nach dem Lesen des Whitepapers könnte man vielleicht denken, dass es nun mehr Linux-Malware als vorher gibt; dass es einen steigenden Trend gibt. Das muss nicht unbedingt der Fall sein. Linux-Malware gab es schon immer, allerdings bleibt sie längere Zeit verborgen.

Das Whitepaper beantwortet einige Fragen, dennoch gibt es weiterhin unbeantwortete:

- Wie weit verbreitet ist jede dieser Malware-Familie?

- Wie werden die kompromittierten Systeme von den Angreifern verwendet?

ESET-Forscher glauben fest daran, dass System-Administratoren und Malware-Researcher im Kampf gegen Server-Malware / Linux-Malware voneinander profitieren können. Die ESET-Forscher beantworten gerne weitere Fragen zu den beschriebenen Backdoors und verknüpften Themen. E-Mails bitte an: threatintel@eset.com.