Weitere Banking-Trojaner sind im Google Play Store aufgetaucht und haben damit die Google Play Store Sicherheitsmechanismen ausgetrickst. Die Banken-Trojaner verstecken sich hinter legitim wirkenden Apps wie „Crypto Monitor“ – eine Preis-Tracking-App für Kryptowährungen und „StorySaver“ – eine Drittanwendung, um Stories von Instagram herunterzuladen.

Neben den versprochenen Funktionalitäten blenden die mobilen Anwendungen aber auch gefälschte Hinweise und Login-Screens ein, die von echten Online-Banking-Apps zu kommen scheinen. Auf diese Weise wollen die schädlichen Apps, Kontoinformationen stehlen oder die SMS-gestützte 2-Faktor-Authentifizierung kompromittieren.

Derselbe Trojaner, nur in einer anderen Verkleidung, wurde erst kürzlich von Forschern von RiskIQ im Google Play Store entdeckt. Sie veröffentlichten am 9. November einen Bericht dazu.

Die bösartigen Anwendungen “Crypto Monitor” und “StorySaver”

Die erste Schadanwendungen, auf die wir gestoßen sind, "Crypto Monitor", wurde am 25. November 2017 unter dem Entwicklernamen walltestudio in den Store hochgeladen. Die andere App "StorySaver erschien am 29. November im Google Play Store " unter dem Entwicklernamen kirillsamsonov45.

Zusammen haben die Apps bis zum Zeitpunkt unserer Meldung am 4. Dezember zwischen 1000 und 5000 Downloads erreicht. Beide Android-Apps sind nun aus dem Google Play Store entfernt.

Abbildung 1: Die schädlichen Apps, die im Google Play Store gefunden wurden

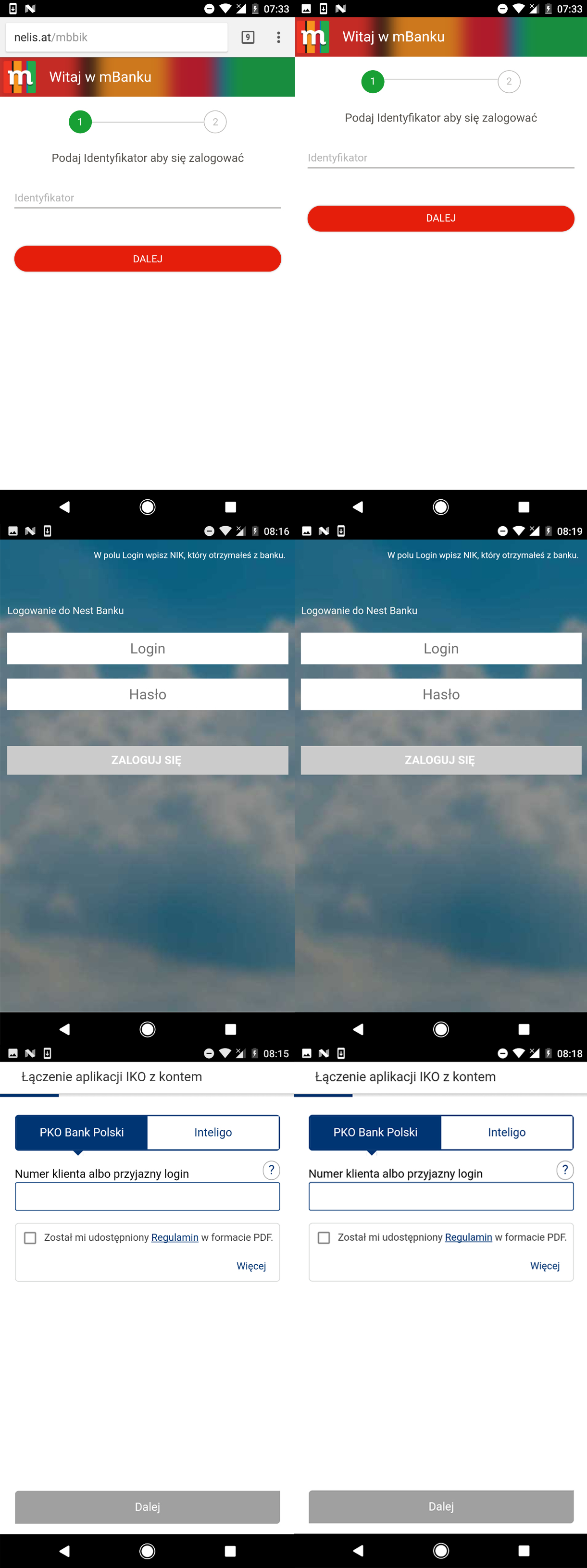

Nachdem die Schadanwendungen auf dem Android-Gerät gestartet werden, vergleichen sie die auf dem Gerät bereits installierten Anwendungen mit einer Liste von Online-Banking-Apps – In unserem Fall standen 14 polnische Banken auf der Vergleichsliste, die am Ende des Artikels zu finden ist.

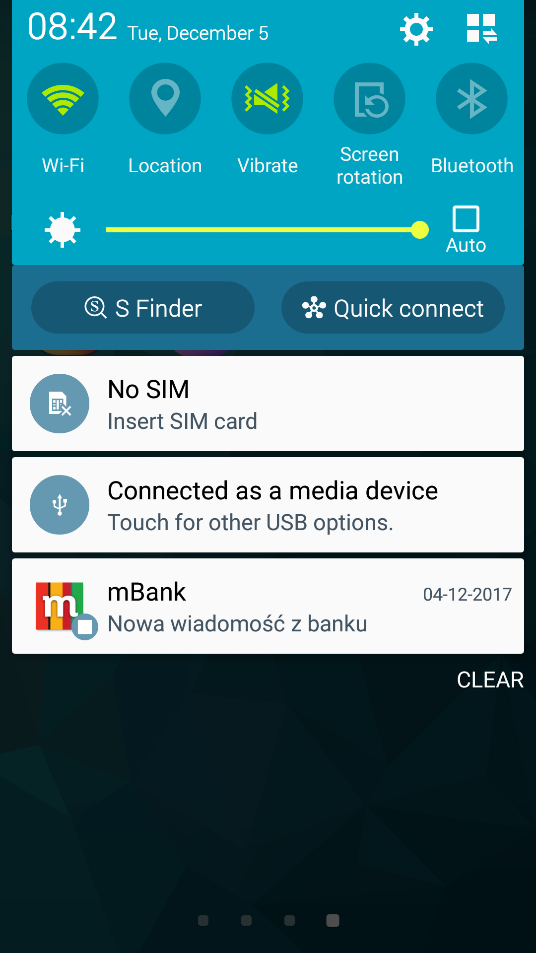

Falls die Malware eine der aufgelisteten Online-Banking-Apps im Gerät wiederfindet, wird ein gefälschter Login-Screen auf dem Display erscheinen, der die offizielle App nachahmt. Das kann ohne Vorwarnung oder Zutun des Users geschehen, oder nach dem Klicken auf eine gefälschte Hinweismeldung.

Abbildung 2: Fake-Hinweismeldung, durch die Schad-App „StorySaver“ eingeblendet

Abbildung 3: Links: Fake Login-screen | Rechts: legitimer Login-Screens

ESET Antivirenprogramme entdecken die Bedrohung als Android/Spy.Banker.QL und schützen proaktiv vor einer Kompromittierung.

ESET-Telemetriedaten zeigen, dass rund 96% der erkannten Bedrohungen aus Polen stammen – der Rest aus Österreich. Wahrscheinlich sind polnische Android-Besitzer einer lokal angelegten Social Engineering Kampagne ausgeliefert, welche die Schad-Apps anpreisen.

Wie sich Android-User vor den Banking-Trojanern schützen können

Die gute Nachricht ist, dass diese spezielle Banking-Malware keine ausgefeilten Tricks einsetzt, um die Persistenz auf kompromittierten Geräten zu wahren. Deshalb können die Anwendungen „Crypto Monitor“ und „StorySaver“ auch ganz einfach über den Anwendungsmanager deinstalliert werden.

Schlechte Nachrichten müssen wir jenen Usern überbringen, die vielleicht schon auf den Trick der Cyberkriminellen hereingefallen sind. Wer den Banking-Trojaner heruntergeladen und eine der polnischen Banking-Apps installiert hat, sollte sich umgehend nach Unregelmäßigkeiten in seinem Bankkonto umsehen. Wir raten, die Bank zu konsultieren und vorsichtshalber den PIN-Code zu ändern.

Schädliche und bösartige Apps können vermieden werden. Dazu müssen Android-User einfach auf die Bewertungen und Rezensionen der jeweiligen Android-Anwendungen achten. Darüber hinaus sollte achtgegeben werden, welche Befugnisse man der Anwendung einräumt. Natürlich gibt es auch für Android-Geräte verlässliche Mobile Security Apps, die Bedrohungen erkennen, bevor sie zum Problem werden.

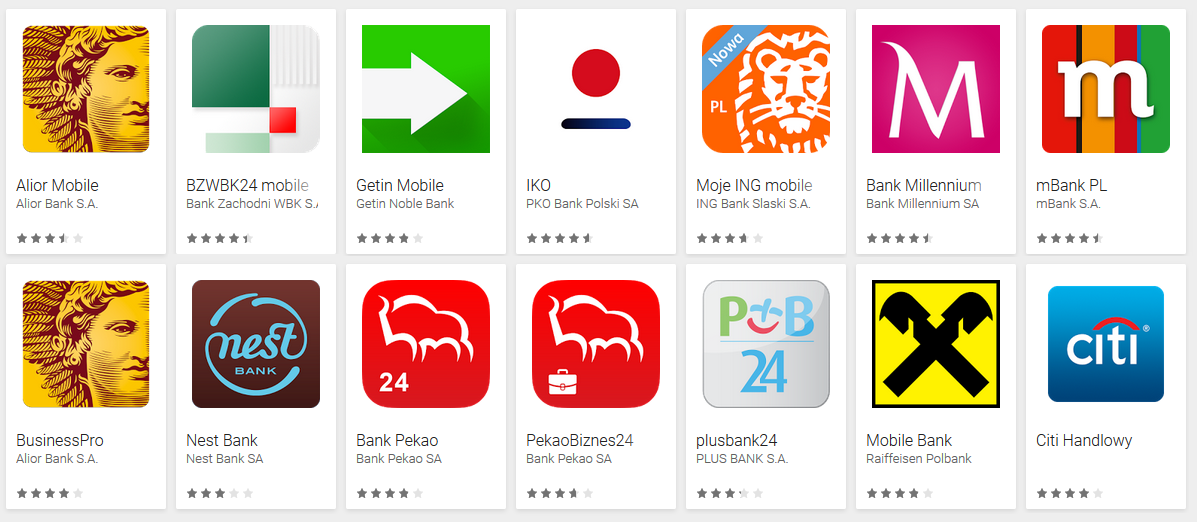

Ins Visier geratene Banking-Apps

| App-Name | Package-Name |

| Alior Mobile | com.comarch.mobile |

| BZWBK24 mobile | pl.bzwbk.bzwbk24 |

| Getin Mobile | com.getingroup.mobilebanking |

| IKO | pl.pkobp.iko |

| Moje ING mobile | pl.ing.mojeing |

| Bank Millennium | wit.android.bcpBankingApp.millenniumPL |

| mBank PL | pl.mbank |

| BusinessPro | pl.bph |

| Nest Bank | pl.fmbank.smart |

| Bank Pekao | eu.eleader.mobilebanking.pekao |

| PekaoBiznes24 | eu.eleader.mobilebanking.pekao.firm |

| plusbank24 | eu.eleader.mobilebanking.invest |

| Mobile Bank | eu.eleader.mobilebanking.raiffeisen |

| Citi Handlowy | com.konylabs.cbplpat |

Abbildung 4 – Icons der ins Visier geratenen Banking-Apps

IoCs |

||

|---|---|---|

| in.crypto.monitor.coins | 57A96D024E61F683020BE46173D74FAD4CF05806 | nelis.at |

| com.app.storysavernew | 757EA52DB39E9CDBF5E2E95485801E3E4B19020D | sdljfkh1313.win |

Ein besonderer Dank geht an Witold Precikowski, der uns auf eine der bösartigen Apps aufmerksam gemacht hat.