ESET Forscher haben ein neues Exploit-Kit entdeckt, dass sich über schädliche Werbeanzeigen unter seriösen News-Websites verbreitet. Millionen von Besuchern sind potenziell gefährdet. Seit mindestens Anfang Oktober 2016 haben Bösewichte Nutzer des Internet Explorers im Visier. Computer werden nach Schwachstellen im Flash Player gescannt. Durch einen fehlerhaften Code wird versucht, verschiedene Arten von Malware herunterzuladen und auszuführen.

Aufgrund der Tatsache, dass der Schadcode durch Werbebanner verteilt wurde, fallen die Angriffe in die Kategorie des so genannten Malvertising. Die Entwickler von Stegano sind für eine Malware verantwortlich, die verheimlichende und fast paranoide Techniken einsetzt, sodass ESET sehr umfassende, komplizierte Analysen anstellen musste. Die Ergebnisse haben sie in einem ausführlichen technischen Bericht zum Stegano Exploit Kit niedergeschrieben.

Peter Stancik bat den ESET Senior Malware Forscher Robert Lipovsky um ein weniger technisches Interview. Im folgenden Gespräch erhält man einen guten Ein- und Überblick in die Thematik.

Was bedeutet ESETs Entdeckung für Internetbenutzer?

In aller erster Linie bedeutet die Entdeckung von Stegano für Internet-User, dass es „vergiftete“ Werbebanner gibt, die ein Exploit Kit enthalten. Die Bösewichte ermöglichen sich durch diese Angriffstechnik eine ferngesteuerte Installation von Malware auf ausgewählte fremde Computer. Das Opfer braucht nicht einmal auf den schädlichen Werbeinhalt zu klicken. Es benötigt lediglich einen Besuch der kompromittierten Webseite und natürlich eine alte anfällige Version des Flash Players. Mehr ist nicht notwendig, damit der Computer automatisch über eine Sicherheitslücke beeinträchtigt wird.

Damit ist den Cyber-Kriminellen der Zugang zur Fernsteuerung geschaffen. Nun kann Malware nach belieben heruntergeladen und auf dem Rechner des Opfers installiert werden. Darunter befinden sich zum Beispiel Bankingtrojaner, Backdoors und Spyware. Die Opfer könnten sich aber auch mit einem bösen Ransomware-Angriff konfrontiert sehen.

Stegano zeigt erneut, wie wichtig es ist, dass Software immer auf dem neusten Stand ist und der Computer durch verlässliche Sicherheitslösungen geschützt wird. Diese Maßnahmen schützen die User auf alle Fälle vor dem Stegano Exploit - man muss nur aktiv werden.

Wo sind die „vergifteten“ Pixel?

Der Name Stegano leitet sich aus dem Wort Steganographie ab. Mit Hilfe dieser Technik können die Bösewichte Abschnitte ihres schädlichen Codes in Pixeln (von beispielsweise Werbebannern) vor Entdeckungen schützen. Genauer gesagt, verstecken sich die Anweisungen in Parametern, welche die Transparenz eines jeden Pixels steuern. Die daraus resultierenden Änderungen des Farbtons sind dermaßen gering, dass sie mit dem menschlichen Auge so gut wie nicht wahrnehmbar sind.

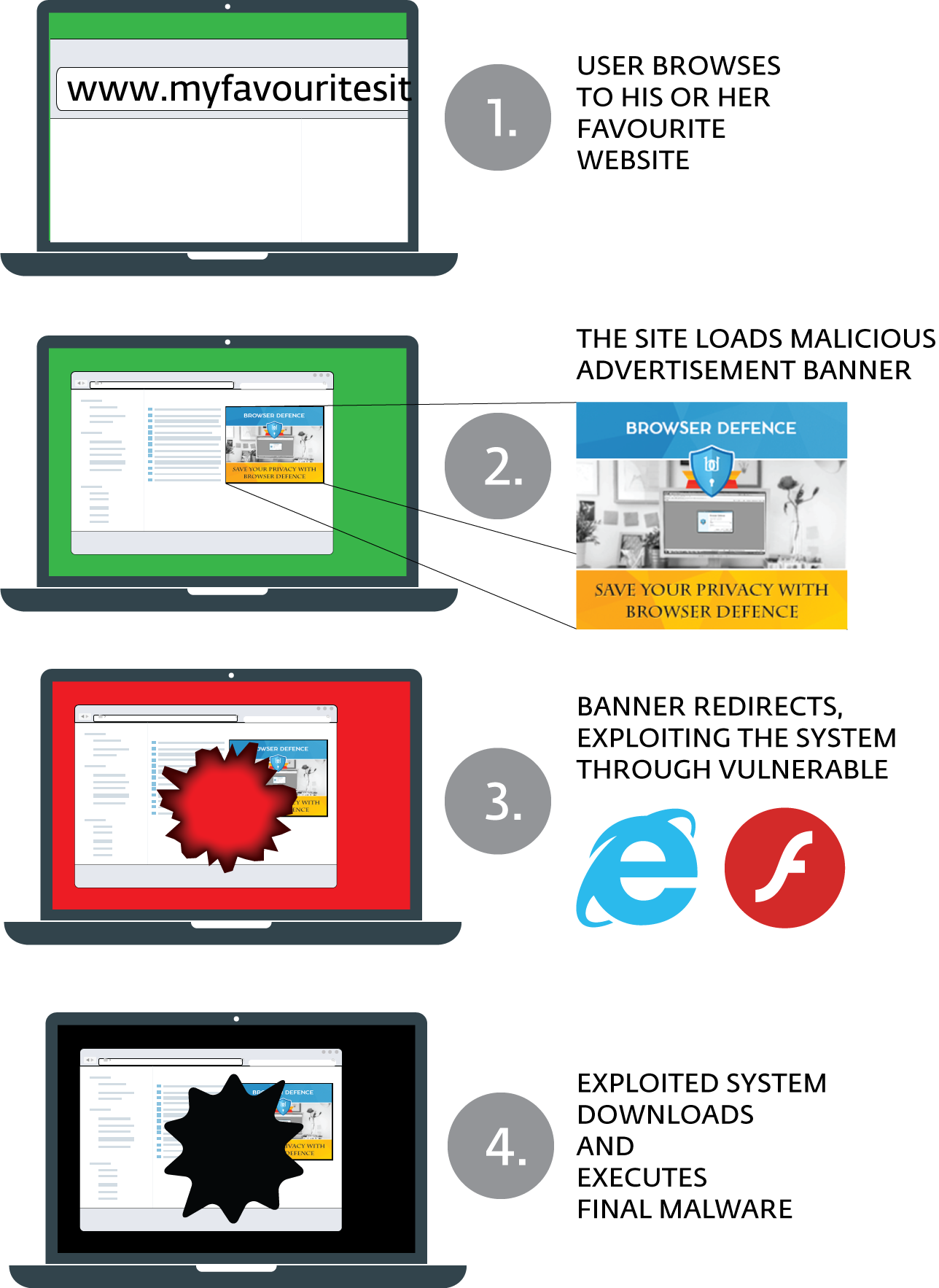

Wie funktioniert der Angriff?

Ich glaube, das folgende Schema beschreibt am besten, was im vorliegenden Fall geschieht:

Ihre Analyse zeigt, dass die Entwickler des Stegano Exploit Kits versuchen, verdeckt zu bleiben. Was macht sie so paranoid?

Den Angreifern ist es gelungen, Gegenmaßnahmen zu umgehen, die entworfen wurden, um schädliche Inhalte auf Werbeplattformen aufzudecken und zu blockieren. Jetzt infizieren möglicherweise ganz legitime Nachrichten-Webseiten unwissentlich Millionen von Lesern.

Dabei ist die schädliche Werbeeinblendung recht clever. Die böse Version der Werbung wird nur einer bestimmten Zielgruppe angezeigt. Die genaue Entscheidungslogik dahinter ist unbekannt. Das hilft den Cyber-Kriminellen wiederum keinen Verdacht zu erwecken.

Es gibt aber noch weitere Gründe für die Malware, unentdeckt zu bleiben – und da beginnt die Paranoia.

Die Entwickler hinter dem Stegano Exploit Kit versuchten sich vom Radar erfahrener Cybersecurity-Forscher immer fern zu halten. Die Methode der Stenographie war aber nicht genug, also implementierten sie eine Reihe von Prüfmechanismen, die etwaige Überwachungen aufspüren sollten. Bei der geringsten Unregelmäßigkeit wurde das Exploit Kit inaktiv und schädliche Inhalte nicht übertragen.

Wie konnte die Malware eine Überwachung registrieren?

Hauptsächlich versucht das Exploit-Kit zu erkennen, ob es in einer Sandbox sitzt oder ob es in einer virtuellen Umgebung für Erkennungszwecke ausgeführt wird. Außerdem scannt die Malware eventuell vorhandene Sicherheitssoftware und sendet diese Informationen an ihre Operatoren.

Wie viele User sind den Bannern schon zum Opfer gefallen?

Unsere Erkennungsdienste zeigen, dass die schädlichen Werbeanzeigen in den letzten zwei Monaten von mehr als 1 Mio. Nutzern gesehen worden sein müssen. Darunter befinden sich mehrere sehr beliebte Webseiten. Dabei ist diese Schätzung noch sehr konservativ, weil sie nur auf unseren eigenen Telemetriedaten basiert, die von Teilnehmern des ESET LiveGrids® bereitgestellt werden.

Können Sie genauer sagen, welche Webseiten betroffen sind?

Nein. Der Fokus dieser Forschung lag auf den Aktivitäten der Bösewichte und darauf, wie wir unsere User vor der Bedrohung bewahren können. In diesem Fall würde eine Offenbarung der betroffenen Webseiten keinen Mehrwert erzeugen. Im Gegenteil – Einige könnten sich in falsche Sicherheit wiegen, beispielsweise jene, die die betroffenen Seiten nicht besucht haben. Dazu können wir nur sagen, dass die kompromittierten Werbebanner auf praktisch jeder Webseite eingeblendet werden könnten.

Außerdem möchten wir den Ruf der Seiten nicht gefährden, da die Gefährdung quasi nicht von den Webseiten, sondern vielmehr von den Usern selbst ausgeht. Die Werbeflächen stehen nicht vollständig unter der Kontrolle der Webseitenbetreiber.

Wie kann ich mich dann vor Exploit Kits schützen?

Am besten geschützt sind diejenigen, die sich aktiv um die Sicherheit ihres Computers bemühen. Aktiv heißt, immer die neusten Updates für Betriebssystem und Software installiert zu haben – viele Programme haben eine automatische Update-Funktion. Eine obligatorische und zuverlässige Internet Security Lösung erkennt die meiste Malware, noch bevor sie Schaden anrichten kann.

Für unachtsame User birgt der vorliegende Fall von Malvertising natürlich eine Gefahr. Dann bleibt nur zu hoffen, dass das kompromittierte Banner nicht auf der angesteuerten Webseite auftaucht.