ESET Sicherheitsforscher haben ihren neusten Forschungsbericht über die berüchtigte Cyber-Spionagegruppe Sednit vorgelegt. Diese griffen über 1000 hochkarätige Einzelpersonen mit Phishing-Versuchen und Zero-Day-Exploits an, um an vertrauliche Dokumente zu gelangen.

Die Mitglieder der Sednit-Gruppe, deren andere Pseudonyme APT 28, Fancy Bear, Pawn Storm oder Sofacy lauten, sind sehr erfahren. Seit mindestens 2004 ist diese Organisation in kriminelle Aktivitäten involviert und hat ausgefeilte Angriffsmethoden geschaffen, um typische Netzwerksicherheiten von kompromittierten Unternehmen zu umgehen.

ESET-Forscher haben die Aktivitäten der Sednit-Gruppe in den vergangenen zwei Jahren aktiv untersucht. Nun veröffentlichen sie ihre ausführlichen Ergebnisse in drei separaten Paper in diesem Monat.

Der erste Teil lautet: „Unterwegs mit Sednit: Annäherung an das Ziel“ ESETs Sicherheitsforscher beschrieben darin ausführlich die typischen Angriffsziele von Sednit und die üblichen Methoden, Zeile zu kompromittieren.

Hochkarätige öffentliche Angriffsziele waren zuletzt das US Democratic National Committee (DNC), das deutsche Parlament und der französische TV-Sender TV5 Monde. Auch die umfassende Datenpanne bei der WADA geht auf die Kappe von Sednit. Die Opfer der Hackergruppe sitzen jedoch nicht nur in Organisationen. ESET hat auch Angriffe auf osteuropäische Politiker, inklusive ukrainischer Führungsriege, NATO-Offizielle und russische Dissidenten aufgedeckt.

Webmail-Anmeldeinformationen geklaut

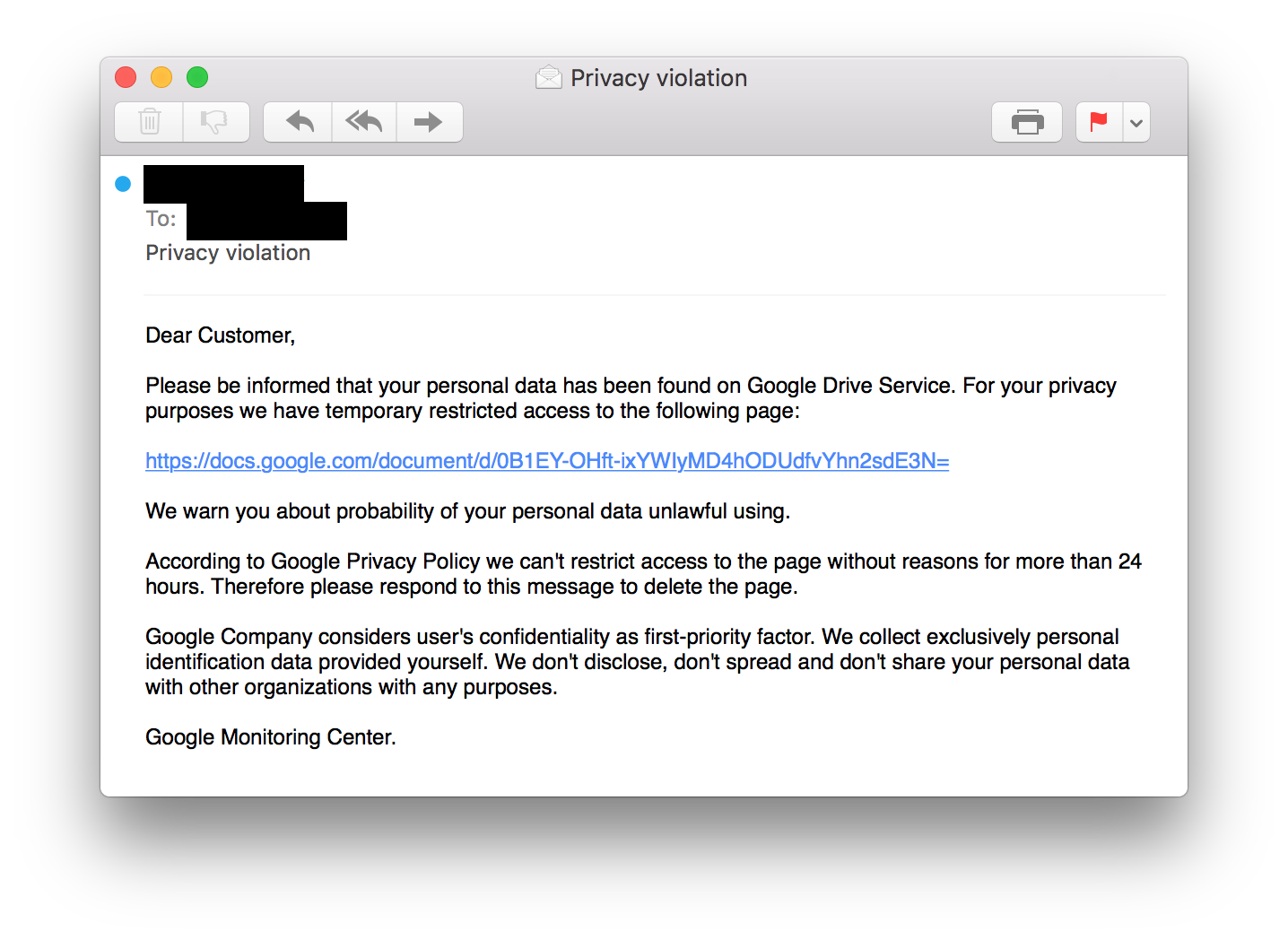

Eine gängige Technik bei Angriffen der Sednit-Gruppe ist das Stehlen von Webmail-Anmeldeinformationen. Phishing-Mails werden an potenzielle Opfer gesendet. Diese enthalten gefälschte Links zu Seiten auf denen Username und Passwort eingegeben werden sollen.

Die E-Mails nutzen Social Engineering Techniken, um die User auszutricksen. Die Hacker erzeugen Druck auf ihre Opfer, sodass meistens umgehend auf die Mails reagiert werden. Die Angreifer setzen darauf, dass die User ohne groß nachzudenken, auf den Phishing-Link klicken.

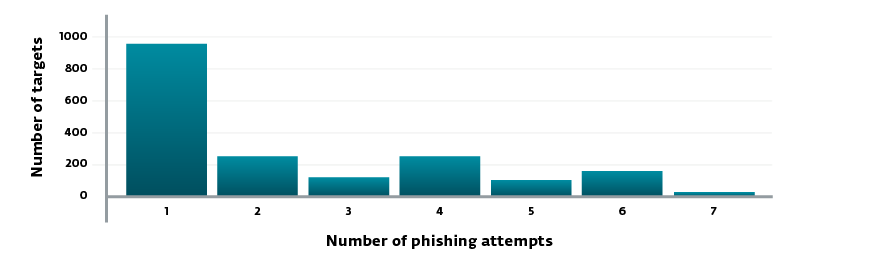

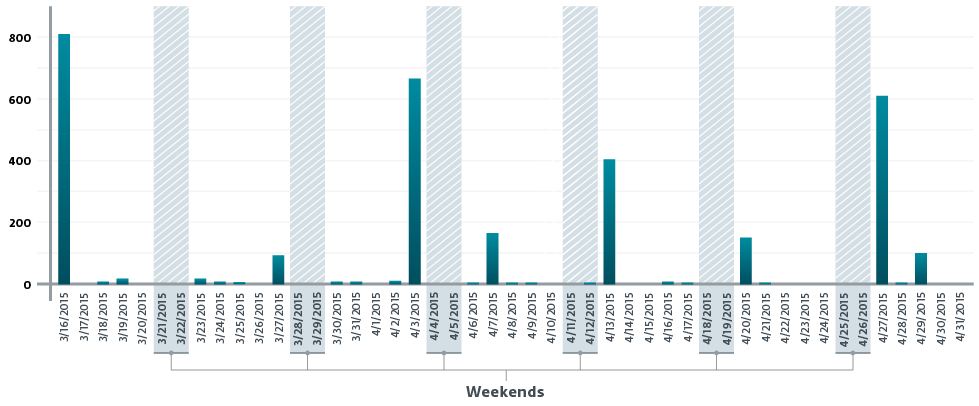

ESETs Analysen haben ergeben, dass mindestens 1.888 einzigartige Mail-Adressen gezielt für einen Angriff ausgesucht wurden. Das Ganze erstreckte sich über einen Zeitraum vom 16.3. bis 14.9. 2015 – Meistens waren Montage oder Freitage diejenigen Wochentage, an denen Angriffe gestartet wurden.

Im Paper deuten ESETs Forscher an, dass regelmäßigen Peaks möglicherweise den Start einer neuen Phishing-Kampagne bedeuten.

Schädliche E-Mails

Die Sednit-Hacker scheuen sich nicht davor, E-Mails als Angriffsvektor zu gebrauchen. Dabei benutzen sie entweder kompromittierende Links oder schädliche E-Mail-Anhänge. Beim Letzteren nutzt die Gruppe offene Sicherheitslücken von Microsoft Word, Microsoft Excel, Adobe Flash und Adobe Reader aus.

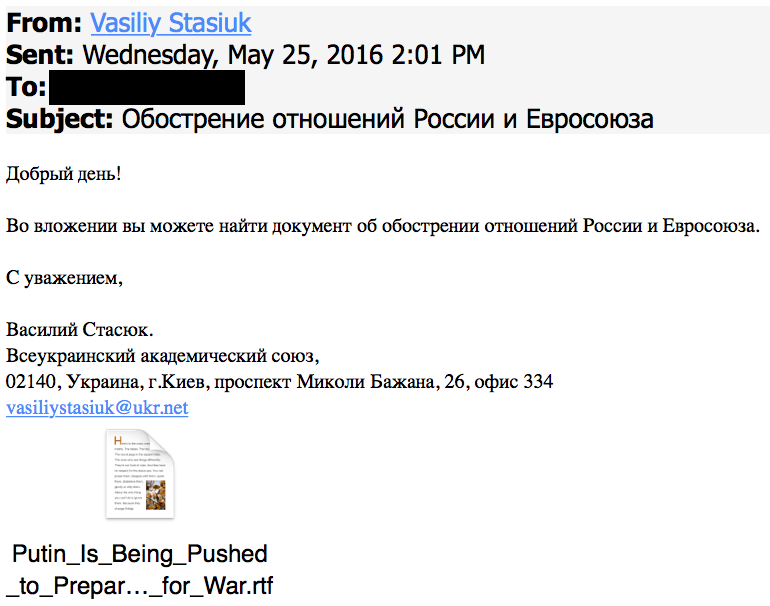

Im folgenden Bild sehen wir einen schädlichen Anhang, der glauben lässt, er käme von der Ukrainian Academic Union. Dieser ist an eine Mail angehangen, indem es um die Beziehung zwischen Russland und der EU geht.

In diesem besonderen Fall ist eine *.rtf-Datei angehängt. Die Datei nutzt eine Verwundbarkeit aus, um schädlichen Code auf dem Computer des Opfers zu implementieren.

In anderen von Sednit begangenen Malware-Angriffen, sollten Nutzer durch legitime News-Überschriften auf gefälschte Webseiten gelockt werden.

Zum Beispiel:

- „Vorteile westlicher Militärs sind ausgehöhlt, warnt Bericht“

- „Trotz ISIS Angriffe: Nordkorea bleibt Staatsfeind Nr. 1“

- „Krieg: Ein NATO-Russland Showdown ist keine reine Fiktion mehr“

- „Russland warnt Türkei vor ägäischem Kriegsschiffs-Vorfall“

- „Irak warnte vor Anschläge auf Paris“

Wer wird attackiert?

Die meisten Ziele, die durch ESETs Forscher entdeckt wurden, waren Gmail-Adressen. Viele gehören zu Individuen, aber auch einige Organisationen tauchen in der Liste auf:

- Botschaften von Algerien, Brasilien, Kolumbien, Dschibuti, Indien, Irak, Nord-Korea, Kirgisistan, Libanon, Myanmar, Pakistan, Süd-Afrika, Turkmenistan, Vereinigte Arabische Emirate, Usbekistan und Sambia.

- Verteidigungsministerien von Argentinien, Bangladesch, Süd-Korea und Ukraine

Außerdem sind Einzelziele involviert, wie politische Abgeordnete oder der polizeiliche Leiter der Ukraine, Mitglieder von NATO-Institutionen, Angehörige der Volksfreiheitspartei, russische politische Dissidenten, Shaltay Boltay – eine anonyme russische Hackergruppe, die dafür bekannt ist, E-Mails russischer Abgeordneter zu veröffentlichen –, diverse Journalisten in Westeuropa, Akademiker russischer Universitäten und tschetschenische Organisationen.

Es braucht kein Genie, um die größte Gemeinsamkeit der obigen Ziele zu erkennen. Alle sind mehr oder weniger russische Feinde oder Kritiker.

Die Verwendung von Zero-Day-Schwachstellen

Die Sednit-Gang benutzt brandneue Zero-Day-Schwachstellen. Das steigert ihre Chancen auf eine erfolgreiche Kompromittierung des Computers des Opfers, ohne dass der User selbst viel dazu beitragen müsste.

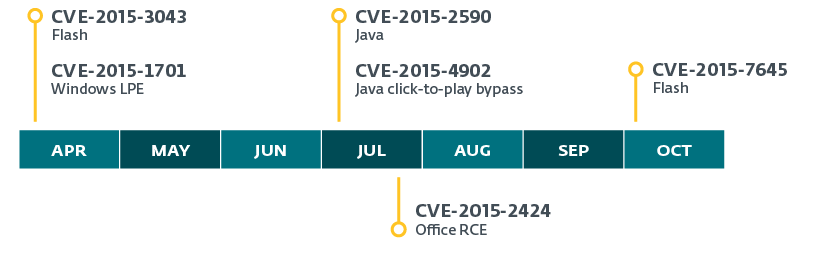

Ein ESET-Forschungsbericht aus dem Jahr 2015 zeigt, dass die Sednit-Gruppe nicht weniger als sechs Zero-Day-Lücken in Windows, Adobe Flash und Java ausnutzte.

Eine normale Gang käme nicht auf die Idee, so viele unbekannte und ungepatchte Lücken auszunutzen. Es benötigt einfach zu viel Zeit, zu viele Skills und Ressourcen diese Schwachstellen aufzuspüren.

Weiterhin - wie wir in Teil zwei und drei des ESET-Forschungsberichts zu Sednit sehen werden - erschuf die Gang duzende Programme, modulare Backdoors, Bootkits und Rootkits, die sie bei ihren Spionagetätigkeiten unterstützten.

Einordnung

Durch das Level an Professionalität bei Sednit, kann man davon ausgehen, dass es sich hierbei um eine staatlich unterstützte Hackergemeinschaft handelt. Durch die Untersuchung konnte die Zeit bestimmt werden, in der die Hacker operierten: Interessanterweise erstreckt sich die höchste Aktivität der Hacker auf einen Zeitraum zwischen 9 Uhr morgens und 17 Uhr nachmittags in Zeitzone UTC+3, also Russland.

ESET weiß, dass einige Sednit-Mitglieder russischen Dienststellen zuzurechnen sind, stellt gleichzeitig aber klar, dass Cyber-Attacken in der Regel selten einem bestimmten Land zugeordnet werden können und die ganze Angelegenheit eher einem Minenfeld gleicht.

Die User wären besser beraten, wenn sie das Paper lesen und sich ihre eigene Meinung bilden würden, Paper I: „En Route with Sednit: Approaching the Target“. Außerdem gibt es Sednit-bezogene IOCs auf ESETs Github.