In den vergangenen Monaten haben wir so einige Bedrohungen mit hoher Verbreitungsrate analysiert. Einer der interessantesten Fälle hierbei war vermutlich die Malware Nemucod, die unter anderem Varianten der Teslacrypt-Ransomware verbreitete und es vor allem auf japanische Nutzer abgesehen hatte.

In diesem Artikel soll es nun allerdings um einen Fiesling gehen, der seit Mitte Dezember insbesondere deutschen, österreichischen und spanischen Nutzern das Leben schwer macht – der Trojaner Bayrob.

Angriffsvektor: Vermeintlich von Amazon stammende E-Mail mit schädlichem Anhang

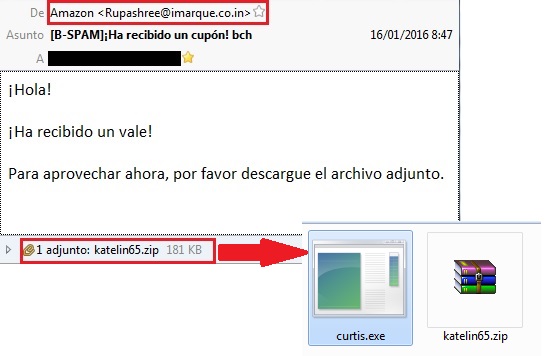

Wie viele andere Bedrohungen wurde auch Win32/Bayrob über einen klassischen Angriffsvektor verbreitet – einen schädlichen E-Mail-Anhang. Dabei lockten die Kriminellen hinter der Kampagne ihre Opfer in vielen Fällen mithilfe vermeintlicher Amazon-E-Mails. Ein kurzer Blick auf die Adresse des Senders zeigt jedoch, dass die Nachricht nicht wirklich vom Online-Versandhändler stammt:

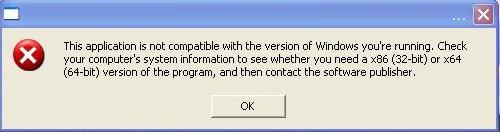

Darüber hinaus können wir sehen, dass die angehängte ZIP-Datei eine ausführbare Datei enthält. Das ist die Malware und wenn wir sie starten, werden die schädlichen Aktionen auf unserem System ausgeführt. Gleichzeitig wird die folgende Fehlermeldung angezeigt, die dem Opfer weismachen will, dass die heruntergeladene Datei auf dem System nicht ausgeführt werden kann.

Tatsächlich wurde die Malware bereits auf dem System des Opfers geladen und gibt den Angreifern die Möglichkeit, sie als Backdoor zu nutzen. Der Trojaner registriert sich selbst als Systemdienst und kann zudem die System-Registry ändern. So stellt er sicher, dass er bei jedem Neustart wieder ausgeführt wird.

Eines der Ziele dieses Trojaners besteht darin, Informationen vom Computer des Opfers zu stehlen. Zu den Daten, die ausgespäht und an einen Remote-Server gesendet werden, gehören:

- Betriebssystem einschließlich der Version

- Computername

- IP-Adresse

- Informationen über die Systemeinstellungen

- MAC-Adresse

- Liste aktiver Systemprozesse

Wie man sich denken kann, ist die Sammlung dieser Informationen nicht das Hauptziel der Angreifer. Vermutlich hoffen sie darauf, an weitere wichtige Daten zu gelangen – wie Kreditkarteninformationen, Passwörter oder Details zum Online-Banking-Account. Der Trojaner kann über das HTTP-Protokoll mit einem von den Angreifern kontrollierten Remote-Computer kommunizieren und die folgenden Operationen durchführen:

- Weitere schädliche Dateien herunterladen

- .EXE-Dateien ausführen

- Liste mit laufenden Prozessen an einen Remote-Computer senden

- Gesammelte Informationen versenden

- Sich selbst auf eine neuere Version updaten

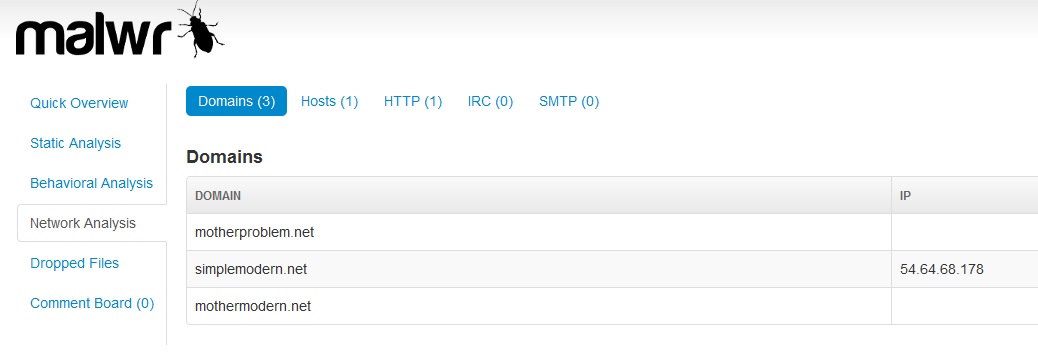

Eine weitere interessante Funktion des Trojaners besteht darin, dass er über die URL, die zur Kontaktaufnahme mit dem Remote-Computer der Angreifer verwendet wird, hinaus zusätzliche URLs generieren kann. So zeigt die folgende Grafik beispielsweise, wie die Malware drei verschiedene URLs nutzt:

Wie die folgende whois-Information zeigt, ist die URL „simplemodern.net“ bei Amazon Japan registriert, während die anderen beiden nicht mit Amazon-Domains in Verbindung stehen. Das könnte damit zu tun haben, dass die Angreifer eventuell einen gemieteten Server nutzen, um Befehle zu kontrollieren und an die infizierten Maschinen zu versenden, der zur Infrastruktur der Amazon Web Services gehört.

Das bedeutet allerdings nicht, dass ein Amazon-Server kompromittiert wurde, sondern lediglich, dass die Kriminellen hinter dieser Kampagne die von Amazon Japan bereitgestellte Web Service-Infrastruktur für ihre Zwecke nutzen (und vermutlich auch dafür zahlen). Das könnte für Strafverfolgungsstellen hilfreich sein. Sie könnten Amazon kontaktieren und darum bitten, die Server zu deaktivieren und vielleicht sogar Informationen über den Kunden preiszugeben, der den Web Service gekauft hat und eventuell zu den Kriminellen führt.

Weltweiter Einfluss von Win32/Bayrob

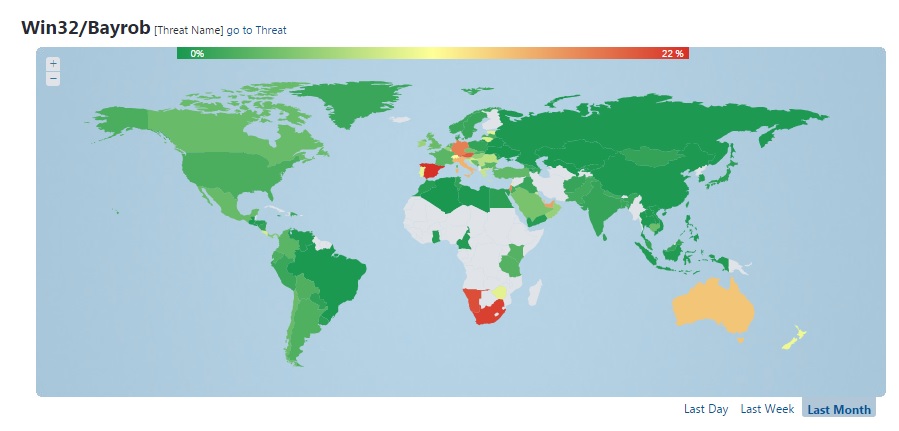

Wie auch bei anderen zuvor analysierten Bedrohungen, hängt der Einfluss von Win32/Bayrob ganz von ab, auf welchen Teil der Welt man schaut. In diesem Fall haben sich die Angreifer hauptsächlich auf Europa, Südafrika, Australien und Neuseeland konzentriert.

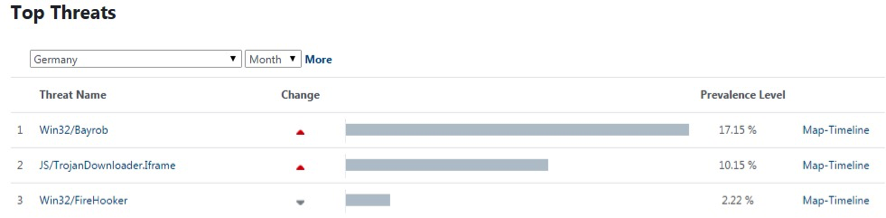

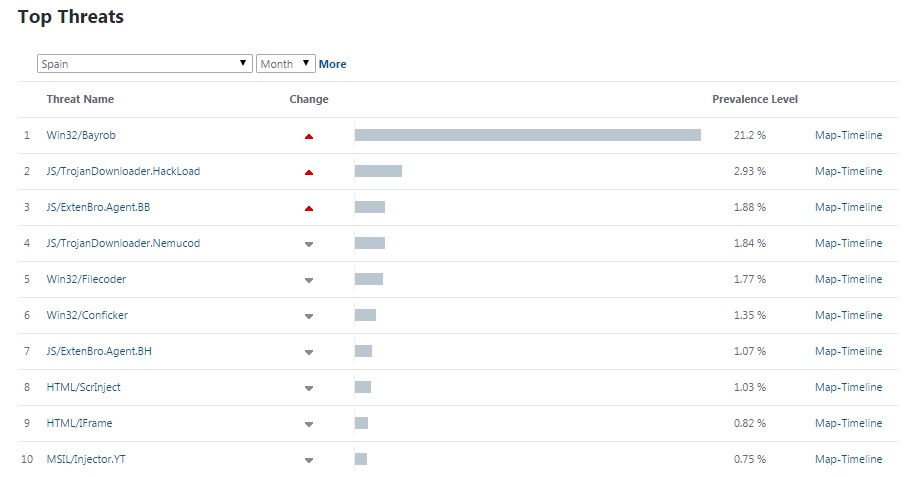

Zwei der am stärksten betroffenen Länder sind Deutschland und Spanien. Die Statistiken von Virus Radar zeigen, dass Bayrob im Zeitraum von Mitte Dezember bis Mitte Januar die am häufigsten erkannte Malware war – mit Erkennungsraten von über 15 Prozent in beiden Ländern. Aber auch in anderen Teilen der Welt sind die Zahlen nicht zu unterschätzen.

Top-Malware-Bedrohungen für Deutschland: Dezember 2015 – Januar 2016

Top-Malware-Bedrohungen für Spanien: Dezember 2015 – Januar 2016

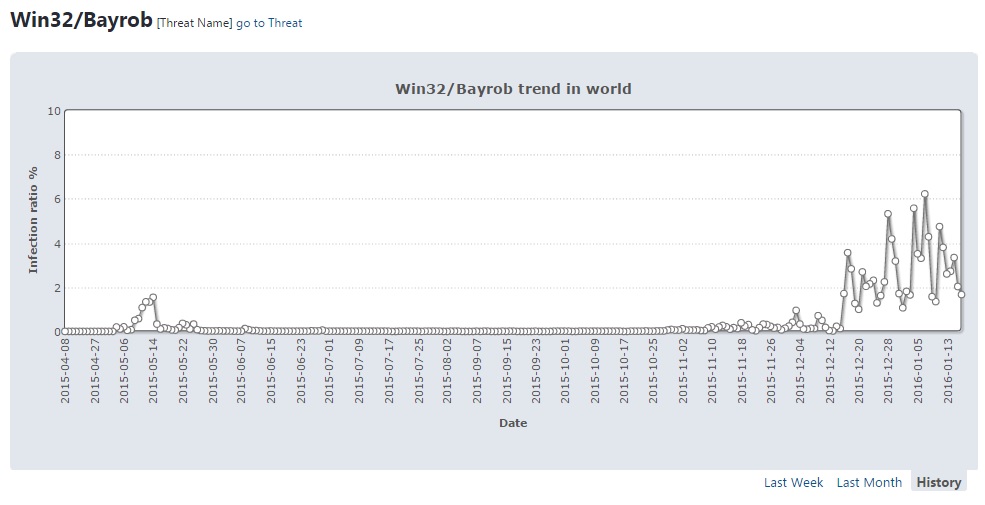

Frühere Varianten von Win32/Bayrob waren nicht so weit verbreitet wie die im Dezember entdeckte Version. Das zeigt auch die folgende Grafik:

Die Erkennungsraten in Nord- und Südamerika, Asien sowie weiten Teilen Afrikas waren nicht so hoch wie in den anderen Regionen. Das ist deshalb verwunderlich, weil wir die schädlichen Bayrob-E-Mails bereit in vielen verschiedenen Sprachen gesehen haben. Aber vermutlich besteht die Taktik der Angreifer darin, immer nur bestimmte Länder anzuvisieren.

Fazit

Diese Art von Malware-Kampagne, bei der innerhalb einer kurzen Zeitspanne mehrere bestimmte Länder angegriffen werden, ist immer gängiger. Das könnte für eine neue Strategie sprechen, die darauf abzielt, einige besonders interessante Märkte anzugreifen, anstatt so viele Nutzer wie möglich auf einen Schlag auszutricksen.

Da die hier genutzte Methode zur Verbreitung von Malware durchaus bekannt ist, sollten wie uns verstärkt darum bemühen, das Bewusstsein von Nutzern zu schärfen, solche Angriffe leicht zu erkennen, sodass sie nicht in die Versuchung geraten, die schädlichen Anhänge dieser E-Mails zu öffnen.